Windows 7-də pptp bağlantısını necə qurmaq olar. PPTP bağlantısı - bu nədir? Üçüncü tərəfin kommunal xidmətlərindən istifadə etməyə dəyərmi?

- Addım 1. Tapşırıq çubuğundakı şəbəkə simgesini basın və açın Şəbəkə və paylaşım mərkəzi.

Addım 2. seçin Yeni əlaqə və ya şəbəkənin qurulması.

Addım 2. seçin Yeni əlaqə və ya şəbəkənin qurulması.

Addım 3. seçin İş yeri ilə əlaqə Və yeni əlaqə yaradın(yeni bir pəncərə görünsə) və vurun Daha.

Addım 3. seçin İş yeri ilə əlaqə Və yeni əlaqə yaradın(yeni bir pəncərə görünsə) və vurun Daha.

Addım 4. seçin İnternet bağlantımdan istifadə edin (VPN).

Addım 4. seçin İnternet bağlantımdan istifadə edin (VPN).

Addım 5. Daxil edin Host adı(istifadəçi panelindəki PPTP mətn faylından) kimi İnternet ünvanları və sahədə əlaqəyə ad verin Təyinat adı. Müəyyən edin İndi qoşulmayın və klikləyin Daha.

Addım 5. Daxil edin Host adı(istifadəçi panelindəki PPTP mətn faylından) kimi İnternet ünvanları və sahədə əlaqəyə ad verin Təyinat adı. Müəyyən edin İndi qoşulmayın və klikləyin Daha.

Addım 6. Avtorizasiya məlumatını daxil edin (istifadəçi panelindəki PPTP mətn faylından). Müəyyən edin Bu parolu yadda saxla və klikləyin Yaradın. Yaxın növbəti pəncərə.

Addım 6. Avtorizasiya məlumatını daxil edin (istifadəçi panelindəki PPTP mətn faylından). Müəyyən edin Bu parolu yadda saxla və klikləyin Yaradın. Yaxın növbəti pəncərə. Addım 7 Tapşırıq çubuğundakı şəbəkə simgesini basın. Yeni yaratdığınız əlaqənin üzərinə sağ klikləyin və daxil olun Xüsusiyyətlər.

Addım 7 Tapşırıq çubuğundakı şəbəkə simgesini basın. Yeni yaratdığınız əlaqənin üzərinə sağ klikləyin və daxil olun Xüsusiyyətlər.

Addım 8 Nişan seçin Təhlükəsizlik və VPN növünü dəyişdirin Nöqtədən Nöqtə Tunel Protokolu (PPTP) və məlumatların şifrələnməsi aktivdir Ən davamlı. düyməni basın tamam.

Addım 8 Nişan seçin Təhlükəsizlik və VPN növünü dəyişdirin Nöqtədən Nöqtə Tunel Protokolu (PPTP) və məlumatların şifrələnməsi aktivdir Ən davamlı. düyməni basın tamam.

Addım 9 VPN bağlantısı hazırdır. İndi tapşırıq çubuğundakı şəbəkə simgesini vurun, yeni VPN bağlantınızı seçin və vurun Əlaqə.

Addım 9 VPN bağlantısı hazırdır. İndi tapşırıq çubuğundakı şəbəkə simgesini vurun, yeni VPN bağlantınızı seçin və vurun Əlaqə.

Addım 10 basın Əlaqə.NB! Heç vaxt ictimai kompüterlərdə parol saxlamaq funksiyasından istifadə etməyin! Hər kəs saxlanmış datadan istifadə edərək qoşularsa, bağlantınız kəsiləcək!

Addım 10 basın Əlaqə.NB! Heç vaxt ictimai kompüterlərdə parol saxlamaq funksiyasından istifadə etməyin! Hər kəs saxlanmış datadan istifadə edərək qoşularsa, bağlantınız kəsiləcək!

Addım 11 Tapşırıq çubuğundakı şəbəkə simgesini vurun və vurun Söndürəlaqəni pozmaq üçün.

Addım 11 Tapşırıq çubuğundakı şəbəkə simgesini vurun və vurun Söndürəlaqəni pozmaq üçün. Addım 12 Bir pəncərə görsən Şəbəkə yeri parametrləri, seçin İcma Şəbəkəsi.

Addım 12 Bir pəncərə görsən Şəbəkə yeri parametrləri, seçin İcma Şəbəkəsi.

VPN bağlantısı silinir

İstifadəçilərimizin tez-tez verdiyi suallardan biri də serverinə fərqli bir IP ünvanı əlavə etməkdir. VPN tuneli yaradaraq şəxsi IP ünvanınızı damlacığınıza təyin edə bilərsiniz. Öz virtual şəxsi şəbəkənizi (VPN) qurmaq və ya bu IP ünvanına SSL sertifikatı təyin etmək üçün bir neçə seçim var. Bütün mümkün variantlardan ən yaxşı seçim PPTP və OpenVPN arasındadır. Nöqtədən Nöqtə Tunel Protokolu (PPTP) VPN-inizi çox tez işə salmağa imkan verir və əksər mobil cihazlarla uyğun gəlir. PPTP OpenVPN-dən daha az təhlükəsiz olsa da, daha sürətlidir və daha az CPU gücündən istifadə edir.

Addım 1 - PPTP quraşdırın

IP ünvanlarını digər serverlərə paylamaq və VPN-nizdəki bütün serverlərinizə icazə vermək üçün cavabdeh olacaq bir server seçməlisiniz. O, sizin PPTP serverinizə çevriləcək.

CentOS 6 x64-də:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y pptpd quraşdırın

Ubuntu 12.10 x64-də:

Apt-get quraşdırma pptpd

İndi siz /etc/pptpd.conf faylına aşağıdakı sətirləri əlavə edərək redaktə etməlisiniz:

Localip 10.0.0.1 remoteip 10.0.0.100-200

Bu halda, localip serverinizin IP ünvanı, remoteip isə ona qoşulan müştərilərə təyin ediləcək IP ünvanlarıdır.

Burada müştəri istifadəçi adıdır (giriş), server xidmət növüdür (bizim nümunəmizdə - pptpd), gizli parol paroldur və IP ünvanları hansı IP ünvanlarının daxil ola biləcəyini göstərir (bu login və parol ilə). IP ünvanları sahəsində ulduz işarəsi * qoymaqla, bu giriş/parol cütlüyünün istənilən IP-dən qəbul edilməsi lazım olduğunu bildirirsiniz.

Addım 2 - /etc/ppp/pptpd-options-a DNS Serverlərin əlavə edilməsi

ms-dns 8.8.8.8 ms-dns 8.8.4.4İndi PPTP demonuna başlaya bilərsiniz:

Xidmət pptpd yenidən başladın

Onun işlədiyini və bağlantıları qəbul etdiyini yoxlayın:

Addım 3 - Yönləndirmənin qurulması

PPTP serverinizdə IP yönləndirməni aktivləşdirmək çox vacibdir. Bu, PPTP istifadə edərək konfiqurasiya etdiyiniz ictimai IP və şəxsi IP-lər arasında paketləri yönləndirməyə imkan verəcək. Aşağıdakı sətri əlavə etmək üçün /etc/sysctl.conf faylını redaktə edin, əgər o, artıq orada deyildisə:

Net.ipv4.ip_forward = 1

Dəyişiklikləri tətbiq etmək üçün əmri işə salın sysctl -s

Addım 4 - iptables üçün NAT qaydaları yaradın

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERAD && iptables-saveƏgər siz də PPTP müştərilərinizin bir-biri ilə əlaqə qura bilməsini istəyirsinizsə, iptables üçün aşağıdakı qaydaları əlavə edin:

Iptables --table nat --əlavə POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j İPtables QƏBUL EDİN --İrəli əlavə edin --in-interfeys eth0 -j QƏBUL

İndi PPTP serveriniz də marşrutlaşdırıcı kimi işləyir.

Əgər serverlərin damlacıqlarınıza qoşula biləcəyi limiti təyin etmək istəyirsinizsə, TCP bağlantılarını 1723 portla məhdudlaşdıran IP cədvəl qaydası təyin edə bilərsiniz.

Addım 5 - Müştərilərin qurulması

PPTP müştərisini müştəri serverlərinizə quraşdırın:

Yum -y pptp quraşdırın

Addım 6 - Tələb olunan Kernel Modulunun əlavə edilməsi

modprobe ppp_mppeYeni /etc/ppp/peers/pptpserver faylı yaradın və oraya aşağıdakı sətirləri əlavə edin, ad və parolu dəyərlərinizlə əvəz edin:

Pty "pptp 198.211.104.17 --nolaunchpppd" ad qutusu1 parol 24oiunOi24 uzaq adı PPTP tələb-mppe-128

Burada 198.211.104.17 PPTP serverimizin ümumi IP ünvanı, box1 və 24oiunOi24 PPTP serverimizdə /etc/ppp/chap-secrets faylında təyin etdiyimiz giriş/parol cütlüyüdür.

İndi biz bu PPTP serverinə "zəng edə" bilərik. Növbəti əmrdə siz /etc/ppp/peers/ qovluğunda peer faylına verdiyiniz addan istifadə etməlisiniz. Bu faylı nümunəmizdə pptpserver adlandırdığımız üçün əmrimiz belə görünür:

Pppd zəng pptpserver

PPTP server qeydlərində uğurlu əlaqə görməlisiniz:

PPTP müştərinizdə ppp0 interfeysi vasitəsilə şəxsi şəbəkənizə marşrutu konfiqurasiya edin:

IP marşrutu əlavə edin 10.0.0.0/8 dev ppp0

Sizin ppp0 interfeysiniz konfiqurasiya edilməlidir, onu ifconfig işlətməklə yoxlamaq olar

İndi siz PPTP serverinizə və bu şəbəkəyə qoşulmuş istənilən digər müştərilərə ping göndərə bilərsiniz:

Bu şəbəkəyə ikinci PPTP müştəri əlavə edə bilərik:

Yum -y pptp modprobe ppp_mppe quraşdırın

/etc/ppp/peers/pptpserver faylına lazımi sətirləri əlavə edin (giriş və parolları özünüzlə əvəz edin):

Pty "pptp 198.211.104.17 --nolaunchpppd" ad qutusu2 parol 239Aok24ma uzaq adı PPTP tələb-mppe-128

İndi ikinci müştəridə aşağıdakı əmrləri yerinə yetirin:

Pppd zəng pptpserver ip marşrutu əlavə et 10.0.0.0/8 dev ppp0

Siz ilk müştəriyə ping göndərə bilərsiniz və paketlər PPTP serverindən keçəcək və əvvəllər təyin etdiyimiz IP cədvəllərinin qaydalarına uyğun olaraq yönləndiriləcək:

Bu quraşdırma sizə öz virtual şəxsi şəbəkənizi yaratmağa imkan verəcək:

Bütün cihazlarınızın eyni şəbəkədə təhlükəsiz əlaqə saxlamasını istəyirsinizsə, bu, bunu etməyin ən sürətli yoludur.

Bu yanaşmanı Nginx, Squid, MySQL və hər hansı digər proqramlarla istifadə edə bilərsiniz.

Şəbəkə daxilində trafik 128 bit şifrələmə ilə şifrələndiyi üçün PPTP OpenVPN-dən daha az CPU intensivliyi ilə işləyir, lakin yenə də trafikiniz üçün əlavə təhlükəsizlik səviyyəsini təmin edir.

Bu yazıda parametrlərə baxacağıq PPTP-VPN Ubuntu-da serverlər. VPN serveri məişətdə çox faydalı bir şeydir, uzaq kompüterlərin, smartfonların və oxşar cihazların yerli şəbəkəsinə (məsələn, ev şəbəkəsi) təhlükəsiz, şifrələnmiş əlaqəni təmin edir. Məsələn, VPN serveriniz sizə imkan verəcək:

- Siz (noutbukunuz, smartfonunuz) etibarsız şəbəkədə olduğunuz zaman və bu şəbəkədən təhlükə yarandıqda ötürülən və qəbul edilmiş məlumatların məxfiliyini təmin edin.

- Serveri idarə etmək təhlükəsizdir, çünki ekran paylaşımı üçün parol adətən aydın mətnlə ötürülür (istisna Mac OS X-də uzaq iş masasıdır və Apple Remote Desktop istifadə edərək idarə olunur), buna görə də qoşulmaq tamamilə qəbuledilməzdir. birbaşa İnternet vasitəsilə iş masası.

- Faylları ötürmək üçün klassik FTP istifadə etsəniz, eyni şeyi söyləmək olar - protokol eyni zamanda təhlükəsiz autentifikasiya mexanizmini təmin etmir, buna görə də mümkün olduqda SFTP-dən istifadə etməyə çalışırlar.

- Həm serverlə, həm də yerli (ev) şəbəkənizi təşkil edən kompüterlərlə məlumat mübadiləsi aparmaq təhlükəsizdir (bir şərtlə ki, HPVC hücumu, Hakerlər Mənzildə Doğrudur).

Ümumiyyətlə, VPN sizə server və uzaq bir maşın arasında şifrələnmiş virtual tunel təqdim edəcək və bunun nəticəsində bütün nəticələr var. İnterneti bir boru kimi təsəvvür edirsinizsə, VPN onun içərisində yalnız "insanları" üçün əlçatan olan daha kiçik diametrli bir boru yaradır.

İndi VPN-in ümumi üstünlüklərini nəzərdən keçirdik, texnologiya ilə daha ətraflı tanış olmaq və hansı növ VPN-lərin mövcud olduğunu başa düşmək vaxtıdır.

Bu gün bir neçə VPN tətbiqi var:

Bundan sonra, Terminalda işləyərək /etc/pptpd.conf faylını redaktə edin:

sudo pico /etc/pptpd.conf

Fayl mənim üçün belə görünür:

Sonra /etc/ppp/chap-secrets faylına VPN şəbəkəsinə qoşulmaq hüququ olan istifadəçiləri əlavə edirik. Terminalda yazın:

sudo pico /etc/ppp/chap-secrets

Və bu fayla aşağıdakı formada məlumat əlavə edin:

# CHAP istifadə edərək autentifikasiya sirləri

# müştəri serverinin gizli IP ünvanları

andrey pptpd andrey12 *

Beləliklə, andrey12 parolu olan andrey istifadəçisinə VPN şəbəkəmizə qoşulmaq hüququ verdik. İstifadəçi andreyə göstərilən diapazondan ilk mövcud IP ünvanı veriləcək. İstifadəçiyə həmişə eyni IP ünvanının verilməsini istəyirsinizsə, “*” əvəzinə istədiyiniz IP-ni göstərin. Xidmətin adına diqqət yetirin - pptpd - o, /etc/ppp/pptpd-options faylında ad parametrində göstərilənlə eyni olmalıdır.

VPN server parametrləri ilə işimiz bitdi; indi etdiyimiz dəyişikliklərin qüvvəyə minməsi üçün onu yenidən başlatmalıyıq. Bunu etmək üçün Terminalda işləyin:

sudo /etc/init.d/pptpd yenidən başladın

Qoşulmuş uzaq müştərilərin VPN vasitəsilə İnternetə çıxışı lazımdırsa, /etc/rc.local açın və YUXARI ‘exit 0’ aşağıdakı sətirləri əlavə edin:

# PPTP IP yönləndirilməsi

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERAD

və /etc/sysctl.conf faylında bu sətri şərhdən çıxarın:

net.ipv4.ip_forward=1

VPN serveriniz birbaşa İnternetə qoşulmayıbsa, çox güman ki, TCP-1723 portunu və GRE kimi tanınan “protokol 47”ni VPN serverinin yerli IP ünvanına yönləndirməli olacaqsınız. Lazımi addımları tamamlamaq üçün marşrutlaşdırıcının quraşdırma təlimatlarına baxın. Aydındır ki, marşrutlaşdırıcının arxasındakı serverin daimi yerli IP-si olmalıdır və marşrutlaşdırıcının özünün daimi "xarici" IP-si olmalıdır və ya "dinamik DNS" xidmətindən istifadə etməli olacaqsınız, lakin bu tamamilə fərqli bir mövzudur.

Serveri yenidən başladın. Qoşulmağa cəhd edə bilərsiniz. VPN-iniz internetin olduğu dünyanın istənilən yerindən əlçatan olmalıdır.

Müştərinin Mac OS X 10.6 ilə əlaqələndirilməsi

Mac OS X 10.6 ilə VPN-ə qoşulmaq üçün “Sistem üstünlükləri”ni açın, “Şəbəkə” bölməsinə keçin, interfeyslər siyahısının altındakı “+” düyməsini basın və görünən interfeys əlavə pəncərəsində “İnterfeys” seçin. : VPN”, “VPN Növü: PPTP” . Və yaratmaq düyməsini basın. Parametrlərdə qeyd edin:

- VPN serverinin domen adı və ya IP ünvanı

- Hesab adı (giriş)

- Kodlaşdırma (kanal şifrələməsi) – “Maksimum (yalnız 128 bit)” seçin

Sonra "İdentifikasiya Parametrləri" üzərinə klikləyin, identifikasiyanın paroldan istifadə olunduğunu göstərin və parolu daxil edin.

"Qabaqcıl" düyməsini basın və "Bütün trafiki VPN vasitəsilə göndər" qutusunu yoxlayın və ya işarəni silin. Yoxlama qutusu seçilərsə, tamamilə bütün trafik VPN serverindən keçəcək və şifrələnmiş kanal vasitəsilə sizə çatdırılacaq. Əgər qeyd qutusu işarələnmirsə, o zaman yalnız uzaq yerli şəbəkə üçün nəzərdə tutulan trafik VPN kanalından keçəcək (məsələn, serveri Uzaq Masaüstü vasitəsilə idarə edə bilərsiniz) və poçtun qəbulu və veb səhifələrin yüklənməsi kimi bütün digər trafiklər ən qısa marşrut üzrə birbaşa İnternetdən həyata keçirilməlidir. "OK" düyməsini basaraq dəyişiklikləri təsdiqləyin.

İndi “Qoşul” düyməsini klikləməklə (1-ci ekran görüntüsünə baxın) və ya yuxarıdakı menyu çubuğunda istədiyiniz VPN bağlantısını seçməklə qoşulmağa cəhd edə bilərsiniz.

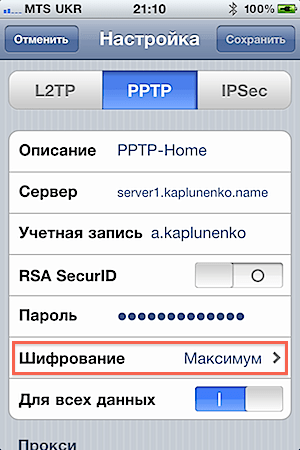

iPhone-u iOS 4 ilə birləşdirin

iOS 4 ilə işləyən iPhone-u PPTP VPN-ə qoşmaq üçün Parametrləri açın, “Ümumi” bölməsinə, sonra “Şəbəkə”yə keçin. “VPN” elementinə klikləyin; VPN konfiqurasiyalarınız yoxdursa, onun yanında “Konfiqurasiya olunmayıb” deyəcək. "VPN konfiqurasiyası əlavə et..." düyməsini basın. Açılan pəncərədə PPTP sekmesine keçin və doldurun:

- Təsvir – bu VPN bağlantısı nə adlanacaq

- Server – domen adı və ya IP ünvanı

- Hesab - girişiniz

- RSA SecurID – onu qeyri-aktiv buraxın

- Parol – parolunuzu daxil edin

- Şifrələmə - "Maksimum" seçin

- Bütün məlumatlar üçün – yuxarıda təsvir edilən mülahizələri rəhbər tutaraq onu yandırın və ya söndürün

Bağlantı diaqnostikası

PPTP adətən problemsiz işə başlayır və diqqətli ilkin quraşdırma ilə dərhal işləyir (daha mürəkkəb L2TP-over-IPSec-dən fərqli olaraq). Hələ də əlaqə problemləri ilə üzləşirsinizsə, əlaqə jurnalını real vaxt rejimində izləmək üçün müştəridə (bu halda Mac OS X) aşağıdakı əmrlərdən istifadə edin:

quyruq -f /var/log/system.log

quyruq -f /var/log/ppp.log

Orada belə bir şey görməlisiniz:

2 may 21:44:59 ATT pppd: PPTP server "server1..456.789.10) qoşulur...

2 may 21:45:02 ATT pppd: PPTP bağlantısı quruldu.

2 may 21:45:02 ATT pppd: Qoşulun: ppp0<-->rozetka

2 may 21:45:08 ATT pppd: MPPE 128-bit vətəndaşlığı olmayan sıxılma aktivləşdirildi

2 may 21:45:09 ATT pppd: yerli IP ünvanı 192.168.18.2

2 may 21:45:09 ATT pppd: uzaq IP ünvanı 192.168.18.1

2 may 21:45:09 ATT pppd: əsas DNS ünvanı 10.0.0.1

2 may 21:45:09 ATT pppd: ikinci dərəcəli DNS ünvanı 10.0.0.1

Əgər siz serverdə ətraflı girişi aktivləşdirməlisinizsə, artıq qeyd olunan “ /etc/pptpd.conf və /etc/ppp/options.pptpd variantlarının təsviri” istinadına baxın.

"Microsoft-dan nöqtədən nöqtəyə tunel protokolunun (PPTP) kriptovalyutası" - Məqalə olduqca köhnədir, məsələn, heç kim uzun müddətdir MS-CHAP mexanizmindən istifadə etmir (axı, MS-CHAP var. v.2, daha etibarlıdır, baxmayaraq ki, idealdan çox uzaqdır ), lakin PPTP-nin necə işlədiyinə dair ümumi sxem haqqında təəssürat əldə etməyə imkan verir. Həm də aydın olacaq ki, niyə PPTP-ni təkmilləşdirmək və yekunlaşdırmaq mənasızdır, əksinə alternativ, daha müasir variantları nəzərdən keçirmək daha yaxşıdır.

“Microsoft-un PPTP Authentication Extensions (MS-CHAPv2) kriptovalyutası” – Yuxarıda qeyd olunanların davamındakı ikinci məqalə (tərcümə yoxdur, ona görə də biz Şekspirin dilində oxuyuruq), burada MS-CHAP v2 autentifikasiyası ilə təkmilləşdirilmiş PPTP və təkmilləşdirilmiş müzakirələr aparılır. MPPE (kanal şifrələməsi). Məhz bu seçimdə PPTP-nin inkişafı dayandı. Məqalənin xülasəsi - MS-CHAP v2 MS-CHAP v1-dən daha yaxşıdır, çünki təkcə müştəri deyil, həm də müştəri və server bir-birinə avtorizasiya edir, bu da serverin əvəzlənməsini aradan qaldırır. MPPE kanal şifrələməsi indi serverdən müştəriyə və müştəridən serverə məlumatları şifrələmək üçün fərqli açardan istifadə edir. Aşkar təhlükəsizlik qüsurları aradan qaldırıldı və hazırda PPTP-nin əsas tənqidi protokolun parola həssas qalmasıdır, yəni o, yalnız istifadəçinin seçdiyi parol qədər təhlükəsizdir.

" " - Artıq PPTP-ni anlayanlar üçün daha təkmil VPN texnologiyası - L2TP/IPSec ilə tanış olmağı təklif edirəm. Məqalə 3 il ərzində tamamlandı və redaktə edildi, bir çox nüanslar nəzərə alındı.

Xülasə

PPTP qurmaq üçün ən asan VPN xidmətidir, lakin müasir təhlükəsizlik tələblərinə cavab vermir. Bundan əlavə, PPTP tez-tez provayderlər və mobil operatorlar tərəfindən bloklanır. Buna görə də, korporativ istifadə üçün PPTP-nin tətbiqi yalnız mövcud köhnə avadanlıqla uyğunluğu təmin etmək lazım olduqda əsaslandırılır. Sadəliyinə görə bu VPN növü virtual özəl şəbəkələrin necə işlədiyini öyrənmək üçün çox uyğundur.

1. Şəxsi sistem səhifənizdə tunel yaradın və sonra

2. Əməliyyat sisteminizin VPN parametrlərinə keçin və yeni əlaqə yaradın.

msk.site server ünvanını göstərin,

"Təhlükəsizlik" sekmesinde - VPN növü - PPTP seçin

Şifrələməni "Könüllü" olaraq təyin edin

Doğrulama - CHAP. MS-CHAP v2

3. IP Parametrləri sekmesinde "Uzaq şəbəkədə standart şlüzdən istifadə et" seçimini silin

4. WINS server xidmətimizdən istifadə etmək istəyirsinizsə, “TCP/IP üzərindən Netbios-u aktivləşdirin”i yoxlaya bilərsiniz (lakin sadə tunel bağlantısı üçün bu element vacib deyil)

5. Bağlantı qurun və 172.16.0.1 ünvanının pingləndiyini yoxlayın, sonra kompüterinizin lazımi marşrutları avtomatik qəbul etdiyini yoxlayın (DHCP vasitəsilə):

172.16.0.0 255.255.0.0

Uzaq ev şəbəkənizə aparan marşrut 192.168.x.x 255.255.255.0 (əgər varsa). .

Bunu etmək üçün əmri işə salın marşrut çapı kompüterinizdə. Marşrutlara yuxarıda sadalananlar daxil edilməlidir.

PS: Asılmış seanslarla mübarizə aparmaq üçün biz əlaqə qurulduqdan 24 saat sonra PPTP, L2TP, L2TP/IPsec protokolları ilə istifadəçi tunellərini məcburi şəkildə ayırırıq. Düzgün konfiqurasiya edilərsə, əlaqələr avtomatik olaraq yenidən qurulmalıdır.

Virtual özəl şəbəkələr layiqli populyarlıq qazandı. Etibarlıdır və

saytlararası şəbəkəni təşkil etmək üçün nəzərdə tutulmuş təhlükəsiz alətdir

infrastruktur və uzaqdan giriş əlaqələri. Son illərdə, arasında

Mövcud VPN protokolları arasında PPTP xüsusi yer tutur. Ona əsaslanan həllər

ümumi, asan həyata keçirilməsi və kifayət qədər qorunma səviyyəsini təmin edir

əksər şirkətlər.

Niyə PPTP?

PPTP tunel protokolu çoxprotokollu trafiki şifrələməyə imkan verir və

sonra onu göndəriləcək IP başlığına daxil edin (paketləyin).

yerli və ya qlobal şəbəkə. PPTP istifadə edir:

- Tunelin idarə edilməsi üçün TCP bağlantısı;

- üçün GRE (General Route Encapsulation) dəyişdirilmiş versiyası

tunelləşdirilmiş məlumatların PPP çərçivələrini əhatə edir.

Köçürülən paketlərin faydalı yükü şifrələnə bilər (istifadə edərək

MPPE məlumat şifrələmə protokolu), sıxılmış (MPPC alqoritmi ilə) və ya

şifrələnmiş və sıxılmışdır.

PPTP-ni yerləşdirmək asandır, sertifikat infrastrukturu tələb etmir və

NAT cihazlarının böyük əksəriyyəti ilə uyğun gəlir. Microsoft Windows-un bütün versiyaları

Windows 95 OSR2 ilə başlayaraq, onlara PPTP müştəri daxildir. Həmçinin müştərilər üçün

PPTP əlaqələri Linux, xBSD və Mac OS X-də mövcuddur. Provayderlər bunlardan xəbərdardırlar

üstünlükləri var və buna görə də tez-tez İnternet bağlantısı təşkil etmək

PPTP-dən istifadə edin, baxmayaraq ki, o, ilkin olaraq daha aşağı təhlükəsizlik səviyyəsinə malikdir.

L2TP, IPSec və SSTP-dən (PPTP əlavə olaraq lüğət hücumlarına həssasdır

PPTP protokoluna əsaslanan VPN bağlantısı məxfiliyi təmin edir,

lakin ötürülən məlumatların bütövlüyü yox, çünki məlumatların yoxlanılması yoxdur

daşınma zamanı dəyişdirilməmişdir).

Qeyd etmək lazımdır: böyük şəbəkələrdə PPTP PPPoE-dən üstündür. Axı, nə vaxt

sonuncudan istifadə edərək serverin axtarışı göndərilməklə həyata keçirilir

keçidlərdə itirilə bilən yayım paketləri və şəbəkə belədir

paketlər olduqca layiqli şəkildə "su altındadır".

Doğrulama və Şifrələmə

Vista və Win2k8-də PPP autentifikasiya protokollarının siyahısı nəzərəçarpacaq dərəcədə azalıb.

Uzun müddət təhlükəli kimi tanınan SPAP, EAP-MD5-CHAP və MS-CHAP

MD4 hashing və DES şifrələmə alqoritmlərindən istifadə edirlər). Mövcud olanların siyahısı

protokollar indi belə görünür: PAP, CHAP, MSCHAP-v2 və EAP-TLS (tələb edir)

istifadəçi sertifikatları və ya smart kartlar). Çox tövsiyə olunur

MSCHAP-v2 istifadə edin, çünki daha etibarlıdır və qarşılıqlı təmin edir

müştəri və server identifikasiyası. Həmçinin, qrup siyasəti vasitəsilə müəyyən edin

güclü parolların məcburi istifadəsi.

MPPE, 40, 56 və istifadə edərək VPN bağlantısını şifrələmək üçün

128 bitlik RSA RC4 açarları. İxrac məhdudiyyətlərinə görə Windows-un erkən versiyalarında

hərbi texnologiya yalnız 40 bitlik bir açar var idi və bəzi qeyd-şərtlərlə

– 56-bit. Onlar çoxdan qeyri-kafi tanınıblar və Vista-dan başlayaraq,

Yalnız 128 bitlik açar uzunluğu dəstəklənir. Vəziyyət yarana bilər

müştərinin bu seçimi dəstəkləməməsi, yəni Windows-un köhnə versiyaları üçün

bütün xidmət paketlərini və ya təhlükəsizlik yeniləmələrini endirməlisiniz. Məsələn, WinXP SP2

heç bir problem olmadan Win2k8 serverinə qoşulacaq.

Sistem tərəfindən dəstəklənən alqoritmlərin siyahısına müstəqil baxmaq və

açar uzunluqları üçün HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL reyestr açarına baxın.

Xüsusilə, şifrələmə alqoritmlərinin parametrləri Ciphers\RC4 filialında yerləşir.

Dword parametrini "Enabled" və yaradaraq istədiyiniz seçimi zorla aktivləşdirə bilərsiniz

dəyərini "ffffffff" olaraq təyin edin. Microsoftun etmədiyi başqa bir yol var

tövsiyə edir – Win2k8 serverində 40/56-bit RC4 düymələri üçün dəstəyin aktivləşdirilməsi.

Bunu etmək üçün HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto reyestrinin dəyərini "1" olaraq təyin etməlisiniz.

və sistemi yenidən başladın.

Win2k8-də PPTP serverinin qurulması

Bir VPN işlətmək üçün tipik bir konfiqurasiya aşağıdakılardan ibarətdir domen nəzarətçisi, serverlər

RRAS (marşrutlaşdırma və uzaqdan giriş) Və NPS (Şəbəkə Siyasəti Serveri). Davam edir

Bu rolları konfiqurasiya etməklə, DHCP və DNS xidmətləri əlavə olaraq aktivləşdiriləcək.

VPN rolunu yerinə yetirəcək server əvvəlcə RRAS rolunu quraşdırmalıdır.

bir domenə qoşulun. L2TP və SSTP-dən fərqli olaraq, PPTP işlədərkən sertifikatlar

lazım deyil, buna görə də sertifikat serveri (Sertifikat Xidmətləri) tələb olunmur.

VPN tikintisində iştirak edəcək şəbəkə cihazları (o cümlədən

ADSL və oxşar modemlər) qoşulmalı və müvafiq olaraq konfiqurasiya edilməlidir

şəkil (Başlat -> İdarəetmə Paneli -> Cihaz Meneceri). Bəzi sxemlər üçün

Bir VPN (NAT istifadə edərək və iki şəbəkəni birləşdirən) ən azı tələb edəcəkdir

iki şəbəkə cihazı.

Rol quraşdırma sihirbazından istifadə etməklə (Server Meneceri -> Rollar -> Quraşdır

rolu), Şəbəkə Giriş Siyasəti Xidmətləri rolunu quraşdırın

Xidmətlər) və rol xidmətlərinin seçiminə keçin, burada bütün komponentləri qeyd edirik "Xidmətlər

Marşrutlaşdırma və Uzaqdan Giriş Xidmətləri.

"Növbəti" düyməsini basın və növbəti pəncərədə "Quraşdır" düyməsini basaraq parametrləri təsdiqləyin.

Uzaqdan Giriş və Marşrutlaşdırma Xidməti quraşdırılıb, lakin hələ konfiqurasiya olunmayıb və

qaçmır. Əməliyyat parametrlərini konfiqurasiya etmək üçün "Server Manager" bölməsinə keçin

nişanı "Rollar -> Şəbəkə Siyasəti və Giriş Xidmətləri -> Marşrutlaşdırma və

uzaqdan giriş"; alternativ olaraq "Marşrutlaşdırma və

uzaqdan giriş", "Başlat" menyusunun "İdarəetmə" sekmesinden çağırılır.

Serverimizi siyahıda qeyd edirik (konsol bir neçə ilə birləşdirilə bilər

sistemləri) və kontekst menyusunda "Marşrutlaşdırmanı konfiqurasiya et və aktivləşdir və

uzaqdan giriş" (Marşrutlaşdırma və Uzaqdan Girişi Konfiqurasiya edin və Aktivləşdirin). Əgər əvvəllər

Xidməti konfiqurasiya etməyə cəhdlər edilibsə, yenidən quraşdırın

Bəzi seçimlər "Disable" seçərək onu dayandırmalı olacaq

marşrutlaşdırma və uzaqdan giriş." Bu halda bütün parametrlər sıfırlanacaq.

Görünən quraşdırma sihirbazı sizi tipik server konfiqurasiyasını seçməyi təklif edəcək,

nəzərdə tutulan vəzifələrə ən çox uyğun gələn. Seçim menyusunda -

beş nöqtə, onlardan dördü hazır quraşdırma təmin edir:

- Uzaqdan giriş (VPN və ya modem) – istifadəçilərə qoşulmağa imkan verir

uzaqdan (dial-up) və ya təhlükəsiz (VPN) əlaqə vasitəsilə; - Şəbəkə Ünvan Tərcüməsi (NAT) – qoşulmaq üçün nəzərdə tutulmuşdur

bir IP ünvanı vasitəsilə bir neçə müştərinin İnterneti; - Uzaq şəbəkəyə (VPN) və NAT-a giriş əvvəlkilərin qarışığıdır

ballar, bir IP ünvanından İnternetə çıxış imkanı təmin edir və

uzaqdan əlaqə; - İki şəbəkə arasında təhlükəsiz əlaqə - bir şəbəkəyə qoşulma

başqa, uzaqdan.

Bu nöqtələrin hər biri üçün növbəti addım fərdi olacaq. Məsələn, nə vaxt

SSTP qurmaq ("" məqaləsinə baxın), üçüncünü seçdik

ssenari. PPTP üçün təklif olunan variantlardan hər hansı biri tövsiyə edilsə də uyğundur

"Uzaqdan giriş" elementi defolt hesab olunur. Varsa

sxem seçərkən çətinliklər, beşinci maddəni seçin "Xüsusi konfiqurasiya" və ya

Sihirbazı tamamladıqdan sonra manuel rejimdə quraşdırmaya davam edin. Bundan əlavə, edə bilərsiniz

pəncərənin altındakı "Ətraflı məlumat" linkinə klikləməklə sənədlərə baxın.

Növbəti addımda serverdə aktiv edilməli olan xidmətlərin siyahısını qeyd edirik.

Beş belə məqam var, adları özləri üçün danışır:

- Virtual şəxsi şəbəkəyə giriş (VPN);

- Uzaqdan giriş (telefon şəbəkəsi vasitəsilə);

- Tələb üzrə əlaqə (təşkilati filialların marşrutlaşdırılması üçün);

- Şəbəkə Ünvanının Tərcüməsi (NAT);

- Yerli şəbəkənin marşrutlaşdırılması.

Əslində, yuxarıda qeyd olunan bütün əvvəlcədən təyin edilmiş parametrlər aşağı düşür

bu xidmətlərin müxtəlif kombinasiyalarda aktivləşdirilməsi. Əksər hallarda seçim etməlisiniz

"Uzaqdan giriş (VPN və ya modem)" və sonra "Virtual şəxsi şəbəkəyə giriş"

(VPN)". Sonra, sadəcə qoşulmuş şəbəkə interfeysini göstərməlisiniz

İnternet (siçan ilə işarələməklə). Master yalnız bir aktiv aşkar edərsə

əlaqə, bu rejim üçün bir xəbərdarlıqla bitəcək

başqa şəbəkə kartı tələb olunur və ya o, “Xüsusi konfiqurasiya” rejimində parametrlərə keçməyi təklif edəcək.

"Statik Paket Filtrindən istifadə edən təhlükəsizlik" qutusu

İsti halda tərk etmək tövsiyə olunur. Belə filtrlər yalnız VPN trafikinə icazə verir

müəyyən edilmiş interfeys və icazə verilən VPN portları üçün istisnalar olmalıdır

əl ilə konfiqurasiya edin. Bu halda, siz statik filtrləri və təhlükəsizlik duvarını konfiqurasiya edə bilərsiniz

Windows bir interfeysdə, lakin azaldacağı üçün tövsiyə edilmir

performans.

"IP ünvanlarının təyin edilməsi" addımında müştərilər tərəfindən IP ünvanlarının əldə edilməsi üsulunu seçin

VPN serverinə qoşulduqda: "Avtomatik" və ya "Müəyyən edilmiş diapazondan

ünvanlar". Hesabın autentifikasiyası aşağıdakı kimi həyata keçirilə bilər:

RRAS server, eləcə də RADIUS protokolunu dəstəkləyən hər hansı digər server. By

Birinci seçim standart olaraq təklif olunur, lakin bir neçə serveri olan böyük bir şəbəkədə

RRAS RADIUS-dan istifadə etmək daha yaxşıdır. Ustadın işi burada bitir. basın

"Bitir" düyməsini basın və görünən pəncərə sizə "Agent

DHCP relay". RRAS və DHCP server eyni seqmentdədirsə və yox

xidmət paketlərinin mübadiləsi ilə bağlı problemlər, o zaman Relay agentini konfiqurasiya etmək lazım deyil

(yeri gəlmişkən, daxili interfeysdə standart olaraq aktivləşdirilir).

Konsol parametrləri

Parametrlər ağacı indi konsol pəncərəsində mövcud olacaq. keçmək məsləhətdir

hamısı nəyin harada olduğunu anlamaq üçün işarə edir. Beləliklə, paraqrafda "İnterfeyslər

şəbəkələr" bütün əvvəllər konfiqurasiya edilmiş şəbəkə interfeyslərini göstərəcək. Menyudan seçməklə

maddə "Yeni tələb zəngi interfeysi yaradın", siz əlaqə əlavə edə bilərsiniz

VPN və ya PPPoE serverlərinə. Protokolların, istifadə olunan portların və siyahısına baxmaq üçün

onların dövlətləri “Limanlara” gedir. "Xüsusiyyətlər" pəncərəsindəki "Fərdiləşdir" düyməsi sizə imkan verir

seçilmiş protokolun əməliyyat parametrlərini dəyişdirin. Məsələn, standart olaraq

PPTP, L2TP və SSTP bağlantılarının (portlarının) sayı 128 ilə məhdudlaşır və

Bütün bağlantılara icazə verilir (uzaqdan və tələb üzrə). kimi

(isteğe bağlı) sahəyə daxil edilmiş telefon nömrəsini istifadə edərək server ID-si

"Bu cihaz üçün telefon nömrəsi."

"Uzaqdan giriş müştəriləri" elementi qoşulmuşların siyahısını göstərir

müştərilər. Elementin adının yanındakı nömrə sizə onların nömrəsini deyəcək. Köməyi ilə

kontekst menyusunda müştərinin vəziyyətini yoxlaya və lazım gələrsə,

aradan buraxın. IPv4 və IPv6 iki nöqtəsi statik IP filtrlərini konfiqurasiya etməyə imkan verir

marşrutlar, DHCP relay agenti və bəzi digər parametrlər.

Zövqlə işləyin

Həyatınızı əhəmiyyətli dərəcədə asanlaşdıracaq başqa bir xüsusiyyət haqqında sizə məlumat verməyə kömək edə bilmərik.

Administratorlar - Bağlantı Meneceri İdarə Paketi CMAK (Bağlantı

Menecer İdarəetmə Kiti). CMAK sehrbazı sizə imkan verəcək profil yaradır

istifadəçilər şəbəkəyə yalnız həmin əlaqə xüsusiyyətləri ilə daxil ola bilər

admin onlar üçün müəyyən edəcək. Bu Win2k8 üçün yeni deyil - CMAK Win2k üçün mövcud idi

və Win95-ə qədər müştəriləri dəstəkləyir. Ancaq provayderlər hələ də

istifadəçiyə onu təmin etmək əvəzinə ona mürəkkəb təlimatlar verin

parametrləri olan hazır fayllar.

CMAK Win2k8-in komponentidir, lakin standart olaraq quraşdırılmayıb. Özüm

Server Manager istifadə edərək quraşdırma prosesi standartdır. "Komponentlər - Komponentlər əlavə et" seçin və görünən sehrbazda yoxlayın

"Plastik torba

əlaqə meneceri administrasiyası". Quraşdırma tamamlandıqdan sonra eyni ad

Qısayol İdarəetmə menyusunda görünəcək.

SMAK-a zəng etdiyiniz zaman dispetçer profili yaratmağa kömək edəcək sehrbaz işə düşəcək

əlaqələri. İlk addımda profilin nəzərdə tutulduğu əməliyyat sistemini seçin.

İki seçim mövcuddur: Vista və Windows 2000/2003/XP. Onların əsas fərqi

Vista SSTP-ni dəstəkləyir. Sonra, "Yeni Profil" seçin. Yemək

mövcud profildən şablon kimi istifadə etmək imkanı; sonrakı

Addımlar birdən çox profili birləşdirməyi təklif edir. Xidmətin adını göstərin

(istifadəçilər paketi quraşdırdıqdan sonra onu görəcəklər) və harada olacağı faylın adı

profil saxlanıldı. Siz xidmət profili yaratdığınız zaman CMAK sehrbazı bütün daxil olanları kopyalayır

Proqram Files\CMAK\Profiles-də bu profil fayllarına. Bəzi şəbəkələrdə

autentifikasiya Realm adından istifadə edir, məsələn Windows-da

bu AD domen adıdır ( [email protected]). Sehrbaz sizə ərazinin adını təyin etməyə imkan verir,

avtomatik olaraq girişə əlavə olunacaq. Və nəhayət, dəstək əlavə edirik

VPN əlaqələri. "Bu profildən telefon kitabçası" qutusunu aktivləşdirin və sonra

"Həmişə bir VPN serverindən istifadə et" və ya "İstifadəçiyə icazə ver" seçin

Qoşulmazdan əvvəl VPN serverini seçin." İkinci halda, etməlisiniz

serverlərin siyahısı ilə txt faylı hazırlayın (fayl formatı).

“Yarat və ya Redaktə et” mərhələsində “Edit VPN” pəncərəsinin görünməsi üçün “Edit” seçin. Üç nişan var (aktiv IPv6 ilə - dörd). IN

"Ümumi" yoxlayın "Fayl və printer paylaşımını söndürün" (əksər hallarda bu

funksionallıq tələb olunmur). IPv4 əsas və ünvanlarını müəyyən edir

əlavə DNS və WINS serverləri. Müvafiq qutuları işarələyərək edə bilərsiniz

standart şlüz kimi PPTP bağlantısının istifadəsini təyin edin və aktivləşdirin

IP başlığının sıxılması. Təhlükəsizlik parametrləri eyni adlı nişanda edilir.

Burada şifrələmədən istifadə etməyin lazım olub olmadığını göstəririk və lazım olanı qeyd edirik

autentifikasiya üsulları. VPN Strategiyası siyahısı sizə hansı metodu təyin etməyə imkan verir

VPN serverinə qoşulduqda istifadə olunacaq. İki seçim var: yalnız

əlaqə uğurla aktivləşdirilənə qədər bir protokol və ya sadalanan protokollar. IN

Məqalənin kontekstində biz "Yalnız PPTP istifadə et" və ya "Əvvəlcə PPTP" ilə maraqlanırıq.

Budur, pəncərəni bağlayın və davam edin.

Telefon Kitabı əlavə et səhifəsi istifadə olunan nömrələri təyin etməyə imkan verir

dial-up serverinə qoşulmaq üçün. Lazım gələrsə, siz də konfiqurasiya edə bilərsiniz

nömrələr siyahısının avtomatik yenilənməsi. Uzaqdan Girişləri Konfiqurasiya səhifəsi

Şəbəkəyə giriş", həmçinin "Dəyişdir" düyməsini kliklədiyiniz zaman görünən pəncərə ilə oxşardır

"Yarat və ya redaktə et" ilə məzmun. Növbəti addım dəyişdirməyə imkan verir

bağlı müştərilər üzrə marşrutlaşdırma cədvəlləri: əksər hallarda daha yaxşıdır

"Marşrutlaşdırma cədvəllərini dəyişdirməyin" tərk edin. Lazım gələrsə, parametrləri göstərin

IE üçün proxy. Standart parametrlərə əlavə olaraq, sehrbaz quraşdırmaya imkan verir

müştəri əlaqəsinin müxtəlif mərhələlərində yerinə yetirilə bilən hərəkətlər

(məsələn, proqramı çalıştırın). Sonra, müxtəlif vəziyyətlər üçün nişanlar təyin etdik (windows

əlaqə, telefon kitabçası və s.), yardım faylını, haqqında məlumatı seçin

dəstək. Lazım gələrsə, profilə bir əlaqə meneceri daxil edin. Ola bilər

olmayan OS ilə işləyən müştəri sistemləri üçün faydalı ola bilər

dispetçer Burada həmçinin lisenziya müqaviləsi ilə mətn faylı əlavə edə bilərsiniz və

profillə birlikdə gələcək əlavə fayllar. Bu işdir

Sihirbaz tamamlandı - xülasə quraşdırma faylının yolunu göstərəcəkdir. Kopyalayın

onu ictimai qovluğa köçürün ki, istifadəçilər onu sərbəst yükləyə bilsinlər.

İndi istifadəçilər sadəcə icra olunan faylı işə salmalı və ona cavab verməlidirlər

bir və yeganə sual: bu əlaqəni "Hər kəs" üçün əlçatan edin

istifadəçilər" və ya "Yalnız mənim üçün". Bundan sonra yeni əlaqə simvolu olacaq

"Şəbəkə Əlaqələri"nə əlavə edildi və orada qeydiyyat pəncərəsi görünəcək

İstifadəçi adınızı və şifrənizi daxil etməlisiniz. Çox rahat!

Netsh ilə RRAS-in idarə edilməsi

Bəzi RRAS server parametrləri Netsh yardım proqramından istifadə etməklə idarə oluna bilər

(şəbəkə qabığı). Siz hesab identifikasiyası növü əlavə edə bilərsiniz

kömək komandası:

> Netsh ras authtype PAP|MD5CHAP|MSCHAPv2|EAP əlavə edin

Windows-un əvvəlki versiyaları üçün MSCHAP|SPAP da mövcuddur. Test rejimi:

> Netsh ras authmode STANDART|NODCC|BYPASS təyin etdi

Kompüterinizi AD-də RRAS serveri kimi qeydiyyatdan keçirin:

> Netsh ras qeydiyyatdan keçmiş server əlavə edin

PPP uzantısı əlavə edin:

> Netsh SWC|LCP linkini əlavə edin

SWC uzantısı proqram təminatının sıxılmasını təmin edir və LCP eyni şeyi təmin edir

PPP protokolunun uzadılması. PPP tərəfindən dəstəklənən çoxlinkli rabitə növləri:

> Netsh ras multilink MULTI|BACP əlavə edin

Hesab xüsusiyyətləri aşağıdakı kimi qurulur:

> Netsh ras set istifadəçisi

"Müştəri təyin et"dən istifadə edərək siz statistikaya baxa və ya müştərini söndürə bilərsiniz.

Netsh istifadə edərək RRAS konfiqurasiyasını saxlamaq və bərpa etmək də asandır:

> Netsh ras dump > "fayl adı"

> Netsh exec "fayl adı"

Bundan əlavə, bir çox parametrlərdə "ras aaaa" konteksti var.

Netsh haqqında daha çox məlumat üçün "Longhorn düşərgəsinə komanda qaçışı" məqaləsinə baxın

.

MƏLUMAT

PPTP IPsec və PKI standartlarının yaradılmasından əvvəl hazırlanmışdır və hal-hazırdadır

vaxt ən populyar VPN protokoludur.