Как да настроите pptp връзка на Windows 7. PPTP връзка - какво е това? Струва ли си да използвате помощни програми на трети страни?

- Етап 1.Щракнете върху иконата на мрежата в лентата на задачите и отворете Център за мрежи и споделяне.

Стъпка 2.Изберете Настройка на нова връзка или мрежа.

Стъпка 2.Изберете Настройка на нова връзка или мрежа.

Стъпка 3.Изберете Връзка с работното мястоИ създайте нова връзка(ако се появи нов прозорец) и щракнете По-нататък.

Стъпка 3.Изберете Връзка с работното мястоИ създайте нова връзка(ако се появи нов прозорец) и щракнете По-нататък.

Стъпка 4.Изберете Използвай моята интернет връзка (VPN).

Стъпка 4.Изберете Използвай моята интернет връзка (VPN).

Стъпка 5.Въведете Име на хост(от PPTP текстов файл в потребителския панел) като Интернет адресии дайте име на връзката в полето Име на дестинация. Посочете Не се свързвайте сегаи щракнете По-нататък.

Стъпка 5.Въведете Име на хост(от PPTP текстов файл в потребителския панел) като Интернет адресии дайте име на връзката в полето Име на дестинация. Посочете Не се свързвайте сегаи щракнете По-нататък.

Стъпка 6.Въведете информация за оторизация (от PPTP текстовия файл в потребителския панел). Посочете Запомнете тази паролаи щракнете Създавайте. Близоследващия прозорец.

Стъпка 6.Въведете информация за оторизация (от PPTP текстовия файл в потребителския панел). Посочете Запомнете тази паролаи щракнете Създавайте. Близоследващия прозорец. Стъпка 7Щракнете върху иконата на мрежата в лентата на задачите. Щракнете с десния бутон върху връзката, която току-що създадохте, и влезте Имоти.

Стъпка 7Щракнете върху иконата на мрежата в лентата на задачите. Щракнете с десния бутон върху връзката, която току-що създадохте, и влезте Имоти.

Стъпка 8Изберете раздел Безопасности променете типа VPN на Протокол за тунел от точка до точка (PPTP)и включено криптиране на данни Най-упоритият. Щракнете върху бутона Добре.

Стъпка 8Изберете раздел Безопасности променете типа VPN на Протокол за тунел от точка до точка (PPTP)и включено криптиране на данни Най-упоритият. Щракнете върху бутона Добре.

Стъпка 9 VPN връзката е готова. Сега щракнете върху иконата на мрежата в лентата на задачите, изберете новата си VPN връзка и щракнете Връзка.

Стъпка 9 VPN връзката е готова. Сега щракнете върху иконата на мрежата в лентата на задачите, изберете новата си VPN връзка и щракнете Връзка.

Стъпка 10Кликнете Връзка.NB!Никога не използвайте функцията за запазване на парола на обществени компютри! Ако някой се свърже, използвайки запазените данни, връзката ви ще бъде прекъсната!

Стъпка 10Кликнете Връзка.NB!Никога не използвайте функцията за запазване на парола на обществени компютри! Ако някой се свърже, използвайки запазените данни, връзката ви ще бъде прекъсната!

Стъпка 11Щракнете върху иконата на мрежата в лентата на задачите и щракнете Изключвамда прекъсне връзката.

Стъпка 11Щракнете върху иконата на мрежата в лентата на задачите и щракнете Изключвамда прекъсне връзката. Стъпка 12Ако видите прозорец Настройки за мрежово местоположение, изберете Мрежа на общността.

Стъпка 12Ако видите прозорец Настройки за мрежово местоположение, изберете Мрежа на общността.

Премахване на VPN връзка

Един от често задаваните въпроси от нашите потребители е как да добавят различен IP адрес към своя сървър. Можете да зададете вашия частен IP адрес на вашата капка, като създадете VPN тунел. Има няколко опции за изграждане на ваша собствена виртуална частна мрежа (VPN) или за присвояване на SSL сертификат на този IP адрес. От всички възможни опции най-добрият избор е между PPTP и OpenVPN. Протоколът за тунелиране от точка до точка (PPTP) ви позволява да стартирате своята VPN много бързо и е съвместим с повечето мобилни устройства. И докато PPTP е по-малко сигурен от OpenVPN, той е по-бърз и използва по-малко мощност на процесора.

Стъпка 1 - Инсталирайте PPTP

Трябва да изберете един сървър, който ще отговаря за разпространението на IP адреси към други сървъри и за оторизиране на всички ваши сървъри във вашата VPN. Той ще стане вашият PPTP сървър.

На CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y инсталирайте pptpd

На Ubuntu 12.10 x64:

Apt-get инсталирайте pptpd

Сега трябва да редактирате файла /etc/pptpd.conf, като добавите следните редове към него:

Localip 10.0.0.1 remoteip 10.0.0.100-200

В този случай localip е IP адресът на вашия сървър, а remoteip е IP адресите, които ще бъдат присвоени на клиентите, които се свързват с него.

Тук клиентът е потребителското име (влизане), сървърът е типът услуга (в нашия пример - pptpd), секретът е паролата, а IP адресите показват кои IP адреси могат да влизат (с това име и парола). Като поставите звездичка * в полето за IP адреси, вие посочвате, че тази двойка потребителско име/парола трябва да се приема от всеки IP.

Стъпка 2 - Добавяне на DNS сървъри към /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Сега можете да стартирате PPTP демона:

Рестартиране на услугата pptpd

Проверете дали работи и приема връзки:

Стъпка 3 - Настройка на препращане

Много е важно да активирате IP препращането на вашия PPTP сървър. Това ще ви позволи да препращате пакети между публичния IP и частния IP адрес, който сте конфигурирали с помощта на PPTP. Просто редактирайте /etc/sysctl.conf, за да добавите следния ред, ако вече не е там:

Net.ipv4.ip_forward = 1

За да приложите промените, изпълнете командата sysctl -p

Стъпка 4 - Създайте NAT правила за iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveАко също искате вашите PPTP клиенти да могат да комуникират помежду си, добавете следните правила за iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Сега вашият PPTP сървър работи и като рутер.

Ако искате да зададете ограничение за това кои сървъри могат да се свързват с вашите капки, можете да зададете правило за IP таблица, което ограничава TCP връзките до порт 1723.

Стъпка 5 - Настройване на клиенти

Инсталирайте PPTP клиента на вашите клиентски сървъри:

Yum -y инсталирайте pptp

Стъпка 6 - Добавяне на необходимия модул на ядрото

modprobe ppp_mppeСъздайте нов файл /etc/ppp/peers/pptpserver и добавете следните редове там, като замените името и паролата с вашите стойности:

Pty "pptp 198.211.104.17 --nolaunchpppd" име поле1 парола 24oiunOi24 име на отдалечено PPTP изискване-mppe-128

Тук 198.211.104.17 е публичният IP адрес на нашия PPTP сървър, box1 и 24oiunOi24 са двойката потребителско име/парола, която задаваме във файла /etc/ppp/chap-secrets на нашия PPTP сървър.

Сега можем да "извикаме" този PPTP сървър. В следващата команда трябва да използвате името, което сте дали на peer файла в директорията /etc/ppp/peers/. Тъй като в нашия пример нарекохме този файл pptpserver, нашата команда изглежда така:

Pppd извиква pptpserver

Трябва да видите успешна връзка в регистрационните файлове на PPTP сървъра:

На вашия PPTP клиент конфигурирайте маршрутизиране към вашата частна мрежа чрез интерфейса ppp0:

IP route add 10.0.0.0/8 dev ppp0

Вашият интерфейс ppp0 трябва да бъде конфигуриран, което може да се провери чрез стартиране на ifconfig

Сега можете да пингвате вашия PPTP сървър и всички други клиенти, свързани към тази мрежа:

Можем да добавим втори PPTP клиент към тази мрежа:

Yum -y инсталира pptp modprobe ppp_mppe

Добавете необходимите редове към файла /etc/ppp/peers/pptpserver (като замените данните за вход и паролите с вашите собствени):

Pty "pptp 198.211.104.17 --nolaunchpppd" име кутия2 парола 239Aok24ma отдалечено име PPTP изискване-mppe-128

Сега на втория клиент изпълнете следните команди:

Pppd извикване pptpserver ip маршрут добавяне 10.0.0.0/8 dev ppp0

Можете да пингвате първия клиент и пакетите ще преминат през PPTP сървъра и ще бъдат пренасочени според правилата на IP таблиците, които сме задали по-рано:

Тази настройка ще ви позволи да създадете своя собствена виртуална частна мрежа:

Ако искате всичките ви устройства да комуникират защитено в една и съща мрежа, това е най-бързият начин да го направите.

Можете да използвате този подход с Nginx, Squid, MySQL и всякакви други приложения.

Тъй като трафикът в мрежата е криптиран със 128-битово криптиране, PPTP е по-малко натоварващ процесора от OpenVPN, но все пак осигурява допълнителен слой сигурност за вашия трафик.

В тази статия ще разгледаме настройката PPTP-VPNсървъри в Ubuntu. VPN сървърът е много полезно нещо в домакинството, осигурявайки сигурна, криптирана връзка към локална мрежа (например домашна мрежа) на отдалечени компютри, смартфони и подобни устройства. Например вашият VPN сървър ще ви позволи да:

- Осигурете поверителността на предадените и получените данни, когато вие (вашият лаптоп, смартфон) сте в ненадеждна мрежа и има заплаха от тази мрежа.

- Безопасно е да управлявате сървъра през него, тъй като паролата за споделяне на екрана обикновено се предава в чист текст (изключение е отдалеченият работен плот в Mac OS X и управлението му чрез Apple Remote Desktop), поради което е напълно неприемливо да се свързвате с работния плот директно през интернет.

- Същото може да се каже, ако използвате класически FTP за прехвърляне на файлове - протоколът също не предоставя защитен механизъм за удостоверяване, поради което се опитват да използват SFTP, когато е възможно.

- Безопасно е да обменяте данни както със сървъра, така и с компютрите, които съставляват вашата локална (домашна) мрежа (при условие, че няма HPVC атака, Хакери направо в апартамента).

Най-общо казано, VPN ще ви предостави криптиран виртуален тунел между сървър и отдалечена машина с всички произтичащи от това последствия. Ако си представите интернет като тръба, тогава VPN създава тръба с по-малък диаметър вътре в нея, достъпна само за „своите хора“.

Сега, след като разгледахме общите предимства на VPN, е време да се запознаем по-подробно с технологията и да разберем какви видове VPN съществуват.

Днес има няколко реализации на VPN:

След това редактирайте файла /etc/pptpd.conf, като стартирате в терминала:

sudo pico /etc/pptpd.conf

Ето как изглежда файлът при мен:

След това във файла /etc/ppp/chap-secrets добавяме потребители, които ще имат право да се свързват към VPN мрежата. Въведете в терминала:

sudo pico /etc/ppp/chap-secrets

И добавете информация към този файл в следната форма:

# Тайни за удостоверяване с помощта на CHAP

# тайни IP адреси на клиент сървър

андрей pptpd andrey12 *

Така дадохме на потребителя andrey с парола andrey12 правото да се свърже с нашата VPN мрежа. Потребителят andrey ще получи първия наличен IP адрес от посочения диапазон. Ако искате потребителят винаги да получава един и същ IP адрес, посочете желания IP адрес вместо „*“. Обърнете внимание на името на услугата - pptpd - то трябва да е същото като указаното в параметъра име във файла /etc/ppp/pptpd-options.

Приключихме с настройките на VPN сървъра; сега трябва да го рестартираме, за да влязат в сила промените, които направихме. За да направите това, стартирайте в терминала:

sudo /etc/init.d/pptpd рестартирайте

Ако е необходимо свързаните отдалечени клиенти да имат достъп до интернет чрез VPN, отворете /etc/rc.local и НАД „изход 0“ добавете следните редове:

# PPTP IP пренасочване

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

и разкоментирайте този ред във файла /etc/sysctl.conf:

net.ipv4.ip_forward=1

Ако вашият VPN сървър не е директно свързан с интернет, най-вероятно ще трябва да пренасочите порта TCP-1723 и „протокол 47“, известен също като GRE, към локалния IP адрес на VPN сървъра. Обърнете се към инструкциите за настройка на рутера, за да изпълните необходимите стъпки. Очевидно сървърът зад рутера трябва да има постоянен локален IP, а самият рутер трябва да има постоянен „външен“ IP или ще трябва да използвате услугата „динамичен DNS“, но това е съвсем различна тема.

Рестартирайте сървъра. Можете да опитате да се свържете. Вашата VPN трябва да е достъпна от всяка точка на света, където има интернет.

Свързване на клиент с Mac OS X 10.6

За да се свържете с VPN с Mac OS X 10.6, отворете „Системни предпочитания“, отидете в секцията „Мрежа“, под списъка с интерфейси щракнете върху „+“ в долната част и в прозореца за добавяне на интерфейс, който се показва, изберете „Интерфейс : VPN”, „VPN тип: PPTP” . И щракнете върху създаване. В настройките посочете:

- Име на домейн на VPN сървър или IP адрес

- Име на акаунта (вход)

- Кодиране (шифроване на канала) – изберете „Максимум (само 128 бита)“

След това щракнете върху „Настройки за идентификация“, посочете, че идентификацията се извършва с парола и въведете паролата.

Щракнете върху „Разширени“ и поставете или премахнете отметката от квадратчето „Изпращане на целия трафик през VPN“. Ако квадратчето е отметнато, тогава абсолютно целият трафик ще минава през VPN сървъра и ще ви бъде доставен по криптиран канал. Ако квадратчето за отметка не е отметнато, само трафикът, предназначен за отдалечената локална мрежа, ще преминава през VPN канала (например, можете да управлявате сървъра чрез отдалечен работен плот), а целият друг трафик, като получаване на поща и зареждане на уеб страници, ще да се извършва директно от Интернет по най-краткия маршрут. Потвърдете промените, като щракнете върху „OK“.

Сега можете да опитате да се свържете, като щракнете върху „Свързване“ (вижте първата екранна снимка) или като изберете желаната VPN връзка в лентата с менюта в горната част.

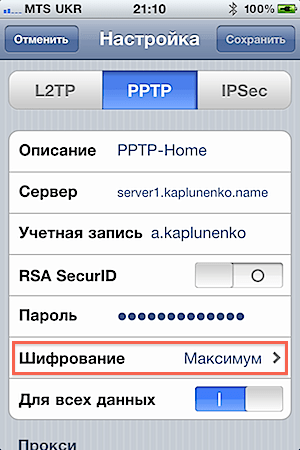

Свързване на iPhone с iOS 4

За да свържете iPhone с iOS 4 към PPTP VPN, отворете Настройки, отидете на секцията „Общи“, след това „Мрежа“. Щракнете върху елемента „VPN“; ако нямате VPN конфигурации, до него ще пише „Не е конфигурирано“. Щракнете върху „Добавяне на VPN конфигурация...“. В прозореца, който се отваря, отидете в раздела PPTP и попълнете:

- Описание – как ще се нарича тази VPN връзка

- Сървър – име на домейн или IP адрес

- Акаунт – вашите данни за вход

- RSA SecurID – оставете го деактивирано

- Парола – въведете вашата парола

- Шифроване – изберете „Максимум“

- За всички данни – включете или изключете, като се ръководите от съображенията, описани по-горе

Диагностика на връзката

PPTP обикновено се стартира без проблеми и при внимателна първоначална настройка работи веднага (за разлика от по-сложния L2TP-over-IPSec). И ако все още имате проблеми с връзката, използвайте следните команди на клиента (в този случай Mac OS X), за да наблюдавате регистрационния файл на връзката в реално време:

опашка -f /var/log/system.log

опашка -f /var/log/ppp.log

Трябва да видите нещо подобно там:

2 май 21:44:59 ATT pppd: PPTP свързване към сървър "server1..456.789.10)…

2 май 21:45:02 ATT pppd: Установена е PPTP връзка.

2 май 21:45:02 ATT pppd: Свързване: ppp0<-->гнездо

2 май 21:45:08 ATT pppd: MPPE 128-битова компресия без състояние е активирана

2 май 21:45:09 ATT pppd: локален IP адрес 192.168.18.2

2 май 21:45:09 ATT pppd: отдалечен IP адрес 192.168.18.1

2 май 21:45:09 ATT pppd: първичен DNS адрес 10.0.0.1

2 май 21:45:09 ATT pppd: вторичен DNS адрес 10.0.0.1

Ако трябва да активирате подробно регистриране на сървъра, вижте вече споменатата справка „Описание на опциите /etc/pptpd.conf и /etc/ppp/options.pptpd“.

„Криптоанализ на тунелния протокол от точка до точка (PPTP) от Microsoft“ - Статията е доста стара, например никой не използва механизма MS-CHAP от дълго време (в края на краищата има MS-CHAP v.2, много по-надежден, макар и много далеч от идеалния), но ви позволява да добиете представа за общата схема за това как работи PPTP. Освен това ще стане ясно защо няма смисъл да се подобрява и финализира PPTP, а вместо това е по-добре да се обмислят алтернативни, по-модерни опции.

„Криптоанализ на Microsoft's PPTP Authentication Extensions (MS-CHAPv2)“ – Втората статия в продължение на споменатата по-горе (няма превод, така че четем на езика на Шекспир), която обсъжда подобрен PPTP с MS-CHAP v2 удостоверяване и подобрена MPPE (шифроване на канала). Именно на тази опция спря развитието на PPTP. Резюме на статията - MS-CHAP v2 е по-добър от MS-CHAP v1, защото не само клиентът е авторизиран, но клиентът и сървърът се авторизират взаимно, което елиминира заместването на сървъра. Криптирането на MPPE канал вече използва различен ключ за криптиране на данни от сървър към клиент и от клиент към сървър. Очевидните пропуски в сигурността са елиминирани и основната критика към PPTP сега е, че протоколът остава чувствителен към парола, тоест той е толкова сигурен, колкото паролата е избрана от потребителя.

" " - За тези, които вече са разбрали PPTP, предлагам да се запознаете с по-модерната VPN технология - L2TP/IPSec. Статията беше завършена и редактирана в продължение на 3 години, бяха взети предвид много нюанси.

Резюме

PPTP е най-лесната VPN услуга за настройка, но не отговаря на съвременните изисквания за сигурност. В допълнение към това, PPTP често се блокира от доставчици и мобилни оператори. Следователно прилагането на PPTP за корпоративна употреба е оправдано само ако е необходимо да се осигури съвместимост със съществуващо наследено оборудване. Поради своята простота, този тип VPN е много подходящ за запознаване с това как работят виртуалните частни мрежи.

1. Създайте тунел на вашата лична системна страница и след това

2. Отидете до VPN настройките на вашата операционна система и създайте нова връзка.

Посочете адреса на сървъра msk.site,

В раздела "Защита" изберете - VPN тип - PPTP

Задайте криптирането на „По избор“

Удостоверяване - CHAP. MS-CHAP v2

3. В раздела IP настройки премахнете отметката от „Използване на шлюза по подразбиране в отдалечената мрежа“

4. Ако искате да използвате нашата сървърна услуга WINS, можете да поставите отметка на „Активиране на Netbios през TCP/IP“ (но за обикновена тунелна връзка този елемент не е важен)

5. Установете връзка и проверете дали адресът 172.16.0.1 се пингува, след което проверете дали вашият компютър е получил необходимите маршрути автоматично (чрез DHCP):

172.16.0.0 255.255.0.0

Маршрутът, който води до вашата отдалечена домашна мрежа 192.168.x.x 255.255.255.0 (ако има). .

За да направите това, изпълнете командата печат на маршрутана вашия компютър. Маршрутите трябва да включват изброените по-горе.

PS: За да се борим с прекъснатите сесии, ние принудително прекъсваме потребителските тунели с протоколите PPTP, L2TP, L2TP/IPsec 24 часа след установяване на връзката. Ако са конфигурирани правилно, връзките трябва автоматично да се възстановят.

Виртуалните частни мрежи придобиха заслужена популярност. Той е надежден и

сигурен инструмент, предназначен да организира междусайтови мрежи

инфраструктура и връзки за отдалечен достъп. През последните години сред

PPTP заема специално място сред съществуващите VPN протоколи. Решения, базирани на него

общи, лесни за изпълнение и осигуряват ниво на защита, достатъчно за

повечето компании.

Защо PPTP?

PPTP тунелният протокол ви позволява да шифровате многопротоколен трафик и

след това го капсулирайте (пакетирайте) в IP хедър, който ще бъде изпратен

локална или глобална мрежа. PPTP използва:

- TCP връзка за управление на тунели;

- модифицирана версия на GRE (General Route Encapsulation) за

капсулиране на PPP рамки от тунелирани данни.

Полезният товар на предадените пакети може да бъде криптиран (използвайки

MPPE протокол за криптиране на данни), компресиран (използвайки алгоритъма MPPC) или

криптирани и компресирани.

PPTP е лесен за внедряване, не изисква сертификатна инфраструктура и

Съвместим с по-голямата част от NAT устройства. Всички версии на Microsoft Windows

започвайки с Windows 95 OSR2, те включват PPTP клиент. Също така клиенти за

PPTP връзките са налични в Linux, xBSD и Mac OS X. Доставчиците знаят за тях

предимства и затова често да организирате интернет връзка

използвайте PPTP, въпреки че първоначално има по-ниска защита,

отколкото L2TP, IPSec и SSTP (PPTP освен това е чувствителен към речникови атаки

VPN връзката, базирана на PPTP протокол, гарантира поверителност,

но не и целостта на предадените данни, тъй като няма проверки, че данните

не са били променяни по време на транспортирането).

Не струва нищо: в големи мрежи PPTP е за предпочитане пред PPPoE. Все пак кога

използвайки последното, търсенето на сървъра се извършва чрез изпращане

broadcast пакети, които могат да се загубят на суичове, а мрежата е такава

пакетите са „наводнени“ доста прилично.

Удостоверяване и криптиране

Във Vista и Win2k8 списъкът с PPP протоколи за удостоверяване е значително намален.

SPAP, EAP-MD5-CHAP и MS-CHAP, които отдавна са признати за опасни (в

Те използват MD4 хеширане и алгоритми за криптиране DES). Списък на наличните

протоколите сега изглеждат така: PAP, CHAP, MSCHAP-v2 и EAP-TLS (изисква

потребителски сертификати или смарт карти). Силно препоръчително

използвайте MSCHAP-v2, тъй като е по-надежден и осигурява взаимно

удостоверяване на клиента и сървъра. Също така, чрез групови правила, посочете

задължително използване на силни пароли.

За да шифровате VPN връзка с помощта на MPPE, 40, 56 и

128-битови RSA RC4 ключове. В ранните версии на Windows, поради ограниченията за експортиране

военна технология беше наличен само 40-битов ключ и с известни резерви

– 56-битов. Те отдавна са признати за недостатъчни и, започвайки с Vista,

Поддържа се само 128-битова дължина на ключа. Може да възникне ситуация

че клиентът няма поддръжка за тази опция, така че за по-стари версии на Windows

трябва да изтеглите всички сервизни пакети или актуализации за защита. Например WinXP SP2

ще се свърже със сървъра Win2k8 без никакви проблеми.

За да видите самостоятелно списъка с алгоритми, поддържани от системата и

дължини на ключове, вижте ключа на системния регистър HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

По-специално, настройките за алгоритми за криптиране се намират в клона Ciphers\RC4.

Можете принудително да активирате желаната опция, като създадете параметъра dword "Enabled" и

задаване на стойността му на "ffffffff". Има друг начин, по който Microsoft не го прави

препоръчва – активиране на поддръжка за 40/56-битови RC4 ключове на сървъра Win2k8.

За да направите това, трябва да зададете стойността на системния регистър HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto на "1"

и рестартирайте системата.

Настройка на PPTP сървър в Win2k8

Типичната конфигурация за стартиране на VPN се състои от домейн контролер, сървъри

RRAS (маршрутизиране и отдалечен достъп)И NPS (сървър за мрежови правила). В ход

Чрез конфигуриране на тези роли допълнително ще се активират DHCP и DNS услуги.

Сървърът, който трябва да изпълнява ролята на VPN, трябва първо да инсталира ролята на RRAS.

да бъдат присъединени към домейн. За разлика от L2TP и SSTP, сертификати при изпълнение на PPTP

не са необходими, така че не е необходим сървър за сертификати (услуги за сертификати).

Мрежови устройства, които ще участват в изграждането на VPN (включително

ADSL и подобни модеми) трябва да бъдат свързани и съответно конфигурирани

изображение (Старт -> Контролен панел -> Диспечер на устройства). За някои схеми

VPN (използващ NAT и свързващ две мрежи) ще изисква поне

две мрежови устройства.

С помощта на съветника за инсталиране на роли (Server Manager -> Roles -> Install

роля), инсталирайте ролята на услугите за правила за мрежов достъп

Услуги) и отидете на избор на ролеви услуги, където маркираме всички компоненти „Услуги

Услуги за маршрутизиране и отдалечен достъп.

Щракнете върху „Напред“ и в следващия прозорец потвърдете настройките, като щракнете върху „Инсталиране“.

Услугата за отдалечен достъп и маршрутизиране е инсталирана, но все още не е конфигурирана и

не работи. За да конфигурирате работните параметри, отидете на "Server Manager" в

раздел „Роли -> Мрежова политика и услуги за достъп -> Маршрутизиране и

отдалечен достъп"; като алтернатива можете да използвате "Маршрутизиране и

отдалечен достъп", извикан от раздела "Администрация" на менюто "Старт".

Маркираме нашия сървър в списъка (конзолата може да бъде свързана с няколко

системи) и в контекстното меню щракнете върху „Конфигуриране и активиране на маршрутизиране и

отдалечен достъп" (Конфигуриране и активиране на маршрутизиране и отдалечен достъп). Ако преди

Ако са правени опити за конфигуриране на услугата, инсталирайте отново

Някои опции ще трябва да го спрат, като изберете „Деактивиране“

маршрутизиране и отдалечен достъп." В този случай всички настройки ще бъдат нулирани.

Съветникът за инсталиране, който се появява, ще ви подкани да изберете типична конфигурация на сървъра,

който най-точно отговаря на предвидените задачи. В менюто за избор -

пет точки, четири от тях предоставят готови инсталации:

- Отдалечен достъп (VPN или модем) – позволява на потребителите да се свързват

чрез отдалечена (dial-up) или защитена (VPN) връзка; - Трансляция на мрежови адреси (NAT) – предназначена за свързване към

Интернет на няколко клиента през един IP адрес; - Достъп до отдалечена мрежа (VPN) и NAT - е смесица от предишните

точки, предоставя възможност за достъп до интернет от един IP адрес и

дистанционна връзка; - Сигурна връзка между две мрежи - свързване на една мрежа към

друго, дистанционно.

Следващата стъпка за всяка от тези точки ще бъде индивидуална. Например, когато

настройка на SSTP (вижте статията " "), избрахме третото

сценарий. За PPTP всяка от предложените опции е подходяща, въпреки че се препоръчва

Елементът "Отдалечен достъп" се счита за стандартен. Ако има

трудности при избора на схема, изберете петия елемент „Специална конфигурация“ или от

След като завършите съветника, продължете с настройката в ръчен режим. Освен това можете

вижте документацията, като щракнете върху връзката „Повече подробности“, разположена в долната част на прозореца.

На следващата стъпка маркираме списъка с услуги, които трябва да бъдат активирани на сървъра.

Има пет такива точки, имената им говорят сами за себе си:

- Достъп до виртуална частна мрежа (VPN);

- Отдалечен достъп (чрез телефонна мрежа);

- Връзка по заявка (за маршрутизиране на организационни клонове);

- Преобразуване на мрежови адреси (NAT);

- Маршрутизиране на локална мрежа.

Всъщност всички предварителни настройки, споменати по-горе, се свеждат до

активиране на тези услуги в различни комбинации. В повечето случаи трябва да изберете

„Отдалечен достъп (VPN или модем)“ и след това „Достъп до виртуална частна мрежа“

(VPN)". След това просто трябва да посочите мрежовия интерфейс, към който е свързан

Интернет (като го маркирате с мишката). Ако мастерът открие само един активен

връзка, тя ще приключи с предупреждение, че за този режим

необходима е друга мрежова карта или ще ви подкани да отидете на настройките в режим „Специална конфигурация“.

Квадратче за отметка „Сигурност чрез филтър за статични пакети“.

Препоръчително е да го оставите вдигнат. Такива филтри позволяват VPN трафик само с

определен интерфейс и изключения за разрешени VPN портове ще трябва

конфигурирайте ръчно. В този случай можете да конфигурирате статични филтри и защитна стена

Windows на един интерфейс, но не се препоръчва, тъй като ще намали

производителност.

На стъпка "Присвояване на IP адреси" изберете метода за получаване на IP адреси от клиенти

при свързване към VPN сървър: „Автоматично“ или „От определен диапазон

адреси". Удостоверяването на акаунта може да се извърши по следния начин:

RRAS сървър, както и всеки друг сървър, който поддържа RADIUS протокола. от

Първата опция се предлага по подразбиране, но в голяма мрежа с няколко сървъра

RRAS е по-добре да използвате RADIUS. Тук работата на майстора свършва. Кликнете

бутон „Край“, а прозорецът, който се появява, ви информира, че трябва да конфигурирате „Агент

DHCP реле". Ако RRAS и DHCP сървърът са в един и същ сегмент и не

проблеми с обмена на сервизни пакети, тогава не е необходимо да конфигурирате Relay агента

(между другото, на вътрешния интерфейс е активиран по подразбиране).

Настройки на конзолата

Дървото на настройките вече ще бъде достъпно в прозореца на конзолата. Препоръчително е да преминете през

всички точки, за да разберете какво къде е. И така, в параграфа „Интерфейси

мрежи" ще покаже всички предварително конфигурирани мрежови интерфейси. Като изберете от менюто

елемент "Създаване на нов интерфейс за повикване по заявка", можете да добавите връзка

към VPN или PPPoE сървъри. За да видите списък с протоколи, използвани портове и

техните държави отиват в „Пристанища“. Бутонът "Персонализиране" в прозореца "Свойства" ви позволява да

промяна на работните параметри на избрания протокол. Например по подразбиране

броят на PPTP, L2TP и SSTP връзки (портове) е ограничен до 128, и

Всички връзки са разрешени (дистанционни и при поискване). Като

(по избор) ID на сървъра, използвайки телефонния номер, въведен в полето

„Телефонен номер за това устройство.“

Елементът „Клиенти за отдалечен достъп“ показва списък на свързаните

клиенти. Числото до името на артикула ще ви покаже техния номер. С помощ

контекстно меню, можете да проверите състоянието на клиента и, ако е необходимо,

деактивирайте. Две точки IPv4 и IPv6 ви позволяват да конфигурирате статични IP филтри

маршрути, DHCP релейен агент и някои други параметри.

Работете с вкус

Не можем да не ви кажем за още една функция, която значително ще опрости живота ви.

Администратори - Административен пакет за диспечер на връзки CMAK (Връзка

Комплект за администриране на мениджър). Съветникът CMAK създава профил, който ще ви позволи да

потребителите да влизат в мрежата само с онези свойства на връзката, които

администраторът ще определи за тях. Това не е ново за Win2k8 - CMAK беше наличен за Win2k

и поддържа клиенти до Win95. Доставчиците обаче все още са

предоставят на потребителя сложни инструкции, вместо да му предоставят

готови файлове с настройки.

CMAK е компонент на Win2k8, но не е инсталиран по подразбиране. себе си

Процесът на инсталиране с помощта на Server Manager е стандартен. Изберете „Компоненти – Добавяне на компоненти“ и в съветника, който се показва, проверете

"Найлонов плик

администрация на мениджъра на връзките". След като инсталацията приключи, същото име

Прекият път ще се появи в менюто Администриране.

Когато извикате SMAK, ще се стартира съветник, който ще ви помогне да създадете профил на диспечер

връзки. В първата стъпка изберете операционната система, за която е предназначен профилът.

Налични са две опции: Vista и Windows 2000/2003/XP. Основната им разлика е

е, че Vista поддържа SSTP. След това изберете „Нов профил“. Яжте

възможност за използване на съществуващ профил като шаблон; последващи

Стъпките предполагат обединяване на няколко профила. Посочете името на услугата

(потребителите ще го видят след инсталиране на пакета) и името на файла, където ще бъде

профилът е запазен. Когато създавате профил на услугата, съветникът CMAK копира всички входящи

към тези профилни файлове в Program Files\CMAK\Profiles. В някои мрежи

удостоверяването използва името Realm, например в Windows

това е името на домейна на AD ( [имейл защитен]). Съветникът ви позволява да посочите името на областта,

които автоматично ще бъдат добавени към данните за вход. И накрая добавяме поддръжка

VPN връзки. Активирайте квадратчето „Телефонен указател от този профил“ и след това

изберете „Винаги използвайте един VPN сървър“ или „Разрешаване на потребител

изберете VPN сървър, преди да се свържете." Във втория случай трябва

подгответе txt файл със списък на сървърите (файлов формат).

На етапа „Създаване или редактиране“ изберете „Редактиране“, така че да се появи прозорецът „Редактиране на VPN“. Има три раздела (с активен IPv6 - четири). IN

„Общи“ отметнете „Изключване на споделянето на файлове и принтери“ (в повечето случаи това

функционалност не се изисква). IPv4 указва адресите на основния и

допълнителни DNS и WINS сървъри. Като поставите отметка в съответните полета, можете

укажете използването на PPTP връзка като шлюз по подразбиране и активирайте

Компресиране на IP хедъра. Настройките за сигурност се правят в едноименния раздел.

Тук посочваме дали е необходимо да се използва криптиране и маркираме необходимото

методи за удостоверяване. Списъкът с VPN стратегии ви позволява да посочите кой метод

ще се използва при свързване към VPN сървъра. Има два варианта: само

един протокол или изброяване на протоколи, докато връзката бъде успешно активирана. IN

В контекста на статията се интересуваме от „Използвайте само PPTP“ или „PPTP първо“.

Това е, затворете прозореца и продължете напред.

Страницата за добавяне на телефонен указател ви позволява да посочите използваните номера

за свързване към комутируем сървър. Ако е необходимо, можете също да конфигурирате

автоматично актуализиране на списъка с номера. Страницата Конфигуриране на отдалечени записи

мрежов достъп“, както и прозорецът, който се появява, когато щракнете върху „Промяна“, са сходни по

съдържание с „Създаване или редактиране“. Следващата стъпка ви позволява да промените

таблици за маршрутизиране на свързани клиенти: по-добри в повечето случаи

оставете "Не променяйте таблиците за маршрутизиране." Ако е необходимо, посочете параметрите

прокси за IE. В допълнение към стандартните настройки, съветникът ви позволява да инсталирате

действия, които могат да се извършват на различни етапи от клиентската връзка

(например стартирайте програма). След това задаваме икони за различни ситуации (прозорци

връзка, телефонен указател и т.н.), изберете помощния файл, информация за

поддържа. Ако е необходимо, включете мениджър на връзки в профила. Може

да бъдат полезни за клиентски системи, работещи с операционна система, която не съдържа

диспечер Тук можете също да добавите текстов файл с лицензионното споразумение и

допълнителни файлове, които ще бъдат доставени с профила. Това е работата

Съветникът е завършен - резюмето ще покаже пътя до инсталационния файл. копие

в публична папка, така че потребителите да могат да го изтеглят свободно.

Сега потребителите просто трябва да стартират изпълнимия файл и да отговорят

един и единствен въпрос: направете тази връзка достъпна за "Всички"

потребители" или "Само за мен". След което новата икона за връзка ще бъде

се добавя към „Мрежови връзки“ и ще се появи прозорец за регистрация, в който

Трябва да въведете вашето потребителско име и парола. Много удобно!

Управление на RRAS с Netsh

Някои настройки на RRAS сървъра могат да се управляват с помощта на помощната програма Netsh

(мрежова обвивка). Можете да добавите тип удостоверяване на акаунт чрез

помощен екип:

> Netsh ras добави authtype PAP|MD5CHAP|MSCHAPv2|EAP

За по-стари версии на Windows има и MSCHAP|SPAP. Тестов режим:

> Netsh ras зададе authmode STANDARD|NODCC|BYPASS

Регистрирайте компютъра си като RRAS сървър в AD:

> Netsh ras добави регистриран сървър

Добавете PPP разширение:

> Netsh ras добави връзка SWC|LCP

Разширението SWC осигурява софтуерно компресиране, а LCP позволява същото

PPP разширение на протокола. Видове мултилинкова комуникация, поддържана от PPP:

> Netsh ras добави мултилинк MULTI|BACP

Свойствата на акаунта са зададени както следва:

> Netsh ras set потребител

С помощта на "set client" можете да видите статистика или да деактивирате клиента.

Запазването и възстановяването на RRAS конфигурация с помощта на Netsh също е лесно:

> Netsh ras дъмп > "име на файл"

> Netsh exec "име на файл"

В допълнение, много настройки съдържат контекста "ras aaaa".

За повече информация относно Netsh вижте статията „Отборно бягане до лагера Longhorn“ в

.

ИНФО

PPTP е разработен преди създаването на стандартите IPsec и PKI и е в момента

time е най-популярният VPN протокол.