Kako postaviti pptp vezu na Windows 7. PPTP veza - šta je to? Isplati li se koristiti uslužne programe trećih strana?

- Korak 1. Kliknite na ikonu mreže na traci zadataka i otvorite Centar za mrežu i dijeljenje.

Korak 2. Odaberite Postavljanje nove veze ili mreže.

Korak 2. Odaberite Postavljanje nove veze ili mreže.

Korak 3. Odaberite Veza sa radnim mestom I kreirajte novu vezu(ako se pojavi novi prozor) i kliknite Dalje.

Korak 3. Odaberite Veza sa radnim mestom I kreirajte novu vezu(ako se pojavi novi prozor) i kliknite Dalje.

Korak 4. Odaberite Koristi moju internet vezu (VPN).

Korak 4. Odaberite Koristi moju internet vezu (VPN).

Korak 5. Enter Ime hosta(iz PPTP tekstualne datoteke u korisničkom panelu) kao Internet adrese i dajte vezu ime u polju Naziv odredišta. Odrediti Ne povezujte se sada i kliknite Dalje.

Korak 5. Enter Ime hosta(iz PPTP tekstualne datoteke u korisničkom panelu) kao Internet adrese i dajte vezu ime u polju Naziv odredišta. Odrediti Ne povezujte se sada i kliknite Dalje.

Korak 6. Unesite informacije o autorizaciji (iz PPTP tekstualne datoteke na korisničkom panelu). Odrediti Zapamtite ovu lozinku i kliknite Stvoriti. Zatvori sljedeći prozor.

Korak 6. Unesite informacije o autorizaciji (iz PPTP tekstualne datoteke na korisničkom panelu). Odrediti Zapamtite ovu lozinku i kliknite Stvoriti. Zatvori sljedeći prozor. Korak 7 Kliknite na ikonu mreže na traci zadataka. Kliknite desnim tasterom miša na vezu koju ste upravo kreirali i prijavite se Svojstva.

Korak 7 Kliknite na ikonu mreže na traci zadataka. Kliknite desnim tasterom miša na vezu koju ste upravo kreirali i prijavite se Svojstva.

Korak 8 Odaberite karticu Sigurnost i promijenite tip VPN-a u Protokol od tačke do tačke (PPTP) i uključena enkripcija podataka Najuporniji. Kliknite na dugme uredu.

Korak 8 Odaberite karticu Sigurnost i promijenite tip VPN-a u Protokol od tačke do tačke (PPTP) i uključena enkripcija podataka Najuporniji. Kliknite na dugme uredu.

Korak 9 VPN veza je spremna. Sada kliknite na ikonu mreže na traci zadataka, odaberite svoju novu VPN vezu i kliknite Veza.

Korak 9 VPN veza je spremna. Sada kliknite na ikonu mreže na traci zadataka, odaberite svoju novu VPN vezu i kliknite Veza.

Korak 10 Kliknite Veza.NB! Nikada ne koristite funkciju čuvanja lozinke na javnim računarima! Ako se neko poveže koristeći sačuvane podatke, vaša veza će biti prekinuta!

Korak 10 Kliknite Veza.NB! Nikada ne koristite funkciju čuvanja lozinke na javnim računarima! Ako se neko poveže koristeći sačuvane podatke, vaša veza će biti prekinuta!

Korak 11 Kliknite na ikonu mreže na traci zadataka i kliknite Ugasiti da prekine vezu.

Korak 11 Kliknite na ikonu mreže na traci zadataka i kliknite Ugasiti da prekine vezu. Korak 12 Ako vidite prozor Postavke mrežne lokacije, izaberite Mreža zajednice.

Korak 12 Ako vidite prozor Postavke mrežne lokacije, izaberite Mreža zajednice.

Uklanjanje VPN veze

Jedno od često postavljanih pitanja naših korisnika je kako dodati drugu IP adresu svom serveru. Svoju privatnu IP adresu možete dodijeliti vašoj kapljici kreiranjem VPN tunela. Postoji nekoliko opcija za izgradnju vlastite virtualne privatne mreže (VPN) ili dodjelu SSL certifikata ovoj IP adresi. Od svih mogućih opcija, najbolji izbor je između PPTP i OpenVPN. Point-to-point Tunneling Protocol (PPTP) omogućava vam da svoj VPN pokrenete i pokrenete vrlo brzo i kompatibilan je s većinom mobilnih uređaja. I dok je PPTP manje siguran od OpenVPN-a, brži je i koristi manje CPU snage.

Korak 1 - Instalirajte PPTP

Morate odabrati jedan server koji će biti odgovoran za distribuciju IP adresa na druge servere i autorizaciju svih vaših servera u vašem VPN-u. Postat će vaš PPTP server.

Na CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y instaliraj pptpd

Na Ubuntu 12.10 x64:

Apt-get install pptpd

Sada morate urediti /etc/pptpd.conf datoteku dodavanjem sljedećih redova u nju:

Localip 10.0.0.1 remoteip 10.0.0.100-200

U ovom slučaju, localip je IP adresa vašeg servera, a remoteip je IP adrese koje će biti dodijeljene klijentima koji se povežu na njega.

Ovdje je klijent korisničko ime (login), server je tip usluge (u našem primjeru - pptpd), tajna je lozinka, a IP adrese označavaju koje IP adrese se mogu prijaviti (sa ovim login-om i lozinkom). Postavljanjem zvjezdice * u polje IP adrese označavate da ovaj par prijava/lozinka treba biti prihvaćen sa bilo koje IP adrese.

Korak 2 - Dodavanje DNS servera u /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Sada možete pokrenuti PPTP demon:

Ponovno pokretanje usluge pptpd

Provjerite da li radi i prihvata veze:

Korak 3 - Podešavanje prosljeđivanja

Veoma je važno omogućiti IP prosljeđivanje na vašem PPTP serveru. Ovo će vam omogućiti prosljeđivanje paketa između javne IP i privatne IP adrese koje ste konfigurirali pomoću PPTP-a. Samo uredite /etc/sysctl.conf da dodate sljedeći red ako već nije bio tamo:

Net.ipv4.ip_forward = 1

Da biste primijenili promjene, pokrenite naredbu sysctl -p

Korak 4 - Kreirajte NAT pravila za iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveAko također želite da vaši PPTP klijenti mogu međusobno komunicirati, dodajte sljedeća pravila za iptables:

Iptables --tabela nat --dodati POSTROUTING --out-interface ppp0 -j MASKIRATI iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j PRIHVATI iptables --dodati NAPRIJED --in-interface eth0 -j PRIHVATI

Sada vaš PPTP server radi i kao ruter.

Ako želite postaviti ograničenje na kojem se serveri mogu povezati na vaše kapljice, možete postaviti pravilo IP tablice koje ograničava TCP veze na port 1723.

Korak 5 - Postavljanje klijenata

Instalirajte PPTP klijenta na svoje klijentske servere:

Yum -y instaliraj pptp

Korak 6 - Dodavanje potrebnog modula kernela

modprobe ppp_mppeKreirajte novu datoteku /etc/ppp/peers/pptpserver i dodajte sljedeće redove tamo, zamjenjujući ime i lozinku svojim vrijednostima:

Pty "pptp 198.211.104.17 --nolaunchpppd" ime box1 lozinka 24oiunOi24 udaljeno ime PPTP require-mppe-128

Ovde 198.211.104.17 je javna IP adresa našeg PPTP servera, box1 i 24oiunOi24 su par za prijavu/lozinka koji smo postavili u /etc/ppp/chap-secrets datoteci na našem PPTP serveru.

Sada možemo "pozvati" ovaj PPTP server. U sljedećoj naredbi trebate koristiti ime koje ste dali peer datoteci u /etc/ppp/peers/ direktoriju. Pošto smo ovu datoteku nazvali pptpserver u našem primjeru, naša naredba izgleda ovako:

Pppd poziva pptpserver

Trebali biste vidjeti uspješnu vezu u logovima PPTP servera:

Na vašem PPTP klijentu, konfigurirajte usmjeravanje na vašu privatnu mrežu preko ppp0 sučelja:

IP ruta dodati 10.0.0.0/8 dev ppp0

Vaš ppp0 interfejs bi trebao biti konfiguriran, što se može provjeriti pokretanjem ifconfig

Sada možete pingovati svoj PPTP server i sve druge klijente povezane na ovu mrežu:

Možemo dodati drugog PPTP klijenta ovoj mreži:

Yum -y instaliraj pptp modprobe ppp_mppe

Dodajte potrebne linije u datoteku /etc/ppp/peers/pptpserver (zamijenite prijave i lozinke svojim):

Pty "pptp 198.211.104.17 --nolaunchpppd" ime box2 lozinka 239Aok24ma udaljeno ime PPTP require-mppe-128

Sada na drugom klijentu pokrenite sljedeće naredbe:

Pppd poziv pptpserver ip ruta add 10.0.0.0/8 dev ppp0

Možete pingovati prvog klijenta, a paketi će proći kroz PPTP server i biti preusmjereni prema pravilima IP tabela koje smo ranije postavili:

Ova postavka će vam omogućiti da kreirate vlastitu virtuelnu privatnu mrežu:

Ako želite da svi vaši uređaji bezbedno komuniciraju na istoj mreži, ovo je najbrži način da to učinite.

Ovaj pristup možete koristiti sa Nginxom, Squid, MySQL i bilo kojim drugim aplikacijama.

Budući da je promet unutar mreže šifriran 128-bitnom enkripcijom, PPTP je manje CPU intenzivan od OpenVPN-a, ali i dalje pruža dodatni sloj sigurnosti za vaš promet.

U ovom članku ćemo pogledati postavku PPTP-VPN servere u Ubuntu. VPN server je vrlo korisna stvar u domaćinstvu, pruža sigurnu, šifrovanu vezu sa lokalnom mrežom (na primer, kućnom mrežom) udaljenih računara, pametnih telefona i sličnih uređaja. Na primjer, vaš VPN server će vam omogućiti da:

- Osigurajte povjerljivost prenesenih i primljenih podataka kada ste (vaš laptop, pametni telefon) na nepouzdanoj mreži i postoji prijetnja od ove mreže.

- Preko servera je sigurno upravljati, jer se lozinka za deljenje ekrana obično prenosi u čistom tekstu (izuzetak je udaljena radna površina u Mac OS X-u i upravljanje njom pomoću Apple Remote Desktopa), zbog čega je potpuno neprihvatljivo povezivanje na desktop direktno putem interneta.

- Isto se može reći ako koristite klasični FTP za prijenos datoteka - protokol također ne pruža siguran mehanizam autentifikacije, zbog čega pokušavaju koristiti SFTP kad god je to moguće.

- Bezbedno je razmenjivati podatke kako sa serverom tako i sa računarima koji čine vašu lokalnu (kućnu) mrežu (pod uslovom da nema HPVC napada, hakeri u stanu).

Općenito govoreći, VPN će vam pružiti šifrirani virtuelni tunel između servera i udaljenog stroja, sa svim posljedicama koje iz toga proizlaze. Ako zamislite internet kao cijev, onda VPN unutar njega stvara cijev manjeg promjera, dostupnu samo “svojim ljudima”.

Sada kada smo pogledali sveukupne prednosti VPN-a, vrijeme je da se detaljnije upoznamo s tehnologijom i shvatimo koje vrste VPN-ova postoje.

Danas postoji nekoliko implementacija VPN-a:

Nakon toga, uredite datoteku /etc/pptpd.conf pokretanjem na terminalu:

sudo pico /etc/pptpd.conf

Ovako meni izgleda fajl:

Zatim u datoteku /etc/ppp/chap-secrets dodajemo korisnike koji će imati pravo da se povežu na VPN mrežu. Upišite u terminal:

sudo pico /etc/ppp/chap-secrets

I dodajte informacije ovoj datoteci u sljedećem obliku:

# Tajne za autentifikaciju koristeći CHAP

# tajne IP adrese klijentskog servera

andrey pptpd andrey12 *

Stoga smo korisniku andrey sa lozinkom andrey12 dali pravo da se poveže na našu VPN mrežu. Korisnik andrey će dobiti prvu dostupnu IP adresu iz navedenog raspona. Ako želite da korisniku uvijek bude data ista IP adresa, navedite željenu IP adresu umjesto “*”. Obratite pažnju na ime usluge - pptpd - mora biti isto kao što je navedeno u parametru imena u datoteci /etc/ppp/pptpd-options.

Završili smo s postavkama VPN servera; sada ga moramo ponovo pokrenuti da bi promjene koje smo napravili stupile na snagu. Da biste to učinili, pokrenite u terminalu:

sudo /etc/init.d/pptpd restart

Ako je potrebno da povezani udaljeni klijenti imaju pristup Internetu putem VPN-a, otvorite /etc/rc.local i IZNAD ‘exit 0’ dodajte sljedeće redove:

# PPTP IP prosljeđivanje

iptables -t nat -A NASTAVLJANJE -o eth0 -j MASQUERADE

i dekomentirajte ovaj red u /etc/sysctl.conf datoteci:

net.ipv4.ip_forward=1

Ako vaš VPN server nije direktno povezan na Internet, najvjerovatnije ćete morati proslijediti TCP-1723 port i “protokol 47”, također poznat kao GRE, na lokalnu IP adresu VPN servera. Pogledajte uputstva za podešavanje rutera da dovršite potrebne korake. Očigledno, server iza rutera mora imati trajnu lokalnu IP adresu, a sam ruter mora imati trajnu “vanjsku” IP adresu, ili ćete morati koristiti “dinamički DNS” servis, ali ovo je sasvim druga tema.

Ponovo pokrenite server. Možete pokušati da se povežete. Vaš VPN bi trebao biti dostupan s bilo kojeg mjesta u svijetu gdje postoji internet.

Povezivanje klijenta sa Mac OS X 10.6

Da biste se povezali na VPN sa Mac OS X 10.6, otvorite “System Preferences”, idite na odjeljak “Network”, ispod liste sučelja, kliknite “+” na dnu i u prozoru za dodavanje sučelja koji se pojavi odaberite “Interface : VPN”, „VPN tip: PPTP” . I kliknite na kreiranje. U postavkama navedite:

- Ime domene VPN servera ili IP adresa

- Naziv računa (prijava)

- Kodiranje (šifriranje kanala) – odaberite "Maksimalno (samo 128 bita)"

Zatim kliknite na „Postavke identifikacije“, naznačite da se identifikacija vrši pomoću lozinke i unesite lozinku.

Kliknite na "Napredno" i potvrdite ili poništite potvrdni okvir "Pošalji sav promet putem VPN-a". Ako je potvrdni okvir označen, tada će apsolutno sav promet proći kroz VPN server i biti vam isporučen preko šifriranog kanala. Ako je potvrdni okvir poništen, tada će samo promet namijenjen udaljenoj lokalnoj mreži proći kroz VPN kanal (na primjer, serverom možete upravljati putem udaljene radne površine), a sav ostali promet, kao što je primanje pošte i učitavanje web stranica, će izvršiti direktno sa interneta najkraćom rutom. Potvrdite promjene klikom na "OK".

Sada možete pokušati da se povežete tako što ćete kliknuti na „Poveži se“ (pogledajte 1. snimak ekrana) ili tako što ćete izabrati željenu VPN vezu u traci menija na vrhu.

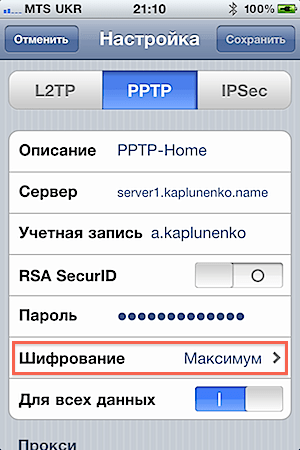

Povezivanje iPhone-a s iOS-om 4

Da povežete iPhone koji koristi iOS 4 na PPTP VPN, otvorite Postavke, idite na odjeljak "Općenito", zatim "Mreža". Kliknite na stavku „VPN“; ako nemate VPN konfiguracije, pored nje će pisati „Nije konfigurisano“. Kliknite na "Dodaj VPN konfiguraciju...". U prozoru koji se otvori idite na karticu PPTP i popunite:

- Opis – kako će se zvati ova VPN veza

- Server – naziv domene ili IP adresa

- Račun – vaša prijava

- RSA SecurID – ostavite isključeno

- Lozinka – unesite svoju lozinku

- Šifriranje – odaberite “Maksimalno”

- Za sve podatke – ili ga uključite ili isključite, vodeći se gore opisanim razmatranjima

Dijagnostika veze

PPTP se obično pokreće bez problema, a uz pažljivo početno podešavanje radi odmah (za razliku od složenijeg L2TP-over-IPSec). A ako i dalje imate problema sa vezom, koristite sljedeće naredbe na klijentu (u ovom slučaju Mac OS X) da nadgledate dnevnik veze u realnom vremenu:

rep -f /var/log/system.log

rep -f /var/log/ppp.log

Trebalo bi da vidite nešto ovako:

2. maj 21:44:59 ATT pppd: PPTP se povezuje na server "server1..456.789.10)...

2. maj 21:45:02 ATT pppd: PPTP veza uspostavljena.

2. maj 21:45:02 ATT pppd: Connect: ppp0<-->socket

2. maj 21:45:08 ATT pppd: MPPE 128-bitna kompresija bez stanja omogućena

2. maj 21:45:09 ATT pppd: lokalna IP adresa 192.168.18.2

2. maj 21:45:09 ATT pppd: udaljena IP adresa 192.168.18.1

2. maj 21:45:09 ATT pppd: primarna DNS adresa 10.0.0.1

2. maj 21:45:09 ATT pppd: sekundarna DNS adresa 10.0.0.1

Ako trebate omogućiti detaljno evidentiranje na serveru, pogledajte već spomenutu referencu “Opis opcija /etc/pptpd.conf i /etc/ppp/options.pptpd”.

“Kriptanaliza protokola point-to-point tunel (PPTP) od Microsofta” - Članak je prilično star, na primjer, niko već dugo ne koristi mehanizam MS-CHAP (na kraju krajeva, postoji MS-CHAP v.2, mnogo pouzdaniji, iako i veoma daleko od idealnog), ali vam omogućava da steknete utisak o opštoj šemi kako PPTP radi. Takođe, biće jasno zašto nema smisla poboljšavati i finalizirati PPTP, već je bolje razmotriti alternativne, modernije opcije.

“Kriptanaliza Microsoftovih proširenja za PPTP autentifikaciju (MS-CHAPv2)” – Drugi članak u nastavku onog gore spomenutog (nema prijevoda, pa čitamo na Shakespeareovom jeziku), koji govori o poboljšanom PPTP-u sa MS-CHAP v2 autentifikacijom i poboljšanom MPPE (šifriranje kanala). Na ovoj opciji je stao razvoj PPTP-a. Sažetak članka - MS-CHAP v2 je bolji od MS-CHAP v1, jer ne samo da je klijent autorizovan, već se klijent i server međusobno autorizuju, čime se eliminiše zamena servera. Šifriranje MPPE kanala sada koristi drugačiji ključ za šifriranje podataka od servera do klijenta i od klijenta do servera. Očigledni sigurnosni nedostaci su eliminirani, a glavna kritika PPTP-a sada je da protokol ostaje osjetljiv na lozinku, odnosno siguran je onoliko koliko je sigurna lozinka koju odabere korisnik.

" " - Za one koji su već shvatili PPTP, predlažem da se upoznate sa naprednijom VPN tehnologijom - L2TP/IPSec. Članak je dovršen i uređivan u toku 3 godine, uz razmatranje mnogih nijansi.

Sažetak

PPTP je VPN servis koji se najlakše postavlja, ali ne ispunjava savremene sigurnosne zahtjeve. Uz to, PPTP često blokiraju provajderi i mobilni operateri. Stoga je implementacija PPTP-a za korporativnu upotrebu opravdana samo ako je potrebno osigurati kompatibilnost sa postojećom naslijeđenom opremom. Zbog svoje jednostavnosti, ova vrsta VPN-a je vrlo pogodna za upoznavanje kako funkcioniraju virtualne privatne mreže.

1. Kreirajte tunel na stranici vašeg ličnog sistema, a zatim

2. Idite na VPN postavke vašeg operativnog sistema i kreirajte novu vezu.

Navedite adresu servera msk.site,

Na kartici "Sigurnost" odaberite - Vrsta VPN-a - PPTP

Postavite šifriranje na "Opcionalno"

Autentifikacija - CHAP. MS-CHAP v2

3. Na kartici IP postavke, poništite izbor "Koristi zadani gateway na udaljenoj mreži"

4. Ako želite koristiti našu uslugu WINS servera, možete provjeriti “Omogući Netbios preko TCP/IP-a” (ali za jednostavnu tunelsku vezu ova stavka nije važna)

5. Uspostavite vezu i provjerite da li se adresa 172.16.0.1 pinguje, a zatim provjerite da li je vaš računar automatski primio potrebne rute (preko DHCP-a):

172.16.0.0 255.255.0.0

Ruta koja vodi do vaše udaljene kućne mreže 192.168.x.x 255.255.255.0 (ako postoji). .

Da biste to učinili, pokrenite naredbu ispis rute na vašem računaru. Rute bi trebale uključivati one gore navedene.

PS: U cilju borbe protiv zakačenih sesija, nasilno isključujemo korisničke tunele sa PPTP, L2TP, L2TP/IPsec protokolima 24 sata nakon uspostavljanja veze. Ako su ispravno konfigurisane, veze bi se trebale automatski ponovo uspostaviti.

Virtuelne privatne mreže stekle su zasluženu popularnost. Pouzdan je i

siguran alat dizajniran za organizaciju umrežavanja na više lokacija

infrastrukturu i veze sa udaljenim pristupom. Posljednjih godina među

PPTP zauzima posebno mjesto među postojećim VPN protokolima. Rešenja zasnovana na tome

uobičajeni, laki za implementaciju i pružaju nivo zaštite dovoljan za

većina kompanija.

Zašto PPTP?

Protokol PPTP tunela vam omogućava šifriranje višeprotokolnog prometa i

zatim ga inkapsulirajte (pakirajte) u IP zaglavlje koje će biti poslano

lokalna ili globalna mreža. PPTP koristi:

- TCP veza za upravljanje tunelom;

- modificirana verzija GRE (General Route Encapsulation) za

enkapsuliranje PPP okvira tuneliranih podataka.

Korisni teret prenesenih paketa može se šifrirati (koristeći

MPPE protokol za šifriranje podataka), komprimiran (koristeći MPPC algoritam) ili

šifrirano i komprimirano.

PPTP je jednostavan za implementaciju, ne zahtijeva infrastrukturu certifikata i

Kompatibilan sa velikom većinom NAT uređaja. Sve verzije Microsoft Windows-a

počevši od Windows 95 OSR2, oni uključuju PPTP klijenta. Takođe klijenti za

PPTP veze su dostupne u Linuxu, xBSD i Mac OS X. Provajderi su svjesni toga

prednosti, i zato često organizirati internet vezu

koristite PPTP, iako u početku ima nižu sigurnost,

nego L2TP, IPSec i SSTP (PPTP je osjetljiv na napade rječnikom, osim toga

VPN veza zasnovana na PPTP protokolu osigurava privatnost,

ali ne i integritet prenesenih podataka, budući da nema provjere da li su podaci

nisu promijenjene tokom otpreme).

Vrijedi napomenuti: u velikim mrežama PPTP je poželjniji od PPPoE. Na kraju krajeva, kada

koristeći potonje, pretraga servera se vrši slanjem

broadcast pakete koji se mogu izgubiti na svičevima, a mreža je takva

paketi su sasvim pristojno „potopljeni“.

Autentifikacija i šifriranje

U Visti i Win2k8, lista PPP protokola za autentifikaciju je primjetno smanjena.

SPAP, EAP-MD5-CHAP i MS-CHAP, koji su odavno prepoznati kao nesigurni (u

Koriste MD4 heširanje i DES algoritme šifriranja). Lista dostupnih

protokoli sada izgledaju ovako: PAP, CHAP, MSCHAP-v2 i EAP-TLS (zahtijeva

korisničke sertifikate ili pametne kartice). Preporučuje

koristite MSCHAP-v2, budući da je pouzdaniji i pruža obostrano

autentifikaciju klijenta i servera. Također, putem grupne politike, navedite

obavezna upotreba jakih lozinki.

Za šifriranje VPN veze koristeći MPPE, 40, 56 i

128-bitni RSA RC4 ključevi. U ranim verzijama Windowsa, zbog ograničenja izvoza

vojne tehnologije bio je dostupan samo 40-bitni ključ i uz neke rezerve

– 56-bitni. Oni su odavno prepoznati kao nedovoljni i, počevši od Viste,

Podržana je samo 128-bitna dužina ključa. Može doći do situacije

da klijent nema podršku za ovu opciju, dakle za starije verzije Windows-a

morate preuzeti sve servisne pakete ili sigurnosna ažuriranja. Na primjer, WinXP SP2

će se bez problema povezati na Win2k8 server.

Za samostalan pregled liste algoritama koje podržava sistem i

dužine ključa, pogledajte ključ registratora HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Konkretno, postavke za algoritme šifriranja nalaze se u grani Ciphers\RC4.

Možete nasilno aktivirati željenu opciju kreiranjem dword parametra "Enabled" i

postavljajući njegovu vrijednost na "ffffffff". Postoji još jedan način na koji Microsoft nema

preporučuje – aktiviranje podrške za 40/56-bitne RC4 ključeve na Win2k8 serveru.

Da biste to učinili, trebate postaviti vrijednost registra HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto na "1"

i ponovo pokrenite sistem.

Postavljanje PPTP servera u Win2k8

Tipična konfiguracija za pokretanje VPN-a sastoji se od kontroler domena, serveri

RRAS (usmjeravanje i daljinski pristup) I NPS (server mrežnih pravila). U toku

Konfiguracijom ovih uloga dodatno će se aktivirati DHCP i DNS servisi.

Poslužitelj koji treba da izvrši VPN ulogu mora prvo instalirati RRAS ulogu.

biti spojen na domenu. Za razliku od L2TP i SSTP, certifikati kada se pokreće PPTP

nisu potrebni, tako da server certifikata (Usluge certifikata) nije potreban.

Mrežni uređaji koji će učestvovati u izgradnji VPN-a (uključujući

ADSL i slični modemi) moraju biti povezani i konfigurisani u skladu s tim

image (Start -> Control Panel -> Device Manager). Za neke šeme

VPN (koji koristi NAT i povezuje dvije mreže) će zahtijevati najmanje

dva mrežna uređaja.

Pomoću čarobnjaka za instalaciju uloga (Upravitelj servera -> Uloge -> Instaliraj

ulogu), instalirajte ulogu Network Access Policy Services

Usluge) i idite na izbor usluga uloga, gdje označavamo sve komponente "Usluge

Usluge usmjeravanja i daljinskog pristupa.

Kliknite na “Dalje” i u sljedećem prozoru potvrdite postavke klikom na “Instaliraj”.

Usluga daljinskog pristupa i usmjeravanja je instalirana, ali još nije konfigurirana i

ne trči. Za konfiguriranje radnih parametara idite na "Upravitelj servera" u

kartica "Uloge -> Mrežna politika i usluge pristupa -> Usmjeravanje i

daljinski pristup"; alternativno, možete koristiti "Routing and

daljinski pristup", poziva se sa kartice "Administracija" menija "Start".

Označavamo naš server na listi (konzola se može povezati na nekoliko

sistemi) i u kontekstnom meniju kliknite na „Konfiguriši i omogući rutiranje i

daljinski pristup" (Konfigurišite i omogućite usmjeravanje i daljinski pristup). Ako je prije

Ako ste pokušali da konfigurišete uslugu, ponovo je instalirajte

Neke opcije će ga morati zaustaviti odabirom "Onemogući"

rutiranje i daljinski pristup." U tom slučaju, sve postavke će biti resetirane.

Čarobnjak za instalaciju koji se pojavi će od vas tražiti da odaberete tipičnu konfiguraciju servera,

koji najviše odgovara predviđenim zadacima. U meniju za izbor -

pet tačaka, od kojih četiri pružaju gotove instalacije:

- Daljinski pristup (VPN ili modem) – omogućava korisnicima da se povežu

putem udaljene (dial-up) ili sigurne (VPN) veze; - Prevođenje mrežnih adresa (NAT) – dizajnirano za povezivanje

Internet više klijenata preko jedne IP adrese; - Pristup udaljenoj mreži (VPN) i NAT - kombinacija je prethodnih

bodova, pruža mogućnost pristupa Internetu sa jedne IP adrese i

daljinsko povezivanje; - Sigurna veza između dvije mreže - povezivanje jedne mreže na

drugi, daljinski.

Sljedeći korak za svaku od ovih tačaka bit će individualan. Na primjer, kada

postavljanje SSTP-a (pogledajte članak " "), odabrali smo treći

scenario. Za PPTP, bilo koja od predloženih opcija je prikladna, iako se preporučuje

Stavka "Daljinski pristup" se smatra zadanom. Ako tamo

poteškoće pri odabiru šeme, odaberite petu stavku "Posebna konfiguracija" ili po

Nakon što dovršite čarobnjak, nastavite sa podešavanjem u ručnom načinu rada. Osim toga, možete

pogledajte dokumentaciju klikom na link "Više detalja" koji se nalazi na dnu prozora.

U sljedećem koraku označavamo listu usluga koje treba omogućiti na serveru.

Postoji pet takvih tačaka, njihova imena govore sama za sebe:

- Pristup virtuelnoj privatnoj mreži (VPN);

- Daljinski pristup (putem telefonske mreže);

- Veza na zahtjev (za usmjeravanje organizacijskih grana);

- Prevođenje mrežnih adresa (NAT);

- Usmjeravanje lokalne mreže.

Zapravo, sve prethodno navedene postavke se svode na

aktiviranje ovih usluga u različitim kombinacijama. U većini slučajeva treba da birate

"Udaljeni pristup (VPN ili modem)", a zatim "Pristup virtuelnoj privatnoj mreži"

(VPN)". Zatim samo trebate pokazati na mrežni interfejs na koji je povezan

Internet (označavanjem mišem). Ako master detektuje samo jednu aktivnu

veze, završit će se upozorenjem da je za ovaj način rada

potrebna je druga mrežna kartica ili će od vas biti zatraženo da odete na postavke u modu "Specijalna konfiguracija".

Potvrdni okvir "Sigurnost pomoću filtera statičkog paketa".

Preporučljivo je ostaviti ga napetog. Takvi filteri dozvoljavaju samo VPN promet sa

specificirano sučelje, a izuzeci za dozvoljene VPN portove će morati

konfigurisati ručno. U tom slučaju možete konfigurirati statičke filtere i zaštitni zid

Windows na jednom interfejsu, ali se ne preporučuje jer će se smanjiti

performanse.

U koraku "Dodjela IP adresa" odaberite način za dobivanje IP adresa od strane klijenata

kada se povezujete na VPN server: "Automatski" ili "Iz određenog raspona

adrese". Provjera autentičnosti računa se može izvršiti na sljedeći način:

RRAS server, kao i svaki drugi server koji podržava RADIUS protokol. By

Prva opcija je standardno ponuđena, ali u velikoj mreži sa nekoliko servera

RRAS je bolje koristiti RADIUS. Tu se završava rad majstora. Kliknite

dugme "Završi", a prozor koji se pojavi obaveštava vas da morate da konfigurišete "Agent

DHCP relej". Ako su RRAS i DHCP server u istom segmentu, a ne

problema sa razmjenom servisnih paketa, tada nije potrebno konfigurirati Relay agenta

(usput, na internom interfejsu je podrazumevano aktiviran).

Postavke konzole

Stablo postavki će sada biti dostupno u prozoru konzole. Preporučljivo je proći

sve tačke da shvatim šta je gde. Dakle, u paragrafu „Interfejsi

mreže" će prikazati sva prethodno konfigurisana mrežna sučelja. Izborom iz menija

stavku "Kreiraj novi interfejs zahteva za poziv", možete dodati vezu

na VPN ili PPPoE servere. Da vidite listu protokola, korištenih portova i

njihove države idu u "Luke". Dugme "Prilagodi" u prozoru "Svojstva" vam to omogućava

promijeniti radne parametre odabranog protokola. Na primjer, po defaultu

broj PPTP, L2TP i SSTP veza (portova) je ograničen na 128, i

Sve veze su dozvoljene (daljinsko i na zahtjev). As

(opciono) ID servera koristeći telefonski broj unet u polje

"Broj telefona za ovaj uređaj."

Stavka "Klijent za daljinski pristup" prikazuje listu povezanih

klijenti. Broj pored naziva artikla će vam reći njihov broj. Uz pomoć

kontekstnom meniju, možete provjeriti status klijenta i, ako je potrebno,

onemogućiti. Dvije tačke IPv4 i IPv6 vam omogućavaju da konfigurirate IP filtere, statičke

rute, DHCP relay agent i neki drugi parametri.

Radite sa ukusom

Ne možemo a da vam ne kažemo još jednu funkciju koja će vam značajno pojednostaviti život.

Administratori - Administrativni paket Connection Manager CMAK (veza

Komplet za administraciju menadžera). CMAK čarobnjak kreira profil koji će vam to omogućiti

korisnicima da se prijave na mrežu samo sa onim svojstvima veze koja

administrator će im odrediti. Ovo nije nova karakteristika Win2k8 - CMAK je bio dostupan za Win2k

i podržava klijente do Win95. Međutim, provajderi su i dalje

dajte korisniku komplikovane instrukcije umesto da mu date

spremni fajlovi sa postavkama.

CMAK je komponenta Win2k8, ali nije instaliran prema zadanim postavkama. Sebe

Proces instalacije pomoću Server Managera je standardan. Odaberite "Komponente - Dodaj komponente" i u čarobnjaku koji se pojavi provjerite

"Plasticna kesa

administracija upravitelja veze". Nakon završetka instalacije, isti naziv

Prečica će se pojaviti u meniju Administracija.

Kada pozovete SMAK, pokrenut će se čarobnjak koji će vam pomoći da kreirate profil dispečera

veze. U prvom koraku odaberite OS za koji je profil namijenjen.

Dostupne su dvije opcije: Vista i Windows 2000/2003/XP. Njihova glavna razlika je

je da Vista podržava SSTP. Zatim odaberite “Novi profil”. Jedi

mogućnost korištenja postojećeg profila kao predloška; naknadno

Koraci predlažu spajanje više profila. Odredite naziv usluge

(korisnici će ga vidjeti nakon instaliranja paketa) i naziv datoteke u kojoj će se nalaziti

profil je sačuvan. Kada kreirate profil usluge, CMAK čarobnjak kopira sve dolazne

na ove datoteke profila u Program Files\CMAK\Profiles. Na nekim mrežama

autentifikacija koristi ime Realm, na primjer u Windowsu

ovo je naziv AD domene ( [email protected]). Čarobnjak vam omogućava da odredite naziv područja,

koji će se automatski dodati u login. I na kraju, dodajemo podršku

VPN veze. Aktivirajte polje za potvrdu "Telefonski imenik sa ovog profila", a zatim

odaberite "Uvijek koristi jedan VPN server" ili "Dozvoli korisniku

odaberite VPN server prije povezivanja." U drugom slučaju, morate

pripremite txt datoteku sa listom servera (format datoteke).

U fazi “Create or Edit” odaberite “Edit” tako da se pojavi prozor “Edit VPN”. Postoje tri kartice (sa aktivnim IPv6 - četiri). IN

"Općenito" označite "Isključi dijeljenje datoteka i pisača" (u većini slučajeva ovo

funkcionalnost nije potrebna). IPv4 specificira adrese primarnog i

dodatni DNS i WINS serveri. Označavanjem odgovarajućih polja možete

navedite korištenje PPTP veze kao zadanog gatewaya i aktivirajte

Kompresija IP zaglavlja. Sigurnosna podešavanja se vrše u istoimenoj kartici.

Ovdje naznačavamo da li je potrebno koristiti enkripciju i označavamo potrebno

metode autentifikacije. Lista VPN strategija vam omogućava da odredite koji metod

će se koristiti prilikom povezivanja na VPN server. Postoje dvije opcije: samo

jedan protokol ili protokole za nabrajanje dok se veza uspješno ne aktivira. IN

U kontekstu članka, zanima nas “Koristi samo PPTP” ili “Prvo PPTP”.

To je to, zatvori prozor i nastavi dalje.

Stranica Dodaj telefonski imenik vam omogućava da odredite brojeve koji se koriste

da se povežete na dial-up server. Ako je potrebno, možete i konfigurirati

automatsko ažuriranje liste brojeva. Stranica Konfiguriši udaljene unose

pristup mreži", kao i prozor koji se pojavljuje kada kliknete na "Promijeni", slični su u

sadržaja sa "Kreiraj ili uredi". Sljedeći korak vam omogućava da izmijenite

tablice rutiranja na povezanim klijentima: bolje u većini slučajeva

ostavi "Ne mijenjaj tablice rutiranja." Ako je potrebno, navedite parametre

proxy za IE. Osim standardnih postavki, čarobnjak vam omogućava da instalirate

radnje koje se mogu izvesti u različitim fazama povezivanja klijenta

(na primjer, pokrenuti program). Zatim postavljamo ikone za različite situacije (windows

vezu, telefonski imenik i tako dalje), izaberite datoteku pomoći, informacije o

podrška. Ako je potrebno, u profil uključite menadžera veza. Može

biti koristan za klijentske sisteme koji koriste OS koji ne sadrži

dispečer Ovdje također možete dodati tekstualni fajl sa ugovorom o licenci i

dodatne datoteke koje ćete dobiti uz profil. Ovo je posao

Čarobnjak je završen - sažetak će pokazati putanju do instalacione datoteke. Kopiraj

u javnu mapu kako bi je korisnici mogli slobodno preuzeti.

Sada korisnici samo trebaju pokrenuti izvršni fajl i odgovoriti na njega

jedno i jedino pitanje: učinite ovu vezu dostupnom "Svima"

korisnici" ili "Samo za mene". Nakon toga će biti ikona nove veze

dodati u "Mrežne veze" i pojavit će se prozor za registraciju u kojem

Morate unijeti svoje korisničko ime i lozinku. Veoma udobno!

Upravljanje RRAS-om pomoću Netsh-a

Nekim postavkama RRAS servera može se upravljati pomoću uslužnog programa Netsh

(mrežna školjka). Možete dodati vrstu provjere autentičnosti računa po

tim za pomoć:

> Netsh ras add authtype PAP|MD5CHAP|MSCHAPv2|EAP

Za starije verzije Windows-a postoji i MSCHAP|SPAP. Način testiranja:

> Netsh ras set authmode STANDARD|NODCC|BYPASS

Registrujte svoj računar kao RRAS server u AD:

> Netsh ras dodaj registrovani server

Dodajte PPP ekstenziju:

> Netsh ras dodaj vezu SWC|LCP

SWC ekstenzija pruža softversku kompresiju, a LCP omogućava isto

Proširenje PPP protokola. Vrste multilink komunikacije koje podržava PPP:

> Netsh ras add multilink MULTI|BACP

Svojstva računa su postavljena na sljedeći način:

> Netsh ras set korisnik

Koristeći "set client" možete pregledati statistiku ili onemogućiti klijenta.

Spremanje i vraćanje RRAS konfiguracije koristeći Netsh je također jednostavno:

> Netsh ras dump > "ime datoteke"

> Netsh exec "ime datoteke"

Osim toga, mnoga podešavanja sadrže kontekst "ras aaaa".

Za više informacija o Netshu, pogledajte članak „Timsko trčanje u kamp Longhorn“ u

.

INFO

PPTP je razvijen prije stvaranja IPsec i PKI standarda i trenutno je

vrijeme je najpopularniji VPN protokol.