Najbolje Linux distribucije za hakiranje. Hakerska distribucija zasnovana na Windows-u Koji operativni sistem koriste hakeri?

Danas su najpopularnije distribucije za testiranje penetracije *nix distribucije: , BlackArch Linux, Pentoo i mnoge druge. Mogu se koristiti i u virtuelnom okruženju i kao sistem uživo, ili čak instalirani kao desktop OS.

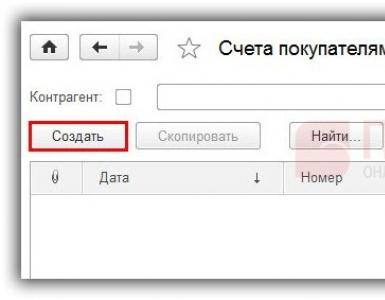

Korisnici Windowsa donedavno su bili lišeni (ne uzimamo u obzir virtuelne mašine) takvih sklopova, sve dok se nije pojavila čarobna kutija - hakerska distribucija PentestBox.

PentestBox nije kao druge sigurnosne distribucije koje rade na virtuelnim mašinama. Ideja o njenom stvaranju pala je na autora Aditya Agrawal nakon proučavanja statistike - više od 50% korisnika koji su preuzeli distribucije koristilo je Windows:

- Samurai Web Testing Framework -

- Santoku Linux -

- Parrot OS -

Šta PentestBox čini drugačijim?

Jednostavan za korištenje Preuzmite 2,5 gigabajta sa stranice, raspakirajte ga i sve je spremno za korištenje. Nije toliko intenzivan kao instanca virtuelne mašine. Nema zavisnosti, svi uslužni programi, standardi komandi - sve je instalirano. Također, Mozilla Firefox pretraživač je instaliran sa najpopularnijim dodacima za reviziju web aplikacija.

PentestBox je prilično jednostavan za prilagođavanje - dodajte uslužne programe koji su vam potrebni u python/ruby/executable datoteku i registrirajte pseudonime. Ni nadogradnje neće biti teško. Interfejs je dizajniran kao komandna linija sa "klasičnim" zelenim fontom na crnoj pozadini, old school.

PentestBox sadrži prilično veliki broj popularnih uslužnih programa koji olakšavaju proces testiranja penetracije. Uslužni programi su podijeljeni u grupe koje ih čine lakšim za pronalaženje i korištenje – od prikupljanja informacija i izviđanja, web skenera, uslužnih programa bruteforce do Android aplikacija i uslužnih programa za analizu Wi-Fi mreže.

Sklop ne sadrži jedan od glavnih "harvestera" koji koriste sigurnosni stručnjaci i hakeri - Metasploit framework. Autor ukazuje da za instalaciju već postoji potpuno funkcionalna Windows verzija ovog proizvoda, koja savršeno ispunjava svoju svrhu u svom izvornom obliku.

Na web-stranici autora, uslužni programi su predstavljeni u odjeljcima ima preklapajućih pozicija, tako da sam uredio uslužne programe, klasificirajući ih prema načinu korištenja/uticaju. Neki uslužni programi na originalnoj stranici sadrže netačne veze/opise, imajte to na umu.

Prikupljanje i analiza informacija

Ovaj odjeljak sadrži alate za preliminarno istraživanje cilja.

Forenzika

Komunalne usluge za prikupljanje “digitalnih dokaza”, forenzičke analize, prikupljanje dokaza.

PDF alati- pretraga i identifikacija sumnjivih objekata u PDF dokumentima, analiza PDF elemenata.

PeePDF- analiza objekata, elemenata i tokova sadržanih u PDF datotekama.

Origami- uslužni program za analizu i rad sa zaraženim pdf-ovima (koristi se za

U ovom dijelu želim govoriti o izboru hardvera i izboru OS-a za hakera. Odmah u vezi OS-a - govorit ću o izboru između Linuxa i Windowsa, neću govoriti o Linux distribucijama. Što se tiče hardvera, nisam veliki specijalista za hardver, samo ću podijeliti s vama neka zapažanja koja su nastala na osnovu prakse.

Kompjuter za hakera

Počnimo s dobrim vijestima - svaki prosječan računar će biti dobar za testiranje penetracije i hakovanje. Ako odlučite da se bavite novim hobijem ili naučite računarsku sigurnost (vrlo korisno za programere web aplikacija, kao i za sve koji žele da izbegnu da postanu žrtva hakera), onda ne morate da idete u prodavnicu da biste kupili novi kompjuter.

Međutim, kada birate novi računar, možete uzeti u obzir neke stvari koje će pomoći vašem računaru (a samim tim i vama) da bude efikasniji u određenim zadacima.

Stoni ili laptop?

Stoni računar ima mnogo prednosti: moćniji je, jeftiniji, lakši za nadogradnju i popravku, ima udobniju tastaturu, više portova, veći ekran i još mnogo toga. A postoji samo jedan nedostatak - nedostatak mobilnosti. Ako niste suočeni sa zadatkom putovanja na web stranice, a općenito samo učite, onda će stolni računar biti poželjniji.

Video kartica za pentester

Za igrice nam, naravno, nije potrebna video kartica. Potreban nam je za iteraciju preko hash suma (heševa). Hash je rezultat obrade podataka pomoću posebnog algoritma (hash funkcija). Njihova posebnost je da isti podaci imaju iste hešove. Ali nemoguće je oporaviti originalne podatke iz heša. Ovo se posebno često koristi, na primjer, u web aplikacijama. Umjesto pohranjivanja lozinki u čistom tekstu, većina web stranica pohranjuje hashove tih lozinki. Ako unesete svoje korisničko ime i lozinku, web stranica izračunava hash lozinke koju ste unijeli i upoređuje da li se podudara s onom koja je prethodno bila sačuvana. Ako jeste, onda ste uneli ispravnu lozinku i dobijate pristup sajtu. čemu sve ovo? Zamislite da je haker uspio dobiti pristup bazi podataka (na primjer, putem SQL injekcije) i naučio sve hešove na stranici. Želi se prijaviti kao jedan od korisnika, ali ne može - web stranica zahtijeva lozinku, ne prihvata hashove.

Lozinku možete oporaviti iz hash-a, na primjer, grubom silom (postoje i dugine tablice, ali ovdje se sada ne radi o njima, a njihova suština se svodi na istu stvar - izračunavanje hashova za lozinke kandidata). Uzimamo kandidata za lozinku, na primjer, "superbit", izračunavamo hash zbroj za njega, upoređujemo ga s postojećim hash sumom - ako se podudaraju, tada je lozinka za korisnika "superbit", ako ne, onda uzimamo sljedeći kandidat za lozinku, na primjer, "dorotymylove", izračunavamo hash sumu za nju, upoređujemo je sa onom koju smo saznali iz baze podataka stranice, ako se podudara, onda znamo lozinku, ako ne, nastavljamo dalje.

Ova operacija (pretraga heševa) može se obaviti pomoću centralnog procesora, postoji mnogo programa koji to mogu učiniti. Ali primjećeno je da je mnogo brže iterirati hešove pomoću video kartice. U poređenju sa CPU-om, korišćenje GPU-a povećava brzinu pretraživanja za desetine, stotine, hiljade ili više puta! Naravno, što se brže pretražuju hashovi, veća je vjerovatnoća uspješnog hakovanja.

Popularne video kartice su AMD, GeForce i Intel HD Graphics. Nije uvek moguće izvući mnogo od Intel HD grafike, one nisu posebno moćne i ne kupuju se posebno – tako da se nećemo mnogo zadržavati na njima.

Glavni izbor je između AMD-a i GeForce. GeForce video kartice su mnogo popularnije. Dobro su se dokazali u utakmicama i imaju ogromnu bazu obožavatelja. Ali AMD je pogodniji za brute force hashove, bez obzira koliko je to frustrirajuće za obožavatelje GeForce. AMD video kartice iz srednje cjenovne kategorije pokazuju približno iste rezultate kao GeForce video kartice iz top kategorije. One. Umjesto jednog top-end GeForce, možete kupiti 2 AMD jeftinije i dobiti veću brzinu nabrajanja heša.

Razmislio sam o ovom trenutku. Upoređujući podatke i cijene u online trgovinama, došao sam do zaključka da nema razlike. Vrhunski GeForce-i su više nego dvostruko moćniji od vrhunskih Radeona. A cijena je otprilike duplo viša. Osim toga, morate znati da AMD drajveri imaju vrlo bolan odnos sa većinom Linux distribucija. Trenutno hashcat na Linuxu podržava samo AMDGPU-Pro, koji podržava samo novije grafičke kartice. Čak i ako planirate kupiti računar s novom AMD video karticom, onda prvo provjerite listu podržanih Linux distribucija - kratka je, sasvim je moguće da vaš OS nije tamo.

Općenito, možda su nekada Radeoni bili zaista bolji od GeForce-a za brutalno korištenje lozinki AMD drajveri su nekada bili instalirani u Linuxu s jednom komandom, ali sada to nije slučaj. Da sada pravim računar ili kupujem laptop, izabrao bih modele sa GeForce.

Biće potrebno ponavljanje preko hešova:

- prilikom testiranja penetracije web aplikacija (ponekad);

- kada je Wi-Fi hakovan (skoro uvijek);

- prilikom probijanja lozinke šifrovanih diskova, novčanika, datoteka, dokumenata zaštićenih lozinkom itd.) (uvijek).

RAM

Samo kada sam koristio jedan program naišao sam na nedostatak RAM-a. Ovaj program je IVRE. Za većinu drugih situacija, RAM prosječnog ili čak niskog računara trebao bi biti dovoljan za pokretanje gotovo svake aplikacije u jednoj niti.

Ako planirate koristiti OS za pentestiranje u virtualnoj mašini, onda je u ovoj situaciji bolje voditi računa o dovoljnoj količini RAM-a.

Zahtjevi za RAM za virtuelne mašine:

- Arch Linux sa GUI - 2 gigabajta RAM-a za vrlo udoban rad

- Kali Linux sa GUI - 2 gigabajta RAM-a za normalan rad

- Kali Linux sa GUI - 3-4 gigabajta RAM-a za vrlo udoban rad

- Bilo koji Linux bez grafičkog sučelja - oko 100 megabajta za rad samog sistema + količina koju će programi koje pokrećete potrošiti

- Najnovije verzije Windowsa - 2 GB samo za početak (mnogo usporavanja)

- Najnovije verzije Windowsa - 4 GB ili više za udoban rad.

Na primjer, imam 8 gigabajta na svom glavnom sistemu, dodijelio sam 2 gigabajta RAM-a za Arch Linux i Kali Linux, pokrećem ih (ako je potrebno) istovremeno i radim udobno u njima. Ako planirate da koristite OS za pententiranje u virtuelnim mašinama, onda bih preporučio da imate najmanje 8 gigabajta - ovo je dovoljno za udobno pokretanje jednog ili dva sistema, a većina programa je na ovim sistemima.

Međutim, ako planirate da pokrenete mnogo programa (ili jedan program u više niti), ili ako želite da napravite virtuelni računar od nekoliko virtuelnih mašina, onda 16 gigabajta neće biti suvišno (planiram da ga povećam na 16 gigabajta na svom laptop, srećom postoje dva prazna slota).

Bilo šta više od 16 gigabajta RAM-a je malo vjerovatno da će vam ikada biti od koristi tokom pentestiranja.

CPU

Ako ćete brute force hashovati i to pomoću centralnog procesora, a ne grafičke kartice, onda što je procesor snažniji, brute force će ići brže. Također, moćan procesor s velikim brojem jezgara omogućit će vam rad u virtualnim mašinama s većom udobnosti (svakoj virtuelnoj mašini sa grafičkim interfejsom dodeljujem 2 jezgra).

Velika većina programa (osim onih koji iteriraju preko hešova) nije zahtjevna za snagu procesora.

HDD

Nema posebnih zahtjeva. Naravno, ugodnije je raditi sa SSD-om.

Pentester računar na VPS/VDS

Pa, „dodatno“, VPS vam omogućava da organizirate svoj vlastiti web server, mail server, skladište datoteka, oblak za saradnju, ownCloud, VPN ili u osnovi bilo šta što Linux sa bijelim IP-om može učiniti. Na primjer, organizirao sam praćenje novih verzija programa (na istom VPS-u gdje je https://suip.biz/ru/ - zašto plaćati dvaput): https://softocracy.ru/

VPS vam omogućava da instalirate i računar sa interfejsom komandne linije i grafičko okruženje radne površine. Kako kažu, "ukus i boja..." svi markeri su različiti, ali lično sam vatreni protivnik instaliranja operativnog sistema sa grafičkim desktop okruženjem kao serverom. Ako samo zato što je jednostavno skupo - za udoban rad morate kupiti tarifne kartice sa 2+ gigabajta RAM-a. Pa čak ni to možda neće biti dovoljno, ovisno o pokrenutim programima i njihovom broju.

Na ARM uređaju, preporučio bih da instalirate OS bez grafičkog desktop okruženja i da između uređaja odaberete one koji su moćniji. Rezultat bi mogao biti pomoćnik koji je gotovo nevidljiv, koji nikad ne spava i uvijek nešto radi za vas, a pritom gotovo da ne troši struju. Ako imate direktnu IP adresu, na njega možete instalirati web server, mail server itd.

Linux ili Windows za hakovanje?

Većina programa koji se koriste u pentestiranju iz Linuxa su višeplatformski i odlično rade na Windows-u. Jedini izuzetak su programi za Wi-Fi. I problem nije u samim programima (Aircrack-ng, na primjer, je višeplatformski skup programa koji dolazi sa zvaničnim binarnim datotekama za Windows), već u modu monitora mrežnog adaptera u Windowsu.

NirSoft, čiji programi uključuju forenzičke i direktne hakerske alate.

Windows ima svoj potencijal, tu je Cygwin, koji može učiniti mnogo od onoga za šta je sposobna Linux komandna linija. Ne sumnjam da postoji veliki broj pentestera koji koriste Windows. Na kraju, glavna stvar nije koji je OS instaliran, već razumijevanje tehničkih aspekata, razumijevanje mreže, web aplikacija i drugih stvari, kao i mogućnost korištenja alata.

Oni koji izaberu Linux kao svoju hakersku OS platformu imaju sljedeće prednosti:

- Postoji mnogo gotovih kompleta za distribuciju u kojima su instalirani i konfigurisani odgovarajući specijalizovani programi. Ako sve ovo instalirate i konfigurirate na Windows-u, onda se može ispostaviti da je brže nositi se s Linuxom.

- Web aplikacije i razni serveri i mrežna oprema koja se testira obično rade ili su bazirani na Linuxu ili nečem sličnom. Ovladavajući Linux OS-om i njegovim osnovnim naredbama, istovremeno naučite “cilj” pentestiranja: stječete znanje o tome kako funkcionira, koje datoteke mogu sadržavati važne informacije, koje naredbe unositi u rezultirajuću ljusku, itd.

- Broj instrukcija. Sve strane knjige o pentestiranju (nisam vidio domaću) opisuju rad upravo u Linuxu. Naravno, možete nagađati i prenijeti komande u Windows, ali trud uložen da sve funkcionira kako treba može biti jednak trudu koji je potreban za ovladavanje Linuxom.

- Pa, Wi-Fi. Na Linuxu, ako vaša mrežna kartica to podržava, nema problema s načinom rada monitora.

Počeću svoju priču anegdotom. Jednom davno, Winnie the Pooh (VP) i Prasce (P) odlučili su intervjuirati Bigfoota. Išli smo i tražili, ali ga nikad nismo našli. Stigli smo do planina Sibira. Tamo VP kaže:

“Pojče, hajde da se razdvojimo, inače ga ti i ja nikada nećemo naći!”

I tako su i uradili. VP je tražio i tražio, nikog nije bilo. Odlučio sam da nađem Praščića. Hodao je, lutao i odjednom je ugledao Praščića kako leži mrtav sa razderanim ustima, a pored njega leži diktafon. VP je uključio diktafon i čuje:

-Druže Bigfoot, mogu li da te intervjuišem?

-Uzmi!

-Ali...

-Uzmi!

-Ali ovo nije intervju!

-Uzmi!

-A-ah-ah!

...

Tako da sam odlučio da intervjuišem, a ne Bigfuta, naravno;)

i od hakera, ljudi koje je prilično teško pronaći i koji mogu ispričati mnogo zanimljivih stvari. Postavljao sam svima ista pitanja (zaista sam želeo da saznam po čemu se te nevidljive stvari razlikuju jedna od druge;), a nisu sva vezana za kompjutere. Neću previše u detalje kako sam pronašao prave hakere (ostaviću ovo kao profesionalnu tajnu), samo ću reći da su neki od njih prilično poznati u uskim krugovima, drugi

preporučili su ih upućeni ljudi, druge ste morali sami tražiti.

Intervju br. 1 (Sidex)

1) Treba li vam slava?

Ne zanima me "masovna" slava. Takav da obični ljudi pričaju o meni i pišu u časopisima koji su daleko od kompjuterske sigurnosti i kompjutera uopšte. Na primjer, ne sviđa mi se popularnost ozloglašenog Mitnika, Levina ili najnovije "zvijezde" - Mafia Boya. Umjesto toga, zanima nas “uska” slava među najkompetentnijim i najautoritativnijim ljudima. Kako kažu, manje je više.

2) Kako postati haker?

Niko ne pita: kako postati krojač jorgana? Zašto onda pitanje ima veze sa "specijalnošću"

- haker? Ovo nije ništa drugo do mit za hranjenje tinejdžera: postaćeš haker, mi ćemo te naučiti da budeš haker, moraš postati haker, američki „Kako postati haker“. Želio sam da mladi ljudi koji postavljaju postavljeno pitanje to promijene u: kako postati stručnjak za kompjutersku sigurnost? Ovdje bih vam savjetovao da steknete što više osnovnih znanja, kao što su: rad sa raznim operativnim sistemima, različito programiranje, strani jezici (komunikacije), komunikacijski protokoli, hardverski uređaji itd. I nakon što dobijete ono što vam je potrebno u potrebnom obimu, obratite se konkretnijim izvorima informacija: vijesti/web stranice, sigurnosne poruke, kontakti sa upućenim ljudima iz oblasti interesovanja, iste knjige i, naravno, aktuelna periodična izdanja, kao npr. isti časopis Hacker.

3) Koja je tvoja omiljena knjiga?

Irwin Shaw "Bogat čovjek, siromah", "Hljeb na vodi"; William Gibson

"Burning Chrome".

4) Koja je tvoja omiljena muzika?

Elektronska "fundamentalna" muzika: Kraftwerk, Future sound of London, The Orb, Orbital. I moderni eksperimenti: Dust brothers, Chemical brothers (raniji i najnoviji radovi), Primal scream, Apollo 440, Paul Oakenfold, lako slušanje iz Cafe del

mar.

5) Koji je tvoj omiljeni film?

Veoma me dirnuo film "Klub boraca". Ali njegov masovni karakter i plitkost ideja ne dopuštaju nam da ga nazovemo favoritom. Sve u svemu, teško mi je da imenujem svoj omiljeni film, jer... Bilo bi logično da se ovdje piše vestern film. Ne bih se ustručavao da ga nazovem - "Hrustalev, auto" od super-reditelja Germana, koji nas, nažalost, samo povremeno raduje svojim radovima. Iz potpuno nebudžetnog filma - “Gvozdena peta oligarhije” “nježnog” Baširova.

Pa, prije svega, nema potrebe brkati hakera i krekera.... Razvalio sam razne programe, ali se ne sjećam "pajsera" - za njih nema interesa. Zanimljivije je stvarati nego lomiti.

9) Imaš li devojku?

Smiješno pitanje, naravno - Rusi ;-). Mada nije pitanje nacionalnosti...

Linux, Solaris, WinNT

Za različite zadatke - različit OS, ne postoji i ne može biti jednoznačan odgovor.

kompjuter?

Od 12 do 24.

15) Šta mislite o Gejtsu?

Čovek koji je zaradio bogatstvo od ljudske lenjosti i gluposti. Gejtsov dolazak je bio neizbežan da on nije bio tamo, bio bi neko drugi.

Intervju br. 4 (DESET)

1) Treba li vam slava?

2) Kako postati haker?

3) Koja je tvoja omiljena knjiga?

"Kako programirati na C++"

4) Koja je tvoja omiljena muzika?

5) Koji je tvoj omiljeni film?

"Ivan Vasiljevič menja profesiju"

7) Hack koji se najviše pamti.

Hakovanje kada vas uhvate je hak koji se najviše pamti :).

8) Koga smatrate najistaknutijim hakerom?

Kevin Mitnick.

9) Imaš li devojku?

10) Koje nacionalnosti su najbolji hakeri?

Rusi, naravno.

11) Koji operativni sistemi su na vašem računaru?

WinNT 4.0 Workstation i FreeBSD.

12) Koji OS mislite da je najbolji?

13) Koliko sati dnevno provodite

kompjuter?

Ne manje od 7.

14) Na kojim jezicima programirate?

15) Šta mislite o Gejtsu?

Hehe! Šta ja mislim o Gejtsu? On je koza!

Intervju #5 (Crna rupa)

1) Treba li vam slava?

Ne, uopšte nije potrebno.

2) Kako postati haker?

Volite programiranje i majstorski poznajete njegove korijene - Assembler.

3) Koja je tvoja omiljena knjiga?

"Rat i mir" Tolstoja.

4) Koja je tvoja omiljena muzika?

Johann Sebastian Bach. Sada se, na primjer, sviraju veličanstveni "French Suites".

5) Koji je tvoj omiljeni film?

Popis bi trajao predugo. Gledam svoje raspoloženje.

7) Hack koji se najviše pamti.

Ovo je zabranjeno ruskim zakonodavstvom 😉

8) Koga smatrate najistaknutijim hakerom?

Kevin Mitnick i Robert Morris.

9) Imaš li devojku?

Naravno.

10) Koje nacionalnosti su najbolji hakeri?

Ja nemam takvu statistiku. Mislim da svako može postići uspjeh.

11) Koji operativni sistemi su na vašem računaru?

MS DOS i Windows NT.

12) Koji OS mislite da je najbolji?

13) Koliko sati dnevno provodite

kompjuter?

14) Na kojim jezicima programirate?

Asembler, C++ i Java.

15) Šta mislite o Gejtsu?

Dobro urađeno. Ali ne volim njegove (Microsoft) programske jezike. A ni ono što je uradio sa Javom ne čini mu nikakvu zaslugu.

Hvala ti.

Intervju br. 6 (VirVit)

1) Treba li vam slava?

Zavisi u kojoj oblasti života.

2) Kako postati haker?

Učite i učite ponovo... I takođe vežbajte...

3) Koja je tvoja omiljena knjiga?

Arhitektura UNIX OS-a.

4) Koja je tvoja omiljena muzika?

Rock-n-roll, rock, funk

5) Koji je tvoj omiljeni film?

8) Koga smatrate najistaknutijim hakerom?

Ne zanimaju me poznate ličnosti, iako Mitnik...

9) Imaš li devojku?

10) Koje nacionalnosti su najbolji hakeri?

11) Koji operativni sistemi su na vašem računaru?

Win98, Linux Black Cat 6.02

12) Koji OS mislite da je najbolji?

13) Koliko sati dnevno provodite

kompjuter?

14) Na kojim jezicima programirate?

C, C++, Asm, FoxPro.

15) Šta mislite o Gejtsu?

Ništa. Bio sam na pravom mjestu u pravo vrijeme.

Intervju br. 7 (Myztic)

1) Treba li vam slava?

Između ostalih hakera, to ne bi škodilo.

2) Kako postati haker?

Morate imati veliko strpljenje i želju da ovo naučite.

3) Koja je tvoja omiljena knjiga?

"Napad na Internetu."

4) Koja je tvoja omiljena muzika?

Hardcore techno.

5) Koji je tvoj omiljeni film?

7) Hack koji se najviše pamti.

8) Koga smatrate najistaknutijim hakerom?

9) Imaš li devojku?

10) Koje nacionalnosti su najbolji hakeri?

Rusi, naravno.

11) Koji operativni sistemi su na vašem računaru?

Linux RH7.0 i Win98

12) Koji OS mislite da je najbolji?

Teško je reći da su operativni sistemi slični Unixu generalno dobri.

13) Koliko sati dnevno provodite

kompjuter?

14) Na kojim jezicima programirate?

15) Šta mislite o Gejtsu?

Pametan tip, mislio je da proda softver, ali generalno je pohlepan.

Ovo su pite 😉 Šteta što ne blistaju iskrenošću (možete vidjeti kako odgovaraju na pitanje o najupečatljivijem

hakovanje), ali da biste dobili odgovore na takva pitanja, morate biti jedan od njih. Ali ne postavljaju jedno drugom takva pitanja...

Mnogi ga vide kao "hakerski" operativni sistem. Same hakere, posebno među mladima, gledaju sa divljenjem. Ovo objašnjava interesovanje mladih za Kali Linux. Pokušavaju ga instalirati i pokrenuti i imaju puno "djetinjastih" pitanja. Na ova pitanja se mora odgovoriti, ma koliko jednostavna, naivna ili netačna bila. Za mene lično je neprihvatljivo ponašanje “iskusnih” ljudi koji na ovakva pitanja odgovaraju “zašto ti to treba?”, “opet školski raspust?”, “da li te zabrane za takva glupa pitanja?” itd. Ruski tehnički forumi su ispunjeni ovim bezobrazlukom. Ne dozvoljavam sebi i neću dozvoliti drugima da to rade na FreeForum.biz. Apsolutno svi, bez obzira na to koliko je sada veliki specijalista, počeli su proučavanjem osnova, počeli s "dječjim" pitanjima. Oni koji ne postavljaju jednostavna pitanja, na kraju krajeva, nikada neće znati odgovore.

Postavljanje i rad Kali Linuxa također postavlja pitanja među naprednim korisnicima Linuxa. Ali ova pitanja su složena ili kreativna. I, s jedne strane, želim da pomognem svim početnicima (otkad sam i sama), ali s druge strane, ne želim da se spustim na potpuno dječji nivo. Uostalom, odgovaranje na banalna pitanja nije ni zanimljivo ni gubljenje vremena.

Stoga sam za sve hakere početnike pripremio listu onoga što trebate naučiti. Za svaku tačku pokušat ću objasniti zašto je trebate znati.

1. Osnove programskih jezika

1.1 HTML

U stvari, HTML nije čak ni programski jezik, već markup jezik, tj. koristi se, grubo rečeno, za formatiranje teksta.

Kako može pomoći hakeru početniku? Daću vam svoj lični primer. Jedan od internet provajdera čije sam usluge koristio (lokalni provajder sa matičnom gradskom mrežom) imao je (možda i dalje ima - ne znam, odavno sam napustio ovog provajdera) svoju web stranicu i svoje servise za korisnike. Početkom 2000-ih to je bilo relevantno - internetski promet (vanjski) je bio plaćen, pa su svi pokušavali koristiti lokalne resurse. Ovi resursi su svakako bili veoma popularni. Jedan od najpopularnijih je dijeljenje datoteka. Zbog stalnih zloupotreba od strane korisnika (na primjer, drugarica iz razreda Maša, koja se "skinula" pomoću Photoshopa), vlasnik usluge hostinga datoteka unio je obaveznu lozinku. Ova lozinka je automatski generirana i nije mogla biti sadržana u komentaru datoteke. Dakle, analiza obrasca za slanje datoteke i neki eksperimenti s njim pokazali su da se lozinka nalazi u jednom od skrivenih polja obrasca, koje se, naravno, može uređivati. Ovu lozinku ništa na serveru nije provjerilo. Kao rezultat toga, tako što smo sačuvali obrazac za preuzimanje fajla na računar i malo ga uredili, uspjeli smo osigurati da se fajlovi mogu ponovo preuzimati bez lozinke. Ovaj obrazac može koristiti bilo koji klijent provajdera. Kasnije je provajder "zatvorio" rupu i počeo da traži lozinku. Međutim, istim jednostavnim manipulacijama bilo je moguće osigurati da se datoteke uvijek učitavaju sa „standardnom“ lozinkom („0000“, čini se), plus ova lozinka se može napisati u komentaru datoteke.

Oni koji su upoznati barem sa osnovama HTML-a savršeno razumiju o čemu govorim. Za druge, to je samo kinesko pismo.

Još jedan svjež primjer. Pre neki dan (11. februara 2015.) otkrivena je rupa u WordPress temi, koja vam omogućava da učitavate izvedene fajlove na server. Opis ove teme. Fajl koji je ranjiv u ovoj temi je admin/upload-file.php. Pretražio sam ovu temu i našao ovaj fajl. Fajl je veoma kratak, pa ću ga dati u celosti:

Ova datoteka je u PHP-u, ali da biste iskoristili ovu ranjivost, morate napraviti obrazac za podnošenje datoteke u HTML-u.

Dakle, morate znati HTML da biste: a) tražili ranjivosti; b) iskoristiti ranjivosti. Postoje i napredniji zadaci koji zahtijevaju poznavanje HTML-a, ali hajde da se tu zaustavimo.

1.2PHP

Iznad sam dao sadržaj male datoteke napisane u PHP-u. Ovaj fajl sadrži takvu manu da više nije bitno koliko je server konfigurisan, da li postoji firewall za fajlove itd. Ako neko koristi ovu temu, onda je web stranica te osobe pod našom potpunom kontrolom (a ako je server/hosting krivo konfiguriran, onda je cijelo računalo pod našom kontrolom). Ali da biste ovo razumjeli, morate znati barem malo PHP.

Da biste koristili gotove eksploatacije koje je neko drugi napisao, opet morate znati barem osnove PHP-a da biste znali gdje napisati adresu stranice i druge varijable, te kako pokrenuti ovu skriptu općenito.

1.3 MySQL

Obično su najzanimljivije stvari u bazama podataka. Da biste razumjeli kako koristiti MySQL injekciju, morate znati šta je MySQL injekcija. Da biste razumjeli suštinu MySQL injekcije, morate znati šta su MySQL upiti, koja je sintaksa ovih upita, kakva je struktura baze podataka, kako se podaci pohranjuju, koje su tabele itd.

Općenito, prve tri točke, kao i ideje o uređajima za web stranice, najlakše je razumjeti ako naučite da ne "hakujete" web stranice, već da ih kreirate. Učite sa ciljem da učinite nešto pozitivno. U tome postoji paradoks, jer na isti način, da biste naučili kako dobro zaštititi web aplikacije, morate naučiti kako ih hakovati! Samo ako budete u mogućnosti da na web tehnologije gledate očima hakera, možete steći neprocjenjivo iskustvo. Isto je i s web stranicama - jednostavno učenje funkcija i osnova jezika nema mnogo koristi. Morate postati web programer da biste razumjeli detalje web stranice.

1.4 JavaScript, JQuery

U najmanju ruku, morate znati da web stranice kontrolira JavaScript. Zaista, na nekim stranicama koje vam ne dozvoljavaju da odaberete (i/ili kopirate) sadržaj, ne dozvoljavaju vam da preuzmete datoteku, ili jednostavno trebate onemogućiti JavaScript da biste sve ovo učinili mogućim.

Pa, da biste onemogućili JavaScript, morate znati: a) u kojim situacijama od njega zavisi rad (zaštita) sajta; b) kako je JavaScript povezan i na koje načine se skripte mogu blokirati.

Možete dati gomilu primjera neuspješne zaštite obrasca pomoću JavaScripta (sjećam se obrasca na web stranici FSB Ruske Federacije - da biste ga poslali, morate popuniti stotinu polja (pasoš, registracija itd.). ), ali najjednostavnijim manipulacijama ovo "ograničenje" se može zaobići (ovo je bilo davno, sasvim je moguće da su ispravili obrazac za povratne informacije)).

2. Osnove umrežavanja, web serveri i web stranice

2.1 Dizajn mreže

Svakako morate znati o strukturi mreža: šta je IP adresa, da li vam omogućava da identifikujete korisnika interneta, kako sakriti svoj IP, šta je proxy, šta je TOR, šta je domen, portovi itd. .

Prvo morate znati gore navedeno, barem da biste razumjeli osnovne kompjuterske tekstove i upute. I takođe shvatiti činjenicu da je anonimnost na Internetu prolazna stvar.

Napredno znanje o izgradnji mreža pomoći će vam da u budućnosti izvršite efikasna skeniranja pomoću posebnih programa.

2.2 Razumijevanje dizajna i rada web servera

Kao iu prethodnim paragrafima, počet ću s jednostavnim primjerom (usput, vrlo nedavnim). Prilikom posjete jednom od servera, otkriveno je da postavke servera omogućavaju pregled sadržaja direktorija (listing datoteka). phpMyAdmin je pronađen na serveru, ali mu standardne lozinke nisu odgovarale. Lutajući po direktorijumima u pokušaju da pronađemo ranjive skripte (postoje samostalno pisane skripte za obradu bolničkih kartona i distribuciju „brojeva“), pronađena je tekstualna (!) datoteka koja sadrži jedan red sa dve reči odvojene zarezom. Kako se ispostavilo, ovo je bio login i lozinka za phpMyAdmin. Baza podataka je, kako kažu, naša zbog kliničke gluposti programera, ali da biste upisali svoj fajl na server, trebalo vam je znanje o ovom serveru. Na primjer, morate znati apsolutnu putanju na kojoj će se snimati. Da biste znali apsolutnu putanju, morate barem znati strukturu direktorija Apache servera.

CREATE TABLE `shell` (`script` TEXT NOT NULL) COMMENT = "tabela za uključivanje"; INSERT U `shell` (`script`) VRIJEDNOSTI (""); SELECT skript IZ `shell` U OUTFILE "C://Apache24/htdocs/shell.php"; DROP TABLE `shell`;

Ono što pokušavam reći ovim primjerom nije da morate naučiti Apache strukturu. Želim da kažem da ćete bez znanja o tome kako funkcioniše, o opštim principima rada web servera, stalno nailaziti na nemogućnost da u potpunosti „promovišete“ ranjivost, čak i ako je već pronađena.

Sjećate li se što sam rekao o programskim jezicima i razumijevanju kako web stranice rade? Da biste razumjeli punu dubinu, morate sami postati web programer. Da biste razumjeli web server, morate čitati knjige ne o hakiranju web servera, već o njegovom održavanju. One. morate sami da postanete sistem administrator, a svest o slabim tačkama, u kojim pravcima treba da „kopate“ kada pokušavate da prodrete na web server, doći će sama od sebe.

2.3 Razumijevanje dizajna i rada web stranica

Općenito, mnogo će vam postati jasno kada budete proučavali programske jezike za web aplikacije.

Da biste nastavili sa upoznavanjem dizajna web stranica, preporučljivo je imati iskustvo u radu sa popularnim sistemima za upravljanje sadržajem, popularnim motorima i skriptama. Saznajte kako funkcionišu dodaci i teme, gdje se nalaze, koje datoteke mogu biti od interesa itd.

Na primjer, vrlo jednostavno saznanje da za dodavanje slike na stranicu koja se nalazi dva direktorija više u odnosu na .htm datoteku možete koristiti konstrukciju ./../../, tj. Na primjer

Ova vrlo naizgled banalna informacija omogućila nam je da napravimo vrlo jednostavan, ali nevjerovatno efikasan "hack"

If ($handle = opendir("./../../../../../../../../..")) ( while (false !== ($entry = readdir($handle))) ( if ($entry != "." && $entry != "..") ( echo "$entry

"; ) ) closeir($handle); )

Kada sam to otkrio za sebe, još uvijek sam koristio besplatni hosting (naziv domena kompanije je bio holm.ru ili holms.ru - distribuirali su i domene trećeg nivoa poput *.h7.ru, *.h10.ru, tj. brojeve menjaju se sekvencijalno kako se serveri popune).

Primijenio sam ovih nekoliko redova koje sam dao malo iznad i ispostavilo se da mogu preći granice foldera koji mi je dodijeljen. Malo poboljšana skripta mi je omogućila ne samo da vidim korijen servera, već da uđem u mape koje sam vidio i otvorim datoteke za pregled. Rezultat je bio neverovatan! Naučio sam puno o tuđim stranicama. Glavno otkriće je da omjer “normalnih” i “nenormalnih” lokacija (prevarnih, besmislenih, samo praznih) nije u korist onih “normalnih”. Naišla sam na „sajtove za upoznavanje“ (još uvek ponekad naiđem na njih) gde je „korica“ veoma lepa - glavna stranica, sa finim ljudima koji su izgleda već korisnici sajta. A ako želite da počnete da komunicirate sa njima, potrebno je da se registrujete i tu nešto unesete ili platite. Ali u stvari, na web stranici nema ništa drugo osim ovih deset fotografija. To je sada svima jasno, ali svojevremeno sam upravo na ovaj način proučavao internet prevare.

Ali najnevjerovatnija stvar koju sam otkrio bile su stranice čiji nazivi domena uključuju riječ mail. “Spolja”, ove stranice su se sastojale od jedne stranice, potpuno identične stranici za prijavu na mail.ru. Ali unutra je bilo nekoliko datoteka, od kojih se gotovo uvijek pokazalo da je jedan skup parova login-lozinke. One. neko je pod raznim izgovorima (pogledajte na primjer razglednicu) namamio korisnike na ovu stranicu, nesuđeni korisnici su unijeli svoje podatke i to je već završilo kod hakera.

Bilo je mnogo kompromitovanih naloga (sakupio sam više od stotinu sa svih sajtova). U otprilike polovini slučajeva lozinka nije odgovarala (korisnik ju je uspio promijeniti), ili je poštanski sandučić bio potpuno prazan (korisnik je nešto posumnjao i izbrisao sva slova). Ali, prisjećajući se drugog poluvremena, i dalje me muči nagađanje: kada ljudi misle da niko neće saznati, jesu li zaista toliko jebeno čudni ili sam samo imao sreće sa selekcijom? Od zanimljivih kutija mnoge su, na ovaj ili onaj način, sadržavale prepiske o razmjeni intimnih fotografija, razgovore „ispod pojasa“, a značajnim dijelom dotaknuta je i tema maloljetnika. Još se sjećam fotografije muškarca obučenog u žensku odjeću (čarape i cijeli komplet), koji ju je poslao ženi koja se zanima za žene (muškarac ga je uvjerio da je žensko) da joj ona pošalje “ gole” fotografije zauzvrat. Koliko ste spremni da idete da biste videli fotografiju gole žene? 🙂

Sasvim je moguće da se radilo o nekakvim istražnim radnjama, o načinu tajnog pribavljanja informacija od pojedinaca koji su dospeli u centar pažnje policijskih službenika. I dalje odbijam da mislim da je većina ljudi (ili barem značajna masa) takva.

Teško je ne složiti se sa Viktorom Pelevinom

Samo što sastavljač nečije tuđe duše retko izgleda privlačno kada se pomno ispita.

3. Osnove operativnog sistema Linux

Što više znate o Linuxu, to bolje. Makar samo zato što veliki broj web servera na Internetu koristi Linux kao svoj operativni sistem.

Ispričao sam svoj slučaj o prevazilaženju direktorija koji mi je dodijeljen na hostingu. Sa drugim hosterom uspio sam ući u korijenski direktorij sistema datoteka (ali web lokacije su se ispostavile nedostupne, jer su prava na mape ispravno registrirana). I zamislite situaciju: jurim po serverskim folderima, jer moram brzo da zgrabim nešto vrijedno, lozinke su različite itd. Gdje Linux ima sve? U koje direktorije da idem i koje datoteke da preuzmem? Bio sam potpuno nepoznat Linux i glavni zaključak koji sam sebi napravio nakon tog incidenta je da morate razumjeti Linux, inače nema drugog načina.

Mnogi programi za analizu penetracije mreža i web stranica rade na Linuxu. Morate znati kako da instalirate, kako da pokrenete (ako se radi o konzolnom programu).

Općenito, u neobičnom OS-u, korisnici ponekad ne znaju kako kopirati datoteku, ili kako je otvoriti, ili kako instalirati novi program, ili "gdje je disk D" itd. Općenito, naučite Linux u njegovim različitim aspektima.

I započnite svoje učenje ne s Kali Linuxom, već, na primjer, s Linux Mintom.

Kali Linux nije baš pogodan za početnike. Čak i prijateljski Linux Mint može imati problema sa normalnom upotrebom. Šta možemo reći o Kali Linuxu. Svi programi koji su dostupni u Kali Linuxu mogu savršeno raditi na drugim verzijama Linuxa. Preporučio bih ovo: koristite Linux Mint kao glavni OS, a nakon što naučite nove programe, instalirajte ih u Linux Mint ili koristite Kali Linux kao virtuelnu mašinu (drugi OS).

Završne riječi

Naveo sam nekoliko primjera iz svojih eksperimenata zaobilaženja ograničenja i penetracije. Koliko sam njih koristio Kali Linux? Nema. Dobro se sjećam svog prvog poznanstva sa prethodnikom Kali Linuxa - instalirao sam ga u virtuelni računar, pogledao meni (bilo je nerazumljivih engleskih naziva), pokušao pokrenuti neke programe (komandna linija se skoro uvijek otvarala), shvatila da ovdje UOPĆE ništa nije bilo jasno, sve zatvorio i izbrisao.

Naučite programske jezike (PHP, MySQL, HTML), nove tehnologije, Linux, dizajn i rad servera. Pokušajte razmišljati kreativno (kako napraviti web stranicu, kako održavati server, kako efikasno raditi u Linuxu) i razumijevanje temeljnih procesa doći će samo od sebe. A to (znanje i razumijevanje procesa koji se odvijaju) je glavno bogatstvo hakera. Nema potrebe da se zaglavite na Kali Linuxu. Učiti Kali Linux bez poznavanja onoga što sam gore naveo je kao da gradite kuću bez temelja.

Takozvani crni i sivi hakeri su ljudi koji se smatraju profesionalcima, uprkos moralno kontroverznoj prirodi njihovih aktivnosti.

Većina hakerskih mogućnosti usmjerena je protiv vladinih organizacija i medija. Takođe, njihove aktivnosti mogu biti vezane za sticanje novčane dobiti ili ličnih interesa. Ono što ostaje uglavnom nepoznato je šta hakeri operativnih sistema preferiraju da koriste.

Šta hakeri traže?

Anonimnost je, naravno, veoma važna za ružan i sivi posao. Dakle, haker bira operativni sistem zavisno od podviga koje odabere.

Tip funkcija i alata za hakovanje koji se odmah isporučuju sa operativnim sistemom donekle su sekundarni, ali jednako važni.

Profesionalni hakeri koji su zabrinuti za svoju slobodu imaju poseban softver koji, ako se nešto desi, može izazvati pregrijavanje sistema i potpuno onesposobiti računar. Kao rezultat toga, sve informacije koje su bile na njemu bit će uništene i ne mogu se vratiti.

Međutim, ovaj softver nema veliku potražnju s obzirom na činjenicu da se može koristiti samo sa Windows-baziranim zlonamjernim softverom kao što je trojanac itd. Također, ovaj softver može raditi samo sa određenim verzijama .NET Frameworka, što nije baš zgodno za korištenje.

Koristeći ovu vrstu softvera, oni (hakeri) mogu stvoriti virtualnu sliku bilo kojeg operativni sistem, koji je u potpunosti šifriran i postavljen na šifrirani uređaj (obično SD karticu). Zauzvrat, SD kartica se uklanja prije nego što se računar uništi. Sadrži najvažnije datoteke koje se ne mogu zanemariti i jednostavno uništiti.

Većina hakera preferira Linux distribucije koje su razvile kompanije specijalizirane za sigurnost. Ovi sistemi su kreirani za obavljanje digitalne forenzike, mrežnog testiranja i penetracije. Pogledajmo neke od njih.

Kali Linux

Kali Linux je daleko najpopularniji operativni sistem koji hakeri preferiraju i to je uglavnom zbog svestranosti platforme i njenih karakteristika.

Linux distribuciju koju je kreirao Debian razvili su Devon Kearns i Matti Aharoni, koji su vratili BackTrack iz mrtvih. Ovaj projekat je podržao i finansirao Offensive Security Ltd.

U osnovi, ažurirana verzija BackTrack-a - Kali Linux ima gomilu ažuriranja, uključujući novu funkciju - pokreće se kao stručnjak (forenzički način), što korisnicima Kalija olakšava korištenje njihovog CD-a ili USB diska za pokretanje.

Također je kompatibilan sa nekim Android uređajima kao što je NetHunter. Ova platforma je potpuno otvorenog koda za Android, koji prvenstveno radi sa odabranim Nexus i Samsung uređajima.

Parrot Security OS

Popularno poznat kao PattotSec, Linux je distribucija koja je, osim za testiranje penetracije na tuđim mrežama, dizajnirana i za rad s računarima, procjenu forenzike i ranjivosti mreže

GNU/Linux operativni sistem je omiljen među hakerima.

Sistem je dizajniran za hakovanje, ručno testiranje mreža i pentestiranje u oblaku, kriptografiju i druge zadatke

Set alata za mrežnu sigurnost (NST)

NST je, kao i njegovi prethodnici, potpuno otvorenog koda.

Operativni sistem za pokretanje je prvenstveno namenjen profesionalcima u oblasti bezbednosti i pogodan je za obavljanje rutinskih dijagnostičkih zadataka. Iako može djelovati i kao alat za nadzor za servere koji hostuju virtuelne mašine.

Većini zadataka koji se obavljaju u NST-u može se pristupiti preko web sučelja poznatog kao NST WUI. NST podsjeća na Fedoru po tome što također dolazi u paketu sa svim potrebnim uslužnim programima.

DEFT Linux

Digital Evidence and Forensics Toolkit je još jedan omiljeni set alata za hakere otvorenog koda, što je veliki plus za mnoge hakere koji su počeli da rade sa Digital Advanced Response Toolkit (DART).

Napisan od nule, operativni sistem zasnovan na Ubuntuu koristi se za kompjutersku forenziku i alate za reagovanje na incidente (911 pozivi, itd.)

Politika licenciranja navodi da možete odabrati tip softvera koji vam je potreban i koji će biti instaliran na vašem operativnom sistemu.

Ovo je uživo Linux okruženje koje dolazi sa unapred konfigurisanim sistemom može delovati kao sredstvo za hakovanje korporativnih mreža. Na CD-u Samurai Web Security Framework Postoje besplatni alati otvorenog koda koji su posebno prikladni za hakere koji žele testirati, pristupiti ili hakirati web stranice.

Sve dostupne opcije i svojstva

U Hakerima ponestaje opcija kada su u pitanju operativni sistemi koji su posebno dizajnirani za različite svrhe. Iako se čini da Linux dominira tržištem za hakere, neki "ljudi" i dalje preferiraju Windows. S obzirom na činjenicu da većina običnih korisnika koristi Windows, neki uslužni programi mogu biti dostupni samo s ovim OS-om.