Jak nastavit připojení pptp na Windows 7. Připojení PPTP - co to je? Vyplatí se používat nástroje třetích stran?

- Krok 1. Klikněte na ikonu sítě na hlavním panelu a otevřete Centrum sítí a sdílení.

Krok 2. Vybrat Nastavení nového připojení nebo sítě.

Krok 2. Vybrat Nastavení nového připojení nebo sítě.

Krok 3 Vybrat Napojení na pracoviště A vytvořit nové připojení(pokud se objeví nové okno) a klikněte Dále.

Krok 3 Vybrat Napojení na pracoviště A vytvořit nové připojení(pokud se objeví nové okno) a klikněte Dále.

Krok 4. Vybrat Použít mé internetové připojení (VPN).

Krok 4. Vybrat Použít mé internetové připojení (VPN).

Krok 5. Vstupte Název hostitele(z textového souboru PPTP v uživatelském panelu) jako internetové adresy a připojení pojmenujte v poli Název cíle. Upřesněte Nyní se nepřipojujte a klikněte Dále.

Krok 5. Vstupte Název hostitele(z textového souboru PPTP v uživatelském panelu) jako internetové adresy a připojení pojmenujte v poli Název cíle. Upřesněte Nyní se nepřipojujte a klikněte Dále.

Krok 6. Zadejte informace o autorizaci (z textového souboru PPTP v uživatelském panelu). Upřesněte Toto heslo si zapamatujte a klikněte Vytvořit. Zavřít další okno.

Krok 6. Zadejte informace o autorizaci (z textového souboru PPTP v uživatelském panelu). Upřesněte Toto heslo si zapamatujte a klikněte Vytvořit. Zavřít další okno. Krok 7 Klepněte na ikonu sítě na hlavním panelu. Klikněte pravým tlačítkem myši na právě vytvořené připojení a přihlaste se Vlastnosti.

Krok 7 Klepněte na ikonu sítě na hlavním panelu. Klikněte pravým tlačítkem myši na právě vytvořené připojení a přihlaste se Vlastnosti.

Krok 8 Vyberte kartu Bezpečnost a změňte typ VPN na Point-to-Point Tunnel Protocol (PPTP) a šifrování dat zapnuto Nejvytrvalejší. Klepněte na tlačítko OK.

Krok 8 Vyberte kartu Bezpečnost a změňte typ VPN na Point-to-Point Tunnel Protocol (PPTP) a šifrování dat zapnuto Nejvytrvalejší. Klepněte na tlačítko OK.

Krok 9 Připojení VPN je připraveno. Nyní klikněte na ikonu sítě na hlavním panelu, vyberte své nové připojení VPN a klikněte Spojení.

Krok 9 Připojení VPN je připraveno. Nyní klikněte na ikonu sítě na hlavním panelu, vyberte své nové připojení VPN a klikněte Spojení.

Krok 10 Klikněte Spojení.NB! Nikdy nepoužívejte funkci uložení hesla na veřejných počítačích! Pokud se někdo připojí pomocí uložených dat, vaše připojení bude odpojeno!

Krok 10 Klikněte Spojení.NB! Nikdy nepoužívejte funkci uložení hesla na veřejných počítačích! Pokud se někdo připojí pomocí uložených dat, vaše připojení bude odpojeno!

Krok 11 Klikněte na ikonu sítě na hlavním panelu a klikněte Vypnout k přerušení spojení.

Krok 11 Klikněte na ikonu sítě na hlavním panelu a klikněte Vypnout k přerušení spojení. Krok 12 Pokud vidíte okno Nastavení umístění v síti, vyberte komunitní síť.

Krok 12 Pokud vidíte okno Nastavení umístění v síti, vyberte komunitní síť.

Odebrání připojení VPN

Jednou z častých otázek našich uživatelů je, jak přidat jinou IP adresu na jejich server. Svou soukromou IP adresu můžete svému dropletu přiřadit vytvořením tunelu VPN. Existuje několik možností, jak vybudovat vlastní virtuální privátní síť (VPN) nebo k této IP adrese přiřadit SSL certifikát. Ze všech možných možností je nejlepší volba mezi PPTP a OpenVPN. Protokol PPTP (Point-To-Point Tunneling Protocol) vám umožňuje velmi rychle zprovoznit vaši VPN a je kompatibilní s většinou mobilních zařízení. A i když je PPTP méně bezpečný než OpenVPN, je rychlejší a využívá méně CPU.

Krok 1 – Nainstalujte PPTP

Musíte vybrat jeden server, který bude zodpovědný za distribuci IP adres na jiné servery a autorizaci všech vašich serverů ve vaší VPN. Stane se vaším PPTP serverem.

Na CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y install pptpd

Na Ubuntu 12.10 x64:

Apt-get install pptpd

Nyní musíte upravit soubor /etc/pptpd.conf přidáním následujících řádků:

Localip 10.0.0.1 remoteip 10.0.0.100-200

V tomto případě je localip adresa IP vašeho serveru a remoteip jsou adresy IP, které budou přiřazeny klientům, kteří se k němu připojují.

Zde je klient uživatelské jméno (login), server je typ služby (v našem příkladu - pptpd), tajné je heslo a IP adresy udávají, které IP adresy se mohou přihlásit (s tímto loginem a heslem). Nastavením hvězdičky * v poli IP address označujete, že tento pár login/heslo by měl být akceptován z jakékoli IP adresy.

Krok 2 – Přidání serverů DNS do /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Nyní můžete spustit démona PPTP:

Restart služby pptpd

Zkontrolujte, zda běží a přijímá připojení:

Krok 3 – Nastavení přesměrování

Je velmi důležité povolit předávání IP na vašem serveru PPTP. To vám umožní předávat pakety mezi veřejnou IP a soukromými IP, které jste nakonfigurovali pomocí PPTP. Stačí upravit /etc/sysctl.conf a přidat následující řádek, pokud tam ještě nebyl:

Net.ipv4.ip_forward = 1

Chcete-li použít změny, spusťte příkaz sysctl -p

Krok 4 – Vytvořte pravidla NAT pro iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-savePokud chcete, aby vaši klienti PPTP mohli komunikovat i mezi sebou, přidejte pro iptables následující pravidla:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Váš PPTP server nyní funguje také jako router.

Pokud chcete nastavit limit, kdy se servery mohou připojit k vašim dropletům, můžete nastavit pravidlo tabulky IP, které omezí připojení TCP na port 1723.

Krok 5 – Nastavení klientů

Nainstalujte klienta PPTP na klientské servery:

Yum -y nainstalovat pptp

Krok 6 – Přidání požadovaného modulu jádra

modprobe ppp_mppeVytvořte nový soubor /etc/ppp/peers/pptpserver a přidejte do něj následující řádky, přičemž nahraďte jméno a heslo svými hodnotami:

Pty "pptp 198.211.104.17 --nolaunchpppd" jméno box1 heslo 24oiunOi24 remotename PPTP required-mppe-128

Zde je 198.211.104.17 veřejná IP adresa našeho PPTP serveru, box1 a 24oiunOi24 jsou pár login/heslo, který jsme nastavili v souboru /etc/ppp/chap-secrets na našem PPTP serveru.

Nyní můžeme tento server PPTP „nazvat“. V dalším příkazu musíte použít jméno, které jste dali peer souboru v adresáři /etc/ppp/peers/. Protože jsme tento soubor v našem příkladu pojmenovali pptpserver, vypadá náš příkaz takto:

Pppd volání pptpserver

V protokolech serveru PPTP byste měli vidět úspěšné připojení:

Na svém klientovi PPTP nakonfigurujte směrování do privátní sítě přes rozhraní ppp0:

Přidání trasy IP 10.0.0.0/8 dev ppp0

Vaše rozhraní ppp0 by mělo být nakonfigurováno, což lze ověřit spuštěním ifconfig

Nyní můžete pingnout váš PPTP server a další klienty připojené k této síti:

Do této sítě můžeme přidat druhého klienta PPTP:

Yum -y nainstalovat pptp modprobe ppp_mppe

Přidejte potřebné řádky do souboru /etc/ppp/peers/pptpserver (přihlašovací jména a hesla nahraďte svými):

Pty "pptp 198.211.104.17 --nolaunchpppd" jméno box2 heslo 239Aok24ma vzdálené jméno PPTP required-mppe-128

Nyní na druhém klientovi spusťte následující příkazy:

Pppd volání pptpserver ip trasa přidat 10.0.0.0/8 dev ppp0

Můžete pingnout prvního klienta a pakety projdou serverem PPTP a budou přesměrovány podle pravidel tabulek IP, které jsme nastavili dříve:

Toto nastavení vám umožní vytvořit si vlastní virtuální privátní síť:

Pokud chcete, aby všechna vaše zařízení komunikovala bezpečně ve stejné síti, je to nejrychlejší způsob, jak toho dosáhnout.

Tento přístup můžete použít s Nginx, Squid, MySQL a dalšími aplikacemi.

Vzhledem k tomu, že provoz v síti je šifrován 128bitovým šifrováním, PPTP je méně náročný na CPU než OpenVPN, ale stále poskytuje další vrstvu zabezpečení pro váš provoz.

V tomto článku se podíváme na nastavení PPTP-VPN servery v Ubuntu. VPN server je velmi užitečná věc v domácnosti, která poskytuje bezpečné, šifrované připojení k místní síti (například domácí síti) vzdálených počítačů, chytrých telefonů a podobných zařízení. Váš VPN server vám například umožní:

- Zajistěte důvěrnost přenášených a přijímaných dat, když jste (váš notebook, smartphone) v nedůvěryhodné síti a existuje hrozba z této sítě.

- Správa serveru je bezpečná, protože heslo pro sdílení obrazovky se obvykle přenáší jako prostý text (výjimkou je vzdálená plocha v Mac OS X a její správa pomocí Apple Remote Desktop), proto je zcela nepřijatelné připojovat se k plochu přímo přes internet.

- Totéž lze říci, pokud k přenosu souborů používáte klasické FTP - protokol také neposkytuje bezpečný autentizační mechanismus, proto se snaží používat SFTP, kdykoli je to možné.

- Bezpečná je výměna dat jak se serverem, tak s počítači, které tvoří vaši lokální (domácí) síť (za předpokladu, že nedojde k útoku HPVC, Hackeři přímo v bytě).

Obecně řečeno, VPN vám poskytne šifrovaný virtuální tunel mezi serverem a vzdáleným počítačem se všemi z toho vyplývajícími důsledky. Pokud si představíte internet jako potrubí, VPN v něm vytvoří potrubí s menším průměrem, přístupné pouze „svým lidem“.

Nyní, když jsme se podívali na celkové výhody VPN, je čas seznámit se s technologií podrobněji a pochopit, jaké typy VPN existují.

Dnes existuje několik implementací VPN:

Poté upravte soubor /etc/pptpd.conf spuštěním v Terminálu:

sudo pico /etc/pptpd.conf

Takto u mě vypadá soubor:

Poté do souboru /etc/ppp/chap-secrets přidáme uživatele, kteří budou mít právo se připojit k síti VPN. Zadejte do terminálu:

sudo pico /etc/ppp/chap-secrets

A do tohoto souboru přidejte informace v následujícím tvaru:

# Tajemství pro autentizaci pomocí CHAP

# tajné IP adresy klientského serveru

andrey pptpd andrey12 *

Uživateli andrey s heslem andrey12 jsme tedy dali právo připojit se k naší síti VPN. Uživatel andrey dostane první dostupnou IP adresu ze zadaného rozsahu. Pokud chcete, aby uživatel dostal vždy stejnou IP adresu, zadejte požadovanou IP místo „*“. Věnujte pozornost jménu služby - pptpd - musí být stejné, jako je uvedeno v parametru name v souboru /etc/ppp/pptpd-options.

S nastavením serveru VPN jsme hotovi; nyní jej musíme restartovat, aby se provedené změny projevily. Chcete-li to provést, spusťte v Terminálu:

restartujte sudo /etc/init.d/pptpd

Pokud je nutné, aby připojení vzdálení klienti měli přístup k internetu přes VPN, otevřete /etc/rc.local a NAD 'exit 0' přidejte následující řádky:

# PPTP IP předávání

iptables -t nat -A POSTROUTING -o eth0 -j MASKÁRA

a odkomentujte tento řádek v souboru /etc/sysctl.conf:

net.ipv4.ip_forward=1

Pokud váš server VPN není přímo připojen k internetu, budete pravděpodobně muset přesměrovat port TCP-1723 a „protokol 47“, také známý jako GRE, na místní IP adresu serveru VPN. Proveďte potřebné kroky podle pokynů pro nastavení routeru. Je zřejmé, že server za routerem musí mít trvalou lokální IP a samotný router musí mít trvalou „externí“ IP, nebo budete muset použít službu „dynamické DNS“, ale to je úplně jiné téma.

Restartujte server. Můžete se zkusit připojit. Vaše VPN by měla být dostupná odkudkoli na světě, kde je internet.

Připojení klienta s Mac OS X 10.6

Chcete-li se připojit k VPN s Mac OS X 10.6, otevřete „Předvolby systému“, přejděte do sekce „Síť“, pod seznamem rozhraní klikněte na „+“ v dolní části a v zobrazeném okně pro přidání rozhraní vyberte „Rozhraní“. : VPN“, „Typ VPN: PPTP“ . A klikněte na vytvořit. V nastavení určete:

- Název domény serveru VPN nebo adresa IP

- Název účtu (přihlášení)

- Kódování (šifrování kanálu) – vyberte „Maximální (pouze 128 bitů)“

Poté klikněte na „Nastavení identifikace“, označte, že identifikace se provádí pomocí hesla, a zadejte heslo.

Klikněte na „Upřesnit“ a zaškrtněte nebo zrušte zaškrtnutí políčka „Odesílat veškerý provoz přes VPN“. Pokud je zaškrtávací políčko zaškrtnuto, pak absolutně veškerý provoz bude procházet serverem VPN a bude vám doručen přes šifrovaný kanál. Pokud zaškrtávací políčko není zaškrtnuté, pak kanálem VPN bude procházet pouze provoz určený pro vzdálenou místní síť (například můžete server spravovat pomocí vzdálené plochy) a veškerý další provoz, jako je příjem pošty a načítání webových stránek, provádět přímo z internetu po nejkratší trase. Potvrďte změny kliknutím na „OK“.

Nyní se můžete pokusit připojit kliknutím na „Připojit“ (viz 1. snímek obrazovky) nebo výběrem požadovaného připojení VPN v liště nabídky nahoře.

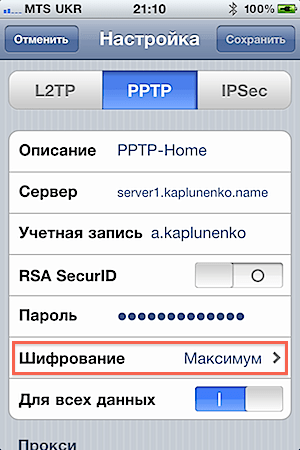

Propojení iPhone s iOS 4

Chcete-li připojit iPhone se systémem iOS 4 k PPTP VPN, otevřete Nastavení, přejděte do části „Obecné“ a poté na „Síť“. Klikněte na položku „VPN“; pokud nemáte konfigurace VPN, bude vedle ní uvedeno „Nenakonfigurováno“. Klikněte na „Přidat konfiguraci VPN...“. V okně, které se otevře, přejděte na kartu PPTP a vyplňte:

- Popis – jak se bude toto připojení VPN nazývat

- Server – název domény nebo IP adresa

- Účet – vaše přihlašovací jméno

- RSA SecurID – ponechte jej vypnutý

- Heslo – zadejte své heslo

- Šifrování – vyberte „Maximální“

- Pro všechna data – buď jej zapněte nebo vypněte, řiďte se výše popsanými úvahami

Diagnostika připojení

PPTP se obvykle spouští bez problémů a při pečlivém počátečním nastavení funguje okamžitě (na rozdíl od složitějšího L2TP-over-IPSec). A pokud stále dochází k problémům s připojením, použijte následující příkazy na klientovi (v tomto případě Mac OS X) ke sledování protokolu připojení v reálném čase:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Měli byste tam vidět něco takového:

2. května 21:44:59 ATT pppd: PPTP se připojuje k serveru "server1..456.789.10)…

2. května 21:45:02 ATT pppd: Navázáno připojení PPTP.

2. května 21:45:02 ATT pppd: Připojení: ppp0<-->zásuvka

2. května 21:45:08 ATT pppd: MPPE 128bitová bezstavová komprese povolena

2. května 21:45:09 ATT pppd: místní IP adresa 192.168.18.2

2. května 21:45:09 ATT pppd: vzdálená IP adresa 192.168.18.1

2. května 21:45:09 ATT pppd: primární adresa DNS 10.0.0.1

2. května 21:45:09 ATT pppd: sekundární adresa DNS 10.0.0.1

Pokud potřebujete povolit podrobné protokolování na serveru, podívejte se na již zmíněný odkaz „Popis voleb /etc/pptpd.conf a /etc/ppp/options.pptpd“.

„Kryptoanalýza protokolu point-to-point tunelu (PPTP) od Microsoftu“ - Článek je poměrně starý, například mechanismus MS-CHAP už dlouho nikdo nepoužívá (ostatně existuje MS-CHAP v.2, mnohem spolehlivější, i když také velmi daleko od ideálu), ale umožňuje vám získat představu o obecném schématu fungování PPTP. Také bude jasné, proč nemá smysl vylepšovat a finalizovat PPTP, ale místo toho je lepší zvážit alternativní, modernější možnosti.

“Cryptanalysis of Microsoft's PPTP Authentication Extensions (MS-CHAPv2)” – Druhý článek navazující na výše uvedený (není překlad, takže čteme v Shakespearově jazyce), který pojednává o vylepšeném PPTP s autentizací MS-CHAP v2 a vylepšeném MPPE (šifrování kanálu). Právě na této možnosti se vývoj PPTP zastavil. Shrnutí článku - MS-CHAP v2 je lepší než MS-CHAP v1, protože není autorizován pouze klient, ale klient a server se autorizují navzájem, čímž odpadá záměna serveru. Šifrování kanálu MPPE nyní používá jiný klíč k šifrování dat ze serveru na klienta az klienta na server. Zjevné bezpečnostní chyby byly odstraněny a hlavní kritika PPTP nyní spočívá v tom, že protokol zůstává citlivý na heslo, to znamená, že je pouze tak bezpečný, jako heslo zvolené uživatelem.

" " - Pro ty, kteří již přišli na PPTP, doporučuji, abyste se seznámili s pokročilejší technologií VPN - L2TP/IPSec. Článek byl dokončen a upravován v průběhu 3 let; bylo zváženo mnoho nuancí.

souhrn

PPTP je nejjednodušší VPN služba pro nastavení, ale nesplňuje moderní bezpečnostní požadavky. Kromě toho je PPTP často blokován poskytovateli a mobilními operátory. Proto je implementace PPTP pro firemní použití opodstatněná pouze v případě, že je nutné zajistit kompatibilitu se stávajícím starším zařízením. Díky své jednoduchosti je tento typ VPN vhodný pro seznámení se s fungováním virtuálních privátních sítí.

1. Vytvořte tunel na své osobní systémové stránce a poté

2. Přejděte do nastavení VPN vašeho operačního systému a vytvořte nové připojení.

Zadejte adresu serveru msk.site,

Na záložce "Zabezpečení" vyberte - Typ VPN - PPTP

Nastavit šifrování na "Volitelné"

Autentizace - CHAP. MS-CHAP v2

3. Na kartě Nastavení IP zrušte zaškrtnutí políčka „Použít výchozí bránu ve vzdálené síti“

4. Pokud chcete používat naši službu serveru WINS, můžete zaškrtnout „Povolit Netbios přes TCP/IP“ (ale pro jednoduché tunelové připojení tato položka není důležitá)

5. Navažte spojení a zkontrolujte, zda je adresa 172.16.0.1 pingována, poté zkontrolujte, zda váš počítač automaticky obdržel potřebné trasy (přes DHCP):

172.16.0.0 255.255.0.0

Trasa, která vede do vaší vzdálené domácí sítě 192.168.x.x 255.255.255.0 (pokud existuje). .

Chcete-li to provést, spusťte příkaz tisk trasy na tvém počítači. Trasy by měly zahrnovat ty, které jsou uvedeny výše.

PS: Abychom bojovali proti zavěšeným relacím, násilně odpojujeme uživatelské tunely s protokoly PPTP, L2TP, L2TP/IPsec 24 hodin po navázání spojení. Při správné konfiguraci by se připojení měla automaticky obnovit.

Virtuální privátní sítě si získaly zaslouženou oblibu. Je spolehlivý a

zabezpečený nástroj určený k organizaci sítí napříč weby

infrastruktura a připojení vzdáleného přístupu. V posledních letech mezi

PPTP zaujímá zvláštní místo mezi existujícími protokoly VPN. Řešení na něm založená

jsou běžné, snadno implementovatelné a poskytují dostatečnou úroveň ochrany

většina společností.

Proč PPTP?

Protokol tunelu PPTP umožňuje šifrovat multiprotokolový provoz a

pak jej zapouzdřit (zabalit) do IP hlavičky, která bude odeslána

lokální nebo globální síť. PPTP používá:

- TCP spojení pro správu tunelu;

- upravená verze GRE (General Route Encapsulation) pro

zapouzdření PPP rámců tunelovaných dat.

Užitná zátěž přenášených paketů může být šifrována (pomocí

protokol pro šifrování dat MPPE), komprimovaný (pomocí algoritmu MPPC) popř

šifrované a komprimované.

PPTP se snadno nasazuje, nevyžaduje infrastrukturu certifikátů a

Kompatibilní s velkou většinou NAT zařízení. Všechny verze Microsoft Windows

počínaje Windows 95 OSR2 obsahují klienta PPTP. Také klienti pro

Připojení PPTP jsou dostupná v Linuxu, xBSD a Mac OS X. Poskytovatelé si toho jsou vědomi

výhody, a proto často organizovat připojení k internetu

používat PPTP, i když má zpočátku nižší zabezpečení,

než L2TP, IPSec a SSTP (PPTP je navíc citlivý na slovníkové útoky

VPN připojení založené na protokolu PPTP zajišťuje soukromí,

ale ne integritu přenášených dat, protože neexistují žádné kontroly, že data

nebyly během přepravy změněny).

Za zmínku stojí: ve velkých sítích je výhodnější PPTP než PPPoE. Ostatně kdy

pomocí posledně jmenovaného se vyhledá server odesláním

vysílat pakety, které lze na přepínačích ztratit, a síť je taková

balíčky jsou „zaplavené“ celkem slušně.

Autentizace a šifrování

Ve Vistách a Win2k8 je seznam ověřovacích protokolů PPP znatelně omezen.

SPAP, EAP-MD5-CHAP a MS-CHAP, které byly dlouho považovány za nebezpečné (v

Používají MD4 hash a DES šifrovací algoritmy). Seznam dostupných

protokoly nyní vypadají takto: PAP, CHAP, MSCHAP-v2 a EAP-TLS (vyžaduje

uživatelské certifikáty nebo čipové karty). Vysoce doporučeno

použijte MSCHAP-v2, protože je spolehlivější a poskytuje vzájemné

autentizace klienta a serveru. Pomocí zásad skupiny také zadejte

povinné používání silných hesel.

Chcete-li zašifrovat připojení VPN pomocí MPPE, 40, 56 a

128bitové klíče RSA RC4. V dřívějších verzích Windows kvůli omezení exportu

vojenské techniky byl k dispozici pouze 40bitový klíč as určitými výhradami

– 56-bit. Dlouho byly považovány za nedostatečné a počínaje Vista

Je podporována pouze délka klíče 128 bitů. Může nastat situace

že klient nemá podporu pro tuto možnost, tak pro starší verze Windows

musíte si stáhnout všechny aktualizace Service Pack nebo aktualizace zabezpečení. Například WinXP SP2

se bez problémů připojí k serveru Win2k8.

Chcete-li nezávisle zobrazit seznam algoritmů podporovaných systémem a

délky klíčů, viz klíč registru HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Konkrétně nastavení pro šifrovací algoritmy se nachází ve větvi Ciphers\RC4.

Požadovanou možnost můžete násilně aktivovat vytvořením parametru dword "Enabled" a

nastavení jeho hodnoty na "ffffffff". Existuje další způsob, který Microsoft nedělá

doporučuje – aktivovat podporu pro 40/56bitové klíče RC4 na serveru Win2k8.

Chcete-li to provést, musíte nastavit hodnotu registru HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto na "1"

a restartujte systém.

Nastavení serveru PPTP ve Win2k8

Typická konfigurace pro provozování VPN se skládá z doménový řadič, servery

RRAS (směrování a vzdálený přístup) A NPS (Server síťových zásad). Probíhá

Nakonfigurováním těchto rolí budou navíc aktivovány služby DHCP a DNS.

Server, který má vykonávat roli VPN, musí nejprve nainstalovat roli RRAS.

být připojen k doméně. Na rozdíl od L2TP a SSTP, certifikáty při spuštění PPTP

nejsou potřeba, takže certifikační server (Certificate Services) není vyžadován.

Síťová zařízení, která se budou podílet na konstrukci VPN (včetně

ADSL a podobné modemy) musí být připojeny a nakonfigurovány odpovídajícím způsobem

obrázek (Start -> Ovládací panely -> Správce zařízení). U některých schémat

VPN (pomocí NAT a propojením dvou sítí) bude vyžadovat minimálně

dvě síťová zařízení.

Pomocí průvodce instalací role (Server Manager -> Roles -> Install

role), nainstalujte roli Network Access Policy Services

Služby) a přejděte na výběr služeb rolí, kde všechny součásti označíme „Služby

Směrování a služby vzdáleného přístupu.

Klikněte na „Další“ a v dalším okně potvrďte nastavení kliknutím na „Instalovat“.

Služba vzdáleného přístupu a směrování je nainstalována, ale ještě není nakonfigurována a

nefunguje. Chcete-li nakonfigurovat provozní parametry, přejděte do „Správce serveru“ v

záložka "Role -> Síťové zásady a služby přístupu -> Směrování a

vzdálený přístup"; alternativně můžete použít "Směrování a

vzdálený přístup“, vyvolaný ze záložky „Správa“ nabídky „Start“.

V seznamu označíme náš server (konzoli lze připojit k několika

systémy) a v kontextové nabídce klikněte na „Konfigurovat a povolit směrování a

vzdálený přístup" (Konfigurovat a povolit směrování a vzdálený přístup). Pokud dříve

Pokud jste se pokusili nakonfigurovat službu, znovu ji nainstalujte

Některé možnosti jej budou muset zastavit výběrem „Zakázat“

směrování a vzdálený přístup." V tomto případě budou všechna nastavení resetována.

Zobrazí se průvodce instalací, který vás vyzve k výběru typické konfigurace serveru,

který nejvíce odpovídá zamýšleným úkolům. V nabídce výběru -

pět bodů, čtyři z nich poskytují hotové instalace:

- Vzdálený přístup (VPN nebo modem) – umožňuje uživatelům připojit se

prostřednictvím vzdáleného (dial-up) nebo zabezpečeného (VPN) připojení; - Network Address Translation (NAT) – určený pro připojení

Internet několika klientů prostřednictvím jedné IP adresy; - Přístup ke vzdálené síti (VPN) a NAT – je mixem předchozích

bodů, poskytuje možnost přístupu k internetu z jedné IP adresy a

vzdálené připojení; - Zabezpečené spojení mezi dvěma sítěmi - připojení jedné sítě ke

jiný, vzdálený.

Další postup pro každý z těchto bodů bude individuální. Například kdy

nastavení SSTP (viz článek " "), zvolili jsme třetí

scénář. Pro PPTP je vhodná kterákoli z navrhovaných možností, i když doporučená

Položka "Vzdálený přístup" je považována za výchozí. Pokud tam

potíže při výběru schématu, vyberte pátou položku „Speciální konfigurace“ nebo podle

Po dokončení průvodce pokračujte v nastavování v ručním režimu. Navíc můžete

podívejte se na dokumentaci kliknutím na odkaz "Další podrobnosti" ve spodní části okna.

V dalším kroku označíme seznam služeb, které mají být na serveru povoleny.

Existuje pět takových bodů, jejich názvy mluví samy za sebe:

- Přístup k virtuální privátní síti (VPN);

- Vzdálený přístup (prostřednictvím telefonní sítě);

- Připojení na vyžádání (pro směrování organizačních větví);

- Překlad síťových adres (NAT);

- Lokální síťové směrování.

Ve skutečnosti se všechny výše uvedené předvolby scvrkají na

aktivace těchto služeb v různých kombinacích. Ve většině případů byste si měli vybrat

"Vzdálený přístup (VPN nebo modem)" a poté "Přístup k virtuální privátní síti"

(VPN)". Dále stačí ukázat na síťové rozhraní, ke kterému je připojeno

Internet (označením myší). Pokud master detekuje pouze jednu aktivní

připojení, bude ukončeno upozorněním, že pro tento režim

je vyžadována jiná síťová karta, nebo vás vyzve k přechodu do nastavení v režimu „Speciální konfigurace“.

Zaškrtávací políčko „Zabezpečení pomocí statického filtru paketů“.

Doporučuje se nechat natažené. Tyto filtry umožňují provoz VPN pouze s

zadané rozhraní a výjimky pro povolené porty VPN budou muset

nakonfigurovat ručně. V tomto případě můžete nakonfigurovat statické filtry a bránu firewall

Windows na jednom rozhraní, ale nedoporučuje se, protože se sníží

výkon.

V kroku "Přidělování IP adres" vyberte způsob získávání IP adres klienty

při připojení k serveru VPN: „Automaticky“ nebo „Ze stanoveného rozsahu

adresy". Ověření účtu lze provést následovně:

RRAS server, stejně jako jakýkoli jiný server, který podporuje protokol RADIUS. Podle

První možnost je nabízena ve výchozím nastavení, ale ve velké síti s několika servery

RRAS je lepší použít RADIUS. Tady mistrova práce končí. Klikněte

tlačítko "Dokončit" a zobrazené okno vás informuje, že je třeba nakonfigurovat "Agent

DHCP relay". Pokud jsou RRAS a DHCP server ve stejném segmentu a ne

problémy s výměnou servisních paketů, pak není nutné konfigurovat Relay agenta

(mimochodem na vnitřním rozhraní je standardně aktivován).

Nastavení konzole

Strom nastavení bude nyní k dispozici v okně konzoly. Je vhodné projít

vše ukazuje na to, co je kde. Takže v odstavci „Rozhraní

sítě" zobrazí všechna dříve nakonfigurovaná síťová rozhraní. Výběrem z nabídky

položka "Vytvořit nové rozhraní poptávkového volání", můžete přidat připojení

na servery VPN nebo PPPoE. Chcete-li zobrazit seznam protokolů, použitých portů a

jejich státy jdou do „přístavů“. Tlačítko "Přizpůsobit" v okně "Vlastnosti" vám to umožní

změnit provozní parametry zvoleného protokolu. Například standardně

počet připojení (portů) PPTP, L2TP a SSTP je omezen na 128 a

Všechna připojení jsou povolena (vzdálená i na vyžádání). Tak jako

(nepovinné) ID serveru pomocí telefonního čísla zadaného do pole

"Telefonní číslo tohoto zařízení."

Položka "Klienti vzdáleného přístupu" zobrazuje seznam připojených

klientů. Číslo vedle názvu položky vám prozradí jejich číslo. S pomocí

kontextové menu, můžete zkontrolovat stav klienta a v případě potřeby

zakázat. Dva body IPv4 a IPv6 umožňují konfigurovat statické filtry IP

trasy, DHCP relay agent a některé další parametry.

Pracujte s chutí

Nemůžeme si pomoci, ale říci vám o další funkci, která vám výrazně zjednoduší život.

Administrátoři - Connection Manager Administration Pack CMAK (Připojení

Manažer Administration Kit). Průvodce CMAK vytvoří profil, který vám to umožní

aby se uživatelé přihlašovali k síti pouze s těmi vlastnostmi připojení, které

určí za ně admin. To není novinka pro Win2k8 - CMAK byl k dispozici pro Win2k

a podporuje klienty až do Win95. Poskytovatelé však stále jsou

poskytovat uživateli složité pokyny místo toho, aby mu je poskytoval

připravené soubory s nastavením.

CMAK je součástí Win2k8, ale není standardně nainstalován. Moje maličkost

Proces instalace pomocí Správce serveru je standardní. Vyberte „Součásti – Přidat součásti“ a v zobrazeném průvodci zaškrtněte

"Igelitová taška

správa připojení správce". Po dokončení instalace stejný název

Zástupce se objeví v nabídce Správa.

Když zavoláte SMAK, spustí se průvodce, který vám pomůže vytvořit profil dispečera

spojení. V prvním kroku vyberte OS, pro který je profil určen.

K dispozici jsou dvě možnosti: Vista a Windows 2000/2003/XP. Jejich hlavní rozdíl je

je, že Vista podporuje SSTP. Dále vyberte „Nový profil“. Jíst

možnost použít existující profil jako šablonu; následující

Kroky navrhují sloučení více profilů. Zadejte název služby

(uživatelé jej uvidí po instalaci balíčku) a název souboru, kde bude

profil uložen. Když vytvoříte profil služby, průvodce CMAK zkopíruje všechny příchozí

do těchto souborů profilu v Program Files\CMAK\Profiles. Na některých sítích

ověřování používá název oblasti, například ve Windows

toto je název domény AD ( [e-mail chráněný]). Průvodce vám umožňuje zadat název oblasti,

který bude automaticky přidán k přihlášení. A nakonec přidáme podporu

VPN připojení. Zaškrtněte políčko „Telefonní seznam z tohoto profilu“ a poté

vyberte „Vždy používat jeden server VPN“ nebo „Povolit uživatele

před připojením vyberte server VPN." V druhém případě musíte

připravit txt soubor se seznamem serverů (formát souboru).

Ve fázi „Vytvořit nebo upravit“ vyberte „Upravit“, aby se zobrazilo okno „Upravit VPN“. K dispozici jsou tři záložky (s aktivním IPv6 - čtyři). V

"Obecné" zaškrtněte "Vypnout sdílení souborů a tiskáren" (ve většině případů toto

funkce není vyžadována). IPv4 určuje adresy primárních a

další servery DNS a WINS. Zaškrtnutím příslušných políček můžete

zadejte použití připojení PPTP jako výchozí bránu a aktivujte

Komprese IP hlavičky. Nastavení zabezpečení se provádí ve stejnojmenné záložce.

Zde uvedeme, zda je nutné použít šifrování, a označíme nezbytné

autentizační metody. Seznam Strategie VPN vám umožňuje určit metodu

se použije při připojení k serveru VPN. Jsou dvě možnosti: pouze

jeden protokol nebo výčtové protokoly, dokud nebude připojení úspěšně aktivováno. V

V kontextu článku nás zajímá „Použít pouze PPTP“ nebo „nejprve PPTP“.

To je vše, zavřete okno a jděte dál.

Stránka Přidat telefonní seznam umožňuje zadat použitá čísla

pro připojení k serveru telefonického připojení. V případě potřeby můžete také nakonfigurovat

automatická aktualizace seznamu čísel. Stránka Konfigurace vzdálených položek

přístup k síti“, stejně jako okno, které se zobrazí po kliknutí na „Změnit“, jsou podobné

obsah pomocí „Vytvořit nebo upravit“. Další krok vám umožní upravit

směrovací tabulky na připojených klientech: ve většině případů lepší

ponechte "Neměnit směrovací tabulky." V případě potřeby uveďte parametry

proxy pro IE. Kromě standardního nastavení vám průvodce umožňuje instalaci

akce, které lze provádět v různých fázích připojení klienta

(například spustit program). Dále nastavíme ikony pro různé situace (windows

připojení, telefonní seznam atd.), vyberte soubor nápovědy, informace o

Podpěra, podpora. V případě potřeby zahrňte do profilu správce připojení. Může

být užitečné pro klientské systémy s operačním systémem, který neobsahuje

odesílatel Zde můžete také přidat textový soubor s licenční smlouvou a

další soubory, které přijdou s profilem. Tohle je ta práce

Průvodce je dokončen – v souhrnu se zobrazí cesta k instalačnímu souboru. kopírovat

do veřejné složky, aby si jej uživatelé mohli volně stáhnout.

Nyní uživatelům stačí spustit spustitelný soubor a odpovědět na něj

jedna a jediná otázka: zpřístupněte toto připojení „všem“

uživatelé“ nebo „Pouze pro mě“. Poté bude ikona nového připojení

přidán do "Síťová připojení" a objeví se registrační okno, ve kterém

Musíte zadat své uživatelské jméno a heslo. Velmi pohodlně!

Správa RRAS pomocí Netsh

Některá nastavení serveru RRAS lze spravovat pomocí nástroje Netsh

(síťový shell). Typ ověření účtu můžete přidat pomocí

tým pomoci:

> Netsh ras přidat typ ověření PAP|MD5CHAP|MSCHAPv2|EAP

Pro starší verze Windows existuje také MSCHAP|SPAP. Testovací mód:

> Netsh ras nastavil authmode STANDARD|NODCC|BYPASS

Zaregistrujte svůj počítač jako server RRAS v AD:

> Netsh ras přidat registrovaný server

Přidat rozšíření PPP:

> Netsh ras přidat odkaz SWC|LCP

Rozšíření SWC poskytuje softwarovou kompresi a LCP umožňuje totéž

Rozšíření protokolu PPP. Typy multilinkové komunikace podporované PPP:

> Netsh ras přidat multilink MULTI|BACP

Vlastnosti účtu jsou nastaveny takto:

> Netsh ras nastavit uživatele

Pomocí "nastavení klienta" můžete zobrazit statistiky nebo klienta deaktivovat.

Uložení a obnovení konfigurace RRAS pomocí Netsh je také snadné:

> Netsh ras výpis > "název souboru"

> Netsh exec "název souboru"

Navíc spousta nastavení obsahuje kontext „ras aaaa“.

Další informace o Netsh najdete v článku „Team Run to Longhorn Camp“ v

.

INFO

PPTP byl vyvinut před vytvořením standardů IPsec a PKI a je v současnosti

time je nejoblíbenější protokol VPN.