So richten Sie eine PPTP-Verbindung unter Windows 7 ein. PPTP-Verbindung – was ist das? Lohnt es sich, Dienstprogramme von Drittanbietern zu verwenden?

- Schritt 1. Klicken Sie auf das Netzwerksymbol in der Taskleiste und öffnen Sie es Netzwerk-und Freigabecenter.

Schritt 2. Wählen Einrichten einer neuen Verbindung oder eines neuen Netzwerks.

Schritt 2. Wählen Einrichten einer neuen Verbindung oder eines neuen Netzwerks.

Schritt 3. Wählen Verbindung zum Arbeitsplatz Und eine neue Verbindung erstellen(falls ein neues Fenster erscheint) und klicken Sie Weiter.

Schritt 3. Wählen Verbindung zum Arbeitsplatz Und eine neue Verbindung erstellen(falls ein neues Fenster erscheint) und klicken Sie Weiter.

Schritt 4. Wählen Benutze meine Internetverbindung (VPN).

Schritt 4. Wählen Benutze meine Internetverbindung (VPN).

Schritt 5. Eingeben Hostname(aus der PPTP-Textdatei im Benutzerpanel) als Internetadressen und geben Sie der Verbindung im Feld einen Namen Zielname. Angeben Jetzt keine Verbindung herstellen und klicken Weiter.

Schritt 5. Eingeben Hostname(aus der PPTP-Textdatei im Benutzerpanel) als Internetadressen und geben Sie der Verbindung im Feld einen Namen Zielname. Angeben Jetzt keine Verbindung herstellen und klicken Weiter.

Schritt 6. Geben Sie Autorisierungsinformationen ein (aus der PPTP-Textdatei im Benutzerpanel). Angeben Merken Sie sich dieses Passwort und klicken Erstellen. Schließen nächstes Fenster.

Schritt 6. Geben Sie Autorisierungsinformationen ein (aus der PPTP-Textdatei im Benutzerpanel). Angeben Merken Sie sich dieses Passwort und klicken Erstellen. Schließen nächstes Fenster. Schritt 7 Klicken Sie auf das Netzwerksymbol in der Taskleiste. Klicken Sie mit der rechten Maustaste auf die soeben erstellte Verbindung und melden Sie sich an Eigenschaften.

Schritt 7 Klicken Sie auf das Netzwerksymbol in der Taskleiste. Klicken Sie mit der rechten Maustaste auf die soeben erstellte Verbindung und melden Sie sich an Eigenschaften.

Schritt 8 Wählen Sie eine Registerkarte aus Sicherheit und ändern Sie den VPN-Typ in Point-to-Point-Tunnel-Protokoll (PPTP) und Datenverschlüsselung aktiviert Am hartnäckigsten. Drück den Knopf OK.

Schritt 8 Wählen Sie eine Registerkarte aus Sicherheit und ändern Sie den VPN-Typ in Point-to-Point-Tunnel-Protokoll (PPTP) und Datenverschlüsselung aktiviert Am hartnäckigsten. Drück den Knopf OK.

Schritt 9 Die VPN-Verbindung ist bereit. Klicken Sie nun auf das Netzwerksymbol in der Taskleiste, wählen Sie Ihre neue VPN-Verbindung aus und klicken Sie Verbindung.

Schritt 9 Die VPN-Verbindung ist bereit. Klicken Sie nun auf das Netzwerksymbol in der Taskleiste, wählen Sie Ihre neue VPN-Verbindung aus und klicken Sie Verbindung.

Schritt 10 Klicken Verbindung.ACHTUNG! Benutzen Sie die Funktion „Passwort speichern“ niemals auf öffentlichen Computern! Wenn sich jemand mit den gespeicherten Daten verbindet, wird Ihre Verbindung getrennt!

Schritt 10 Klicken Verbindung.ACHTUNG! Benutzen Sie die Funktion „Passwort speichern“ niemals auf öffentlichen Computern! Wenn sich jemand mit den gespeicherten Daten verbindet, wird Ihre Verbindung getrennt!

Schritt 11 Klicken Sie auf das Netzwerksymbol in der Taskleiste und dann auf Abschalten die Verbindung zu unterbrechen.

Schritt 11 Klicken Sie auf das Netzwerksymbol in der Taskleiste und dann auf Abschalten die Verbindung zu unterbrechen. Schritt 12 Wenn Sie ein Fenster sehen Netzwerkstandorteinstellungen, wählen Community-Netzwerk.

Schritt 12 Wenn Sie ein Fenster sehen Netzwerkstandorteinstellungen, wählen Community-Netzwerk.

Entfernen einer VPN-Verbindung

Eine der häufig gestellten Fragen unserer Benutzer ist, wie sie ihrem Server eine andere IP-Adresse hinzufügen können. Sie können Ihrem Droplet Ihre private IP-Adresse zuweisen, indem Sie einen VPN-Tunnel erstellen. Es gibt mehrere Möglichkeiten, ein eigenes virtuelles privates Netzwerk (VPN) aufzubauen oder dieser IP-Adresse ein SSL-Zertifikat zuzuweisen. Von allen möglichen Optionen ist PPTP und OpenVPN die beste Wahl. Mit dem Point-To-Point Tunneling Protocol (PPTP) können Sie Ihr VPN sehr schnell zum Laufen bringen und sind mit den meisten Mobilgeräten kompatibel. Und obwohl PPTP weniger sicher als OpenVPN ist, ist es schneller und verbraucht weniger CPU-Leistung.

Schritt 1 – PPTP installieren

Sie müssen einen Server auswählen, der für die Verteilung von IP-Adressen an andere Server und die Autorisierung aller Ihrer Server in Ihrem VPN verantwortlich ist. Es wird Ihr PPTP-Server.

Auf CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y pptpd installieren

Unter Ubuntu 12.10 x64:

Apt-get install pptpd

Jetzt müssen Sie die Datei /etc/pptpd.conf bearbeiten, indem Sie ihr die folgenden Zeilen hinzufügen:

Localip 10.0.0.1 remoteip 10.0.0.100-200

In diesem Fall ist „localip“ die IP-Adresse Ihres Servers und „remoteip“ die IP-Adressen, die Clients zugewiesen werden, die eine Verbindung zu ihm herstellen.

Hier ist „Client“ der Benutzername (Login), „Server“ die Art des Dienstes (in unserem Beispiel „pptpd“), „Secret“ das Passwort und „IP-Adressen“ gibt an, welche IP-Adressen sich anmelden können (mit diesem Login und Passwort). Durch Setzen eines Sternchens * im Feld „IP-Adressen“ geben Sie an, dass dieses Login/Passwort-Paar von jeder IP akzeptiert werden soll.

Schritt 2 – DNS-Server zu /etc/ppp/pptpd-options hinzufügen

ms-dns 8.8.8.8 ms-dns 8.8.4.4Jetzt können Sie den PPTP-Daemon starten:

Dienst pptpd neu starten

Überprüfen Sie, ob es ausgeführt wird und Verbindungen akzeptiert:

Schritt 3 – Weiterleitung einrichten

Es ist sehr wichtig, die IP-Weiterleitung auf Ihrem PPTP-Server zu aktivieren. Dadurch können Sie Pakete zwischen der öffentlichen IP und den privaten IPs weiterleiten, die Sie mithilfe von PPTP konfiguriert haben. Bearbeiten Sie einfach /etc/sysctl.conf, um die folgende Zeile hinzuzufügen, falls sie noch nicht vorhanden war:

Net.ipv4.ip_forward = 1

Um die Änderungen zu übernehmen, führen Sie den Befehl aus sysctl -p

Schritt 4 – Erstellen Sie NAT-Regeln für iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveWenn Sie möchten, dass auch Ihre PPTP-Clients miteinander kommunizieren können, fügen Sie die folgenden Regeln für iptables hinzu:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Jetzt fungiert Ihr PPTP-Server auch als Router.

Wenn Sie eine Grenze dafür festlegen möchten, welche Server eine Verbindung zu Ihren Droplets herstellen können, können Sie eine IP-Tabellenregel festlegen, die TCP-Verbindungen auf Port 1723 beschränkt.

Schritt 5 – Einrichten von Clients

Installieren Sie den PPTP-Client auf Ihren Client-Servern:

Yum -y installiere pptp

Schritt 6 – Hinzufügen des erforderlichen Kernelmoduls

modprobe ppp_mppeErstellen Sie eine neue Datei /etc/ppp/peers/pptpserver und fügen Sie dort die folgenden Zeilen hinzu, wobei Sie den Namen und das Passwort durch Ihre Werte ersetzen:

Pty „pptp 198.211.104.17 --nolaunchpppd“ Name Box1 Passwort 24oiunOi24 Remotename PPTP require-mppe-128

Hier ist 198.211.104.17 die öffentliche IP-Adresse unseres PPTP-Servers, box1 und 24oiunOi24 sind das Login/Passwort-Paar, das wir in der Datei /etc/ppp/chap-secrets auf unserem PPTP-Server festgelegt haben.

Jetzt können wir diesen PPTP-Server „aufrufen“. Im nächsten Befehl müssen Sie den Namen verwenden, den Sie der Peer-Datei im Verzeichnis /etc/ppp/peers/ gegeben haben. Da wir diese Datei in unserem Beispiel pptpserver genannt haben, sieht unser Befehl so aus:

Pppd-Aufruf pptpserver

In den PPTP-Serverprotokollen sollte eine erfolgreiche Verbindung angezeigt werden:

Konfigurieren Sie auf Ihrem PPTP-Client das Routing zu Ihrem privaten Netzwerk über die ppp0-Schnittstelle:

IP-Route 10.0.0.0/8 dev ppp0 hinzufügen

Ihre ppp0-Schnittstelle sollte konfiguriert sein, was durch Ausführen von ifconfig überprüft werden kann

Jetzt können Sie Ihren PPTP-Server und alle anderen mit diesem Netzwerk verbundenen Clients anpingen:

Wir können diesem Netzwerk einen zweiten PPTP-Client hinzufügen:

Yum -y installiere pptp modprobe ppp_mppe

Fügen Sie die erforderlichen Zeilen zur Datei /etc/ppp/peers/pptpserver hinzu (ersetzen Sie die Anmeldedaten und Kennwörter durch Ihre eigenen):

Pty „pptp 198.211.104.17 --nolaunchpppd“ Name Box2 Passwort 239Aok24ma Remotename PPTP require-mppe-128

Führen Sie nun auf dem zweiten Client die folgenden Befehle aus:

Pppd-Aufruf pptpserver IP-Route hinzufügen 10.0.0.0/8 dev ppp0

Sie können den ersten Client anpingen, und die Pakete werden über den PPTP-Server geleitet und gemäß den Regeln der zuvor festgelegten IP-Tabellen umgeleitet:

Mit diesem Setup können Sie Ihr eigenes virtuelles privates Netzwerk erstellen:

Wenn Sie möchten, dass alle Ihre Geräte sicher im selben Netzwerk kommunizieren, ist dies der schnellste Weg.

Sie können diesen Ansatz mit Nginx, Squid, MySQL und allen anderen Anwendungen verwenden.

Da der Datenverkehr innerhalb des Netzwerks mit einer 128-Bit-Verschlüsselung verschlüsselt wird, ist PPTP weniger CPU-intensiv als OpenVPN, bietet aber dennoch eine zusätzliche Sicherheitsebene für Ihren Datenverkehr.

In diesem Artikel werden wir uns mit der Einstellung befassen PPTP-VPN Server in Ubuntu. Ein VPN-Server ist im Haushalt eine sehr nützliche Sache, da er eine sichere, verschlüsselte Verbindung zu einem lokalen Netzwerk (zum Beispiel einem Heimnetzwerk) von entfernten Computern, Smartphones und ähnlichen Geräten bereitstellt. Ihr VPN-Server ermöglicht Ihnen beispielsweise Folgendes:

- Stellen Sie die Vertraulichkeit der gesendeten und empfangenen Daten sicher, wenn Sie (Ihr Laptop, Smartphone) sich in einem nicht vertrauenswürdigen Netzwerk befinden und von diesem Netzwerk eine Bedrohung ausgeht.

- Die Verwaltung des Servers ist sicher, da das Kennwort für die Bildschirmfreigabe normalerweise im Klartext übertragen wird (Ausnahme: Remotedesktop unter Mac OS den Desktop direkt über das Internet.

- Das Gleiche gilt, wenn Sie zum Übertragen von Dateien klassisches FTP verwenden. Das Protokoll bietet außerdem keinen sicheren Authentifizierungsmechanismus, weshalb versucht wird, wann immer möglich, SFTP zu verwenden.

- Der Datenaustausch sowohl mit dem Server als auch mit den Computern, aus denen Ihr lokales (Heim-)Netzwerk besteht, ist sicher (vorausgesetzt, es erfolgt kein HPVC-Angriff, Hackers Right in the Apartment).

Im Allgemeinen stellt Ihnen ein VPN einen verschlüsselten virtuellen Tunnel zwischen einem Server und einem Remote-Computer zur Verfügung, mit allen sich daraus ergebenden Konsequenzen. Wenn Sie sich das Internet als eine Leitung vorstellen, dann erzeugt das VPN darin eine Leitung mit kleinerem Durchmesser, auf die nur „seine Leute“ zugreifen können.

Nachdem wir uns nun die allgemeinen Vorteile von VPN angesehen haben, ist es an der Zeit, sich detaillierter mit der Technologie vertraut zu machen und zu verstehen, welche Arten von VPNs es gibt.

Heutzutage gibt es mehrere VPN-Implementierungen:

Bearbeiten Sie anschließend die Datei /etc/pptpd.conf, indem Sie Folgendes im Terminal ausführen:

sudo pico /etc/pptpd.conf

So sieht die Datei bei mir aus:

Dann fügen wir in der Datei /etc/ppp/chap-secrets Benutzer hinzu, die das Recht haben, eine Verbindung zum VPN-Netzwerk herzustellen. Geben Sie im Terminal Folgendes ein:

sudo pico /etc/ppp/chap-secrets

Und fügen Sie dieser Datei Informationen in der folgenden Form hinzu:

# Geheimnisse für die Authentifizierung mit CHAP

# Geheime IP-Adressen des Client-Servers

andrey pptpd andrey12 *

Somit haben wir dem Benutzer andrey mit dem Passwort andrey12 das Recht gegeben, sich mit unserem VPN-Netzwerk zu verbinden. Dem Benutzer andrey wird die erste verfügbare IP-Adresse aus dem angegebenen Bereich zugewiesen. Wenn Sie möchten, dass der Benutzer immer die gleiche IP-Adresse erhält, geben Sie anstelle von „*“ die gewünschte IP an. Achten Sie auf den Namen des Dienstes – pptpd – er muss mit dem Namen übereinstimmen, der im Namensparameter in der Datei /etc/ppp/pptpd-options angegeben ist.

Wir sind mit den VPN-Servereinstellungen fertig; jetzt müssen wir ihn neu starten, damit die von uns vorgenommenen Änderungen wirksam werden. Führen Sie dazu im Terminal Folgendes aus:

sudo /etc/init.d/pptpd neu starten

Wenn verbundene Remote-Clients über VPN Zugriff auf das Internet haben müssen, öffnen Sie /etc/rc.local und fügen Sie ÜBER „exit 0“ die folgenden Zeilen hinzu:

# PPTP-IP-Weiterleitung

iptables -t nat -A POSTROUTING -o eth0 -j MASKERADE

und kommentieren Sie diese Zeile in der Datei /etc/sysctl.conf aus:

net.ipv4.ip_forward=1

Wenn Ihr VPN-Server nicht direkt mit dem Internet verbunden ist, müssen Sie höchstwahrscheinlich den TCP-1723-Port und das „Protokoll 47“, auch bekannt als GRE, an die lokale IP-Adresse des VPN-Servers weiterleiten. Sehen Sie sich die Anweisungen zur Router-Einrichtung an, um die erforderlichen Schritte auszuführen. Natürlich muss der Server hinter dem Router eine permanente lokale IP haben und der Router selbst muss eine permanente „externe“ IP haben, oder Sie müssen den „dynamischen DNS“-Dienst verwenden, aber das ist ein ganz anderes Thema.

Starten Sie den Server neu. Sie können versuchen, eine Verbindung herzustellen. Ihr VPN sollte von überall auf der Welt aus zugänglich sein, wo es Internet gibt.

Anschließen eines Clients mit Mac OS X 10.6

Um eine Verbindung zu einem VPN mit Mac OS : VPN“, „VPN-Typ: PPTP“ . Und klicken Sie auf Erstellen. Geben Sie in den Einstellungen Folgendes an:

- Domänenname oder IP-Adresse des VPN-Servers

- Kontoname (Login)

- Kodierung (Kanalverschlüsselung) – wählen Sie „Maximum (nur 128 Bit)“

Klicken Sie dann auf „Identifizierungseinstellungen“, geben Sie an, dass die Identifizierung mit einem Passwort erfolgt und geben Sie das Passwort ein.

Klicken Sie auf „Erweitert“ und aktivieren oder deaktivieren Sie das Kontrollkästchen „Gesamten Datenverkehr über VPN senden“. Wenn das Kontrollkästchen aktiviert ist, wird absolut der gesamte Datenverkehr über den VPN-Server geleitet und über einen verschlüsselten Kanal an Sie übermittelt. Wenn das Kontrollkästchen deaktiviert ist, wird nur der für das entfernte lokale Netzwerk bestimmte Datenverkehr über den VPN-Kanal geleitet (Sie können den Server beispielsweise über Remotedesktop verwalten) und der gesamte andere Datenverkehr, z. B. das Empfangen von E-Mails und das Laden von Webseiten, wird durchgeführt direkt aus dem Internet auf kürzestem Weg erfolgen. Bestätigen Sie die Änderungen mit einem Klick auf „OK“.

Jetzt können Sie versuchen, eine Verbindung herzustellen, indem Sie auf „Verbinden“ klicken (siehe 1. Screenshot) oder indem Sie oben in der Menüleiste die gewünschte VPN-Verbindung auswählen.

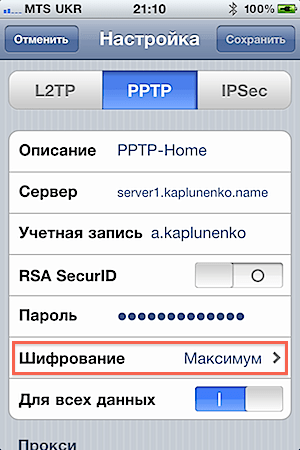

iPhone mit iOS 4 verbinden

Um ein iPhone mit iOS 4 mit einem PPTP-VPN zu verbinden, öffnen Sie die Einstellungen, gehen Sie zum Abschnitt „Allgemein“ und dann zu „Netzwerk“. Klicken Sie auf den Punkt „VPN“. Wenn Sie keine VPN-Konfiguration haben, wird daneben „Nicht konfiguriert“ angezeigt. Klicken Sie auf „VPN-Konfiguration hinzufügen…“. Gehen Sie im sich öffnenden Fenster zur Registerkarte PPTP und geben Sie Folgendes ein:

- Beschreibung – wie diese VPN-Verbindung heißen wird

- Server – Domänenname oder IP-Adresse

- Konto – Ihr Login

- RSA SecurID – lassen Sie es deaktiviert

- Passwort – Geben Sie Ihr Passwort ein

- Verschlüsselung – wählen Sie „Maximum“

- Für alle Daten – entweder ein- oder ausschalten, basierend auf den oben beschriebenen Überlegungen

Verbindungsdiagnose

PPTP startet in der Regel ohne Probleme und funktioniert bei sorgfältiger Ersteinrichtung sofort (im Gegensatz zum komplexeren L2TP-over-IPSec). Und wenn weiterhin Verbindungsprobleme auftreten, verwenden Sie die folgenden Befehle auf dem Client (in diesem Fall Mac OS X), um das Verbindungsprotokoll in Echtzeit zu überwachen:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Dort sollte etwa Folgendes zu sehen sein:

2. Mai 21:44:59 ATT pppd: PPTP verbindet sich mit Server „server1..456.789.10)…“

2. Mai 21:45:02 ATT pppd: PPTP-Verbindung hergestellt.

2. Mai 21:45:02 ATT pppd: Connect: ppp0<-->Steckdose

2. Mai 21:45:08 ATT pppd: MPPE 128-Bit Stateless-Komprimierung aktiviert

2. Mai 21:45:09 ATT pppd: lokale IP-Adresse 192.168.18.2

2. Mai 21:45:09 ATT pppd: Remote-IP-Adresse 192.168.18.1

2. Mai 21:45:09 ATT pppd: primäre DNS-Adresse 10.0.0.1

2. Mai 21:45:09 ATT pppd: sekundäre DNS-Adresse 10.0.0.1

Wenn Sie die detaillierte Protokollierung auf dem Server aktivieren müssen, lesen Sie die bereits erwähnte Referenz „Beschreibung der Optionen /etc/pptpd.conf und /etc/ppp/options.pptpd“.

„Kryptanalyse des Point-to-Point-Tunnel-Protokolls (PPTP) von Microsoft“ – Der Artikel ist ziemlich alt, den MS-CHAP-Mechanismus nutzt zum Beispiel schon lange niemand mehr (immerhin gibt es MS-CHAP). v.2, viel zuverlässiger, wenn auch alles andere als ideal), ermöglicht Ihnen aber einen Eindruck vom allgemeinen Schema der Funktionsweise von PPTP. Es wird auch klar, warum es keinen Sinn macht, PPTP zu verbessern und zu finalisieren, sondern stattdessen alternative, modernere Optionen in Betracht zu ziehen.

„Kryptanalyse der PPTP-Authentifizierungserweiterungen von Microsoft (MS-CHAPv2)“ – Der zweite Artikel in Fortsetzung des oben genannten Artikels (es gibt keine Übersetzung, daher lesen wir in Shakespeares Sprache), in dem verbesserte PPTP mit MS-CHAP v2-Authentifizierung und verbesserte MPPE (Kanalverschlüsselung). Aufgrund dieser Option wurde die Entwicklung von PPTP gestoppt. Zusammenfassung des Artikels: MS-CHAP v2 ist besser als MS-CHAP v1, da nicht nur der Client autorisiert ist, sondern Client und Server sich gegenseitig autorisieren, wodurch der Server nicht ersetzt werden muss. Die MPPE-Kanalverschlüsselung verwendet jetzt einen anderen Schlüssel, um Daten vom Server zum Client und vom Client zum Server zu verschlüsseln. Die offensichtlichen Sicherheitsmängel wurden beseitigt und der Hauptkritikpunkt an PPTP ist nun, dass das Protokoll passwortsensitiv bleibt, also nur so sicher ist wie das vom Benutzer gewählte Passwort.

" " - Für diejenigen, die sich bereits mit PPTP auskennen, empfehle ich Ihnen, sich mit der fortschrittlicheren VPN-Technologie - L2TP/IPSec - vertraut zu machen. Der Artikel wurde im Laufe von 3 Jahren fertiggestellt und bearbeitet, viele Nuancen wurden berücksichtigt.

Zusammenfassung

PPTP ist der am einfachsten einzurichtende VPN-Dienst, erfüllt jedoch nicht die modernen Sicherheitsanforderungen. Darüber hinaus wird PPTP häufig von Providern und Mobilfunkanbietern blockiert. Daher ist die Implementierung von PPTP für den Unternehmensgebrauch nur dann gerechtfertigt, wenn die Kompatibilität mit vorhandener Altausrüstung sichergestellt werden muss. Aufgrund seiner Einfachheit eignet sich dieser VPN-Typ gut, um die Funktionsweise virtueller privater Netzwerke kennenzulernen.

1. Erstellen Sie einen Tunnel auf Ihrer persönlichen Systemseite und dann

2. Gehen Sie zu den VPN-Einstellungen Ihres Betriebssystems und erstellen Sie eine neue Verbindung.

Geben Sie die Serveradresse msk.site an.

Wählen Sie auf der Registerkarte „Sicherheit“ – VPN-Typ – PPTP

Verschlüsselung auf „Optional“ setzen

Authentifizierung – CHAP. MS-CHAP v2

3. Deaktivieren Sie auf der Registerkarte „IP-Einstellungen“ das Kontrollkästchen „Standard-Gateway im Remote-Netzwerk verwenden“.

4. Wenn Sie unseren WINS-Serverdienst nutzen möchten, können Sie „Netbios über TCP/IP aktivieren“ aktivieren (für eine einfache Tunnelverbindung ist dieser Punkt jedoch nicht wichtig).

5. Stellen Sie eine Verbindung her und überprüfen Sie, ob die Adresse 172.16.0.1 gepingt wird. Überprüfen Sie anschließend, ob Ihr Computer die erforderlichen Routen automatisch (über DHCP) erhalten hat:

172.16.0.0 255.255.0.0

Die Route, die zu Ihrem Remote-Heimnetzwerk führt: 192.168.x.x 255.255.255.0 (falls vorhanden). .

Führen Sie dazu den Befehl aus Route drucken auf deinem Computer. Die Routen sollten die oben aufgeführten umfassen.

PS: Um blockierte Sitzungen zu bekämpfen, trennen wir Benutzertunnel mit den Protokollen PPTP, L2TP, L2TP/IPsec 24 Stunden nach dem Verbindungsaufbau zwangsweise. Bei korrekter Konfiguration sollten die Verbindungen automatisch wiederhergestellt werden.

Virtuelle private Netzwerke erfreuen sich wohlverdienter Beliebtheit. Es ist zuverlässig und

ein sicheres Tool zur Organisation standortübergreifender Vernetzung

Infrastruktur und Fernzugriffsverbindungen. In den letzten Jahren unter anderem

PPTP nimmt unter den bestehenden VPN-Protokollen eine Sonderstellung ein. Darauf basierende Lösungen

allgemein üblich, einfach zu implementieren und bieten ein ausreichendes Schutzniveau für

die meisten Unternehmen.

Warum PPTP?

Mit dem PPTP-Tunnelprotokoll können Sie Multiprotokollverkehr verschlüsseln

Kapseln (verpacken) Sie es dann in einen IP-Header, der gesendet wird

lokales oder globales Netzwerk. PPTP verwendet:

- TCP-Verbindung zur Tunnelverwaltung;

- eine modifizierte Version von GRE (General Route Encapsulation) für

Kapselung von PPP-Frames getunnelter Daten.

Die Nutzlast der übertragenen Pakete kann verschlüsselt werden (mit

MPPE-Datenverschlüsselungsprotokoll), komprimiert (unter Verwendung des MPPC-Algorithmus) oder

verschlüsselt und komprimiert.

PPTP ist einfach bereitzustellen, erfordert keine Zertifikatsinfrastruktur und

Kompatibel mit den meisten NAT-Geräten. Alle Versionen von Microsoft Windows

Ab Windows 95 OSR2 enthalten sie einen PPTP-Client. Auch Kunden für

PPTP-Verbindungen sind unter Linux, xBSD und Mac OS X verfügbar. Anbieter sind sich dessen bewusst

Vorteile, und deshalb sollte man oft eine Internetverbindung organisieren

PPTP verwenden, auch wenn es zunächst eine geringere Sicherheit bietet,

als L2TP, IPSec und SSTP (PPTP ist außerdem empfindlich gegenüber Wörterbuchangriffen

Eine auf dem PPTP-Protokoll basierende VPN-Verbindung gewährleistet Privatsphäre,

nicht jedoch die Integrität der übermittelten Daten, da keine Überprüfung der Daten erfolgt

während des Versands nicht verändert wurden).

Es ist nichts wert: In großen Netzwerken ist PPTP PPPoE vorzuziehen. Immerhin wann

Mit letzterem erfolgt die Suche nach dem Server durch Senden

Broadcast-Pakete, die auf Switches verloren gehen können, und das Netzwerk ist so

Pakete werden ganz ordentlich „überflutet“.

Authentifizierung und Verschlüsselung

Unter Vista und Win2k8 ist die Liste der PPP-Authentifizierungsprotokolle merklich reduziert.

SPAP, EAP-MD5-CHAP und MS-CHAP, die seit langem als unsicher gelten (in

Sie verwenden MD4-Hashing- und DES-Verschlüsselungsalgorithmen. Liste der verfügbaren

Protokolle sehen jetzt so aus: PAP, CHAP, MSCHAP-v2 und EAP-TLS (erfordert

Benutzerzertifikate oder Smartcards). Sehr empfehlenswert

Verwenden Sie MSCHAP-v2, da es zuverlässiger ist und gegenseitige Sicherheit bietet

Client- und Serverauthentifizierung. Geben Sie dies auch über die Gruppenrichtlinie an

obligatorische Verwendung sicherer Passwörter.

Um eine VPN-Verbindung mit MPPE, 40, 56 und zu verschlüsseln

128-Bit-RSA-RC4-Schlüssel. In frühen Windows-Versionen aufgrund von Exportbeschränkungen

Militärtechnisch war nur ein 40-Bit-Schlüssel verfügbar und mit einigen Vorbehalten

– 56-Bit. Sie galten schon lange als unzureichend, und beginnend mit Vista

Es wird nur eine Schlüssellänge von 128 Bit unterstützt. Es kann eine Situation entstehen

dass der Client diese Option nicht unterstützt, also für ältere Windows-Versionen

Sie müssen alle Service Packs oder Sicherheitsupdates herunterladen. Zum Beispiel WinXP SP2

stellt ohne Probleme eine Verbindung zum Win2k8-Server her.

Um die Liste der vom System unterstützten Algorithmen unabhängig anzuzeigen und

Schlüssellängen finden Sie im Registrierungsschlüssel HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Insbesondere die Einstellungen für Verschlüsselungsalgorithmen befinden sich im Zweig Ciphers\RC4.

Sie können die gewünschte Option erzwingen, indem Sie den Dword-Parameter „Enabled“ und erstellen

seinen Wert auf „ffffffff“ setzen. Es gibt noch einen anderen Weg, den Microsoft nicht tut

empfiehlt – die Aktivierung der Unterstützung für 40/56-Bit-RC4-Schlüssel auf dem Win2k8-Server.

Dazu müssen Sie den Registrierungswert HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto auf „1“ setzen.

und starten Sie das System neu.

Einrichten eines PPTP-Servers unter Win2k8

Eine typische Konfiguration zum Ausführen eines VPN besteht aus Domänencontroller, Server

RRAS (Routing und Fernzugriff) Und NPS (Netzwerkrichtlinienserver). Im Gange

Durch die Konfiguration dieser Rollen werden zusätzlich DHCP- und DNS-Dienste aktiviert.

Der Server, der die VPN-Rolle übernehmen soll, muss zunächst die RRAS-Rolle installieren.

einer Domäne beitreten. Im Gegensatz zu L2TP und SSTP werden beim Ausführen von PPTP Zertifikate benötigt

werden nicht benötigt, daher ist kein Zertifikatsserver (Certificate Services) erforderlich.

Netzwerkgeräte, die am VPN-Aufbau beteiligt sind (einschließlich

ADSL- und ähnliche Modems) müssen angeschlossen und entsprechend konfiguriert sein

Bild (Start -> Systemsteuerung -> Geräte-Manager). Für einige Schemata

Ein VPN (mit NAT und Verbindung zweier Netzwerke) erfordert mindestens

zwei Netzwerkgeräte.

Verwenden des Rolleninstallationsassistenten (Server-Manager -> Rollen -> Installieren).

Rolle), installieren Sie die Rolle „Netzwerkzugriffsrichtliniendienste“.

Dienste) und gehen zur Auswahl der Rollendienste, wo wir alle Komponenten mit „Dienste“ markieren

Routing- und Fernzugriffsdienste.

Klicken Sie auf „Weiter“ und bestätigen Sie im nächsten Fenster die Einstellungen mit einem Klick auf „Installieren“.

Der Remote Access and Routing Service ist installiert, aber noch nicht konfiguriert und

nicht laufen. Um Betriebsparameter zu konfigurieren, gehen Sie zu „Server Manager“ in

Registerkarte „Rollen -> Netzwerkrichtlinien und Zugriffsdienste -> Routing und

Fernzugriff“; alternativ können Sie auch die Funktion „Routing und

Fernzugriff“, aufgerufen über die Registerkarte „Administration“ des „Start“-Menüs.

Wir markieren unseren Server in der Liste (die Konsole kann mit mehreren verbunden werden).

Systeme) und klicken Sie im Kontextmenü auf „Routing konfigurieren und aktivieren“.

Remote-Zugriff“ (Routing und Remote-Zugriff konfigurieren und aktivieren). Falls vorher

Wenn versucht wurde, den Dienst zu konfigurieren, installieren Sie ihn erneut

Bei einigen Optionen muss es durch Auswahl von „Deaktivieren“ gestoppt werden.

Routing und Fernzugriff.“ In diesem Fall werden alle Einstellungen zurückgesetzt.

Der angezeigte Installationsassistent fordert Sie auf, eine typische Serverkonfiguration auszuwählen.

welches den vorgesehenen Aufgaben am ehesten entspricht. Im Auswahlmenü -

fünf Punkte, vier davon bieten fertige Installationen:

- Fernzugriff (VPN oder Modem) – ermöglicht Benutzern die Verbindung

über eine Remote-Verbindung (DFÜ) oder eine sichere Verbindung (VPN); - Network Address Translation (NAT) – zum Herstellen einer Verbindung

das Internet mehrerer Clients über eine IP-Adresse; - Zugriff auf ein Remote-Netzwerk (VPN) und NAT – ist eine Mischung aus den vorherigen

Punkte, bietet die Möglichkeit, von einer IP-Adresse aus auf das Internet zuzugreifen und

Fernverbindung; - Sichere Verbindung zwischen zwei Netzwerken – Verbinden eines Netzwerks mit

ein anderer, abgelegen.

Der nächste Schritt für jeden dieser Punkte wird individuell sein. Zum Beispiel wann

Beim Einrichten von SSTP (siehe Artikel „“) haben wir uns für die dritte entschieden

Szenario. Für PPTP ist jede der vorgeschlagenen Optionen geeignet, obwohl die empfohlene Option ist

Als Standard gilt der Punkt „Fernzugriff“. Wenn es gibt

Schwierigkeiten bei der Auswahl eines Schemas, wählen Sie den fünften Punkt „Sonderkonfiguration“ oder nach

Fahren Sie nach Abschluss des Assistenten mit der Einrichtung im manuellen Modus fort. Darüber hinaus können Sie

Weitere Informationen finden Sie in der Dokumentation, indem Sie unten im Fenster auf den Link „Weitere Details“ klicken.

Im nächsten Schritt markieren wir die Liste der Dienste, die auf dem Server aktiviert werden sollen.

Es gibt fünf solcher Punkte, deren Namen sprechen für sich:

- Zugriff auf ein virtuelles privates Netzwerk (VPN);

- Fernzugriff (über Telefonnetz);

- On-Demand-Verbindung (zur Weiterleitung von Organisationszweigen);

- Netzwerkadressübersetzung (NAT);

- Lokales Netzwerk-Routing.

Eigentlich laufen alle oben genannten Voreinstellungen darauf hinaus

Aktivierung dieser Dienste in verschiedenen Kombinationen. In den meisten Fällen sollten Sie wählen

„Fernzugriff (VPN oder Modem)“ und dann „Virtueller privater Netzwerkzugriff“

(VPN)". Als nächstes müssen Sie nur noch auf die Netzwerkschnittstelle zeigen, mit der Sie verbunden sind

Internet (durch Markieren mit der Maus). Wenn der Master nur einen aktiven erkennt

Wenn Sie eine Verbindung herstellen, wird für diesen Modus eine Warnung angezeigt

Es ist eine andere Netzwerkkarte erforderlich oder Sie werden aufgefordert, zu den Einstellungen im Modus „Spezielle Konfiguration“ zu wechseln.

Kontrollkästchen „Sicherheit durch statischen Paketfilter“.

Es wird empfohlen, es gespannt zu lassen. Solche Filter lassen VPN-Verkehr nur mit zu

angegebene Schnittstelle und Ausnahmen für zulässige VPN-Ports müssen erfolgen

manuell konfigurieren. In diesem Fall können Sie statische Filter und eine Firewall konfigurieren

Windows auf einer Schnittstelle, aber nicht empfohlen, da es zu einer Reduzierung führt

Leistung.

Wählen Sie im Schritt „IP-Adressen zuweisen“ die Methode zum Bezug von IP-Adressen durch Clients aus

bei Verbindung zu einem VPN-Server: „Automatisch“ oder „Aus einem angegebenen Bereich“.

Adressen". Die Kontoauthentifizierung kann wie folgt erfolgen:

RRAS-Server sowie jeder andere Server, der das RADIUS-Protokoll unterstützt. Von

Die erste Option wird standardmäßig angeboten, jedoch in einem großen Netzwerk mit mehreren Servern

RRAS ist besser, RADIUS zu verwenden. Hier endet die Arbeit des Meisters. Klicken

Klicken Sie auf die Schaltfläche „Fertig stellen“, und das angezeigte Fenster informiert Sie darüber, dass Sie den „Agent“ konfigurieren müssen

DHCP-Relay". Wenn sich RRAS und der DHCP-Server im selben Segment befinden, und nein

Treten Probleme beim Austausch von Servicepaketen auf, ist eine Konfiguration des Relay-Agenten nicht erforderlich

(Übrigens ist es auf der internen Schnittstelle standardmäßig aktiviert).

Konsoleneinstellungen

Der Einstellungsbaum ist nun im Konsolenfenster verfügbar. Es empfiehlt sich, durchzugehen

Alles Punkte, um herauszufinden, was wo ist. Also im Absatz „Schnittstellen

„Netzwerke“ zeigt alle zuvor konfigurierten Netzwerkschnittstellen an. Durch Auswahl aus dem Menü

Punkt „Neue Demand-Call-Schnittstelle erstellen“ können Sie eine Verbindung hinzufügen

zu VPN- oder PPPoE-Servern. Um eine Liste der Protokolle, verwendeten Ports usw. anzuzeigen

ihre Staaten gehen zu „Häfen“. Über die Schaltfläche „Anpassen“ im Fenster „Eigenschaften“ können Sie dies tun

Ändern Sie die Betriebsparameter des ausgewählten Protokolls. Zum Beispiel standardmäßig

die Anzahl der PPTP-, L2TP- und SSTP-Verbindungen (Ports) ist auf 128 begrenzt, und

Alle Verbindungen sind erlaubt (Remote und On-Demand). Als

(optional) Server-ID unter Verwendung der im Feld eingegebenen Telefonnummer

„Telefonnummer für dieses Gerät.“

Der Punkt „Remote Access Clients“ zeigt eine Liste der verbundenen Clients an

Kunden. Die Nummer neben dem Artikelnamen verrät Ihnen die Nummer. Mittels

Über das Kontextmenü können Sie den Status des Clients überprüfen und ggf.

deaktivieren. Zwei Punkte IPv4 und IPv6 ermöglichen die Konfiguration statischer IP-Filter

Routen, DHCP-Relay-Agent und einige andere Parameter.

Arbeiten Sie mit Geschmack

Wir können nicht umhin, Ihnen von einer weiteren Funktion zu erzählen, die Ihr Leben erheblich vereinfachen wird.

Administratoren – Verbindungsmanager-Verwaltungspaket CMAK (Verbindung

Manager-Verwaltungskit). Der CMAK-Assistent erstellt ein Profil, das Ihnen dies ermöglicht

Benutzer dürfen sich nur mit den Verbindungseigenschaften am Netzwerk anmelden

Der Administrator wird für sie entscheiden. Dies ist keine neue Funktion von Win2k8 – CMAK war für Win2k verfügbar

und unterstützt Clients bis Win95. Allerdings gibt es immer noch Anbieter

Geben Sie dem Benutzer komplizierte Anweisungen, anstatt ihn mit Informationen zu versorgen

fertige Dateien mit Einstellungen.

CMAK ist eine Komponente von Win2k8, wird jedoch nicht standardmäßig installiert. Ich selbst

Der Installationsprozess mit dem Server Manager ist Standard. Wählen Sie „Komponenten – Komponenten hinzufügen“ und überprüfen Sie im angezeigten Assistenten

"Plastiktüte

Verbindungsmanager-Verwaltung". Nach Abschluss der Installation derselbe Name

Die Verknüpfung wird im Administrationsmenü angezeigt.

Wenn Sie SMAK aufrufen, wird ein Assistent gestartet, der Sie bei der Erstellung eines Dispatcher-Profils unterstützt

Verbindungen. Wählen Sie im ersten Schritt das Betriebssystem aus, für das das Profil gedacht ist.

Es stehen zwei Optionen zur Verfügung: Vista und Windows 2000/2003/XP. Ihr Hauptunterschied ist

ist, dass Vista SSTP unterstützt. Wählen Sie als Nächstes „Neues Profil“. Essen

die Möglichkeit, ein vorhandenes Profil als Vorlage zu verwenden; anschließend

Die Schritte schlagen vor, mehrere Profile zusammenzuführen. Geben Sie den Namen des Dienstes an

(Benutzer sehen es nach der Installation des Pakets) und den Namen der Datei, in der es gespeichert wird

Profil gespeichert. Wenn Sie ein Dienstprofil erstellen, kopiert der CMAK-Assistent alle eingehenden Daten

zu diesen Profildateien in Programme\CMAK\Profiles. In einigen Netzwerken

Die Authentifizierung verwendet den Realm-Namen, beispielsweise in Windows

Dies ist der AD-Domänenname ( [email protected]). Mit dem Assistenten können Sie den Namen des Bereichs festlegen.

welches automatisch zum Login hinzugefügt wird. Und schließlich fügen wir Unterstützung hinzu

VPN-Verbindungen. Aktivieren Sie die Checkbox „Telefonbuch aus diesem Profil“ und dann

Wählen Sie „Immer einen VPN-Server verwenden“ oder „Benutzer zulassen“.

Wählen Sie einen VPN-Server aus, bevor Sie eine Verbindung herstellen.“ Im zweiten Fall müssen Sie dies tun

Bereiten Sie eine TXT-Datei mit einer Liste von Servern vor (Dateiformat).

Wählen Sie im Schritt „Erstellen oder Bearbeiten“ die Option „Bearbeiten“, sodass das Fenster „VPN bearbeiten“ angezeigt wird. Es gibt drei Registerkarten (bei aktivem IPv6 vier). IN

Aktivieren Sie unter „Allgemein“ die Option „Datei- und Druckerfreigabe deaktivieren“ (in den meisten Fällen ist dies der Fall).

Funktionalität ist nicht erforderlich). IPv4 gibt die Adressen der primären und

zusätzliche DNS- und WINS-Server. Durch Ankreuzen der entsprechenden Kästchen können Sie dies tun

Geben Sie die Verwendung einer PPTP-Verbindung als Standard-Gateway an und aktivieren Sie sie

IP-Header-Komprimierung. Sicherheitseinstellungen werden im gleichnamigen Reiter vorgenommen.

Hier geben wir an, ob die Verwendung einer Verschlüsselung erforderlich ist, und markieren das Notwendige

Authentifizierungsmethoden. In der VPN-Strategieliste können Sie die Methode angeben

wird beim Herstellen einer Verbindung zum VPN-Server verwendet. Es gibt zwei Möglichkeiten: nur

Ein Protokoll oder Aufzählung von Protokollen, bis die Verbindung erfolgreich aktiviert wurde. IN

Im Kontext des Artikels interessieren uns „Nur PPTP verwenden“ oder „Zuerst PPTP“.

Das war's, schließen Sie das Fenster und fahren Sie fort.

Auf der Seite „Telefonbuch hinzufügen“ können Sie die verwendeten Nummern angeben

um eine Verbindung zu einem DFÜ-Server herzustellen. Bei Bedarf können Sie auch konfigurieren

automatische Aktualisierung der Nummernliste. Die Seite „Remote-Einträge konfigurieren“.

Netzwerkzugriff“ sowie das Fenster, das erscheint, wenn Sie auf „Ändern“ klicken, ähneln in

Inhalte mit „Erstellen oder bearbeiten“ bearbeiten. Im nächsten Schritt können Sie Änderungen vornehmen

Routing-Tabellen auf verbundenen Clients: in den meisten Fällen besser

Lassen Sie „Routing-Tabellen nicht ändern.“ Geben Sie bei Bedarf die Parameter an

Proxy für IE. Zusätzlich zu den Standardeinstellungen ermöglicht Ihnen der Assistent die Installation

Aktionen, die in verschiedenen Phasen der Clientverbindung ausgeführt werden können

(zum Beispiel ein Programm ausführen). Als nächstes legen wir Symbole für verschiedene Situationen fest (Windows).

Verbindung, Telefonbuch usw.), wählen Sie die Hilfedatei und Informationen zu

Unterstützung. Fügen Sie bei Bedarf einen Verbindungsmanager in das Profil ein. Es kann

Dies kann für Client-Systeme nützlich sein, auf denen ein Betriebssystem ausgeführt wird, das dies nicht enthält

Dispatcher Hier können Sie auch eine Textdatei mit der Lizenzvereinbarung und hinzufügen

zusätzliche Dateien, die mit dem Profil geliefert werden. Das ist der Job

Der Assistent ist abgeschlossen – die Zusammenfassung zeigt den Pfad zur Installationsdatei. Kopieren

Speichern Sie es in einem öffentlichen Ordner, damit Benutzer es kostenlos herunterladen können.

Jetzt müssen Benutzer nur noch die ausführbare Datei ausführen und darauf reagieren

Einzige Frage: Machen Sie diese Verbindung für „Jeden“ verfügbar.

Benutzer“ oder „Nur für mich“. Danach wird das neue Verbindungssymbol angezeigt

zu „Netzwerkverbindungen“ hinzugefügt und es erscheint ein Registrierungsfenster, in dem

Sie müssen Ihren Benutzernamen und Ihr Passwort eingeben. Sehr bequem!

RRAS mit Netsh verwalten

Einige RRAS-Servereinstellungen können mit dem Netsh-Dienstprogramm verwaltet werden

(Netzwerk-Shell). Sie können einen Kontoauthentifizierungstyp hinzufügen

Hilfe-Team:

> Netsh ras fügt Authentifizierungstyp PAP|MD5CHAP|MSCHAPv2|EAP hinzu

Für frühere Windows-Versionen gibt es auch MSCHAP|SPAP. Testmodus:

> Netsh ras hat den Authentifizierungsmodus STANDARD|NODCC|BYPASS eingestellt

Registrieren Sie Ihren Computer als RRAS-Server in AD:

> Netsh ras registrierten Server hinzufügen

PPP-Erweiterung hinzufügen:

> Netsh ras Link SWC|LCP hinzufügen

Die SWC-Erweiterung bietet Softwarekomprimierung, und das LCP ermöglicht dies auch

PPP-Protokollerweiterung. Von PPP unterstützte Arten der Multilink-Kommunikation:

> Netsh ras fügt Multilink MULTI|BACP hinzu

Kontoeigenschaften werden wie folgt festgelegt:

> Netsh ras eingestellter Benutzer

Mit „Client festlegen“ können Sie Statistiken einsehen oder den Client deaktivieren.

Auch das Speichern und Wiederherstellen einer RRAS-Konfiguration mit Netsh ist einfach:

> Netsh ras dump > „Dateiname“

> Netsh exec „Dateiname“

Darüber hinaus enthalten viele Einstellungen den Kontext „ras aaaa“.

Weitere Informationen zu Netsh finden Sie im Artikel „Team Run to Longhorn Camp“ in

.

DIE INFO

PPTP wurde vor der Schaffung der IPsec- und PKI-Standards entwickelt und wird derzeit entwickelt

Time ist das beliebteste VPN-Protokoll.