Cómo configurar una conexión pptp en Windows 7. Conexión PPTP: ¿qué es? ¿Vale la pena utilizar utilidades de terceros?

- Paso 1. Haga clic en el icono de red en la barra de tareas y abra Redes y recursos compartidos.

Paso 2. Seleccionar Configurar una nueva conexión o red.

Paso 2. Seleccionar Configurar una nueva conexión o red.

Paso 3. Seleccionar Conexión con el lugar de trabajo Y crear una nueva conexión(si aparece una nueva ventana) y haga clic Más.

Paso 3. Seleccionar Conexión con el lugar de trabajo Y crear una nueva conexión(si aparece una nueva ventana) y haga clic Más.

Etapa 4. Seleccionar Usar mi conexión a Internet (VPN).

Etapa 4. Seleccionar Usar mi conexión a Internet (VPN).

Paso 5. Ingresar Nombre de host(desde el archivo de texto PPTP en el panel de usuario) como Direcciones de Internet y dale un nombre a la conexión en el campo Nombre del destino. Especificar No te conectes ahora y haga clic Más.

Paso 5. Ingresar Nombre de host(desde el archivo de texto PPTP en el panel de usuario) como Direcciones de Internet y dale un nombre a la conexión en el campo Nombre del destino. Especificar No te conectes ahora y haga clic Más.

Paso 6. Ingrese la información de autorización (del archivo de texto PPTP en el panel de usuario). Especificar Recuerda esta contraseña y haga clic Crear. Cerca siguiente ventana.

Paso 6. Ingrese la información de autorización (del archivo de texto PPTP en el panel de usuario). Especificar Recuerda esta contraseña y haga clic Crear. Cerca siguiente ventana. Paso 7 Haga clic en el icono de red en la barra de tareas. Haga clic derecho en la conexión que acaba de crear e inicie sesión Propiedades.

Paso 7 Haga clic en el icono de red en la barra de tareas. Haga clic derecho en la conexión que acaba de crear e inicie sesión Propiedades.

Paso 8 Seleccione una pestaña Seguridad y cambie el tipo de VPN a Protocolo de túnel punto a punto (PPTP) y cifrado de datos en el mas persistente. Clic en el botón DE ACUERDO.

Paso 8 Seleccione una pestaña Seguridad y cambie el tipo de VPN a Protocolo de túnel punto a punto (PPTP) y cifrado de datos en el mas persistente. Clic en el botón DE ACUERDO.

Paso 9 La conexión VPN está lista. Ahora haga clic en el ícono de red en la barra de tareas, seleccione su nueva conexión VPN y haga clic Conexión.

Paso 9 La conexión VPN está lista. Ahora haga clic en el ícono de red en la barra de tareas, seleccione su nueva conexión VPN y haga clic Conexión.

Paso 10 Hacer clic Conexión.¡NÓTESE BIEN!¡Nunca uses la función para guardar contraseña en computadoras públicas! Si alguien se conecta usando los datos guardados, ¡su conexión se desconectará!

Paso 10 Hacer clic Conexión.¡NÓTESE BIEN!¡Nunca uses la función para guardar contraseña en computadoras públicas! Si alguien se conecta usando los datos guardados, ¡su conexión se desconectará!

Paso 11 Haga clic en el icono de red en la barra de tareas y haga clic en Cerrar para romper la conexión.

Paso 11 Haga clic en el icono de red en la barra de tareas y haga clic en Cerrar para romper la conexión. Paso 12 Si ves una ventana Configuración de ubicación de red, seleccionar Red comunitaria.

Paso 12 Si ves una ventana Configuración de ubicación de red, seleccionar Red comunitaria.

Eliminar una conexión VPN

Una de las preguntas frecuentes de nuestros usuarios es cómo agregar una dirección IP diferente a su servidor. Puede asignar su dirección IP privada a su droplet creando un túnel VPN. Hay varias opciones para crear su propia red privada virtual (VPN) o asignar un certificado SSL a esta dirección IP. De todas las opciones posibles, la mejor es entre PPTP y OpenVPN. El protocolo de túnel punto a punto (PPTP) le permite poner en funcionamiento su VPN muy rápidamente y es compatible con la mayoría de los dispositivos móviles. Y aunque PPTP es menos seguro que OpenVPN, es más rápido y utiliza menos energía de la CPU.

Paso 1: instalar PPTP

Debe seleccionar un servidor que será responsable de distribuir las direcciones IP a otros servidores y autorizar todos sus servidores en su VPN. Se convertirá en su servidor PPTP.

En CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y instalar pptpd

En Ubuntu 12.10 x64:

Apt-get instalar pptpd

Ahora necesita editar el archivo /etc/pptpd.conf agregándole las siguientes líneas:

Localip 10.0.0.1 remotoip 10.0.0.100-200

En este caso, localip es la dirección IP de su servidor y remotoip son las direcciones IP que se asignarán a los clientes que se conecten a él.

Aquí cliente es el nombre de usuario (inicio de sesión), servidor es el tipo de servicio (en nuestro ejemplo, pptpd), secreto es la contraseña y direcciones IP indica qué direcciones IP pueden iniciar sesión (con este nombre de usuario y contraseña). Al establecer un asterisco * en el campo de direcciones IP, indica que este par de inicio de sesión/contraseña debe aceptarse desde cualquier IP.

Paso 2: Agregar servidores DNS a /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Ahora puedes iniciar el demonio PPTP:

Reinicio del servicio pptpd

Verifique que esté funcionando y aceptando conexiones:

Paso 3: configurar el reenvío

Es muy importante habilitar el reenvío de IP en su servidor PPTP. Esto le permitirá reenviar paquetes entre la IP pública y las IP privadas que haya configurado mediante PPTP. Simplemente edite /etc/sysctl.conf para agregar la siguiente línea si aún no estaba allí:

Net.ipv4.ip_forward = 1

Para aplicar los cambios, ejecute el comando sistema -p

Paso 4: cree reglas NAT para iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveSi también desea que sus clientes PPTP puedan comunicarse entre sí, agregue las siguientes reglas para iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Ahora su servidor PPTP también funciona como enrutador.

Si desea establecer un límite en el que los servidores pueden conectarse a sus droplets, puede establecer una regla de tabla de IP que restrinja las conexiones TCP al puerto 1723.

Paso 5: configurar clientes

Instale el cliente PPTP en los servidores de su cliente:

Yum -y instalar pptp

Paso 6: Agregar el módulo de kernel requerido

modprobeppp_mppeCree un nuevo archivo /etc/ppp/peers/pptpserver y agregue las siguientes líneas allí, reemplazando el nombre y la contraseña con sus valores:

Pty "pptp 198.211.104.17 --nolaunchpppd" nombre box1 contraseña 24oiunOi24 nombre remoto PPTP require-mppe-128

Aquí 198.211.104.17 es la dirección IP pública de nuestro servidor PPTP, box1 y 24oiunOi24 son el par de inicio de sesión/contraseña que configuramos en el archivo /etc/ppp/chap-secrets de nuestro servidor PPTP.

Ahora podemos "llamar" a este servidor PPTP. En el siguiente comando, debe utilizar el nombre que le dio al archivo del mismo nivel en el directorio /etc/ppp/peers/. Como llamamos a este archivo pptpserver en nuestro ejemplo, nuestro comando se ve así:

Pppd llama al servidor pptp

Debería ver una conexión exitosa en los registros del servidor PPTP:

En su cliente PPTP, configure el enrutamiento a su red privada a través de la interfaz ppp0:

Ruta IP agregar 10.0.0.0/8 dev ppp0

Su interfaz ppp0 debe estar configurada, lo cual se puede verificar ejecutando ifconfig

Ahora puede hacer ping a su servidor PPTP y a cualquier otro cliente conectado a esta red:

Podemos agregar un segundo cliente PPTP a esta red:

Yum -y instalar pptp modprobe ppp_mppe

Agregue las líneas necesarias al archivo /etc/ppp/peers/pptpserver (reemplazando los inicios de sesión y contraseñas con los suyos propios):

Pty "pptp 198.211.104.17 --nolaunchpppd" nombre box2 contraseña 239Aok24ma nombre remoto PPTP require-mppe-128

Ahora en el segundo cliente ejecute los siguientes comandos:

Pppd llamada pptpserver ruta ip agregar 10.0.0.0/8 dev ppp0

Puede hacer ping al primer cliente y los paquetes pasarán por el servidor PPTP y serán redirigidos de acuerdo con las reglas de las tablas de IP que configuramos anteriormente:

Esta configuración le permitirá crear su propia red privada virtual:

Si quieres que todos tus dispositivos se comuniquen de forma segura en la misma red, esta es la forma más rápida de hacerlo.

Puede utilizar este enfoque con Nginx, Squid, MySQL y cualquier otra aplicación.

Debido a que el tráfico dentro de la red está cifrado con cifrado de 128 bits, PPTP consume menos CPU que OpenVPN, pero aún así proporciona una capa adicional de seguridad para su tráfico.

En este artículo veremos la configuración. PPTP-VPN servidores en Ubuntu. Un servidor VPN es algo muy útil en el hogar, ya que proporciona una conexión segura y cifrada a una red local (por ejemplo, una red doméstica) de computadoras, teléfonos inteligentes y dispositivos similares remotos. Por ejemplo, su servidor VPN le permitirá:

- Garantice la confidencialidad de los datos transmitidos y recibidos cuando usted (su computadora portátil, teléfono inteligente) se encuentre en una red que no sea de confianza y exista una amenaza proveniente de esta red.

- Es seguro administrar el servidor a través de él, porque la contraseña para compartir la pantalla generalmente se transmite en texto claro (la excepción es el escritorio remoto en Mac OS X y su administración mediante Apple Remote Desktop), por lo que es completamente inaceptable conectarse a el escritorio directamente a través de Internet.

- Lo mismo puede decirse si utiliza FTP clásico para transferir archivos: el protocolo tampoco proporciona un mecanismo de autenticación seguro, por lo que intentan utilizar SFTP siempre que sea posible.

- Es seguro intercambiar datos tanto con el servidor como con las computadoras que componen su red local (doméstica) (siempre que no haya un ataque HPVC, Hackers Right in the Apartment).

En términos generales, una VPN te proporcionará un túnel virtual cifrado entre un servidor y una máquina remota, con todas las consecuencias consiguientes. Si imagina Internet como una tubería, entonces la VPN crea una tubería de menor diámetro en su interior, accesible sólo para "su gente".

Ahora que hemos analizado los beneficios generales de una VPN, es hora de familiarizarse con la tecnología con más detalle y comprender qué tipos de VPN existen.

Hoy en día existen varias implementaciones de VPN:

Después de eso, edite el archivo /etc/pptpd.conf ejecutándolo en la Terminal:

sudo pico /etc/pptpd.conf

Así es como se ve el archivo para mí:

Luego, en el archivo /etc/ppp/chap-secrets agregamos usuarios que tendrán derecho a conectarse a la red VPN. Escriba en la Terminal:

sudo pico /etc/ppp/chap-secrets

Y agregue información a este archivo de la siguiente forma:

# Secretos para la autenticación usando CHAP

# direcciones IP secretas del servidor cliente

andrey pptpd andrey12 *

Por lo tanto, le hemos dado al usuario andrey con la contraseña andrey12 el derecho a conectarse a nuestra red VPN. El usuario andrey recibirá la primera dirección IP disponible del rango especificado. Si desea que el usuario reciba siempre la misma dirección IP, especifique la IP deseada en lugar de "*". Preste atención al nombre del servicio - pptpd - debe ser el mismo que el especificado en el parámetro de nombre en el archivo /etc/ppp/pptpd-options.

Hemos terminado con la configuración del servidor VPN; ahora necesitamos reiniciarlo para que los cambios que hicimos surtan efecto. Para hacer esto, ejecute en la Terminal:

sudo /etc/init.d/pptpd reiniciar

Si es necesario que los clientes remotos conectados tengan acceso a Internet a través de VPN, abra /etc/rc.local y ARRIBA de 'salir 0' agregue las siguientes líneas:

# Reenvío de IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASCARADA

y descomente esta línea en el archivo /etc/sysctl.conf:

net.ipv4.ip_forward=1

Si su servidor VPN no está conectado directamente a Internet, lo más probable es que necesite reenviar el puerto TCP-1723 y el "protocolo 47", también conocido como GRE, a la dirección IP local del servidor VPN. Consulte las instrucciones de configuración del enrutador para completar los pasos necesarios. Obviamente, el servidor detrás del enrutador debe tener una IP local permanente, y el enrutador en sí debe tener una IP "externa" permanente, o tendrá que usar el servicio "DNS dinámico", pero este es un tema completamente diferente.

Reinicie el servidor. Puedes intentar conectarte. Su VPN debe ser accesible desde cualquier parte del mundo donde haya Internet.

Conexión de un cliente con Mac OS X 10.6

Para conectarse a una VPN con Mac OS X 10.6, abra "Preferencias del sistema", vaya a la sección "Red", debajo de la lista de interfaces, haga clic en "+" en la parte inferior y en la ventana para agregar interfaces que aparece, seleccione "Interfaz". : VPN”, “Tipo de VPN: PPTP”. Y haga clic en crear. En la configuración, especifique:

- Nombre de dominio del servidor VPN o dirección IP

- Nombre de cuenta (iniciar sesión)

- Codificación (cifrado de canal): seleccione "Máximo (solo 128 bits)"

Luego haga clic en “Configuración de identificación”, indique que la identificación se realiza mediante una contraseña e ingrese la contraseña.

Haga clic en "Avanzado" y marque o desmarque la casilla de verificación "Enviar todo el tráfico a través de VPN". Si la casilla de verificación está marcada, absolutamente todo el tráfico pasará a través del servidor VPN y se le entregará a través de un canal cifrado. Si la casilla de verificación no está marcada, solo el tráfico destinado a la red local remota pasará a través del canal VPN (por ejemplo, puede administrar el servidor a través de Escritorio remoto) y todo el resto del tráfico, como la recepción de correo y la carga de páginas web. realizarse directamente desde Internet por la ruta más corta. Confirme los cambios haciendo clic en "Aceptar".

Ahora puede intentar conectarse haciendo clic en "Conectar" (consulte la primera captura de pantalla) o seleccionando la conexión VPN deseada en la barra de menú en la parte superior.

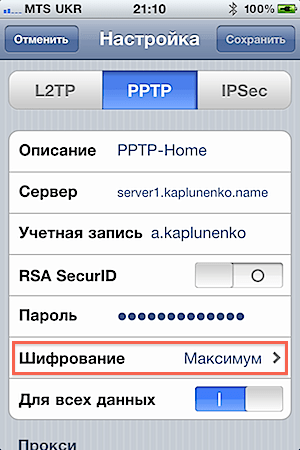

Conexión de iPhone con iOS 4

Para conectar un iPhone con iOS 4 a una VPN PPTP, abra Configuración, vaya a la sección "General" y luego a "Red". Haga clic en el elemento "VPN"; si no tiene configuraciones de VPN, dirá "No configurado" al lado. Haga clic en "Agregar configuración de VPN...". En la ventana que se abre, vaya a la pestaña PPTP y complete:

- Descripción: cómo se llamará esta conexión VPN

- Servidor: nombre de dominio o dirección IP

- Cuenta: su inicio de sesión

- RSA SecurID – déjelo deshabilitado

- Contraseña: ingrese su contraseña

- Cifrado: seleccione "Máximo"

- Para todos los datos, actívelos o desactívelos, guiado por las consideraciones descritas anteriormente.

Diagnóstico de conexión

PPTP generalmente se inicia sin problemas y con una configuración inicial cuidadosa funciona de inmediato (a diferencia del L2TP sobre IPSec, más complejo). Y si aún tiene problemas de conexión, use los siguientes comandos en el cliente (en este caso, Mac OS X) para monitorear el registro de conexión en tiempo real:

cola -f /var/log/system.log

cola -f /var/log/ppp.log

Deberías ver algo como esto allí:

2 de mayo 21:44:59 ATT pppd: PPTP conectándose al servidor "servidor1..456.789.10)…

2 de mayo 21:45:02 ATT pppd: conexión PPTP establecida.

2 de mayo 21:45:02 ATT pppd: Conectar: ppp0<-->enchufe

2 de mayo 21:45:08 ATT pppd: compresión sin estado MPPE de 128 bits habilitada

2 de mayo 21:45:09 ATT pppd: dirección IP local 192.168.18.2

2 de mayo 21:45:09 ATT pppd: dirección IP remota 192.168.18.1

2 de mayo 21:45:09 ATT pppd: dirección DNS principal 10.0.0.1

2 de mayo 21:45:09 ATT pppd: dirección DNS secundaria 10.0.0.1

Si necesita habilitar el registro detallado en el servidor, consulte la referencia ya mencionada “Descripción de las opciones /etc/pptpd.conf y /etc/ppp/options.pptpd”.

"Criptoanálisis del protocolo de túnel punto a punto (PPTP) de Microsoft": el artículo es bastante antiguo, por ejemplo, nadie ha estado utilizando el mecanismo MS-CHAP durante mucho tiempo (después de todo, existe MS-CHAP v.2, mucho más fiable, aunque también muy lejos de ser ideal), pero permite hacerse una idea del esquema general de funcionamiento de PPTP. Además, quedará claro por qué no tiene sentido mejorar y finalizar el PPTP, sino que es mejor considerar opciones alternativas y más modernas.

“Criptoanálisis de las extensiones de autenticación PPTP de Microsoft (MS-CHAPv2)”: el segundo artículo a continuación del mencionado anteriormente (no hay traducción, por lo que leemos en el idioma de Shakespeare), que analiza PPTP mejorado con autenticación MS-CHAP v2 y MPPE (cifrado de canales). Fue en esta opción que se detuvo el desarrollo de PPTP. Resumen del artículo: MS-CHAP v2 es mejor que MS-CHAP v1 porque no solo el cliente está autorizado, sino que el cliente y el servidor se autorizan entre sí, lo que elimina la sustitución del servidor. El cifrado del canal MPPE ahora utiliza una clave diferente para cifrar los datos del servidor al cliente y del cliente al servidor. Se han eliminado los fallos de seguridad obvios y la principal crítica al PPTP ahora es que el protocolo sigue siendo sensible a las contraseñas, es decir, es tan seguro como la contraseña elegida por el usuario.

" " - Para aquellos que ya han descubierto PPTP, les sugiero que se familiaricen con la tecnología VPN más avanzada: L2TP/IPSec. El artículo fue completado y editado a lo largo de 3 años; se consideraron muchos matices.

Resumen

PPTP es el servicio VPN más fácil de configurar, pero no cumple con los requisitos de seguridad modernos. Además de esto, los proveedores y operadores de telefonía móvil suelen bloquear PPTP. Por lo tanto, la implementación de PPTP para uso corporativo se justifica sólo si es necesario garantizar la compatibilidad con los equipos heredados existentes. Por su sencillez, este tipo de VPN es muy adecuado para conocer cómo funcionan las redes privadas virtuales.

1. Cree un túnel en la página de su sistema personal y luego

2. Vaya a la configuración de VPN de su sistema operativo y cree una nueva conexión.

Especifique la dirección del servidor msk.site,

En la pestaña "Seguridad", seleccione - Tipo de VPN - PPTP

Establezca el cifrado en "Opcional"

Autenticación - CAP. MS CHAP v2

3. En la pestaña Configuración de IP, desmarque "Usar la puerta de enlace predeterminada en la red remota".

4. Si desea utilizar nuestro servicio de servidor WINS, puede marcar "Habilitar Netbios a través de TCP/IP" (pero para una conexión de túnel simple este elemento no es importante)

5. Establezca una conexión y verifique que se esté haciendo ping a la dirección 172.16.0.1, luego verifique que su computadora haya recibido las rutas necesarias automáticamente (a través de DHCP):

172.16.0.0 255.255.0.0

La ruta que conduce a su red doméstica remota 192.168.x.x 255.255.255.0 (si está presente). .

Para hacer esto, ejecute el comando impresión de ruta en tu ordenador. Las rutas deben incluir las enumeradas anteriormente.

PD: Para combatir las sesiones colgadas, desconectamos a la fuerza los túneles de usuario con los protocolos PPTP, L2TP, L2TP/IPsec 24 horas después de que se establece la conexión. Si se configura correctamente, las conexiones deberían restablecerse automáticamente.

Las redes privadas virtuales han ganado una merecida popularidad. Es confiable y

una herramienta segura diseñada para organizar redes entre sitios

infraestructura y conexiones de acceso remoto. En los últimos años, entre

PPTP ocupa un lugar especial entre los protocolos VPN existentes. Soluciones basadas en ello

común, fácil de implementar y proporciona un nivel de protección suficiente para

la mayoría de las empresas.

¿Por qué PPTP?

El protocolo de túnel PPTP le permite cifrar el tráfico multiprotocolo y

luego encapsúlelo (empaquételo) en un encabezado IP que se enviará

Red local o global. Usos de PPTP:

- Conexión TCP para gestión de túneles;

- una versión modificada de GRE (Encapsulación de ruta general) para

encapsular tramas PPP de datos tunelizados.

La carga útil de los paquetes transmitidos se puede cifrar (usando

Protocolo de cifrado de datos MPPE), comprimido (utilizando el algoritmo MPPC) o

cifrado y comprimido.

PPTP es fácil de implementar, no requiere una infraestructura de certificados y

Compatible con la gran mayoría de dispositivos NAT. Todas las versiones de Microsoft Windows

A partir de Windows 95 OSR2, incluyen un cliente PPTP. También clientes para

Las conexiones PPTP están disponibles en Linux, xBSD y Mac OS X. Los proveedores las conocen

ventajas, y es por eso que organizar una conexión a Internet a menudo

utilizar PPTP, aunque inicialmente tenga menor seguridad,

que L2TP, IPSec y SSTP (PPTP es sensible a ataques de diccionario, además

La conexión VPN basada en el protocolo PPTP garantiza la privacidad,

pero no la integridad de los datos transmitidos, ya que no hay controles de que los datos

no han sido alterados durante el envío).

Vale la pena señalar: En redes grandes, PPTP es preferible a PPPoE.. Después de todo, cuando

utilizando este último, la búsqueda del servidor se realiza enviando

paquetes de transmisión que se pueden perder en los conmutadores, y la red es así

Los paquetes están "inundados" bastante decentemente.

Autenticación y cifrado

En Vista y Win2k8, la lista de protocolos de autenticación PPP se reduce notablemente.

SPAP, EAP-MD5-CHAP y MS-CHAP, que durante mucho tiempo han sido reconocidos como inseguros (en

Utilizan algoritmos de cifrado DES y hash MD4). Lista de disponibles

Los protocolos ahora se ven así: PAP, CHAP, MSCHAP-v2 y EAP-TLS (requiere

certificados de usuario o tarjetas inteligentes). Muy recomendable

utilizar MSCHAP-v2, ya que es más confiable y proporciona mutua

autenticación de cliente y servidor. Además, a través de la política de grupo, especifique

uso obligatorio de contraseñas seguras.

Para cifrar una conexión VPN usando MPPE, 40, 56 y

Claves RSA RC4 de 128 bits. En las primeras versiones de Windows, debido a restricciones de exportación.

tecnología militar sólo estaba disponible una clave de 40 bits y con algunas reservas

– 56 bits. Hace tiempo que se reconoce que son insuficientes y, empezando por Vista,

Sólo se admite una longitud de clave de 128 bits. Puede surgir una situación

que el cliente no tiene soporte para esta opción, por lo que para versiones anteriores de Windows

debe descargar todos los paquetes de servicios o actualizaciones de seguridad. Por ejemplo, WinXP SP2

se conectará al servidor Win2k8 sin ningún problema.

Para ver de forma independiente la lista de algoritmos admitidos por el sistema y

longitudes de clave, consulte la clave de registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

En particular, la configuración de los algoritmos de cifrado se encuentra en la rama Ciphers\RC4.

Puede activar a la fuerza la opción deseada creando el parámetro dword "Habilitado" y

estableciendo su valor en "ffffffff". Hay otra forma en la que Microsoft no

recomienda: activar la compatibilidad con claves RC4 de 40/56 bits en el servidor Win2k8.

Para hacer esto, debe establecer el valor de registro HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto en "1"

y reinicie el sistema.

Configurar un servidor PPTP en Win2k8

Una configuración típica para ejecutar una VPN consiste en controlador de dominio, servidores

RRAS (Enrutamiento y acceso remoto) Y NPS (servidor de políticas de red). En curso

Al configurar estos roles, adicionalmente se activarán los servicios DHCP y DNS.

El servidor que va a realizar la función VPN primero debe instalar la función RRAS.

unirse a un dominio. A diferencia de L2TP y SSTP, los certificados cuando se ejecuta PPTP

no son necesarios, por lo que no se requiere un servidor de certificados (Servicios de certificados).

Dispositivos de red que participarán en la construcción de VPN (incluidos

ADSL y módems similares) deben estar conectados y configurados en consecuencia

imagen (Inicio -> Panel de control -> Administrador de dispositivos). Para algunos esquemas

Una VPN (que utiliza NAT y conecta dos redes) requerirá al menos

dos dispositivos de red.

Usando el asistente de instalación de roles (Administrador del servidor -> Roles -> Instalar

función), instale la función Servicios de políticas de acceso a la red

Servicios) y vamos a la selección de servicios de rol, donde marcamos todos los componentes "Servicios

Servicios de enrutamiento y acceso remoto.

Haga clic en "Siguiente" y en la siguiente ventana confirme la configuración haciendo clic en "Instalar".

El servicio de enrutamiento y acceso remoto está instalado pero aún no configurado y

no corras. Para configurar los parámetros operativos, vaya a "Administrador del servidor" en

pestaña "Funciones -> Política de red y servicios de acceso -> Enrutamiento y

acceso remoto"; alternativamente, puede utilizar la opción "Enrutamiento y

acceso remoto", llamado desde la pestaña "Administración" del menú "Inicio".

Marcamos nuestro servidor en la lista (la consola se puede conectar a varios

sistemas) y en el menú contextual haga clic en "Configurar y habilitar enrutamiento y

acceso remoto" (Configurar y habilitar enrutamiento y acceso remoto). Si antes

Si se ha intentado configurar el servicio, reinstale

Algunas opciones tendrán que detenerlo seleccionando "Desactivar"

enrutamiento y acceso remoto". En este caso, se restablecerán todas las configuraciones.

El asistente de instalación que aparece le pedirá que seleccione una configuración de servidor típica,

que más se acerque a las tareas previstas. En el menú de selección -

cinco puntos, cuatro de ellos proporcionan instalaciones listas para usar:

- Acceso remoto (VPN o módem): permite a los usuarios conectarse

a través de una conexión remota (acceso telefónico) o segura (VPN); - Traducción de direcciones de red (NAT): diseñada para conectarse a

Internet de varios clientes a través de una dirección IP; - Acceso a una red remota (VPN) y NAT: es una combinación de los anteriores

puntos, proporciona la posibilidad de acceder a Internet desde una dirección IP y

conección remota; - Conexión segura entre dos redes: conectar una red a

otro, remoto.

El siguiente paso para cada uno de estos puntos será individual. Por ejemplo, cuando

configurando SSTP (ver artículo " "), elegimos el tercero

guión. Para PPTP, cualquiera de las opciones propuestas es adecuada, aunque la recomendada

El elemento "Acceso remoto" se considera el predeterminado. Sí hay

dificultades al elegir un esquema, seleccione el quinto elemento "Configuración especial", o por

Después de completar el asistente, continúe con la configuración en modo manual. Además, puedes

consulte la documentación haciendo clic en el enlace "Más detalles" ubicado en la parte inferior de la ventana.

En el siguiente paso, marcamos la lista de servicios que deben habilitarse en el servidor.

Hay cinco puntos de este tipo, sus nombres hablan por sí solos:

- Acceso a una red privada virtual (VPN);

- Acceso remoto (a través de la red telefónica);

- Conexión bajo demanda (para enrutar sucursales de la organización);

- Traducción de direcciones de red (NAT);

- Enrutamiento de red local.

En realidad, todos los ajustes preestablecidos mencionados anteriormente se reducen a

activando estos servicios en diferentes combinaciones. En la mayoría de los casos debes elegir

"Acceso remoto (VPN o módem)" y luego "Acceso a red privada virtual"

(VPN)". A continuación, solo necesita señalar la interfaz de red que está conectada a

Internet (marcándolo con el ratón). Si el maestro detecta sólo un activo

conexión, finalizará con una advertencia de que para este modo

Se requiere otra tarjeta de red, o le pedirá que vaya a la configuración en el modo "Configuración especial".

Casilla de verificación "Seguridad mediante filtro de paquetes estáticos"

Se recomienda dejarlo amartillado. Estos filtros permiten el tráfico VPN sólo con

interfaz especificada, y las excepciones para los puertos VPN permitidos tendrán que

configurar manualmente. En este caso, puedes configurar filtros estáticos y un firewall.

Windows en una interfaz, pero no se recomienda ya que reducirá

actuación.

En el paso "Asignación de direcciones IP", seleccione el método para obtener direcciones IP por parte de los clientes.

al conectarse a un servidor VPN: "Automático" o "Desde un rango específico

direcciones". La autenticación de la cuenta se puede realizar de la siguiente manera:

Servidor RRAS, así como cualquier otro servidor que admita el protocolo RADIUS. Por

La primera opción se ofrece por defecto, pero en una red grande con varios servidores.

RRAS es mejor usar RADIUS. Aquí termina la obra del maestro. Hacer clic

botón "Finalizar", y la ventana que aparece le informa que necesita configurar el "Agente

Retransmisión DHCP". Si RRAS y el servidor DHCP están en el mismo segmento y no

problemas con el intercambio de paquetes de servicio, entonces no es necesario configurar el agente de retransmisión

(por cierto, en la interfaz interna está activado por defecto).

Configuración de la consola

El árbol de configuración ahora estará disponible en la ventana de la consola. Es recomendable pasar

Todos los puntos para descubrir qué es y dónde. Entonces, en el párrafo "Interfaces

redes" mostrará todas las interfaces de red previamente configuradas. Seleccionando en el menú

elemento "Crear una nueva interfaz de llamada de demanda", puede agregar una conexión

a servidores VPN o PPPoE. Para ver una lista de protocolos, puertos utilizados y

sus estados van a “Puertos”. El botón "Personalizar" en la ventana "Propiedades" le permite

cambiar los parámetros de funcionamiento del protocolo seleccionado. Por ejemplo, por defecto

el número de conexiones (puertos) PPTP, L2TP y SSTP está limitado a 128, y

Se permiten todas las conexiones (remotas y bajo demanda). Como

(opcional) ID del servidor usando el número de teléfono ingresado en el campo

"Número de teléfono para este dispositivo".

El elemento "Clientes de acceso remoto" muestra una lista de conectados

clientela. El número al lado del nombre del artículo le indicará su número. Con ayuda

menú contextual, puede comprobar el estado del cliente y, si es necesario,

desactivar. Dos puntos IPv4 e IPv6 permiten configurar filtros IP estáticos

rutas, agente de retransmisión DHCP y algunos otros parámetros.

trabajar con gusto

No podemos evitar informarle sobre otra característica que simplificará significativamente su vida.

Administradores: paquete de administración de Connection Manager CMAK (Conexión

Kit de administración del administrador). El asistente CMAK crea un perfil que le permitirá

los usuarios inicien sesión en la red sólo con aquellas propiedades de conexión que

el administrador determinará por ellos. Esto no es nuevo en Win2k8: CMAK estaba disponible para Win2k

y admite clientes hasta Win95. Sin embargo, los proveedores todavía están

proporcionar al usuario instrucciones complicadas en lugar de proporcionarle

archivos listos con configuraciones.

CMAK es un componente de Win2k8, pero no está instalado de forma predeterminada. Mí mismo

El proceso de instalación mediante Server Manager es estándar. Seleccione "Componentes - Agregar componentes" y en el asistente que aparece, verifique

"Bolsa de plastico

administración del administrador de conexión". Una vez completada la instalación, aparecerá el mismo nombre

El acceso directo aparecerá en el menú Administración.

Cuando llame a SMAK, se iniciará un asistente que le ayudará a crear un perfil de despachador.

conexiones. En el primer paso, seleccione el sistema operativo para el que está destinado el perfil.

Hay dos opciones disponibles: Vista y Windows 2000/2003/XP. Su principal diferencia es

es que Vista soporta SSTP. A continuación, seleccione "Nuevo perfil". Comer

la capacidad de utilizar un perfil existente como plantilla; subsecuente

Los pasos sugieren fusionar varios perfiles. Especifique el nombre del servicio.

(los usuarios lo verán después de instalar el paquete) y el nombre del archivo donde estará

perfil guardado. Cuando crea un perfil de servicio, el asistente CMAK copia todos los datos entrantes.

a los archivos de este perfil en Archivos de programa\CMAK\Profiles. En algunas redes

la autenticación utiliza el nombre del dominio, por ejemplo en Windows

este es el nombre de dominio AD ( [correo electrónico protegido]). El asistente le permite especificar el nombre del área,

que se agregará automáticamente al inicio de sesión. Y por último, añadimos soporte

Conexiones VPN. Active la casilla "Agenda telefónica de este perfil" y luego

seleccione "Usar siempre un servidor VPN" o "Permitir al usuario

seleccione un servidor VPN antes de conectarse". En el segundo caso, debe

Prepare un archivo txt con una lista de servidores (formato de archivo).

En la etapa "Crear o Editar", seleccione "Editar" para que aparezca la ventana "Editar VPN". Hay tres pestañas (con IPv6 activo: cuatro). EN

"General" marque "Desactivar el uso compartido de archivos e impresoras" (en la mayoría de los casos, esto

no se requiere funcionalidad). IPv4 especifica las direcciones de la red principal y

servidores DNS y WINS adicionales. Marcando las casillas correspondientes podrá

especifique el uso de una conexión PPTP como puerta de enlace predeterminada y active

Compresión de encabezados IP. La configuración de seguridad se realiza en la pestaña del mismo nombre.

Aquí indicamos si es necesario utilizar cifrado, y marcamos lo necesario

métodos de autenticación. La lista de estrategias VPN le permite especificar qué método

se utilizará al conectarse al servidor VPN. Hay dos opciones: sólo

un protocolo o enumerando protocolos hasta que la conexión se active con éxito. EN

En el contexto del artículo, nos interesa “Usar solo PPTP” o “PPTP primero”.

Eso es todo, cierra la ventana y sigue adelante.

La página Agregar directorio telefónico le permite especificar los números utilizados

para conectarse a un servidor de acceso telefónico. Si es necesario, también puede configurar

Actualización automática de la lista de números. La página Configurar entradas remotas

acceso a la red", así como la ventana que aparece al hacer clic en "Cambiar", son similares en

contenido con "Crear o editar". El siguiente paso le permite modificar

tablas de enrutamiento en clientes conectados: mejor en la mayoría de los casos

deje "No cambiar las tablas de enrutamiento". Si es necesario, indique los parámetros.

proxy para IE. Además de la configuración estándar, el asistente le permite instalar

Acciones que se pueden realizar en diferentes etapas de la conexión del cliente.

(por ejemplo, ejecutar un programa). A continuación, configuramos íconos para diferentes situaciones (ventanas

conexión, directorio telefónico, etc.), seleccione el archivo de ayuda, información sobre

apoyo. Si es necesario, incluya un administrador de conexión en el perfil. Puede

ser útil para sistemas cliente que ejecutan un sistema operativo que no contiene

despachador Aquí también puede agregar un archivo de texto con el acuerdo de licencia y

archivos adicionales que vendrán con el perfil. este es el trabajo

El asistente se completa: el resumen mostrará la ruta al archivo de instalación. Copiar

en una carpeta pública para que los usuarios puedan descargarlo libremente.

Ahora los usuarios sólo necesitan ejecutar el archivo ejecutable y responder a

Una única pregunta: poner esta conexión a disposición de "Todos"

usuarios" o "Sólo para mí". Después de lo cual aparecerá el nuevo icono de conexión.

agregado a "Conexiones de red" y aparecerá una ventana de registro en la que

Debes ingresar tu nombre de usuario y contraseña. ¡Muy cómodamente!

Gestión de RRAS con Netsh

Algunas configuraciones del servidor RRAS se pueden administrar usando la utilidad Netsh

(shell de red). Puede agregar un tipo de autenticación de cuenta

equipo de ayuda:

> Netsh ras agrega tipo de autenticación PAP|MD5CHAP|MSCHAPv2|EAP

Para versiones anteriores de Windows también existe MSCHAP|SPAP. Modo de prueba:

> Netsh ras establece el modo de autenticación ESTÁNDAR|NODCC|BYPASS

Registre su computadora como servidor RRAS en AD:

> Netsh ras agregar servidor registrado

Agregar extensión PPP:

> Netsh ras agregar enlace SWC|LCP

La extensión SWC proporciona compresión de software y LCP permite lo mismo.

Extensión del protocolo PPP. Tipos de comunicación multienlace soportados por PPP:

> Netsh ras agregar multienlace MULTI|BACP

Las propiedades de la cuenta se configuran de la siguiente manera:

> Netsh ras configurar usuario

Usando "establecer cliente" puede ver estadísticas o desactivar el cliente.

Guardar y restaurar una configuración RRAS usando Netsh también es fácil:

> Volcado de Netsh ras > "nombre de archivo"

> Netsh exec "nombre de archivo"

Además, muchas configuraciones contienen el contexto "ras aaaa".

Para obtener más información sobre Netsh, consulte el artículo “Equipo corre al campamento Longhorn” en

.

INFORMACIÓN

PPTP se desarrolló antes de la creación de los estándares IPsec y PKI y actualmente

time es el protocolo VPN más popular.