हैकिंग के लिए सर्वोत्तम लिनक्स वितरण। हैकर विंडोज़-आधारित वितरण हैकर्स किस ऑपरेटिंग सिस्टम का उपयोग करते हैं?

आज, प्रवेश परीक्षण के लिए सबसे लोकप्रिय वितरण *निक्स-जैसे वितरण हैं:, ब्लैकआर्च लिनक्स, पेंटू और कई अन्य। इनका उपयोग वर्चुअल वातावरण और लाइव सिस्टम दोनों में किया जा सकता है, या डेस्कटॉप ओएस के रूप में भी स्थापित किया जा सकता है।

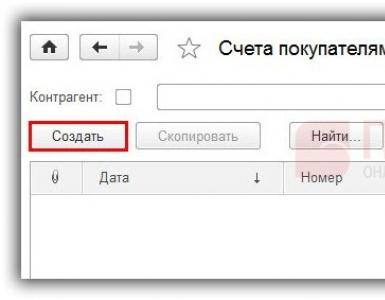

विंडोज़ उपयोगकर्ता हाल तक ऐसी असेंबलियों से वंचित थे (हम वर्चुअल मशीनों को ध्यान में नहीं रखते हैं), जब तक कि एक जादुई बॉक्स दिखाई नहीं दिया - हैकर वितरण पेंटेस्टबॉक्स।

पेंटेस्टबॉक्स वर्चुअल मशीनों पर चलने वाले अन्य सुरक्षा वितरणों की तरह नहीं है। इसे बनाने का विचार लेखक के मन में आया आदित्य अग्रवालआँकड़ों का अध्ययन करने के बाद - वितरण डाउनलोड करने वाले 50% से अधिक उपयोगकर्ताओं ने विंडोज़ का उपयोग किया:

- समुराई वेब परीक्षण ढांचा -

- सैंटोकू लिनक्स -

- तोता ओएस -

पेंटेस्टबॉक्स को क्या अलग बनाता है?

उपयोग में आसान। साइट से 2.5 गीगाबाइट डाउनलोड करें, इसे अनपैक करें और सब कुछ उपयोग के लिए तैयार है। वर्चुअल मशीन इंस्टेंस जितना संसाधन गहन नहीं है। कोई निर्भरता नहीं है, सभी उपयोगिताएँ, कमांड मानक - सब कुछ स्थापित है। इसके अलावा, मोज़िला फ़ायरफ़ॉक्स ब्राउज़र वेब अनुप्रयोगों के ऑडिटिंग के लिए सबसे लोकप्रिय ऐड-ऑन के साथ स्थापित है।

पेंटेस्टबॉक्स को अनुकूलित करना काफी आसान है - आपको आवश्यक उपयोगिताओं को पायथन/रूबी/निष्पादन योग्य फ़ाइल में जोड़ें और उपनाम पंजीकृत करें। अपग्रेड करना भी मुश्किल नहीं होगा. इंटरफ़ेस को काले रंग की पृष्ठभूमि, पुराने स्कूल पर "क्लासिक" हरे फ़ॉन्ट के साथ एक कमांड लाइन के रूप में डिज़ाइन किया गया है।

पेंटेस्टबॉक्स में काफी बड़ी संख्या में लोकप्रिय उपयोगिताएँ शामिल हैं जो प्रवेश परीक्षण प्रक्रिया को सुविधाजनक बनाती हैं। उपयोगिताओं को समूहों में विभाजित किया गया है जो उन्हें ढूंढना और उपयोग करना आसान बनाते हैं - जानकारी एकत्र करने और टोही, वेब स्कैनर, ब्रूटफोर्स उपयोगिताओं से लेकर एंड्रॉइड एप्लिकेशन और वाई-फाई विश्लेषण उपयोगिताओं तक।

असेंबली में सुरक्षा विशेषज्ञों और हैकर्स द्वारा उपयोग किए जाने वाले मुख्य "हार्वेस्टर" में से एक - मेटास्प्लोइट फ्रेमवर्क शामिल नहीं है। लेखक इंगित करता है कि स्थापना के लिए इस उत्पाद का पूर्ण रूप से कार्यशील विंडोज़ संस्करण पहले से ही मौजूद है, जो अपने उद्देश्य को अपने मूल रूप में पूरी तरह से पूरा करता है।

लेखक की वेबसाइट पर, उपयोगिताएँ अनुभागों में प्रस्तुत की गई हैं; वहाँ ओवरलैपिंग स्थितियाँ हैं, इसलिए मैंने उपयोगिताओं को उपयोग/प्रभाव की विधि के अनुसार वर्गीकृत करते हुए व्यवस्थित किया। मूल साइट पर कुछ उपयोगिताओं में गलत लिंक/विवरण हैं, कृपया इसे ध्यान में रखें।

सूचना का संग्रहण एवं विश्लेषण

इस अनुभाग में लक्ष्य के प्रारंभिक अनुसंधान के लिए उपयोगिताएँ शामिल हैं।

फोरेंसिक

"डिजिटल साक्ष्य", फोरेंसिक विश्लेषण, साक्ष्य एकत्र करने के लिए उपयोगिताएँ।

पीडीएफ उपकरण- पीडीएफ दस्तावेजों में संदिग्ध वस्तुओं की खोज और पहचान, पीडीएफ तत्वों का विश्लेषण।

पीईपीडीएफ- पीडीएफ फाइलों में निहित वस्तुओं, तत्वों और प्रवाह का विश्लेषण।

origami- संक्रमित पीडीएफ़ के विश्लेषण और उनके साथ काम करने के लिए एक उपयोगिता (इसके लिए उपयोग किया जाता है)।

इस भाग में मैं एक हैकर के लिए हार्डवेयर की पसंद और ओएस की पसंद के बारे में बात करना चाहता हूं। ओएस के बारे में तुरंत - मैं लिनक्स और विंडोज के बीच चयन के बारे में बात करूंगा, मैं लिनक्स वितरण के बारे में बात नहीं करूंगा। जहां तक हार्डवेयर की बात है, मैं कोई बड़ा हार्डवेयर विशेषज्ञ नहीं हूं, मैं बस आपके साथ कुछ अवलोकन साझा करूंगा जो अभ्यास के आधार पर बनाए गए थे।

एक हैकर के लिए कंप्यूटर

आइए अच्छी खबर से शुरू करें - कोई भी औसत कंप्यूटर प्रवेश परीक्षण और हैकिंग के लिए उपयुक्त होगा। यदि आप कोई नया शौक अपनाने या कंप्यूटर सुरक्षा सीखने का निर्णय लेते हैं (वेब एप्लिकेशन प्रोग्रामर और किसी अन्य व्यक्ति के लिए जो हैकर्स का शिकार बनने से बचना चाहते हैं) के लिए बहुत उपयोगी है, तो आपको स्टोर पर जाकर खरीदारी करने की आवश्यकता नहीं है। नया कंप्यूटर।

हालाँकि, नया कंप्यूटर चुनते समय, कुछ चीजें हैं जिन पर आप विचार कर सकते हैं जो आपके कंप्यूटर (और इसलिए आपको) को कुछ कार्यों में अधिक कुशल बनाने में मदद करेंगी।

डेस्कटॉप या लैपटॉप?

एक डेस्कटॉप कंप्यूटर के कई फायदे हैं: यह अधिक शक्तिशाली, सस्ता, अपग्रेड करना और मरम्मत करना आसान है, इसमें अधिक आरामदायक कीबोर्ड, अधिक पोर्ट, बड़ी स्क्रीन और बहुत कुछ है। और केवल एक ही कमी है - गतिशीलता की कमी। यदि आपके सामने साइटों पर यात्रा करने का कार्य नहीं है, और सामान्य तौर पर आप केवल अध्ययन कर रहे हैं, तो एक डेस्कटॉप कंप्यूटर बेहतर रहेगा।

पेंटेस्टर के लिए वीडियो कार्ड

निःसंदेह, गेम के लिए हमें वीडियो कार्ड की आवश्यकता नहीं है। हमें हैश रकम (हैश) पर पुनरावृति करने के लिए इसकी आवश्यकता है। हैश एक विशेष एल्गोरिदम (हैश फ़ंक्शन) का उपयोग करके डेटा प्रोसेसिंग का परिणाम है। उनकी ख़ासियत यह है कि समान डेटा में समान हैश होते हैं। लेकिन हैश से मूल डेटा पुनर्प्राप्त करना असंभव है। इसका उपयोग विशेष रूप से अक्सर किया जाता है, उदाहरण के लिए, वेब अनुप्रयोगों में। पासवर्ड को क्लियरटेक्स्ट में संग्रहीत करने के बजाय, अधिकांश वेबसाइटें उन पासवर्डों के हैश को संग्रहीत करती हैं। यदि आप अपना उपयोगकर्ता नाम और पासवर्ड दर्ज करते हैं, तो वेबसाइट आपके द्वारा दर्ज किए गए पासवर्ड के हैश की गणना करती है और तुलना करती है कि यह पहले से सहेजे गए पासवर्ड से मेल खाता है या नहीं। यदि ऐसा होता है, तो आपने सही पासवर्ड दर्ज किया है और साइट तक पहुंच प्राप्त कर रहे हैं। यह सब किस लिए है? कल्पना करें कि एक हैकर डेटाबेस तक पहुंच प्राप्त करने में कामयाब रहा (उदाहरण के लिए, एसक्यूएल इंजेक्शन के माध्यम से) और साइट पर सभी हैश सीख लिया। वह उपयोगकर्ताओं में से एक के रूप में लॉग इन करना चाहता है, लेकिन नहीं कर सकता - वेबसाइट को पासवर्ड की आवश्यकता होती है, यह हैश स्वीकार नहीं करती है।

आप हैश से एक पासवर्ड पुनर्प्राप्त कर सकते हैं, उदाहरण के लिए, क्रूर बल का उपयोग करके (इंद्रधनुष तालिकाएं भी हैं, लेकिन यह अब उनके बारे में नहीं है, और उनका सार एक ही चीज़ पर उबलता है - उम्मीदवार पासवर्ड के लिए हैश की गणना)। हम एक पासवर्ड उम्मीदवार लेते हैं, उदाहरण के लिए, "सुपरबिट", इसके लिए हैश राशि की गणना करते हैं, मौजूदा हैश राशि के साथ इसकी तुलना करते हैं - यदि वे मेल खाते हैं, तो उपयोगकर्ता के लिए पासवर्ड "सुपरबिट" है, यदि नहीं, तो हम लेते हैं अगला पासवर्ड उम्मीदवार, उदाहरण के लिए, "dorotymylove", हम इसके लिए हैश राशि की गणना करते हैं, इसकी तुलना साइट के डेटाबेस से सीखे गए पासवर्ड से करते हैं, यदि यह मेल खाता है, तो हमें पासवर्ड पता है, यदि नहीं, तो हम आगे जारी रखते हैं।

यह ऑपरेशन (हैश की खोज) एक केंद्रीय प्रोसेसर का उपयोग करके किया जा सकता है, ऐसे कई प्रोग्राम हैं जो ऐसा कर सकते हैं; लेकिन यह देखा गया कि वीडियो कार्ड का उपयोग करके हैश को पुनरावृत्त करना बहुत तेज़ है। सीपीयू की तुलना में, जीपीयू का उपयोग करने से खोज गति दसियों, सैकड़ों, हजारों या अधिक गुना बढ़ जाती है! स्वाभाविक रूप से, जितनी तेज़ी से हैश खोजे जाते हैं, सफल हैक की संभावना उतनी ही अधिक होती है।

लोकप्रिय वीडियो कार्ड AMD, GeForce और Intel HD ग्राफ़िक्स हैं। इंटेल एचडी ग्राफ़िक्स से बहुत कुछ प्राप्त करना हमेशा संभव नहीं होता है, वे विशेष रूप से शक्तिशाली नहीं होते हैं और अलग से नहीं खरीदे जाते हैं - इसलिए हम उन पर अधिक ध्यान नहीं देंगे।

मुख्य विकल्प AMD और GeForce के बीच है। GeForce वीडियो कार्ड बहुत अधिक लोकप्रिय हैं। उन्होंने खेलों में खुद को साबित किया है, उनके पास प्रशंसकों की एक बड़ी फौज है। लेकिन AMD ब्रूट फ़ोर्स हैश के लिए बेहतर अनुकूल है, चाहे GeForce प्रशंसकों के लिए यह कितना भी निराशाजनक क्यों न हो। मध्य-मूल्य श्रेणी के एएमडी वीडियो कार्ड शीर्ष श्रेणी के GeForce वीडियो कार्ड के समान ही परिणाम दिखाते हैं। वे। एक टॉप-एंड GeForce के बजाय, आप 2 AMD सस्ते खरीद सकते हैं और हैश गणना की उच्च गति प्राप्त कर सकते हैं।

मैंने इस क्षण पर पुनर्विचार किया। ऑनलाइन स्टोर के डेटा और कीमतों की तुलना करते हुए, मैं इस नतीजे पर पहुंचा कि कोई अंतर नहीं है। शीर्ष GeForces शीर्ष Radeons से दोगुने से अधिक शक्तिशाली हैं। और कीमत लगभग दोगुनी है. साथ ही आपको यह जानना होगा कि एएमडी ड्राइवरों का अधिकांश लिनक्स वितरणों के साथ बहुत दर्दनाक संबंध है। वर्तमान में लिनक्स पर हैशकैट केवल एएमडीजीपीयू-प्रो का समर्थन करता है, जो केवल नए ग्राफिक्स कार्ड का समर्थन करता है। और यहां तक कि अगर आप एक नए एएमडी वीडियो कार्ड के साथ एक कंप्यूटर खरीदने की योजना बना रहे हैं, तो पहले समर्थित लिनक्स वितरण की सूची देखें - यह छोटा है, यह बहुत संभव है कि आपका ओएस वहां नहीं है।

सामान्य तौर पर, शायद एक समय में Radeons वास्तव में ब्रूट-फोर्सिंग पासवर्ड के लिए GeForces से बेहतर थे, AMD ड्राइवर एक बार एक कमांड के साथ लिनक्स में स्थापित किए गए थे, लेकिन अब यह मामला नहीं है। यदि मैं अभी कंप्यूटर बना रहा होता या लैपटॉप खरीद रहा होता, तो मैं GeForce वाले मॉडल चुनता।

हैश पर पुनरावृत्ति की आवश्यकता होगी:

- पैठ के लिए वेब अनुप्रयोगों का परीक्षण करते समय (कभी-कभी);

- जब वाई-फ़ाई हैक हो जाए (लगभग हमेशा);

- एन्क्रिप्टेड डिस्क, वॉलेट, फ़ाइलें, पासवर्ड-सुरक्षित दस्तावेज़ आदि के पासवर्ड को क्रैक करते समय) (हमेशा)।

टक्कर मारना

केवल एक प्रोग्राम का उपयोग करते समय मुझे रैम की कमी का सामना करना पड़ा। यह कार्यक्रम आईवीआरई है। अधिकांश अन्य स्थितियों के लिए, एक औसत या कम-शक्ति वाले कंप्यूटर की रैम लगभग किसी भी एप्लिकेशन को एक ही थ्रेड में चलाने के लिए पर्याप्त होनी चाहिए।

यदि आप वर्चुअल मशीन में परीक्षण के लिए ओएस का उपयोग करने की योजना बना रहे हैं, तो इस स्थिति में पर्याप्त मात्रा में रैम का ध्यान रखना बेहतर है।

वर्चुअल मशीनों की RAM आवश्यकताएँ:

- जीयूआई के साथ आर्क लिनक्स - बहुत आरामदायक काम के लिए 2 गीगाबाइट रैम

- जीयूआई के साथ काली लिनक्स - सामान्य ऑपरेशन के लिए 2 गीगाबाइट रैम

- जीयूआई के साथ काली लिनक्स - बहुत आरामदायक काम के लिए 3-4 गीगाबाइट रैम

- ग्राफ़िकल इंटरफ़ेस के बिना कोई भी लिनक्स - सिस्टम के लिए लगभग 100 मेगाबाइट + आपके द्वारा चलाए जाने वाले प्रोग्राम द्वारा उपभोग की जाने वाली मात्रा

- विंडोज़ नवीनतम संस्करण - प्रारंभ करने के लिए 2 जीबी (बहुत सारी धीमी गति)

- विंडोज़ के नवीनतम संस्करण - आरामदायक काम के लिए 4 जीबी या अधिक।

उदाहरण के लिए, मेरे मुख्य सिस्टम पर 8 गीगाबाइट हैं, मैंने आर्क लिनक्स और काली लिनक्स को 2 गीगाबाइट रैम आवंटित की है, मैं उन्हें (यदि आवश्यक हो) एक साथ चलाता हूं और उनमें आराम से काम करता हूं। यदि आप वर्चुअल मशीनों में पेंटेनस्टिंग के लिए ओएस का उपयोग करने की योजना बना रहे हैं, तो मैं कम से कम 8 गीगाबाइट रखने की सलाह दूंगा - यह एक या दो सिस्टम को आराम से चलाने के लिए पर्याप्त है, और अधिकांश प्रोग्राम इन सिस्टम पर हैं।

हालाँकि, यदि आप कई प्रोग्राम (या कई थ्रेड्स में एक प्रोग्राम) चलाने की योजना बना रहे हैं, या यदि आप कई वर्चुअल मशीनों से एक वर्चुअल कंप्यूटर बनाना चाहते हैं, तो 16 गीगाबाइट अतिश्योक्तिपूर्ण नहीं होगा (मेरी योजना इसे 16 गीगाबाइट तक बढ़ाने की है) लैपटॉप, सौभाग्य से दो खाली स्लॉट हैं)।

परीक्षण के दौरान 16 गीगाबाइट से अधिक रैम आपके लिए उपयोगी होने की संभावना नहीं है।

CPU

यदि आप हैश को बलपूर्वक लागू करने जा रहे हैं और इसे ग्राफिक्स कार्ड के बजाय एक केंद्रीय प्रोसेसर का उपयोग करके कर रहे हैं, तो प्रोसेसर जितना अधिक शक्तिशाली होगा, ब्रूट बल उतनी ही तेजी से चलेगा। साथ ही, बड़ी संख्या में कोर वाला एक शक्तिशाली प्रोसेसर आपको वर्चुअल मशीनों में अधिक आराम से काम करने की अनुमति देगा (मैं ग्राफिकल इंटरफ़ेस के साथ प्रत्येक वर्चुअल मशीन के लिए 2 कोर आवंटित करता हूं)।

अधिकांश प्रोग्राम (हैश पर पुनरावृत्त होने वाले कार्यक्रमों को छोड़कर) प्रोसेसर पावर की मांग नहीं कर रहे हैं।

एचडीडी

कोई विशेष आवश्यकताएँ नहीं हैं. स्वाभाविक रूप से, SSD के साथ काम करना अधिक सुखद है।

वीपीएस/वीडीएस पर पेनेट्रेशन परीक्षक कंप्यूटर

खैर, "इसके अलावा," वीपीएस आपको अपने स्वयं के वेब सर्वर, मेल सर्वर, फ़ाइल स्टोरेज, सहयोग के लिए क्लाउड, ओनक्लाउड, वीपीएन, या मूल रूप से कुछ भी व्यवस्थित करने की अनुमति देता है जो कि एक सफेद आईपी के साथ लिनक्स कर सकता है। उदाहरण के लिए, मैंने कार्यक्रमों के नए संस्करणों की निगरानी का आयोजन किया (उसी वीपीएस पर जहां https://suip.biz/ru/ - दो बार भुगतान क्यों करें): https://softocracy.ru/

वीपीएस आपको कमांड लाइन इंटरफ़ेस और ग्राफिकल डेस्कटॉप वातावरण दोनों कंप्यूटर स्थापित करने की अनुमति देता है। जैसा कि वे कहते हैं, "स्वाद और रंग..." सभी मार्कर अलग-अलग हैं, लेकिन व्यक्तिगत रूप से मैं एक सर्वर के रूप में ग्राफिकल डेस्कटॉप वातावरण के साथ एक ओएस स्थापित करने का प्रबल विरोधी हूं। यदि केवल इसलिए कि यह महंगा है - आरामदायक काम के लिए आपको 2+ गीगाबाइट रैम के साथ टैरिफ कार्ड खरीदने की ज़रूरत है। और चल रहे कार्यक्रमों और उनकी संख्या के आधार पर यह भी पर्याप्त नहीं हो सकता है।

एआरएम डिवाइस पर, मैं ग्राफिकल डेस्कटॉप वातावरण के बिना एक ओएस स्थापित करने और उन डिवाइसों में से चुनने की सलाह दूंगा जो अधिक शक्तिशाली हैं। इसका परिणाम एक ऐसा सहायक हो सकता है जो लगभग अदृश्य है, जो कभी नहीं सोता है और लगभग बिना बिजली की खपत किए आपके लिए कुछ न कुछ करता रहता है। यदि आपके पास डायरेक्ट आईपी है, तो आप उस पर वेब सर्वर, मेल सर्वर आदि स्थापित कर सकते हैं।

हैकिंग के लिए Linux या Windows?

लिनक्स से पेन्टिंग में उपयोग किए जाने वाले अधिकांश प्रोग्राम क्रॉस-प्लेटफ़ॉर्म हैं और विंडोज़ पर बढ़िया काम करते हैं। एकमात्र अपवाद वाई-फ़ाई के प्रोग्राम हैं। और समस्या स्वयं प्रोग्रामों में नहीं है (उदाहरण के लिए, एयरक्रैक-एनजी, प्रोग्रामों का एक क्रॉस-प्लेटफ़ॉर्म सेट है जो विंडोज़ के लिए आधिकारिक बायनेरिज़ के साथ आता है), लेकिन विंडोज़ में नेटवर्क एडाप्टर मॉनिटर मोड में है।

निरसॉफ्ट, जिसके कार्यक्रमों में फोरेंसिक और एकमुश्त हैकिंग उपयोगिताएँ शामिल हैं।

विंडोज़ की अपनी क्षमता है, सिग्विन है, जो लिनक्स कमांड लाइन की तुलना में बहुत कुछ कर सकता है। मुझे इसमें कोई संदेह नहीं है कि बड़ी संख्या में पेंटेस्टर हैं जो विंडोज़ का उपयोग करते हैं। अंत में, मुख्य बात यह नहीं है कि ओएस क्या स्थापित किया गया है, बल्कि तकनीकी पहलुओं की समझ, नेटवर्क, वेब एप्लिकेशन और अन्य चीजों की समझ, साथ ही टूल का उपयोग करने की क्षमता है।

जो लोग लिनक्स को अपने हैकिंग ओएस प्लेटफॉर्म के रूप में चुनते हैं उन्हें निम्नलिखित लाभ होते हैं:

- कई तैयार वितरण किट हैं जहां संबंधित विशेष कार्यक्रम स्थापित और कॉन्फ़िगर किए जाते हैं। यदि आप विंडोज़ पर यह सब इंस्टॉल और कॉन्फ़िगर करते हैं, तो यह पता चल सकता है कि लिनक्स से निपटना तेज़ है।

- परीक्षण किए जा रहे वेब एप्लिकेशन और विभिन्न सर्वर और नेटवर्किंग उपकरण आमतौर पर लिनक्स या कुछ इसी तरह चलते हैं या आधारित होते हैं। लिनक्स ओएस और इसके बुनियादी आदेशों में महारत हासिल करके, आप एक साथ परीक्षण के "लक्ष्य" को सीखते हैं: आप यह ज्ञान प्राप्त करते हैं कि यह कैसे काम करता है, किन फ़ाइलों में महत्वपूर्ण जानकारी हो सकती है, परिणामी शेल में कौन से आदेश दर्ज करने हैं, आदि।

- अनुदेशों की संख्या. पेन्टेस्टिंग पर सभी विदेशी पुस्तकें (मैंने कोई घरेलू नहीं देखी) विशेष रूप से लिनक्स में काम करने का वर्णन करती हैं। बेशक, आप विंडोज़ पर कमांड का अनुमान लगा सकते हैं और स्थानांतरित कर सकते हैं, लेकिन सब कुछ काम करने में खर्च किया गया प्रयास लिनक्स में महारत हासिल करने के लिए आवश्यक प्रयास के बराबर हो सकता है।

- खैर, वाई-फ़ाई। लिनक्स पर, यदि आपका नेटवर्क कार्ड इसका समर्थन करता है, तो मॉनिटर मोड में कोई समस्या नहीं है।

मैं अपनी कहानी एक किस्से से शुरू करूँगा। एक बार की बात है, विनी द पूह (वीपी) और पिगलेट (पी) ने बिगफुट का साक्षात्कार लेने का फैसला किया। हमने जाकर देखा, लेकिन हमें वह कभी नहीं मिला। हम साइबेरिया के पहाड़ों पर पहुँचे। वहां वीपी कहते हैं:

"पिगलेट, चलो अलग हो जाएं, अन्यथा आप और मैं उसे कभी नहीं ढूंढ पाएंगे!"

और उन्होंने वैसा ही किया. वीपी ने खोजा-खोजा, वहां कोई नहीं था. मैंने पिगलेट को ढूंढने का फैसला किया। वह चला, भटका, और अचानक उसने देखा कि पिगलेट मृत पड़ा हुआ है और उसका मुंह फटा हुआ है, और उसके बगल में एक वॉयस रिकॉर्डर पड़ा हुआ है। वीपी ने रिकॉर्डर चालू किया और सुना:

-कॉमरेड बिगफुट, क्या मैं आपका साक्षात्कार ले सकता हूँ?

-इसे लें!

-लेकिन...

-इसे लें!

-लेकिन यह कोई साक्षात्कार नहीं है!

-इसे लें!

-आ-आह-आह!

...

इसलिए मैंने निश्चित रूप से बिगफुट का नहीं बल्कि साक्षात्कार देने का निर्णय लिया;),

और हैकर्स से, ऐसे लोग जिन्हें ढूंढना काफी मुश्किल है और जो बहुत सी दिलचस्प बातें बता सकते हैं। मैंने सभी से समान प्रश्न पूछे (मैं वास्तव में यह जानना चाहता था कि ये अदृश्य चीजें एक-दूसरे से कैसे भिन्न हैं;), जिनमें से सभी कंप्यूटर से संबंधित नहीं हैं। मैं इस बारे में बहुत अधिक विस्तार में नहीं जाऊंगा कि मुझे वास्तविक हैकर्स कैसे मिले (मैं इसे एक पेशेवर रहस्य के रूप में छोड़ दूंगा), मैं सिर्फ इतना कहूंगा कि उनमें से कुछ संकीर्ण दायरे में काफी प्रसिद्ध हैं, अन्य

जानकार लोगों द्वारा अनुशंसित किया गया था, दूसरों को स्वयं ही देखना पड़ता था।

साक्षात्कार क्रमांक 1 (साइडेक्स)

1) क्या आपको प्रसिद्धि की आवश्यकता है?

मुझे "सामूहिक" प्रसिद्धि में कोई दिलचस्पी नहीं है। ऐसा कि सामान्य लोग मेरे बारे में बात करते हैं और मेरे बारे में पत्रिकाओं में लिखते हैं जो कंप्यूटर सुरक्षा और सामान्य रूप से कंप्यूटर से बहुत दूर हैं। उदाहरण के लिए, मुझे कुख्यात मिटनिक, लेविन या नवीनतम "स्टार" - माफिया बॉय की लोकप्रियता पसंद नहीं है। बल्कि, व्यक्ति सबसे सक्षम और आधिकारिक लोगों के बीच "संकीर्ण" प्रसिद्धि में रुचि रखता है। जैसा कि वे कहते हैं, "कम अधिक है।"

2) हैकर कैसे बनें?

कोई नहीं पूछता: रजाई काटने वाला कैसे बनें? तो फिर इस प्रश्न का "विशेषता" से क्या लेना-देना है?

- हैकर? यह किशोरों को खिलाने के लिए एक मिथक से ज्यादा कुछ नहीं है: आप एक हैकर बन जाएंगे, हम आपको एक हैकर बनना सिखाएंगे, आपको एक हैकर बनना होगा, अमेरिकी "हैकर कैसे बनें"। मैं चाहता था कि जो युवा यह प्रश्न पूछ रहे हैं वे इसे इस प्रकार बदलें: कंप्यूटर सुरक्षा विशेषज्ञ कैसे बनें? यहां मैं आपको यथासंभव मौलिक ज्ञान प्राप्त करने की सलाह दूंगा, जैसे: विभिन्न ऑपरेटिंग सिस्टम, विभिन्न प्रोग्रामिंग, विदेशी भाषाओं (संचार), संचार प्रोटोकॉल, हार्डवेयर डिवाइस आदि के साथ काम करना। और आपको आवश्यक मात्रा में जो चाहिए उसे प्राप्त करने के बाद, जानकारी के अधिक विशिष्ट स्रोतों की ओर रुख करें: समाचार फ़ीड/वेबसाइट, सुरक्षा मेलिंग, रुचि के क्षेत्र में जानकार लोगों के साथ संपर्क, वही किताबें, और निश्चित रूप से, वर्तमान पत्रिकाएँ, जैसे वही हैकर पत्रिका।

3) आपकी पसंदीदा किताब कौन सी है?

इरविन शॉ "रिच मैन, पुअर मैन", "ब्रेड ऑन द वॉटर्स"; विलियम गिब्सन

"जलता हुआ क्रोम"।

4) आपका पसंदीदा संगीत कौन सा है?

इलेक्ट्रॉनिक "मौलिक" संगीत: क्राफ्टवर्क, लंदन की भविष्य की ध्वनि, द ओर्ब, ऑर्बिटल। और आधुनिक प्रयोग: डस्ट ब्रदर्स, केमिकल ब्रदर्स (प्रारंभिक और सबसे हालिया कार्य), प्राइमल स्क्रीम, अपोलो 440, पॉल ओकेनफोल्ड, कैफे डेल से आसानी से सुनना

मार्च.

5) आपकी पसंदीदा फिल्म कौन सी है?

मैं फिल्म "फाइट क्लब" से बहुत प्रभावित हुआ। लेकिन इसका व्यापक चरित्र और विचारों का उथलापन हमें इसे पसंदीदा कहने की अनुमति नहीं देता है। कुल मिलाकर, मुझे अपनी पसंदीदा फिल्म का नाम बताना मुश्किल लगता है, क्योंकि... यहां पश्चिमी फिल्म लिखना तर्कसंगत होगा। मैं इसे नाम देने में संकोच नहीं करूंगा - सुपर-डायरेक्टर जर्मन से "ख्रुस्तलेव, कार", जो दुर्भाग्य से, कभी-कभार ही अपने काम से हमें खुश करता है। पूरी तरह से बिना बजट वाली फिल्म से - "कोमल" बशीरोव द्वारा "द आयरन हील ऑफ़ द ओलिगार्की"।

ठीक है, सबसे पहले, हैकर और क्रैकर को भ्रमित करने की कोई आवश्यकता नहीं है.... मैंने विभिन्न कार्यक्रमों को तोड़ दिया है, लेकिन मुझे "क्राउबार्स" याद नहीं है - उनमें कोई दिलचस्पी नहीं है। तोड़ने से ज्यादा दिलचस्प है बनाना।

9) क्या आपकी कोई गर्लफ्रेंड है?

एक मज़ेदार सवाल, बेशक - रूसी ;-)। हालाँकि यह राष्ट्रीयता का मामला नहीं है...

लिनक्स, सोलारिस, WinNT

अलग-अलग कार्यों के लिए - अलग-अलग ओएस, कोई स्पष्ट उत्तर नहीं है और न ही हो सकता है।

कंप्यूटर?

12 से 24 तक.

15) आप गेट्स के बारे में क्या सोचते हैं?

एक आदमी जिसने मानवीय आलस्य और मूर्खता से भाग्य बनाया। गेट्स का आगमन अपरिहार्य था; यदि वह वहां नहीं होते, तो कोई और होता।

साक्षात्कार संख्या 4 (TEN)

1) क्या आपको प्रसिद्धि की आवश्यकता है?

2) हैकर कैसे बनें?

3) आपकी पसंदीदा किताब कौन सी है?

"C++ में प्रोग्राम कैसे करें"

4) आपका पसंदीदा संगीत कौन सा है?

5) आपकी पसंदीदा फिल्म कौन सी है?

"इवान वासिलीविच अपना पेशा बदल रहा है"

7) सबसे यादगार हैक।

पकड़े जाने पर हैकिंग करना सबसे यादगार हैक है :)।

8) आप किसे सबसे उत्कृष्ट हैकर मानते हैं?

केविन मिटनिक.

9) क्या आपकी कोई गर्लफ्रेंड है?

10) सबसे अच्छे हैकर किस राष्ट्रीयता के होते हैं?

बेशक, रूसी।

11) आपके कंप्यूटर पर कौन से ऑपरेटिंग सिस्टम हैं?

WinNT 4.0 वर्कस्टेशन और FreeBSD।

12) आपके अनुसार कौन सा ओएस सबसे अच्छा है?

13) आप दिन में कितने घंटे बिताते हैं

कंप्यूटर?

7 से कम नहीं.

14) आप किन भाषाओं में प्रोग्राम करते हैं?

15) आप गेट्स के बारे में क्या सोचते हैं?

हेहे! मैं गेट्स के बारे में क्या सोचता हूँ? वह एक बकरी है!

साक्षात्कार #5 (ब्लैकहोल)

1) क्या आपको प्रसिद्धि की आवश्यकता है?

नहीं, यह बिल्कुल भी जरूरी नहीं है.

2) हैकर कैसे बनें?

प्रोग्रामिंग से प्यार है और इसकी जड़ों को अच्छी तरह से जानता हूं - असेंबलर।

3) आपकी पसंदीदा किताब कौन सी है?

टॉल्स्टॉय द्वारा "युद्ध और शांति"।

4) आपका पसंदीदा संगीत कौन सा है?

जोहान सेबेस्टियन बाच। अब, उदाहरण के लिए, शानदार "फ़्रेंच सुइट्स" चलाए जा रहे हैं।

5) आपकी पसंदीदा फिल्म कौन सी है?

लिस्टिंग में बहुत लंबा समय लगेगा. मैं अपना मूड देखता हूं.

7) सबसे यादगार हैक।

यह रूसी कानून द्वारा निषिद्ध है 😉

8) आप किसे सबसे उत्कृष्ट हैकर मानते हैं?

केविन मिटनिक और रॉबर्ट मॉरिस।

9) क्या आपकी कोई गर्लफ्रेंड है?

बिल्कुल है.

10) सबसे अच्छे हैकर किस राष्ट्रीयता के होते हैं?

मेरे पास ऐसे आँकड़े नहीं हैं. मुझे लगता है कि हर कोई सफलता हासिल कर सकता है.

11) आपके कंप्यूटर पर कौन से ऑपरेटिंग सिस्टम हैं?

एमएस डॉस और विंडोज एनटी।

12) आपके अनुसार कौन सा ओएस सबसे अच्छा है?

13) आप दिन में कितने घंटे बिताते हैं

कंप्यूटर?

14) आप किन भाषाओं में प्रोग्राम करते हैं?

असेंबली, सी++ और जावा।

15) आप गेट्स के बारे में क्या सोचते हैं?

बहुत अच्छा। लेकिन मुझे उसकी (माइक्रोसॉफ्ट) प्रोग्रामिंग भाषाएं पसंद नहीं हैं। और उसने जावा के साथ जो किया उससे उसे कोई श्रेय नहीं मिलता।

धन्यवाद।

साक्षात्कार संख्या 6 (विरविट)

1) क्या आपको प्रसिद्धि की आवश्यकता है?

यह जीवन के किस क्षेत्र पर निर्भर करता है।

2) हैकर कैसे बनें?

अध्ययन करें और फिर से अध्ययन करें... और अभ्यास भी करें...

3) आपकी पसंदीदा किताब कौन सी है?

यूनिक्स ओएस आर्किटेक्चर।

4) आपका पसंदीदा संगीत कौन सा है?

रॉक-एन-रोल, रॉक, फंक

5) आपकी पसंदीदा फिल्म कौन सी है?

8) आप किसे सबसे उत्कृष्ट हैकर मानते हैं?

मुझे मशहूर हस्तियों में कोई दिलचस्पी नहीं है, हालाँकि मिटनिक...

9) क्या आपकी कोई गर्लफ्रेंड है?

10) सबसे अच्छे हैकर किस राष्ट्रीयता के होते हैं?

11) आपके कंप्यूटर पर कौन से ऑपरेटिंग सिस्टम हैं?

Win98, लिनक्स ब्लैक कैट 6.02

12) आपके अनुसार कौन सा ओएस सबसे अच्छा है?

13) आप दिन में कितने घंटे बिताते हैं

कंप्यूटर?

14) आप किन भाषाओं में प्रोग्राम करते हैं?

सी, सी++, एएसएम, फॉक्सप्रो।

15) आप गेट्स के बारे में क्या सोचते हैं?

कुछ नहीं। मैं सही समय पर सही जगह पर था.

साक्षात्कार संख्या 7 (मायज़टिक)

1) क्या आपको प्रसिद्धि की आवश्यकता है?

अन्य हैकर्स के बीच, इससे कोई नुकसान नहीं होगा।

2) हैकर कैसे बनें?

इसे सीखने के लिए आपके अंदर बहुत धैर्य और इच्छा होनी चाहिए।

3) आपकी पसंदीदा किताब कौन सी है?

"इंटरनेट पर हमला।"

4) आपका पसंदीदा संगीत कौन सा है?

कट्टर तकनीकी.

5) आपकी पसंदीदा फिल्म कौन सी है?

7) सबसे यादगार हैक।

8) आप किसे सबसे उत्कृष्ट हैकर मानते हैं?

9) क्या आपकी कोई गर्लफ्रेंड है?

10) सबसे अच्छे हैकर किस राष्ट्रीयता के होते हैं?

बेशक, रूसी।

11) आपके कंप्यूटर पर कौन से ऑपरेटिंग सिस्टम हैं?

लिनक्स RH7.0 और Win98

12) आपके अनुसार कौन सा ओएस सबसे अच्छा है?

यह कहना मुश्किल है कि यूनिक्स जैसे ओएस आम तौर पर अच्छे होते हैं।

13) आप दिन में कितने घंटे बिताते हैं

कंप्यूटर?

14) आप किन भाषाओं में प्रोग्राम करते हैं?

15) आप गेट्स के बारे में क्या सोचते हैं?

स्मार्ट लड़का, उसने सॉफ्टवेयर बेचने के बारे में सोचा, लेकिन सामान्य तौर पर वह लालची है।

ये पाई हैं 😉 यह अफ़सोस की बात है कि वे ईमानदारी से चमकते नहीं हैं (आप देख सकते हैं कि वे सबसे यादगार के बारे में प्रश्न का उत्तर कैसे देते हैं

हैकिंग), लेकिन ऐसे सवालों के जवाब पाने के लिए आपको उनमें से एक बनना होगा। लेकिन वे एक-दूसरे से ऐसे सवाल नहीं पूछते...

कई लोग इसे "हैकर" ऑपरेटिंग सिस्टम के रूप में देखते हैं। स्वयं हैकरों को, विशेषकर युवाओं के बीच, प्रशंसा की दृष्टि से देखा जाता है। यह Kali Linux में युवाओं की रुचि को बताता है। वे इसे स्थापित करने और चलाने का प्रयास करते हैं और उनके पास बहुत सारे "बचकाना" प्रश्न होते हैं। इन प्रश्नों का उत्तर अवश्य दिया जाना चाहिए, चाहे वे कितने भी सरल, अनुभवहीन या ग़लत क्यों न हों। मेरे लिए व्यक्तिगत रूप से, "अनुभवी" लोगों का व्यवहार जो "आपको इसकी आवश्यकता क्यों है?", "स्कूल की छुट्टियां फिर से?", "क्या आपको ऐसे बेवकूफी भरे सवालों के लिए प्रतिबंधित किया जाना चाहिए?" जैसे सवालों का जवाब देना अस्वीकार्य है? वगैरह। रूसी तकनीकी मंच इस अशिष्टता से भरे हुए हैं। मैं FreeForum.biz पर स्वयं को इसकी अनुमति नहीं देता और दूसरों को भी ऐसा करने की अनुमति नहीं दूंगा। हर कोई, चाहे वह अब कितना भी बड़ा विशेषज्ञ क्यों न हो, बुनियादी बातों का अध्ययन करके शुरुआत करता है, "बच्चों के" सवालों से शुरुआत करता है। जो लोग सरल प्रश्न नहीं पूछते, वे अंततः उत्तर कभी नहीं जान पाएंगे।

काली लिनक्स की स्थापना और संचालन भी उन्नत लिनक्स उपयोगकर्ताओं के बीच सवाल उठाता है। लेकिन ये प्रश्न जटिल या रचनात्मक हैं। और, एक तरफ, मैं सभी शुरुआती लोगों की मदद करना चाहता हूं (क्योंकि मैं खुद भी उनमें से एक था), लेकिन दूसरी तरफ, मैं पूरी तरह से नर्सरी स्तर तक नीचे नहीं गिरना चाहता। आख़िरकार, सामान्य प्रश्नों का उत्तर देना न तो दिलचस्प है और न ही समय की बर्बादी है।

इसलिए, सभी नौसिखिए हैकर्स के लिए, मैंने एक सूची तैयार की है कि आपको क्या सीखने की आवश्यकता है। प्रत्येक बिंदु के लिए, मैं यह समझाने का प्रयास करूंगा कि आपको इसे जानने की आवश्यकता क्यों है।

1. प्रोग्रामिंग भाषाओं की मूल बातें

1.1 एचटीएमएल

वास्तव में, HTML एक प्रोग्रामिंग भाषा भी नहीं है, बल्कि एक मार्कअप भाषा है, अर्थात। मोटे तौर पर इसका उपयोग पाठ को प्रारूपित करने के लिए किया जाता है।

यह किसी नौसिखिए हैकर की कैसे मदद कर सकता है? मैं आपको अपना व्यक्तिगत उदाहरण दूंगा. जिन इंटरनेट प्रदाताओं की सेवाएँ मैंने उपयोग कीं उनमें से एक (होम सिटी नेटवर्क वाला एक स्थानीय प्रदाता) की (शायद अभी भी है - मुझे नहीं पता, मैंने इस प्रदाता को बहुत समय पहले छोड़ दिया था) अपनी वेबसाइट और उपयोगकर्ताओं के लिए अपनी सेवाएँ थीं। 2000 के दशक की शुरुआत में, यह प्रासंगिक था - इंटरनेट ट्रैफ़िक (बाहरी) का भुगतान किया गया था, इसलिए सभी ने स्थानीय संसाधनों का उपयोग करने का प्रयास किया। ये संसाधन निश्चित रूप से बहुत लोकप्रिय थे। सबसे लोकप्रिय में से एक फ़ाइल शेयरिंग है। उपयोगकर्ताओं द्वारा लगातार दुर्व्यवहार के कारण (उदाहरण के लिए, सहपाठी माशा, फ़ोटोशॉप का उपयोग करके "नंगा"), फ़ाइल होस्टिंग सेवा के मालिक ने एक अनिवार्य पासवर्ड दर्ज किया। यह पासवर्ड स्वचालित रूप से उत्पन्न हुआ था और फ़ाइल टिप्पणी में शामिल नहीं किया जा सका। तो, फ़ाइल भेजने के लिए फॉर्म के विश्लेषण और उसके साथ कुछ प्रयोगों से पता चला कि पासवर्ड फॉर्म के छिपे हुए क्षेत्रों में से एक में निहित है, जिसे निश्चित रूप से संपादित किया जा सकता है। इस पासवर्ड को सर्वर पर किसी भी चीज़ द्वारा चेक नहीं किया गया था। परिणामस्वरूप, आपके कंप्यूटर पर किसी फ़ाइल को डाउनलोड करने के लिए फ़ॉर्म को सहेजकर और उसे थोड़ा संपादित करके, हम यह सुनिश्चित करने में कामयाब रहे कि फ़ाइलों को पासवर्ड के बिना फिर से डाउनलोड किया जा सकता है। इस फॉर्म का उपयोग प्रदाता का कोई भी ग्राहक कर सकता है। बाद में, प्रदाता ने छेद को "बंद" कर दिया और पासवर्ड की जाँच करना शुरू कर दिया। हालाँकि, समान सरल जोड़तोड़ के साथ यह सुनिश्चित करना संभव था कि फ़ाइलें हमेशा एक "मानक" पासवर्ड ("0000", ऐसा लगता है) के साथ लोड की गई थीं, साथ ही यह पासवर्ड फ़ाइल पर एक टिप्पणी में लिखा जा सकता था।

जो लोग कम से कम HTML की बुनियादी बातों से परिचित हैं वे पूरी तरह से समझते हैं कि मैं किस बारे में बात कर रहा हूं। दूसरों के लिए, यह सिर्फ एक चीनी पत्र है।

एक और ताजा उदाहरण. अभी कुछ दिन पहले (11 फरवरी, 2015), वर्डप्रेस थीम में एक छेद खोजा गया था, जो आपको सर्वर पर व्युत्पन्न फ़ाइलें अपलोड करने की अनुमति देता है। इस विषय का विवरण. इस थीम में जो फ़ाइल असुरक्षित है वह admin/upload-file.php है। मैंने इस धागे को खोजा और यह फ़ाइल मिली। फ़ाइल बहुत छोटी है, इसलिए मैं इसे पूरा दूंगा:

यह फ़ाइल PHP में है, लेकिन इस भेद्यता का लाभ उठाने के लिए, आपको फ़ाइल सबमिशन फॉर्म HTML में बनाना होगा।

तो, आपको निम्नलिखित के लिए HTML जानने की आवश्यकता है: क) कमजोरियों को देखने के लिए; बी) कमजोरियों का फायदा उठाएं। ऐसे और भी उन्नत कार्य हैं जिनके लिए HTML के ज्ञान की आवश्यकता होती है, लेकिन आइए यहीं रुकें।

1.2पीएचपी

ऊपर मैंने PHP में लिखी एक छोटी फ़ाइल की सामग्री दी है। इस फ़ाइल में ऐसी खामी है कि अब इससे कोई फर्क नहीं पड़ता कि सर्वर कितनी अच्छी तरह कॉन्फ़िगर किया गया है, फ़ाइल फ़ायरवॉल है या नहीं, आदि। यदि कोई इस थीम का उपयोग करता है, तो उस व्यक्ति की वेबसाइट हमारे पूर्ण नियंत्रण में है (और यदि सर्वर/होस्टिंग टेढ़ा कॉन्फ़िगर किया गया है, तो पूरा कंप्यूटर हमारे नियंत्रण में है)। लेकिन इसे समझने के लिए आपको कम से कम PHP का ज्ञान होना जरूरी है।

तैयार किए गए कारनामों का उपयोग करने के लिए जो किसी और ने लिखा है, फिर से, आपको यह जानने के लिए कम से कम PHP की मूल बातें जानने की आवश्यकता है कि साइट का पता और अन्य चर कहां लिखना है, और इस स्क्रिप्ट को सामान्य रूप से कैसे चलाना है।

1.3 मायएसक्यूएल

आमतौर पर, सबसे दिलचस्प चीजें डेटाबेस में होती हैं। MySQL इंजेक्शन का उपयोग कैसे करें यह समझने के लिए, आपको यह जानना होगा कि MySQL इंजेक्शन क्या है। MySQL इंजेक्शन के सार को समझने के लिए, आपको यह जानना होगा कि MySQL क्वेरीज़ क्या हैं, इन क्वेरीज़ का सिंटैक्स क्या है, डेटाबेस संरचना क्या है, डेटा कैसे संग्रहीत किया जाता है, तालिकाएँ क्या हैं, आदि।

सामान्य तौर पर, पहले तीन बिंदु, साथ ही वेबसाइट उपकरणों के बारे में विचार, समझना आसान है यदि आप वेबसाइटों को "हैक" करना नहीं, बल्कि उन्हें बनाना सीखते हैं। कुछ सकारात्मक करने का लक्ष्य लेकर पढ़ाई करें। इसमें एक विरोधाभास है, क्योंकि उसी तरह, वेब एप्लिकेशन को अच्छी तरह से सुरक्षित रखना सीखने के लिए, आपको उन्हें हैक करना सीखना होगा! केवल हैकर की नज़र से वेब प्रौद्योगिकियों को देखने में सक्षम होने से ही आप अमूल्य अनुभव प्राप्त कर सकते हैं। वेबसाइटों के साथ भी ऐसा ही है - केवल भाषा के कार्यों और बुनियादी बातों को सीखना बहुत कम काम का है। किसी वेबसाइट की बारीकियों को समझने के लिए आपको एक वेब डेवलपर बनना होगा।

1.4 जावास्क्रिप्ट, JQuery

कम से कम, आपको यह जानना होगा कि वेबसाइटें जावास्क्रिप्ट द्वारा नियंत्रित होती हैं। दरअसल, कुछ साइटें जो आपको सामग्री का चयन करने (और/या कॉपी करने) की अनुमति नहीं देती हैं, वे आपको फ़ाइल डाउनलोड करने की अनुमति नहीं देती हैं, या यह सब संभव करने के लिए आपको बस जावास्क्रिप्ट को अक्षम करने की आवश्यकता है।

खैर, जावास्क्रिप्ट को अक्षम करने के लिए, आपको यह जानना होगा: ए) किन स्थितियों में साइट का संचालन (सुरक्षा) इस पर निर्भर करता है; बी) जावास्क्रिप्ट कैसे जुड़ा है और किस तरह से स्क्रिप्ट को ब्लॉक किया जा सकता है।

आप जावास्क्रिप्ट का उपयोग करके असफल फॉर्म सुरक्षा के ढेर सारे उदाहरण दे सकते हैं (मुझे रूसी संघ के एफएसबी की वेबसाइट पर एक फॉर्म याद है - इसे जमा करने के लिए, आपको एक सौ सौ फ़ील्ड (पासपोर्ट, पंजीकरण, आदि) भरना होगा। ), लेकिन सबसे सरल जोड़तोड़ के साथ इस "सीमा" को दरकिनार किया जा सकता है (यह बहुत समय पहले था, यह बहुत संभव है कि उन्होंने फीडबैक फॉर्म को सही कर दिया हो))।

2. नेटवर्किंग, वेब सर्वर और वेबसाइटों की मूल बातें

2.1 नेटवर्क डिज़ाइन

आपको निश्चित रूप से नेटवर्क की संरचना के बारे में जानना होगा: आईपी एड्रेस क्या है, यह आपको एक इंटरनेट उपयोगकर्ता की पहचान करने की अनुमति देता है, अपना आईपी कैसे छुपाएं, प्रॉक्सी क्या है, टीओआर क्या है, डोमेन क्या है, पोर्ट आदि। .

कम से कम बुनियादी कंप्यूटर पाठ और निर्देशों को समझने के लिए आपको पहले उपरोक्त जानना आवश्यक है। और इस तथ्य को भी समझना कि इंटरनेट पर गुमनामी एक अल्पकालिक चीज़ है।

नेटवर्क बनाने के बारे में उन्नत ज्ञान आपको भविष्य में विशेष कार्यक्रमों का उपयोग करके प्रभावी स्कैन करने में मदद करेगा।

2.2 वेब सर्वर के डिज़ाइन और संचालन को समझना

पिछले पैराग्राफों की तरह, मैं एक सरल उदाहरण से शुरुआत करूंगा (वैसे, बहुत हालिया)। सर्वरों में से एक पर जाने पर, यह पता चला कि सर्वर सेटिंग्स निर्देशिकाओं (फ़ाइल सूची) की सामग्री को देखने की अनुमति देती हैं। phpMyAdmin सर्वर पर पाया गया, लेकिन मानक पासवर्ड उससे मेल नहीं खाते। कमजोर स्क्रिप्ट (अस्पताल के रिकॉर्ड को संसाधित करने और "संख्या" वितरित करने के लिए स्व-लिखित स्क्रिप्ट हैं) को खोजने के प्रयास में निर्देशिकाओं के माध्यम से घूमते हुए, एक टेक्स्ट (!) फ़ाइल मिली जिसमें एक पंक्ति थी जिसमें दो शब्द अल्पविराम से अलग किए गए थे। जैसा कि बाद में पता चला, यह phpMyAdmin के लिए लॉगिन और पासवर्ड था। डेटाबेस, जैसा कि वे कहते हैं, डेवलपर की नैदानिक मूर्खता के कारण हमारा है, लेकिन सर्वर पर अपनी फ़ाइल लिखने के लिए, आपको इस सर्वर के बारे में ज्ञान की आवश्यकता है। उदाहरण के लिए, आपको वह संपूर्ण पथ जानना होगा जहां रिकॉर्डिंग की जाएगी। पूर्ण पथ जानने के लिए, आपको कम से कम अपाचे सर्वर की निर्देशिका संरचना को जानना होगा।

तालिका बनाएं `शेल` (`स्क्रिप्ट` टेक्स्ट शून्य नहीं) टिप्पणी = "शामिल करने के लिए तालिका"; `शेल` (`स्क्रिप्ट`) मानों में सम्मिलित करें (""); `शेल` से आउटफ़ाइल "C://Apache24/htdocs/shell.php" में स्क्रिप्ट का चयन करें; ड्रॉप टेबल `शेल`;

इस उदाहरण से मैं जो कहना चाह रहा हूं वह यह नहीं है कि आपको अपाचे संरचना सीखने की जरूरत है। मैं यह कहना चाहता हूं कि यह कैसे काम करता है, इसके सामान्य सिद्धांतों के बारे में ज्ञान के बिना कि वेब सर्वर कैसे काम करता है, आप लगातार एक भेद्यता को पूरी तरह से "प्रचार" करने में असमर्थता का सामना करेंगे, भले ही यह पहले से ही पाया गया हो।

याद रखें कि मैंने प्रोग्रामिंग भाषाओं और वेबसाइटों के काम करने के तरीके को समझने के बारे में क्या कहा था? पूरी गहराई से समझने के लिए आपको स्वयं एक वेब डेवलपर बनना होगा। किसी वेब सर्वर को समझने के लिए, आपको वेब सर्वर को हैक करने पर नहीं, बल्कि उसके रखरखाव पर किताबें पढ़ने की ज़रूरत है। वे। आपको स्वयं एक सिस्टम प्रशासक बनने की आवश्यकता है, और कमजोर बिंदुओं के बारे में जागरूकता, वेब सर्वर में प्रवेश करने का प्रयास करते समय आपको किन दिशाओं में "खुदाई" करने की आवश्यकता है, अपने आप आ जाएगी।

2.3 वेबसाइटों के डिज़ाइन और संचालन को समझना

सामान्य तौर पर, जब आप वेब अनुप्रयोगों के लिए प्रोग्रामिंग भाषाओं का अध्ययन करेंगे तो बहुत कुछ स्पष्ट हो जाएगा।

वेबसाइटों के डिज़ाइन से खुद को परिचित करना जारी रखने के लिए, लोकप्रिय सामग्री प्रबंधन प्रणालियों, लोकप्रिय इंजनों और स्क्रिप्ट्स के साथ काम करने का अनुभव होना उचित है। जानें कि प्लगइन्स और थीम कैसे काम करते हैं, वे कहाँ स्थित हैं, कौन सी फ़ाइलें रुचिकर हो सकती हैं, आदि।

उदाहरण के लिए, एक बहुत ही सरल ज्ञान है कि किसी साइट पर एक छवि जोड़ने के लिए जो .htm फ़ाइल के संबंध में दो निर्देशिकाएं ऊपर स्थित है, आप निर्माण का उपयोग कर सकते हैं ./../../, यानी। उदाहरण के लिए

यह बहुत ही सामान्य सी लगने वाली जानकारी ने हमें एक बहुत ही सरल, लेकिन आश्चर्यजनक रूप से प्रभावी "हैक" बनाने की अनुमति दी।

यदि ($हैंडल = opendir("।/../../../../../../../../..")) (जबकि (झूठा !== ($प्रविष्टि = readdir($handle))) ( if ($entry != "।" && $entry != "..") ( echo "$entry

"; ) ) क्लोजिर($हैंडल); )

जब मैंने अपने लिए यह खोजा, तब भी मैं मुफ़्त होस्टिंग का उपयोग कर रहा था (कंपनी का डोमेन नाम holm.ru या holms.ru था - उन्होंने तीसरे स्तर के डोमेन जैसे *.h7.ru, *.h10.ru, यानी नंबर भी वितरित किए) सर्वर भरते ही क्रमिक परिवर्तन हो जाते हैं)।

मैंने ऊपर दी गई इन कुछ पंक्तियों को लागू किया और यह पता चला कि मैं मुझे आवंटित फ़ोल्डर की सीमाओं से परे जा सकता हूं। थोड़ी बेहतर स्क्रिप्ट ने मुझे न केवल सर्वर के रूट को देखने की अनुमति दी, बल्कि मेरे द्वारा देखे गए फ़ोल्डरों के अंदर जाने और देखने के लिए फ़ाइलें खोलने की भी अनुमति दी। परिणाम आश्चर्यजनक था! मैंने अन्य लोगों की साइटों के बारे में बहुत कुछ सीखा। मुख्य खोज यह है कि "सामान्य साइटों" और "असामान्य" साइटों (कपटपूर्ण, अर्थहीन, बस खाली) का अनुपात "सामान्य" साइटों के पक्ष में नहीं है। मुझे "डेटिंग साइटें" मिलीं (मैं अब भी कभी-कभी उनके सामने आती हूं) जहां "कवर" बहुत सुंदर है - मुख्य पृष्ठ, अच्छे लोगों के साथ जो पहले से ही साइट के उपयोगकर्ता प्रतीत होते हैं। और यदि आप उनके साथ संचार शुरू करना चाहते हैं, तो आपको पंजीकरण करना होगा और वहां कुछ दर्ज करना होगा या भुगतान करना होगा। लेकिन असल में वेबसाइट के अंदर इन दस तस्वीरों के अलावा और कुछ भी नहीं है। यह अब सभी के लिए स्पष्ट है, लेकिन एक समय में मैंने इंटरनेट धोखाधड़ी का ठीक इसी तरह से अध्ययन किया था।

लेकिन सबसे आश्चर्यजनक चीज़ जो मैंने खोजी वह साइटें थीं जिनके डोमेन नाम में मेल शब्द शामिल था। "बाहर की ओर," इन साइटों में एक ही पृष्ठ शामिल था, जो पूरी तरह से mail.ru लॉगिन पृष्ठ के समान था। लेकिन अंदर कई फाइलें थीं, जिनमें से एक लगभग हमेशा लॉगिन-पासवर्ड जोड़े का संग्रह निकला। वे। किसी ने, विभिन्न बहानों के तहत (उदाहरण के लिए पोस्टकार्ड देखें), उपयोगकर्ताओं को इस पृष्ठ पर आकर्षित किया, बिना सोचे-समझे उपयोगकर्ताओं ने अपना डेटा दर्ज किया और यह पहले ही हैकर के पास पहुंच गया।

कई समझौता किए गए खाते थे (मैंने सभी साइटों से सौ से अधिक एकत्र किए)। लगभग आधे मामलों में, पासवर्ड काम नहीं करता था (उपयोगकर्ता इसे बदलने में कामयाब रहा), या मेलबॉक्स पूरी तरह से खाली था (उपयोगकर्ता को कुछ संदेह हुआ और उसने सभी अक्षर हटा दिए)। लेकिन दूसरे भाग को याद करते हुए, मैं अभी भी एक अनुमान से परेशान हूं: जब लोग सोचते हैं कि किसी को पता नहीं चलेगा, तो क्या वे वास्तव में बहुत अजीब हैं या मैं चयन के मामले में सिर्फ भाग्यशाली हूं? दिलचस्प बक्सों में से, कई में, एक तरह से या किसी अन्य, अंतरंग तस्वीरों के आदान-प्रदान पर पत्राचार, "बेल्ट के नीचे" बातचीत शामिल थी, और नाबालिगों के विषय को एक महत्वपूर्ण हिस्से में छुआ गया था। मुझे अभी भी एक महिला की पोशाक (मोज़ा और पूरा सेट) पहने एक आदमी की तस्वीर याद है, जिसने इसे एक महिला को भेजा था जो महिलाओं में रुचि रखती थी (पुरुष ने उसे आश्वस्त किया कि वह एक महिला थी) ताकि वह उसे भेजे। बदले में नग्न” तस्वीरें। एक नग्न महिला की तस्वीर देखने के लिए आप किस हद तक जाने को तैयार हैं? 🙂

यह बहुत संभव है कि ये किसी प्रकार के जांच उपाय थे, कानून प्रवर्तन अधिकारियों के ध्यान में आए व्यक्तियों से गुप्त रूप से जानकारी प्राप्त करने का एक तरीका। मैं अभी भी यह सोचने से इनकार करता हूं कि अधिकांश लोग (या कम से कम एक महत्वपूर्ण जनसमूह) ऐसे ही हैं।

विक्टर पेलेविन से असहमत होना कठिन है

यह सिर्फ इतना है कि किसी और की आत्मा का संयोजन निकट से जांच करने पर शायद ही कभी आकर्षक लगता है।

3. लिनक्स ऑपरेटिंग सिस्टम की मूल बातें

आप लिनक्स के बारे में जितना अधिक जानेंगे, उतना बेहतर होगा। यदि केवल इसलिए कि इंटरनेट पर बड़ी संख्या में वेब सर्वर लिनक्स को अपने ऑपरेटिंग सिस्टम के रूप में उपयोग करते हैं।

मैंने होस्टिंग पर मुझे आवंटित निर्देशिका से आगे जाने के बारे में अपना मामला बताया। एक अन्य होस्टर के साथ, मैं फ़ाइल सिस्टम की रूट निर्देशिका में जाने में कामयाब रहा (लेकिन साइटें अप्राप्य हो गईं, क्योंकि फ़ोल्डरों के अधिकार सही ढंग से पंजीकृत थे)। और स्थिति की कल्पना करें: मैं सर्वर फ़ोल्डरों के आसपास भाग रहा हूं, क्योंकि मुझे जल्दी से कुछ मूल्यवान प्राप्त करने की आवश्यकता है, पासवर्ड अलग हैं, आदि। लिनक्स के पास सब कुछ कहाँ है? मुझे कौन सी निर्देशिकाओं में जाना चाहिए और कौन सी फ़ाइलें डाउनलोड करनी चाहिए? मैं पूरी तरह से अपरिचित था लिनक्स और उस घटना के बाद मैंने अपने लिए जो मुख्य निष्कर्ष निकाला वह यह है कि आपको लिनक्स को समझने की जरूरत है, अन्यथा कोई दूसरा रास्ता नहीं है।

कई नेटवर्क और वेबसाइट प्रवेश विश्लेषण कार्यक्रम लिनक्स पर चलते हैं। आपको यह जानना होगा कि कैसे इंस्टॉल करें, कैसे चलाएं (यदि यह एक कंसोल प्रोग्राम है)।

सामान्य तौर पर, एक असामान्य ओएस में, उपयोगकर्ताओं को कभी-कभी यह नहीं पता होता है कि किसी फ़ाइल को कैसे कॉपी किया जाए, या इसे कैसे खोला जाए, या एक नया प्रोग्राम कैसे इंस्टॉल किया जाए, या "ड्राइव डी कहां है" आदि। सामान्य तौर पर, लिनक्स को इसके विभिन्न पहलुओं में सीखें।

और अपना अध्ययन काली लिनक्स से नहीं, बल्कि, उदाहरण के लिए, लिनक्स मिंट से शुरू करें।

Kali Linux शुरुआती लोगों के लिए बहुत उपयुक्त नहीं है। यहां तक कि मैत्रीपूर्ण लिनक्स टकसाल में भी सामान्य उपयोग में समस्या हो सकती है। Kali Linux के बारे में हम क्या कह सकते हैं. काली लिनक्स में उपलब्ध सभी प्रोग्राम लिनक्स के अन्य संस्करणों पर पूरी तरह से काम कर सकते हैं। मैं इसकी अनुशंसा करूंगा: लिनक्स मिंट को मुख्य ओएस के रूप में उपयोग करें, और नए प्रोग्राम सीखने के बाद, उन्हें लिनक्स मिंट में इंस्टॉल करें, या काली लिनक्स को वर्चुअल मशीन (दूसरा ओएस) के रूप में उपयोग करें।

अंतिम शब्द

मैंने प्रतिबंधों को दरकिनार करने और प्रवेश पर अपने प्रयोगों से कई उदाहरण दिए। उनमें से कितने में मैंने Kali Linux का उपयोग किया? कोई नहीं। मुझे काली लिनक्स के पूर्ववर्ती के साथ अपना पहला परिचय अच्छी तरह से याद है - मैंने इसे एक वर्चुअल कंप्यूटर में स्थापित किया, मेनू को देखा (वहां समझ से बाहर अंग्रेजी नाम थे), कुछ प्रोग्राम लॉन्च करने की कोशिश की (कमांड लाइन लगभग हमेशा खुली रही), मुझे एहसास हुआ कि यहां कुछ भी स्पष्ट नहीं था, सब कुछ बंद कर दिया और हटा दिया गया।

प्रोग्रामिंग भाषाएँ (PHP, MySQL, HTML), नई प्रौद्योगिकियाँ, Linux, सर्वर डिज़ाइन और संचालन सीखें। रचनात्मक रूप से सोचने का प्रयास करें (वेबसाइट कैसे बनाएं, सर्वर कैसे बनाए रखें, लिनक्स में प्रभावी ढंग से कैसे काम करें) और अंतर्निहित प्रक्रियाओं की समझ अपने आप आ जाएगी। और यह (होने वाली प्रक्रियाओं का ज्ञान और समझ) एक हैकर की मुख्य संपत्ति है। काली लिनक्स पर अटकने की जरूरत नहीं है। मैंने ऊपर जो सूचीबद्ध किया है उसे जाने बिना काली लिनक्स सीखना बिना नींव के घर बनाने जैसा है।

तथाकथित ब्लैक और ग्रे हैकर वे लोग हैं जिन्हें उनकी गतिविधियों की नैतिक रूप से विवादास्पद प्रकृति के बावजूद पेशेवर माना जाता है।

अधिकांश हैकिंग अवसर सरकारी संगठनों और मीडिया के विरुद्ध निर्देशित होते हैं। साथ ही, उनकी गतिविधियाँ मौद्रिक लाभ प्राप्त करने या व्यक्तिगत हितों से संबंधित हो सकती हैं। जो चीज़ काफी हद तक अज्ञात है वह यह है कि हैकर्स किस ऑपरेटिंग सिस्टम का उपयोग करना पसंद करते हैं।

हैकर्स क्या ढूंढ रहे हैं?

निःसंदेह, छोटे और धूर्त कार्यों के लिए गुमनामी बहुत महत्वपूर्ण है। इस प्रकार, हैकर चुनता है ऑपरेटिंग सिस्टमउसके द्वारा चुने गए कारनामों के आधार पर।

फ़ंक्शंस और हैकिंग टूल के प्रकार जो तुरंत ऑपरेटिंग सिस्टम के साथ आते हैं, कुछ हद तक गौण हैं, हालांकि उतने ही महत्वपूर्ण हैं।

पेशेवर हैकर जो अपनी स्वतंत्रता को लेकर चिंतित रहते हैं, उनके पास विशेष सॉफ़्टवेयर होते हैं, जो यदि कुछ भी होता है, तो सिस्टम में ओवरहीटिंग पैदा कर सकते हैं और कंप्यूटर को पूरी तरह से अक्षम कर सकते हैं। परिणामस्वरूप, उस पर मौजूद सभी जानकारी नष्ट हो जाएगी और उसे पुनर्स्थापित नहीं किया जा सकेगा।

हालाँकि, इस तथ्य को ध्यान में रखते हुए इस सॉफ़्टवेयर की अधिक माँग नहीं है कि इसका उपयोग केवल विंडोज़-आधारित मैलवेयर जैसे ट्रोजन, आदि के साथ किया जा सकता है। साथ ही, यह सॉफ़्टवेयर केवल .NET Framework के कुछ संस्करणों के साथ ही काम कर सकता है, जिसका उपयोग करना बहुत सुविधाजनक नहीं है।

इस तरह के सॉफ़्टवेयर का उपयोग करके वे (हैकर्स) किसी की भी आभासी छवि बना सकते हैं ऑपरेटिंग सिस्टम, जो पूरी तरह से एन्क्रिप्टेड है और एक एन्क्रिप्टेड डिवाइस (आमतौर पर एक एसडी कार्ड) पर रखा गया है। बदले में, कंप्यूटर के नष्ट होने से पहले एसडी कार्ड हटा दिया जाता है। इसमें सबसे महत्वपूर्ण फ़ाइलें शामिल हैं जिन्हें अनदेखा नहीं किया जा सकता है और न ही नष्ट किया जा सकता है।

अधिकांश हैकर्स उन कंपनियों द्वारा विकसित लिनक्स वितरण को पसंद करते हैं जो सुरक्षा में विशेषज्ञ हैं। ये सिस्टम डिजिटल फोरेंसिक, नेटवर्क परीक्षण और पैठ का संचालन करने के लिए बनाए गए थे। आइए उनमें से कुछ पर नजर डालें।

काली लिनक्स

काली लिनक्स अब तक हैकर्स द्वारा पसंद किया जाने वाला सबसे लोकप्रिय ऑपरेटिंग सिस्टम है और यह मुख्य रूप से प्लेटफ़ॉर्म की बहुमुखी प्रतिभा और इसकी विशेषताओं के कारण है।

डेबियन द्वारा बनाया गया लिनक्स वितरण डेवोन किर्न्स और मैटी अहरोनी द्वारा विकसित किया गया था, जो बैकट्रैक को मृतकों में से वापस लाए थे। इस परियोजना को ऑफेंसिव सिक्योरिटी लिमिटेड द्वारा समर्थित और वित्त पोषित किया गया था।

मूल रूप से, बैकट्रैक के अद्यतन संस्करण - काली लिनक्स में अपडेट का एक समूह है, जिसमें एक नई सुविधा शामिल है - एक विशेषज्ञ (फोरेंसिक मोड) के रूप में चलाएं, जो काली उपयोगकर्ताओं के लिए अपने बूट करने योग्य सीडी या यूएसबी ड्राइव का उपयोग करना आसान बनाता है।

यह नेटहंटर जैसे कुछ एंड्रॉइड डिवाइसों के साथ भी संगत है। यह प्लेटफ़ॉर्म एंड्रॉइड के लिए पूरी तरह से खुला स्रोत है, जो मुख्य रूप से चुनिंदा नेक्सस और सैमसंग उपकरणों के साथ काम करता है।

तोता सुरक्षा ओएस

पैटोटसेक के नाम से लोकप्रिय, लिनक्स एक वितरण है, जो अन्य लोगों के नेटवर्क पर प्रवेश परीक्षण करने के अलावा, कंप्यूटर के साथ काम करने, फोरेंसिक और नेटवर्क कमजोरियों का आकलन करने के लिए भी डिज़ाइन किया गया था।

जीएनयू/लिनक्स ऑपरेटिंग सिस्टम हैकर्स के बीच पसंदीदा है।

सिस्टम को हैकिंग, नेटवर्क के मैन्युअल परीक्षण और क्लाउड पेंटेस्टिंग, क्रिप्टोग्राफी और अन्य कार्यों के लिए डिज़ाइन किया गया है

नेटवर्क सुरक्षा टूलकिट (एनएसटी)

एनएसटी, अपने पूर्ववर्तियों की तरह, पूरी तरह से खुला स्रोत है।

बूट करने योग्य ओएस मुख्य रूप से सुरक्षा पेशेवरों के लिए है और नियमित निदान कार्यों को करने के लिए उपयुक्त है। हालाँकि यह वर्चुअल मशीनों को होस्ट करने वाले सर्वर के लिए एक निगरानी उपकरण के रूप में भी कार्य कर सकता है।

एनएसटी में किए गए अधिकांश कार्यों को एनएसटी डब्ल्यूयूआई नामक वेब इंटरफ़ेस के माध्यम से एक्सेस किया जा सकता है। एनएसटी फेडोरा की याद दिलाता है क्योंकि यह सभी आवश्यक उपयोगिताओं के साथ आता है।

डीईएफटी लिनक्स

डिजिटल साक्ष्य और फोरेंसिक टूलकिट एक और पसंदीदा ओपन सोर्स हैकर टूलकिट है, जो कई हैकर्स के लिए एक बड़ा प्लस है जिन्होंने इसके साथ काम करना शुरू किया है डिजिटल एडवांस्ड रिस्पांस टूलकिट (DART).

शुरुआत से लिखे गए, उबंटू-आधारित ऑपरेटिंग सिस्टम का उपयोग कंप्यूटर फोरेंसिक और घटना प्रतिक्रिया उपकरण (911 कॉल, आदि) के लिए किया जाता है।

लाइसेंस नीति में कहा गया है कि आप उस सॉफ़्टवेयर का प्रकार चुन सकते हैं जिसकी आपको आवश्यकता है और जिसे आपके ऑपरेटिंग सिस्टम पर इंस्टॉल किया जाएगा।

यह जीवित है पूर्व-कॉन्फ़िगर सिस्टम के साथ आने वाला लिनक्स वातावरण कॉर्पोरेट नेटवर्क में हैकिंग के साधन के रूप में कार्य कर सकता है। सीडी पर समुराई वेब सुरक्षा ढाँचाऐसे मुफ़्त और खुले स्रोत उपकरण हैं जो विशेष रूप से हैकर्स के लिए उपयुक्त हैं जो वेबसाइटों का परीक्षण, एक्सेस या हैक करना चाहते हैं।

सभी उपलब्ध विकल्प और गुण

यू जब ऑपरेटिंग सिस्टम की बात आती है जो विशेष रूप से विभिन्न उद्देश्यों के लिए डिज़ाइन किए जाते हैं तो हैकर्स के पास विकल्प खत्म हो जाते हैं। हालाँकि लिनक्स हैकर्स के लिए बाजार पर हावी दिखता है, फिर भी कुछ "लोग" विंडोज़ को पसंद करते हैं। इस तथ्य को ध्यान में रखते हुए कि अधिकांश सामान्य उपयोगकर्ता विंडोज़ का उपयोग करते हैं, कुछ उपयोगिताएँ केवल इस ओएस के साथ ही उपलब्ध हो सकती हैं।