Hogyan hozzunk létre pptp kapcsolatot a Windows 7 rendszeren. PPTP kapcsolat – mi ez? Megéri harmadik féltől származó segédprogramokat használni?

- 1. lépés. Kattintson a hálózat ikonra a tálcán, és nyissa meg Hálózati és megosztási központ.

2. lépés. Válassza ki Új kapcsolat vagy hálózat beállítása.

2. lépés. Válassza ki Új kapcsolat vagy hálózat beállítása.

3. lépés Válassza ki Csatlakozás a munkahelyhezÉs hozzon létre egy új kapcsolatot(ha új ablak jelenik meg), és kattintson További.

3. lépés Válassza ki Csatlakozás a munkahelyhezÉs hozzon létre egy új kapcsolatot(ha új ablak jelenik meg), és kattintson További.

4. lépés. Válassza ki Internetkapcsolatom (VPN) használata.

4. lépés. Válassza ki Internetkapcsolatom (VPN) használata.

5. lépés. Belép Gazdanév(a felhasználói panelen lévő PPTP szövegfájlból) mint Internet címekés adjon nevet a kapcsolatnak a mezőben Úticél neve. Adja meg Ne csatlakozzon mostés kattintson További.

5. lépés. Belép Gazdanév(a felhasználói panelen lévő PPTP szövegfájlból) mint Internet címekés adjon nevet a kapcsolatnak a mezőben Úticél neve. Adja meg Ne csatlakozzon mostés kattintson További.

6. lépés. Adja meg az engedélyezési információkat (a felhasználói panelen található PPTP szövegfájlból). Adja meg Emlékezzen erre a jelszóraés kattintson Teremt. Bezárás következő ablak.

6. lépés. Adja meg az engedélyezési információkat (a felhasználói panelen található PPTP szövegfájlból). Adja meg Emlékezzen erre a jelszóraés kattintson Teremt. Bezárás következő ablak. 7. lépés Kattintson a hálózat ikonra a tálcán. Kattintson a jobb gombbal az imént létrehozott kapcsolatra, és jelentkezzen be Tulajdonságok.

7. lépés Kattintson a hálózat ikonra a tálcán. Kattintson a jobb gombbal az imént létrehozott kapcsolatra, és jelentkezzen be Tulajdonságok.

8. lépés Válasszon egy lapot Biztonságés módosítsa a VPN típusát erre Pont-pont Tunnel Protocol (PPTP)és az adattitkosítás bekapcsolva A legkitartóbb. Kattintson a gombra rendben.

8. lépés Válasszon egy lapot Biztonságés módosítsa a VPN típusát erre Pont-pont Tunnel Protocol (PPTP)és az adattitkosítás bekapcsolva A legkitartóbb. Kattintson a gombra rendben.

9. lépés A VPN-kapcsolat készen áll. Most kattintson a hálózat ikonra a tálcán, válassza ki az új VPN-kapcsolatot, és kattintson a gombra Kapcsolat.

9. lépés A VPN-kapcsolat készen áll. Most kattintson a hálózat ikonra a tálcán, válassza ki az új VPN-kapcsolatot, és kattintson a gombra Kapcsolat.

10. lépés Kattintson Kapcsolat.Megjegyzés! Soha ne használja a jelszó mentése funkciót nyilvános számítógépeken! Ha valaki az elmentett adatokkal csatlakozik, a kapcsolata megszakad!

10. lépés Kattintson Kapcsolat.Megjegyzés! Soha ne használja a jelszó mentése funkciót nyilvános számítógépeken! Ha valaki az elmentett adatokkal csatlakozik, a kapcsolata megszakad!

11. lépés Kattintson a hálózat ikonra a tálcán, majd kattintson a gombra Leállitás megszakítani a kapcsolatot.

11. lépés Kattintson a hálózat ikonra a tálcán, majd kattintson a gombra Leállitás megszakítani a kapcsolatot. 12. lépés Ha látsz egy ablakot Hálózati hely beállításai, válassza ki Közösségi Hálózat.

12. lépés Ha látsz egy ablakot Hálózati hely beállításai, válassza ki Közösségi Hálózat.

VPN-kapcsolat eltávolítása

Felhasználóink által gyakran feltett kérdések egyike, hogy hogyan adjunk hozzá más IP-címet a szerverükhöz. VPN-alagút létrehozásával hozzárendelheti privát IP-címét a droplethez. Számos lehetőség van saját virtuális magánhálózat (VPN) felépítésére vagy SSL-tanúsítvány hozzárendelésére ehhez az IP-címhez. Az összes lehetséges lehetőség közül a legjobb választás a PPTP és az OpenVPN. A Point-To-Point Tunneling Protocol (PPTP) lehetővé teszi a VPN nagyon gyors üzembe helyezését és a legtöbb mobileszközzel kompatibilis. És bár a PPTP kevésbé biztonságos, mint az OpenVPN, gyorsabb és kevesebb processzort használ.

1. lépés – Telepítse a PPTP-t

Ki kell választania egy kiszolgálót, amely felelős az IP-címek más szerverek számára történő elosztásáért és az összes szerver engedélyezéséért a VPN-ben. Ez lesz az Ön PPTP-kiszolgálója.

CentOS 6 x64 rendszeren:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y pptpd telepítése

Ubuntu 12.10 x64 esetén:

Apt-get install pptpd

Most szerkesztenie kell az /etc/pptpd.conf fájlt a következő sorok hozzáadásával:

Localip 10.0.0.1 remoteip 10.0.0.100-200

Ebben az esetben a localip a szerver IP-címe, a remoteip pedig azok az IP-címek, amelyek a hozzá csatlakozó ügyfelekhez lesznek hozzárendelve.

Itt a kliens a felhasználónév (login), a szerver a szolgáltatás típusa (példánkban - pptpd), a titkos a jelszó, az IP-címek pedig azt jelzik, hogy mely IP-címeken lehet bejelentkezni (ezzel a bejelentkezési névvel és jelszóval). Ha az IP-címek mezőben egy csillagot * állít be, azt jelzi, hogy ezt a bejelentkezési/jelszópárt el kell fogadni bármely IP-ről.

2. lépés – DNS-kiszolgálók hozzáadása az /etc/ppp/pptpd-options fájlhoz

ms-dns 8.8.8.8 ms-dns 8.8.4.4Most elindíthatja a PPTP démont:

A pptpd szolgáltatás újraindítása

Ellenőrizze, hogy fut-e, és fogadja-e a kapcsolatokat:

3. lépés – A továbbítás beállítása

Nagyon fontos, hogy engedélyezze az IP-továbbítást a PPTP-kiszolgálón. Ez lehetővé teszi a csomagok továbbítását a nyilvános és a PPTP-vel konfigurált privát IP-címek között. Csak szerkessze az /etc/sysctl.conf fájlt a következő sor hozzáadásához, ha még nem volt ott:

Net.ipv4.ip_forward = 1

A módosítások alkalmazásához futtassa a parancsot sysctl -p

4. lépés – NAT-szabályok létrehozása az iptables számára

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveHa azt szeretné, hogy a PPTP kliensei is kommunikálni tudjanak egymással, adja hozzá a következő szabályokat az iptables-hoz:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ELFOGADJA iptables --append FORWARD --in-interface eth0 -j ELFOGADÁS

Mostantól a PPTP-kiszolgálója útválasztóként is működik.

Ha korlátozni szeretné, hogy a kiszolgálók milyen mértékben csatlakozhatnak a dropletekhez, beállíthat egy IP-táblaszabályt, amely a TCP-kapcsolatokat az 1723-as portra korlátozza.

5. lépés – Ügyfelek beállítása

Telepítse a PPTP klienst az ügyfélkiszolgálókra:

Yum -y telepítse a pptp-t

6. lépés – A szükséges kernelmodul hozzáadása

modprobe ppp_mppeHozzon létre egy új /etc/ppp/peers/pptpserver fájlt, és adja hozzá a következő sorokat, cserélje ki a nevet és a jelszót a saját értékeire:

Pty "pptp 198.211.104.17 --nolaunchpppd" name box1 jelszó 24oiunOi24 távoli név PPTP igényel-mppe-128

Itt a 198.211.104.17 a PPTP szerverünk nyilvános IP-címe, a box1 és a 24oiunOi24 a bejelentkezés/jelszó pár, amelyet a PPTP szerverünk /etc/ppp/chap-secrets fájljában állítunk be.

Most már "hívhatjuk" ezt a PPTP szervert. A következő parancsban azt a nevet kell használnia, amelyet az /etc/ppp/peers/ könyvtárban lévő társfájlnak adott. Mivel a példánkban ezt a fájlt pptpservernek neveztük el, a parancsunk így néz ki:

Pppd hívás pptpserver

Sikeres csatlakozást kell látnia a PPTP-kiszolgáló naplóiban:

A PPTP-kliensén konfigurálja a magánhálózathoz vezető útválasztást a ppp0 interfészen keresztül:

IP-útvonal hozzáadása 10.0.0.0/8 dev ppp0

A ppp0 interfészt be kell állítani, ami az ifconfig futtatásával ellenőrizhető

Most már pingelni tudja PPTP-kiszolgálóját és a hálózathoz kapcsolódó többi kliensét:

Hozzáadhatunk egy második PPTP klienst ehhez a hálózathoz:

Yum -y telepíti a pptp modprobe ppp_mppe-t

Adja hozzá a szükséges sorokat az /etc/ppp/peers/pptpserver fájlhoz (a bejelentkezési neveket és a jelszavakat cserélje le a sajátjával):

Pty "pptp 198.211.104.17 --nolaunchpppd" name box2 jelszó 239Aok24ma távoli név PPTP igényel-mppe-128

Most a második kliensen futtassa a következő parancsokat:

Pppd hívás pptpserver ip route add 10.0.0.0/8 dev ppp0

Pingelheti az első klienst, és a csomagok átmennek a PPTP-kiszolgálón, és átirányításra kerülnek a korábban beállított IP-táblázatok szabályai szerint:

Ez a beállítás lehetővé teszi saját virtuális magánhálózat létrehozását:

Ha azt szeretné, hogy minden eszköze biztonságosan kommunikáljon ugyanazon a hálózaton, ez a leggyorsabb módja annak.

Ezt a megközelítést használhatja az Nginx, Squid, MySQL és bármely más alkalmazással.

Mivel a hálózaton belüli forgalom 128 bites titkosítással van titkosítva, a PPTP kevésbé CPU-igényes, mint az OpenVPN, de további biztonsági réteget biztosít a forgalom számára.

Ebben a cikkben a beállítással foglalkozunk PPTP-VPN szerverek az Ubuntuban. A VPN szerver nagyon hasznos dolog a háztartásban, biztonságos, titkosított kapcsolatot biztosít távoli számítógépek, okostelefonok és hasonló eszközök helyi hálózatához (például otthoni hálózathoz). Például a VPN-kiszolgáló lehetővé teszi a következőket:

- Gondoskodjon a továbbított és fogadott adatok titkosságáról, ha Ön (laptopja, okostelefonja) nem megbízható hálózaton tartózkodik, és a hálózat fenyegetést jelent.

- A szerveren keresztül biztonságosan kezelhető, mert a képernyőmegosztás jelszavát általában tiszta szövegben továbbítják (kivétel a Mac OS X-ben a távoli asztal és az Apple Remote Desktop segítségével történő kezelése), ezért teljességgel elfogadhatatlan a az asztalra közvetlenül az interneten keresztül.

- Ugyanez mondható el, ha klasszikus FTP-t használ a fájlok átvitelére - a protokoll szintén nem biztosít biztonságos hitelesítési mechanizmust, ezért igyekeznek lehetőség szerint SFTP-t használni.

- Mind a szerverrel, mind a helyi (otthoni) hálózatot alkotó számítógépekkel biztonságos az adatcsere (feltéve, hogy nincs HPVC támadás, Hackerek közvetlenül a lakásban).

Általánosságban elmondható, hogy a VPN titkosított virtuális alagutat biztosít a szerver és egy távoli gép között, az ebből eredő összes következménnyel együtt. Ha az internetet csőként képzeli el, akkor a VPN egy kisebb átmérőjű csövet hoz létre benne, amelyhez csak „emberei” férhetnek hozzá.

Most, hogy megvizsgáltuk a VPN általános előnyeit, itt az ideje, hogy részletesebben megismerkedjünk a technológiával, és megértsük, milyen típusú VPN-ek léteznek.

Manapság számos VPN-megvalósítás létezik:

Ezt követően szerkessze az /etc/pptpd.conf fájlt a terminálban való futtatással:

sudo pico /etc/pptpd.conf

Nekem így néz ki a fájl:

Ezután az /etc/ppp/chap-secrets fájlban hozzáadjuk azokat a felhasználókat, akiknek joguk lesz csatlakozni a VPN hálózathoz. Írja be a terminálba:

sudo pico /etc/ppp/chap-secrets

És adjon hozzá információkat ehhez a fájlhoz a következő formában:

# A CHAP használatával történő hitelesítés titkai

# kliensszerver titkos IP-címe

andrey pptpd andrey12 *

Így az andrey12 jelszóval rendelkező andrey felhasználónak megadtuk a jogot, hogy csatlakozzon VPN-hálózatunkhoz. Andrey felhasználó megkapja az első elérhető IP-címet a megadott tartományból. Ha azt szeretné, hogy a felhasználó mindig ugyanazt az IP-címet kapja, adja meg a kívánt IP-címet a „*” helyett. Ügyeljen a szolgáltatás nevére - pptpd - meg kell egyeznie az /etc/ppp/pptpd-options fájl név paraméterében megadottal.

Elkészültünk a VPN-kiszolgáló beállításaival; most újra kell indítanunk, hogy az elvégzett változtatások érvénybe lépjenek. Ehhez futtassa a terminálban:

sudo /etc/init.d/pptpd újraindítás

Ha szükséges, hogy a csatlakoztatott távoli kliensek VPN-en keresztül hozzáférjenek az internethez, nyissa meg az /etc/rc.local fájlt, és az „exit 0” FÖLÖTT adja hozzá a következő sorokat:

# PPTP IP továbbítás

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

és törölje ezt a sort az /etc/sysctl.conf fájlban:

net.ipv4.ip_forward=1

Ha a VPN-kiszolgáló nem kapcsolódik közvetlenül az internethez, akkor valószínűleg továbbítania kell a TCP-1723 portot és a „47-es protokollt”, más néven GRE-t, a VPN-kiszolgáló helyi IP-címére. A szükséges lépések végrehajtásához olvassa el az útválasztó beállítási utasításait. Nyilvánvalóan a router mögött álló szervernek állandó helyi IP-vel kell rendelkeznie, magának a routernek pedig állandó „külső” IP-vel, különben a „dinamikus DNS” szolgáltatást kell használni, de ez egy teljesen más téma.

Indítsa újra a szervert. Megpróbálhat csatlakozni. A VPN-nek elérhetőnek kell lennie a világ bármely pontjáról, ahol van internet.

Kliens csatlakoztatása Mac OS X 10.6 rendszerrel

Ha Mac OS X 10.6 operációs rendszerrel szeretne VPN-hez csatlakozni, nyissa meg a „Rendszerbeállítások” elemet, lépjen a „Hálózat” részre, az interfészek listája alatt kattintson a „+” gombra alul, és a megjelenő interfész hozzáadása ablakban válassza az „Interfész” lehetőséget. : VPN”, „VPN típusa: PPTP” . És kattintson a létrehozás gombra. A beállításoknál adja meg:

- VPN-kiszolgáló tartományneve vagy IP-címe

- Fióknév (bejelentkezés)

- Kódolás (csatorna titkosítás) – válassza a „Maximum (csak 128 bit)” lehetőséget.

Ezután kattintson az „Azonosítási beállítások” gombra, jelezze, hogy az azonosítás jelszóval történik, és adja meg a jelszót.

Kattintson a "Speciális" gombra, és jelölje be a "Minden forgalom elküldése VPN-en keresztül" jelölőnégyzetet, vagy törölje a jelet. Ha a jelölőnégyzet be van jelölve, akkor abszolút minden forgalom a VPN-kiszolgálón halad át, és egy titkosított csatornán keresztül jut el Önhöz. Ha a jelölőnégyzet nincs bejelölve, akkor csak a távoli helyi hálózatra irányuló forgalom fog áthaladni a VPN-csatornán (például a kiszolgálót a Távoli asztalon keresztül kezelheti), és minden egyéb forgalom, például levelek fogadása és weboldalak betöltése közvetlenül az internetről a legrövidebb útvonalon végrehajtható. Erősítse meg a változtatásokat az „OK” gombra kattintva.

Most megpróbálhat csatlakozni a „Csatlakozás” gombra kattintva (lásd az 1. képernyőképet), vagy a kívánt VPN-kapcsolat kiválasztásával a felső menüsorban.

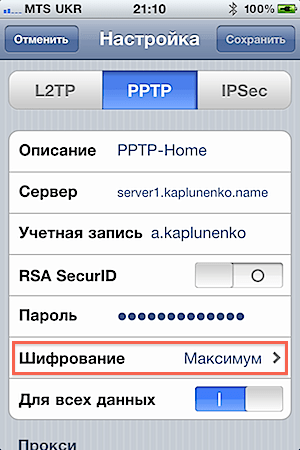

iPhone csatlakoztatása iOS 4-hez

Az iOS 4 operációs rendszert futtató iPhone PPTP VPN-hez való csatlakoztatásához nyissa meg a Beállításokat, lépjen az „Általános” szakaszra, majd a „Hálózat” részre. Kattintson a „VPN” elemre; ha nincs VPN konfigurációja, akkor a „Nincs konfigurálva” felirat jelenik meg mellette. Kattintson a "VPN-konfiguráció hozzáadása..." elemre. A megnyíló ablakban lépjen a PPTP fülre, és töltse ki:

- Leírás – mi lesz ennek a VPN-kapcsolatnak a neve

- Szerver – domain név vagy IP-cím

- Fiók – az Ön bejelentkezési adatai

- RSA SecurID – hagyja letiltva

- Jelszó – írja be a jelszavát

- Titkosítás – válassza a „Maximális” lehetőséget

- Minden adat esetében – a fent leírt szempontok szerint kapcsolja be vagy ki

Csatlakozási diagnosztika

A PPTP általában problémamentesen indul el, és gondos kezdeti beállítással azonnal működik (ellentétben a bonyolultabb L2TP-over-IPSec-el). És ha továbbra is kapcsolódási problémákat tapasztal, használja a következő parancsokat az ügyfélen (jelen esetben Mac OS X-en) a kapcsolatnapló valós idejű figyeléséhez:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Valami ilyesmit kellene ott látnod:

Május 2. 21:44:59 ATT pppd: PPTP csatlakozik a "server1..456.789.10" szerverhez…

május 2. 21:45:02 ATT pppd: PPTP kapcsolat létrejött.

május 2. 21:45:02 ATT pppd: Csatlakozás: ppp0<-->foglalat

május 2. 21:45:08 ATT pppd: MPPE 128 bites állapot nélküli tömörítés engedélyezve

május 2. 21:45:09 ATT pppd: helyi IP-cím 192.168.18.2

május 2. 21:45:09 ATT pppd: távoli IP-cím 192.168.18.1

május 2. 21:45:09 ATT pppd: elsődleges DNS-cím 10.0.0.1

május 2. 21:45:09 ATT pppd: másodlagos DNS-cím 10.0.0.1

Ha engedélyeznie kell a részletes naplózást a szerveren, tekintse meg a már említett „Az /etc/pptpd.conf és /etc/ppp/options.pptpd opciók leírása” című hivatkozást.

"A pont-pont alagútprotokoll (PPTP) kriptoanalízise a Microsofttól" - A cikk meglehetősen régi, például senki sem használja régóta az MS-CHAP mechanizmust (végül is van MS-CHAP v.2, sokkal megbízhatóbb, bár nagyon távol áll az ideálistól), de lehetővé teszi, hogy benyomást szerezzen a PPTP működésének általános sémájáról. Az is világos lesz, hogy miért nincs értelme a PPTP fejlesztésének és véglegesítésének, ehelyett jobb alternatív, modernebb lehetőségeket fontolóra venni.

„A Microsoft PPTP hitelesítési bővítményeinek kriptoanalízise (MS-CHAPv2)” – A második cikk a fent említett folytatásaként (nincs fordítás, ezért Shakespeare nyelvén olvassuk), amely a továbbfejlesztett PPTP-t tárgyalja MS-CHAP v2 hitelesítéssel és továbbfejlesztett MPPE (csatorna titkosítás). Ezen az opción állt le a PPTP fejlesztése. A cikk összefoglalója - Az MS-CHAP v2 jobb, mint az MS-CHAP v1, mert nem csak a kliens jogosult, hanem a kliens és a szerver egymást is engedélyezi, ami kiküszöböli a szerver helyettesítését. Az MPPE csatornatitkosítás most más kulcsot használ az adatok titkosításához szerverről kliensre és kliensről szerverre. A nyilvánvaló biztonsági hibákat kiküszöbölték, a PPTP-vel szemben most az a fő kritika, hogy a protokoll továbbra is jelszóérzékeny marad, vagyis csak annyira biztonságos, mint a felhasználó által választott jelszó.

" " - Azok számára, akik már rájöttek a PPTP-re, javaslom, hogy ismerkedjenek meg a fejlettebb VPN technológiával - L2TP/IPSec. A cikk 3 év alatt készült el és szerkesztették, sok árnyalatot figyelembe vettek.

Összegzés

A PPTP a legkönnyebben beállítható VPN-szolgáltatás, de nem felel meg a modern biztonsági követelményeknek. Ezen kívül a PPTP-t gyakran blokkolják a szolgáltatók és a mobilszolgáltatók. Ezért a PPTP vállalati felhasználásra történő bevezetése csak akkor indokolt, ha szükséges a meglévő régebbi berendezésekkel való kompatibilitás biztosítása. Ez a VPN-típus egyszerűsége miatt kiválóan alkalmas a virtuális magánhálózatok működésének megismerésére.

1. Hozzon létre egy alagutat a személyes rendszeroldalán, majd

2. Nyissa meg az operációs rendszer VPN-beállításait, és hozzon létre új kapcsolatot.

Adja meg a szerver címét msk.site,

A "Biztonság" lapon válassza a - VPN típusa - PPTP lehetőséget

A titkosítás beállítása „Opcionális”

Hitelesítés - CHAP. MS-CHAP v2

3. Az IP-beállítások lapon törölje a jelet "Az alapértelmezett átjáró használata a távoli hálózaton" jelölőnégyzetből.

4. Ha szeretné használni a WINS szerver szolgáltatásunkat, bejelölheti a „Netbios engedélyezése TCP/IP-n keresztül” jelölőnégyzetet (de egyszerű alagútkapcsolat esetén ez az elem nem fontos)

5. Hozzon létre kapcsolatot, és ellenőrizze, hogy a 172.16.0.1 cím pingelődik-e, majd ellenőrizze, hogy számítógépe automatikusan megkapta-e a szükséges útvonalakat (DHCP-n keresztül):

172.16.0.0 255.255.0.0

Az útvonal, amely a távoli otthoni hálózathoz vezet 192.168.x.x 255.255.255.0 (ha van). .

Ehhez futtassa a parancsot útvonal nyomtatása a számítógépeden. Az útvonalaknak tartalmazniuk kell a fent felsoroltakat.

PS: Az elakasztott munkamenetek leküzdése érdekében 24 órával a kapcsolat létrejötte után erőszakosan leválasztjuk a PPTP, L2TP, L2TP/IPsec protokollokkal rendelkező felhasználói alagutakat. Ha helyesen van konfigurálva, a kapcsolatoknak automatikusan újra kell jönniük.

A virtuális magánhálózatok megérdemelt népszerűségre tettek szert. Megbízható és

egy biztonságos eszköz, amelyet a helyek közötti hálózatépítés megszervezésére terveztek

infrastruktúra és távelérési kapcsolatok. Az elmúlt években többek között

A PPTP különleges helyet foglal el a meglévő VPN-protokollok között. Azon alapuló megoldások

általános, könnyen megvalósítható és megfelelő szintű védelmet biztosítanak

a legtöbb cég.

Miért PPTP?

A PPTP alagút protokoll lehetővé teszi a többprotokollú forgalom titkosítását, és

majd kapszulázd be (csomagold) egy IP-fejlécbe, amelyet átküldenek

helyi vagy globális hálózat. A PPTP a következőket használja:

- TCP kapcsolat alagútkezeléshez;

- a GRE (General Route Encapsulation) módosított változata

alagútban lévő adatok PPP-kereteinek beágyazása.

A továbbított csomagok hasznos terhelése titkosítható (a

MPPE adattitkosítási protokoll), tömörített (MPPC algoritmus használatával) ill

titkosítva és tömörítve.

A PPTP könnyen telepíthető, nem igényel tanúsítvány-infrastruktúrát, és

A NAT eszközök túlnyomó többségével kompatibilis. A Microsoft Windows összes verziója

A Windows 95 OSR2-től kezdve PPTP-klienst is tartalmaznak. Szintén ügyfelek számára

A PPTP kapcsolatok elérhetők Linux, xBSD és Mac OS X rendszereken. A szolgáltatók tisztában vannak ezekkel

előnyökkel jár, és ezért kell gyakran megszervezni az internetkapcsolatot

PPTP használata, annak ellenére, hogy kezdetben alacsonyabb a biztonsága,

mint az L2TP, IPSec és SSTP (a PPTP ráadásul érzékeny a szótári támadásokra is

A PPTP protokollon alapuló VPN kapcsolat biztosítja a magánélet védelmét,

de nem a továbbított adatok sértetlenségét, mivel nem ellenőrzik, hogy az adatok

nem változtak a szállítás során).

Nem ér semmit: nagy hálózatokban a PPTP előnyösebb, mint a PPPoE. Végül is mikor

ez utóbbi használatával a szerver keresése küldéssel történik

sugárzott csomagokat, amelyek elveszhetnek a switcheken, és a hálózat ilyen

a csomagokat egészen tisztességesen „elárasztják”.

Hitelesítés és titkosítás

A Vista és a Win2k8 esetében a PPP hitelesítési protokollok listája észrevehetően lecsökken.

SPAP, EAP-MD5-CHAP és MS-CHAP, amelyeket régóta nem biztonságosnak ismernek el.

MD4 kivonatolási és DES titkosítási algoritmusokat használnak). Az elérhetők listája

A protokollok most így néznek ki: PAP, CHAP, MSCHAP-v2 és EAP-TLS (szükséges

felhasználói tanúsítványok vagy intelligens kártyák). Nagyon ajánlott

használja az MSCHAP-v2-t, mivel megbízhatóbb és kölcsönös

kliens és szerver hitelesítés. Ezenkívül a csoportházirenden keresztül adja meg

erős jelszavak kötelező használata.

VPN-kapcsolat titkosításához MPPE, 40, 56 és

128 bites RSA RC4 kulcsok. A Windows korai verzióiban, az exportkorlátozások miatt

haditechnika csak egy 40 bites kulcs volt elérhető és bizonyos fenntartásokkal

– 56 bites. Régóta elégtelennek tartják őket, és a Vistától kezdve

Csak a 128 bites kulcshossz támogatott. Előállhat egy helyzet

hogy az ügyfél nem támogatja ezt a lehetőséget, így a Windows régebbi verziói esetében

le kell töltenie az összes szervizcsomagot vagy biztonsági frissítést. Például a WinXP SP2

probléma nélkül csatlakozik a Win2k8 szerverhez.

A rendszer által támogatott algoritmusok listájának önálló megtekintéséhez és

kulcshosszúságokat tekintse meg a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL beállításkulcsot.

A titkosítási algoritmusok beállításai a Ciphers\RC4 ágban találhatók.

Kényszeresen aktiválhatja a kívánt opciót az "Engedélyezve" dword paraméter létrehozásával és

értékét "ffffffff"-re állítva. Van egy másik módszer is, amelyet a Microsoft nem

javasolja – a 40/56 bites RC4 kulcsok támogatásának aktiválása a Win2k8 szerveren.

Ehhez a HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto beállításjegyzék értékét "1"-re kell állítani.

és indítsa újra a rendszert.

PPTP-kiszolgáló beállítása Win2k8-ban

A VPN futtatásának tipikus konfigurációja a következőkből áll tartományvezérlő, szerverek

RRAS (Útválasztás és távelérés)És NPS (Network Policy Server). Folyamatban

Ezen szerepkörök konfigurálásával a DHCP és a DNS szolgáltatások is aktiválódnak.

A VPN szerepkört ellátó kiszolgálónak először telepítenie kell az RRAS szerepkört.

csatlakozni kell egy domainhez. Az L2TP-vel és az SSTP-vel ellentétben a tanúsítványok PPTP futtatásakor

nincs szükség, így nincs szükség tanúsítványszerverre (Certificate Services).

A VPN-építésben részt vevő hálózati eszközök (beleértve

ADSL és hasonló modemeket) csatlakoztatni kell és ennek megfelelően konfigurálni kell

kép (Start -> Vezérlőpult -> Eszközkezelő). Egyes sémákhoz

A VPN-hez (NAT-ot használva és két hálózatot összekötve) legalább

két hálózati eszköz.

A szerepkör telepítő varázsló segítségével (Kiszolgálókezelő -> Szerepkörök -> Telepítés

szerepkör), telepítse a Network Access Policy Services szerepkört

Szolgáltatások), és lépjen a szerepkör-szolgáltatások kiválasztására, ahol megjelöljük az összes összetevőt a „Szolgáltatások

Útválasztási és távelérési szolgáltatások.

Kattintson a „Tovább” gombra, és a következő ablakban erősítse meg a beállításokat a „Telepítés” gombra kattintva.

A távelérési és útválasztási szolgáltatás telepítve van, de még nincs konfigurálva, és

nem fut. A működési paraméterek konfigurálásához lépjen a "Server Manager"-be

lap "Szerepek -> Hálózati házirend és hozzáférési szolgáltatások -> Útválasztás és

távoli hozzáférés"; alternatívaként használhatja az „Útválasztás és

távoli hozzáférés", amely a "Start" menü "Adminisztráció" lapjáról hívható meg.

A listában megjelöljük szerverünket (a konzol többhez is csatlakoztatható

rendszerek) és a helyi menüben kattintson az "Útválasztás konfigurálása és engedélyezése és

távoli hozzáférés" (Útválasztás és távelérés konfigurálása és engedélyezése). Ha korábban

Ha megkísérelték konfigurálni a szolgáltatást, telepítse újra

Egyes opcióknak le kell állítaniuk a „Letiltás” kiválasztásával

útválasztás és távoli hozzáférés." Ebben az esetben az összes beállítás visszaáll.

A megjelenő telepítővarázsló egy tipikus szerverkonfiguráció kiválasztására kéri,

amely a legjobban illeszkedik a tervezett feladatokhoz. A kiválasztási menüben -

öt pont, ebből négy kész telepítést biztosít:

- Távoli hozzáférés (VPN vagy modem) – lehetővé teszi a felhasználók számára a csatlakozást

távoli (tárcsázós) vagy biztonságos (VPN) kapcsolaton keresztül; - Hálózati címfordítás (NAT) – csatlakozásra tervezték

több ügyfél internetje egy IP-címen keresztül; - Távoli hálózathoz (VPN) és NAT-hoz való hozzáférés – az előzőek keveréke

pontokat, lehetőséget biztosít az internet elérésére egy IP címről és

távoli kapcsolat; - Biztonságos kapcsolat két hálózat között – egy hálózat csatlakoztatása

másik, távoli.

A következő lépések mindegyike egyedi lesz. Például mikor

az SSTP beállításánál (lásd a " " cikket), a harmadikat választottuk

forgatókönyv. A PPTP-hez a javasolt lehetőségek bármelyike megfelelő, bár az ajánlott

A „Távoli hozzáférés” elem számít alapértelmezettnek. Ha itt

nehézségekbe ütközik a séma kiválasztásakor, válassza ki az ötödik „Speciális konfiguráció” elemet, vagy a

A varázsló befejezése után folytassa a beállítást kézi módban. Ezen kívül lehet

tekintse meg a dokumentációt az ablak alján található "További részletek" hivatkozásra kattintva.

A következő lépésben megjelöljük azon szolgáltatások listáját, amelyeket engedélyezni kell a szerveren.

Öt ilyen pont van, a nevük önmagáért beszél:

- Hozzáférés egy virtuális magánhálózathoz (VPN);

- Távoli hozzáférés (telefonhálózaton keresztül);

- Igény szerinti kapcsolat (szervezeti ágak irányításához);

- Hálózati címfordítás (NAT);

- Helyi hálózati útválasztás.

Valójában az összes fent említett előre beállított érték levezethető

aktiválja ezeket a szolgáltatásokat különböző kombinációkban. A legtöbb esetben választania kell

"Távoli hozzáférés (VPN vagy modem)", majd "Virtuális magánhálózati hozzáférés"

(VPN)". Ezután csak rá kell mutatnia arra a hálózati interfészre, amelyhez csatlakozik

Internet (egérrel megjelölve). Ha a master csak egy aktívat észlel

kapcsolat, akkor egy figyelmeztetéssel végződik, hogy ennél a módnál

másik hálózati kártya szükséges, vagy a „Speciális konfiguráció” módban kéri a beállításokat.

"Biztonság statikus csomagszűrővel" jelölőnégyzet

Javasoljuk, hogy felhúzva hagyja. Az ilyen szűrők csak a VPN-forgalmat teszik lehetővé

meghatározott interfész, és az engedélyezett VPN-portokra vonatkozó kivételeknek meg kell tenniük

manuálisan konfigurálni. Ebben az esetben statikus szűrőket és tűzfalat állíthat be

Windows egy felületen, de nem ajánlott, mert csökkenti

teljesítmény.

Az „IP-címek hozzárendelése” lépésben válassza ki az IP-címek ügyfelek általi megszerzésének módját

VPN-kiszolgálóhoz való csatlakozáskor: „Automatikus” vagy „Meghatározott tartományból

címek". A fiók hitelesítése a következőképpen végezhető el:

RRAS kiszolgáló, valamint bármely más kiszolgáló, amely támogatja a RADIUS protokollt. Által

Az első opciót alapértelmezés szerint kínálják, de egy nagy hálózatban, több szerverrel

Az RRAS-t jobb a RADIUS használata. Itt ér véget a mester munkája. Kattintson

gombot, és a megjelenő ablak tájékoztatja Önt, hogy konfigurálnia kell az „Agent

DHCP relé". Ha az RRAS és a DHCP szerver ugyanabban a szegmensben van, és nem

problémákat okoz a szolgáltatáscsomagok cseréje, akkor nem szükséges konfigurálni a Relay ügynököt

(egyébként a belső felületen ez alapértelmezés szerint aktiválva van).

Konzolbeállítások

A beállítások fa most elérhető lesz a konzol ablakában. Célszerű végigmenni

minden pont, hogy kitaláljuk, mi hol van. Tehát az "Interfészek

hálózatok" megjeleníti az összes korábban konfigurált hálózati interfészt. A menüből kiválasztva

"Új igényhívási interfész létrehozása" elemet tud kapcsolatot felvenni

VPN vagy PPPoE szerverekre. A protokollok, a használt portok és a

államaik „Kikötők”-be kerülnek. A "Tulajdonságok" ablakban a "Testreszabás" gomb lehetővé teszi

módosítsa a kiválasztott protokoll működési paramétereit. Például alapértelmezés szerint

a PPTP, L2TP és SSTP kapcsolatok (portok) száma 128-ra korlátozódik, és

Minden kapcsolat engedélyezett (távoli és igény szerinti). Mint

(opcionális) szerverazonosító a mezőben megadott telefonszám használatával

"Phone number for this device."

A „Távoli hozzáférésű ügyfelek” elem megjeleníti a csatlakoztatott ügyfelek listáját

ügyfelek. A tétel neve melletti szám jelzi a számot. Segítséggel

helyi menüből ellenőrizheti a kliens állapotát, és ha szükséges,

letiltása. Az IPv4 és az IPv6 két ponton lehetővé teszi a statikus IP-szűrők konfigurálását

útvonalak, DHCP relay agent és néhány egyéb paraméter.

Dolgozz ízléssel

Nem tehetünk mást, mint egy másik funkcióról, amely jelentősen leegyszerűsíti az életét.

Rendszergazdák – Kapcsolatkezelő felügyeleti csomag CMAK (Kapcsolat

Menedzser adminisztrációs készlet). A CMAK varázsló létrehoz egy profilt, amely lehetővé teszi

hogy a felhasználók csak azokkal a kapcsolati tulajdonságokkal jelentkezzenek be a hálózatba, amelyek

az admin dönti el helyettük. Ez nem újdonság a Win2k8 számára – a CMAK elérhető volt a Win2k számára

és támogatja a klienseket Win95-ig. A szolgáltatók azonban még mindig

bonyolult utasításokkal látja el a felhasználót ahelyett, hogy megadná neki

kész fájlok beállításokkal.

A CMAK a Win2k8 összetevője, de alapértelmezés szerint nincs telepítve. Magamat

A Kiszolgálókezelő használatával történő telepítési folyamat szabványos. Válassza az „Összetevők – Összetevők hozzáadása” lehetőséget, és a megjelenő varázslóban jelölje be

"Nejlonzacskó

kapcsolatkezelő adminisztráció". A telepítés befejezése után ugyanaz a név

A parancsikon megjelenik az Adminisztráció menüben.

Amikor felhívja a SMAK-ot, egy varázsló indul el, amely segít létrehozni egy diszpécserprofilt

kapcsolatokat. Első lépésben válassza ki azt az operációs rendszert, amelyhez a profilt szánják.

Két lehetőség áll rendelkezésre: Vista és Windows 2000/2003/XP. Fő különbségük az

az, hogy a Vista támogatja az SSTP-t. Ezután válassza az „Új profil” lehetőséget. Eszik

egy meglévő profil sablonként való használatának képessége; későbbi

A lépések több profil egyesítését javasolják. Adja meg a szolgáltatás nevét

(a felhasználók látni fogják a csomag telepítése után) és a fájl nevét, ahol lesz

profil mentve. Szolgáltatásprofil létrehozásakor a CMAK varázsló minden bejövő üzenetet másol

ehhez a profilfájlhoz a Program Files\CMAK\Profiles mappában. Egyes hálózatokon

A hitelesítés a Realm nevet használja, például a Windows rendszerben

ez az AD tartománynév ( [e-mail védett]). A varázsló lehetővé teszi a terület nevének megadását,

amely automatikusan hozzáadódik a bejelentkezéshez. Végül pedig támogatást adunk hozzá

VPN kapcsolatok. Jelölje be a „Telefonkönyv ebből a profilból” jelölőnégyzetet, majd

válassza a "Mindig egy VPN-kiszolgálót használjon" vagy a "Felhasználó engedélyezése" lehetőséget

válassza ki a VPN-kiszolgálót a csatlakozás előtt." A második esetben meg kell tennie

készítsen egy txt fájlt a szerverek listájával (fájlformátum).

A „Létrehozás vagy szerkesztés” szakaszban válassza a „Szerkesztés” lehetőséget, hogy megjelenjen a „VPN szerkesztése” ablak. Három lap van (aktív IPv6 esetén négy). BAN BEN

Az „Általános” jelölje be a „Fájl- és nyomtatómegosztás kikapcsolása” lehetőséget (a legtöbb esetben ez

funkció nem szükséges). Az IPv4 meghatározza az elsődleges és a

további DNS és WINS szerverek. A megfelelő négyzetek bejelölésével megteheti

adja meg a PPTP-kapcsolat használatát alapértelmezett átjáróként, és aktiválja

IP fejléc tömörítés. A biztonsági beállításokat az azonos nevű lapon kell elvégezni.

Itt jelezzük, hogy szükséges-e titkosítást használni, és jelöljük meg a szükségeset

hitelesítési módszerek. A VPN-stratégia lista lehetővé teszi, hogy meghatározza, melyik módszert

a VPN-kiszolgálóhoz való csatlakozáskor lesz használva. Két lehetőség van: csak

egy protokollt vagy protokollok felsorolását a kapcsolat sikeres aktiválásáig. BAN BEN

A cikk kontextusában a „Csak PPTP-t használjon” vagy „Először a PPTP-t” érdekel bennünket.

Ez az, csukd be az ablakot és menj tovább.

A Telefonkönyv hozzáadása oldalon megadhatja a használt számokat

betárcsázós szerverhez való csatlakozáshoz. Ha szükséges, konfigurálhatja is

számlista automatikus frissítése. A Távoli bejegyzések konfigurálása oldal

hálózati hozzáférés”, valamint a „Módosítás” gombra kattintva megjelenő ablak hasonlóak

tartalmat a "Létrehozás vagy szerkesztés" felirattal. A következő lépés lehetővé teszi a módosítást

útválasztó táblák csatlakoztatott klienseken: jobb a legtöbb esetben

hagyja a "Ne módosítsa az útválasztási táblákat." Ha szükséges, adja meg a paramétereket

proxy az IE számára. A szabványos beállítások mellett a varázsló lehetővé teszi a telepítést

az ügyfélkapcsolat különböző szakaszaiban végrehajtható műveletek

(például futtasson egy programot). Ezután különböző helyzetekhez állítunk be ikonokat (ablakok

kapcsolat, telefonkönyv stb.), válassza ki a súgófájlt, az információkat

támogatás. Ha szükséges, adjon hozzá kapcsolatkezelőt a profilhoz. Lehet

hasznos lehet olyan ügyfélrendszereknél, amelyek olyan operációs rendszert futtatnak, amely nem tartalmaz

diszpécser Itt is hozzáadhat egy szöveges fájlt a licencszerződéshez és

további fájlok, amelyek a profilhoz tartoznak. Ez a munka

A varázsló befejeződött - az összefoglaló megmutatja a telepítőfájl elérési útját. Másolat

nyilvános mappába, így a felhasználók ingyenesen letölthetik.

Most a felhasználóknak csak le kell futtatniuk a végrehajtható fájlt, és válaszolniuk kell rá

egyetlen kérdés: tedd elérhetővé ezt a kapcsolatot "mindenki" számára

felhasználók" vagy „Csak nekem". Ezt követően az új kapcsolat ikonja lesz

hozzáadva a "Hálózati kapcsolatok"-hoz, és megjelenik egy regisztrációs ablak, amelyben

Meg kell adnia felhasználónevét és jelszavát. Nagyon kényelmesen!

RRAS kezelése Netsh segítségével

Egyes RRAS-kiszolgálóbeállítások kezelhetők a Netsh segédprogrammal

(hálózati shell). A fiók hitelesítési típusát a következőképpen adhatja meg

segítő csapat:

> Netsh ras add authtype PAP|MD5CHAP|MSCHAPv2|EAP

A Windows korábbi verzióihoz az MSCHAP|SPAP is rendelkezésre áll. Teszt üzemmódban:

> A Netsh ras hitelesítési módot állít be STANDARD|NODCC|BYPASS

Regisztrálja számítógépét RRAS-kiszolgálóként az AD-ben:

> Netsh ras add regisztrált szerver

PPP kiterjesztés hozzáadása:

> Netsh ras link hozzáadása SWC|LCP

Az SWC bővítmény szoftvertömörítést biztosít, az LCP pedig ugyanezt

PPP protokoll kiterjesztése. A PPP által támogatott többlinkes kommunikáció típusai:

> Netsh ras add multilink MULTI|BACP

A fiók tulajdonságai a következők szerint vannak beállítva:

> Netsh ras set user

A "set client" segítségével megtekintheti a statisztikákat, vagy letilthatja a klienst.

Az RRAS konfiguráció mentése és visszaállítása a Netsh használatával szintén egyszerű:

> Netsh ras dump > "fájlnév"

> Netsh exec "fájlnév"

Ezenkívül sok beállítás tartalmazza a „ras aaaa” szövegkörnyezetet.

A Netsh-ről további információkért olvassa el a „Team Run to Longhorn Camp” című cikket

.

INFO

A PPTP-t az IPsec és PKI szabványok létrehozása előtt fejlesztették ki, és jelenleg is az

Az idő a legnépszerűbb VPN protokoll.