Come impostare una connessione PPTP su Windows 7. Connessione PPTP: che cos'è? Vale la pena utilizzare utilità di terze parti?

- Passo 1. Fare clic sull'icona di rete sulla barra delle applicazioni e aprire Centro connessioni di rete e condivisione.

Passo 2. Selezionare Configurazione di una nuova connessione o rete.

Passo 2. Selezionare Configurazione di una nuova connessione o rete.

Passaggio 3. Selezionare Collegamento al posto di lavoro E creare una nuova connessione(se viene visualizzata una nuova finestra) e fare clic Ulteriore.

Passaggio 3. Selezionare Collegamento al posto di lavoro E creare una nuova connessione(se viene visualizzata una nuova finestra) e fare clic Ulteriore.

Passaggio 4. Selezionare Utilizza la mia connessione Internet (VPN).

Passaggio 4. Selezionare Utilizza la mia connessione Internet (VPN).

Passaggio 5. accedere Nome host(dal file di testo PPTP nel pannello utente) come Indirizzi Internet e assegnare un nome alla connessione nel campo Nome della destinazione. Specificare Non connetterti adesso e fare clic Ulteriore.

Passaggio 5. accedere Nome host(dal file di testo PPTP nel pannello utente) come Indirizzi Internet e assegnare un nome alla connessione nel campo Nome della destinazione. Specificare Non connetterti adesso e fare clic Ulteriore.

Passaggio 6. Immettere le informazioni sull'autorizzazione (dal file di testo PPTP nel pannello utente). Specificare Ricorda questa password e fare clic Creare. Vicino finestra successiva.

Passaggio 6. Immettere le informazioni sull'autorizzazione (dal file di testo PPTP nel pannello utente). Specificare Ricorda questa password e fare clic Creare. Vicino finestra successiva. Passaggio 7 Fare clic sull'icona della rete sulla barra delle applicazioni. Fai clic con il tasto destro sulla connessione appena creata ed effettua l'accesso Proprietà.

Passaggio 7 Fare clic sull'icona della rete sulla barra delle applicazioni. Fai clic con il tasto destro sulla connessione appena creata ed effettua l'accesso Proprietà.

Passaggio 8 Seleziona una scheda Sicurezza e cambia il tipo di VPN in Protocollo tunnel punto a punto (PPTP) e la crittografia dei dati attiva Il più persistente. Fare clic sul pulsante OK.

Passaggio 8 Seleziona una scheda Sicurezza e cambia il tipo di VPN in Protocollo tunnel punto a punto (PPTP) e la crittografia dei dati attiva Il più persistente. Fare clic sul pulsante OK.

Passaggio 9 La connessione VPN è pronta. Ora fai clic sull'icona della rete sulla barra delle applicazioni, seleziona la tua nuova connessione VPN e fai clic Connessione.

Passaggio 9 La connessione VPN è pronta. Ora fai clic sull'icona della rete sulla barra delle applicazioni, seleziona la tua nuova connessione VPN e fai clic Connessione.

Passaggio 10 Clic Connessione.ATTENZIONE! Non utilizzare mai la funzione di salvataggio della password sui computer pubblici! Se qualcuno si connette utilizzando i dati salvati, la tua connessione verrà disconnessa!

Passaggio 10 Clic Connessione.ATTENZIONE! Non utilizzare mai la funzione di salvataggio della password sui computer pubblici! Se qualcuno si connette utilizzando i dati salvati, la tua connessione verrà disconnessa!

Passaggio 11 Fare clic sull'icona della rete sulla barra delle applicazioni e fare clic su Fermare per interrompere la connessione.

Passaggio 11 Fare clic sull'icona della rete sulla barra delle applicazioni e fare clic su Fermare per interrompere la connessione. Passaggio 12 Se vedi una finestra Impostazioni della posizione di rete, Selezionare Rete comunitaria.

Passaggio 12 Se vedi una finestra Impostazioni della posizione di rete, Selezionare Rete comunitaria.

Rimozione di una connessione VPN

Una delle domande più frequenti dei nostri utenti è come aggiungere un indirizzo IP diverso al proprio server. Puoi assegnare il tuo indirizzo IP privato al tuo droplet creando un tunnel VPN. Esistono diverse opzioni per creare la propria rete privata virtuale (VPN) o assegnare un certificato SSL a questo indirizzo IP. Tra tutte le opzioni possibili, la scelta migliore è tra PPTP e OpenVPN. Il protocollo PPTP (Point-To-Point Tunneling Protocol) ti consente di rendere operativa la tua VPN molto rapidamente ed è compatibile con la maggior parte dei dispositivi mobili. E sebbene PPTP sia meno sicuro di OpenVPN, è più veloce e utilizza meno potenza della CPU.

Passaggio 1: installare PPTP

Devi selezionare un server che sarà responsabile della distribuzione degli indirizzi IP ad altri server e dell'autorizzazione di tutti i tuoi server nella tua VPN. Diventerà il tuo server PPTP.

Su CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y installa pptpd

Su Ubuntu 12.10 x64:

Apt-get installa pptpd

Ora devi modificare il file /etc/pptpd.conf aggiungendovi le seguenti righe:

Localip 10.0.0.1 remoteip 10.0.0.100-200

In questo caso, localip è l'indirizzo IP del tuo server e remoteip sono gli indirizzi IP che verranno assegnati ai client che si connettono ad esso.

Qui client è il nome utente (login), server è il tipo di servizio (nel nostro esempio - pptpd), secret è la password e indirizzi IP indica quali indirizzi IP possono accedere (con questo login e password). Impostando un asterisco * nel campo Indirizzi IP, indichi che questa coppia login/password deve essere accettata da qualsiasi IP.

Passaggio 2: aggiungere server DNS a /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Ora puoi avviare il demone PPTP:

Riavvio del servizio pptpd

Verifica che sia in esecuzione e che accetti le connessioni:

Passaggio 3: impostazione dell'inoltro

È molto importante abilitare l'inoltro IP sul server PPTP. Ciò ti consentirà di inoltrare pacchetti tra l'IP pubblico e gli IP privati che hai configurato utilizzando PPTP. Basta modificare /etc/sysctl.conf per aggiungere la seguente riga se non era già presente:

Net.ipv4.ip_forward = 1

Per applicare le modifiche, eseguire il comando sysctl -p

Passaggio 4: crea regole NAT per iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveSe vuoi che anche i tuoi client PPTP siano in grado di comunicare tra loro, aggiungi le seguenti regole per iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCETTA iptables --append AVANTI --in-interface eth0 -j ACCETTA

Ora il tuo server PPTP funziona anche come router.

Se desideri impostare un limite al numero di server che possono connettersi ai tuoi droplet, puoi impostare una regola della tabella IP che limiti le connessioni TCP alla porta 1723.

Passaggio 5: configurazione dei client

Installa il client PPTP sui tuoi server client:

Yum -y installa pptp

Passaggio 6: aggiunta del modulo kernel richiesto

modprobeppp_mppeCrea un nuovo file /etc/ppp/peers/pptpserver e aggiungi le seguenti righe, sostituendo il nome e la password con i tuoi valori:

Pty "pptp 198.211.104.17 --nolaunchpppd" nome casella1 password 24oiunOi24 nomeremoto PPTP require-mppe-128

Qui 198.211.104.17 è l'indirizzo IP pubblico del nostro server PPTP, box1 e 24oiunOi24 sono la coppia login/password che impostiamo nel file /etc/ppp/chap-secrets sul nostro server PPTP.

Ora possiamo "chiamare" questo server PPTP. Nel comando successivo devi usare il nome che hai dato al file peer nella directory /etc/ppp/peers/. Poiché nel nostro esempio abbiamo chiamato questo file pptpserver, il nostro comando assomiglia a questo:

Pppd chiama pptpserver

Dovresti vedere una connessione riuscita nei registri del server PPTP:

Sul tuo client PPTP, configura il routing verso la tua rete privata tramite l'interfaccia ppp0:

Il percorso IP aggiunge 10.0.0.0/8 dev ppp0

La tua interfaccia ppp0 dovrebbe essere configurata, cosa che può essere verificata eseguendo ifconfig

Ora puoi eseguire il ping del tuo server PPTP e di qualsiasi altro client connesso a questa rete:

Possiamo aggiungere un secondo client PPTP a questa rete:

Yum -y installa pptp modprobe ppp_mppe

Aggiungi le righe necessarie al file /etc/ppp/peers/pptpserver (sostituendo login e password con le tue):

Pty "pptp 198.211.104.17 --nolaunchpppd" nome box2 password 239Aok24ma nomeremoto PPTP require-mppe-128

Ora sul secondo client esegui i seguenti comandi:

Pppd chiama pptpserver ip route aggiungi 10.0.0.0/8 dev ppp0

Puoi eseguire il ping del primo client e i pacchetti passeranno attraverso il server PPTP e verranno reindirizzati secondo le regole delle tabelle IP che abbiamo impostato in precedenza:

Questa configurazione ti consentirà di creare la tua rete privata virtuale:

Se desideri che tutti i tuoi dispositivi comunichino in modo sicuro sulla stessa rete, questo è il modo più veloce per farlo.

Puoi utilizzare questo approccio con Nginx, Squid, MySQL e qualsiasi altra applicazione.

Poiché il traffico all'interno della rete è crittografato con crittografia a 128 bit, PPTP richiede meno utilizzo della CPU rispetto a OpenVPN, ma fornisce comunque un ulteriore livello di sicurezza per il tuo traffico.

In questo articolo esamineremo l'impostazione PPTP-VPN server in Ubuntu. Un server VPN è molto utile in casa poiché fornisce una connessione sicura e crittografata a una rete locale (ad esempio una rete domestica) di computer remoti, smartphone e dispositivi simili. Ad esempio, il tuo server VPN ti consentirà di:

- Garantisci la riservatezza dei dati trasmessi e ricevuti quando tu (il tuo laptop, smartphone) ti trovi su una rete non affidabile e c'è una minaccia da questa rete.

- È sicuro gestire il server, perché la password per la condivisione dello schermo viene solitamente trasmessa in chiaro (l'eccezione è il desktop remoto in Mac OS X e la sua gestione tramite Apple Remote Desktop), motivo per cui è del tutto inaccettabile connettersi a il desktop direttamente tramite Internet.

- Lo stesso si può dire se si utilizza il classico FTP per trasferire file: inoltre il protocollo non fornisce un meccanismo di autenticazione sicuro, motivo per cui cercano di utilizzare SFTP quando possibile.

- È sicuro scambiare dati sia con il server che con i computer che compongono la rete locale (domestica) (a condizione che non vi sia alcun attacco HPVC, Hackers Right in the Apartment).

In generale, una VPN ti fornirà un tunnel virtuale crittografato tra un server e una macchina remota, con tutte le conseguenze che ne derivano. Se immagini Internet come un tubo, la VPN crea al suo interno un tubo di diametro inferiore, accessibile solo alla “sua gente”.

Ora che abbiamo esaminato i vantaggi generali della VPN, è tempo di familiarizzare con la tecnologia in modo più dettagliato e capire quali tipi di VPN esistono.

Oggi esistono diverse implementazioni VPN:

Successivamente, modifica il file /etc/pptpd.conf eseguendo nel Terminale:

sudo pico /etc/pptpd.conf

Questo è come mi appare il file:

Quindi nel file /etc/ppp/chap-secrets aggiungiamo gli utenti che avranno il diritto di connettersi alla rete VPN. Digitare nel Terminale:

sudo pico /etc/ppp/chap-secrets

E aggiungi informazioni a questo file nel seguente modulo:

# Segreti per l'autenticazione tramite CHAP

# indirizzi IP segreti del client server

andrey pptpd andrey12 *

Pertanto, abbiamo concesso all'utente andrey con la password andrey12 il diritto di connettersi alla nostra rete VPN. All'utente Andrey verrà assegnato il primo indirizzo IP disponibile dall'intervallo specificato. Se si desidera che all'utente venga assegnato sempre lo stesso indirizzo IP, specificare l'IP desiderato invece di "*". Presta attenzione al nome del servizio - pptpd - deve essere lo stesso specificato nel parametro name nel file /etc/ppp/pptpd-options.

Abbiamo finito con le impostazioni del server VPN; ora dobbiamo riavviarlo affinché le modifiche apportate abbiano effetto. Per fare ciò, esegui nel Terminale:

sudo /etc/init.d/pptpd riavviare

Se è necessario che i client remoti connessi abbiano accesso a Internet tramite VPN, aprire /etc/rc.local e SOPRA "exit 0" aggiungere le seguenti righe:

# Inoltro IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

e decommenta questa riga nel file /etc/sysctl.conf:

net.ipv4.ip_forward=1

Se il tuo server VPN non è direttamente connesso a Internet, molto probabilmente dovrai inoltrare la porta TCP-1723 e il "protocollo 47", noto anche come GRE, all'indirizzo IP locale del server VPN. Fare riferimento alle istruzioni di configurazione del router per completare i passaggi necessari. Ovviamente il server dietro il router deve avere un IP locale permanente, e il router stesso deve avere un IP “esterno” permanente, altrimenti dovrai utilizzare il servizio “DNS dinamico”, ma questo è un argomento completamente diverso.

Riavviare il server. Puoi provare a connetterti. La tua VPN dovrebbe essere accessibile da qualsiasi parte del mondo in cui sia presente Internet.

Connessione di un client con Mac OS X 10.6

Per connetterti a una VPN con Mac OS X 10.6, apri “Preferenze di Sistema”, vai alla sezione “Rete”, sotto l'elenco delle interfacce, fai clic su “+” in basso e nella finestra di aggiunta dell'interfaccia che appare, seleziona “Interfaccia : VPN”, “Tipo VPN: PPTP” . E fai clic su Crea. Nelle impostazioni specificare:

- Nome di dominio del server VPN o indirizzo IP

- Nome account (accesso)

- Codifica (crittografia del canale): seleziona "Massimo (solo 128 bit)"

Quindi fare clic su "Impostazioni di identificazione", indicare che l'identificazione viene effettuata utilizzando una password e inserire la password.

Fai clic su "Avanzate" e seleziona o deseleziona la casella di controllo "Invia tutto il traffico tramite VPN". Se la casella è selezionata, tutto il traffico passerà attraverso il server VPN e ti verrà consegnato tramite un canale crittografato. Se la casella di controllo non è selezionata, solo il traffico destinato alla rete locale remota passerà attraverso il canale VPN (ad esempio, è possibile gestire il server tramite Desktop remoto) e tutto il resto del traffico, come la ricezione della posta e il caricamento di pagine Web, verrà essere effettuato direttamente da Internet lungo il percorso più breve. Confermare le modifiche facendo clic su "OK".

Ora puoi provare a connetterti facendo clic su "Connetti" (vedi il primo screenshot) o selezionando la connessione VPN desiderata nella barra dei menu in alto.

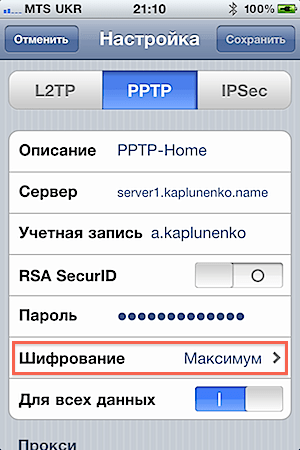

Collegare l'iPhone con iOS 4

Per connettere un iPhone con iOS 4 a una VPN PPTP, apri Impostazioni, vai alla sezione "Generale", quindi "Rete". Clicca sulla voce “VPN”; se non disponi di configurazioni VPN, accanto apparirà la dicitura “Non configurato”. Fare clic su "Aggiungi configurazione VPN...". Nella finestra che si apre, vai alla scheda PPTP e compila:

- Descrizione: come verrà chiamata questa connessione VPN

- Server – nome di dominio o indirizzo IP

- Account: il tuo login

- RSA SecurID: lascialo disabilitato

- Password: inserisci la tua password

- Crittografia: seleziona "Massimo"

- Per tutti i dati: attivalo o disattivalo, seguendo le considerazioni sopra descritte

Diagnostica della connessione

PPTP di solito si avvia senza problemi e, con un'accurata configurazione iniziale, funziona immediatamente (a differenza del più complesso L2TP-over-IPSec). E se riscontri ancora problemi di connessione, utilizza i seguenti comandi sul client (in questo caso, Mac OS X) per monitorare il registro della connessione in tempo reale:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Dovresti vedere qualcosa di simile lì:

2 maggio 21:44:59 ATT pppd: PPTP in connessione al server "server1..456.789.10)…

2 maggio 21:45:02 ATT pppd: connessione PPTP stabilita.

2 maggio 21:45:02 ATT pppd: Connessione: ppp0<-->PRESA

2 maggio 21:45:08 ATT pppd: compressione stateless MPPE a 128 bit abilitata

2 maggio 21:45:09 ATT pppd: indirizzo IP locale 192.168.18.2

2 maggio 21:45:09 ATT pppd: indirizzo IP remoto 192.168.18.1

2 maggio 21:45:09 ATT pppd: indirizzo DNS primario 10.0.0.1

2 maggio 21:45:09 ATT pppd: indirizzo DNS secondario 10.0.0.1

Se è necessario abilitare la registrazione dettagliata sul server, fare riferimento al riferimento già citato “Descrizione delle opzioni /etc/pptpd.conf e /etc/ppp/options.pptpd”.

"Crittoanalisi del protocollo tunnel punto a punto (PPTP) di Microsoft" - L'articolo è piuttosto vecchio, ad esempio, nessuno utilizza il meccanismo MS-CHAP da molto tempo (dopo tutto, esiste MS-CHAP v.2, molto più affidabile, anche se molto lontano dall'ideale), ma consente di farsi un'idea dello schema generale di funzionamento di PPTP. Inoltre, sarà chiaro il motivo per cui non ha senso migliorare e finalizzare il PPTP, ma è invece meglio considerare opzioni alternative e più moderne.

“Crittoanalisi delle estensioni di autenticazione PPTP di Microsoft (MS-CHAPv2)” – Il secondo articolo in continuazione di quello menzionato sopra (non c'è traduzione, quindi leggiamo nella lingua di Shakespeare), che discute del miglioramento del PPTP con l'autenticazione MS-CHAP v2 e del miglioramento MPPE (crittografia del canale). Fu su questa opzione che si fermò lo sviluppo di PPTP. Riepilogo dell'articolo - MS-CHAP v2 è migliore di MS-CHAP v1, perché non solo il client è autorizzato, ma il client e il server si autorizzano a vicenda, il che elimina la sostituzione del server. La crittografia del canale MPPE ora utilizza una chiave diversa per crittografare i dati dal server al client e dal client al server. Gli evidenti difetti di sicurezza sono stati eliminati e la critica principale al PPTP ora è che il protocollo rimane sensibile alla password, ovvero è sicuro tanto quanto la password scelta dall'utente.

" " - Per coloro che hanno già capito PPTP, suggerisco di familiarizzare con la tecnologia VPN più avanzata: L2TP/IPSec. L'articolo è stato completato e modificato nel corso di 3 anni; sono state prese in considerazione molte sfumature.

Riepilogo

PPTP è il servizio VPN più semplice da configurare, ma non soddisfa i moderni requisiti di sicurezza. Inoltre il PPTP è spesso bloccato dai provider e dagli operatori di telefonia mobile. Pertanto, l’implementazione del PPTP per uso aziendale è giustificata solo se è necessaria per garantire la compatibilità con le apparecchiature preesistenti esistenti. Per la sua semplicità, questo tipo di VPN è particolarmente adatto per conoscere il funzionamento delle reti private virtuali.

1. Crea un tunnel sulla tua pagina di sistema personale, quindi

2. Vai alle impostazioni VPN del tuo sistema operativo e crea una nuova connessione.

Specificare l'indirizzo del server msk.site,

Nella scheda "Sicurezza", seleziona - Tipo VPN - PPTP

Imposta la crittografia su "Facoltativo"

Autenticazione - CAP. MS-CHAP v2

3. Nella scheda Impostazioni IP, deseleziona "Utilizza il gateway predefinito sulla rete remota"

4. Se desideri utilizzare il nostro servizio server WINS, puoi selezionare "Abilita Netbios su TCP/IP" (ma per una semplice connessione tunnel questa voce non è importante)

5. Stabilisci una connessione e verifica che venga effettuato il ping dell'indirizzo 172.16.0.1, quindi controlla che il tuo computer abbia ricevuto automaticamente i percorsi necessari (tramite DHCP):

172.16.0.0 255.255.0.0

Il percorso che porta alla tua rete domestica remota 192.168.x.x 255.255.255.0 (se presente). .

Per fare ciò, esegui il comando stampa del percorso sul tuo computer. I percorsi dovranno comprendere quelli sopra elencati.

PS: per combattere le sessioni bloccate, disconnettiamo forzatamente i tunnel utente con i protocolli PPTP, L2TP, L2TP/IPsec 24 ore dopo aver stabilito la connessione. Se configurate correttamente, le connessioni dovrebbero ristabilirsi automaticamente.

Le reti private virtuali hanno guadagnato una meritata popolarità. È affidabile e

uno strumento sicuro progettato per organizzare il networking tra siti

infrastrutture e connessioni di accesso remoto. Negli ultimi anni, tra

PPTP occupa un posto speciale tra i protocolli VPN esistenti. Soluzioni basate su di esso

comune, facile da implementare e fornire un livello di protezione sufficiente

la maggior parte delle aziende.

Perché PPTP?

Il protocollo tunnel PPTP consente di crittografare il traffico multiprotocollo e

quindi incapsularlo (impacchettarlo) in un'intestazione IP che verrà inviata

rete locale o globale. PPTP utilizza:

- Connessione TCP per la gestione del tunnel;

- una versione modificata di GRE (General Route Encapsulation) per

incapsulando frame PPP di dati tunnelizzati.

Il carico utile dei pacchetti trasmessi può essere crittografato (utilizzando

Protocollo di crittografia dei dati MPPE), compresso (utilizzando l'algoritmo MPPC) o

crittografato e compresso.

PPTP è facile da implementare, non richiede un'infrastruttura di certificati e

Compatibile con la stragrande maggioranza dei dispositivi NAT. Tutte le versioni di Microsoft Windows

a partire da Windows 95 OSR2, includono un client PPTP. Anche clienti per

Le connessioni PPTP sono disponibili in Linux, xBSD e Mac OS X. I provider ne sono a conoscenza

vantaggi, ed è per questo che organizzare spesso una connessione Internet

utilizzare PPTP, anche se inizialmente ha una sicurezza inferiore,

rispetto a L2TP, IPSec e SSTP (PPTP è inoltre sensibile agli attacchi del dizionario

La connessione VPN basata sul protocollo PPTP garantisce privacy,

ma non l'integrità dei dati trasmessi, poiché non esiste alcun controllo che i dati

non sono stati alterati durante la spedizione).

Vale la pena notare: nelle reti di grandi dimensioni PPTP è preferibile a PPPoE. Dopotutto, quando

utilizzando quest'ultimo la ricerca del server viene effettuata tramite invio

pacchetti di trasmissione che possono andare persi sugli switch e la rete è così

i pacchetti sono "allagati" abbastanza decentemente.

Autenticazione e crittografia

In Vista e Win2k8 l'elenco dei protocolli di autenticazione PPP è notevolmente ridotto.

SPAP, EAP-MD5-CHAP e MS-CHAP, da tempo riconosciuti come non sicuri (in

Utilizzano algoritmi di hashing MD4 e crittografia DES). Elenco dei disponibili

i protocolli ora appaiono così: PAP, CHAP, MSCHAP-v2 e EAP-TLS (richiede

certificati utente o smart card). Altamente raccomandato

utilizzare MSCHAP-v2, poiché è più affidabile e fornisce mutuo

autenticazione client e server. Inoltre, tramite criteri di gruppo, specificare

uso obbligatorio di password complesse.

Per crittografare una connessione VPN utilizzando MPPE, 40, 56 e

Chiavi RSA RC4 a 128 bit. Nelle prime versioni di Windows, a causa delle restrizioni sull'esportazione

nella tecnologia militare era disponibile solo una chiave a 40 bit e con alcune riserve

– 56 bit. Da tempo sono stati riconosciuti come insufficienti e, a partire da Vista,

È supportata solo la lunghezza della chiave di 128 bit. Potrebbe verificarsi una situazione

che il client non supporta questa opzione, quindi per le versioni precedenti di Windows

è necessario scaricare tutti i service pack o gli aggiornamenti di sicurezza. Ad esempio, WinXP SP2

si collegherà al server Win2k8 senza problemi.

Per visualizzare in modo indipendente l'elenco degli algoritmi supportati dal sistema e

lunghezze delle chiavi, fare riferimento alla chiave di registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

In particolare le impostazioni per gli algoritmi di cifratura si trovano nel ramo Ciphers\RC4.

È possibile attivare forzatamente l'opzione desiderata creando il parametro dword "Abilitato" e

impostandone il valore su "ffffffff". C'è un altro modo in cui Microsoft non lo fa

consiglia – attivare il supporto per le chiavi RC4 a 40/56 bit sul server Win2k8.

Per fare ciò, è necessario impostare il valore del registro HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto su "1"

e riavviare il sistema.

Configurazione di un server PPTP in Win2k8

Una configurazione tipica per l'esecuzione di una VPN è costituita da controller di dominio, server

RRAS (Routing e accesso remoto) E NPS (server dei criteri di rete). In corso

Configurando questi ruoli verranno inoltre attivati i servizi DHCP e DNS.

Il server che deve eseguire il ruolo VPN deve prima installare il ruolo RRAS.

essere unito a un dominio. A differenza di L2TP e SSTP, i certificati durante l'esecuzione di PPTP

non sono necessari, quindi non è richiesto un server di certificazione (Certificate Services).

Dispositivi di rete che parteciperanno alla costruzione della VPN (inclusi

ADSL e modem simili) devono essere collegati e configurati di conseguenza

immagine (Start -> Pannello di controllo -> Gestione dispositivi). Per alcuni schemi

Sarà necessaria almeno una VPN (che utilizza NAT e connette due reti).

due dispositivi di rete.

Utilizzando la procedura guidata di installazione dei ruoli (Server Manager -> Ruoli -> Install

ruolo), installare il ruolo Network Access Policy Services

Servizi) e andiamo alla selezione dei servizi del ruolo, dove contrassegniamo tutti i componenti "Servizi

Servizi di routing e accesso remoto.

Fare clic su “Avanti” e nella finestra successiva confermare le impostazioni facendo clic su “Installa”.

Il servizio di accesso remoto e routing è installato ma non ancora configurato e

non correndo. Per configurare i parametri di funzionamento accedere a "Server Manager" in

scheda "Ruoli -> Criteri di rete e servizi di accesso -> Routing e

accesso remoto"; in alternativa è possibile utilizzare il comando "Routing e

accesso remoto", richiamato dalla scheda "Amministrazione" del menu "Start".

Contrassegniamo il nostro server nell'elenco (la console può essere connessa a diversi

sistemi) e nel menu contestuale fare clic su "Configura e attiva routing e

accesso remoto" (Configura e abilita Routing e Accesso remoto). Se prima

Se sono stati effettuati tentativi per configurare il servizio, reinstallarlo

Alcune opzioni dovranno interromperlo selezionando "Disabilita"

routing e accesso remoto." In questo caso, tutte le impostazioni verranno ripristinate.

La procedura guidata di installazione che apparirà ti chiederà di selezionare una tipica configurazione del server,

che più si avvicina ai compiti previsti. Nel menu di selezione -

cinque punti, quattro dei quali forniscono installazioni già pronte:

- Accesso remoto (VPN o modem): consente agli utenti di connettersi

tramite una connessione remota (dial-up) o sicura (VPN); - Network Address Translation (NAT): progettato per connettersi a

Internet di più client tramite un indirizzo IP; - L'accesso a una rete remota (VPN) e NAT è un mix dei precedenti

punti, offre la possibilità di accedere a Internet da un indirizzo IP e

connessione remota; - Connessione sicura tra due reti: connessione di una rete a

un altro, remoto.

Il passo successivo per ciascuno di questi punti sarà individuale. Ad esempio, quando

impostando SSTP (vedi articolo " "), abbiamo scelto il terzo

scenario. Per PPTP è adatta qualsiasi opzione proposta, anche se consigliata

La voce "Accesso remoto" è considerata predefinita. Se ci

difficoltà nella scelta di uno schema, selezionare la quinta voce “Configurazione speciale”, o tramite

Dopo aver completato la procedura guidata, continuare la configurazione in modalità manuale. Inoltre, puoi

fare riferimento alla documentazione cliccando sul collegamento "Maggiori dettagli" situato nella parte inferiore della finestra.

Nel passaggio successivo, contrassegniamo l'elenco dei servizi che dovrebbero essere abilitati sul server.

Esistono cinque di questi punti, i loro nomi parlano da soli:

- Accesso a una rete privata virtuale (VPN);

- Accesso remoto (tramite rete telefonica);

- Connessione su richiesta (per instradamento di filiali organizzative);

- Traduzione degli indirizzi di rete (NAT);

- Instradamento della rete locale.

In realtà, tutte le preimpostazioni sopra menzionate si riducono a

attivando questi servizi in diverse combinazioni. Nella maggior parte dei casi dovresti scegliere

"Accesso remoto (VPN o modem)" e poi "Accesso alla rete privata virtuale"

(VPN)". Successivamente, devi solo puntare all'interfaccia di rete a cui sei connesso

Internet (segnandolo con il mouse). Se il master ne rileva solo uno attivo

connessione, terminerà con un avviso che indica che per questa modalità

è necessaria un'altra scheda di rete oppure ti verrà chiesto di accedere alle impostazioni nella modalità "Configurazione speciale".

Casella di controllo "Sicurezza utilizzando il filtro pacchetti statico".

Si consiglia di lasciarlo armato. Tali filtri consentono solo il traffico VPN con

interfaccia specificata e dovranno essere previste eccezioni per le porte VPN consentite

configurare manualmente. In questo caso è possibile configurare filtri statici e un firewall

Windows su un'unica interfaccia, ma non consigliato poiché si ridurrà

prestazione.

Nel passaggio "Assegnazione indirizzi IP" selezionare il metodo per ottenere gli indirizzi IP dai client

quando ci si connette a un server VPN: "Automatico" o "Da un intervallo specificato

indirizzi". L'autenticazione dell'account può essere eseguita come segue:

Server RRAS, nonché qualsiasi altro server che supporti il protocollo RADIUS. Di

La prima opzione è offerta per impostazione predefinita, ma in una rete di grandi dimensioni con più server

RRAS è meglio usare RADIUS. È qui che finisce il lavoro del maestro. Clic

pulsante "Fine", e la finestra che appare ti informa che devi configurare il file "Agent

Inoltro DHCP". Se RRAS e il server DHCP si trovano nello stesso segmento e no

problemi con lo scambio di pacchetti di servizi, non è necessario configurare l'agente Relay

(a proposito, sull'interfaccia interna è attivato per impostazione predefinita).

Impostazioni della console

L'albero delle impostazioni sarà ora disponibile nella finestra della console. È consigliabile passare

tutti i punti per capire cosa è dove. Quindi, nel paragrafo "Interfacce

reti" mostrerà tutte le interfacce di rete precedentemente configurate. Selezionando dal menu

voce "Crea una nuova interfaccia di chiamata a richiesta", è possibile aggiungere una connessione

ai server VPN o PPPoE. Per visualizzare un elenco di protocolli, porte utilizzate e

i loro stati vanno ai “Porti”. Il pulsante "Personalizza" nella finestra "Proprietà" ti consente di farlo

modificare i parametri di funzionamento del protocollo selezionato. Ad esempio, per impostazione predefinita

il numero di connessioni (porte) PPTP, L2TP e SSTP è limitato a 128 e

Sono consentite tutte le connessioni (remote e su richiesta). COME

(facoltativo) ID del server utilizzando il numero di telefono immesso nel campo

"Numero di telefono per questo dispositivo."

La voce "Client di accesso remoto" visualizza l'elenco dei client connessi

clienti. Il numero accanto al nome dell'articolo ti dirà il loro numero. Con aiuto

menu contestuale è possibile verificare lo stato del cliente e, se necessario,

disattivare. Due punti IPv4 e IPv6 consentono di configurare filtri IP statici

percorsi, agente di inoltro DHCP e alcuni altri parametri.

Lavora con gusto

Non possiamo fare a meno di parlarti di un’altra funzionalità che ti semplificherà notevolmente la vita.

Amministratori: pacchetto di amministrazione di Connection Manager CMAK (Connessione

Kit di amministrazione del manager). La procedura guidata CMAK crea un profilo che ti consentirà di farlo

agli utenti di accedere alla rete solo con le proprietà di connessione che

l'amministratore determinerà per loro. Questa non è una novità per Win2k8: CMAK era disponibile per Win2k

e supporta client fino a Win95. Tuttavia, i fornitori sono ancora

fornire all'utente istruzioni complicate invece di fornirgliele

file pronti con le impostazioni.

CMAK è un componente di Win2k8, ma non è installato per impostazione predefinita. Me stessa

Il processo di installazione tramite Server Manager è standard. Seleziona "Componenti - Aggiungi componenti" e nella procedura guidata visualizzata, seleziona

"Sacchetto di plastica

amministrazione del Connection Manager". Al termine dell'installazione, lo stesso nome

Il collegamento verrà visualizzato nel menu Amministrazione.

Quando chiami SMAK, verrà avviata una procedura guidata che ti aiuterà a creare un profilo dispatcher

connessioni. Nel primo passaggio, seleziona il sistema operativo a cui è destinato il profilo.

Sono disponibili due opzioni: Vista e Windows 2000/2003/XP. La loro principale differenza è

è che Vista supporta SSTP. Successivamente, seleziona “Nuovo profilo”. Mangiare

la possibilità di utilizzare un profilo esistente come modello; successivo

I passaggi suggeriscono di unire più profili. Specificare il nome del servizio

(gli utenti lo vedranno dopo aver installato il pacchetto) e il nome del file in cui si troverà

profilo salvato. Quando crei un profilo di servizio, la procedura guidata CMAK copia tutti i messaggi in entrata

a questi file di profilo in Programmi\CMAK\Profiles. Su alcune reti

l'autenticazione utilizza il nome Realm, ad esempio in Windows

questo è il nome del dominio AD ( [e-mail protetta]). La procedura guidata consente di specificare il nome dell'area,

che verrà automaticamente aggiunto al login. E infine, aggiungiamo il supporto

Connessioni VPN. Attiva la casella di controllo "Rubrica da questo profilo" e poi

seleziona "Utilizza sempre un server VPN" o "Consenti utente

seleziona un server VPN prima di connetterti." Nel secondo caso, è necessario

preparare un file txt con un elenco di server (formato file).

Nella fase "Crea o modifica", seleziona "Modifica" in modo che venga visualizzata la finestra "Modifica VPN". Sono presenti tre schede (con IPv6 attivo - quattro). IN

"Generale" seleziona "Disattiva condivisione file e stampanti" (nella maggior parte dei casi this

la funzionalità non è richiesta). IPv4 specifica gli indirizzi del primario e

server DNS e WINS aggiuntivi. Selezionando le caselle appropriate puoi

specificare l'utilizzo di una connessione PPTP come gateway predefinito e attivarla

Compressione dell'intestazione IP. Le impostazioni di sicurezza vengono effettuate nella scheda con lo stesso nome.

Qui indichiamo se è necessario utilizzare la crittografia e contrassegniamo quanto necessario

metodi di autenticazione. L'elenco Strategie VPN consente di specificare quale metodo

verrà utilizzato durante la connessione al server VPN. Ci sono due opzioni: solo

un protocollo o enumerare i protocolli finché la connessione non viene attivata con successo. IN

Nel contesto dell'articolo, siamo interessati a "Utilizzare solo PPTP" o "Prima PPTP".

Questo è tutto, chiudi la finestra e vai avanti.

La pagina Aggiungi rubrica consente di specificare i numeri utilizzati

per connettersi a un server di accesso remoto. Se necessario, puoi anche configurare

aggiornamento automatico dell'elenco dei numeri. La pagina Configura voci remote

accesso alla rete", così come la finestra che appare quando si fa clic su "Cambia", sono simili a

contenuto con "Crea o modifica". Il passaggio successivo consente di modificare

tabelle di routing sui client connessi: meglio nella maggior parte dei casi

lasciare "Non modificare le tabelle di routing." Se necessario, indicare i parametri

proxy per IE. Oltre alle impostazioni standard, la procedura guidata consente l'installazione

azioni che possono essere eseguite nelle diverse fasi della connessione client

(ad esempio, eseguire un programma). Successivamente, impostiamo le icone per diverse situazioni (windows

connessione, rubrica e così via), selezionare il file della guida, informazioni su

supporto. Se necessario, includere una gestione connessione nel profilo. Esso può

essere utile per i sistemi client che eseguono un sistema operativo che non contiene

spedizioniere Qui puoi anche aggiungere un file di testo con il contratto di licenza e

file aggiuntivi forniti con il profilo. Questo è il lavoro

La procedura guidata è completata: il riepilogo mostrerà il percorso del file di installazione. copia

in una cartella pubblica in modo che gli utenti possano scaricarlo liberamente.

Ora gli utenti devono solo eseguire il file eseguibile e rispondere

una sola domanda: rendere questa connessione disponibile a "Tutti"

utenti" o "Solo per me". Dopodiché apparirà la nuova icona di connessione

aggiunto a "Connessioni di rete" e verrà visualizzata una finestra di registrazione in cui

È necessario inserire il nome utente e la password. Molto comodamente!

Gestione di RRAS con Netsh

Alcune impostazioni del server RRAS possono essere gestite utilizzando l'utilità Netsh

(shell di rete). Puoi aggiungere un tipo di autenticazione dell'account tramite

squadra di aiuto:

> Netsh ras aggiunge tipo di autenticazione PAP|MD5CHAP|MSCHAPv2|EAP

Per le versioni precedenti di Windows esiste anche MSCHAP|SPAP. Modalità di prova:

> Netsh ras imposta la modalità di autenticazione STANDARD|NODCC|BYPASS

Registra il tuo computer come server RRAS in AD:

> Netsh ras aggiunge il server registrato

Aggiungi estensione PPP:

> Netsh ras aggiunge il collegamento SWC|LCP

L'estensione SWC fornisce la compressione software e LCP consente la stessa cosa

Estensione del protocollo PPP. Tipi di comunicazione multilink supportati da PPP:

> Netsh ras aggiunge multilink MULTI|BACP

Le proprietà dell'account sono impostate come segue:

> Netsh ras imposta utente

Utilizzando "imposta client" è possibile visualizzare le statistiche o disattivare il client.

Anche salvare e ripristinare una configurazione RRAS utilizzando Netsh è semplice:

> Netsh ras dump > "nome file"

> Netsh exec "nome file"

Inoltre, molte impostazioni contengono il contesto "ras aaaa".

Per ulteriori informazioni su Netsh, vedere l'articolo "Team Run to Longhorn Camp" in

.

INFORMAZIONI

PPTP è stato sviluppato prima della creazione degli standard IPsec e PKI e lo è attualmente

time è il protocollo VPN più popolare.