VPN 연결을 연결하고 Windows에서 올바르게 구성하는 방법. VPN 연결 및 VPN 서버 설정 Windows 기본 VPN 포트 Windows 7

VPN(가상 사설망)에 대해 이야기해 보겠습니다. 가정용 컴퓨터와 업무 장비에 VPN을 설정하는 방법은 무엇입니까?

VPN 서버 란 무엇입니까?

VPN 서버는 VPN(가상 사설망) 기술을 사용하는 클라이언트의 계정을 포함하는 특수 장비입니다. 네트워크를 통한 트래픽의 안전한 전송을 위해 노드 간, 노드 간 또는 네트워크 간과 같은 보안 통신 채널을 생성하려면 VPN이 필요합니다. 이 기술은 재택근무를 하는 원격 직원이 사용하지만 "마치 자신의 네트워크인 것처럼" 업무 네트워크에 액세스할 수 있습니다. VPN은 대기업에서 다른 도시의 지점과 연결하거나 한 도시의 여러 사무실을 연결하는 데 사용됩니다.

이 기술을 사용하면 트래픽을 암호화할 수 있을 뿐만 아니라 VPN 서버를 대신하여 IP 주소와 위치를 대체하여 인터넷에 액세스할 수도 있습니다. 현대 사회에서 매우 인기가 있다고 말할 수 있습니다. 네트워크의 익명성을 높이고 사이트 차단을 우회하는 데 사용됩니다.

VPN 서버를 직접 만들 수도 있고, 공급자로부터 임대할 수도 있습니다.

Windows 7에서 설정하는 방법

- "제어판" - "네트워크 및 공유 센터"로 이동합니다.

- 왼쪽 메뉴에서 어댑터 설정 변경을 선택합니다. 현재 연결이 있는 창이 열립니다. Alt 키를 누르면 상단에 표준 메뉴가 나타납니다. 파일 섹션에서 새 들어오는 연결을 선택합니다.

- 연결 마법사의 지시에 따라 설정을 시작하겠습니다.

- 시스템은 컴퓨터에 연결할 수 있는 사용자 목록을 제공합니다. 새로운 사용자를 생성할 수 있습니다.

- 사용자를 컴퓨터에 연결하는 방법을 선택합니다.

- 들어오는 연결을 허용할 네트워크 프로그램을 선택합니다.

- 연결이 완료되었습니다.

VPN을 통해 작업하려면 방화벽을 구성해야 합니다. 그렇지 않으면 연결이 차단됩니다. 가장 쉬운 방법은 연결 설정에서 "홈 네트워크"를 지정하는 것입니다.

컴퓨터가 라우터 뒤에 있는 경우 포트 전달을 구성해야 합니다. 그것에 대해 복잡한 것은 없습니다.

다른 제조업체의 라우터 설정은 다를 수 있습니다. 모델에 대한 개별 지침이 필요할 수 있습니다.

별도로, 외부에서 컴퓨터에 연결하려면 "화이트" IP 주소가 있어야 합니다. 영구적이며 인터넷에서 볼 수 있습니다. 공급자로부터 저렴하게 임대할 수 있습니다.

Windows 7에서 VPN 서버에 대한 클라이언트 연결

여기에서는 모든 것이 훨씬 간단합니다.

- 네트워크 및 공유 센터로 이동합니다.

- "새 연결 또는 네트워크 설정"을 선택하고 열리는 목록에서 "직장에 연결"을 선택합니다.

- 새 연결을 만듭니다. "연결 방법"이라는 질문에 "VPN"이라고 대답하세요. 서버에 있는 계정의 서버 IP 주소, 로그인 및 비밀번호를 입력해야 합니다. 계정이 없으면 연결할 수 없습니다.

- 지금 연결할 필요가 없다면 "지금 연결하지 말고 나중에 연결하도록 설정하세요" 확인란을 선택하세요.

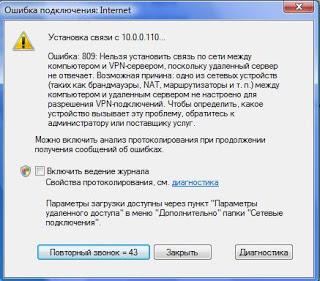

연결 시 발생할 수 있는 오류

- 오류 807. 인터넷 연결을 확인하세요. 물리적 연결이 양호하면 컴퓨터와 라우터를 다시 시작하세요. 컴퓨터의 시간과 시간대가 잘못된지 확인하세요. 불일치가 없어야 합니다. 바이러스 백신 및 방화벽이 VPN 연결을 차단하고 있을 수 있습니다. 전문가가 아닌 경우 작업하는 동안 모든 네트워크 필터를 비활성화하는 것이 좋습니다. 데이터 보안이 염려된다면 방화벽 설정에서 적절한 규칙을 만드세요.

- 오류 868: DNS 설정이 누락되었거나 올바르지 않기 때문에 호스트 이름이 IP 주소로 확인되지 않습니다. DNS 서비스가 비활성화되었습니다. 이는 포트 53이 방화벽에 의해 차단되었기 때문에 발생할 수 있습니다. 또한 제공자 측의 문제도 배제할 수 없습니다.

- 오류 628. 서버 과부하로 인해 가장 자주 발생합니다. 인터넷 연결을 위한 장비 설정이 잘못되었거나 인터넷 접속 비용이 지불되지 않은 경우 발생합니다.

VPN 연결을 생성하기 위한 타사 도구

타사 도구를 사용하여 연결을 생성할 수도 있습니다.

VPN 열기

OpenVPN은 보안 연결(IP 네트워크 터널링)을 생성하기 위한 무료 서비스입니다. 해당 프로그램은 동명의 프로그램 공식 홈페이지에서 다운로드할 수 있습니다.

이 소프트웨어는 Windows 및 Linux용으로 제공됩니다. Linux 시스템에서는 터미널을 열고 apt-get-install openvpn 명령을 입력하면 됩니다. Windows의 경우 운영 체제 비트 크기(32 또는 64비트)에 해당하는 설치 파일을 다운로드해야 합니다.

- 설치 파일을 실행합니다.

- 설치 마법사의 지시를 따르십시오. 모든 설정은 기본값으로 둘 수 있습니다.

- 이 과정에서 프로그램은 추가 드라이버를 설치하라는 메시지를 표시합니다. 동의합니다.

- 프로그램에 대한 정보는 Readme 파일에서 찾을 수 있습니다.

- VPN을 통해 연결하려면 상대방이 제공한 구성 파일이 있어야 합니다. OpenVPN 폴더에 복사하세요.

- 프로그램 바로가기 속성에서 관리자 권한으로 실행되도록 지정하세요.

- OpenVPN을 실행하세요. 설정에서 "구성 파일 사용"을 선택하십시오. 이 파일이 없으면 직접 프록시 서버를 통해 연결을 구성할 수 있습니다.

Linux에서는 service openvpn start 명령을 사용하여 시작이 수행됩니다. 구성 파일 연결 - openvpn/etc/openvpn/client.conf.

IPSec 터널

IPSec 보안 프로토콜을 사용하면 OSI 모델의 네트워크 수준, 즉 IP 패킷 전송 수준에서 트래픽을 암호화할 수 있습니다. 성공적인 연결을 위해서는 연결 양쪽에서 프로토콜을 구성해야 합니다. IPSec VPN은 예를 들어 회사 지점의 경우 가장 안정적인 연결 수단으로 간주됩니다.

예를 들어, 그림에 표시된 대로 두 네트워크 간의 IPSec 연결 유형을 생각해 보세요.

Cisco 라우터의 구성을 고려하십시오.

R1 (구성)#int f0/0

R1 (config-if)#ip 주소 1.1.1.1 255.255.255.252

R1(config-if)#닫지 않음

R1 (config-if)#int lo0

R1 (config-if)#ip 주소 2.0.0.1 255.255.255.255

R1(config-if)#닫지 않음

R1(config-if)#crypto isakmp 정책 10

R1(config-isakmp)#인증 사전 공유

R1(config-isakmp)#암호화 aes 128

R1(config-isakmp)#그룹 5

R1 (config-isakmp)#해시 샤

R1(config-isakmp)#exit

R1 (config)#crypto isakmp 키 0 123 주소 1.1.1.2

R1 (config)#access-list 101 허용 IP 호스트 2.0.0.1 호스트 2.0.0.2

R1 (config)#ip 경로 2.0.0.2 255.255.255.255 1.1.1.2

R1(config)#crypto ipsec 변환 세트 TR esp-aes 256 esp-sha-hmac

R1(cfg-crypto-trans)#모드 터널

R1(cfg-crypto-trans)#exit

R1(config)#암호화 맵 MAPP 10 ipsec-isakmp

R1(config-crypto-map)#일치 주소 101

R1(config-crypto-map)#세트 피어 1.1.1.2

R1(config-crypto-map)#set 변환 집합 TR

R1 (config-crypto-map)#do wr mem

Cisco 라우터에서 IPSec를 구성하는 경우 두 번째 라우터에서도 유사한 작업을 수행해야 합니다. 노드의 IP 주소와 인터페이스 이름은 예외입니다. 설정에 지정된 키는 무엇이든 가능하지만 연결 양쪽에서 동일해야 합니다.

MikroTik 라우터로 터널을 설정할 때 다음 명령 세트를 사용할 수 있습니다:

> ip dhcp-server 인터페이스 추가=ether1 이름=dhcp1

> ip ipsec 제안에 enc-algorithms=aes-128-cbc nmae=10 pfc-group=modp1536을 추가하세요.

>ip ipsec 제안 이름 추가=제안

> IP 주소 추가 주소=1.1.1.2/30 인터페이스=ether1 네트워크=1.1.1.0

>ip 주소 추가 주소=2.0.0.2 인터페이스=ether2 네트워크=2.0.0.2

> ip dhcp-client 추가 비활성화=인터페이스 없음=ether1

>ip ipsec 피어 추가 주소=1.1.1.1/30 dh-group=modp1536 enc-algorithm=aes-128 generate-policy=port-override secret=123

> ip ipsec 정책 추가 dst-address=2.0.0.2/32 우선 순위=10 sa-dst-address=1.1.1.1 sa-src-address=1.1.1.2 src-address=2.0.0.01/3 터널=예

> IP 경로 추가 거리=1 dst-address=2.0.0.2/32 게이트웨이=1.1.1.1

자세한 내용은 라우터 설명서를 참조하세요. 가정용으로는 웹 인터페이스에서 라우터 간 구성을 수행할 수 있습니다.

비디오: VPN 서버 작업

결론적으로 안전에 대해 조금. 타사 서비스가 "보안" VPN 연결을 위한 서비스를 적극적으로 제공하지만 모든 로그는 VPN 제공업체의 서버에 저장된다는 사실을 잊어서는 안 됩니다. 비양심적인 제공업체는 이러한 방식으로 고객에 대한 정보를 수집한 다음 이를 자신의 목적으로 사용할 수 있습니다. 위험한 범주에는 실제 IP를 숨기지 않는 경우가 많은 브라우저용 다양한 인터넷 확장 프로그램인 "익명화 기능"이 포함됩니다. 귀하의 상식만이 인터넷에서 완전한 익명성과 보안을 보장할 수 있습니다. 행운을 빌어요!

많은 기업에서는 VPN을 사용하여 컴퓨터 간에 데이터를 전송합니다. VPN을 설정하기 위해 Windows 7, XP, 8 및 10에는 몇 분 안에 개인 가상 네트워크를 생성하고 이를 사용하여 개인 정보를 보호할 수 있는 소프트웨어가 내장되어 있습니다.

제어판을 통한 설정

Windows XP, Vista 및 이후 버전의 OS에서는 내장 소프트웨어를 사용하여 VPN 네트워크를 생성하고 연결할 수 있습니다. 이 연결을 단계별로 고려해 보겠습니다.

원격 VPN 서버가 올바른 데이터를 수신하면 몇 분 내에 컴퓨터가 새로운 개인 네트워크에 연결됩니다. 앞으로는 매번 연결을 구성할 필요가 없으며 빠른 연결 선택 섹션에 있습니다.

추가 연결 속성

연결이 올바르게 작동하려면 매개변수를 약간 변경하는 것이 좋습니다. 이렇게 하려면 연결 버튼을 클릭한 후 나타나는 메뉴에서 속성 버튼을 선택합니다. 제어판의 "" 섹션을 통해 이러한 속성을 열 수도 있습니다.

지시를 따르다:

- "섹션으로 이동 흔하다", 선택 취소" 먼저 이 연결에 대한 번호로 전화를 겁니다».

- 안에 " 옵션» 항목 비활성화 « Windows에서 로그인 도메인 활성화».

- " 장에서 안전"설치해야 합니다" 지점간 터널 프로토콜(PPTP)" 확인란에서 " CHAP(암호 인증 프로토콜)"그리고 그것을 따라가는 것" Microsoft CHAP 프로토콜 버전 2(MS-CHAP v2)».

- " 장에서 그물"두 번째 상자(TCP/IPv4)만 선택하세요. IPv6을 사용할 수도 있습니다.

Windows XP, 7, 8, 10에서 제어판을 통해 VPN을 설정하는 것은 실행 알고리즘 측면에서 동일합니다. 예외는 운영 체제 버전에 따라 약간 수정된 디자인입니다.

연결이 설정된 후에는 VPN을 제거하는 방법을 알아내야 합니다. 이렇게하려면 " 섹션으로 이동하십시오. 어댑터 설정 변경» 제어판에서. 그런 다음 불필요한 요소를 마우스 오른쪽 버튼으로 클릭하고 "를 선택합니다. 삭제».

Windows XP 연결 설정

연결 설정 과정은 Windows 7과 거의 동일합니다.

이제 네트워크 메뉴를 통해 연결할 수 있습니다. 로그인하려면 사용자와 비밀번호만 입력하면 됩니다.

VPN 서버 만들기

이 지침은 XP 이상의 버전에 유효합니다. 안타깝게도 표준 가상 사설망 도구는 세션당 한 명의 사용자만 연결할 수 있습니다.

영구 IP 또는 도메인 이름을 생성하지 않는 경우 사용자를 연결하려면 매번 서버 주소를 변경해야 합니다.

이것으로 서버 생성이 완료되었으며 이제 한 명의 사용자를 서버에 연결할 수 있습니다. 로그인하려면 이전에 생성한 계정의 로그인과 비밀번호를 사용하세요.

Windows XP의 VPN 서버

이 지침은 Windows 7, 8 및 10 설정과 관련이 있습니다. XP에서는 설정 마법사를 사용하여 설정합니다.

앞으로는 사용자 및 IPv4 프로토콜 설정이 다른 Windows 버전과 동일하게 이루어집니다.

Windows 8 및 10을 통한 연결 설정

Windows 8의 VPN 연결은 사용하기 쉬워졌으며 작은 프로그램을 통해 연결됩니다. "섹션에 있습니다. 그물» - « 사이» - « VPN».

Windows 10 및 8의 VPN 연결은 다음을 통해서만 구성할 수 있습니다. 제어판"뿐만 아니라 내장 프로그램을 통해서도 가능합니다. 여기에는 연결 이름, 서버 주소 및 로그인 정보를 지정해야 합니다.

데이터를 입력한 후 연결 메뉴에서 네트워크를 시작할 수 있습니다. 이 시점에서 VPN 연결을 만드는 방법에 대한 질문이 해결된 것으로 간주될 수 있습니다.

VPN 서버를 만드는 방법, 오류

사용자가 VPN에 연결하는 데 문제가 있는 경우 문제 번호와 설명이 포함된 팝업 창으로 표시됩니다.

809

이는 가장 일반적이며 L2TP 프로토콜을 사용하여 MikroTik 게이트웨이를 통해 연결할 때 발생합니다.

이 문제를 해결하려면 다음 3가지 구성 단계를 수행해야 합니다.

이러한 설정 후에도 오류 809가 해결되지 않으면 레지스트리를 변경해야 합니다. 이렇게하려면 Win + R 키 조합을 사용하고 regedit를 입력하십시오. 다음으로 섹션으로 이동하십시오. HKEY_LOCAL_MACHINE\체계\현재컨트롤세트\서비스\라스만\매개변수. 그런 다음 값이 1인 ProhibitIpSec라는 DWORD 값을 만듭니다.

그런 다음 PC를 다시 시작하십시오.

806

VPN을 설정한 후 Windows 8이 나타날 수 있습니다. 오류 806. 네트워크 설정이나 네트워크 케이블 연결이 잘못된 경우 발생합니다.

다음 문제를 해결해 보겠습니다.

- 어댑터 설정을 변경하려면 설정으로 이동하세요.

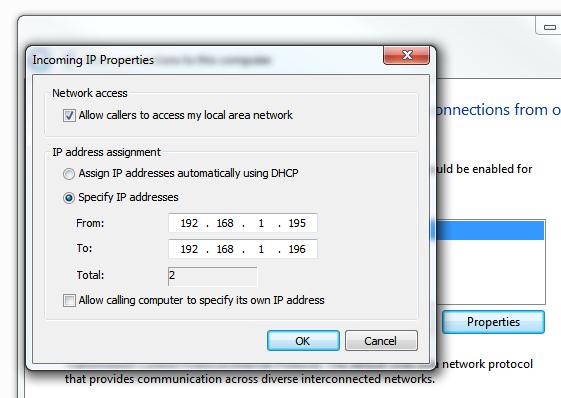

- 다음으로, 새로운 수신 연결을 생성하고 여기에 인터넷 연결이 있는 사용자를 추가합니다.

- 연결 속성에서 프로토콜 버전 4를 선택해야 합니다.

- 이제 TCP/IPv4 프로토콜의 추가 설정으로 이동하여 "를 선택 취소해야 합니다. 원격 네트워크에서 기본 게이트웨이 사용».

- 이제 GRE 프로토콜이 활성화된 TCP 포트 1723에서 들어오는 연결을 허용하도록 방화벽을 설정해야 합니다.

- 또한 서버에 영구 IP를 설정하고 포트 1723으로 데이터 전송을 구성해야 합니다.

따라서 원격 서버는 이 포트를 통해 모든 데이터를 전송하며 연결이 끊어지지 않습니다.

619

Windows 7에서는 VPN 연결의 보안이 잘못 구성되었을 때 발생합니다.

대부분의 경우 사용자 이름과 비밀번호를 잘못 입력했을 때 발생하지만, 방화벽에 의해 연결이 차단되거나 액세스 포인트가 잘못된 경우에도 나타날 수 있습니다. 입력한 모든 데이터가 정확하다면 잘못된 보안 설정으로 인해 오류가 발생하는 것입니다. 재설정해야 합니다.

- VPN 연결 속성에서 보안 탭으로 이동하여 권장 설정을 사용하세요.

- 또한 " 항목을 할당해야 합니다. 데이터 암호화 필요(그렇지 않으면 연결 해제)" 그런 다음 변경 사항을 저장하고 컴퓨터를 끄고 다시 시작해야 합니다.

VPN 연결을 사용하면 전송된 모든 데이터를 안정적으로 보호할 수 있습니다. 추가 암호화 프로토콜 덕분에 원치 않는 당사자는 사용자와 서버 간에 전송되는 정보를 볼 수 없습니다. 가장 중요한 것은 서버에 대한 연결을 올바르게 구성하는 것입니다.

주제에 관한 비디오

이 기사에서는 타사 소프트웨어를 사용하지 않고 Windows 7에서 자체 VPN 서버를 구성하는 방법을 살펴보겠습니다.

그 점을 상기시켜 드리겠습니다. VPN(가상 사설망)공용 인터넷을 통해 보안 네트워크에 액세스하는 데 사용되는 기술입니다. VPN공용 네트워크를 통해 전송되는 정보와 데이터를 암호화하여 보호할 수 있습니다. 따라서 공격자는 네트워크를 통해 전송된 패킷에 액세스할 수 있더라도 VPN 세션 내에서 전송된 데이터에 액세스할 수 없습니다. 트래픽을 해독하려면 특수 키가 있거나 무차별 대입을 사용하여 세션의 암호를 해독해야 합니다. 또한 이는 값비싼 전용 통신 채널을 임대할 필요 없이 WAN 채널을 통해 기업 네트워크를 구축하기 위한 저렴한 솔루션입니다.

Windows 7에서 VPN 서버를 구성해야 하는 이유는 무엇입니까? 가장 일반적인 옵션은 출장 중이거나 방문 중이거나 일반적으로 직장에 없을 때 집이나 소규모 사무실(SOHO)에서 Windows 7이 설치된 컴퓨터에 대한 원격 액세스를 구성해야 하는 것입니다.

Windows 7의 VPN 서버에는 여러 가지 기능과 제한 사항이 있다는 점은 주목할 가치가 있습니다.

- VPN 연결과 관련된 모든 잠재적 위험을 명확하게 이해하고 수용해야 합니다.

- 한 번에 한 명의 사용자만 연결할 수 있으며 여러 사용자가 동시에 Win 7이 설치된 컴퓨터에 VPN 액세스를 구성하는 것은 법적으로 불가능합니다.

- VPN 액세스는 로컬 사용자 계정에만 부여할 수 있으며 Active Directory 통합은 불가능합니다.

- Win 7이 설치된 컴퓨터에서 VPN 서버를 설정하려면 관리자 권한이 있어야 합니다.

- 라우터를 통해 인터넷에 연결하는 경우 이에 대한 액세스 권한이 있어야 하며, 들어오는 VPN 연결을 허용하도록 포트 전달 규칙을 구성할 수 있어야 합니다. (실제 설정 절차는 라우터 모델에 따라 크게 다를 수 있습니다.)

이 단계별 지침은 타사 제품이나 고가의 기업 솔루션을 사용하지 않고도 Windows 7에서 자체 VPN 서버를 구성하는 데 도움이 됩니다.

패널 열기 회로망사이(네트워크 연결) 시작 메뉴 검색창에 "네트워크 연결"을 입력하고 "네트워크 연결 보기"를 선택합니다.

그런 다음 버튼을 길게 누르세요. Alt, 메뉴를 클릭하세요 파일그리고 항목을 선택하세요 새로 들어오는 연결 (새 들어오는 연결) 컴퓨터 연결 만들기 마법사가 시작됩니다.

나타나는 마법사 창에서 VPN을 통해 이 Windows 7 컴퓨터에 연결할 수 있는 사용자를 지정하십시오.

그런 다음 사용자의 연결 유형(인터넷 또는 모뎀을 통해)을 지정하고 이 경우 "인터넷을 통해 생각함"을 선택합니다.

다음으로, 들어오는 VPN 연결을 서비스하는 데 사용될 네트워크 프로토콜 유형을 지정합니다. 최소한 TCP/IPv4를 선택해야 합니다.

속성 버튼을 클릭하고 연결 컴퓨터에 할당할 IP 주소를 지정합니다(사용 가능한 범위는 수동으로 설정하거나 IP 주소가 DHCP 서버에서 발급되도록 지정할 수 있습니다).

버튼을 누른 후 허용하다입장, Windows 7은 VPN 서버를 자동으로 구성하고 연결에 사용해야 하는 컴퓨터 이름이 표시된 창이 나타납니다.

그게 다입니다. VPN 서버가 구성되고 들어오는 연결이라는 새 연결이 네트워크 연결 창에 나타납니다.

Windows 7에서 홈 VPN 서버를 구성할 때 몇 가지 미묘한 차이가 있습니다.

방화벽 설정

Windows 7 컴퓨터와 인터넷 사이에 방화벽이 있을 수 있으며 방화벽이 들어오는 VPN 연결을 통과하려면 방화벽을 구성해야 합니다. 다양한 장치를 설정하는 것은 매우 구체적이어서 한 기사에서 설명할 수 없지만 가장 먼저 이해해야 할 점은 PPTP VPN 포트 번호 1723을 열고 VPN이 설치된 Windows 7이 설치된 컴퓨터에 대한 전달(전달) 연결을 구성해야 한다는 것입니다. 서버가 설치되었습니다.

내장된 Windows 방화벽 설정을 확인하는 것을 잊지 마세요. Windows 방화벽에서 고급 설정 제어판을 열고 인바운드 규칙 섹션으로 이동하여 "라우팅 및 원격 액세스(PPTP-In)" 규칙이 활성화되어 있는지 확인하세요. 이 규칙은 포트 1723에서 들어오는 연결을 허용합니다.

포트 포워딩

아래에는 NetGear 라우터의 포트 전달 구성을 보여주는 스크린샷이 게시되어 있습니다. 그림은 포트 1723의 모든 외부 연결이 Windows 7 시스템(주소는 고정)으로 리디렉션되는 것을 보여줍니다.

VPN 연결 설정

Windows 7에서 VPN 서버에 연결하려면 연결하는 클라이언트 컴퓨터에서 VPN 연결을 구성해야 합니다.

이렇게 하려면 새 VPN 연결에 대해 다음 매개변수를 설정하십시오.

- VPN 연결을 마우스 오른쪽 버튼으로 클릭하고 선택하세요. 속성 .

- 탭에서 보안현장에서 유형~의VPN(VPN 유형) 선택 옵션 지점간 터널링 프로토콜(PPTP) 그리고 섹션에서 데이터 암호화선택하다 최대 강도의 암호화(서버가 거부되면 연결 해제) .

- 딸깍 하는 소리 좋아요 설정을 저장하려면

우리 사무실에는 Windows Server 2008 R2 운영 체제가 설치된 파일 서버가 1번 사무실에 설치되어 있습니다.

2번 사무실에 Windows 7 Professional 운영 체제가 설치된 개인용 컴퓨터 2대. 이전 기사 중 하나에서 이러한 컴퓨터에 Windows 7을 설치하는 방법을 설명했습니다.

1번 사무실에는 Asus RT-N16 라우터가 있습니다.

2번 사무실에는 Asus RT-N10 라우터가 있습니다.

2번 사무실의 개인용 컴퓨터 2대에서 1번 사무실의 파일 서버 리소스에 대한 액세스를 제공해야 하며, 이를 위해 Windows Server 2008 R2 기반 VPN PPTP 서버를 설치 및 구성하기로 결정했습니다.

서로 다른 사무실에 있는 서버와 컴퓨터를 연결하려면 시스템 관리자가 여러 가지 작업을 수행해야 합니다.

"서버 관리자" - "역할" - "역할 추가" - "다음"부터 시작하겠습니다.

"네트워크 및 액세스 정책 서비스"를 선택합니다.

"라우팅 및 원격 액세스 서비스"를 선택한 다음 설치하십시오.

"서버 관리자" - "역할" - "라우팅 및 원격 액세스"로 이동합니다.

"마우스 오른쪽 버튼 클릭" - "라우팅 및 원격 액세스 구성 및 활성화"를 실행합니다. "특수 구성"을 선택하십시오.

'가상 사설망(VPN) 액세스' 확인란을 선택하세요.

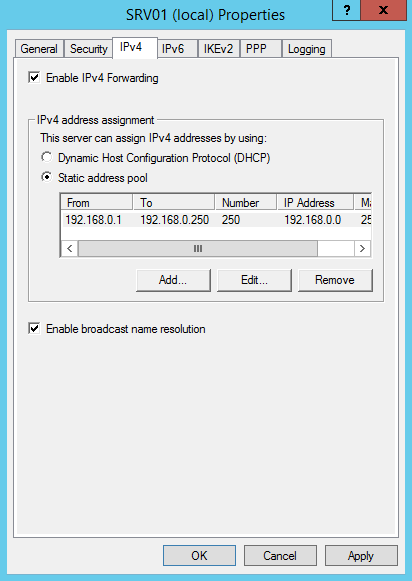

"라우팅 및 원격 액세스" - "속성"을 마우스 오른쪽 버튼으로 클릭합니다. 안에 "IPv4" 탭 - IPv4 전달을 활성화하고 고정 주소 풀을 선택합니다. 여기서는 연결 클라이언트에 발급될 주소 풀을 선택합니다. 서브넷을 사용된 것과 다르게 만드는 것이 좋습니다.

서버에는 이 범위의 IP 주소가 자동으로 할당됩니다. ipconfig /all 명령을 사용하면 서버가 지정된 범위(192.168.5.10)에서 첫 번째 주소를 수신한 것을 확인할 수 있습니다.

서버에 대한 액세스 권한을 부여해야 하는 사용자의 속성으로 이동하여(사용자가 아직 생성되지 않은 경우 생성해야 함) "수신 통화" 탭을 선택하고 "액세스 허용"을 선택해야 합니다. 네트워크 접근 권한을 확인하세요.

서버 방화벽에서는 TCP 프로토콜, 포트 1723을 사용하여 연결을 열어야 합니다.

우리는 라우터 설정사무실 번호 1입니다. "인터넷" - "포트 전달" 섹션에서는 tcp 포트 1723의 외부 인터페이스에 도착하는 패킷이 서버의 IP 주소(위에서 DHCP를 통해 발급된 주소가 아님)에 따라 리디렉션되는 규칙을 작성합니다.

2번 사무실에서는 연결해야 하는 각 컴퓨터에서 "새 연결 또는 네트워크 설정"을 수행합니다.

"직장에 연결합니다."

"내 인터넷 연결(VPN)을 사용하세요."

인터넷 주소란에 1번 사무실의 IP - “다음”을 입력하세요.

이전에 액세스 권한을 부여한 사용자의 이름과 비밀번호인 "Connect"를 기록합니다.

생성된 VPN 연결의 속성으로 이동하여 "네트워크" 탭에서 "인터넷 프로토콜 버전 4" - "속성"을 선택해야 합니다.

"고급" - "원격 네트워크에서 기본 게이트웨이 사용"을 선택 취소합니다.

우리는 연결합니다.

이제 VPN PPTP 연결을 위한 컴퓨터 설정이 완료되었습니다. 성공적인 작업.

이 글은 Windows 기반 VPN 서버 설정을 위한 ″빠른 가이드″입니다. 이 문서에 설명된 모든 작업은 Windows Server 2012 R2에서 수행되었지만 지침은 Windows Server 2008 R2부터 Windows Server 2016까지 현재의 어느 정도 최신 Windows 서버 운영 체제에 적합합니다.

그럼 시작해 보겠습니다. 가장 먼저 해야 할 일은 원격 액세스 역할을 설치하는 것입니다. 이렇게 하려면 서버 관리자 스냅인에서 역할 추가 마법사를 실행하고 모든 추가 기능이 포함된 "원격 액세스" 역할을 선택하십시오.

그런 다음 이 역할에 대한 서비스 목록에서 "DirectAccess 및 VPN(RAS)"을 선택합니다.

원격 액세스 역할 및 관리 도구 외에도 IIS 웹 서버 및 내부 Windows 데이터베이스가 추가로 설치됩니다. 설치를 확인하기 전에 마법사의 마지막 창에서 설치할 구성 요소의 전체 목록을 볼 수 있습니다.

PowerShell을 사용하면 동일한 작업을 훨씬 더 빠르게 수행할 수 있습니다. 이렇게 하려면 콘솔을 열고 다음 명령을 실행하십시오.

Install-WindowsFeature -이름 Direct-Access-VPN -IncludeAllSubFeature -IncludeManagementTools

역할을 설치한 후 "라우팅 및 원격 액세스" 스냅인을 사용하여 서비스를 활성화하고 구성해야 합니다. 열려면 다음을 클릭하세요. 승리+R그리고 명령을 입력하세요 rrasmgmt.msc.

스냅인에서 서버 이름을 선택하고 마우스 오른쪽 버튼을 클릭한 후 열리는 메뉴에서 "라우팅 및 원격 액세스 구성 및 활성화"를 선택합니다.

구성 마법사 창에서 "사용자 정의 구성" 항목을 선택합니다.

그리고 "VPN 액세스" 서비스를 확인하세요.

설정을 완료하려면 원격 액세스 서비스를 시작하세요.

VPN 서비스가 설치 및 활성화되었으므로 이제 필요한 방식으로 구성해야 합니다. 메뉴를 다시 열고 "속성"을 선택하십시오.

IPv4 탭으로 이동합니다. 네트워크에 DHCP 서버가 없는 경우 여기에서 클라이언트가 서버에 연결할 때 수신할 IP 주소 범위를 설정해야 합니다.

또한 "보안" 탭에서는 인증 유형 선택, L2TP용 사전 공유 키 설정, SSTP용 인증서 선택 등 보안 설정을 구성할 수 있습니다.

그리고 VPN 연결이 이루어지지 않는 몇 가지 포인트가 더 있습니다.

먼저, 이 서버에 연결할 수 있는 권한이 있는 사용자를 선택해야 합니다. 독립 실행형 서버의 경우 구성은 컴퓨터 관리 스냅인에서 로컬로 수행됩니다. 스냅인을 시작하려면 다음 명령을 실행해야 합니다. compmgmt.msc을 클릭한 다음 "로컬 사용자 및 그룹" 섹션으로 이동합니다. 그런 다음 사용자를 선택하고 해당 속성을 열고 "전화 접속" 탭에서 "액세스 허용" 항목을 선택해야 합니다. 컴퓨터가 Active Directory 도메인의 구성원인 경우 "Active Directory 사용자 및 컴퓨터" 콘솔에서 동일한 설정을 지정할 수 있습니다.

둘째, 방화벽에 필요한 포트가 열려 있는지 확인해야 합니다. 이론적으로 역할을 추가하면 해당 규칙이 자동으로 활성화되지만 다시 확인해도 문제가 되지 않습니다.

그게 다야. 이제 VPN 서버가 구성되었으며 연결할 수 있습니다.