Kaip nustatyti pptp ryšį Windows 7. PPTP ryšys – kas tai? Ar verta naudoti trečiųjų šalių komunalines paslaugas?

- 1 žingsnis. Užduočių juostoje spustelėkite tinklo piktogramą ir atidarykite Tinklo ir dalinimosi centras.

2 žingsnis. Pasirinkite Naujo ryšio arba tinklo nustatymas.

2 žingsnis. Pasirinkite Naujo ryšio arba tinklo nustatymas.

3 veiksmas. Pasirinkite Prisijungimas prie darbo vietos Ir sukurti naują ryšį(jei pasirodys naujas langas) ir spustelėkite Toliau.

3 veiksmas. Pasirinkite Prisijungimas prie darbo vietos Ir sukurti naują ryšį(jei pasirodys naujas langas) ir spustelėkite Toliau.

4 veiksmas. Pasirinkite Naudoti mano interneto ryšį (VPN).

4 veiksmas. Pasirinkite Naudoti mano interneto ryšį (VPN).

5 veiksmas.Įeikite Pagrindinio kompiuterio pavadinimas(iš PPTP tekstinio failo vartotojo skydelyje) kaip interneto adresai ir lauke suteikite ryšiui pavadinimą Paskirties pavadinimas. Nurodykite Dabar neprisijunkite ir spustelėkite Toliau.

5 veiksmas.Įeikite Pagrindinio kompiuterio pavadinimas(iš PPTP tekstinio failo vartotojo skydelyje) kaip interneto adresai ir lauke suteikite ryšiui pavadinimą Paskirties pavadinimas. Nurodykite Dabar neprisijunkite ir spustelėkite Toliau.

6 veiksmas.Įveskite įgaliojimo informaciją (iš PPTP tekstinio failo vartotojo skydelyje). Nurodykite Prisiminkite šį slaptažodį ir spustelėkite Sukurti. Uždaryti kitas langas.

6 veiksmas.Įveskite įgaliojimo informaciją (iš PPTP tekstinio failo vartotojo skydelyje). Nurodykite Prisiminkite šį slaptažodį ir spustelėkite Sukurti. Uždaryti kitas langas. 7 veiksmas Užduočių juostoje spustelėkite tinklo piktogramą. Dešiniuoju pelės mygtuku spustelėkite ką tik sukurtą ryšį ir prisijunkite Savybės.

7 veiksmas Užduočių juostoje spustelėkite tinklo piktogramą. Dešiniuoju pelės mygtuku spustelėkite ką tik sukurtą ryšį ir prisijunkite Savybės.

8 veiksmas Pasirinkite skirtuką Saugumas ir pakeiskite VPN tipą į Taškas į tašką tunelio protokolas (PPTP) ir įjungtas duomenų šifravimas Pats atkakliausias. Spustelėkite mygtuką Gerai.

8 veiksmas Pasirinkite skirtuką Saugumas ir pakeiskite VPN tipą į Taškas į tašką tunelio protokolas (PPTP) ir įjungtas duomenų šifravimas Pats atkakliausias. Spustelėkite mygtuką Gerai.

9 veiksmas VPN ryšys paruoštas. Dabar užduočių juostoje spustelėkite tinklo piktogramą, pasirinkite naują VPN ryšį ir spustelėkite Ryšys.

9 veiksmas VPN ryšys paruoštas. Dabar užduočių juostoje spustelėkite tinklo piktogramą, pasirinkite naują VPN ryšį ir spustelėkite Ryšys.

10 veiksmas Spustelėkite Ryšys.NB! Niekada nenaudokite slaptažodžio išsaugojimo funkcijos viešuose kompiuteriuose! Jei kas nors prisijungs naudodamas išsaugotus duomenis, jūsų ryšys bus nutrauktas!

10 veiksmas Spustelėkite Ryšys.NB! Niekada nenaudokite slaptažodžio išsaugojimo funkcijos viešuose kompiuteriuose! Jei kas nors prisijungs naudodamas išsaugotus duomenis, jūsų ryšys bus nutrauktas!

11 veiksmas Užduočių juostoje spustelėkite tinklo piktogramą ir spustelėkite Išjungti nutraukti ryšį.

11 veiksmas Užduočių juostoje spustelėkite tinklo piktogramą ir spustelėkite Išjungti nutraukti ryšį. 12 veiksmas Jei matote langą Tinklo vietos nustatymai, pasirinkite bendruomenės tinklas.

12 veiksmas Jei matote langą Tinklo vietos nustatymai, pasirinkite bendruomenės tinklas.

VPN ryšio pašalinimas

Vienas iš dažniausiai mūsų vartotojų užduodamų klausimų – kaip prie serverio pridėti kitą IP adresą. Privatų IP adresą galite priskirti savo lašeliui sukurdami VPN tunelį. Yra keletas variantų, kaip sukurti savo virtualų privatų tinklą (VPN) arba priskirti SSL sertifikatą šiam IP adresui. Iš visų galimų variantų geriausias pasirinkimas yra tarp PPTP ir OpenVPN. Taškas į tašką tuneliavimo protokolas (PPTP) leidžia labai greitai sukurti ir paleisti VPN ir yra suderinamas su dauguma mobiliųjų įrenginių. Ir nors PPTP yra mažiau saugus nei OpenVPN, jis yra greitesnis ir naudoja mažiau procesoriaus galios.

1 veiksmas – įdiekite PPTP

Turite pasirinkti vieną serverį, kuris bus atsakingas už IP adresų paskirstymą kitiems serveriams ir visų serverių autorizavimą jūsų VPN. Jis taps jūsų PPTP serveriu.

„CentOS 6 x64“:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y įdiegti pptpd

Ubuntu 12.10 x64:

Apt-get install pptpd

Dabar reikia redaguoti /etc/pptpd.conf failą, pridėdami prie jo šias eilutes:

Localip 10.0.0.1 remoteip 10.0.0.100-200

Šiuo atveju localip yra jūsų serverio IP adresas, o remoteip yra IP adresai, kurie bus priskirti prie jo prisijungiantiems klientams.

Čia klientas yra vartotojo vardas (prisijungimas), serveris yra paslaugos tipas (mūsų pavyzdyje - pptpd), slaptas yra slaptažodis, o IP adresai nurodo, kuriais IP adresais galima prisijungti (su šiuo prisijungimo vardu ir slaptažodžiu). Nustatydami žvaigždutę * IP adresų lauke, jūs nurodote, kad ši prisijungimo / slaptažodžio pora turėtų būti priimta iš bet kurio IP.

2 veiksmas – DNS serverių įtraukimas į /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Dabar galite paleisti PPTP demoną:

Paslauga pptpd iš naujo

Patikrinkite, ar jis veikia ir priima ryšius:

3 veiksmas – persiuntimo nustatymas

Labai svarbu įjungti IP persiuntimą savo PPTP serveryje. Tai leis jums persiųsti paketus tarp viešojo IP ir privačių IP, kuriuos sukonfigūravote naudodami PPTP. Tiesiog redaguokite /etc/sysctl.conf, kad pridėtumėte šią eilutę, jei jos ten dar nebuvo:

Net.ipv4.ip_forward = 1

Norėdami pritaikyti pakeitimus, paleiskite komandą sysctl -p

4 veiksmas – sukurkite iptables NAT taisykles

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveJei taip pat norite, kad jūsų PPTP klientai galėtų bendrauti tarpusavyje, pridėkite šias iptables taisykles:

Iptables --table nat --pridėti POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --apend FORWARD --in-interface eth0 -j ACCEPT

Dabar jūsų PPTP serveris taip pat veikia kaip maršrutizatorius.

Jei norite nustatyti apribojimą, kurį serveriai gali prisijungti prie jūsų lašelių, galite nustatyti IP lentelės taisyklę, apribojančią TCP ryšius iki 1723 prievado.

5 veiksmas – klientų nustatymas

Įdiekite PPTP klientą savo kliento serveriuose:

Yum -y įdiegti pptp

6 veiksmas – pridėkite reikiamą branduolio modulį

modprobe ppp_mppeSukurkite naują failą /etc/ppp/peers/pptpserver ir pridėkite ten šias eilutes, pakeisdami vardą ir slaptažodį savo reikšmėmis:

Pty "pptp 198.211.104.17 --nolaunchpppd" vardas box1 slaptažodis 24oiunOi24 nuotolinis pavadinimas PPTP reikalauja-mppe-128

Čia 198.211.104.17 yra viešas mūsų PPTP serverio IP adresas, box1 ir 24oiunOi24 yra prisijungimo / slaptažodžio pora, kurią nustatėme /etc/ppp/chap-secrets faile mūsų PPTP serveryje.

Dabar galime „paskambinti“ šiam PPTP serveriui. Kitoje komandoje turite naudoti pavadinimą, kurį suteikėte lygiaverčio failo /etc/ppp/peers/ kataloge. Kadangi pavyzdyje šį failą pavadinome pptpserver, mūsų komanda atrodo taip:

Pppd skambutis pptpserver

Turėtumėte matyti sėkmingą ryšį PPTP serverio žurnaluose:

Savo PPTP kliente sukonfigūruokite maršrutą į privatų tinklą per ppp0 sąsają:

IP maršrutas pridėti 10.0.0.0/8 dev ppp0

Jūsų ppp0 sąsaja turi būti sukonfigūruota, kurią galima patikrinti paleidus ifconfig

Dabar galite siųsti ping savo PPTP serverį ir kitus klientus, prijungtus prie šio tinklo:

Prie šio tinklo galime pridėti antrą PPTP klientą:

Yum -y įdiegti pptp modprobe ppp_mppe

Pridėkite reikiamas eilutes prie /etc/ppp/peers/pptpserver failo (pakeiskite prisijungimo vardus ir slaptažodžius savo):

Pty "pptp 198.211.104.17 --nolaunchpppd" name box2 slaptažodis 239Aok24ma nuotolinis pavadinimas PPTP reikalauja-mppe-128

Dabar antrame kliente paleiskite šias komandas:

Pppd skambutis pptpserver ip maršrutas pridėti 10.0.0.0/8 dev ppp0

Galite siųsti ping pirmąjį klientą, o paketai eis per PPTP serverį ir bus nukreipti pagal anksčiau nustatytas IP lentelių taisykles:

Ši sąranka leis jums sukurti savo virtualų privatų tinklą:

Jei norite, kad visi jūsų įrenginiai saugiai bendrautų tame pačiame tinkle, tai yra greičiausias būdas tai padaryti.

Šį metodą galite naudoti su Nginx, Squid, MySQL ir kitomis programomis.

Kadangi srautas tinkle yra šifruojamas naudojant 128 bitų šifravimą, PPTP naudoja mažiau procesoriaus nei OpenVPN, tačiau vis tiek suteikia papildomą srauto saugumo lygį.

Šiame straipsnyje apžvelgsime nustatymą PPTP-VPN serveriai Ubuntu. VPN serveris yra labai naudingas dalykas buityje, užtikrinantis saugų, šifruotą ryšį su nutolusių kompiuterių, išmaniųjų telefonų ir panašių įrenginių vietiniu tinklu (pavyzdžiui, namų tinklu). Pavyzdžiui, jūsų VPN serveris leis jums:

- Užtikrinkite perduodamų ir gaunamų duomenų konfidencialumą, kai esate (nešiojamas kompiuteris, išmanusis telefonas) prisijungę prie nepatikimo tinklo ir iš šio tinklo kyla grėsmė.

- Serverį valdyti saugu, nes ekrano bendrinimo slaptažodis dažniausiai perduodamas aiškiu tekstu (išimtis yra nuotolinis darbalaukis Mac OS X ir jo valdymas naudojant Apple Remote Desktop), todėl visiškai nepriimtina prisijungti prie darbalaukyje tiesiogiai internetu.

- Tą patį galima pasakyti, jei failams perkelti naudojate klasikinį FTP – protokolas taip pat nenumato saugaus autentifikavimo mechanizmo, todėl jie, kai tik įmanoma, stengiasi naudoti SFTP.

- Saugu keistis duomenimis tiek su serveriu, tiek su kompiuteriais, kurie sudaro jūsų vietinį (namų) tinklą (jei nėra HPVC atakos, įsilaužėliai tiesiai bute).

Paprastai tariant, VPN suteiks jums užšifruotą virtualų tunelį tarp serverio ir nuotolinio kompiuterio su visomis iš to kylančiomis pasekmėmis. Jei įsivaizduojate internetą kaip vamzdį, tada VPN jo viduje sukuria mažesnio skersmens vamzdį, prieinamą tik „jo žmonėms“.

Dabar, kai apžvelgėme bendrus VPN pranašumus, laikas išsamiau susipažinti su technologija ir suprasti, kokie VPN tipai egzistuoja.

Šiandien yra keletas VPN diegimų:

Po to redaguokite /etc/pptpd.conf failą paleisdami terminale:

sudo pico /etc/pptpd.conf

Štai kaip man atrodo failas:

Tada į /etc/ppp/chap-secrets failą įtraukiame vartotojus, kurie turės teisę prisijungti prie VPN tinklo. Terminale įveskite:

sudo pico /etc/ppp/chap-secrets

Ir pridėkite informaciją prie šio failo tokia forma:

# Autentifikavimo naudojant CHAP paslaptys

# kliento serverio slaptas IP adresas

andrey pptpd andrey12 *

Taigi vartotojui andrey su slaptažodžiu andrey12 suteikėme teisę prisijungti prie mūsų VPN tinklo. Naudotojui Andrey bus suteiktas pirmasis pasiekiamas IP adresas iš nurodyto diapazono. Jei norite, kad vartotojui visada būtų suteiktas tas pats IP adresas, nurodykite norimą IP, o ne „*“. Atkreipkite dėmesį į paslaugos pavadinimą – pptpd – jis turi būti toks pat, koks nurodytas pavadinimo parametre faile /etc/ppp/pptpd-options.

Baigėme su VPN serverio nustatymais; dabar turime jį paleisti iš naujo, kad mūsų atlikti pakeitimai įsigaliotų. Norėdami tai padaryti, paleiskite terminalą:

sudo /etc/init.d/pptpd paleiskite iš naujo

Jei reikia, kad prijungti nuotoliniai klientai turėtų prieigą prie interneto per VPN, atidarykite /etc/rc.local ir VIRŠ „exit 0“ pridėkite šias eilutes:

# PPTP IP persiuntimas

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

ir panaikinkite šios eilutės komentarą faile /etc/sysctl.conf:

net.ipv4.ip_forward=1

Jei jūsų VPN serveris nėra tiesiogiai prijungtas prie interneto, greičiausiai turėsite persiųsti TCP-1723 prievadą ir „47 protokolą“, dar žinomą kaip GRE, vietiniu VPN serverio IP adresu. Norėdami atlikti būtinus veiksmus, žr. maršrutizatoriaus sąrankos instrukcijas. Akivaizdu, kad už maršrutizatoriaus esantis serveris turi turėti nuolatinį vietinį IP, o pats maršrutizatorius turi turėti nuolatinį "išorinį" IP arba turėsite naudoti "dinaminę DNS" paslaugą, tačiau tai visiškai kita tema.

Perkraukite serverį. Galite pabandyti prisijungti. Jūsų VPN turėtų būti pasiekiamas iš bet kurios pasaulio vietos, kur yra internetas.

Kliento prijungimas prie „Mac OS X 10.6“.

Norėdami prisijungti prie VPN naudodami „Mac OS X 10.6“, atidarykite „System Preferences“, eikite į skyrių „Tinklas“, sąsajų sąraše spustelėkite „+“ apačioje ir pasirodžiusiame sąsajos pridėjimo lange pasirinkite „Sąsaja : VPN“, „VPN tipas: PPTP“. Ir spustelėkite sukurti. Nustatymuose nurodykite:

- VPN serverio domeno pavadinimas arba IP adresas

- Paskyros pavadinimas (prisijungimas)

- Kodavimas (kanalo šifravimas) – pasirinkite „Maksimalus (tik 128 bitai)“

Tada spustelėkite „Identification Settings“, nurodykite, kad identifikavimas atliekamas naudojant slaptažodį ir įveskite slaptažodį.

Spustelėkite „Išplėstinė“ ir pažymėkite arba panaikinkite žymės langelį „Siųsti visą srautą per VPN“. Jei žymimasis laukelis pažymėtas, absoliučiai visas srautas praeis per VPN serverį ir bus pristatytas jums užšifruotu kanalu. Jei žymimasis laukelis nepažymėtas, per VPN kanalą eis tik srautas, skirtas nuotoliniam vietiniam tinklui (pavyzdžiui, galite valdyti serverį per nuotolinį darbalaukį), o visas kitas srautas, pvz., laiškų gavimas ir tinklalapių įkėlimas, bus atlikti tiesiogiai iš interneto trumpiausiu keliu. Patvirtinkite pakeitimus spustelėdami „Gerai“.

Dabar galite pabandyti prisijungti spustelėdami „Prisijungti“ (žr. 1 ekrano kopiją) arba viršuje esančioje meniu juostoje pasirinkę norimą VPN ryšį.

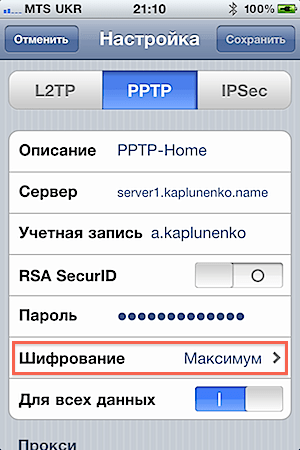

iPhone prijungimas prie iOS 4

Norėdami prijungti „iPhone“, kuriame veikia „iOS 4“, prie PPTP VPN, atidarykite „Nustatymai“, eikite į skyrių „Bendra“, tada „Tinklas“. Spustelėkite elementą „VPN“; jei neturite VPN konfigūracijų, šalia jo bus nurodyta „Nekonfigūruota“. Spustelėkite „Pridėti VPN konfigūraciją...“. Atsidariusiame lange eikite į PPTP skirtuką ir užpildykite:

- Aprašymas – kaip vadinsis šis VPN ryšys

- Serveris – domeno pavadinimas arba IP adresas

- Paskyra – jūsų prisijungimas

- RSA SecurID – palikite jį išjungtą

- Slaptažodis – įveskite savo slaptažodį

- Šifravimas – pasirinkite „Maksimalus“

- Visiems duomenims – įjunkite arba išjunkite, vadovaudamiesi aukščiau aprašytais svarstymais

Ryšio diagnostika

PPTP paprastai paleidžiamas be problemų, o atlikus kruopščią pradinę sąranką jis veikia iš karto (skirtingai nei sudėtingesnis L2TP-over-IPSec). Ir jei vis tiek kyla ryšio problemų, naudokite šias kliento komandas (šiuo atveju Mac OS X), kad stebėtumėte ryšio žurnalą realiuoju laiku:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Ten turėtumėte pamatyti kažką panašaus:

Gegužės 2 d. 21:44:59 ATT pppd: PPTP prisijungia prie serverio „server1..456.789.10)…

Gegužės 2 d. 21:45:02 ATT pppd: PPTP ryšys užmegztas.

Gegužės 2 d. 21:45:02 ATT pppd: Prisijungimas: ppp0<-->lizdas

Gegužės 2 d. 21:45:08 ATT pppd: įjungtas MPPE 128 bitų glaudinimas be būsenos

gegužės 2 d. 21:45:09 ATT pppd: vietinis IP adresas 192.168.18.2

gegužės 2 d. 21:45:09 ATT pppd: nuotolinis IP adresas 192.168.18.1

gegužės 2 d. 21:45:09 ATT pppd: pirminis DNS adresas 10.0.0.1

gegužės 2 d. 21:45:09 ATT pppd: antrinis DNS adresas 10.0.0.1

Jei reikia įjungti išsamų registravimą serveryje, žr. jau minėtą nuorodą „Parinkčių /etc/pptpd.conf ir /etc/ppp/options.pptpd aprašymas“.

„Microsoft taško-taško tunelio protokolo (PPTP) kriptovaliuta“ - Straipsnis gana senas, pavyzdžiui, niekas ilgą laiką nenaudoja MS-CHAP mechanizmo (juk yra MS-CHAP v.2, daug patikimesnis, nors ir labai toli nuo idealo ), tačiau leidžia susidaryti įspūdį apie bendrą PPTP veikimo schemą. Taip pat bus aišku, kodėl nėra prasmės tobulinti ir užbaigti PPTP, bet geriau apsvarstyti alternatyvius, modernesnius variantus.

„Microsoft PPTP autentifikavimo plėtinių (MS-CHAPv2) kriptovaliuta“ – antrasis straipsnis, tęsiantis aukščiau paminėtą (nėra vertimo, todėl skaitome Šekspyro kalba), kuriame aptariamas patobulintas PPTP su MS-CHAP v2 autentifikavimu ir patobulintas MPPE (kanalo šifravimas). Būtent šiuo variantu PPTP plėtra sustojo. Straipsnio santrauka - MS-CHAP v2 yra geresnis už MS-CHAP v1, nes ne tik klientas autorizuojamas, bet klientas ir serveris autorizuoja vienas kitą, o tai pašalina serverio pakeitimą. MPPE kanalo šifravimas dabar naudoja kitą raktą duomenims šifruoti iš serverio į klientą ir iš kliento į serverį. Akivaizdūs saugumo trūkumai buvo pašalinti, o pagrindinė PPTP kritika dabar yra ta, kad protokolas išlieka jautrus slaptažodžiui, tai yra, jis yra saugus tik tiek, kiek ir vartotojo pasirinktas slaptažodis.

" " – Tiems, kurie jau suprato PPTP, siūlau susipažinti su pažangesne VPN technologija – L2TP/IPSec. Straipsnis buvo baigtas ir redaguotas per 3 metus, buvo apgalvota daug niuansų.

Santrauka

PPTP yra lengviausia nustatyti VPN paslauga, tačiau ji neatitinka šiuolaikinių saugumo reikalavimų. Be to, PPTP dažnai blokuoja paslaugų teikėjai ir mobiliojo ryšio operatoriai. Todėl PPTP diegimas įmonių reikmėms yra pateisinamas tik tuo atveju, jei būtina užtikrinti suderinamumą su esama sena įranga. Dėl savo paprastumo šis VPN tipas puikiai tinka pažinti, kaip veikia virtualūs privatūs tinklai.

1. Asmeniniame sistemos puslapyje sukurkite tunelį ir tada

2. Eikite į savo operacinės sistemos VPN nustatymus ir sukurkite naują ryšį.

Nurodykite serverio adresą msk.site,

Skirtuke „Sauga“ pasirinkite – VPN tipas – PPTP

Nustatyti šifravimą į „Neprivaloma“

Autentifikavimas – CHAP. MS-CHAP v2

3. Skirtuke IP nustatymai panaikinkite žymėjimą „Naudoti numatytąjį šliuzą nuotoliniame tinkle“.

4. Jei norite naudotis mūsų WINS serverio paslauga, galite pažymėti "Įjungti Netbios per TCP/IP" (tačiau paprastam tuneliniam ryšiui šis elementas nėra svarbus)

5. Užmegzkite ryšį ir patikrinkite, ar adresas 172.16.0.1 yra pinguojamas, tada patikrinkite, ar jūsų kompiuteris automatiškai gavo reikiamus maršrutus (per DHCP):

172.16.0.0 255.255.0.0

Maršrutas, vedantis į jūsų nuotolinį namų tinklą 192.168.x.x 255.255.255.0 (jei yra). .

Norėdami tai padaryti, paleiskite komandą maršruto spausdinimas kompiuteryje. Maršrutai turėtų apimti aukščiau išvardytus maršrutus.

PS: Siekdami kovoti su pakabintomis seansomis, praėjus 24 valandoms po ryšio užmezgimo, priverstinai atjungiame vartotojų tunelius su PPTP, L2TP, L2TP/IPsec protokolais. Jei sukonfigūruota teisingai, ryšiai turėtų būti automatiškai atkurti.

Virtualūs privatūs tinklai įgijo pelnytą populiarumą. Tai patikima ir

saugus įrankis, skirtas organizuoti kelių svetainių tinklą

infrastruktūrą ir nuotolinės prieigos ryšius. Pastaraisiais metais tarp

PPTP užima ypatingą vietą tarp esamų VPN protokolų. Ja paremti sprendimai

įprastas, lengvai įgyvendinamas ir užtikrina pakankamą apsaugos lygį

dauguma įmonių.

Kodėl PPTP?

PPTP tunelio protokolas leidžia užšifruoti kelių protokolų srautą ir

tada supakuokite (supakuokite) į IP antraštę, kuri bus išsiųsta

vietinis ar pasaulinis tinklas. PPTP naudoja:

- TCP ryšys tunelio valdymui;

- modifikuota GRE (General Route Encapsulation) versija, skirta

tunelinių duomenų PPP kadrų inkapsuliavimas.

Perduotų paketų naudingoji apkrova gali būti užšifruota (naudojant

MPPE duomenų šifravimo protokolas), suspaustas (naudojant MPPC algoritmą) arba

užšifruotas ir suspaustas.

PPTP yra lengva įdiegti, jai nereikia sertifikatų infrastruktūros ir

Suderinamas su dauguma NAT įrenginių. Visos Microsoft Windows versijos

pradedant Windows 95 OSR2, jie apima PPTP klientą. Taip pat klientai

PPTP ryšiai pasiekiami Linux, xBSD ir Mac OS X sistemose. Tiekėjai tai žino

privalumų, todėl dažnai organizuoti interneto ryšį

naudoti PPTP, nors iš pradžių jo saugumas yra mažesnis,

nei L2TP, IPSec ir SSTP (be to, PPTP yra jautrus žodynų atakoms).

VPN ryšys, pagrįstas PPTP protokolu, užtikrina privatumą,

bet ne perduodamų duomenų vientisumą, nes nėra tikrinama, ar duomenys

siuntimo metu nebuvo pakeisti).

Tai nieko neverta: dideliuose tinkluose PPTP yra geriau nei PPPoE. Juk kada

naudojant pastarąjį, serverio paieška vykdoma siunčiant

transliuoti paketus, kuriuos galima prarasti ant komutatorių, o tinklas toks

pakuotės „užtvindytos“ visai padoriai.

Autentifikavimas ir šifravimas

„Vista“ ir „Win2k8“ PPP autentifikavimo protokolų sąrašas pastebimai sumažėjo.

SPAP, EAP-MD5-CHAP ir MS-CHAP, kurie jau seniai buvo pripažinti nesaugiais

Jie naudoja MD4 maišos ir DES šifravimo algoritmus). Turimų sąrašas

protokolai dabar atrodo taip: PAP, CHAP, MSCHAP-v2 ir EAP-TLS (reikia

vartotojo sertifikatus arba lustines korteles). Labai rekomenduojama

naudoti MSCHAP-v2, nes jis yra patikimesnis ir užtikrina abipusį

kliento ir serverio autentifikavimas. Taip pat per grupės politiką nurodykite

privalomas stiprių slaptažodžių naudojimas.

Norėdami užšifruoti VPN ryšį naudojant MPPE, 40, 56 ir

128 bitų RSA RC4 raktai. Ankstyvosiose „Windows“ versijose dėl eksporto apribojimų

karinės technologijos buvo prieinamas tik 40 bitų raktas ir su tam tikromis išlygomis

– 56 bitų. Jie jau seniai buvo pripažinti nepakankamais ir, pradedant Vista,

Palaikomas tik 128 bitų rakto ilgis. Gali susidaryti situacija

kad klientas nepalaiko šios parinkties, taigi senesnėms „Windows“ versijoms

turite atsisiųsti visus pakeitimų paketus arba saugos naujinimus. Pavyzdžiui, WinXP SP2

be problemų prisijungs prie Win2k8 serverio.

Norėdami savarankiškai peržiūrėti sistemos palaikomų algoritmų sąrašą ir

raktų ilgius, žr. registro raktą HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Visų pirma, šifravimo algoritmų nustatymai yra šakoje Ciphers\RC4.

Galite priverstinai suaktyvinti norimą parinktį, sukurdami dword parametrą „Įjungta“ ir

nustatydami jo reikšmę į "ffffffff". Yra dar vienas būdas, kurio „Microsoft“ nedaro

rekomenduoja – suaktyvinti 40/56 bitų RC4 raktų palaikymą Win2k8 serveryje.

Norėdami tai padaryti, registro reikšmę HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto turite nustatyti į „1“

ir paleiskite sistemą iš naujo.

PPTP serverio nustatymas Win2k8

Įprastą VPN paleidimo konfigūraciją sudaro domeno valdiklis, serveriai

RRAS (maršruto parinkimas ir nuotolinė prieiga) Ir NPS (tinklo politikos serveris). Vykdoma

Sukonfigūravus šiuos vaidmenis, papildomai bus suaktyvintos DHCP ir DNS paslaugos.

Serveris, kuris turi atlikti VPN vaidmenį, pirmiausia turi įdiegti RRAS vaidmenį.

prisijungti prie domeno. Skirtingai nuo L2TP ir SSTP, sertifikatai veikia PPTP

nereikia, todėl sertifikatų serveris (sertifikatų paslaugos) nereikalingas.

Tinklo įrenginiai, kurie dalyvaus kuriant VPN (įskaitant

ADSL ir panašūs modemai) turi būti prijungti ir atitinkamai sukonfigūruoti

vaizdas (Pradėti -> Valdymo skydas -> Įrenginių tvarkytuvė). Kai kurioms schemoms

VPN (naudojantis NAT ir jungiantis du tinklus) reikės mažiausiai

du tinklo įrenginiai.

Vaidmenų diegimo vedlio naudojimas (Serverio tvarkyklė -> Vaidmenys -> Diegimas

vaidmenį), įdiekite tinklo prieigos strategijos paslaugų vaidmenį

Paslaugos) ir eikite į vaidmenų paslaugų pasirinkimą, kur pažymime visus komponentus „Paslaugos

Maršruto parinkimo ir nuotolinės prieigos paslaugos.

Spustelėkite „Kitas“ ir kitame lange patvirtinkite nustatymus spustelėdami „Įdiegti“.

Nuotolinės prieigos ir maršruto parinkimo paslauga įdiegta, bet dar nesukonfigūruota ir

nebėga. Norėdami konfigūruoti veikimo parametrus, eikite į „Server Manager“.

skirtuką „Vaidmenys -> Tinklo politika ir prieigos paslaugos -> Maršrutas ir

nuotolinė prieiga“; taip pat galite naudoti „Maršruto parinkimas ir

nuotolinė prieiga“, skambinama iš meniu „Pradėti“ skirtuko „Administravimas“.

Sąraše pažymime savo serverį (konsolę galima prijungti prie kelių

sistemos) ir kontekstiniame meniu spustelėkite „Konfigūruoti ir įjungti maršrutą ir

nuotolinė prieiga" (Konfigūruoti ir įjungti maršruto parinkimą ir nuotolinę prieigą). Jei anksčiau

Jei buvo bandoma konfigūruoti paslaugą, įdiekite iš naujo

Kai kurios parinktys turės jį sustabdyti pasirinkus „Išjungti“

maršruto parinkimas ir nuotolinė prieiga." Tokiu atveju visi nustatymai bus nustatyti iš naujo.

Pasirodęs diegimo vedlys paragins pasirinkti tipinę serverio konfigūraciją,

kuri labiausiai atitinka numatytas užduotis. Pasirinkimo meniu -

penki taškai, keturi iš jų pateikia paruoštus įrenginius:

- Nuotolinė prieiga (VPN arba modemas) – leidžia vartotojams prisijungti

per nuotolinį (dial-up) arba saugų (VPN) ryšį; - Tinklo adresų vertimas (NAT) – skirtas prisijungti prie

kelių klientų internetas per vieną IP adresą; - Prieiga prie nuotolinio tinklo (VPN) ir NAT yra ankstesnių derinys

taškų, suteikia galimybę prisijungti prie interneto iš vieno IP adreso ir

nuotolinis ryšys; - Saugus ryšys tarp dviejų tinklų – vieno tinklo prijungimas prie

kitas, nuotolinis.

Kitas žingsnis kiekvienam iš šių taškų bus individualus. Pavyzdžiui, kada

nustatydami SSTP (žr. straipsnį " "), pasirinkome trečiąjį

scenarijus. PPTP atveju tinka bet kuri iš siūlomų parinkčių, nors ir rekomenduojama

„Nuotolinės prieigos“ elementas laikomas numatytuoju. Jeigu ten

sunkumų renkantis schemą, pasirinkite penktą elementą „Speciali konfigūracija“ arba pagal

Baigę vedlį, tęskite sąranką rankiniu režimu. Be to, galite

žr. dokumentaciją spustelėję nuorodą „Daugiau informacijos“, esančią lango apačioje.

Kitame žingsnyje pažymime paslaugų, kurios turėtų būti įjungtos serveryje, sąrašą.

Yra penki tokie punktai, jų pavadinimai kalba patys už save:

- Prieiga prie virtualaus privataus tinklo (VPN);

- Nuotolinė prieiga (telefonų tinklu);

- Ryšys pagal pareikalavimą (organizacinių filialų nukreipimui);

- Tinklo adresų vertimas (NAT);

- Vietinio tinklo maršrutizavimas.

Tiesą sakant, visi pirmiau minėti išankstiniai nustatymai susiveda į

aktyvuojant šias paslaugas įvairiais deriniais. Daugeliu atvejų turėtumėte pasirinkti

„Nuotolinė prieiga (VPN arba modemas)“, tada „Virtuali privataus tinklo prieiga“

(VPN)". Tada tereikia nurodyti tinklo sąsają, prie kurios prijungta

Internetas (pažymėdamas jį pele). Jei pagrindinis valdiklis aptinka tik vieną aktyvų

ryšį, jis baigsis įspėjimu, kad šiam režimui

reikalinga kita tinklo plokštė arba ji paragins pereiti į nustatymus režimu „Speciali konfigūracija“.

Pažymėkite langelį „Saugumas naudojant statinį paketų filtrą“.

Rekomenduojama palikti užsuktą. Tokie filtrai leidžia VPN srautą tik su

nurodytą sąsają, o leidžiamiems VPN prievadams turės būti taikomos išimtys

konfigūruoti rankiniu būdu. Tokiu atveju galite sukonfigūruoti statinius filtrus ir ugniasienę

„Windows“ vienoje sąsajoje, bet nerekomenduojama, nes tai sumažins

spektaklis.

Veiksme „IP adresų priskyrimas“ pasirinkite klientų IP adresų gavimo būdą

jungiantis prie VPN serverio: „Automatinis“ arba „Iš nurodyto diapazono

adresai". Paskyros autentifikavimas gali būti atliekamas taip:

RRAS serveris, taip pat bet kuris kitas serveris, palaikantis RADIUS protokolą. Autorius

Pirmoji parinktis siūloma pagal numatytuosius nustatymus, tačiau dideliame tinkle su keliais serveriais

RRAS geriau naudoti RADIUS. Čia ir baigiasi meistro darbas. Spustelėkite

mygtuką „Baigti“, o pasirodžiusiame lange pranešama, kad reikia sukonfigūruoti „Agentą

DHCP relė". Jei RRAS ir DHCP serveris yra tame pačiame segmente, o ne

problemų, susijusių su keitimosi paslaugų paketais, tada nereikia konfigūruoti Relay agento

(beje, vidinėje sąsajoje ji aktyvuota pagal numatytuosius nustatymus).

Konsolės nustatymai

Nustatymų medis dabar bus pasiekiamas konsolės lange. Patartina pereiti

visus taškus, kad išsiaiškintumėte, kas yra kur. Taigi, pastraipoje „Sąsajos

tinklai" parodys visas anksčiau sukonfigūruotas tinklo sąsajas. Pasirinkus iš meniu

elementą „Sukurti naują pareikalavimo skambučio sąsają“, galite pridėti ryšį

į VPN arba PPPoE serverius. Norėdami peržiūrėti protokolų, naudojamų prievadų sąrašą ir

jų valstybės atitenka „uostams“. Mygtukas „Tinkinti“ lange „Ypatybės“ leidžia

pakeisti pasirinkto protokolo veikimo parametrus. Pavyzdžiui, pagal numatytuosius nustatymus

PPTP, L2TP ir SSTP jungčių (prievadų) skaičius ribojamas iki 128 ir

Leidžiami visi ryšiai (nuotoliniai ir pagal poreikį). Kaip

(neprivaloma) serverio ID, naudojant lauke įvestą telefono numerį

„Šio įrenginio telefono numeris“.

Elemente „Nuotolinės prieigos klientai“ rodomas prijungtų klientų sąrašas

klientų. Skaičius šalia prekės pavadinimo nurodys jų numerį. Su pagalba

kontekstiniame meniu galite patikrinti kliento būseną ir, jei reikia,

išjungti. Du taškai IPv4 ir IPv6 leidžia konfigūruoti IP filtrus, statinius

maršrutai, DHCP relės agentas ir kai kurie kiti parametrai.

Dirbk su skoniu

Negalime nepapasakoti apie kitą funkciją, kuri žymiai supaprastins jūsų gyvenimą.

Administratoriai – „Connection Manager“ administravimo paketas CMAK (ryšys

Vadovo administravimo rinkinys). CMAK vedlys sukuria profilį, kuris leis jums tai padaryti

vartotojai gali prisijungti prie tinklo tik su tomis ryšio savybėmis, kurios

už juos nustatys administratorius. Tai nėra nauja Win2k8 funkcija – CMAK buvo prieinama Win2k

ir palaiko klientus iki Win95. Tačiau tiekėjai vis dar yra

pateikti vartotojui sudėtingas instrukcijas, o ne pateikti jam

paruošti failai su nustatymais.

CMAK yra Win2k8 komponentas, bet nėra įdiegtas pagal numatytuosius nustatymus. Aš pats

Diegimo procesas naudojant serverio tvarkyklę yra standartinis. Pasirinkite „Komponentai – Pridėti komponentus“ ir pasirodžiusiame vedlyje pažymėkite

"Plastikinis maišelis

ryšio tvarkyklės administravimas". Baigus diegti, tas pats pavadinimas

Spartusis klavišas bus rodomas administravimo meniu.

Kai skambinate SMAK, bus paleistas vedlys, kuris padės sukurti dispečerio profilį

jungtys. Pirmiausia pasirinkite OS, kuriai profilis skirtas.

Galimos dvi parinktys: Vista ir Windows 2000/2003/XP. Pagrindinis jų skirtumas yra

yra tai, kad Vista palaiko SSTP. Tada pasirinkite „Naujas profilis“. Valgyk

galimybė naudoti esamą profilį kaip šabloną; vėliau

Veiksmai siūlo sujungti kelis profilius. Nurodykite paslaugos pavadinimą

(vartotojai jį matys įdiegę paketą) ir failo, kuriame jis bus, pavadinimą

profilis išsaugotas. Kai kuriate paslaugos profilį, CMAK vedlys nukopijuoja visus gaunamus

į šio profilio failus Program Files\CMAK\Profiles. Kai kuriuose tinkluose

autentifikavimui naudojamas Realm pavadinimas, pavyzdžiui, sistemoje Windows

tai yra AD domeno vardas ( [apsaugotas el. paštas]). Vedlys leidžia nurodyti srities pavadinimą,

kuris bus automatiškai pridėtas prie prisijungimo. Ir galiausiai pridedame paramą

VPN jungtys. Suaktyvinkite žymimąjį laukelį „Telefonų knyga iš šio profilio“ ir tada

pasirinkite „Visada naudoti vieną VPN serverį“ arba „Leisti vartotoją“.

prieš prisijungdami pasirinkite VPN serverį." Antruoju atveju turite

parengti txt failą su serverių sąrašu (failo formatas).

Etape „Kurti arba redaguoti“ pasirinkite „Redaguoti“, kad būtų rodomas langas „Redaguoti VPN“. Yra trys skirtukai (su aktyviu IPv6 – keturi). IN

„Bendra“ pažymėkite „Išjungti failų ir spausdintuvų bendrinimą“ (daugeliu atvejų tai

funkcionalumas nereikalingas). IPv4 nurodo pirminio ir

papildomų DNS ir WINS serverių. Pažymėję atitinkamus langelius galite

nurodykite PPTP ryšio naudojimą kaip numatytąjį šliuzą ir suaktyvinkite

IP antraštės suspaudimas. Saugos nustatymai atliekami to paties pavadinimo skirtuke.

Čia nurodome, ar būtina naudoti šifravimą, ir pažymime, kad būtina

autentifikavimo metodai. VPN strategijos sąrašas leidžia nurodyti, kurį metodą

bus naudojamas jungiantis prie VPN serverio. Yra du variantai: tik

vienas protokolas arba protokolų surašymas, kol ryšys bus sėkmingai suaktyvintas. IN

Straipsnio kontekste mus domina „Naudoti tik PPTP“ arba „Pirmiausia PPTP“.

Tai viskas, uždarykite langą ir pirmyn.

Puslapyje Pridėti telefonų knygą galite nurodyti naudojamus numerius

prisijungti prie telefono ryšio serverio. Jei reikia, taip pat galite konfigūruoti

automatinis numerių sąrašo atnaujinimas. Puslapis Nuotolinių įrašų konfigūravimas

tinklo prieiga“, taip pat langas, kuris pasirodo spustelėjus „Keisti“, yra panašūs

turinį su "Sukurti arba redaguoti". Kitas žingsnis leidžia keisti

prijungtų klientų maršruto lentelės: daugeliu atvejų geriau

palikite "Nekeiskite maršruto lentelių". Jei reikia, nurodykite parametrus

IE tarpinis serveris. Be standartinių nustatymų, vedlys leidžia įdiegti

veiksmai, kuriuos galima atlikti skirtinguose kliento prisijungimo etapuose

(pavyzdžiui, paleiskite programą). Toliau mes nustatome piktogramas skirtingoms situacijoms (langams

ryšys, telefonų knyga ir pan.), pasirinkite žinyno failą, informaciją apie

parama. Jei reikia, į profilį įtraukite ryšio tvarkyklę. Gali

būti naudingas klientų sistemoms, kuriose veikia OS, kurioje nėra

dispečeris Čia taip pat galite pridėti tekstinį failą su licencijos sutartimi ir

papildomų failų, kurie bus pateikti su profiliu. Tai yra darbas

Vedlys baigtas – santraukoje bus parodytas diegimo failo kelias. Kopijuoti

į viešąjį aplanką, kad vartotojai galėtų jį nemokamai atsisiųsti.

Dabar vartotojams tereikia paleisti vykdomąjį failą ir atsakyti į jį

vienas ir vienintelis klausimas: padaryti šį ryšį prieinamą „Visiems“

vartotojai“ arba „Tik man“. Po to bus rodoma naujo ryšio piktograma

įtraukta į "Tinklo jungtys" ir atsiras registracijos langas, kuriame

Turite įvesti savo vartotojo vardą ir slaptažodį. Labai patogiai!

RRAS valdymas naudojant Netsh

Kai kuriuos RRAS serverio nustatymus galima valdyti naudojant „Netsh“ priemonę

(tinklo apvalkalas). Galite pridėti paskyros autentifikavimo tipą

pagalbos komanda:

> Netsh ras pridėti authtype PAP|MD5CHAP|MSCHAPv2|EAP

Ankstesnėms „Windows“ versijoms taip pat yra MSCHAP|SPAP. Testavimo režimas:

> Netsh ras nustatyti authmode STANDARD|NODCC|BYPASS

Užregistruokite savo kompiuterį kaip RRAS serverį AD:

> Netsh ras pridėti registruotą serverį

Pridėti PPP plėtinį:

> Netsh ras pridėti nuorodą SWC|LCP

SWC plėtinys suteikia programinės įrangos glaudinimą, o LCP įgalina tą patį

PPP protokolo plėtinys. PPP palaikomi kelių nuorodų ryšio tipai:

> Netsh ras pridėti multilink MULTI|BACP

Paskyros ypatybės nustatomos taip:

> Netsh ras rinkinio vartotojas

Naudodami "nustatyti klientą" galite peržiūrėti statistiką arba išjungti klientą.

Išsaugoti ir atkurti RRAS konfigūraciją naudojant Netsh taip pat lengva:

> Netsh ras dump > "failo pavadinimas"

> Netsh exec "failo pavadinimas"

Be to, daugelyje nustatymų yra kontekstas „ras aaaa“.

Daugiau informacijos apie Netsh rasite straipsnyje „Team Run to Longhorn Camp“.

.

INFORMACIJA

PPTP buvo sukurtas prieš kuriant IPsec ir PKI standartus ir yra šiuo metu

laikas yra populiariausias VPN protokolas.