Windows 7 дээр pptp холболтыг хэрхэн тохируулах вэ. PPTP холболт - энэ юу вэ? Гуравдагч талын хэрэгслийг ашиглах нь үнэ цэнэтэй юу?

- 1-р алхам. Taskbar дээрх сүлжээний дүрс дээр товшоод нээнэ үү Сүлжээ ба хуваалцах төв.

Алхам 2.Сонго Шинэ холболт эсвэл сүлжээг тохируулж байна.

Алхам 2.Сонго Шинэ холболт эсвэл сүлжээг тохируулж байна.

Алхам 3.Сонго Ажлын байртай холбогдохТэгээд шинэ холболт үүсгэх(шинэ цонх гарч ирвэл) дарна уу Цаашид.

Алхам 3.Сонго Ажлын байртай холбогдохТэгээд шинэ холболт үүсгэх(шинэ цонх гарч ирвэл) дарна уу Цаашид.

Алхам 4.Сонго Миний интернет холболтыг ашиглах (VPN).

Алхам 4.Сонго Миний интернет холболтыг ашиглах (VPN).

Алхам 5.Оруулна уу Хост нэр(хэрэглэгчийн самбар дээрх PPTP текст файлаас) зэрэг Интернет хаягуудталбарт холболтод нэр өгнө Очих газрын нэр. Тодорхойл Одоо бүү холбогдооройболон товшино уу Цаашид.

Алхам 5.Оруулна уу Хост нэр(хэрэглэгчийн самбар дээрх PPTP текст файлаас) зэрэг Интернет хаягуудталбарт холболтод нэр өгнө Очих газрын нэр. Тодорхойл Одоо бүү холбогдооройболон товшино уу Цаашид.

Алхам 6.Зөвшөөрлийн мэдээллийг оруулна уу (хэрэглэгчийн самбар дээрх PPTP текст файлаас). Тодорхойл Энэ нууц үгийг санаарайболон товшино уу Үүсгэх. Хаахдараагийн цонх.

Алхам 6.Зөвшөөрлийн мэдээллийг оруулна уу (хэрэглэгчийн самбар дээрх PPTP текст файлаас). Тодорхойл Энэ нууц үгийг санаарайболон товшино уу Үүсгэх. Хаахдараагийн цонх. Алхам 7 Taskbar дээрх сүлжээний дүрс дээр дарна уу. Дөнгөж үүсгэсэн холболт дээрээ хулганы баруун товчийг дараад нэвтэрнэ үү Үл хөдлөх хөрөнгө.

Алхам 7 Taskbar дээрх сүлжээний дүрс дээр дарна уу. Дөнгөж үүсгэсэн холболт дээрээ хулганы баруун товчийг дараад нэвтэрнэ үү Үл хөдлөх хөрөнгө.

Алхам 8Таб сонгоно уу Аюулгүй байдал VPN төрлийг өөрчил Цэгээс цэг рүү туннелийн протокол (PPTP)болон өгөгдлийн шифрлэлт асаалттай Хамгийн тууштай. товчийг дарна уу БОЛЖ БАЙНА УУ.

Алхам 8Таб сонгоно уу Аюулгүй байдал VPN төрлийг өөрчил Цэгээс цэг рүү туннелийн протокол (PPTP)болон өгөгдлийн шифрлэлт асаалттай Хамгийн тууштай. товчийг дарна уу БОЛЖ БАЙНА УУ.

Алхам 9 VPN холболт бэлэн боллоо. Одоо taskbar дээрх сүлжээний дүрс дээр товшоод шинэ VPN холболтоо сонгоод товшино уу Холболт.

Алхам 9 VPN холболт бэлэн боллоо. Одоо taskbar дээрх сүлжээний дүрс дээр товшоод шинэ VPN холболтоо сонгоод товшино уу Холболт.

Алхам 10дарна уу Холболт.NB!Нууц үг хадгалах функцийг нийтийн компьютер дээр хэзээ ч бүү ашиглаарай! Хадгалсан өгөгдлөө ашиглан хэн нэгэн холбогдвол таны холболт тасрах болно!

Алхам 10дарна уу Холболт.NB!Нууц үг хадгалах функцийг нийтийн компьютер дээр хэзээ ч бүү ашиглаарай! Хадгалсан өгөгдлөө ашиглан хэн нэгэн холбогдвол таны холболт тасрах болно!

Алхам 11 Taskbar дээрх сүлжээний дүрс дээр товшоод товшино уу Унтрааххолболтыг таслах.

Алхам 11 Taskbar дээрх сүлжээний дүрс дээр товшоод товшино уу Унтрааххолболтыг таслах. Алхам 12Хэрэв та цонх харвал Сүлжээний байршлын тохиргоо, сонгоно уу Олон нийтийн сүлжээ.

Алхам 12Хэрэв та цонх харвал Сүлжээний байршлын тохиргоо, сонгоно уу Олон нийтийн сүлжээ.

VPN холболтыг устгаж байна

Манай хэрэглэгчдийн байнга асуудаг асуултуудын нэг бол сервертээ өөр IP хаягийг хэрхэн нэмэх тухай байдаг. Та VPN туннель үүсгэснээр хувийн IP хаягаа өөрийн дусалдаа оноож болно. Өөрийн хувийн виртуал сүлжээ (VPN) үүсгэх эсвэл энэ IP хаяг руу SSL сертификат олгох хэд хэдэн сонголт байдаг. Бүх боломжит сонголтуудаас хамгийн сайн сонголт нь PPTP болон OpenVPN хоёрын хооронд байна. Point-to-Point Tunneling Protocol (PPTP) нь танд VPN-ээ маш хурдан ажиллуулах боломжийг олгодог бөгөөд ихэнх хөдөлгөөнт төхөөрөмжид нийцдэг. PPTP нь OpenVPN-ээс бага хамгаалалттай ч илүү хурдан бөгөөд CPU-ийн хүч бага хэрэглэдэг.

Алхам 1 - PPTP суулгана уу

Та IP хаягийг бусад серверт түгээх, VPN дахь бүх серверээ зөвшөөрөх нэг серверийг сонгох хэрэгтэй. Энэ нь таны PPTP сервер болно.

CentOS 6 x64 дээр:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y pptpd суулгах

Ubuntu 12.10 x64 дээр:

Apt-get суулгах pptpd

Одоо та /etc/pptpd.conf файлд дараах мөрүүдийг нэмж засварлах хэрэгтэй.

Localip 10.0.0.1 remoteip 10.0.0.100-200

Энэ тохиолдолд localip нь таны серверийн IP хаяг бөгөөд remoteip нь түүн рүү холбогдсон харилцагчдад оноогдох IP хаягууд юм.

Энд клиент нь хэрэглэгчийн нэр (нэвтрэх), сервер нь үйлчилгээний төрөл (бидний жишээнд - pptpd), нууц нь нууц үг, IP хаягууд нь ямар IP хаягаар нэвтэрч болохыг заадаг (энэ нэвтрэх болон нууц үгээр). IP хаягуудын талбарт * одны тэмдэг тавьснаар та энэ нэвтрэх/нууц үгийн хослолыг ямар ч IP-ээс хүлээн авах ёстойг харуулж байна.

Алхам 2 - /etc/ppp/pptpd-options-д DNS сервер нэмэх

ms-dns 8.8.8.8 ms-dns 8.8.4.4Одоо та PPTP дэмоныг эхлүүлж болно:

Үйлчилгээний pptpd дахин эхлүүлнэ

Энэ нь ажиллаж байгаа бөгөөд холболтыг хүлээн авч байгаа эсэхийг шалгана уу:

Алхам 3 - Дамжуулалтыг тохируулах

Таны PPTP сервер дээр IP дамжуулалтыг идэвхжүүлэх нь маш чухал юм. Энэ нь танд PPTP ашиглан тохируулсан нийтийн IP болон хувийн IP хооронд пакетуудыг дамжуулах боломжийг олгоно. Дараах мөрийг оруулаагүй бол /etc/sysctl.conf-г засварлахад л болно:

Net.ipv4.ip_forward = 1

Өөрчлөлтүүдийг хэрэгжүүлэхийн тулд тушаалыг ажиллуулна уу sysctl -p

Алхам 4 - iptables-д зориулсан NAT дүрмийг үүсгэ

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveХэрэв та өөрийн PPTP үйлчлүүлэгчид хоорондоо холбогдохыг хүсвэл iptables-ийн дараах дүрмийг нэмнэ үү.

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Одоо таны PPTP сервер чиглүүлэгчийн үүрэг гүйцэтгэдэг.

Хэрэв та серверүүд таны дусал руу холбогдох хязгаарыг тогтоохыг хүсвэл TCP холболтыг 1723 порт руу хязгаарлах IP хүснэгтийн дүрмийг тохируулж болно.

Алхам 5 - Үйлчлүүлэгчдийг тохируулах

PPTP клиентийг өөрийн клиент сервер дээр суулгана уу:

Yum -y pptp суулгана уу

Алхам 6 - Шаардлагатай цөмийн модулийг нэмэх

modprobe ppp_mppe/etc/ppp/peers/pptpserver шинэ файл үүсгээд тэнд дараах мөрүүдийг нэмж нэр, нууц үгээ өөрийн утгуудаар солино.

Pty "pptp 198.211.104.17 --nolaunchpppd" нэр хайрцаг1 нууц үг 24oiunOi24 алсын нэр PPTP шаардлагатай-mppe-128

Энд 198.211.104.17 нь манай PPTP серверийн нийтийн IP хаяг, box1 ба 24oiunOi24 нь бидний PPTP сервер дээрх /etc/ppp/chap-secrets файлд тохируулсан нэвтрэх/нууц үгийн хослол юм.

Одоо бид энэ PPTP серверийг "дуудаж" болно. Дараагийн тушаалд та /etc/ppp/peers/ директор доторх peer файлд өгсөн нэрээ ашиглах хэрэгтэй. Бид энэ файлыг жишээндээ pptpserver гэж нэрлэсэн тул бидний тушаал дараах байдалтай байна.

Pppd pptpserver руу залгана

Та PPTP серверийн бүртгэлээс амжилттай холболтыг харах ёстой:

PPTP клиент дээрээ ppp0 интерфэйсээр хувийн сүлжээндээ чиглүүлэлтээ тохируулна уу:

IP route нэмнэ 10.0.0.0/8 dev ppp0

Таны ppp0 интерфэйс тохируулагдсан байх ёстой бөгөөд үүнийг ifconfig-г ажиллуулснаар баталгаажуулах боломжтой

Одоо та өөрийн PPTP сервер болон энэ сүлжээнд холбогдсон бусад үйлчлүүлэгчдэд ping хийх боломжтой.

Бид энэ сүлжээнд хоёр дахь PPTP клиентийг нэмж болно:

Yum -y суулгах pptp modprobe ppp_mppe

/etc/ppp/peers/pptpserver файлд шаардлагатай мөрүүдийг нэмнэ үү (нэвтрэх болон нууц үгээ өөрийнхөөрөө сольж):

Pty "pptp 198.211.104.17 --nolaunchpppd" нэр хайрцаг2 нууц үг 239Aok24ma алсын нэр PPTP шаардлагатай-mppe-128

Одоо хоёр дахь үйлчлүүлэгч дээр дараах тушаалуудыг ажиллуулна уу:

Pppd дуудлага pptpserver ip route нэмэх 10.0.0.0/8 dev ppp0

Та эхний үйлчлүүлэгч рүү пинг илгээх боломжтой бөгөөд пакетууд нь PPTP серверээр дамжин бидний өмнө тохируулсан IP хүснэгтүүдийн дүрмийн дагуу дахин чиглэгдэх болно.

Энэхүү тохиргоо нь танд өөрийн хувийн виртуал сүлжээг үүсгэх боломжийг олгоно.

Хэрэв та бүх төхөөрөмжөө нэг сүлжээнд аюулгүйгээр холбохыг хүсвэл энэ нь үүнийг хийх хамгийн хурдан арга юм.

Та энэ аргыг Nginx, Squid, MySQL болон бусад програмуудад ашиглаж болно.

Сүлжээний траффик нь 128 битийн шифрлэлтээр шифрлэгдсэн байдаг тул PPTP нь OpenVPN-ээс бага CPU зарцуулдаг боловч таны траффикийн аюулгүй байдлын нэмэлт давхаргыг хангадаг.

Энэ нийтлэлд бид тохиргоог авч үзэх болно PPTP-VPN Ubuntu дахь серверүүд. VPN сервер нь алсын компьютер, ухаалаг гар утас болон ижил төстэй төхөөрөмжүүдийн дотоод сүлжээнд (жишээ нь гэрийн сүлжээ) найдвартай, шифрлэгдсэн холболтыг хангадаг өрхөд маш хэрэгтэй зүйл юм. Жишээлбэл, таны VPN сервер танд дараах боломжийг олгоно:

- Та (таны зөөврийн компьютер, ухаалаг гар утас) найдваргүй сүлжээнд байгаа бөгөөд энэ сүлжээнээс аюул заналхийлж байгаа үед дамжуулсан болон хүлээн авсан мэдээллийн нууцлалыг баталгаажуулна уу.

- Дэлгэц хуваалцах нууц үгийг ихэвчлэн тодорхой текстээр дамжуулдаг (үл хамаарах зүйл бол Mac OS X дээрх алсын ширээний компьютер бөгөөд Apple Remote Desktop ашиглан удирдах боломжтой) тул серверийг удирдах нь аюулгүй байдаг. ширээний компьютерийг интернетээр шууд .

- Хэрэв та файл дамжуулахын тулд сонгодог FTP ашигладаг бол мөн адил зүйлийг хэлж болно - протокол нь найдвартай баталгаажуулалтын механизмаар хангадаггүй тул боломжтой бол SFTP ашиглахыг хичээдэг.

- Энэ нь сервер болон таны дотоод (гэрийн) сүлжээг бүрдүүлдэг компьютеруудтай өгөгдөл солилцоход аюулгүй байдаг (хэрэв HPVC халдлага байхгүй бол, Хакерууд Орон сууцанд).

Ерөнхийдөө VPN нь сервер болон алсын машин хоёрын хооронд шифрлэгдсэн виртуал хонгилоор хангах бөгөөд үүний үр дагаврыг дагах болно. Хэрэв та интернетийг хоолой гэж төсөөлвөл VPN нь дотроо жижиг диаметртэй хоолой үүсгэдэг бөгөөд зөвхөн "түүний хүмүүс" л ашиглах боломжтой.

Одоо бид VPN-ийн ерөнхий ашиг тусыг авч үзсэн тул технологитой илүү дэлгэрэнгүй танилцаж, ямар төрлийн VPN байдаг болохыг ойлгох цаг болжээ.

Өнөөдөр хэд хэдэн VPN програмууд байдаг:

Үүний дараа /etc/pptpd.conf файлыг Терминал дээр ажиллуулж засварлана уу:

sudo pico /etc/pptpd.conf

Энэ файл миний хувьд иймэрхүү харагдаж байна:

Дараа нь /etc/ppp/chap-secrets файлд бид VPN сүлжээнд холбогдох эрхтэй хэрэглэгчдийг нэмнэ. Терминал дээр бичнэ үү:

sudo pico /etc/ppp/chap-secrets

Дараах хэлбэрээр энэ файлд мэдээллийг нэмнэ үү:

# CHAP ашиглан баталгаажуулах нууц

# үйлчлүүлэгч серверийн нууц IP хаяг

andrey pptpd andrey12 *

Тиймээс бид andrey12 нууц үгтэй хэрэглэгч andrey-д манай VPN сүлжээнд холбогдох эрхийг олголоо. Хэрэглэгч Андрейд заасан мужаас эхний боломжтой IP хаягийг өгөх болно. Хэрэв та хэрэглэгчдэд үргэлж ижил IP хаяг өгөхийг хүсвэл "*"-ын оронд хүссэн IP-г зааж өгнө үү. Үйлчилгээний нэрэнд анхаарлаа хандуулаарай - pptpd - энэ нь /etc/ppp/pptpd-options файлын нэрийн параметрт заасантай ижил байх ёстой.

Бид VPN серверийн тохиргоог хийж дууслаа; одоо бид хийсэн өөрчлөлтүүд хүчин төгөлдөр болохын тулд үүнийг дахин эхлүүлэх хэрэгтэй. Үүнийг хийхийн тулд терминал дээр ажиллуулна уу:

sudo /etc/init.d/pptpd дахин эхлүүлэх

Хэрэв холбогдсон алсын үйлчлүүлэгчид VPN-ээр интернетэд холбогдох шаардлагатай бол /etc/rc.local болон ДЭЭШ ‘exit 0’-г нээж дараах мөрүүдийг нэмнэ үү.

# PPTP IP дамжуулалт

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

мөн /etc/sysctl.conf файл дахь энэ мөрийн тайлбарыг арилгана уу:

net.ipv4.ip_forward=1

Хэрэв таны VPN сервер интернетэд шууд холбогдоогүй бол та TCP-1723 порт болон GRE гэгддэг "протокол 47"-г VPN серверийн локал IP хаяг руу дамжуулах шаардлагатай болно. Шаардлагатай алхмуудыг гүйцэтгэхийн тулд чиглүүлэгчийн тохиргооны зааврыг үзнэ үү. Мэдээжийн хэрэг, чиглүүлэгчийн ард байгаа сервер нь байнгын локал IP-тэй байх ёстой бөгөөд чиглүүлэгч нь өөрөө байнгын "гадаад" IP-тэй байх ёстой, эс тэгвээс та "динамик DNS" үйлчилгээг ашиглах хэрэгтэй болно, гэхдээ энэ нь огт өөр сэдэв юм.

Серверийг дахин ачаална уу. Та холбогдохыг оролдож болно. Таны VPN нь интернет байгаа дэлхийн хаанаас ч хандах боломжтой байх ёстой.

Mac OS X 10.6-тай үйлчлүүлэгчийг холбох

Mac OS X 10.6-тай VPN-тэй холбогдохын тулд "Системийн тохиргоо" -г нээгээд, "Сүлжээ" хэсэгт очиж, интерфейсийн жагсаалтын доод талд байгаа "+" дээр товшоод гарч ирэх интерфэйс нэмэх цонхноос "Интерфейс" -ийг сонгоно уу. : VPN”, “VPN төрөл: PPTP” . Мөн үүсгэх дээр дарна уу. Тохиргоонд дараахыг зааж өгнө үү:

- VPN серверийн домэйн нэр эсвэл IP хаяг

- Дансны нэр (нэвтрэх)

- Кодлох (сувгийн шифрлэлт) - "Хамгийн их (зөвхөн 128 бит)" -ийг сонгоно уу.

Дараа нь "Таних тохиргоо" дээр товшоод нууц үг ашиглан танихыг зааж, нууц үгээ оруулна уу.

"Нарийвчилсан" дээр товшоод "VPN-ээр бүх урсгалыг илгээх" нүдийг чагтална уу, эсвэл чагтыг арилгана уу. Хэрэв чагтыг чагталвал бүх урсгал VPN серверээр дамжиж, шифрлэгдсэн сувгаар танд хүргэх болно. Хэрэв тэмдэглэгээг сонгоогүй бол зөвхөн алсын дотоод сүлжээнд зориулагдсан траффик VPN сувгаар дамжих болно (жишээлбэл, та алсын ширээний компьютерээр дамжуулан серверийг удирдах боломжтой), захидал хүлээн авах, вэб хуудас ачаалах гэх мэт бусад бүх траффик хийгдэх болно. Интернэтээс шууд хамгийн богино замаар хийгдэнэ. "OK" дээр дарж өөрчлөлтүүдийг баталгаажуулна уу.

Одоо та "Холбох" дээр дарж (1-р дэлгэцийн агшинг үзнэ үү) эсвэл дээд талд байгаа цэсний цэснээс хүссэн VPN холболтоо сонгоод холбогдохыг оролдож болно.

IPhone-г iOS 4-тэй холбож байна

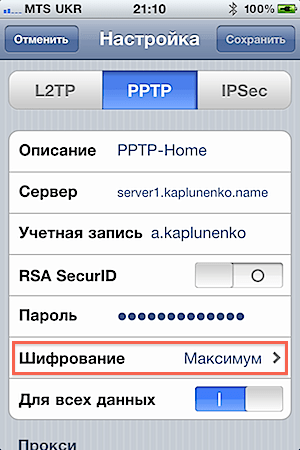

IOS 4 үйлдлийн системтэй iPhone-г PPTP VPN-тэй холбохын тулд "Тохиргоо" хэсгийг нээгээд "Ерөнхий" хэсэгт, дараа нь "Сүлжээ" рүү очно уу. "VPN" дээр дарна уу, хэрэв танд VPN тохиргоо байхгүй бол хажууд нь "Тохируулаагүй" гэж бичнэ. "VPN тохиргоо нэмэх..." дээр дарна уу. Нээгдсэн цонхон дээр PPTP таб руу ороод дараах зүйлийг бөглөнө үү.

- Тодорхойлолт - энэ VPN холболтыг юу гэж нэрлэх вэ

- Сервер - домэйн нэр эсвэл IP хаяг

- Бүртгэл - таны нэвтрэх

- RSA SecurID – үүнийг идэвхгүй болго

- Нууц үг - нууц үгээ оруулна уу

- Шифрлэлт - "Хамгийн их"-ийг сонгоно уу.

- Бүх өгөгдлийн хувьд - дээр дурдсан зөвлөмжийг дагаж үүнийг асаах эсвэл унтраа

Холболтын оношлогоо

PPTP нь ихэвчлэн ямар ч асуудалгүйгээр эхэлдэг бөгөөд анхны тохиргоог сайтар тохируулснаар тэр даруй ажилладаг (илүү төвөгтэй L2TP-over-IPSec-ээс ялгаатай). Хэрэв та холболтын асуудалтай хэвээр байгаа бол холболтын бүртгэлийг бодит цаг хугацаанд хянахын тулд үйлчлүүлэгч (энэ тохиолдолд Mac OS X) дээрх дараах тушаалуудыг ашиглана уу.

сүүл -f /var/log/system.log

сүүл -f /var/log/ppp.log

Тэнд та иймэрхүү зүйлийг харах ёстой:

5 сарын 2 21:44:59 ATT pppd: PPTP сервер "server1..456.789.10) холбогдож байна)…

5 сарын 2 21:45:02 ATT pppd: PPTP холболт хийгдсэн.

Тавдугаар сарын 2 21:45:02 ATT pppd: Холбох: ppp0<-->залгуур

5 сарын 2 21:45:08 ATT pppd: MPPE 128 битийн харьяалалгүй шахалтыг идэвхжүүлсэн

5 сарын 2 21:45:09 ATT pppd: локал IP хаяг 192.168.18.2

5 сарын 2 21:45:09 ATT pppd: алсын IP хаяг 192.168.18.1

5 сарын 2 21:45:09 ATT pppd: үндсэн DNS хаяг 10.0.0.1

5 сарын 2 21:45:09 ATT pppd: хоёрдогч DNS хаяг 10.0.0.1

Хэрэв та сервер дээр нарийвчилсан бүртгэлийг идэвхжүүлэх шаардлагатай бол "/etc/pptpd.conf болон /etc/ppp/options.pptpd сонголтуудын тайлбар" гэсэн лавлагааг үзнэ үү.

"Microsoft-аас цэгээс цэг хүртэлх туннелийн протоколын (PPTP) крипт шинжилгээ" - Нийтлэл нь нэлээд хуучирсан, жишээлбэл, MS-CHAP механизмыг хэн ч удаан хугацаанд ашиглаагүй байна (эцсийн эцэст MS-CHAP байдаг. v.2, илүү найдвартай, гэхдээ хамгийн тохиромжтой зүйлээс хол байгаа боловч PPTP хэрхэн ажилладаг тухай ерөнхий схемийн талаар сэтгэгдэл авах боломжийг танд олгоно. Түүнчлэн, PPTP-ийг сайжруулах, эцэслэх нь яагаад утгагүй байгаа нь тодорхой болно, гэхдээ оронд нь өөр, илүү орчин үеийн хувилбаруудыг авч үзэх нь дээр.

“Microsoft-ийн PPTP Authentication Extensions (MS-CHAPv2)-ийн крипт анализ” – Дээр дурдсан зүйлийн үргэлжлэл дэх хоёр дахь нийтлэл (орчуулга байхгүй тул бид Шекспирийн хэлээр уншдаг) MS-CHAP v2 нэвтрэлт танилт бүхий сайжруулсан PPTP болон сайжруулсан тухай хэлэлцдэг. MPPE (сувгийн шифрлэлт). Энэ сонголт дээр PPTP-ийн хөгжил зогссон. Өгүүллийн хураангуй - MS-CHAP v2 нь MS-CHAP v1-ээс илүү сайн, учир нь зөвхөн үйлчлүүлэгчид зөвшөөрөл өгөөд зогсохгүй клиент болон сервер хоёр бие биенээ зөвшөөрч, серверийг орлуулахыг арилгадаг. MPPE сувгийн шифрлэлт нь одоо серверээс үйлчлүүлэгч рүү, үйлчлүүлэгчээс сервер рүү өгөгдлийг шифрлэхийн тулд өөр түлхүүр ашигладаг. Аюулгүй байдлын илт дутагдлууд арилсан бөгөөд одоо PPTP-ийн гол шүүмжлэл бол протокол нь нууц үгэнд мэдрэмтгий хэвээр байгаа, өөрөөр хэлбэл хэрэглэгчийн сонгосон нууц үг шиг л аюулгүй байгаа явдал юм.

" " - PPTP-ийг аль хэдийн олж мэдсэн хүмүүст би илүү дэвшилтэт VPN технологи болох L2TP/IPSec-тэй танилцахыг санал болгож байна. Нийтлэлийг 3 жилийн хугацаанд дуусгаж, засварласан бөгөөд олон нюансуудыг авч үзсэн.

Дүгнэлт

PPTP бол тохируулахад хамгийн хялбар VPN үйлчилгээ боловч орчин үеийн аюулгүй байдлын шаардлагыг хангахгүй байна. Үүнээс гадна PPTP-ийг үйлчилгээ үзүүлэгч болон үүрэн холбооны операторууд ихэвчлэн хаадаг. Тиймээс одоо байгаа хуучин тоног төхөөрөмжтэй нийцтэй байдлыг хангах шаардлагатай тохиолдолд л аж ахуйн нэгжийн PPTP-ийг хэрэгжүүлэх нь үндэслэлтэй юм. Энгийн байдлаас шалтгаалан энэ төрлийн VPN нь виртуал хувийн сүлжээ хэрхэн ажилладаг талаар мэдэхэд тохиромжтой.

1. Өөрийн хувийн системийн хуудсан дээр хонгил үүсгээд дараа нь

2. Үйлдлийн системийн VPN тохиргоо руу орж шинэ холболт үүсгэнэ үү.

msk.site серверийн хаягийг зааж өгөх,

"Аюулгүй байдал" таб дээрээс - VPN төрөл - PPTP-г сонгоно уу

Шифрлэлтийг "Заавал биш" болгож тохируулах

Баталгаажуулалт - CHAP. MS-CHAP v2

3. IP тохиргооны таб дээрээс "Алсын сүлжээнд өгөгдмөл гарцыг ашиглах" гэсэн сонголтыг арилгана уу.

4. Хэрэв та манай WINS серверийн үйлчилгээг ашиглахыг хүсвэл "TCP/IP дээр Netbios-ийг идэвхжүүлэх" гэснийг шалгаж болно (гэхдээ туннелийн энгийн холболтын хувьд энэ зүйл чухал биш)

5. Холболт үүсгэж, 172.16.0.1 хаягийг ping хийж байгаа эсэхийг шалгаад, таны компьютер шаардлагатай маршрутуудыг автоматаар хүлээн авсан эсэхийг шалгана уу (DHCP-ээр):

172.16.0.0 255.255.0.0

Таны алсын гэрийн сүлжээнд хүргэх маршрут 192.168.x.x 255.255.255.0 (хэрэв байгаа бол). .

Үүнийг хийхийн тулд командыг ажиллуулна уу маршрут хэвлэхтаны компьютер дээр. Маршрут нь дээр дурдсаныг агуулсан байх ёстой.

Жич: Өгөгдсөн сесстэй тэмцэхийн тулд бид холболт хийгдсэнээс хойш 24 цагийн дараа PPTP, L2TP, L2TP/IPsec протоколуудтай хэрэглэгчийн туннелийг хүчээр салгадаг. Хэрэв зөв тохируулагдсан бол холболтууд автоматаар дахин сэргээгдэх ёстой.

Виртуал хувийн сүлжээнүүд нэр хүндтэй болсон. Энэ нь найдвартай бөгөөд

сайт хоорондын сүлжээг зохион байгуулахад зориулагдсан аюулгүй хэрэгсэл

дэд бүтэц, алсын зайнаас нэвтрэх холболтууд. Сүүлийн жилүүдэд, дунд

PPTP нь одоо байгаа VPN протоколуудын дунд онцгой байр суурь эзэлдэг. Үүн дээр суурилсан шийдлүүд

нийтлэг, хэрэгжүүлэхэд хялбар, хангалттай хамгаалалтын түвшинг хангана

ихэнх компаниуд.

Яагаад PPTP гэж?

PPTP туннелийн протокол нь олон протоколын урсгалыг шифрлэх боломжийг олгодог

дараа нь түүнийг илгээх IP толгой хэсэгт багтааж (багц) оруулна

орон нутгийн эсвэл дэлхийн сүлжээ. PPTP ашигладаг:

- Хонгилын менежментийн TCP холболт;

- -д зориулсан GRE (General Route Encapsulation) -ийн өөрчлөгдсөн хувилбар

туннель өгөгдлийн PPP хүрээг багтаах.

Дамжуулсан пакетуудын ачааллыг шифрлэх боломжтой (

MPPE өгөгдлийн шифрлэлтийн протокол), шахсан (MPPC алгоритмыг ашиглан) эсвэл

шифрлэгдсэн, шахсан.

PPTP нь суулгахад хялбар, гэрчилгээний дэд бүтэц шаарддаггүй, мөн

Ихэнх NAT төхөөрөмжүүдтэй нийцдэг. Microsoft Windows-ийн бүх хувилбарууд

Windows 95 OSR2-ээс эхлээд тэдгээрт PPTP клиент орно. Мөн үйлчлүүлэгчдэд зориулсан

PPTP холболтууд нь Linux, xBSD болон Mac OS X дээр байдаг. Үйлчилгээ үзүүлэгчид эдгээрийг мэддэг

давуу талтай тул интернетийн холболтыг байнга зохион байгуулах хэрэгтэй

Анх хамгаалалт багатай байсан ч PPTP ашиглах,

L2TP, IPSec болон SSTP-ээс илүү (PPTP нь толь бичгийн халдлагад мэдрэмтгий байдаг

PPTP протокол дээр суурилсан VPN холболт нь нууцлалыг баталгаажуулдаг.

гэхдээ дамжуулсан өгөгдлийн бүрэн бүтэн байдал биш, учир нь өгөгдөлд шалгалт байхгүй

тээвэрлэлтийн явцад өөрчлөгдөөгүй).

Үүнийг тэмдэглэх нь зүйтэй: том сүлжээнд PPTP нь PPPoE-ээс илүү байдаг. Эцсийн эцэст, хэзээ

Сүүлийнхийг ашиглан серверийн хайлтыг илгээх замаар гүйцэтгэдэг

свич дээр алдагдах боломжтой өргөн нэвтрүүлгийн пакетууд, сүлжээ нь ийм байна

багцууд нэлээд "үерт автсан".

Баталгаажуулалт ба шифрлэлт

Vista болон Win2k8 дээр PPP баталгаажуулалтын протоколуудын жагсаалт мэдэгдэхүйц багассан.

Удаан хугацаанд аюултай гэж хүлээн зөвшөөрөгдсөн SPAP, EAP-MD5-CHAP болон MS-CHAP

Тэд MD4 хэш болон DES шифрлэлтийн алгоритмуудыг ашигладаг). Боломжтой жагсаалт

протоколууд одоо иймэрхүү харагдаж байна: PAP, CHAP, MSCHAP-v2 болон EAP-TLS (шаардлагатай)

хэрэглэгчийн гэрчилгээ эсвэл ухаалаг карт). Өндөр санал болгосон

MSCHAP-v2 ашиглах, учир нь энэ нь илүү найдвартай бөгөөд харилцан бие биенээ хангадаг

үйлчлүүлэгч болон серверийн баталгаажуулалт. Мөн бүлгийн бодлогоор зааж өгнө үү

хүчтэй нууц үгийг заавал хэрэглэх.

MPPE, 40, 56 болон ашиглан VPN холболтыг шифрлэх

128 битийн RSA RC4 түлхүүрүүд. Экспортын хязгаарлалтаас болж Windows-ийн эхний хувилбаруудад

Цэргийн технологи нь зөвхөн 40 битийн түлхүүртэй байсан бөгөөд зарим тайлбартай байсан

- 56 бит. Тэд удаан хугацааны туршид хангалтгүй гэж хүлээн зөвшөөрөгдсөн бөгөөд Vista-аас эхлээд,

Зөвхөн 128 битийн түлхүүрийн уртыг дэмждэг. Нөхцөл байдал үүсч магадгүй

Үйлчлүүлэгч энэ сонголтыг дэмждэггүй тул Windows-ийн хуучин хувилбаруудын хувьд

та бүх үйлчилгээний багц эсвэл аюулгүй байдлын шинэчлэлтүүдийг татаж авах хэрэгтэй. Жишээлбэл, WinXP SP2

ямар ч асуудалгүйгээр Win2k8 серверт холбогдох болно.

Системийн дэмждэг алгоритмуудын жагсаалтыг бие даан үзэхийн тулд

түлхүүрийн уртыг HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL бүртгэлийн түлхүүрээс үзнэ үү.

Тодруулбал, шифрлэлтийн алгоритмуудын тохиргоо нь Ciphers\RC4 салбарт байрладаг.

Та dword параметрийг "Идэвхжүүлсэн" үүсгэснээр хүссэн сонголтыг хүчээр идэвхжүүлж болно

түүний утгыг "ffffffff" болгож тохируулах. Майкрософт хийдэггүй өөр нэг арга бий

санал болгож байна – Win2k8 сервер дээрх 40/56 битийн RC4 түлхүүрүүдийн дэмжлэгийг идэвхжүүлэх.

Үүнийг хийхийн тулд та HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto бүртгэлийн утгыг "1" болгож тохируулах хэрэгтэй.

мөн системийг дахин эхлүүлнэ үү.

Win2k8 дээр PPTP серверийг тохируулж байна

VPN ажиллуулах ердийн тохиргоо нь дараахь зүйлээс бүрдэнэ домэйн хянагч, серверүүд

RRAS (чиглүүлэлт ба алсаас хандах)Тэгээд NPS (Сүлжээний бодлогын сервер). Ажиллаж байна

Эдгээр үүргийг тохируулснаар DHCP болон DNS үйлчилгээг нэмж идэвхжүүлнэ.

VPN үүргийг гүйцэтгэх сервер нь эхлээд RRAS үүргийг суулгах ёстой.

домэйнд нэгдэх. L2TP болон SSTP-ээс ялгаатай нь PPTP-г ажиллуулахдаа гэрчилгээ олгодог

шаардлагагүй тул гэрчилгээний сервер (Сертификат үйлчилгээ) шаардлагагүй.

VPN бүтээн байгуулалтад оролцох сүлжээний төхөөрөмжүүд (үүнд

ADSL болон түүнтэй төстэй модемууд) холбогдох ба тохируулагдсан байх ёстой

зураг (Эхлүүлэх -> Хяналтын самбар -> Төхөөрөмжийн менежер). Зарим схемийн хувьд

VPN (NAT ашиглаж, хоёр сүлжээг холбох) нь дор хаяж шаардлагатай болно

хоёр сүлжээний төхөөрөмж.

Дүр суулгах шидтэнг ашиглан (Сервер менежер -> үүрэг -> Суулгах

үүрэг), Сүлжээний хандалтын бодлогын үйлчилгээний үүргийг суулгана уу

Үйлчилгээ) болон үүргийн үйлчилгээний сонголт руу очно уу, бид бүх бүрэлдэхүүн хэсгүүдийг "Үйлчилгээ

Чиглүүлэлт ба алсаас хандах үйлчилгээ.

"Дараах" дээр товшоод дараагийн цонхонд "Суулгах" дээр дарж тохиргоог баталгаажуулна уу.

Алсын хандалт ба чиглүүлэлтийн үйлчилгээг суулгасан боловч хараахан тохируулаагүй байна

гүйхгүй. Үйлдлийн параметрүүдийг тохируулахын тулд "Серверийн менежер" руу очно уу

таб "Үүрэг -> Сүлжээний бодлого ба хандалтын үйлчилгээ -> Чиглүүлэлт ба

алсын зайнаас хандах"; өөрөөр та "Чиглүүлэлт ба

"Эхлүүлэх" цэсний "Удирдлага" табаас дуудагдсан алсын хандалт.

Жагсаалтад бид серверээ тэмдэглэв (консолыг хэд хэдэн сүлжээнд холбож болно

системүүд) болон контекст цэсэнд "Чиглүүрийг тохируулах, идэвхжүүлэх ба

алсын зайнаас хандах" (Чиглүүлэлт болон Алсын хандалтыг тохируулах, идэвхжүүлэх). Хэрэв өмнө нь

Хэрэв үйлчилгээг тохируулах оролдлого хийсэн бол дахин суулгана уу

Зарим сонголтууд "Идэвхгүй болгох"-ыг сонгосноор үүнийг зогсоох шаардлагатай болно.

чиглүүлэлт ба алсаас хандах." Энэ тохиолдолд бүх тохиргоог дахин тохируулах болно.

Гарч ирэх суулгацын хөтөч нь ердийн серверийн тохиргоог сонгохыг танд сануулна.

Энэ нь төлөвлөсөн ажлуудад хамгийн их нийцдэг. Сонголт цэсэнд -

таван цэг, тэдгээрийн дөрөв нь бэлэн суурилуулалтыг өгдөг.

- Алсын хандалт (VPN эсвэл модем) - хэрэглэгчдэд холбогдох боломжийг олгодог

алсаас (залгах) эсвэл аюулгүй (VPN) холболтоор дамжуулан; - Сүлжээний хаягийн орчуулга (NAT) – холбогдоход зориулагдсан

нэг IP хаягаар дамжуулан хэд хэдэн үйлчлүүлэгчийн интернет; - Алсын сүлжээ (VPN) болон NAT руу нэвтрэх нь өмнөх сүлжээнүүдийн холимог юм

оноо, нэг IP хаягаас интернетэд нэвтрэх боломжийг олгодог

алсын холболт; - Хоёр сүлжээний аюулгүй холболт - нэг сүлжээг холбох

өөр, алсын зайнаас.

Эдгээр цэг бүрийн дараагийн алхам нь хувь хүн байх болно. Жишээлбэл, хэзээ

SSTP-г тохируулах ("" нийтлэлийг үзнэ үү), бид гурав дахь хэсгийг сонгосон

хувилбар. PPTP-ийн хувьд санал болгож буй сонголтуудын аль нэг нь тохиромжтой боловч санал болгож байна

"Алсын зайнаас хандах" зүйл нь анхдагч гэж тооцогддог. Хэрвээ тэнд

схемийг сонгоход бэрхшээлтэй тулгарвал "Тусгай тохиргоо" гэсэн тавдугаар зүйлийг сонгох эсвэл

Шидтэнг дуусгасны дараа тохиргоог гараар горимд үргэлжлүүлнэ үү. Үүнээс гадна та чадна

Цонхны доод талд байрлах "Дэлгэрэнгүй мэдээлэл" холбоос дээр дарж баримт бичигтэй танилцана уу.

Дараагийн алхамд бид сервер дээр идэвхжүүлэх ёстой үйлчилгээний жагсаалтыг тэмдэглэнэ.

Ийм таван цэг байдаг бөгөөд тэдгээрийн нэр нь өөрөө ярьдаг:

- Виртуал хувийн сүлжээнд нэвтрэх (VPN);

- Алсын холболт (утасны сүлжээгээр);

- Хүсэлтийн дагуу холболт (байгууллагын салбаруудын чиглүүлэлтийн хувьд);

- Сүлжээний хаягийн орчуулга (NAT);

- Дотоод сүлжээний чиглүүлэлт.

Үнэн хэрэгтээ дээр дурдсан бүх урьдчилан тохируулгууд нь буцалгана

Эдгээр үйлчилгээг өөр өөр хослолоор идэвхжүүлэх. Ихэнх тохиолдолд та сонгох хэрэгтэй

"Алсын хандалт (VPN эсвэл модем)", дараа нь "Виртуал хувийн сүлжээнд нэвтрэх"

(VPN)". Дараа нь та холбогдсон сүлжээний интерфейсийг зааж өгөхөд л хангалттай

Интернет (хулганаар тэмдэглэснээр). Мастер зөвхөн нэг идэвхтэй илрүүлсэн бол

холболт, энэ горимд зориулсан анхааруулга дуусна

өөр сүлжээний карт шаардлагатай эсвэл энэ нь таныг "Тусгай тохиргоо" горимд тохиргоо руу очихыг хүсэх болно.

"Статик пакет шүүлтүүр ашиглан аюулгүй байдал" гэсэн нүдийг сонго

Үүнийг эвгүй байдалд оруулахыг зөвлөж байна. Ийм шүүлтүүрүүд нь зөвхөн VPN траффикийг зөвшөөрдөг

заасан интерфэйс ба зөвшөөрөгдсөн VPN портуудын үл хамаарах зүйлүүд байх ёстой

гараар тохируулах. Энэ тохиолдолд та статик шүүлтүүр болон галт ханыг тохируулж болно

Нэг интерфэйс дээр Windows, гэхдээ энэ нь багасгах болно гэж зөвлөдөггүй

гүйцэтгэл.

"IP хаягийг оноох" алхам дээр үйлчлүүлэгчдийн IP хаягийг олж авах аргыг сонгоно уу

VPN серверт холбогдох үед: "Автомат" эсвэл "Заасан мужаас

хаягууд". Дансны баталгаажуулалтыг дараах байдлаар хийж болно.

RRAS сервер, түүнчлэн RADIUS протоколыг дэмждэг бусад серверүүд. By

Эхний сонголтыг анхдагчаар санал болгодог боловч хэд хэдэн сервер бүхий том сүлжээнд байдаг

RRAS нь RADIUS ашиглах нь дээр. Мастерийн ажил энд л дуусдаг. дарна уу

"Дуусгах" товчийг дарж, гарч ирэх цонхонд "Агентыг тохируулах шаардлагатай байгааг мэдээлнэ

DHCP реле". Хэрэв RRAS болон DHCP сервер нь нэг сегментэд байгаа бол, үгүй

үйлчилгээний багц солилцоход асуудал гарвал Relay агентийг тохируулах шаардлагагүй

(Дашрамд хэлэхэд, дотоод интерфейс дээр энэ нь анхдагчаар идэвхждэг).

Консолын тохиргоо

Тохиргооны модыг одоо консолын цонхонд ашиглах боломжтой. Үүнийг даван туулахыг зөвлөж байна

хаана байгааг олж мэдэхийн тулд бүх зүйл зааж өгдөг. Тиймээс, догол мөрөнд "Интерфейсүүд

сүлжээнүүд" нь өмнө нь тохируулсан бүх сүлжээний интерфэйсүүдийг харуулах болно. Цэсээс сонгох замаар

"Шинэ эрэлт хэрэгцээний дуудлагын интерфейс үүсгэх" зүйлд та холболт нэмж болно

VPN эсвэл PPPoE серверүүд рүү. Протоколуудын жагсаалтыг харахын тулд ашигласан портууд болон

Тэдний мужууд "Портууд" руу очдог. "Properties" цонхны "Customize" товчлуур нь танд үүнийг хийх боломжийг олгоно

сонгосон протоколын үйлдлийн параметрүүдийг өөрчлөх. Жишээлбэл, анхдагчаар

PPTP, L2TP болон SSTP холболтуудын (порт) тоо 128-аар хязгаарлагддаг.

Бүх холболтыг зөвшөөрдөг (алсын болон эрэлт хэрэгцээ). гэх мэт

(заавал биш) талбарт оруулсан утасны дугаарыг ашиглан серверийн ID

"Энэ төхөөрөмжийн утасны дугаар."

"Алсын зайнаас хандах үйлчлүүлэгчид" зүйл нь холбогдсон хүмүүсийн жагсаалтыг харуулдаг

үйлчлүүлэгчид. Зүйлийн нэрний хажууд байгаа дугаар нь тэдний дугаарыг хэлэх болно. Тусламжаар

контекст цэсэнд та үйлчлүүлэгчийн статусыг шалгаж, шаардлагатай бол

идэвхгүй болгох. IPv4 ба IPv6 гэсэн хоёр цэг нь статик IP шүүлтүүрийг тохируулах боломжийг танд олгоно

чиглүүлэлтүүд, DHCP реле агент болон бусад параметрүүд.

Амттай ажиллах

Таны амьдралыг ихээхэн хөнгөвчлөх өөр нэг онцлог шинж чанарыг бид танд хэлэхээс өөр аргагүй.

Администраторууд - Холболтын менежерийн удирдлагын багц CMAK (холболт

Менежерийн удирдлагын хэрэгсэл). CMAK шидтэн нь танд хийх боломжтой профайлыг үүсгэдэг

хэрэглэгчид зөвхөн холболтын шинж чанараараа сүлжээнд нэвтэрч болно

админ нь тэдний төлөө тодорхойлох болно. Энэ нь Win2k8-д шинэ зүйл биш - CMAK нь Win2k-д боломжтой байсан

Win95 хүртэлх үйлчлүүлэгчдийг дэмждэг. Гэсэн хэдий ч үйлчилгээ үзүүлэгчид хэвээр байна

хэрэглэгчдэд өгөхийн оронд нарийн төвөгтэй зааварчилгааг өгөх

тохиргоотой бэлэн файлууд.

CMAK нь Win2k8-ийн бүрэлдэхүүн хэсэг боловч анхдагчаар суулгаагүй. Би өөрөө

Сервер менежер ашиглан суулгах процесс нь стандарт юм. "Бүрэлдэхүүн хэсгүүд - Бүрэлдэхүүн хэсгүүд нэмэх" гэснийг сонгоод гарч ирэх шидтэн дээр шалгана уу

"Гялгар уут

холболтын менежерийн удирдлага". Суулгаж дууссаны дараа ижил нэр

Товчлол нь Удирдлагын цэсэнд гарч ирнэ.

Таныг SMAK руу залгахад диспетчерийн профайл үүсгэхэд туслах шидтэн ажиллах болно

холболтууд. Эхний алхамд профайл зориулагдсан үйлдлийн системээ сонгоно уу.

Vista болон Windows 2000/2003/XP гэсэн хоёр сонголттой. Тэдний гол ялгаа нь

Vista нь SSTP-ийг дэмждэг. Дараа нь "Шинэ профайл" -ыг сонгоно уу. Идэх

одоо байгаа профайлыг загвар болгон ашиглах чадвар; дараагийн

Алхамууд нь олон профайлыг нэгтгэхийг санал болгож байна. Үйлчилгээний нэрийг зааж өгнө үү

(хэрэглэгчид багцыг суулгасны дараа үүнийг харах болно) болон хаана байх файлын нэр

профайлыг хадгалсан. Таныг үйлчилгээний профайл үүсгэх үед CMAK шидтэн бүх ирж буй мэдээллийг хуулдаг

Program Files\CMAK\Profiles доторх энэ профайлын файлууд руу. Зарим сүлжээнд

баталгаажуулалт нь жишээлбэл Windows дээр Realm нэрийг ашигладаг

энэ бол AD домайн нэр ( [имэйлээр хамгаалагдсан]). Шидтэн нь тухайн газрын нэрийг зааж өгөх боломжийг олгодог.

Энэ нь нэвтрэхэд автоматаар нэмэгдэх болно. Эцэст нь бид дэмжлэг нэмдэг

VPN холболтууд. "Энэ профайлаас утасны дэвтэр" гэсэн нүдийг идэвхжүүлж, дараа нь

"Үргэлж нэг VPN сервер ашиглах" эсвэл "Хэрэглэгчийг зөвшөөрөх"-ийг сонгоно уу

Холбохоосоо өмнө VPN серверийг сонгоно уу." Хоёр дахь тохиолдолд та хийх хэрэгтэй

серверүүдийн жагсаалт бүхий txt файл бэлтгэх (файлын формат).

"Create or Edit" шатанд "Засварлах" гэснийг сонгосноор "VPN засварлах" цонх гарч ирнэ. Гурван таб байна (идэвхтэй IPv6 - дөрөв). IN

"Ерөнхий" хэсэгт "Файл болон принтер хуваалцахыг унтраах" гэснийг шалгана уу (ихэнх тохиолдолд энэ

функц шаардлагагүй). IPv4 нь үндсэн болон хаягуудыг зааж өгдөг

нэмэлт DNS болон WINS серверүүд. Тохирох нүднүүдийг шалгаснаар та боломжтой

PPTP холболтыг анхдагч гарц болгон ашиглахыг зааж өгч, идэвхжүүлнэ үү

IP толгой хэсгийг шахах. Аюулгүй байдлын тохиргоог ижил нэртэй таб дээр хийсэн.

Энд бид шифрлэлт ашиглах шаардлагатай эсэхийг зааж, шаардлагатай гэж тэмдэглэнэ

баталгаажуулах аргууд. VPN стратегийн жагсаалт нь аль аргыг зааж өгөх боломжийг танд олгоно

VPN серверт холбогдох үед хэрэглэгдэх болно. Хоёр сонголт байна: зөвхөн

холболтыг амжилттай идэвхжүүлэх хүртэл нэг протокол эсвэл дугаарлах протокол. IN

Өгүүллийн хүрээнд бид "Зөвхөн PPTP ашиглах" эсвэл "Эхлээд PPTP" гэсэн зүйлийг сонирхож байна.

Ингээд л цонхоо хаагаад цааш яв.

Утасны дэвтэр нэмэх хуудас нь ашигласан дугаарыг зааж өгөх боломжийг танд олгоно

залгах серверт холбогдохын тулд. Шаардлагатай бол та мөн тохируулж болно

тоонуудын жагсаалтыг автоматаар шинэчлэх. Алсын бичлэгүүдийг тохируулах хуудас

сүлжээний хандалт", мөн "Өөрчлөх" дээр дарахад гарч ирэх цонх нь ижил төстэй байна

"Үүсгэх эсвэл засах" гэсэн агуулгатай. Дараагийн алхам нь танд өөрчлөх боломжийг олгоно

Холбогдсон үйлчлүүлэгчид дээрх чиглүүлэлтийн хүснэгтүүд: ихэнх тохиолдолд илүү сайн

"Чилуулалтын хүснэгтийг бүү өөрчил." Шаардлагатай бол параметрүүдийг зааж өгнө

IE-д зориулсан прокси. Стандарт тохиргооноос гадна шидтэн нь суулгах боломжийг танд олгоно

үйлчлүүлэгчийн холболтын янз бүрийн үе шатанд хийж болох үйлдлүүд

(жишээлбэл, програм ажиллуулах). Дараа нь бид янз бүрийн нөхцөл байдалд зориулсан дүрсүүдийг (цонх

холболт, утасны дэвтэр гэх мэт), тусламжийн файл, тухай мэдээллийг сонгоно уу

дэмжлэг үзүүлэх. Шаардлагатай бол холболтын менежерийг профайлд оруулна уу. Магадгүй

агуулаагүй үйлдлийн системтэй үйлчлүүлэгчийн системд хэрэгтэй

диспетчер Энд та лицензийн гэрээтэй текст файл нэмж болно

Профайлтай хамт ирэх нэмэлт файлууд. Энэ бол ажил

Шидтэний ажил дууссан - хураангуй нь суулгах файлын замыг харуулах болно. Хуулбарлах

Үүнийг нийтийн хавтсанд хийснээр хэрэглэгчид үүнийг чөлөөтэй татаж авах боломжтой.

Одоо хэрэглэгчид гүйцэтгэх боломжтой файлыг ажиллуулж, хариу өгөхөд л хангалттай

цорын ганц асуулт: энэ холболтыг "Бүгдэд" боломжтой болгох

хэрэглэгчид" эсвэл "Зөвхөн надад". Үүний дараа шинэ холболтын дүрс гарч ирнэ

"Сүлжээний холболтууд" дээр нэмсэн бөгөөд бүртгэлийн цонх гарч ирэх болно

Та хэрэглэгчийн нэр, нууц үгээ оруулах ёстой. Маш тухтай!

Netsh-тэй RRAS-ийг удирдах

RRAS серверийн зарим тохиргоог Netsh хэрэгслийг ашиглан удирдах боломжтой

(сүлжээний бүрхүүл). Та дансны баталгаажуулалтын төрлийг дараах байдлаар нэмж болно

туслах баг:

> Netsh ras authtype PAP|MD5CHAP|MSCHAPv2|EAP нэмнэ

Windows-ийн өмнөх хувилбаруудын хувьд MSCHAP|SPAP бас байдаг. Туршилтын горим:

> Netsh ras set authmode STANDARD|NODCC|BYPASS

Компьютерээ AD-д RRAS сервер болгон бүртгүүлнэ үү:

> Netsh ras бүртгэлтэй сервер нэмнэ

PPP өргөтгөл нэмэх:

> Netsh ras SWC|LCP холбоосыг нэмнэ

SWC өргөтгөл нь програм хангамжийг шахах боломжийг олгодог бөгөөд LCP нь үүнийг идэвхжүүлдэг

PPP протоколын өргөтгөл. PPP-ээр дэмжигдсэн олон холбоосын төрлүүд:

> Netsh ras multilink MULTI|BACP нэмнэ

Дансны шинж чанаруудыг дараах байдлаар тохируулсан:

> Netsh ras set хэрэглэгч

"Client set"-ийг ашигласнаар та статистикийг харах эсвэл үйлчлүүлэгчийг идэвхгүй болгох боломжтой.

Netsh ашиглан RRAS тохиргоог хадгалах, сэргээх нь бас хялбар байдаг:

> Netsh ras dump > "файлын нэр"

> Netsh exec "файлын нэр"

Нэмж дурдахад, олон тохиргоонууд нь "ras aaaa" гэсэн контекстийг агуулдаг.

Нэтшийн тухай дэлгэрэнгүй мэдээллийг "Лонгхорн бааз руу гүйх баг" нийтлэлээс үзнэ үү

.

МЭДЭЭЛЭЛ

PPTP нь IPsec болон PKI стандартыг бий болгохоос өмнө боловсруулагдсан бөгөөд одоо байгаа

цаг бол хамгийн алдартай VPN протокол юм.