Jak skonfigurować połączenie pptp w systemie Windows 7. Połączenie PPTP - co to jest? Czy warto korzystać z narzędzi innych firm?

- Krok 1. Kliknij ikonę sieci na pasku zadań i otwórz Centrum sieci i udostępniania.

Krok 2. Wybierać Konfigurowanie nowego połączenia lub sieci.

Krok 2. Wybierać Konfigurowanie nowego połączenia lub sieci.

Krok 3. Wybierać Połączenie z miejscem pracy I utwórz nowe połączenie(jeśli pojawi się nowe okno) i kliknij Dalej.

Krok 3. Wybierać Połączenie z miejscem pracy I utwórz nowe połączenie(jeśli pojawi się nowe okno) i kliknij Dalej.

Krok 4. Wybierać Użyj mojego połączenia internetowego (VPN).

Krok 4. Wybierać Użyj mojego połączenia internetowego (VPN).

Krok 5. Wchodzić Nazwa hosta(z pliku tekstowego PPTP w panelu użytkownika) as Adresy internetowe i nadaj połączeniu nazwę w polu Nazwa miejsca docelowego. Sprecyzować Nie łącz się teraz i kliknij Dalej.

Krok 5. Wchodzić Nazwa hosta(z pliku tekstowego PPTP w panelu użytkownika) as Adresy internetowe i nadaj połączeniu nazwę w polu Nazwa miejsca docelowego. Sprecyzować Nie łącz się teraz i kliknij Dalej.

Krok 6. Wprowadź dane autoryzacyjne (z pliku tekstowego PPTP w panelu użytkownika). Sprecyzować Zapamiętaj to hasło i kliknij Tworzyć. Zamknąć następne okno.

Krok 6. Wprowadź dane autoryzacyjne (z pliku tekstowego PPTP w panelu użytkownika). Sprecyzować Zapamiętaj to hasło i kliknij Tworzyć. Zamknąć następne okno. Krok 7 Kliknij ikonę sieci na pasku zadań. Kliknij prawym przyciskiem myszy właśnie utworzone połączenie i zaloguj się Nieruchomości.

Krok 7 Kliknij ikonę sieci na pasku zadań. Kliknij prawym przyciskiem myszy właśnie utworzone połączenie i zaloguj się Nieruchomości.

Krok 8 Wybierz kartę Bezpieczeństwo i zmień typ VPN na Protokół tunelowy punkt-punkt (PPTP) i szyfrowanie danych włączone Najbardziej wytrwały. Naciśnij przycisk OK.

Krok 8 Wybierz kartę Bezpieczeństwo i zmień typ VPN na Protokół tunelowy punkt-punkt (PPTP) i szyfrowanie danych włączone Najbardziej wytrwały. Naciśnij przycisk OK.

Krok 9 Połączenie VPN jest gotowe. Teraz kliknij ikonę sieci na pasku zadań, wybierz nowe połączenie VPN i kliknij Połączenie.

Krok 9 Połączenie VPN jest gotowe. Teraz kliknij ikonę sieci na pasku zadań, wybierz nowe połączenie VPN i kliknij Połączenie.

Krok 10 Kliknij Połączenie.Uwaga! Nigdy nie używaj funkcji zapisywania hasła na komputerach publicznych! Jeśli ktoś połączy się przy użyciu zapisanych danych, Twoje połączenie zostanie rozłączone!

Krok 10 Kliknij Połączenie.Uwaga! Nigdy nie używaj funkcji zapisywania hasła na komputerach publicznych! Jeśli ktoś połączy się przy użyciu zapisanych danych, Twoje połączenie zostanie rozłączone!

Krok 11 Kliknij ikonę sieci na pasku zadań i kliknij Zamknięcie aby przerwać połączenie.

Krok 11 Kliknij ikonę sieci na pasku zadań i kliknij Zamknięcie aby przerwać połączenie. Krok 12 Jeśli widzisz okno Ustawienia lokalizacji sieciowej, wybierać Sieć społecznościowa.

Krok 12 Jeśli widzisz okno Ustawienia lokalizacji sieciowej, wybierać Sieć społecznościowa.

Usuwanie połączenia VPN

Jednym z najczęściej zadawanych pytań przez naszych użytkowników jest to, jak dodać inny adres IP do swojego serwera. Możesz przypisać swój prywatny adres IP do swojej dropletu, tworząc tunel VPN. Istnieje kilka możliwości zbudowania własnej wirtualnej sieci prywatnej (VPN) lub przypisania certyfikatu SSL do tego adresu IP. Ze wszystkich możliwych opcji najlepszym wyborem jest PPTP i OpenVPN. Protokół tunelowania punkt-punkt (PPTP) umożliwia bardzo szybkie uruchomienie sieci VPN i jest kompatybilny z większością urządzeń mobilnych. I chociaż PPTP jest mniej bezpieczny niż OpenVPN, jest szybszy i zużywa mniej mocy procesora.

Krok 1 - Zainstaluj PPTP

Musisz wybrać jeden serwer, który będzie odpowiedzialny za dystrybucję adresów IP do innych serwerów i autoryzację wszystkich Twoich serwerów w Twojej sieci VPN. Stanie się Twoim serwerem PPTP.

W CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y install pptpd

Na Ubuntu 12.10 x64:

Apt-get zainstaluj pptpd

Teraz musisz edytować plik /etc/pptpd.conf, dodając do niego następujące linie:

Localip 10.0.0.1 Remoteip 10.0.0.100-200

W tym przypadku localip to adres IP twojego serwera, a Remoteip to adresy IP, które zostaną przypisane klientom, którzy się z nim łączą.

Tutaj klient to nazwa użytkownika (login), serwer to rodzaj usługi (w naszym przykładzie - pptpd), sekret to hasło, a adresy IP wskazują, które adresy IP mogą się logować (z tym loginem i hasłem). Ustawiając gwiazdkę * w polu adresów IP, wskazujesz, że ta para login/hasło powinna być akceptowana z dowolnego adresu IP.

Krok 2 – Dodawanie serwerów DNS do /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Teraz możesz uruchomić demona PPTP:

Uruchomienie usługi pptpd

Sprawdź, czy działa i akceptuje połączenia:

Krok 3 – Konfigurowanie przekazywania

Bardzo ważne jest włączenie przekazywania IP na serwerze PPTP. Umożliwi to przekazywanie pakietów pomiędzy publicznym adresem IP a prywatnym adresem IP skonfigurowanym przy użyciu protokołu PPTP. Po prostu edytuj plik /etc/sysctl.conf i dodaj następujący wiersz, jeśli jeszcze go tam nie było:

Net.ipv4.ip_forward = 1

Aby zastosować zmiany, uruchom polecenie sysctl -str

Krok 4 - Utwórz reguły NAT dla iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveJeśli chcesz, aby Twoi klienci PPTP mogli także komunikować się między sobą, dodaj następujące reguły dla iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I WEJŚCIE -s 10.0.0.0/8 -i ppp0 -j AKCEPTUJ iptables --append FORWARD --in-interfejs eth0 -j AKCEPTUJ

Teraz Twój serwer PPTP działa również jako router.

Jeśli chcesz ustawić limit serwerów, które mogą łączyć się z Twoimi dropletami, możesz ustawić regułę tabeli IP, która ogranicza połączenia TCP do portu 1723.

Krok 5 — Konfiguracja klientów

Zainstaluj klienta PPTP na swoich serwerach klienckich:

Mniam, zainstaluj pptp

Krok 6 – Dodanie wymaganego modułu jądra

modprobe ppp_mppeUtwórz nowy plik /etc/ppp/peers/pptpserver i dodaj w nim następujące wiersze, zastępując nazwę i hasło swoimi wartościami:

Pty "pptp 198.211.104.17 --nolaunchpppd" nazwa pole1 hasło 24oiunOi24 zdalna nazwa PPTP wymaga-mppe-128

Tutaj 198.211.104.17 to publiczny adres IP naszego serwera PPTP, box1 i 24oiunOi24 to para login/hasło, którą ustawiamy w pliku /etc/ppp/chap-secrets na naszym serwerze PPTP.

Teraz możemy „wywołać” ten serwer PPTP. W następnym poleceniu musisz użyć nazwy, którą nadałeś plikowi równorzędnemu w katalogu /etc/ppp/peers/. Ponieważ w naszym przykładzie nazwaliśmy ten plik pptpserver, nasze polecenie wygląda następująco:

Pppd wywołuje pptpserver

Powinieneś zobaczyć pomyślne połączenie w dziennikach serwera PPTP:

Na kliencie PPTP skonfiguruj routing do sieci prywatnej poprzez interfejs ppp0:

Trasa IP dodaj 10.0.0.0/8 dev ppp0

Twój interfejs ppp0 powinien być skonfigurowany, co można sprawdzić uruchamiając ifconfig

Teraz możesz pingować swój serwer PPTP i innych klientów podłączonych do tej sieci:

Do tej sieci możemy dodać drugiego klienta PPTP:

Mniam, zainstaluj pptp modprobe ppp_mppe

Dodaj niezbędne linie do pliku /etc/ppp/peers/pptpserver (zastępując loginy i hasła własnymi):

Pty "pptp 198.211.104.17 --nolaunchpppd" nazwa pole2 hasło 239Aok24ma zdalna nazwa PPTP wymaga-mppe-128

Teraz na drugim kliencie uruchom następujące polecenia:

Pppd wywołanie pptpserver ip Route add 10.0.0.0/8 dev ppp0

Możesz pingować pierwszego klienta, a pakiety przejdą przez serwer PPTP i zostaną przekierowane zgodnie z ustalonymi wcześniej regułami tablic IP:

Ta konfiguracja pozwoli Ci stworzyć własną wirtualną sieć prywatną:

Jeśli chcesz, aby wszystkie Twoje urządzenia bezpiecznie komunikowały się w tej samej sieci, jest to najszybszy sposób.

Możesz zastosować to podejście z Nginx, Squid, MySQL i dowolnymi innymi aplikacjami.

Ponieważ ruch w sieci jest szyfrowany 128-bitowym szyfrowaniem, PPTP zużywa mniej procesora niż OpenVPN, ale nadal zapewnia dodatkową warstwę bezpieczeństwa dla Twojego ruchu.

W tym artykule przyjrzymy się ustawieniom PPTP-VPN serwery w Ubuntu. Serwer VPN to bardzo przydatna rzecz w gospodarstwie domowym, zapewniająca bezpieczne, szyfrowane połączenie z siecią lokalną (na przykład siecią domową) zdalnych komputerów, smartfonów i podobnych urządzeń. Na przykład Twój serwer VPN umożliwi Ci:

- Zapewnij poufność przesyłanych i odbieranych danych, gdy Ty (Twój laptop, smartfon) znajdujesz się w niezaufanej sieci i istnieje zagrożenie ze strony tej sieci.

- Zarządzanie serwerem przez niego jest bezpieczne, ponieważ hasło do udostępniania ekranu jest zazwyczaj przesyłane w postaci zwykłego tekstu (wyjątkiem jest zdalny pulpit w systemie Mac OS X i zarządzanie nim za pomocą Apple Remote Desktop), dlatego całkowicie niedopuszczalne jest łączenie się z na pulpicie bezpośrednio przez Internet.

- To samo można powiedzieć, jeśli do przesyłania plików używasz klasycznego FTP - protokół ten również nie zapewnia mechanizmu bezpiecznego uwierzytelniania, dlatego też, gdy tylko jest to możliwe, starają się korzystać z SFTP.

- Wymiana danych zarówno z serwerem, jak i komputerami tworzącymi Twoją sieć lokalną (domową) jest bezpieczna (pod warunkiem, że nie dojdzie do ataku HPVC, Hackers Right in the Apartment).

Ogólnie rzecz biorąc, VPN zapewni zaszyfrowany wirtualny tunel pomiędzy serwerem a maszyną zdalną, ze wszystkimi wynikającymi z tego konsekwencjami. Jeśli wyobrażasz sobie Internet jako rurę, VPN tworzy w nim rurę o mniejszej średnicy, dostępną tylko dla „swoich ludzi”.

Teraz, gdy przyjrzeliśmy się ogólnym zaletom VPN, nadszedł czas, aby bardziej szczegółowo zapoznać się z tą technologią i zrozumieć, jakie typy VPN istnieją.

Obecnie istnieje kilka wdrożeń VPN:

Następnie edytuj plik /etc/pptpd.conf, uruchamiając w Terminalu:

sudo pico /etc/pptpd.conf

Tak wygląda u mnie plik:

Następnie w pliku /etc/ppp/chap-secrets dodajemy użytkowników, którzy będą mieli prawo łączyć się z siecią VPN. Wpisz w Terminalu:

sudo pico /etc/ppp/chap-secrets

I dodaj informacje do tego pliku w następującej formie:

# Sekrety uwierzytelniania przy użyciu protokołu CHAP

# tajne adresy IP serwera klienta

andrey pptpd andrey12 *

W ten sposób daliśmy użytkownikowi andrey z hasłem andrey12 prawo do połączenia się z naszą siecią VPN. Użytkownik andrey otrzyma pierwszy dostępny adres IP z określonego zakresu. Jeśli chcesz, aby użytkownik zawsze otrzymywał ten sam adres IP, zamiast „*” podaj żądany adres IP. Zwróć uwagę na nazwę usługi - pptpd - musi być taka sama jak podana w parametrze name w pliku /etc/ppp/pptpd-options.

Skończyliśmy z ustawieniami serwera VPN; teraz musimy go zrestartować, aby wprowadzone zmiany zaczęły obowiązywać. Aby to zrobić, uruchom w Terminalu:

sudo /etc/init.d/pptpd uruchom ponownie

Jeśli konieczne jest, aby podłączeni klienci zdalni mieli dostęp do Internetu przez VPN, otwórz plik /etc/rc.local i PONAD „exit 0” dodaj następujące wiersze:

# Przekazywanie IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASKARADA

i odkomentuj tę linię w pliku /etc/sysctl.conf:

net.ipv4.ip_forward=1

Jeśli Twój serwer VPN nie jest bezpośrednio podłączony do Internetu, najprawdopodobniej będziesz musiał przekierować port TCP-1723 i „protokół 47”, znany również jako GRE, na lokalny adres IP serwera VPN. Aby wykonać niezbędne kroki, zapoznaj się z instrukcjami konfiguracji routera. Oczywiście serwer za routerem musi mieć stały lokalny adres IP, a sam router musi mieć stały „zewnętrzny” adres IP, w przeciwnym razie trzeba będzie skorzystać z usługi „dynamiczny DNS”, ale to już zupełnie inny temat.

Zrestartuj serwer. Możesz spróbować się połączyć. Twoja sieć VPN powinna być dostępna z dowolnego miejsca na świecie, gdzie jest internet.

Podłączanie klienta z systemem Mac OS X 10.6

Aby połączyć się z VPN w systemie Mac OS X 10.6 należy otworzyć „Preferencje systemowe”, przejść do sekcji „Sieć”, pod listą interfejsów kliknąć „+” na dole i w wyświetlonym oknie dodawania interfejsu wybrać „Interfejs : VPN”, „Typ VPN: PPTP” . I kliknij utwórz. W ustawieniach określ:

- Nazwa domeny serwera VPN lub adres IP

- Nazwa konta (login)

- Kodowanie (szyfrowanie kanału) – wybierz „Maksymalnie (tylko 128 bitów)”

Następnie kliknij „Ustawienia identyfikacji”, wskaż, że identyfikacja odbywa się za pomocą hasła i podaj hasło.

Kliknij „Zaawansowane” i zaznacz lub odznacz pole „Wysyłaj cały ruch przez VPN”. Jeśli to pole wyboru jest zaznaczone, absolutnie cały ruch będzie przechodził przez serwer VPN i będzie dostarczany do Ciebie zaszyfrowanym kanałem. Jeśli pole wyboru nie jest zaznaczone, przez kanał VPN będzie przechodził tylko ruch przeznaczony dla zdalnej sieci lokalnej (na przykład możesz zarządzać serwerem za pomocą Pulpitu zdalnego), a cały pozostały ruch, taki jak odbieranie poczty i ładowanie stron internetowych, będzie odbywać się bezpośrednio z Internetu najkrótszą drogą. Potwierdź zmiany klikając „OK”.

Teraz możesz spróbować się połączyć, klikając „Połącz” (patrz pierwszy zrzut ekranu) lub wybierając żądane połączenie VPN na pasku menu u góry.

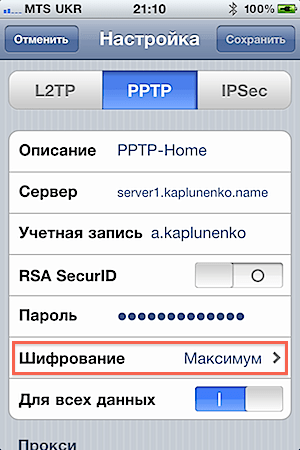

Podłączanie iPhone'a z iOS 4

Aby podłączyć iPhone'a z systemem iOS 4 do VPN PPTP, otwórz Ustawienia, przejdź do sekcji „Ogólne”, a następnie „Sieć”. Kliknij element „VPN”; jeśli nie masz konfiguracji VPN, obok niego pojawi się komunikat „Nieskonfigurowany”. Kliknij „Dodaj konfigurację VPN…”. W oknie, które zostanie otwarte przejdź do zakładki PPTP i uzupełnij:

- Opis – jak będzie nazywać się to połączenie VPN

- Serwer – nazwa domeny lub adres IP

- Konto – Twój login

- RSA SecurID – pozostaw tę opcję wyłączoną

- Hasło – wpisz swoje hasło

- Szyfrowanie – wybierz „Maksymalne”

- Dla wszystkich danych – włącz je lub wyłącz, kierując się uwagami opisanymi powyżej

Diagnostyka połączenia

PPTP zwykle uruchamia się bez problemów, a po dokładnej konfiguracji początkowej działa natychmiast (w przeciwieństwie do bardziej złożonego protokołu L2TP-over-IPSec). Jeśli nadal występują problemy z połączeniem, użyj następujących poleceń na kliencie (w tym przypadku Mac OS X), aby monitorować dziennik połączeń w czasie rzeczywistym:

ogon -f /var/log/system.log

ogon -f /var/log/ppp.log

Powinieneś tam zobaczyć coś takiego:

2 maja 21:44:59 ATT pppd: Połączenie PPTP z serwerem „serwer1..456.789.10)…

2 maja 21:45:02 ATT pppd: Nawiązano połączenie PPTP.

2 maja 21:45:02 ATT pppd: Połącz: ppp0<-->gniazdo elektryczne

2 maja 21:45:08 ATT pppd: Włączono 128-bitową kompresję bezstanową MPPE

2 maja 21:45:09 ATT pppd: lokalny adres IP 192.168.18.2

2 maja 21:45:09 ATT pppd: zdalny adres IP 192.168.18.1

2 maja 21:45:09 ATT pppd: podstawowy adres DNS 10.0.0.1

2 maja 21:45:09 ATT pppd: dodatkowy adres DNS 10.0.0.1

Jeśli chcesz włączyć szczegółowe logowanie na serwerze, zapoznaj się ze wspomnianym już odnośnikiem „Opis opcji /etc/pptpd.conf i /etc/ppp/options.pptpd”.

„Kryptanaliza protokołu tunelu punkt-punkt (PPTP) firmy Microsoft” - artykuł jest dość stary, na przykład nikt od dawna nie korzysta z mechanizmu MS-CHAP (w końcu istnieje MS-CHAP v.2, znacznie bardziej niezawodny, choć również bardzo daleki od ideału), ale pozwala uzyskać wrażenie ogólnego schematu działania PPTP. Będzie także jasne, dlaczego ulepszanie i finalizowanie PPTP nie ma sensu, zamiast tego lepiej rozważyć alternatywne, bardziej nowoczesne opcje.

„Kryptanaliza rozszerzeń uwierzytelniania PPTP firmy Microsoft (MS-CHAPv2)” – drugi artykuł będący kontynuacją artykułu wspomnianego powyżej (nie ma tłumaczenia, więc czytamy w języku Szekspira), w którym omówiono ulepszone PPTP z uwierzytelnianiem MS-CHAP v2 i ulepszone MPPE (szyfrowanie kanałów). To właśnie na tej opcji zatrzymał się rozwój PPTP. Podsumowanie artykułu - MS-CHAP v2 jest lepszy od MS-CHAP v1, ponieważ nie tylko klient jest autoryzowany, ale klient i serwer autoryzują się wzajemnie, co eliminuje substytucję serwera. Szyfrowanie kanału MPPE wykorzystuje teraz inny klucz do szyfrowania danych z serwera do klienta i od klienta do serwera. Oczywiste wady bezpieczeństwa zostały wyeliminowane, a główną krytyką PPTP jest obecnie to, że protokół pozostaje wrażliwy na hasło, to znaczy jest tak bezpieczny, jak hasło wybrane przez użytkownika.

" " - Tym, którzy już zapoznali się z PPTP, sugeruję zapoznanie się z bardziej zaawansowaną technologią VPN - L2TP/IPSec. Artykuł powstawał i redagował przez 3 lata, z uwzględnieniem wielu niuansów.

Streszczenie

PPTP to najłatwiejsza w konfiguracji usługa VPN, ale nie spełnia współczesnych wymagań bezpieczeństwa. Oprócz tego PPTP jest często blokowany przez dostawców i operatorów komórkowych. Dlatego wdrożenie PPTP do użytku korporacyjnego jest uzasadnione tylko wtedy, gdy jest to konieczne w celu zapewnienia kompatybilności z istniejącym sprzętem starszego typu. Ze względu na swoją prostotę ten typ VPN doskonale nadaje się do poznania, jak działają wirtualne sieci prywatne.

1. Utwórz tunel na swojej osobistej stronie systemowej, a następnie

2. Przejdź do ustawień VPN swojego systemu operacyjnego i utwórz nowe połączenie.

Podaj adres serwera msk.site,

W zakładce „Bezpieczeństwo” wybierz – Typ VPN – PPTP

Ustaw szyfrowanie na „Opcjonalne”

Uwierzytelnianie – ROZDZIAŁ. MS-CHAP v2

3. W zakładce Ustawienia IP odznacz „Użyj bramy domyślnej w sieci zdalnej”

4. Jeśli chcesz korzystać z naszej usługi serwera WINS, możesz zaznaczyć opcję „Włącz Netbios przez TCP/IP” (ale w przypadku prostego połączenia tunelowego ta pozycja nie jest istotna)

5. Nawiąż połączenie i sprawdź, czy pingowany jest adres 172.16.0.1, a następnie sprawdź, czy Twój komputer automatycznie otrzymał niezbędne trasy (przez DHCP):

172.16.0.0 255.255.0.0

Trasa prowadząca do zdalnej sieci domowej 192.168.xx 255.255.255.0 (jeśli jest dostępna). .

Aby to zrobić, uruchom polecenie wydruk trasy w Twoim komputerze. Trasy powinny uwzględniać te wymienione powyżej.

PS: Aby zapobiec zawieszonym sesjom, na siłę odłączamy tunele użytkowników z protokołami PPTP, L2TP, L2TP/IPsec 24 godziny po nawiązaniu połączenia. Jeśli skonfigurowano poprawnie, połączenia powinny zostać automatycznie ponownie nawiązane.

Wirtualne sieci prywatne zyskały zasłużoną popularność. Jest niezawodny i

bezpieczne narzędzie przeznaczone do organizowania sieci między lokalizacjami

infrastrukturę i połączenia zdalnego dostępu. W ostatnich latach m.in

PPTP zajmuje szczególne miejsce wśród istniejących protokołów VPN. Rozwiązania oparte na tym

powszechne, łatwe do wdrożenia i zapewniające wystarczający poziom ochrony

większość firm.

Dlaczego PPTP?

Protokół tunelowy PPTP umożliwia szyfrowanie ruchu wieloprotokołowego i

następnie zapakuj go w nagłówek IP, który zostanie przesłany

sieć lokalna lub globalna. PPTP wykorzystuje:

- Połączenie TCP do zarządzania tunelami;

- zmodyfikowana wersja GRE (General Route Encapsulation) dla

enkapsulowanie ramek PPP tunelowanych danych.

Ładunek przesyłanych pakietów może być szyfrowany (przy użyciu

protokół szyfrowania danych MPPE), skompresowany (z wykorzystaniem algorytmu MPPC) lub

szyfrowane i skompresowane.

PPTP jest łatwy we wdrożeniu, nie wymaga infrastruktury certyfikatów i

Kompatybilny z większością urządzeń NAT. Wszystkie wersje systemu Microsoft Windows

począwszy od Windows 95 OSR2, zawierają klienta PPTP. Również klienci dla

Połączenia PPTP są dostępne w systemach Linux, xBSD i Mac OS X. Dostawcy są tego świadomi

zalety i dlatego często organizuj połączenie internetowe

korzystaj z protokołu PPTP, mimo że początkowo ma on mniejsze bezpieczeństwo,

niż L2TP, IPSec i SSTP (PPTP jest ponadto wrażliwy na ataki słownikowe

Połączenie VPN oparte na protokole PPTP zapewnia prywatność,

ale nie integralność przesyłanych danych, ponieważ nie sprawdza się tych danych

nie zostały zmienione podczas wysyłki).

To jest nic nie warte: w dużych sieciach preferowany jest protokół PPTP zamiast PPPoE. Przecież kiedy

przy użyciu tego ostatniego wyszukiwanie serwera odbywa się poprzez wysłanie

pakiety rozgłoszeniowe, które mogą zostać utracone na przełącznikach, a sieć taka właśnie jest

pakiety są „zalane” całkiem przyzwoicie.

Uwierzytelnianie i szyfrowanie

W systemach Vista i Win2k8 lista protokołów uwierzytelniania PPP jest zauważalnie zmniejszona.

SPAP, EAP-MD5-CHAP i MS-CHAP, które od dawna uznawane są za niebezpieczne (w

Używają algorytmów mieszania MD4 i szyfrowania DES). Lista dostępnych

protokoły wyglądają teraz tak: PAP, CHAP, MSCHAP-v2 i EAP-TLS (wymaga

certyfikaty użytkownika lub karty inteligentne). Wysoce polecany

użyj MSCHAP-v2, ponieważ jest bardziej niezawodny i zapewnia wzajemność

uwierzytelnianie klienta i serwera. Określ także za pomocą zasad grupy

obowiązkowe używanie silnych haseł.

Aby zaszyfrować połączenie VPN za pomocą MPPE, 40, 56 i

128-bitowe klucze RSA RC4. We wczesnych wersjach systemu Windows ze względu na ograniczenia eksportu

w technologii wojskowej dostępny był tylko klucz 40-bitowy i to z pewnymi zastrzeżeniami

– 56-bitowy. Od dawna uznawano je za niewystarczające i począwszy od Visty

Obsługiwana jest tylko długość klucza 128-bitowego. Może zaistnieć pewna sytuacja

że klient nie ma wsparcia dla tej opcji, więc dla starszych wersji systemu Windows

musisz pobrać wszystkie dodatki Service Pack lub aktualizacje zabezpieczeń. Na przykład WinXP SP2

połączy się z serwerem Win2k8 bez żadnych problemów.

Aby samodzielnie przeglądać listę algorytmów obsługiwanych przez system i

długości kluczy, zobacz klucz rejestru HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

W szczególności ustawienia algorytmów szyfrowania znajdują się w gałęzi Ciphers\RC4.

Możesz wymusić aktywację żądanej opcji, tworząc parametr dword „Enabled” i

ustawiając jego wartość na „ffffffff”. Jest inny sposób, którego Microsoft nie robi

zaleca – włączenie obsługi 40/56-bitowych kluczy RC4 na serwerze Win2k8.

Aby to zrobić, należy ustawić wartość rejestru HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto na „1”

i zrestartuj system.

Konfigurowanie serwera PPTP w Win2k8

Typowa konfiguracja do uruchomienia VPN składa się z kontroler domeny, serwery

RRAS (routing i dostęp zdalny) I NPS (serwer zasad sieciowych). W trakcie

Konfigurując te role, zostaną dodatkowo aktywowane usługi DHCP i DNS.

Serwer, który ma pełnić rolę VPN, musi najpierw zainstalować rolę RRAS.

dołączyć do domeny. W przeciwieństwie do L2TP i SSTP, certyfikaty podczas uruchamiania PPTP

nie są potrzebne, więc serwer certyfikatów (usługi certyfikatów) nie jest wymagany.

Urządzenia sieciowe, które będą brały udział w budowie VPN (m.in

ADSL i podobne modemy) muszą być odpowiednio podłączone i skonfigurowane

obraz (Start -> Panel sterowania -> Menedżer urządzeń). Dla niektórych schematów

VPN (korzystający z NAT i łączący dwie sieci) będzie wymagał co najmniej

dwa urządzenia sieciowe.

Korzystanie z kreatora instalacji roli (Menedżer serwera -> Role -> Zainstaluj

rolę), zainstaluj rolę Usługi zasad dostępu do sieci

Usługi) i przechodzimy do wyboru usług roli, gdzie zaznaczamy wszystkie komponenty „Usługi

Usługi routingu i dostępu zdalnego.

Kliknij „Dalej” i w kolejnym oknie potwierdź ustawienia, klikając „Zainstaluj”.

Usługa dostępu zdalnego i routingu jest zainstalowana, ale jeszcze nie skonfigurowana

nie biegam. Aby skonfigurować parametry pracy, przejdź do „Menedżera serwera” w

zakładka „Role -> Zasady sieciowe i usługi dostępu -> Routing i

zdalny dostęp”; alternatywnie możesz skorzystać z opcji „Routing i

dostęp zdalny”, wywoływany z zakładki „Administracja” w menu „Start”.

Na liście zaznaczamy nasz serwer (do konsoli można podłączyć kilka

systemy) i w menu kontekstowym kliknij „Konfiguruj i włącz routing i

dostęp zdalny” (Skonfiguruj i włącz routing i dostęp zdalny). Jeśli wcześniej

Jeśli podejmowano próby konfiguracji usługi, zainstaluj ją ponownie

Niektóre opcje będą musiały to zatrzymać, wybierając „Wyłącz”

routing i zdalny dostęp.” W takim przypadku wszystkie ustawienia zostaną zresetowane.

Pojawiający się kreator instalacji poprosi Cię o wybranie typowej konfiguracji serwera,

które najbardziej odpowiada zamierzonym zadaniom. W menu wyboru -

pięć punktów, cztery z nich zapewniają gotowe instalacje:

- Dostęp zdalny (VPN lub modem) – umożliwia użytkownikom łączenie się

za pośrednictwem połączenia zdalnego (wdzwanianego) lub bezpiecznego (VPN); - Translacja adresów sieciowych (NAT) – przeznaczona do łączenia się

Internet kilku klientów poprzez jeden adres IP; - Dostęp do sieci zdalnej (VPN) i NAT – to mieszanka poprzednich

punktów, zapewnia możliwość dostępu do Internetu z jednego adresu IP oraz

Zdalne połączenie; - Bezpieczne połączenie pomiędzy dwiema sieciami - podłączenie jednej sieci do

inny, odległy.

Następny krok dla każdego z tych punktów będzie indywidualny. Na przykład kiedy

konfigurując SSTP (patrz artykuł „ ”), wybraliśmy trzeci

scenariusz. W przypadku PPTP każda z proponowanych opcji jest odpowiednia, chociaż jest zalecana

Pozycja „Dostęp zdalny” jest uważana za domyślną. Jezeli tam

trudności przy wyborze schematu wybierz piąty element „Konfiguracja specjalna” lub według

Po zakończeniu pracy kreatora kontynuuj konfigurację w trybie ręcznym. Ponadto możesz

zapoznaj się z dokumentacją klikając link „Więcej szczegółów” znajdujący się w dolnej części okna.

W kolejnym kroku zaznaczamy listę usług, które powinny być włączone na serwerze.

Takich punktów jest pięć, ich nazwy mówią same za siebie:

- Dostęp do wirtualnej sieci prywatnej (VPN);

- Dostęp zdalny (poprzez sieć telefoniczną);

- Połączenie na żądanie (do kierowania oddziałów organizacyjnych);

- Tłumaczenie adresów sieciowych (NAT);

- Routing w sieci lokalnej.

Właściwie wszystkie presety wspomniane powyżej sprowadzają się do

aktywowanie tych usług w różnych kombinacjach. W większości przypadków powinieneś wybrać

„Dostęp zdalny (VPN lub modem)”, a następnie „Dostęp do wirtualnej sieci prywatnej”

(VPN)”. Następnie wystarczy wskazać interfejs sieciowy, do którego jest podłączony

Internet (zaznaczając go myszką). Jeśli master wykryje tylko jeden aktywny

połączenia, zakończy się to ostrzeżeniem, że dla tego trybu

wymagana jest inna karta sieciowa lub wyświetli monit o przejście do ustawień w trybie „Konfiguracja specjalna”.

Pole wyboru „Bezpieczeństwo przy użyciu filtra pakietów statycznych”.

Zaleca się pozostawienie go napiętego. Takie filtry pozwalają na ruch VPN tylko z

określony interfejs i wyjątki dla dozwolonych portów VPN będą musiały być

skonfiguruj ręcznie. W takim przypadku możesz skonfigurować filtry statyczne i zaporę sieciową

Windows na jednym interfejsie, ale nie jest to zalecane, ponieważ spowoduje to zmniejszenie

wydajność.

W kroku „Przydzielanie adresów IP” należy wybrać sposób pozyskiwania adresów IP przez klientów

podczas łączenia się z serwerem VPN: „Automatycznie” lub „Z określonego zakresu

adresy”. Uwierzytelniania konta można dokonać w następujący sposób:

Serwer RRAS, a także dowolny inny serwer obsługujący protokół RADIUS. Przez

Domyślnie oferowana jest pierwsza opcja, ale w dużej sieci z kilkoma serwerami

RRAS lepiej jest używać RADIUS. Na tym kończy się praca mistrza. Kliknij

przycisk „Zakończ”, a okno, które się pojawi poinformuje Cię o konieczności skonfigurowania pliku „Agent

Przekaźnik DHCP”. Jeśli RRAS i serwer DHCP znajdują się w tym samym segmencie i nie

problemy z wymianą pakietów usług, wówczas nie ma potrzeby konfigurowania agenta Relay

(nawiasem mówiąc, na interfejsie wewnętrznym jest domyślnie aktywowany).

Ustawienia konsoli

Drzewo ustawień będzie teraz dostępne w oknie konsoli. Warto przejść

wszystkie punkty, aby dowiedzieć się, co jest gdzie. Tak więc w akapicie „Interfejsy

sieci” wyświetli wszystkie wcześniej skonfigurowane interfejsy sieciowe. Wybierając z menu

w pozycji „Utwórz nowy interfejs połączeń na żądanie” możesz dodać połączenie

do serwerów VPN lub PPPoE. Aby wyświetlić listę protokołów, używanych portów i

ich stany trafiają do „Portów”. Umożliwia to przycisk „Dostosuj” w oknie „Właściwości”.

zmienić parametry pracy wybranego protokołu. Na przykład domyślnie

liczba połączeń (portów) PPTP, L2TP i SSTP jest ograniczona do 128, oraz

Wszystkie połączenia są dozwolone (zdalne i na żądanie). Jak

(opcjonalnie) identyfikator serwera wykorzystujący numer telefonu wpisany w polu

„Numer telefonu do tego urządzenia”.

Pozycja „Klienci dostępu zdalnego” wyświetla listę podłączonych

klienci. Numer obok nazwy przedmiotu poinformuje Cię o jego numerze. Z pomocą

menu kontekstowym, możesz sprawdzić status klienta i w razie potrzeby

wyłączyć. Dwa punkty IPv4 i IPv6 umożliwiają konfigurację filtrów IP, statycznych

tras, agenta przekazującego DHCP i niektórych innych parametrów.

Pracuj ze smakiem

Nie możemy nie wspomnieć o kolejnej funkcji, która znacząco ułatwi Ci życie.

Administratorzy — pakiet administracyjny Menedżera połączeń CMAK (połączenie

Zestaw administracyjny menedżera). Kreator CMAK tworzy profil, który Ci to umożliwi

użytkownikom logowanie się do sieci tylko przy użyciu tych właściwości połączenia, które

administrator określi za nich. Nie jest to nowość w Win2k8 - CMAK był dostępny dla Win2k

i obsługuje klientów do Win95. Jednak dostawcy nadal są

zamiast dostarczać użytkownikowi skomplikowane instrukcje

gotowe pliki z ustawieniami.

CMAK jest składnikiem Win2k8, ale nie jest instalowany domyślnie. Ja

Proces instalacji za pomocą Menedżera serwera jest standardowy. Wybierz „Komponenty – Dodaj komponenty” i w wyświetlonym kreatorze zaznacz

"Plastikowa torba

administracja menedżera połączeń”. Po zakończeniu instalacji ta sama nazwa

Skrót pojawi się w menu Administracja.

Gdy zadzwonisz do SMAK, uruchomi się kreator, który pomoże Ci utworzyć profil dyspozytora

znajomości. W pierwszym kroku wybierz system operacyjny, dla którego przeznaczony jest profil.

Dostępne są dwie opcje: Vista i Windows 2000/2003/XP. Ich główna różnica polega na tym

jest to, że Vista obsługuje SSTP. Następnie wybierz „Nowy profil”. Jeść

możliwość wykorzystania istniejącego profilu jako szablonu; późniejszy

Poniższe kroki sugerują połączenie wielu profili. Podaj nazwę usługi

(użytkownicy zobaczą to po zainstalowaniu pakietu) i nazwę pliku, w którym będzie się on znajdował

profil został zapisany. Podczas tworzenia profilu usługi kreator CMAK kopiuje wszystkie przychodzące wiadomości

do plików tego profilu w Program Files\CMAK\Profiles. W niektórych sieciach

uwierzytelnianie używa nazwy obszaru, na przykład w systemie Windows

to jest nazwa domeny AD ( [e-mail chroniony]). Kreator umożliwia określenie nazwy obszaru,

który zostanie automatycznie dodany do loginu. Na koniec dodajemy wsparcie

Połączenia VPN. Aktywuj pole wyboru „Książka telefoniczna z tego profilu”, a następnie

wybierz „Zawsze używaj jednego serwera VPN” lub „Zezwól użytkownikowi

wybierz serwer VPN przed połączeniem.” W drugim przypadku musisz

przygotuj plik txt z listą serwerów (format pliku).

Na etapie „Utwórz lub edytuj” wybierz „Edytuj”, aby pojawiło się okno „Edytuj VPN”. Istnieją trzy zakładki (przy aktywnym IPv6 - cztery). W

„Ogólne” zaznacz „Wyłącz udostępnianie plików i drukarek” (w większości przypadków to

funkcjonalność nie jest wymagana). IPv4 określa adresy podstawowe i

dodatkowe serwery DNS i WINS. Zaznaczając odpowiednie pola możesz to zrobić

określ użycie połączenia PPTP jako bramy domyślnej i aktywuj

Kompresja nagłówka IP. Ustawienia zabezpieczeń dokonuje się w zakładce o tej samej nazwie.

Tutaj wskazujemy, czy konieczne jest użycie szyfrowania i zaznaczamy to konieczne

metody uwierzytelniania. Lista strategii VPN umożliwia określenie metody

będzie używany podczas łączenia się z serwerem VPN. Opcje są dwie: tylko

jeden protokół lub wyliczanie protokołów do momentu pomyślnej aktywacji połączenia. W

W kontekście artykułu interesuje nas „Użyj tylko PPTP” lub „Najpierw PPTP”.

To wszystko, zamknij okno i idź dalej.

Strona Dodaj książkę telefoniczną umożliwia określenie używanych numerów

aby połączyć się z serwerem dial-up. Jeśli to konieczne, możesz również skonfigurować

automatyczna aktualizacja listy numerów. Strona Konfiguruj wpisy zdalne

dostęp do sieci”, a także okno, które pojawia się po kliknięciu „Zmień”, są podobne

zawartość za pomocą opcji „Utwórz lub edytuj”. Następny krok pozwala na modyfikację

tablice routingu na podłączonych klientach: w większości przypadków lepiej

zostaw opcję „Nie zmieniaj tablic routingu”. W razie potrzeby podać parametry

proxy dla IE. Oprócz standardowych ustawień kreator umożliwia instalację

akcje, które można wykonać na różnych etapach połączenia z klientem

(na przykład uruchomić program). Następnie ustawiamy ikony dla różnych sytuacji (windows

połączenie, książka telefoniczna itd.), wybierz plik pomocy, informacje o

wsparcie. Jeśli to konieczne, dołącz do profilu menedżera połączeń. Może

być przydatne w systemach klienckich z systemem operacyjnym, który nie zawiera

dyspozytor Tutaj możesz także dodać plik tekstowy z umową licencyjną i

dodatkowe pliki, które zostaną dołączone do profilu. To jest ta praca

Kreator został zakończony – w podsumowaniu zostanie wyświetlona ścieżka do pliku instalacyjnego. Kopiuj

go do folderu publicznego, aby użytkownicy mogli go swobodnie pobrać.

Teraz użytkownicy muszą tylko uruchomić plik wykonywalny i odpowiedzieć

jedno i jedyne pytanie: udostępnij to połączenie „Wszystkim”

użytkowników” lub „Tylko dla mnie”. Po czym pojawi się ikona nowego połączenia

dodany do „Połączenia sieciowe” i pojawi się okno rejestracji, w którym

Musisz podać swoją nazwę użytkownika i hasło. Bardzo wygodnie!

Zarządzanie RRAS za pomocą Netsh

Niektórymi ustawieniami serwera RRAS można zarządzać za pomocą narzędzia Netsh

(powłoka sieciowa). Możesz dodać typ uwierzytelniania konta według

zespół pomocy:

> Netsh ras dodaj typ uwierzytelnienia PAP|MD5CHAP|MSCHAPv2|EAP

Dla wcześniejszych wersji systemu Windows dostępny jest także MSCHAP|SPAP. Tryb testowania:

> Netsh ras ustaw tryb autoryzacji STANDARD|NODCC|BYPASS

Zarejestruj swój komputer jako serwer RRAS w AD:

> Netsh ras dodaj zarejestrowany serwer

Dodaj rozszerzenie PPP:

> Netsh ras dodaj łącze SWC|LCP

Rozszerzenie SWC zapewnia kompresję oprogramowania, a LCP umożliwia to samo

Rozszerzenie protokołu PPP. Rodzaje komunikacji wielolinkowej obsługiwane przez PPP:

> Netsh ras dodaje multilink MULTI|BACP

Właściwości konta ustawia się w następujący sposób:

> Netsh ras ustaw użytkownika

Za pomocą opcji „ustaw klienta” możesz przeglądać statystyki lub wyłączać klienta.

Zapisywanie i przywracanie konfiguracji RRAS przy użyciu Netsh jest również łatwe:

> Zrzut ras Netsh > „nazwa pliku”

> Netsh exec „nazwa pliku”

Ponadto wiele ustawień zawiera kontekst „ras aaaa”.

Więcej informacji na temat Netsh można znaleźć w artykule „Bieg drużynowy do obozu Longhorn” w

.

INFORMACJE

PPTP został opracowany przed stworzeniem standardów IPsec i PKI i jest obecnie

time jest najpopularniejszym protokołem VPN.