Cum se configurează o conexiune pptp pe Windows 7. Conexiune PPTP - ce este? Merită să folosiți utilități terțe?

- Pasul 1. Faceți clic pe pictograma de rețea din bara de activități și deschideți Centrul de rețea și partajare.

Pasul 2. Selectați Configurarea unei noi conexiuni sau rețele.

Pasul 2. Selectați Configurarea unei noi conexiuni sau rețele.

Pasul 3. Selectați Conexiune la locul de muncăȘi creați o nouă conexiune(dacă apare o fereastră nouă) și faceți clic Mai departe.

Pasul 3. Selectați Conexiune la locul de muncăȘi creați o nouă conexiune(dacă apare o fereastră nouă) și faceți clic Mai departe.

Pasul 4. Selectați Folosește-mi conexiunea la internet (VPN).

Pasul 4. Selectați Folosește-mi conexiunea la internet (VPN).

Pasul 5. introduce Nume gazdă(din fișierul text PPTP din panoul utilizatorului) ca adrese de internetși dați un nume conexiunii în câmp Numele destinației. Specifica Nu vă conectați acumși faceți clic Mai departe.

Pasul 5. introduce Nume gazdă(din fișierul text PPTP din panoul utilizatorului) ca adrese de internetși dați un nume conexiunii în câmp Numele destinației. Specifica Nu vă conectați acumși faceți clic Mai departe.

Pasul 6. Introduceți informațiile de autorizare (din fișierul text PPTP din panoul utilizatorului). Specifica Amintiți-vă această parolăși faceți clic Crea. Închide următoarea fereastră.

Pasul 6. Introduceți informațiile de autorizare (din fișierul text PPTP din panoul utilizatorului). Specifica Amintiți-vă această parolăși faceți clic Crea. Închide următoarea fereastră. Pasul 7 Faceți clic pe pictograma de rețea din bara de activități. Faceți clic dreapta pe conexiunea pe care tocmai ați creat-o și conectați-vă Proprietăți.

Pasul 7 Faceți clic pe pictograma de rețea din bara de activități. Faceți clic dreapta pe conexiunea pe care tocmai ați creat-o și conectați-vă Proprietăți.

Pasul 8 Selectați o filă Siguranțăși schimbați tipul VPN în Protocol de tunel punct la punct (PPTP)și criptarea datelor activată Cel mai persistent. Faceți clic pe butonul Bine.

Pasul 8 Selectați o filă Siguranțăși schimbați tipul VPN în Protocol de tunel punct la punct (PPTP)și criptarea datelor activată Cel mai persistent. Faceți clic pe butonul Bine.

Pasul 9 Conexiunea VPN este gata. Acum faceți clic pe pictograma de rețea din bara de activități, selectați noua conexiune VPN și faceți clic Conexiune.

Pasul 9 Conexiunea VPN este gata. Acum faceți clic pe pictograma de rețea din bara de activități, selectați noua conexiune VPN și faceți clic Conexiune.

Pasul 10 Clic Conexiune.NB! Nu utilizați niciodată funcția de salvare a parolei pe computere publice! Dacă cineva se conectează folosind datele salvate, conexiunea dvs. va fi deconectată!

Pasul 10 Clic Conexiune.NB! Nu utilizați niciodată funcția de salvare a parolei pe computere publice! Dacă cineva se conectează folosind datele salvate, conexiunea dvs. va fi deconectată!

Pasul 11 Faceți clic pe pictograma de rețea din bara de activități și faceți clic Închide pentru a rupe legătura.

Pasul 11 Faceți clic pe pictograma de rețea din bara de activități și faceți clic Închide pentru a rupe legătura. Pasul 12 Dacă vezi o fereastră Setări de locație în rețea, Selectați Rețeaua comunitară.

Pasul 12 Dacă vezi o fereastră Setări de locație în rețea, Selectați Rețeaua comunitară.

Eliminarea unei conexiuni VPN

Una dintre întrebările frecvente de către utilizatorii noștri este cum să adăugați o altă adresă IP la serverul lor. Puteți atribui adresa IP privată picăturii dvs. creând un tunel VPN. Există mai multe opțiuni pentru a vă construi propria rețea privată virtuală (VPN) sau pentru a atribui un certificat SSL acestei adrese IP. Dintre toate opțiunile posibile, cea mai bună alegere este între PPTP și OpenVPN. Protocolul de tunel punct la punct (PPTP) vă permite să vă puneți VPN-ul în funcțiune foarte rapid și este compatibil cu majoritatea dispozitivelor mobile. Și deși PPTP este mai puțin sigur decât OpenVPN, este mai rapid și utilizează mai puțină putere CPU.

Pasul 1 - Instalați PPTP

Trebuie să selectați un server care va fi responsabil pentru distribuirea adreselor IP către alte servere și pentru autorizarea tuturor serverelor dvs. din VPN. Va deveni serverul tău PPTP.

Pe CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y instalează pptpd

Pe Ubuntu 12.10 x64:

Apt-get install pptpd

Acum trebuie să editați fișierul /etc/pptpd.conf adăugând următoarele linii la acesta:

Localip 10.0.0.1 remoteip 10.0.0.100-200

În acest caz, localip este adresa IP a serverului dvs., iar remoteip sunt adresele IP care vor fi alocate clienților care se conectează la acesta.

Aici client este numele de utilizator (login), server este tipul de serviciu (în exemplul nostru - pptpd), secret este parola, iar adresele IP indică ce adrese IP se pot autentifica (cu această autentificare și parolă). Prin setarea unui asterisc * în câmpul adrese IP, indicați că această pereche de autentificare/parolă ar trebui să fie acceptată de la orice IP.

Pasul 2 - Adăugarea serverelor DNS la /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Acum puteți porni demonul PPTP:

Reporniți serviciul pptpd

Verificați dacă rulează și acceptă conexiuni:

Pasul 3 - Configurarea redirecționării

Este foarte important să activați redirecționarea IP pe serverul PPTP. Acest lucru vă va permite să redirecționați pachete între IP-ul public și IP-urile private pe care le-ați configurat folosind PPTP. Doar editați /etc/sysctl.conf pentru a adăuga următoarea linie dacă nu era deja acolo:

Net.ipv4.ip_forward = 1

Pentru a aplica modificările, executați comanda sysctl -p

Pasul 4 - Creați reguli NAT pentru iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveDacă doriți, de asemenea, ca clienții dvs. PPTP să poată comunica între ei, adăugați următoarele reguli pentru iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Acum serverul tău PPTP funcționează și ca router.

Dacă doriți să setați o limită pentru care serverele se pot conecta la picăturile dvs., puteți seta o regulă de tabel IP care restricționează conexiunile TCP la portul 1723.

Pasul 5 - Configurarea clienților

Instalați clientul PPTP pe serverele dvs. client:

Yum -y instalează pptp

Pasul 6 - Adăugarea modulului Kernel necesar

modprobe ppp_mppeCreați un fișier nou /etc/ppp/peers/pptpserver și adăugați următoarele rânduri acolo, înlocuind numele și parola cu valorile dvs.:

Pty „pptp 198.211.104.17 --nolaunchpppd” caseta de nume 1 parola 24oiunOi24 nume la distanță PPTP require-mppe-128

Aici 198.211.104.17 este adresa IP publică a serverului nostru PPTP, box1 și 24oiunOi24 sunt perechea login/parolă pe care am setat-o în fișierul /etc/ppp/chap-secrets de pe serverul nostru PPTP.

Acum putem „apela” acest server PPTP. În următoarea comandă trebuie să utilizați numele pe care l-ați dat fișierului peer din directorul /etc/ppp/peers/. Deoarece am numit acest fișier pptpserver în exemplul nostru, comanda noastră arată astfel:

Pppd apelează pptpserver

Ar trebui să vedeți o conexiune reușită în jurnalele serverului PPTP:

Pe clientul PPTP, configurați rutarea către rețeaua privată prin interfața ppp0:

Ruta IP adaugă 10.0.0.0/8 dev ppp0

Interfața dvs. ppp0 ar trebui să fie configurată, ceea ce poate fi verificat prin rularea ifconfig

Acum puteți trimite ping la serverul PPTP și la orice alți clienți conectați la această rețea:

Putem adăuga un al doilea client PPTP la această rețea:

Yum -y instalează pptp modprobe ppp_mppe

Adăugați liniile necesare în fișierul /etc/ppp/peers/pptpserver (înlocuind login-urile și parolele cu propriile dvs.):

Pty „pptp 198.211.104.17 --nolaunchpppd” caseta de nume 2 parola 239Aok24ma nume la distanță PPTP require-mppe-128

Acum, pe al doilea client, rulați următoarele comenzi:

Pppd call pptpserver ip route add 10.0.0.0/8 dev ppp0

Puteți face ping la primul client, iar pachetele vor trece prin serverul PPTP și vor fi redirecționate conform regulilor tabelelor IP pe care le-am stabilit mai devreme:

Această configurare vă va permite să vă creați propria rețea privată virtuală:

Dacă doriți ca toate dispozitivele dvs. să comunice în siguranță pe aceeași rețea, acesta este cel mai rapid mod de a face acest lucru.

Puteți utiliza această abordare cu Nginx, Squid, MySQL și orice alte aplicații.

Deoarece traficul din rețea este criptat cu criptare pe 128 de biți, PPTP consumă mai puțin CPU decât OpenVPN, dar oferă totuși un nivel suplimentar de securitate pentru traficul dvs.

În acest articol ne vom uita la setare PPTP-VPN servere în Ubuntu. Un server VPN este un lucru foarte util în gospodărie, oferind o conexiune sigură, criptată la o rețea locală (de exemplu, o rețea de acasă) de computere la distanță, smartphone-uri și dispozitive similare. De exemplu, serverul VPN vă va permite să:

- Asigurați-vă confidențialitatea datelor transmise și primite atunci când dvs. (laptop-ul, smartphone-ul) vă aflați într-o rețea nede încredere și există o amenințare din partea acestei rețele.

- Este sigur să gestionați serverul prin intermediul, deoarece parola pentru partajarea ecranului este de obicei transmisă în text clar (excepția este desktopul la distanță în Mac OS X și gestionarea acestuia folosind Apple Remote Desktop), motiv pentru care este complet inacceptabil să vă conectați la desktop-ul direct prin Internet.

- Același lucru se poate spune dacă utilizați FTP clasic pentru a transfera fișiere - protocolul nu oferă nici un mecanism de autentificare sigur, motiv pentru care încearcă să folosească SFTP ori de câte ori este posibil.

- Este sigur să faci schimb de date atât cu serverul, cât și cu computerele care alcătuiesc rețeaua locală (de acasă) (cu condiția să nu existe atac HPVC, Hackers Right in the Apartment).

În general, un VPN vă va oferi un tunel virtual criptat între un server și o mașină la distanță, cu toate consecințele care decurg. Dacă vă imaginați internetul ca pe o țeavă, atunci VPN-ul creează o țeavă cu diametru mai mic în interiorul său, accesibilă doar „oamenii săi”.

Acum că ne-am uitat la beneficiile generale ale VPN, este timpul să ne familiarizăm cu tehnologia mai detaliat și să înțelegem ce tipuri de VPN există.

Astăzi există mai multe implementări VPN:

După aceea, editați fișierul /etc/pptpd.conf rulând în Terminal:

sudo pico /etc/pptpd.conf

Asa arata fisierul pentru mine:

Apoi în fișierul /etc/ppp/chap-secrets adăugăm utilizatori care vor avea dreptul de a se conecta la rețeaua VPN. Introduceți în terminal:

sudo pico /etc/ppp/chap-secrets

Și adăugați informații la acest fișier în următoarea formă:

# Secrete pentru autentificare folosind CHAP

# adrese IP secrete ale serverului client

andrey pptpd andrey12 *

Astfel, i-am acordat utilizatorului andrey cu parola andrey12 dreptul de a se conecta la rețeaua noastră VPN. Utilizatorului andrey i se va da prima adresă IP disponibilă din intervalul specificat. Dacă doriți ca utilizatorului să primească întotdeauna aceeași adresă IP, specificați IP-ul dorit în loc de „*”. Acordați atenție numelui serviciului - pptpd - trebuie să fie același cu cel specificat în parametrul name din fișierul /etc/ppp/pptpd-options.

Am terminat cu setările serverului VPN; acum trebuie să-l repornim pentru ca modificările pe care le-am făcut să aibă efect. Pentru a face acest lucru, rulați în Terminal:

sudo /etc/init.d/pptpd reporniți

Dacă este necesar ca clienții de la distanță conectați să aibă acces la Internet prin VPN, deschideți /etc/rc.local și DEAsupra „ieșirea 0” adăugați următoarele rânduri:

# Redirecționare IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

și decomentați această linie în fișierul /etc/sysctl.conf:

net.ipv4.ip_forward=1

Dacă serverul dumneavoastră VPN nu este conectat direct la Internet, cel mai probabil va trebui să redirecționați portul TCP-1723 și „protocolul 47”, cunoscut și sub numele de GRE, la adresa IP locală a serverului VPN. Consultați instrucțiunile de configurare a routerului pentru a parcurge pașii necesari. Evident, serverul din spatele routerului trebuie să aibă un IP local permanent, iar routerul în sine trebuie să aibă un IP „extern” permanent, sau va trebui să utilizați serviciul „DNS dinamic”, dar acesta este un subiect complet diferit.

Reporniți serverul. Puteți încerca să vă conectați. VPN-ul dvs. ar trebui să fie accesibil de oriunde din lume unde există internet.

Conectarea unui client cu Mac OS X 10.6

Pentru a vă conecta la un VPN cu Mac OS X 10.6, deschideți „Preferințe de sistem”, accesați secțiunea „Rețea”, sub lista de interfețe, faceți clic pe „+” din partea de jos și în fereastra de adăugare a interfeței care apare, selectați „Interfață”. : VPN”, „Tip VPN: PPTP” . Și faceți clic pe create. În setări, specificați:

- Nume de domeniu al serverului VPN sau adresa IP

- Numele contului (autentificare)

- Codificare (criptare canal) – selectați „Maximum (numai 128 de biți)”

Apoi faceți clic pe „Setări de identificare”, indicați că identificarea se realizează folosind o parolă și introduceți parola.

Faceți clic pe „Avansat” și bifați sau debifați caseta de selectare „Trimite tot traficul prin VPN”. Dacă caseta de selectare este bifată, atunci absolut tot traficul va trece prin serverul VPN și vă va fi livrat printr-un canal criptat. Dacă caseta de selectare este debifată, atunci numai traficul destinat rețelei locale la distanță va trece prin canalul VPN (de exemplu, puteți gestiona serverul prin Remote Desktop), iar restul traficului, cum ar fi primirea de e-mailuri și încărcarea paginilor web, va se efectuează direct de pe Internet de-a lungul celui mai scurt traseu. Confirmați modificările făcând clic pe „OK”.

Acum puteți încerca să vă conectați făcând clic pe „Conectați” (vezi prima captură de ecran) sau selectând conexiunea VPN dorită în bara de meniu din partea de sus.

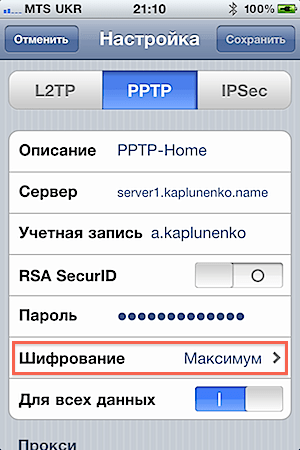

Conectarea iPhone cu iOS 4

Pentru a conecta un iPhone care rulează iOS 4 la un VPN PPTP, deschideți Setări, accesați secțiunea „General”, apoi „Rețea”. Faceți clic pe elementul „VPN”; dacă nu aveți configurații VPN, va apărea „Neconfigurat” lângă acesta. Faceți clic pe „Adăugați configurație VPN...”. În fereastra care se deschide, accesați fila PPTP și completați:

- Descriere – cum va fi numită această conexiune VPN

- Server – nume de domeniu sau adresa IP

- Cont – autentificarea dvs

- RSA SecurID – lăsați-l dezactivat

- Parolă – introduceți parola

- Criptare - selectați „Maximum”

- Pentru toate datele – fie porniți, fie dezactivați-l, ghidat de considerentele descrise mai sus

Diagnosticarea conexiunii

PPTP pornește de obicei fără probleme și, cu o configurare inițială atentă, funcționează imediat (spre deosebire de L2TP-over-IPSec mai complex). Și dacă întâmpinați în continuare probleme de conexiune, utilizați următoarele comenzi pe client (în acest caz, Mac OS X) pentru a monitoriza jurnalul de conexiune în timp real:

coada -f /var/log/system.log

coada -f /var/log/ppp.log

Ar trebui să vezi așa ceva acolo:

2 mai 21:44:59 ATT pppd: PPTP se conectează la serverul „server1..456.789.10)…

2 mai 21:45:02 ATT pppd: conexiune PPTP stabilită.

2 mai 21:45:02 ATT pppd: Conectare: ppp0<-->priză

2 mai 21:45:08 ATT pppd: compresie fără stat MPPE pe 128 de biți activată

2 mai 21:45:09 ATT pppd: adresa IP locală 192.168.18.2

2 mai 21:45:09 ATT pppd: adresa IP la distanță 192.168.18.1

2 mai 21:45:09 ATT pppd: adresa DNS primară 10.0.0.1

2 mai 21:45:09 ATT pppd: adresa DNS secundară 10.0.0.1

Dacă trebuie să activați înregistrarea detaliată pe server, consultați referința deja menționată „Descrierea opțiunilor /etc/pptpd.conf și /etc/ppp/options.pptpd”.

„Criptanaliza protocolului de tunel punct la punct (PPTP) de la Microsoft” - Articolul este destul de vechi, de exemplu, nimeni nu a folosit mecanismul MS-CHAP de mult timp (la urma urmei, există MS-CHAP v.2, mult mai fiabil, deși, de asemenea, foarte departe de ideal), dar vă permite să vă faceți o impresie asupra schemei generale a modului în care funcționează PPTP. De asemenea, va fi clar de ce nu are rost să îmbunătățim și să finalizam PPTP, ci în schimb este mai bine să luăm în considerare opțiuni alternative, mai moderne.

„Cryptanalysis of Microsoft’s PPTP Authentication Extensions (MS-CHAPv2)” – Al doilea articol în continuarea celui menționat mai sus (nu există traducere, deci citim în limba lui Shakespeare), care discută despre PPTP îmbunătățit cu autentificarea MS-CHAP v2 și îmbunătățirea MPPE (criptare canal). Pe această opțiune s-a oprit dezvoltarea PPTP. Rezumatul articolului - MS-CHAP v2 este mai bun decât MS-CHAP v1, deoarece nu doar clientul este autorizat, ci clientul și serverul se autorizează reciproc, ceea ce elimină înlocuirea serverului. Criptarea canalului MPPE folosește acum o cheie diferită pentru a cripta datele de la server la client și de la client la server. Defectele evidente de securitate au fost eliminate, iar principala critică a PPTP acum este că protocolul rămâne sensibil la parolă, adică este la fel de sigur ca parola aleasă de utilizator.

" " - Pentru cei care au descoperit deja PPTP, vă sugerez să vă familiarizați cu tehnologia VPN mai avansată - L2TP/IPSec. Articolul a fost completat și editat pe parcursul a 3 ani; au fost luate în considerare multe nuanțe.

rezumat

PPTP este cel mai ușor serviciu VPN de configurat, dar nu îndeplinește cerințele moderne de securitate. În plus, PPTP este adesea blocat de furnizori și operatorii de telefonie mobilă. Prin urmare, implementarea PPTP pentru uz corporativ este justificată numai dacă este necesar să se asigure compatibilitatea cu echipamentele moștenite existente. Datorită simplității sale, acest tip de VPN este potrivit pentru a cunoaște cum funcționează rețelele private virtuale.

1. Creați un tunel pe pagina personală a sistemului, apoi

2. Accesați setările VPN ale sistemului dvs. de operare și creați o nouă conexiune.

Specificați adresa serverului msk.site,

În fila „Securitate”, selectați - Tip VPN - PPTP

Setați criptarea la „Opțional”

Autentificare - CAP. MS-CHAP v2

3. În fila Setări IP, debifați „Utilizați gateway-ul implicit în rețeaua la distanță”

4. Dacă doriți să utilizați serviciul nostru de server WINS, puteți bifa „Activați Netbios prin TCP/IP” (dar pentru o simplă conexiune la tunel acest element nu este important)

5. Stabiliți o conexiune și verificați dacă se face ping la adresa 172.16.0.1, apoi verificați dacă computerul dvs. a primit automat rutele necesare (prin DHCP):

172.16.0.0 255.255.0.0

Ruta care duce la rețeaua de domiciliu la distanță 192.168.x.x 255.255.255.0 (dacă este prezentă). .

Pentru a face acest lucru, executați comanda imprimare traseu pe calculatorul tau. Rutele ar trebui să includă pe cele enumerate mai sus.

PS: Pentru a combate sesiunile suspendate, deconectăm forțat tunelurile utilizatorilor cu protocoalele PPTP, L2TP, L2TP/IPsec la 24 de ore de la stabilirea conexiunii. Dacă sunt configurate corect, conexiunile ar trebui să se restabilize automat.

Rețelele private virtuale au câștigat o popularitate binemeritată. Este de încredere și

un instrument securizat conceput pentru a organiza rețelele între site-uri

infrastructură și conexiuni de acces la distanță. În ultimii ani, printre

PPTP ocupă un loc special printre protocoalele VPN existente. Soluții bazate pe acesta

comune, ușor de implementat și oferă un nivel de protecție suficient pentru

majoritatea companiilor.

De ce PPTP?

Protocolul tunel PPTP vă permite să criptați traficul multiprotocol și

apoi încapsulați (pachetați) într-un antet IP care va fi trimis

rețea locală sau globală. PPTP utilizează:

- Conexiune TCP pentru gestionarea tunelului;

- o versiune modificată a GRE (General Route Encapsulation) pentru

încapsularea cadrelor PPP de date tunelizate.

Sarcina utilă a pachetelor transmise poate fi criptată (folosind

protocol de criptare a datelor MPPE), comprimat (folosind algoritmul MPPC) sau

criptat și comprimat.

PPTP este ușor de implementat, nu necesită o infrastructură de certificat și

Compatibil cu marea majoritate a dispozitivelor NAT. Toate versiunile de Microsoft Windows

începând cu Windows 95 OSR2, acestea includ un client PPTP. De asemenea clienti pentru

Conexiunile PPTP sunt disponibile în Linux, xBSD și Mac OS X. Furnizorii sunt conștienți de acestea

avantaje, și de aceea să organizezi des o conexiune la Internet

utilizați PPTP, chiar dacă inițial are o securitate mai scăzută,

decât L2TP, IPSec și SSTP (PPTP este sensibil la atacurile de dicționar, în plus

Conexiunea VPN bazată pe protocolul PPTP asigură confidențialitatea,

dar nu și integritatea datelor transmise, deoarece nu există verificări ale datelor

nu au fost modificate în timpul expedierii).

Nu valoreaza nimic: în rețelele mari PPTP este de preferat PPPoE. La urma urmei, când

folosind acesta din urmă, căutarea serverului se realizează prin trimitere

transmite pachete care se pot pierde pe switch-uri, iar rețeaua este așa

pachetele sunt „inundate” destul de decent.

Autentificare și criptare

În Vista și Win2k8, lista protocoalelor de autentificare PPP este redusă considerabil.

SPAP, EAP-MD5-CHAP și MS-CHAP, care au fost mult timp recunoscute ca nesigure (în

Ei folosesc hashing MD4 și algoritmi de criptare DES). Lista celor disponibile

protocoalele arată acum astfel: PAP, CHAP, MSCHAP-v2 și EAP-TLS (necesită

certificate de utilizator sau carduri inteligente). Foarte recomandat

utilizați MSCHAP-v2, deoarece este mai fiabil și oferă reciproc

autentificarea client și server. De asemenea, prin politica de grup, specificați

utilizarea obligatorie a parolelor puternice.

Pentru a cripta o conexiune VPN utilizând MPPE, 40, 56 și

Chei RSA RC4 pe 128 de biți. În versiunile timpurii de Windows, din cauza restricțiilor de export

tehnologia militară era disponibilă doar o cheie pe 40 de biți și cu unele rezerve

– 56 de biți. Ele au fost mult timp recunoscute ca fiind insuficiente și, începând cu Vista,

Este acceptată numai lungimea cheii de 128 de biți. Poate apărea o situație

că clientul nu are suport pentru această opțiune, deci pentru versiunile mai vechi de Windows

trebuie să descărcați toate pachetele de servicii sau actualizările de securitate. De exemplu, WinXP SP2

se va conecta la serverul Win2k8 fără probleme.

Pentru a vizualiza independent lista de algoritmi acceptați de sistem și

lungimile cheilor, consultați cheia de registry HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

În special, setările pentru algoritmii de criptare se află în ramura Ciphers\RC4.

Puteți activa forțat opțiunea dorită creând parametrul dword „Activat” și

setându-și valoarea la „ffffffff”. Există o altă modalitate prin care Microsoft nu o face

recomandă – activarea suportului pentru cheile RC4 pe 40/56 de biți pe serverul Win2k8.

Pentru a face acest lucru, trebuie să setați valoarea de registry HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto la „1”

și reporniți sistemul.

Configurarea unui server PPTP în Win2k8

O configurație tipică pentru rularea unui VPN constă în controlor de domeniu, servere

RRAS (Routare și acces la distanță)Și NPS (Server de politici de rețea). În curs

Prin configurarea acestor roluri, serviciile DHCP și DNS vor fi activate suplimentar.

Serverul care urmează să îndeplinească rolul VPN trebuie mai întâi să instaleze rolul RRAS.

fi alăturat unui domeniu. Spre deosebire de L2TP și SSTP, certificatele când rulează PPTP

nu sunt necesare, deci nu este necesar un server de certificate (Servicii de certificate).

Dispozitivele de rețea care vor participa la construcția VPN (inclusiv

ADSL și modemuri similare) trebuie conectate și configurate corespunzător

imagine (Start -> Panou de control -> Manager dispozitive). Pentru unele scheme

Un VPN (folosind NAT și conectând două rețele) va necesita cel puțin

două dispozitive de rețea.

Utilizarea vrăjitorului de instalare a rolurilor (Manager server -> Roluri -> Instalare

rol), instalați rolul Network Access Policy Services

Servicii) și mergeți la selecția serviciilor de rol, unde marchem toate componentele „Servicii

Servicii de rutare și acces la distanță.

Faceți clic pe „Următorul” și în fereastra următoare confirmați setările făcând clic pe „Instalare”.

Serviciul de acces la distanță și rutare este instalat, dar nu este încă configurat și

nu alearga. Pentru a configura parametrii de funcționare, accesați „Manager server” în

fila „Roluri -> Politică de rețea și servicii de acces -> Rutare și

acces de la distanță”; alternativ, puteți utiliza „Routing și

acces la distanță”, apelat din fila „Administrare” a meniului „Start”.

Ne marchem serverul în listă (consola poate fi conectată la mai multe

sisteme) și în meniul contextual faceți clic pe „Configurați și activați rutarea și

acces la distanță" (Configurați și activați rutarea și accesul la distanță). Dacă înainte

Dacă s-au făcut încercări de configurare a serviciului, reinstalați

Unele opțiuni vor trebui să o oprească selectând „Dezactivare”

rutare și acces la distanță.” În acest caz, toate setările vor fi resetate.

Expertul de instalare care apare vă va solicita să selectați o configurație tipică de server,

care se potrivește cel mai mult cu sarcinile propuse. În meniul de selecție -

cinci puncte, patru dintre ele oferă instalații gata făcute:

- Acces de la distanță (VPN sau modem) – permite utilizatorilor să se conecteze

printr-o conexiune la distanță (dial-up) sau securizată (VPN); - Network Address Translation (NAT) – conceput pentru a se conecta la

Internetul mai multor clienți printr-o singură adresă IP; - Accesul la o rețea la distanță (VPN) și NAT - este o combinație a celor anterioare

puncte, oferă posibilitatea de a accesa Internetul de la o singură adresă IP și

conexiune la distanță; - Conexiune sigură între două rețele - conectarea unei rețele la

altul, la distanță.

Următorul pas pentru fiecare dintre aceste puncte va fi individual. De exemplu, când

configurarea SSTP (vezi articolul " "), am ales al treilea

scenariu. Pentru PPTP, oricare dintre opțiunile propuse este potrivită, deși cea recomandată

Elementul „Acces la distanță” este considerat implicit. În cazul în care există

dificultăți la alegerea unei scheme, selectați al cincilea element „Configurație specială” sau prin

După finalizarea expertului, continuați configurarea în modul manual. În plus, poți

consultați documentația făcând clic pe linkul „Mai multe detalii” aflat în partea de jos a ferestrei.

La pasul următor, marchem lista de servicii care ar trebui să fie activate pe server.

Există cinci astfel de puncte, numele lor vorbesc de la sine:

- Acces la o rețea privată virtuală (VPN);

- Acces de la distanță (prin rețea telefonică);

- Conexiune la cerere (pentru rutarea filialelor organizaționale);

- Traducerea adresei de rețea (NAT);

- Rutarea rețelei locale.

De fapt, toate presetările menționate mai sus se reduc la

activarea acestor servicii în diferite combinații. În cele mai multe cazuri, ar trebui să alegeți

„Acces la distanță (VPN sau modem)” și apoi „Acces la rețea privată virtuală”

(VPN)". Apoi, trebuie doar să indicați interfața de rețea la care este conectată

Internet (marcându-l cu mouse-ul). Dacă masterul detectează doar unul activ

conexiune, se va încheia cu un avertisment că pentru acest mod

este necesară o altă placă de rețea sau vă va solicita să accesați setările în modul „Configurare specială”.

Caseta de selectare „Securitate folosind filtrul de pachete static”.

Se recomandă să-l lăsați înarmat. Astfel de filtre permit traficul VPN numai cu

interfața specificată și excepțiile pentru porturile VPN permise vor trebui

configura manual. În acest caz, puteți configura filtre statice și un firewall

Windows pe o singură interfață, dar nu este recomandat, deoarece se va reduce

performanţă.

La pasul „Atribuire adrese IP”, selectați metoda de obținere a adreselor IP de către clienți

când vă conectați la un server VPN: „Automat” sau „Din un interval specificat

Autentificarea contului se poate face după cum urmează:

Server RRAS, precum și orice alt server care acceptă protocolul RADIUS. De

Prima opțiune este oferită implicit, dar într-o rețea mare cu mai multe servere

RRAS este mai bine să utilizați RADIUS. Aici se termină munca maestrului. Clic

butonul „Finish”, iar fereastra care apare vă informează că trebuie să configurați „Agent

DHCP relay". Dacă RRAS și serverul DHCP sunt în același segment și nu

probleme cu schimbul de pachete de servicii, atunci nu este necesar să configurați agentul Relay

(apropo, pe interfața internă este activat implicit).

Setările consolei

Arborele de setări va fi acum disponibil în fereastra consolei. Este indicat să treci prin

toate punctele pentru a afla ce este unde. Deci, în paragraful „Interfețe

rețele" va afișa toate interfețele de rețea configurate anterior. Prin selectarea din meniu

elementul „Creați o nouă interfață de apel la cerere”, puteți adăuga o conexiune

către serverele VPN sau PPPoE. Pentru a vizualiza o listă de protocoale, porturi utilizate și

statele lor merg la „Porturi”. Butonul „Personalizați” din fereastra „Proprietăți” vă permite

modificați parametrii de funcționare ai protocolului selectat. De exemplu, implicit

numărul de conexiuni (porturi) PPTP, L2TP și SSTP este limitat la 128 și

Toate conexiunile sunt permise (la distanță și la cerere). La fel de

(opțional) ID server folosind numărul de telefon introdus în câmp

„Număr de telefon pentru acest dispozitiv”.

Elementul „Clienți de acces la distanță” afișează o listă de persoane conectate

clientii. Numărul de lângă numele articolului vă va spune numărul lor. Cu ajutor

meniul contextual, puteți verifica starea clientului și, dacă este necesar,

dezactivați. Două puncte IPv4 și IPv6 vă permit să configurați filtre IP, statice

rute, agent de releu DHCP și alți parametri.

Lucrați cu gust

Nu putem să nu vă spunem despre o altă caracteristică care vă va simplifica semnificativ viața.

Administratori - pachet de administrare Connection Manager CMAK (Conexiune

Kit de administrare manager). Expertul CMAK creează un profil care vă va permite

utilizatorii să se conecteze la rețea numai cu acele proprietăți de conectare care

administratorul va stabili pentru ei. Acest lucru nu este nou pentru Win2k8 - CMAK era disponibil pentru Win2k

și acceptă clienți până la Win95. Cu toate acestea, furnizorii sunt încă

furnizați utilizatorului instrucțiuni complicate în loc să îi ofere acestuia

fișiere gata cu setări.

CMAK este o componentă a Win2k8, dar nu este instalat implicit. Eu insumi

Procesul de instalare folosind Server Manager este standard. Selectați „Componente – Adăugați componente” și, în expertul care apare, verificați

"Punga de plastic

Administrarea managerului de conexiuni". După finalizarea instalării, același nume

Comanda rapidă va apărea în meniul Administrare.

Când apelați SMAK, se va lansa un expert care vă va ajuta să creați un profil de dispecer

conexiuni. În primul pas, selectați sistemul de operare pentru care este destinat profilul.

Sunt disponibile două opțiuni: Vista și Windows 2000/2003/XP. Principala lor diferență este

este că Vista acceptă SSTP. Apoi, selectați „Profil nou”. Mânca

capacitatea de a utiliza un profil existent ca șablon; ulterior

Pașii sugerează îmbinarea mai multor profiluri. Specificați numele serviciului

(utilizatorii îl vor vedea după instalarea pachetului) și numele fișierului în care va fi

profil salvat. Când creați un profil de serviciu, vrăjitorul CMAK copia toate cele primite

la aceste fișiere de profil din Program Files\CMAK\Profiles. Pe unele rețele

autentificarea folosește numele domeniului, de exemplu în Windows

acesta este numele de domeniu AD ( [email protected]). Expertul vă permite să specificați numele zonei,

care va fi adăugat automat la autentificare. Și, în sfârșit, adăugăm suport

conexiuni VPN. Activați caseta de selectare „Agendă telefonică din acest profil” și apoi

selectați „Folosiți întotdeauna un server VPN” sau „Permite utilizatorului

selectați un server VPN înainte de a vă conecta.” În al doilea caz, trebuie

pregătiți un fișier txt cu o listă de servere (format de fișier).

În etapa „Creare sau Editare”, selectați „Editare”, astfel încât să apară fereastra „Editare VPN”. Există trei file (cu IPv6 activ - patru). ÎN

„General” bifați „Dezactivați partajarea fișierelor și a imprimantei” (în cele mai multe cazuri, aceasta

funcționalitatea nu este necesară). IPv4 specifică adresele primarului și

servere DNS și WINS suplimentare. Bifând casetele corespunzătoare, puteți

specificați utilizarea unei conexiuni PPTP ca gateway implicit și activați

Compresie antet IP. Setările de securitate se fac în fila cu același nume.

Aici indicăm dacă este necesar să folosiți criptarea și marcam necesarul

metode de autentificare. Lista de strategii VPN vă permite să specificați ce metodă

va fi folosit la conectarea la serverul VPN. Există două opțiuni: numai

un protocol sau enumerarea protocoalelor până când conexiunea este activată cu succes. ÎN

În contextul articolului, ne interesează „Utilizați numai PPTP” sau „Mai întâi PPTP”.

Gata, inchide fereastra si mergi mai departe.

Pagina Adăugați agenda telefonică vă permite să specificați numerele utilizate

pentru a vă conecta la un server dial-up. Dacă este necesar, puteți și configura

actualizarea automată a listei de numere. Pagina Configurare intrări la distanță

accesul la rețea”, precum și fereastra care apare când faceți clic pe „Schimbare”, sunt similare în

conținut cu „Creați sau editați”. Următorul pas vă permite să modificați

tabele de rutare pe clienții conectați: mai bine în majoritatea cazurilor

lăsați „Nu modificați tabelele de rutare”. Dacă este necesar, indicați parametrii

proxy pentru IE. Pe lângă setările standard, vrăjitorul vă permite să instalați

acțiuni care pot fi efectuate în diferite etape ale conexiunii clientului

(de exemplu, rulați un program). Apoi, setăm pictograme pentru diferite situații (windows

conexiune, agenda telefonică și așa mai departe), selectați fișierul de ajutor, informații despre

a sustine. Dacă este necesar, includeți un manager de conexiuni în profil. Aceasta poate

fi util pentru sistemele client care rulează un sistem de operare care nu conține

dispecer Aici puteți adăuga și un fișier text cu acordul de licență și

fișiere suplimentare care vor veni împreună cu profilul. Aceasta este treaba

Expertul este finalizat - rezumatul va afișa calea către fișierul de instalare. Copie

într-un folder public, astfel încât utilizatorii să îl poată descărca liber.

Acum utilizatorii trebuie doar să ruleze fișierul executabil și să răspundă la

una și singura întrebare: pune această conexiune disponibilă pentru „Toți”

utilizatori” sau „Numai pentru mine”. După care va fi pictograma nouă conexiune

adăugat la „Conexiuni de rețea” și va apărea o fereastră de înregistrare în care

Trebuie să introduceți numele de utilizator și parola. Foarte confortabil!

Gestionarea RRAS cu Netsh

Unele setări ale serverului RRAS pot fi gestionate folosind utilitarul Netsh

(shell de rețea). Puteți adăuga un tip de autentificare a contului prin

echipa de ajutor:

> Netsh ras adaugă authtype PAP|MD5CHAP|MSCHAPv2|EAP

Pentru versiunile anterioare de Windows există și MSCHAP|SPAP. Modul de testare:

> Netsh ras set authmode STANDARD|NODCC|BYPASS

Înregistrați-vă computerul ca server RRAS în AD:

> Netsh ras adaugă serverul înregistrat

Adăugați extensia PPP:

> Netsh ras adauga link SWC|LCP

Extensia SWC oferă compresie software, iar LCP permite același lucru

Extensie de protocol PPP. Tipuri de comunicații multilink acceptate de PPP:

> Netsh ras adauga multilink MULTI|BACP

Proprietățile contului sunt setate după cum urmează:

> Netsh ras set user

Folosind „set client” puteți vizualiza statistici sau dezactiva clientul.

Salvarea și restaurarea unei configurații RRAS folosind Netsh este, de asemenea, ușoară:

> Netsh ras dump > „nume fișier”

> Netsh exec „nume fișier”

În plus, o mulțime de setări conțin contextul „ras aaaa”.

Pentru mai multe informații despre Netsh, consultați articolul „Team Run to Longhorn Camp” în

.

INFO

PPTP a fost dezvoltat înainte de crearea standardelor IPsec și PKI și este în prezent

time este cel mai popular protocol VPN.