Ako nastaviť pripojenie pptp v systéme Windows 7. Pripojenie PPTP - čo to je? Oplatí sa používať nástroje tretích strán?

- Krok 1. Kliknite na ikonu siete na paneli úloh a otvorte ju Centrum sietí a zdielania.

Krok 2. Vyberte Nastavenie nového pripojenia alebo siete.

Krok 2. Vyberte Nastavenie nového pripojenia alebo siete.

Krok 3. Vyberte Napojenie na pracovisko A vytvoriť nové pripojenie(ak sa zobrazí nové okno) a kliknite Ďalej.

Krok 3. Vyberte Napojenie na pracovisko A vytvoriť nové pripojenie(ak sa zobrazí nové okno) a kliknite Ďalej.

Krok 4. Vyberte Použiť moje internetové pripojenie (VPN).

Krok 4. Vyberte Použiť moje internetové pripojenie (VPN).

Krok 5. Zadajte Meno hosťa(z textového súboru PPTP v užívateľskom paneli) ako Internetové adresy a zadajte názov spojenia v poli Názov destinácie. Uveďte Teraz sa nepripájajte a kliknite Ďalej.

Krok 5. Zadajte Meno hosťa(z textového súboru PPTP v užívateľskom paneli) ako Internetové adresy a zadajte názov spojenia v poli Názov destinácie. Uveďte Teraz sa nepripájajte a kliknite Ďalej.

Krok 6. Zadajte informácie o autorizácii (z textového súboru PPTP v užívateľskom paneli). Uveďte Zapamätajte si toto heslo a kliknite Vytvorte. Zavrieťďalšie okno.

Krok 6. Zadajte informácie o autorizácii (z textového súboru PPTP v užívateľskom paneli). Uveďte Zapamätajte si toto heslo a kliknite Vytvorte. Zavrieťďalšie okno. Krok 7 Kliknite na ikonu siete na paneli úloh. Kliknite pravým tlačidlom myši na pripojenie, ktoré ste práve vytvorili, a prihláste sa Vlastnosti.

Krok 7 Kliknite na ikonu siete na paneli úloh. Kliknite pravým tlačidlom myši na pripojenie, ktoré ste práve vytvorili, a prihláste sa Vlastnosti.

Krok 8 Vyberte kartu Bezpečnosť a zmeňte typ VPN na Point-to-Point Tunnel Protocol (PPTP) a šifrovanie údajov je zapnuté Najvytrvalejší. Kliknite na tlačidlo OK.

Krok 8 Vyberte kartu Bezpečnosť a zmeňte typ VPN na Point-to-Point Tunnel Protocol (PPTP) a šifrovanie údajov je zapnuté Najvytrvalejší. Kliknite na tlačidlo OK.

Krok 9 Pripojenie VPN je pripravené. Teraz kliknite na ikonu siete na paneli úloh, vyberte svoje nové pripojenie VPN a kliknite Pripojenie.

Krok 9 Pripojenie VPN je pripravené. Teraz kliknite na ikonu siete na paneli úloh, vyberte svoje nové pripojenie VPN a kliknite Pripojenie.

Krok 10 Kliknite Pripojenie.NB! Nikdy nepoužívajte funkciu uloženia hesla na verejných počítačoch! Ak sa niekto pripojí pomocou uložených údajov, vaše pripojenie sa preruší!

Krok 10 Kliknite Pripojenie.NB! Nikdy nepoužívajte funkciu uloženia hesla na verejných počítačoch! Ak sa niekto pripojí pomocou uložených údajov, vaše pripojenie sa preruší!

Krok 11 Kliknite na ikonu siete na paneli úloh a kliknite Vypnúť prerušiť spojenie.

Krok 11 Kliknite na ikonu siete na paneli úloh a kliknite Vypnúť prerušiť spojenie. Krok 12 Ak vidíte okno Nastavenia umiestnenia v sieti, vyberte komunitná sieť.

Krok 12 Ak vidíte okno Nastavenia umiestnenia v sieti, vyberte komunitná sieť.

Odstránenie pripojenia VPN

Jednou z častých otázok našich používateľov je, ako pridať inú IP adresu na ich server. Svojmu dropletu môžete priradiť svoju súkromnú IP adresu vytvorením tunela VPN. Existuje niekoľko možností, ako si vybudovať vlastnú virtuálnu privátnu sieť (VPN) alebo k tejto IP adrese priradiť SSL certifikát. Zo všetkých možných možností je najlepšou voľbou medzi PPTP a OpenVPN. Point-to-Point Tunneling Protocol (PPTP) vám umožňuje veľmi rýchlo spustiť a spustiť vašu VPN a je kompatibilný s väčšinou mobilných zariadení. A hoci je protokol PPTP menej bezpečný ako OpenVPN, je rýchlejší a využíva menej výkonu procesora.

Krok 1 - Nainštalujte PPTP

Musíte vybrať jeden server, ktorý bude zodpovedný za distribúciu adries IP na iné servery a autorizáciu všetkých vašich serverov vo vašej sieti VPN. Stane sa vaším PPTP serverom.

Na CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y install pptpd

Na Ubuntu 12.10 x64:

Apt-get nainštalovať pptpd

Teraz musíte upraviť súbor /etc/pptpd.conf pridaním nasledujúcich riadkov:

Localip 10.0.0.1 remoteip 10.0.0.100-200

V tomto prípade je localip adresa IP vášho servera a remoteip sú adresy IP, ktoré budú priradené klientom, ktorí sa k nemu pripájajú.

Klient je tu meno používateľa (login), server je typ služby (v našom príklade - pptpd), tajomstvo je heslo a adresy IP označujú, ktoré adresy IP sa môžu prihlásiť (s týmto prihlasovacím menom a heslom). Nastavením hviezdičky * v poli IP adresy naznačujete, že tento pár prihlasovacie meno/heslo by mal byť akceptovaný z akejkoľvek adresy IP.

Krok 2 – Pridanie serverov DNS do /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Teraz môžete spustiť démona PPTP:

Reštart služby pptpd

Skontrolujte, či je spustený a prijíma pripojenia:

Krok 3 – Nastavenie presmerovania

Je veľmi dôležité povoliť presmerovanie IP na vašom serveri PPTP. To vám umožní preposielať pakety medzi verejnou IP a súkromnými IP, ktoré ste nakonfigurovali pomocou PPTP. Stačí upraviť súbor /etc/sysctl.conf a pridať nasledujúci riadok, ak tam ešte nebol:

Net.ipv4.ip_forward = 1

Ak chcete použiť zmeny, spustite príkaz sysctl -p

Krok 4 – Vytvorte pravidlá NAT pre iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveAk chcete, aby aj vaši klienti PPTP mohli medzi sebou komunikovať, pridajte nasledujúce pravidlá pre iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Teraz váš server PPTP funguje aj ako smerovač.

Ak chcete nastaviť limit, kedy sa servery môžu pripojiť k vašim dropletom, môžete nastaviť pravidlo tabuľky IP, ktoré obmedzí pripojenia TCP na port 1723.

Krok 5 – Nastavenie klientov

Nainštalujte klienta PPTP na svoje klientske servery:

Yum -y nainštalujte pptp

Krok 6 – Pridanie požadovaného modulu jadra

modprobe ppp_mppeVytvorte nový súbor /etc/ppp/peers/pptpserver a pridajte tam nasledujúce riadky, pričom nahraďte meno a heslo svojimi hodnotami:

Pty "pptp 198.211.104.17 --nolaunchpppd" meno box1 heslo 24oiunOi24 remotename PPTP required-mppe-128

Tu je 198.211.104.17 verejná IP adresa nášho PPTP servera, box1 a 24oiunOi24 sú pár login/heslo, ktorý sme nastavili v súbore /etc/ppp/chap-secrets na našom PPTP serveri.

Teraz môžeme tento server PPTP „zavolať“. V ďalšom príkaze musíte použiť názov, ktorý ste pridelili rovnocennému súboru v adresári /etc/ppp/peers/. Keďže sme v našom príklade nazvali tento súbor pptpserver, náš príkaz vyzerá takto:

Pppd volanie pptpserver

V protokoloch servera PPTP by ste mali vidieť úspešné pripojenie:

Na svojom klientovi PPTP nakonfigurujte smerovanie do vašej súkromnej siete cez rozhranie ppp0:

Pridanie trasy IP 10.0.0.0/8 dev ppp0

Vaše rozhranie ppp0 by malo byť nakonfigurované, čo môžete overiť spustením ifconfig

Teraz môžete pingovať váš PPTP server a všetkých ostatných klientov pripojených k tejto sieti:

Do tejto siete môžeme pridať druhého klienta PPTP:

Yum -y nainštalujte pptp modprobe ppp_mppe

Pridajte potrebné riadky do súboru /etc/ppp/peers/pptpserver (prihlasovacie údaje a heslá nahraďte svojimi):

Pty "pptp 198.211.104.17 --nolaunchpppd" meno box2 heslo 239Aok24ma remotename PPTP required-mppe-128

Teraz na druhom klientovi spustite nasledujúce príkazy:

Pppd volanie pptpserver IP trasa pridať 10.0.0.0/8 dev ppp0

Môžete pingnúť prvého klienta a pakety prejdú cez server PPTP a budú presmerované podľa pravidiel tabuliek IP, ktoré sme nastavili skôr:

Toto nastavenie vám umožní vytvoriť si vlastnú virtuálnu súkromnú sieť:

Ak chcete, aby všetky vaše zariadenia komunikovali bezpečne v rovnakej sieti, toto je najrýchlejší spôsob, ako to urobiť.

Tento prístup môžete použiť s aplikáciami Nginx, Squid, MySQL a inými aplikáciami.

Keďže prevádzka v sieti je šifrovaná 128-bitovým šifrovaním, PPTP je menej náročné na CPU ako OpenVPN, ale stále poskytuje ďalšiu vrstvu zabezpečenia pre vašu komunikáciu.

V tomto článku sa pozrieme na nastavenie PPTP-VPN servery v Ubuntu. VPN server je veľmi užitočná vec v domácnosti, ktorá poskytuje bezpečné, šifrované pripojenie k lokálnej sieti (napríklad domácej sieti) vzdialených počítačov, smartfónov a podobných zariadení. Váš server VPN vám napríklad umožní:

- Zabezpečte dôvernosť prenášaných a prijímaných údajov, keď sa (váš laptop, smartfón) nachádzate v nedôveryhodnej sieti a existuje hrozba z tejto siete.

- Spravovanie servera je bezpečné, pretože heslo na zdieľanie obrazovky sa zvyčajne prenáša ako čistý text (výnimkou je vzdialená plocha v systéme Mac OS X a jej správa pomocou Apple Remote Desktop), a preto je úplne neprijateľné pripojiť sa k pracovnej plochy priamo cez internet.

- To isté možno povedať, ak na prenos súborov používate klasické FTP – protokol tiež neposkytuje bezpečný mechanizmus autentifikácie, preto sa snažia používať SFTP vždy, keď je to možné.

- Bezpečná je výmena dát so serverom aj s počítačmi, ktoré tvoria vašu lokálnu (domácu) sieť (za predpokladu, že nedôjde k útoku HPVC, Hackeri priamo v byte).

Všeobecne povedané, VPN vám poskytne šifrovaný virtuálny tunel medzi serverom a vzdialeným počítačom so všetkými z toho vyplývajúcimi dôsledkami. Ak si predstavujete internet ako potrubie, tak VPN v ňom vytvorí potrubie s menším priemerom, ktoré je prístupné len pre „svojich ľudí“.

Teraz, keď sme sa pozreli na celkové výhody VPN, je čas sa s technológiou podrobnejšie oboznámiť a pochopiť, aké typy sietí VPN existujú.

Dnes existuje niekoľko implementácií VPN:

Potom upravte súbor /etc/pptpd.conf spustením v termináli:

sudo pico /etc/pptpd.conf

Takto vyzerá súbor pre mňa:

Potom do súboru /etc/ppp/chap-secrets pridáme používateľov, ktorí budú mať právo pripojiť sa k sieti VPN. Zadajte do terminálu:

sudo pico /etc/ppp/chap-secrets

A pridajte informácie do tohto súboru v nasledujúcom formulári:

# Tajomstvá pre autentifikáciu pomocou CHAP

# tajné IP adresy klientskeho servera

andrey pptpd andrey12 *

Používateľovi andreymu s heslom andrey12 sme teda dali právo pripojiť sa k našej sieti VPN. Používateľ andrey dostane prvú dostupnú IP adresu zo zadaného rozsahu. Ak chcete, aby sa používateľovi vždy prideľovala rovnaká adresa IP, zadajte požadovanú adresu IP namiesto „*“. Venujte pozornosť názvu služby - pptpd - musí byť rovnaký, ako je uvedené v parametri name v súbore /etc/ppp/pptpd-options.

S nastaveniami servera VPN sme skončili; teraz ho musíme reštartovať, aby sa zmeny, ktoré sme vykonali, prejavili. Ak to chcete urobiť, spustite v termináli:

sudo /etc/init.d/pptpd reštartujte

Ak je potrebné, aby pripojení vzdialení klienti mali prístup na internet cez VPN, otvorte /etc/rc.local a NAD „exit 0“ pridajte nasledujúce riadky:

# Preposielanie IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASKÁRA

a odkomentujte tento riadok v súbore /etc/sysctl.conf:

net.ipv4.ip_forward=1

Ak váš server VPN nie je priamo pripojený k internetu, s najväčšou pravdepodobnosťou budete musieť poslať port TCP-1723 a „protokol 47“, známy tiež ako GRE, na lokálnu IP adresu servera VPN. Ak chcete vykonať potrebné kroky, pozrite si pokyny na nastavenie smerovača. Je zrejmé, že server za smerovačom musí mať trvalú lokálnu IP a samotný smerovač musí mať trvalú „externú“ IP, alebo budete musieť použiť službu „dynamického DNS“, ale toto je úplne iná téma.

Reštartujte server. Môžete sa pokúsiť pripojiť. Vaša sieť VPN by mala byť dostupná odkiaľkoľvek na svete, kde je internet.

Pripojenie klienta s Mac OS X 10.6

Ak sa chcete pripojiť k sieti VPN s Mac OS X 10.6, otvorte „Predvoľby systému“, prejdite do časti „Sieť“, pod zoznamom rozhraní kliknite na „+“ v dolnej časti a v zobrazenom okne na pridanie rozhrania vyberte „Rozhranie“. : VPN“, „Typ VPN: PPTP“ . A kliknite na vytvoriť. V nastaveniach zadajte:

- Názov domény servera VPN alebo adresa IP

- Názov účtu (prihlásenie)

- Kódovanie (šifrovanie kanála) – vyberte možnosť „Maximálne (iba 128 bitov)“

Potom kliknite na „Nastavenia identifikácie“, označte, že identifikácia sa vykonáva pomocou hesla a zadajte heslo.

Kliknite na „Rozšírené“ a začiarknite alebo zrušte začiarknutie políčka „Posielať všetku komunikáciu cez VPN“. Ak je začiarkavacie políčko začiarknuté, úplne všetka prevádzka prejde cez server VPN a bude vám doručená cez šifrovaný kanál. Ak začiarkavacie políčko nie je začiarknuté, cez kanál VPN bude prechádzať iba prevádzka určená pre vzdialenú lokálnu sieť (napríklad server môžete spravovať prostredníctvom vzdialenej pracovnej plochy) a všetka ostatná prevádzka, ako je prijímanie pošty a načítavanie webových stránok, vykonávať priamo z internetu po najkratšej trase. Zmeny potvrďte kliknutím na „OK“.

Teraz sa môžete pokúsiť pripojiť kliknutím na „Pripojiť“ (pozrite si prvú snímku obrazovky) alebo výberom požadovaného pripojenia VPN na paneli s ponukami v hornej časti.

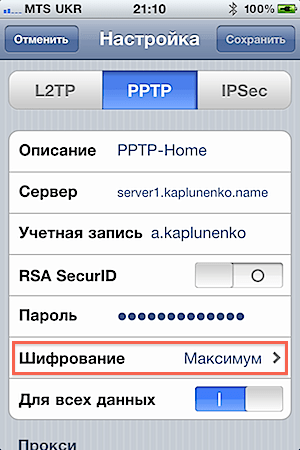

Prepojenie iPhone s iOS 4

Ak chcete pripojiť iPhone so systémom iOS 4 k PPTP VPN, otvorte Nastavenia, prejdite do časti „Všeobecné“ a potom na „Sieť“. Kliknite na položku „VPN“; ak nemáte konfigurácie VPN, vedľa nej sa zobrazí „Nie je nakonfigurované“. Kliknite na „Pridať konfiguráciu VPN...“. V okne, ktoré sa otvorí, prejdite na kartu PPTP a vyplňte:

- Popis – ako sa bude volať toto pripojenie VPN

- Server – názov domény alebo IP adresa

- Účet – vaše prihlasovacie meno

- RSA SecurID – nechajte vypnuté

- Heslo – zadajte svoje heslo

- Šifrovanie – vyberte „Maximálne“

- Pre všetky údaje – buď ho zapnite alebo vypnite, riaďte sa vyššie popísanými úvahami

Diagnostika pripojenia

PPTP sa zvyčajne spúšťa bez problémov a pri starostlivom úvodnom nastavení funguje okamžite (na rozdiel od zložitejšieho L2TP-over-IPSec). A ak stále máte problémy s pripojením, použite nasledujúce príkazy na klientovi (v tomto prípade Mac OS X) na monitorovanie protokolu pripojenia v reálnom čase:

chvost -f /var/log/system.log

chvost -f /var/log/ppp.log

Mali by ste tam vidieť niečo takéto:

2. máj 21:44:59 ATT pppd: PPTP sa pripája k serveru "server1..456.789.10)…

2. máj 21:45:02 ATT pppd: Vytvorilo sa pripojenie PPTP.

2. máj 21:45:02 ATT pppd: Pripojiť: ppp0<-->zásuvka

2. máj 21:45:08 ATT pppd: MPPE 128-bitová bezstavová kompresia povolená

2. máj 21:45:09 ATT pppd: miestna IP adresa 192.168.18.2

2. máj 21:45:09 ATT pppd: vzdialená IP adresa 192.168.18.1

2. máj 21:45:09 ATT pppd: primárna adresa DNS 10.0.0.1

2. máj 21:45:09 ATT pppd: sekundárna adresa DNS 10.0.0.1

Ak potrebujete povoliť podrobné protokolovanie na serveri, pozrite si už spomínaný odkaz „Popis možností /etc/pptpd.conf a /etc/ppp/options.pptpd“.

„Kryptoanalýza protokolu point-to-point tunela (PPTP) od spoločnosti Microsoft“ - Článok je dosť starý, napríklad už dlho nikto nepoužíva mechanizmus MS-CHAP (napokon existuje MS-CHAP v.2, oveľa spoľahlivejšie, aj keď tiež veľmi vzdialené od ideálu), ale umožňuje vám získať predstavu o všeobecnej schéme fungovania PPTP. Tiež bude jasné, prečo nemá zmysel zlepšovať a finalizovať PPTP, ale namiesto toho je lepšie zvážiť alternatívne, modernejšie možnosti.

“Cryptanalysis of Microsoft's PPTP Authentication Extensions (MS-CHAPv2)” – Druhý článok v pokračovaní vyššie uvedeného (neexistuje preklad, takže čítame v Shakespearovom jazyku), ktorý pojednáva o vylepšenom PPTP s MS-CHAP v2 autentifikáciou a vylepšených MPPE (šifrovanie kanálov). Práve na tejto možnosti sa vývoj PPTP zastavil. Zhrnutie článku - MS-CHAP v2 je lepší ako MS-CHAP v1, pretože nie je autorizovaný len klient, ale autorizuje sa aj klient a server navzájom, čím odpadá zámena servera. Šifrovanie kanálov MPPE teraz používa iný kľúč na šifrovanie údajov zo servera na klienta a z klienta na server. Zjavné bezpečnostné chyby boli odstránené a hlavnou kritikou PPTP je teraz to, že protokol zostáva citlivý na heslo, to znamená, že je len taký bezpečný ako heslo zvolené používateľom.

" " - Pre tých, ktorí už prišli na PPTP, navrhujem, aby ste sa oboznámili s pokročilejšou technológiou VPN - L2TP/IPSec. Článok bol dokončený a upravovaný v priebehu 3 rokov; zvažovali sa mnohé nuansy.

Zhrnutie

PPTP je najjednoduchšia služba VPN na nastavenie, ale nespĺňa moderné bezpečnostné požiadavky. Okrem toho PPTP často blokujú poskytovatelia a mobilní operátori. Preto je implementácia PPTP na firemné použitie opodstatnená iba vtedy, ak je potrebné zabezpečiť kompatibilitu s existujúcim starším zariadením. Vďaka svojej jednoduchosti je tento typ VPN vhodný na zoznámenie sa s fungovaním virtuálnych privátnych sietí.

1. Vytvorte tunel na stránke vášho osobného systému a potom

2. Prejdite do nastavení VPN vášho operačného systému a vytvorte nové pripojenie.

Zadajte adresu servera msk.site,

Na karte "Zabezpečenie" vyberte - Typ VPN - PPTP

Nastaviť šifrovanie na "Voliteľné"

Autentifikácia - CHAP. MS-CHAP v2

3. Na karte Nastavenia IP zrušte začiarknutie políčka „Použiť predvolenú bránu vo vzdialenej sieti“

4. Ak chcete použiť našu službu servera WINS, môžete zaškrtnúť „Povoliť Netbios cez TCP/IP“ (ale pre jednoduché tunelové pripojenie táto položka nie je dôležitá)

5. Vytvorte spojenie a skontrolujte, či sa ping na adresu 172.16.0.1, potom skontrolujte, či váš počítač automaticky prijal potrebné trasy (cez DHCP):

172.16.0.0 255.255.0.0

Trasa, ktorá vedie do vašej vzdialenej domácej siete 192.168.x.x 255.255.255.0 (ak existuje). .

Ak to chcete urobiť, spustite príkaz tlač trasy na vašom počítači. Trasy by mali zahŕňať tie, ktoré sú uvedené vyššie.

PS: V záujme boja proti zaveseným reláciám násilne odpájame používateľské tunely s protokolmi PPTP, L2TP, L2TP/IPsec 24 hodín po nadviazaní spojenia. Ak je nakonfigurovaný správne, spojenia by sa mali automaticky obnoviť.

Virtuálne privátne siete si získali zaslúženú popularitu. Je spoľahlivý a

bezpečný nástroj určený na organizovanie sietí medzi lokalitami

infraštruktúry a pripojenia na vzdialený prístup. V posledných rokoch medzi

PPTP zaujíma osobitné miesto medzi existujúcimi protokolmi VPN. Riešenia na ňom založené

bežné, ľahko implementovateľné a poskytujú dostatočnú úroveň ochrany

väčšina spoločností.

Prečo PPTP?

Protokol tunela PPTP vám umožňuje šifrovať multiprotokolovú prevádzku a

potom to zapuzdrete (zabalte) do hlavičky IP, ktorá sa odošle

lokálnej alebo globálnej sieti. PPTP používa:

- TCP spojenie pre správu tunelov;

- upravená verzia GRE (General Route Encapsulation) pre

zapuzdrenie PPP rámcov tunelovaných dát.

Užitočné zaťaženie prenášaných paketov môže byť šifrované (pomocou

protokol na šifrovanie dát MPPE), komprimovaný (pomocou algoritmu MPPC) resp

zašifrované a komprimované.

PPTP je jednoduché nasadiť, nevyžaduje infraštruktúru certifikátov a

Kompatibilné s veľkou väčšinou zariadení NAT. Všetky verzie systému Microsoft Windows

počnúc Windows 95 OSR2 obsahujú klienta PPTP. Aj klienti pre

Pripojenia PPTP sú dostupné v systémoch Linux, xBSD a Mac OS X. Poskytovatelia sú si toho vedomí

výhody, a to je dôvod, prečo často organizovať internetové pripojenie

používať PPTP, aj keď má spočiatku nižšiu bezpečnosť,

než L2TP, IPSec a SSTP (PPTP je navyše citlivý na slovníkové útoky

Pripojenie VPN založené na protokole PPTP zaisťuje súkromie,

ale nie integritu prenášaných údajov, pretože neexistujú žiadne kontroly, že údaje

neboli zmenené počas prepravy).

Nestojí to za nič: vo veľkých sieťach je PPTP vhodnejší ako PPPoE. Veď kedy

pomocou posledného sa server vyhľadá odoslaním

broadcast pakety, ktoré sa môžu stratiť na prepínačoch a sieť je taká

balíky sú „zaplavené“ celkom slušne.

Autentifikácia a šifrovanie

Vo Windows Vista a Win2k8 je zoznam autentifikačných protokolov PPP výrazne zredukovaný.

SPAP, EAP-MD5-CHAP a MS-CHAP, ktoré boli dlho považované za nebezpečné (v

Používajú MD4 hash a DES šifrovacie algoritmy). Zoznam dostupných

protokoly teraz vyzerajú takto: PAP, CHAP, MSCHAP-v2 a EAP-TLS (vyžaduje

užívateľské certifikáty alebo čipové karty). Vysoko odporúčané

použite MSCHAP-v2, pretože je spoľahlivejšia a poskytuje vzájomné

autentifikácia klienta a servera. Prostredníctvom skupinovej politiky tiež špecifikujte

povinné používanie silných hesiel.

Na šifrovanie pripojenia VPN pomocou MPPE, 40, 56 a

128-bitové kľúče RSA RC4. V skorších verziách systému Windows kvôli obmedzeniam exportu

vojenskej techniky bol k dispozícii len 40-bitový kľúč a s určitými výhradami

– 56-bitový. Dlho sa považovali za nedostatočné a počnúc systémom Vista

Podporovaná je iba 128-bitová dĺžka kľúča. Môže nastať situácia

že klient nemá podporu pre túto možnosť, tak pre staršie verzie Windows

musíte si stiahnuť všetky servisné balíky alebo aktualizácie zabezpečenia. Napríklad WinXP SP2

sa bez problémov pripojí k serveru Win2k8.

Na nezávislé zobrazenie zoznamu algoritmov podporovaných systémom a

dĺžky kľúčov, pozrite si kľúč databázy Registry HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Najmä nastavenia pre šifrovacie algoritmy sa nachádzajú vo vetve Ciphers\RC4.

Požadovanú možnosť môžete násilne aktivovať vytvorením parametra dword "Enabled" a

nastavenie jeho hodnoty na "ffffffff". Existuje ďalší spôsob, ktorý Microsoft nerobí

odporúča – aktivovať podporu pre 40/56-bitové kľúče RC4 na serveri Win2k8.

Ak to chcete urobiť, musíte nastaviť hodnotu databázy Registry HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto na "1"

a reštartujte systém.

Nastavenie servera PPTP vo Win2k8

Typická konfigurácia pre prevádzku VPN pozostáva z radič domény, servery

RRAS (smerovanie a vzdialený prístup) A NPS (Server sieťovej politiky). Prebieha

Konfiguráciou týchto rolí sa dodatočne aktivujú služby DHCP a DNS.

Server, ktorý má vykonávať rolu VPN, musí najprv nainštalovať rolu RRAS.

byť pripojený k doméne. Na rozdiel od L2TP a SSTP, certifikáty pri spustení PPTP

nie sú potrebné, takže certifikačný server (Certifikačné služby) nie je potrebný.

Sieťové zariadenia, ktoré sa budú podieľať na budovaní VPN (vrátane

ADSL a podobné modemy) musia byť pripojené a podľa toho nakonfigurované

obrázok (Štart -> Ovládací panel -> Správca zariadení). Pre niektoré schémy

VPN (pomocou NAT a prepojením dvoch sietí) bude vyžadovať min

dve sieťové zariadenia.

Pomocou sprievodcu inštaláciou roly (Server Manager -> Roles -> Install

rola), nainštalujte rolu Network Access Policy Services

Služby) a prejdite na výber služieb rolí, kde označíme všetky komponenty „Služby

Služby smerovania a vzdialeného prístupu.

Kliknite na „Ďalej“ a v ďalšom okne potvrďte nastavenia kliknutím na „Inštalovať“.

Služba vzdialeného prístupu a smerovania je nainštalovaná, ale ešte nie je nakonfigurovaná a

nebeží. Ak chcete nakonfigurovať prevádzkové parametre, prejdite na „Správca servera“.

záložka "Roly -> Sieťová politika a služby prístupu -> Smerovanie a

vzdialený prístup“; alternatívne môžete použiť „Smerovanie a

vzdialený prístup“, vyvolaný z karty „Správa“ v ponuke „Štart“.

Náš server označíme v zozname (konzolu je možné pripojiť k niekoľkým

systémy) a v kontextovej ponuke kliknite na „Konfigurovať a povoliť smerovanie a

vzdialený prístup" (Konfigurovať a povoliť smerovanie a vzdialený prístup). Ak predtým

Ak ste sa pokúsili nakonfigurovať službu, znova ju nainštalujte

Niektoré možnosti ho budú musieť zastaviť výberom možnosti „Zakázať“

smerovanie a vzdialený prístup." V tomto prípade budú všetky nastavenia obnovené.

Sprievodca inštaláciou, ktorý sa zobrazí, vás vyzve na výber typickej konfigurácie servera,

ktorý najviac zodpovedá zamýšľaným úlohám. V ponuke výberu -

päť bodov, štyri z nich poskytujú hotové inštalácie:

- Vzdialený prístup (VPN alebo modem) – umožňuje používateľom pripojiť sa

cez vzdialené (dial-up) alebo zabezpečené (VPN) pripojenie; - Network Address Translation (NAT) – určený na pripojenie

internet viacerých klientov cez jednu IP adresu; - Prístup k vzdialenej sieti (VPN) a NAT – je mixom predchádzajúcich

bodov, poskytuje možnosť prístupu na internet z jednej IP adresy a

vzdialené pripojenie; - Bezpečné spojenie medzi dvoma sieťami - pripojenie jednej siete k

iný, vzdialený.

Ďalší postup pre každý z týchto bodov bude individuálny. Napríklad kedy

nastavenie SSTP (pozri článok " "), vybrali sme tretie

scenár. Pre PPTP je vhodná ktorákoľvek z navrhovaných možností, aj keď sa odporúča

Položka „Vzdialený prístup“ sa považuje za predvolenú. Ak tu

ťažkosti pri výbere schémy, vyberte piatu položku „Špeciálna konfigurácia“ alebo podľa

Po dokončení sprievodcu pokračujte v nastavovaní v manuálnom režime. Okrem toho môžete

pozrite si dokumentáciu kliknutím na odkaz "Viac podrobností" v spodnej časti okna.

V ďalšom kroku označíme zoznam služieb, ktoré by mali byť na serveri povolené.

Existuje päť takýchto bodov, ich mená hovoria samy za seba:

- Prístup k virtuálnej súkromnej sieti (VPN);

- Vzdialený prístup (cez telefónnu sieť);

- Pripojenie na požiadanie (pre smerovanie organizačných pobočiek);

- Preklad sieťových adries (NAT);

- Lokálne sieťové smerovanie.

V skutočnosti sa všetky predvoľby uvedené vyššie scvrkli na

aktiváciu týchto služieb v rôznych kombináciách. Vo väčšine prípadov by ste si mali vybrať

"Vzdialený prístup (VPN alebo modem)" a potom "Prístup k virtuálnej súkromnej sieti"

(VPN)". Ďalej stačí ukázať na sieťové rozhranie, ku ktorému je pripojené

Internet (označením myšou). Ak master zistí iba jeden aktívny

pripojenie, skončí s upozornením, že pre tento režim

je potrebná iná sieťová karta, alebo vás vyzve, aby ste prešli do nastavení v režime „Špeciálna konfigurácia“.

Začiarkavacie políčko „Zabezpečenie pomocou statického paketového filtra“.

Odporúča sa nechať natiahnutý. Takéto filtre umožňujú prevádzku VPN iba s

špecifikované rozhranie a výnimky pre povolené porty VPN budú musieť

nakonfigurovať manuálne. V tomto prípade môžete nakonfigurovať statické filtre a bránu firewall

Windows na jednom rozhraní, ale neodporúča sa, pretože sa zníži

výkon.

V kroku „Priradenie IP adries“ vyberte spôsob získavania IP adries klientmi

pri pripájaní k serveru VPN: „Automaticky“ alebo „Z určeného rozsahu

adresy". Overenie účtu je možné vykonať nasledovne:

Server RRAS, ako aj akýkoľvek iný server, ktorý podporuje protokol RADIUS. Autor:

Prvá možnosť je štandardne ponúkaná, ale vo veľkej sieti s niekoľkými servermi

RRAS je lepšie použiť RADIUS. Tu sa majstrova práca končí. Kliknite

tlačidlo "Dokončiť" a zobrazené okno vás informuje, že musíte nakonfigurovať "Agent

DHCP relay". Ak sú RRAS a DHCP server v rovnakom segmente a nie

problémy s výmenou servisných paketov, potom nie je potrebné konfigurovať Relay agenta

(mimochodom, na internom rozhraní je štandardne aktivovaný).

Nastavenia konzoly

Strom nastavení bude teraz dostupný v okne konzoly. Je vhodné prejsť

všetko ukazuje, čo kde je. Takže v odseku „Rozhrania

siete" zobrazí všetky predtým nakonfigurované sieťové rozhrania. Výberom z ponuky

položka "Vytvoriť nové rozhranie dopytového volania", môžete pridať spojenie

na servery VPN alebo PPPoE. Ak chcete zobraziť zoznam protokolov, použitých portov a

ich štáty idú do „prístavov“. Umožňuje vám to tlačidlo „Prispôsobiť“ v okne „Vlastnosti“.

zmeniť prevádzkové parametre zvoleného protokolu. Napríklad štandardne

počet pripojení (portov) PPTP, L2TP a SSTP je obmedzený na 128 a

Všetky pripojenia sú povolené (vzdialené a na požiadanie). Ako

(voliteľné) ID servera pomocou telefónneho čísla zadaného do poľa

"Telefónne číslo pre toto zariadenie."

Položka "Klienti vzdialeného prístupu" zobrazuje zoznam pripojených

klientov. Číslo vedľa názvu položky vám povie ich číslo. S pomocou

kontextové menu, môžete skontrolovať stav klienta a v prípade potreby

zakázať. Dva body IPv4 a IPv6 vám umožňujú konfigurovať statické filtre IP

trasy, DHCP relay agent a niektoré ďalšie parametre.

Pracujte s chuťou

Nedá nám povedať vám o ďalšej funkcii, ktorá vám výrazne zjednoduší život.

Administrátori - Connection Manager Administration Pack CMAK (Pripojenie

Súprava manažérskej správy). Sprievodca CMAK vytvorí profil, ktorý vám to umožní

aby sa používatelia prihlásili do siete len s tými vlastnosťami pripojenia, ktoré

určí im admin. Toto nie je nová funkcia Win2k8 - CMAK bol dostupný pre Win2k

a podporuje klientov až do Win95. Poskytovatelia sú však stále

poskytnúť používateľovi zložité pokyny namiesto toho, aby ste mu ich poskytli

pripravené súbory s nastaveniami.

CMAK je súčasťou Win2k8, ale nie je štandardne nainštalovaný. Ja sám

Proces inštalácie pomocou nástroja Server Manager je štandardný. Vyberte „Komponenty – Pridať komponenty“ a v zobrazenom sprievodcovi začiarknite

"Plastový sáčok

Správa správcu pripojení". Po dokončení inštalácie rovnaký názov

Skratka sa zobrazí v ponuke Správa.

Keď zavoláte SMAK, spustí sa sprievodca, ktorý vám pomôže vytvoriť profil dispečera

spojenia. V prvom kroku vyberte OS, pre ktorý je profil určený.

K dispozícii sú dve možnosti: Vista a Windows 2000/2003/XP. Ich hlavným rozdielom je

je, že Vista podporuje SSTP. Ďalej vyberte „Nový profil“. Jedzte

schopnosť použiť existujúci profil ako šablónu; následné

Kroky navrhujú zlúčenie viacerých profilov. Zadajte názov služby

(používatelia ho uvidia po nainštalovaní balíka) a názov súboru, kde sa bude nachádzať

profil uložený. Keď vytvoríte profil služby, sprievodca CMAK skopíruje všetky prichádzajúce

k týmto profilovým súborom v Program Files\CMAK\Profiles. Na niektorých sieťach

autentifikácia používa názov Realm, napríklad v systéme Windows

toto je názov domény AD ( [e-mail chránený]). Sprievodca vám umožňuje zadať názov oblasti,

ktorý sa automaticky pridá k prihláseniu. A na záver pridávame podporu

VPN pripojenia. Začiarknite políčko „Telefónny zoznam z tohto profilu“ a potom

vyberte „Vždy používať jeden server VPN“ alebo „Povoliť používateľa

pred pripojením vyberte server VPN." V druhom prípade musíte

pripraviť txt súbor so zoznamom serverov (formát súboru).

Vo fáze „Vytvoriť alebo upraviť“ vyberte „Upraviť“, aby sa zobrazilo okno „Upraviť VPN“. K dispozícii sú tri karty (s aktívnym IPv6 - štyri). IN

"Všeobecné" začiarknite políčko "Vypnúť zdieľanie súborov a tlačiarní" (vo väčšine prípadov toto

funkčnosť sa nevyžaduje). IPv4 špecifikuje adresy primárnych a

ďalšie servery DNS a WINS. Môžete to urobiť začiarknutím príslušných políčok

špecifikujte použitie pripojenia PPTP ako predvolenú bránu a aktivujte

Kompresia hlavičky IP. Nastavenia zabezpečenia sa vykonávajú na karte s rovnakým názvom.

Tu uvádzame, či je potrebné použiť šifrovanie, a označíme potrebné

autentifikačné metódy. Zoznam stratégií VPN vám umožňuje určiť metódu

sa použije pri pripájaní k serveru VPN. Sú dve možnosti: len

jeden protokol alebo enumeračné protokoly, kým sa spojenie úspešne neaktivuje. IN

V kontexte článku nás zaujíma „Použiť iba PPTP“ alebo „Najskôr PPTP“.

To je všetko, zatvorte okno a pokračujte.

Stránka Pridať telefónny zoznam vám umožňuje špecifikovať používané čísla

na pripojenie k serveru telefonického pripojenia. V prípade potreby môžete tiež nakonfigurovať

automatická aktualizácia zoznamu čísel. Stránka Konfigurovať vzdialené položky

sieťový prístup“, ako aj okno, ktoré sa zobrazí po kliknutí na „Zmeniť“, sú podobné

obsah pomocou funkcie „Vytvoriť alebo upraviť“. Ďalší krok vám umožní upraviť

smerovacie tabuľky na pripojených klientoch: vo väčšine prípadov lepšie

ponechajte "Nemeňte smerovacie tabuľky." V prípade potreby uveďte parametre

proxy pre IE. Okrem štandardných nastavení vám sprievodca umožňuje inštaláciu

akcie, ktoré možno vykonať v rôznych fázach pripojenia klienta

(napríklad spustiť program). Ďalej nastavíme ikony pre rôzne situácie (okná

spojenie, telefónny zoznam atď.), vyberte súbor pomocníka, informácie o

podpora. V prípade potreby zahrňte do profilu správcu pripojenia. Môže

byť užitočné pre klientske systémy s operačným systémom, ktorý neobsahuje

dispečer Tu môžete pridať aj textový súbor s licenčnou zmluvou a

ďalšie súbory, ktoré prídu s profilom. Toto je práca

Sprievodca je dokončený - v súhrne sa zobrazí cesta k inštalačnému súboru. Kopírovať

do verejného priečinka, aby si ho používatelia mohli voľne stiahnuť.

Teraz používateľom stačí spustiť spustiteľný súbor a odpovedať naň

jedna a jediná otázka: sprístupniť toto pripojenie „všetkým“

používateľov“ alebo „Len pre mňa“. Potom sa zobrazí ikona nového pripojenia

pridané do "Sieťové pripojenia" a objaví sa registračné okno, v ktorom

Musíte zadať svoje používateľské meno a heslo. Veľmi pohodlne!

Správa RRAS pomocou Netsh

Niektoré nastavenia servera RRAS je možné spravovať pomocou pomôcky Netsh

(sieťový shell). Typ overenia účtu môžete pridať pomocou

pomocný tím:

> Netsh ras pridať typ autorizácie PAP|MD5CHAP|MSCHAPv2|EAP

Pre staršie verzie systému Windows existuje aj MSCHAP|SPAP. Testovací mód:

> Netsh ras nastavil authmode STANDARD|NODCC|BYPASS

Zaregistrujte svoj počítač ako server RRAS v AD:

> Netsh ras pridať registrovaný server

Pridať rozšírenie PPP:

> Netsh ras pridať odkaz SWC|LCP

Rozšírenie SWC poskytuje softvérovú kompresiu a LCP umožňuje to isté

rozšírenie protokolu PPP. Typy multilinkovej komunikácie podporované PPP:

> Netsh ras pridať multilink MULTI|BACP

Vlastnosti účtu sú nastavené nasledovne:

> Netsh ras nastaviť používateľa

Pomocou "nastaviť klienta" môžete zobraziť štatistiky alebo vypnúť klienta.

Uloženie a obnovenie konfigurácie RRAS pomocou Netsh je tiež jednoduché:

> Netsh ras výpis > "názov súboru"

> Netsh exec "názov súboru"

Navyše veľa nastavení obsahuje kontext „ras aaaa“.

Viac informácií o Netsh nájdete v článku „Team Run to Longhorn Camp“ v

.

INFO

PPTP bol vyvinutý pred vytvorením štandardov IPsec a PKI a je aj v súčasnosti

time je najpopulárnejším protokolom VPN.