Si të vendosni një lidhje PPTP në Windows 7. Lidhja PPTP - çfarë është ajo? A ia vlen të përdorni shërbime të palëve të treta?

- Hapi 1. Klikoni ikonën e rrjetit në shiritin e detyrave dhe hapeni Qendra e Rrjetit dhe Ndarjes.

Hapi 2. Zgjidhni Vendosja e një lidhjeje ose rrjeti të ri.

Hapi 2. Zgjidhni Vendosja e një lidhjeje ose rrjeti të ri.

Hapi 3. Zgjidhni Lidhja me vendin e punës Dhe krijoni një lidhje të re(nëse shfaqet një dritare e re) dhe klikoni Me tutje.

Hapi 3. Zgjidhni Lidhja me vendin e punës Dhe krijoni një lidhje të re(nëse shfaqet një dritare e re) dhe klikoni Me tutje.

Hapi 4. Zgjidhni Përdor lidhjen time të internetit (VPN).

Hapi 4. Zgjidhni Përdor lidhjen time të internetit (VPN).

Hapi 5. Hyni Emri i hostit(nga skedari tekst PPTP në panelin e përdoruesit) si Adresat e internetit dhe i jepni lidhjes një emër në fushë Emri i destinacionit. Përcaktoni Mos u lidh tani dhe klikoni Me tutje.

Hapi 5. Hyni Emri i hostit(nga skedari tekst PPTP në panelin e përdoruesit) si Adresat e internetit dhe i jepni lidhjes një emër në fushë Emri i destinacionit. Përcaktoni Mos u lidh tani dhe klikoni Me tutje.

Hapi 6. Futni informacionin e autorizimit (nga skedari i tekstit PPTP në panelin e përdoruesit). Përcaktoni Mbani mend këtë fjalëkalim dhe klikoni Krijo. Mbylle dritarja tjetër.

Hapi 6. Futni informacionin e autorizimit (nga skedari i tekstit PPTP në panelin e përdoruesit). Përcaktoni Mbani mend këtë fjalëkalim dhe klikoni Krijo. Mbylle dritarja tjetër. Hapi 7 Klikoni ikonën e rrjetit në shiritin e detyrave. Klikoni me të djathtën në lidhjen që sapo keni krijuar dhe identifikohuni Vetitë.

Hapi 7 Klikoni ikonën e rrjetit në shiritin e detyrave. Klikoni me të djathtën në lidhjen që sapo keni krijuar dhe identifikohuni Vetitë.

Hapi 8 Zgjidhni një skedë Siguria dhe ndryshoni llojin VPN në Protokolli i tunelit pikë-për-pikë (PPTP) dhe enkriptimi i të dhënave aktivizohet Më këmbëngulja. Klikoni butonin Ne rregull.

Hapi 8 Zgjidhni një skedë Siguria dhe ndryshoni llojin VPN në Protokolli i tunelit pikë-për-pikë (PPTP) dhe enkriptimi i të dhënave aktivizohet Më këmbëngulja. Klikoni butonin Ne rregull.

Hapi 9 Lidhja VPN është gati. Tani klikoni në ikonën e rrjetit në shiritin e detyrave, zgjidhni lidhjen tuaj të re VPN dhe klikoni Lidhje.

Hapi 9 Lidhja VPN është gati. Tani klikoni në ikonën e rrjetit në shiritin e detyrave, zgjidhni lidhjen tuaj të re VPN dhe klikoni Lidhje.

Hapi 10 Klikoni Lidhje.NB! Mos përdorni kurrë veçorinë e ruajtjes së fjalëkalimit në kompjuterët publikë! Nëse dikush lidhet duke përdorur të dhënat e ruajtura, lidhja juaj do të shkëputet!

Hapi 10 Klikoni Lidhje.NB! Mos përdorni kurrë veçorinë e ruajtjes së fjalëkalimit në kompjuterët publikë! Nëse dikush lidhet duke përdorur të dhënat e ruajtura, lidhja juaj do të shkëputet!

Hapi 11 Klikoni ikonën e rrjetit në shiritin e detyrave dhe klikoni Fike për të prishur lidhjen.

Hapi 11 Klikoni ikonën e rrjetit në shiritin e detyrave dhe klikoni Fike për të prishur lidhjen. Hapi 12 Nëse shihni një dritare Cilësimet e vendndodhjes së rrjetit, zgjidhni Rrjeti i Komunitetit.

Hapi 12 Nëse shihni një dritare Cilësimet e vendndodhjes së rrjetit, zgjidhni Rrjeti i Komunitetit.

Heqja e një lidhjeje VPN

Një nga pyetjet e bëra shpesh nga përdoruesit tanë është se si të shtojnë një adresë IP të ndryshme në serverin e tyre. Ju mund të caktoni adresën tuaj IP private në pikën tuaj duke krijuar një tunel VPN. Ka disa opsione për ndërtimin e rrjetit tuaj virtual privat (VPN) ose caktimin e një certifikate SSL në këtë adresë IP. Nga të gjitha opsionet e mundshme, zgjidhja më e mirë është midis PPTP dhe OpenVPN. Protokolli i tunelit nga pikë-për-pikë (PPTP) ju lejon të aktivizoni VPN-në tuaj shumë shpejt dhe është i pajtueshëm me shumicën e pajisjeve celulare. Dhe ndërsa PPTP është më pak i sigurt se OpenVPN, është më i shpejtë dhe përdor më pak fuqi të CPU.

Hapi 1 - Instaloni PPTP

Ju duhet të zgjidhni një server që do të jetë përgjegjës për shpërndarjen e adresave IP në serverë të tjerë dhe autorizimin e të gjithë serverëve tuaj në VPN tuaj. Ai do të bëhet serveri juaj PPTP.

Në CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y instaloj pptpd

Në Ubuntu 12.10 x64:

Apt-get install pptpd

Tani ju duhet të redaktoni skedarin /etc/pptpd.conf duke shtuar linjat e mëposhtme në të:

Localip 10.0.0.1 telekomanda 10.0.0.100-200

Në këtë rast, localip është adresa IP e serverit tuaj, dhe remoteip është adresa IP që do t'u caktohet klientëve që lidhen me të.

Këtu klienti është emri i përdoruesit (hyrja), serveri është lloji i shërbimit (në shembullin tonë - pptpd), sekreti është fjalëkalimi dhe adresat IP tregojnë se cilat adresa IP mund të identifikohen (me këtë hyrje dhe fjalëkalim). Duke vendosur një yll * në fushën e adresave IP, ju tregoni se ky çift hyrje/fjalëkalim duhet të pranohet nga çdo IP.

Hapi 2 - Shtimi i serverëve DNS në opsionet /etc/ppp/pptpd-

ms-dns 8.8.8.8 ms-dns 8.8.4.4Tani mund të filloni demonin PPTP:

Rinisja e shërbimit pptpd

Kontrolloni nëse po funksionon dhe pranon lidhje:

Hapi 3 - Vendosja e Përcjelljes

Është shumë e rëndësishme të aktivizoni përcjelljen e IP në serverin tuaj PPTP. Kjo do t'ju lejojë të përcillni paketat midis IP-së publike dhe IP-ve private që keni konfiguruar duke përdorur PPTP. Thjesht modifikoni /etc/sysctl.conf për të shtuar rreshtin e mëposhtëm nëse nuk ishte tashmë atje:

Net.ipv4.ip_forward = 1

Për të aplikuar ndryshimet, ekzekutoni komandën sysctl -p

Hapi 4 - Krijoni rregullat NAT për iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASKARADE && iptables-saveNëse dëshironi që klientët tuaj PPTP të jenë në gjendje të komunikojnë me njëri-tjetrin, shtoni rregullat e mëposhtme për iptables:

Iptables --tabela nat --shtoj POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --shtoj PERPARA --in-interface eth0 -j ACCEPT

Tani serveri juaj PPTP funksionon gjithashtu si ruter.

Nëse dëshironi të vendosni një kufi në të cilin serverët mund të lidhen me pikat tuaja, mund të vendosni një rregull të tabelës IP që kufizon lidhjet TCP në portin 1723.

Hapi 5 - Vendosja e klientëve

Instaloni klientin PPTP në serverët tuaj të klientit:

Yum -y instaloni pppt

Hapi 6 - Shtimi i modulit të kërkuar të kernelit

modprobe ppp_mppeKrijoni një skedar të ri /etc/ppp/peers/pptpserver dhe shtoni rreshtat e mëposhtëm atje, duke zëvendësuar emrin dhe fjalëkalimin me vlerat tuaja:

Pty "pptp 198.211.104.17 --nolaunchpppd" emri kutia1 fjalëkalimi 24oiunOi24 emri i largët PPTP require-mppe-128

Këtu 198.211.104.17 është adresa IP publike e serverit tonë PPTP, box1 dhe 24oiunOi24 janë çifti identifikimi/fjalëkalimi që kemi vendosur në skedarin /etc/ppp/chap-secrets në serverin tonë PPTP.

Tani mund ta "thirrojmë" këtë server PPTP. Në komandën tjetër duhet të përdorni emrin që i keni dhënë skedarit peer në drejtorinë /etc/ppp/peers/. Meqenëse ne e emërtuam këtë skedar pptpserver në shembullin tonë, komanda jonë duket si kjo:

Pppd telefononi pptpserver

Ju duhet të shihni një lidhje të suksesshme në regjistrat e serverit PPTP:

Në klientin tuaj PPTP, konfiguroni drejtimin në rrjetin tuaj privat përmes ndërfaqes ppp0:

Rruga IP shtoni 10.0.0.0/8 dev ppp0

Ndërfaqja juaj ppp0 duhet të konfigurohet, e cila mund të verifikohet duke ekzekutuar ifconfig

Tani mund të bëni ping serverin tuaj PPTP dhe çdo klient tjetër të lidhur në këtë rrjet:

Ne mund të shtojmë një klient të dytë PPTP në këtë rrjet:

Jum -y instaloni pptp modprobe ppp_mppe

Shtoni linjat e nevojshme në skedarin /etc/ppp/peers/pptpserver (duke zëvendësuar hyrjet dhe fjalëkalimet me tuajin):

Pty "pptp 198.211.104.17 --nolaunchpppd" emri box2 fjalëkalimi 239Aok24ma emri i largët PPTP require-mppe-128

Tani në klientin e dytë ekzekutoni komandat e mëposhtme:

Pppd telefononi rrugën ip të serverit pptp shtoni 10.0.0.0/8 dev ppp0

Ju mund të bëni ping klientin e parë dhe paketat do të kalojnë përmes serverit PPTP dhe do të ridrejtohen sipas rregullave të tabelave IP që kemi vendosur më herët:

Ky konfigurim do t'ju lejojë të krijoni rrjetin tuaj virtual privat:

Nëse dëshironi që të gjitha pajisjet tuaja të komunikojnë në mënyrë të sigurt në të njëjtin rrjet, kjo është mënyra më e shpejtë për ta bërë këtë.

Ju mund ta përdorni këtë qasje me Nginx, Squid, MySQL dhe çdo aplikacion tjetër.

Për shkak se trafiku brenda rrjetit është i koduar me kriptim 128-bit, PPTP është më pak intensiv i CPU-së se OpenVPN, por gjithsesi ofron një shtresë shtesë sigurie për trafikun tuaj.

Në këtë artikull do të shqyrtojmë vendosjen PPTP-VPN serverët në Ubuntu. Një server VPN është një gjë shumë e dobishme në familje, duke siguruar një lidhje të sigurt, të koduar me një rrjet lokal (për shembull, një rrjet shtëpiak) të kompjuterëve të largët, smartfonëve dhe pajisjeve të ngjashme. Për shembull, serveri juaj VPN do t'ju lejojë të:

- Siguroni konfidencialitetin e të dhënave të transmetuara dhe të marra kur ju (laptopi, telefoni inteligjent) jeni në një rrjet të pabesueshëm dhe ekziston një kërcënim nga ky rrjet.

- Është e sigurt për të menaxhuar serverin përmes, sepse fjalëkalimi për ndarjen e ekranit zakonisht transmetohet në tekst të qartë (përjashtim është desktopi i largët në Mac OS X dhe menaxhimi i tij duke përdorur Apple Remote Desktop), prandaj është plotësisht e papranueshme të lidheni me desktop direkt nëpërmjet internetit.

- E njëjta gjë mund të thuhet nëse përdorni FTP klasik për të transferuar skedarë - protokolli gjithashtu nuk ofron një mekanizëm të sigurt vërtetimi, kjo është arsyeja pse ata përpiqen të përdorin SFTP sa herë që është e mundur.

- Është e sigurt për të shkëmbyer të dhëna si me serverin ashtu edhe me kompjuterët që përbëjnë rrjetin tuaj lokal (në shtëpi) (me kusht që të mos ketë sulm HPVC, Hakerë pikërisht në apartament).

Në përgjithësi, një VPN do t'ju ofrojë një tunel virtual të koduar midis një serveri dhe një makinerie të largët, me të gjitha pasojat që pasojnë. Nëse e imagjinoni internetin si një tub, atëherë VPN krijon një tub me diametër më të vogël brenda tij, i aksesueshëm vetëm për "njerëzit e tij".

Tani që kemi parë përfitimet e përgjithshme të VPN-së, është koha të njihemi më hollësisht me teknologjinë dhe të kuptojmë se çfarë lloje të VPN-ve ekzistojnë.

Sot ka disa implementime VPN:

Pas kësaj, modifikoni skedarin /etc/pptpd.conf duke ekzekutuar në Terminal:

sudo pico /etc/pptpd.conf

Kjo është se si duket skedari për mua:

Më pas në skedarin /etc/ppp/chap-secrets shtojmë përdoruesit që do të kenë të drejtën të lidhen me rrjetin VPN. Shkruani në terminal:

sudo pico /etc/ppp/chap-secrets

Dhe shtoni informacion në këtë skedar në formën e mëposhtme:

# Sekrete për vërtetimin duke përdorur CHAP

# adresa IP sekrete të serverit të klientit

andrey pptpd andrey12 *

Kështu, ne i kemi dhënë përdoruesit andrey me fjalëkalimin andrey12 të drejtën për t'u lidhur me rrjetin tonë VPN. Përdoruesit andrey do t'i jepet adresa e parë IP e disponueshme nga diapazoni i specifikuar. Nëse dëshironi që përdoruesit t'i jepet gjithmonë e njëjta adresë IP, specifikoni IP-në e dëshiruar në vend të "*". Kushtojini vëmendje emrit të shërbimit - pptpd - duhet të jetë i njëjtë me atë të specifikuar në parametrin e emrit në skedarin /etc/ppp/pptpd-options.

Kemi mbaruar me cilësimet e serverit VPN; tani duhet ta rinisim që ndryshimet që bëmë të hyjnë në fuqi. Për ta bërë këtë, ekzekutoni në Terminal:

sudo /etc/init.d/pptpd rinis

Nëse është e nevojshme që klientët e lidhur në distancë të kenë akses në internet përmes VPN, hapni /etc/rc.local dhe MBI 'daljen 0' shtoni rreshtat e mëposhtëm:

# Përcjellja e IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASKARADE

dhe hiqni komentin këtë rresht në skedarin /etc/sysctl.conf:

net.ipv4.ip_forward=1

Nëse serveri juaj VPN nuk është i lidhur drejtpërdrejt me internetin, me shumë mundësi do t'ju duhet të dërgoni portin TCP-1723 dhe "protokollin 47", i njohur gjithashtu si GRE, në adresën IP lokale të serverit VPN. Referojuni udhëzimeve të konfigurimit të ruterit për të përfunduar hapat e nevojshëm. Natyrisht, serveri pas ruterit duhet të ketë një IP të përhershme lokale, dhe vetë ruteri duhet të ketë një IP të përhershme "të jashtme", ose do të duhet të përdorni shërbimin "dinamik DNS", por kjo është një temë krejtësisht e ndryshme.

Rinisni serverin. Mund të provoni të lidheni. VPN-ja juaj duhet të jetë e aksesueshme nga kudo në botë ku ka internet.

Lidhja e një klienti me Mac OS X 10.6

Për t'u lidhur me një VPN me Mac OS X 10.6, hapni "System Preferences", shkoni te seksioni "Network", nën listën e ndërfaqeve, klikoni "+" në fund dhe në dritaren e shtimit të ndërfaqes që shfaqet, zgjidhni "Interface". : VPN”, “Lloji VPN: PPTP” . Dhe klikoni krijimin. Në cilësimet, specifikoni:

- Emri i domenit të serverit VPN, ose adresa IP

- Emri i llogarisë (hyrja)

- Kodimi (kriptimi i kanalit) - zgjidhni "Maksimumi (vetëm 128 bit)"

Pastaj klikoni "Cilësimet e identifikimit", tregoni që identifikimi është kryer duke përdorur një fjalëkalim dhe futni fjalëkalimin.

Klikoni "Avancuar" dhe kontrolloni ose zgjidhni kutinë "Dërgo të gjithë trafikun përmes VPN". Nëse kutia e kontrollit është e zgjedhur, atëherë absolutisht i gjithë trafiku do të kalojë përmes serverit VPN dhe do t'ju dorëzohet përmes një kanali të koduar. Nëse kutia e zgjedhjes nuk është e zgjedhur, atëherë vetëm trafiku i destinuar për rrjetin lokal në distancë do të kalojë përmes kanalit VPN (për shembull, ju mund të menaxhoni serverin nëpërmjet Remote Desktop) dhe i gjithë trafiku tjetër, si marrja e postës dhe ngarkimi i faqeve në internet, do të të kryhet direkt nga interneti përgjatë rrugës më të shkurtër. Konfirmoni ndryshimet duke klikuar "OK".

Tani mund të provoni të lidheni duke klikuar "Connect" (shih pamjen e parë të ekranit), ose duke zgjedhur lidhjen e dëshiruar VPN në shiritin e menusë në krye.

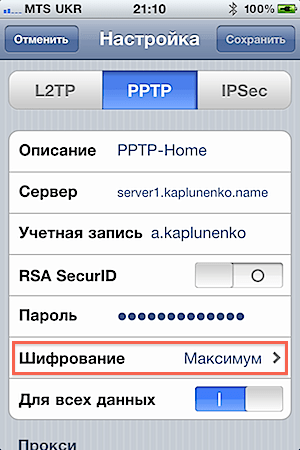

Lidhja e iPhone me iOS 4

Për të lidhur një iPhone me iOS 4 me një VPN PPTP, hapni Cilësimet, shkoni te seksioni "Të përgjithshme", më pas "Rrjeti". Klikoni artikullin "VPN"; nëse nuk keni konfigurime VPN, pranë tij do të thotë "Nuk është konfiguruar". Klikoni "Shto konfigurimin VPN...". Në dritaren që hapet, shkoni te skeda PPTP dhe plotësoni:

- Përshkrimi – si do të quhet kjo lidhje VPN

- Serveri – emri i domenit ose adresa IP

- Llogaria - identifikimi juaj

- RSA SecurID – lëreni të çaktivizuar

- Fjalëkalimi - shkruani fjalëkalimin tuaj

- Kriptimi - zgjidhni "Maximum"

- Për të gjitha të dhënat - ose aktivizoni ose çaktivizoni, duke u udhëhequr nga konsideratat e përshkruara më sipër

Diagnostifikimi i lidhjes

PPTP zakonisht fillon pa probleme dhe me konfigurimin fillestar të kujdesshëm funksionon menjëherë (ndryshe nga L2TP-mbi-IPSec më kompleks). Dhe nëse ende keni probleme me lidhjen, përdorni komandat e mëposhtme në klient (në këtë rast, Mac OS X) për të monitoruar regjistrimin e lidhjes në kohë reale:

bisht -f /var/log/system.log

bisht -f /var/log/ppp.log

Duhet të shihni diçka të tillë atje:

2 maj 21:44:59 ATT pppd: PPTP po lidhet me serverin "server1..456.789.10)...

2 maj 21:45:02 ATT pppd: Lidhja PPTP u vendos.

2 maj 21:45:02 ATT pppd: Lidhu: ppp0<-->prizë

2 maj 21:45:08 ATT pppd: Kompresimi pa shtetësi MPPE 128-bit i aktivizuar

2 maj 21:45:09 ATT pppd: adresa IP lokale 192.168.18.2

2 maj 21:45:09 ATT pppd: adresa IP e largët 192.168.18.1

2 maj 21:45:09 ATT pppd: adresa kryesore DNS 10.0.0.1

2 maj 21:45:09 ATT pppd: adresa sekondare DNS 10.0.0.1

Nëse keni nevojë të aktivizoni regjistrimin e detajuar në server, referojuni referencës së përmendur tashmë "Përshkrimi i opsioneve /etc/pptpd.conf dhe /etc/ppp/options.pptpd".

"Kriptanaliza e protokollit të tunelit pikë-për-pikë (PPTP) nga Microsoft" - Artikulli është mjaft i vjetër, për shembull, askush nuk e ka përdorur mekanizmin MS-CHAP për një kohë të gjatë (në fund të fundit, ekziston MS-CHAP v.2, shumë më i besueshëm, edhe pse shumë larg idealit ), por ju lejon të merrni një përshtypje të skemës së përgjithshme se si funksionon PPTP. Gjithashtu, do të jetë e qartë pse nuk ka kuptim të përmirësohet dhe të finalizohet PPTP, por në vend të kësaj është më mirë të merren parasysh opsionet alternative, më moderne.

“Kryptanaliza e Zgjerimeve të Autentifikimit PPTP të Microsoft-it (MS-CHAPv2)” – Artikulli i dytë në vazhdim të atij të përmendur më sipër (nuk ka përkthim, ndaj lexojmë në gjuhën e Shekspirit), i cili diskuton PPTP të përmirësuar me vërtetimin MS-CHAP v2 dhe të përmirësuar MPPE (kriptimi i kanalit). Ishte në këtë opsion që zhvillimi i PPTP u ndal. Përmbledhje e artikullit - MS-CHAP v2 është më i mirë se MS-CHAP v1, sepse jo vetëm klienti është i autorizuar, por klienti dhe serveri autorizojnë njëri-tjetrin, gjë që eliminon zëvendësimin e serverit. Kriptimi i kanalit MPPE tani përdor një çelës tjetër për të enkriptuar të dhënat nga serveri në klient dhe nga klienti në server. Të metat e dukshme të sigurisë janë eliminuar, dhe kritika kryesore e PPTP tani është se protokolli mbetet i ndjeshëm ndaj fjalëkalimit, domethënë është po aq i sigurt sa fjalëkalimi i zgjedhur nga përdoruesi.

" " - Për ata që e kanë kuptuar tashmë PPTP, ju sugjeroj të njiheni me teknologjinë më të avancuar VPN - L2TP/IPSec. Artikulli u plotësua dhe u redaktua gjatë 3 viteve; u morën parasysh shumë nuanca.

Përmbledhje

PPTP është shërbimi VPN më i lehtë për t'u konfiguruar, por nuk i plotëson kërkesat moderne të sigurisë. Përveç kësaj, PPTP shpesh bllokohet nga ofruesit dhe operatorët celularë. Prandaj, zbatimi i PPTP për përdorim të korporatës justifikohet vetëm nëse është e nevojshme të sigurohet përputhshmëria me pajisjet ekzistuese të trashëgimisë. Për shkak të thjeshtësisë së tij, ky lloj VPN është i përshtatshëm për të njohur se si funksionojnë rrjetet private virtuale.

1. Krijoni një tunel në faqen e sistemit tuaj personal dhe më pas

2. Shkoni te cilësimet VPN të sistemit tuaj operativ dhe krijoni një lidhje të re.

Specifikoni adresën e serverit msk.site,

Në skedën "Siguria", zgjidhni - Lloji VPN - PPTP

Cakto enkriptimin në "Opsionale"

Autentifikimi - KAPITULLI. MS-CHAP v2

3. Në skedën Cilësimet e IP-së, zgjidhni "Përdorni portën e paracaktuar në rrjetin në distancë"

4. Nëse dëshironi të përdorni shërbimin tonë të serverit WINS, mund të kontrolloni "Aktivizo Netbios përmes TCP/IP" (por për një lidhje të thjeshtë tuneli ky artikull nuk është i rëndësishëm)

5. Krijoni një lidhje dhe kontrolloni që adresa 172.16.0.1 është duke u pinguar, më pas kontrolloni që kompjuteri juaj të ketë marrë automatikisht rrugët e nevojshme (nëpërmjet DHCP):

172.16.0.0 255.255.0.0

Itinerari që të çon në rrjetin tuaj të shtëpisë në distancë 192.168.x.x 255.255.255.0 (nëse është i pranishëm). .

Për ta bërë këtë, ekzekutoni komandën printim i rrugës në kompjuterin tuaj. Rrugët duhet të përfshijnë ato të listuara më sipër.

PS: Për të luftuar sesionet e varura, ne shkëputim me forcë tunelet e përdoruesve me protokollet PPTP, L2TP, L2TP/IPsec 24 orë pas vendosjes së lidhjes. Nëse konfigurohet saktë, lidhjet duhet të rivendosen automatikisht.

Rrjetet private virtuale kanë fituar popullaritet të merituar. Është i besueshëm dhe

një mjet i sigurt i krijuar për të organizuar rrjete ndër-site

lidhjet e infrastrukturës dhe aksesit në distancë. Vitet e fundit, ndër

PPTP zë një vend të veçantë midis protokolleve ekzistuese VPN. Zgjidhjet e bazuara në të

e zakonshme, e lehtë për t'u zbatuar dhe siguron një nivel mbrojtjeje të mjaftueshme për

shumica e kompanive.

Pse PPTP?

Protokolli i tunelit PPTP ju lejon të kriptoni trafikun me shumë protokolle dhe

pastaj kapsuloni (paketojeni) atë në një kokë IP që do të dërgohet

rrjet lokal apo global. PPTP përdor:

- Lidhja TCP për menaxhimin e tunelit;

- një version i modifikuar i GRE (General Route Encapsulation) për

kapsulimi i kornizave PPP të të dhënave të tunelizuara.

Ngarkesa e paketave të transmetuara mund të kodohet (duke përdorur

Protokolli i enkriptimit të të dhënave MPPE), i ngjeshur (duke përdorur algoritmin MPPC) ose

të koduara dhe të kompresuara.

PPTP është i lehtë për t'u vendosur, nuk kërkon një infrastrukturë certifikate dhe

E përputhshme me shumicën dërrmuese të pajisjeve NAT. Të gjitha versionet e Microsoft Windows

duke filluar me Windows 95 OSR2, ato përfshijnë një klient PPTP. Gjithashtu klientët për

Lidhjet PPTP janë të disponueshme në Linux, xBSD dhe Mac OS X. Ofruesit janë të vetëdijshëm për këto

avantazhet, dhe kjo është arsyeja pse të organizoni një lidhje interneti shpesh

përdorni PPTP, edhe pse fillimisht ka siguri më të ulët,

sesa L2TP, IPSec dhe SSTP (përveç kësaj, PPTP është i ndjeshëm ndaj sulmeve të fjalorit

Lidhja VPN e bazuar në protokollin PPTP siguron privatësi,

por jo integritetin e të dhënave të transmetuara, pasi nuk ka kontrolle që të dhënat

nuk janë ndryshuar gjatë dërgesës).

Vlen të theksohet: në rrjetet e mëdha PPTP është e preferueshme se PPPoE. Në fund të fundit, kur

duke përdorur këtë të fundit, kërkimi i serverit kryhet duke dërguar

transmetimi i paketave që mund të humbasin në switch, dhe rrjeti është i tillë

paketat janë "përmbytur" mjaft mirë.

Autentifikimi dhe kriptimi

Në Vista dhe Win2k8, lista e protokolleve të vërtetimit PPP është zvogëluar dukshëm.

SPAP, EAP-MD5-CHAP dhe MS-CHAP, të cilat prej kohësh janë njohur si të pasigurta (në

Ata përdorin hashing MD4 dhe algoritme të enkriptimit DES). Lista e disponueshme

protokollet tani duken kështu: PAP, CHAP, MSCHAP-v2 dhe EAP-TLS (kërkon

certifikatat e përdoruesve ose kartat inteligjente). Shumë e rekomanduar

përdorni MSCHAP-v2, pasi është më i besueshëm dhe siguron të ndërsjellë

vërtetimi i klientit dhe serverit. Gjithashtu, përmes politikës së grupit, specifikoni

përdorimi i detyrueshëm i fjalëkalimeve të forta.

Për të kriptuar një lidhje VPN duke përdorur MPPE, 40, 56 dhe

Çelësat 128-bit RSA RC4. Në versionet e hershme të Windows, për shkak të kufizimeve të eksportit

teknologji ushtarake vetëm një çelës 40-bit ishte në dispozicion dhe me disa rezerva

– 56-bit. Ata janë njohur prej kohësh si të pamjaftueshme dhe, duke filluar me Vista,

Mbështetet vetëm gjatësia e çelësit 128-bit. Mund të krijohet një situatë

se klienti nuk ka mbështetje për këtë opsion, pra për versionet më të vjetra të Windows

ju duhet të shkarkoni të gjitha paketat e shërbimit ose përditësimet e sigurisë. Për shembull, WinXP SP2

do të lidhet me serverin Win2k8 pa asnjë problem.

Për të parë në mënyrë të pavarur listën e algoritmeve të mbështetura nga sistemi dhe

gjatësitë e çelësave, referojuni çelësit të regjistrit HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Në veçanti, cilësimet për algoritmet e enkriptimit ndodhen në degën Ciphers\RC4.

Mund të aktivizoni me forcë opsionin e dëshiruar duke krijuar parametrin dword "Enabled" dhe

duke vendosur vlerën e tij në "ffffffff". Ekziston një mënyrë tjetër që Microsoft nuk e bën

rekomandon – aktivizimi i mbështetjes për çelësat RC4 40/56-bit në serverin Win2k8.

Për ta bërë këtë, duhet të vendosni vlerën e regjistrit HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto në "1"

dhe rinisni sistemin.

Vendosja e një serveri PPTP në Win2k8

Një konfigurim tipik për ekzekutimin e një VPN përbëhet nga kontrolluesi i domenit, serverë

RRAS (Rrugimi dhe qasja në distancë) Dhe NPS (Serveri i politikave të rrjetit). Në vazhdim

Duke konfiguruar këto role, shërbimet DHCP dhe DNS do të aktivizohen gjithashtu.

Serveri që do të kryejë rolin VPN duhet së pari të instalojë rolin RRAS.

të bashkohet me një domen. Ndryshe nga L2TP dhe SSTP, certifikatat kur ekzekutoni PPTP

nuk nevojiten, prandaj nuk kërkohet një server certifikate (Shërbimet e Certifikatës).

Pajisjet e rrjetit që do të marrin pjesë në ndërtimin e VPN (përfshirë

ADSL dhe modemë të ngjashëm) duhet të lidhen dhe konfigurohen në përputhje me rrethanat

imazh (Start -> Control Panel -> Device Manager). Për disa skema

Një VPN (duke përdorur NAT dhe duke lidhur dy rrjete) do të kërkojë të paktën

dy pajisje rrjeti.

Duke përdorur magjistarin e instalimit të roleve (Menaxheri i Serverit -> Rolet -> Instalo

rol), instaloni rolin e Shërbimeve të Politikës së Qasjes në Rrjet

Shërbimet) dhe shkoni te përzgjedhja e shërbimeve të roleve, ku shënojmë të gjithë përbërësit "Shërbimet

Shërbimet e rrugëtimit dhe aksesit në distancë.

Klikoni "Next" dhe në dritaren tjetër konfirmoni cilësimet duke klikuar "Instalo".

Shërbimi i qasjes në distancë dhe rrugëtimit është i instaluar, por nuk është konfiguruar ende dhe

duke mos vrapuar. Për të konfiguruar parametrat e funksionimit, shkoni te "Menaxheri i Serverit" në

skeda "Rolet -> Politika e Rrjetit dhe Shërbimet e Aksesit -> Drejtimi dhe

qasje në distancë"; në mënyrë alternative, mund të përdorni "Ruting dhe

qasje në distancë", thirrur nga skeda "Administrimi" i menysë "Start".

Ne shënojmë serverin tonë në listë (konsola mund të lidhet me disa

sistemet) dhe në menynë e kontekstit klikoni "Konfiguro dhe aktivizo rrugëzimin dhe

qasje në distancë" (Konfiguro dhe aktivizo rrugëzimin dhe aksesin në distancë). Nëse më parë

Nëse janë bërë përpjekje për të konfiguruar shërbimin, atëherë riinstaloni

Disa opsione do të duhet ta ndalojnë atë duke zgjedhur "Çaktivizo"

rrugëtimi dhe aksesi në distancë." Në këtë rast, të gjitha cilësimet do të rivendosen.

Magjistari i instalimit që shfaqet do t'ju kërkojë të zgjidhni një konfigurim tipik të serverit,

që përputhet më së shumti me detyrat e synuara. Në menynë e përzgjedhjes -

pesë pika, katër prej tyre ofrojnë instalime të gatshme:

- Qasja në distancë (VPN ose modem) – lejon përdoruesit të lidhen

nëpërmjet një lidhjeje në distancë (dial-up) ose të sigurt (VPN); - Përkthimi i Adresës së Rrjetit (NAT) – i krijuar për t'u lidhur me

interneti i disa klientëve përmes një adrese IP; - Qasja në një rrjet të largët (VPN) dhe NAT - është një përzierje e atyre të mëparshme

pikë, ofron mundësinë për të hyrë në internet nga një adresë IP dhe

lidhje në distancë; - Lidhje e sigurt midis dy rrjeteve - lidhja e një rrjeti me

një tjetër, në distancë.

Hapi tjetër për secilën nga këto pika do të jetë individual. Për shembull, kur

duke vendosur SSTP (shih artikullin " "), ne zgjodhëm të tretën

skenar. Për PPTP, ndonjë nga opsionet e propozuara është i përshtatshëm, megjithëse i rekomanduar

Artikulli "Qasje në distancë" konsiderohet të jetë i paracaktuar. Nëse atje

vështirësitë kur zgjidhni një skemë, zgjidhni artikullin e pestë "Konfigurim special" ose nga

Pas përfundimit të magjistarit, vazhdoni konfigurimin në modalitetin manual. Përveç kësaj, ju mund të

referojuni dokumentacionit duke klikuar lidhjen "Më shumë detaje" që ndodhet në fund të dritares.

Në hapin tjetër, ne shënojmë listën e shërbimeve që duhet të aktivizohen në server.

Janë pesë pika të tilla, emrat e tyre flasin vetë:

- Qasja në një rrjet privat virtual (VPN);

- Qasje në distancë (nëpërmjet rrjetit telefonik);

- Lidhja sipas kërkesës (për drejtimin e degëve organizative);

- Përkthimi i Adresës së Rrjetit (NAT);

- Drejtimi i rrjetit lokal.

Në fakt, të gjitha paracaktimet e përmendura më sipër zbresin në

aktivizimi i këtyre shërbimeve në kombinime të ndryshme. Në shumicën e rasteve ju duhet të zgjidhni

"Qasje në distancë (VPN ose modem)" dhe më pas "Qasje në rrjetin privat virtual"

(VPN)". Më pas, thjesht duhet të tregoni ndërfaqen e rrjetit me të cilën është lidhur

Internet (duke e shënuar me miun). Nëse master zbulon vetëm një aktiv

lidhje, do të përfundojë me një paralajmërim që për këtë mënyrë

kërkohet një kartë tjetër rrjeti, ose do t'ju kërkojë të shkoni te cilësimet në modalitetin "Konfigurim special".

Kutia e kontrollit "Siguria duke përdorur filtrin e paketës statike".

Rekomandohet ta lini të përkulur. Filtra të tillë lejojnë trafikun VPN vetëm me

ndërfaqja e specifikuar dhe përjashtimet për portet e lejuara VPN do të duhet

konfiguroni manualisht. Në këtë rast, mund të konfiguroni filtra statikë dhe një mur zjarri

Windows në një ndërfaqe, por nuk rekomandohet pasi do të reduktohet

performancës.

Në hapin "Caktimi i adresave IP", zgjidhni metodën për marrjen e adresave IP nga klientët

kur lidheni me një server VPN: "Automatik" ose "Nga një gamë e caktuar

adresat". Vërtetimi i llogarisë mund të bëhet si më poshtë:

Serveri RRAS, si dhe çdo server tjetër që mbështet protokollin RADIUS. Nga

Opsioni i parë ofrohet si parazgjedhje, por në një rrjet të madh me disa serverë

RRAS është më mirë të përdoret RADIUS. Këtu mbaron puna e mjeshtrit. Klikoni

butoni "Finish", dhe dritarja që shfaqet ju informon se duhet të konfiguroni "Agjent

DHCP rele". Nëse RRAS dhe serveri DHCP janë në të njëjtin segment, dhe nr

probleme me shkëmbimin e paketave të shërbimit, atëherë nuk është e nevojshme të konfiguroni agjentin Relay

(nga rruga, në ndërfaqen e brendshme aktivizohet si parazgjedhje).

Cilësimet e konsolës

Pema e cilësimeve tani do të jetë e disponueshme në dritaren e konsolës. Këshillohet që të kaloni

të gjitha pikat për të kuptuar se çfarë është ku. Pra, në paragrafin "Ndërfaqet

rrjetet" do të shfaqë të gjitha ndërfaqet e rrjetit të konfiguruara më parë. Duke zgjedhur nga menyja

artikulli "Krijo një ndërfaqe të re thirrjeje me kërkesë", mund të shtoni një lidhje

te serverët VPN ose PPPoE. Për të parë një listë të protokolleve, porteve të përdorura dhe

shtetet e tyre shkojnë në “Portet”. Butoni "Customize" në dritaren "Properties" ju lejon

ndryshoni parametrat e funksionimit të protokollit të zgjedhur. Për shembull, si parazgjedhje

numri i lidhjeve (porteve) PPTP, L2TP dhe SSTP është i kufizuar në 128, dhe

Të gjitha lidhjet janë të lejuara (në distancë dhe sipas kërkesës). Si

ID e serverit (opsionale) duke përdorur numrin e telefonit të futur në fushë

"Numri i telefonit për këtë pajisje."

Artikulli "Klientët e aksesit në distancë" shfaq një listë të lidhurve

klientët. Numri pranë emrit të artikullit do t'ju tregojë numrin e tij. Me ndihmë

menuja e kontekstit, mund të kontrolloni statusin e klientit dhe, nëse është e nevojshme,

çaktivizoni. Dy pika IPv4 dhe IPv6 ju lejojnë të konfiguroni filtrat IP, statikë

rrugët, agjenti rele DHCP dhe disa parametra të tjerë.

Punoni me shije

Nuk mund të mos ju tregojmë për një veçori tjetër që do t'ju thjeshtojë ndjeshëm jetën.

Administratorët - Paketa e Administrimit të Menaxherit të Lidhjes CMAK (Lidhja

Kompleti i Administrimit të Menaxherit). Magjistari CMAK krijon një profil që do t'ju lejojë

përdoruesit të kyçen në rrjet vetëm me ato veçori të lidhjes që

administratori do të përcaktojë për ta. Kjo nuk është e re për Win2k8 - CMAK ishte në dispozicion për Win2k

dhe mbështet klientët deri në Win95. Megjithatë, ofruesit janë ende

t'i jepni përdoruesit udhëzime të ndërlikuara në vend që t'i jepni atij

skedarë të gatshëm me cilësime.

CMAK është një komponent i Win2k8, por nuk është i instaluar si parazgjedhje. Veten time

Procesi i instalimit duke përdorur Server Manager është standard. Zgjidhni "Components - Add Components" dhe në magjistarin që shfaqet, kontrolloni

"Qese plastike

Administrimi i menaxherit të lidhjes". Pas përfundimit të instalimit, i njëjti emër

Shkurtorja do të shfaqet në menynë Administrata.

Kur telefononi SMAK, do të hapet një magjistar që do t'ju ndihmojë të krijoni një profil dispeçer

lidhjet. Në hapin e parë, zgjidhni OS për të cilin është menduar profili.

Dy opsione janë të disponueshme: Vista dhe Windows 2000/2003/XP. Dallimi kryesor i tyre është

është se Vista mbështet SSTP. Tjetra, zgjidhni "Profili i ri". Hani

aftësia për të përdorur një profil ekzistues si shabllon; pasuese

Hapat sugjerojnë bashkimin e profileve të shumta. Specifikoni emrin e shërbimit

(përdoruesit do ta shohin pas instalimit të paketës) dhe emrin e skedarit ku do të jetë

profili i ruajtur. Kur krijoni një profil shërbimi, magjistari CMAK kopjon të gjitha hyrjet

te skedarët e këtij profili në Program Files\CMAK\Profiles. Në disa rrjete

vërtetimi përdor emrin Realm, për shembull në Windows

ky është emri i domenit AD ( [email i mbrojtur]). Magjistari ju lejon të specifikoni emrin e zonës,

i cili do të shtohet automatikisht në hyrje. Dhe së fundi, ne shtojmë mbështetjen

Lidhjet VPN. Aktivizoni kutinë e zgjedhjes "Libri i telefonave nga ky profil" dhe më pas

zgjidhni "Përdor gjithmonë një server VPN" ose "Lejo përdoruesin

zgjidhni një server VPN përpara se të lidheni." Në rastin e dytë, ju duhet

përgatitni një skedar txt me një listë të serverëve (format skedari).

Në fazën "Krijo ose modifiko", zgjidhni "Ndrysho" në mënyrë që të shfaqet dritarja "Ndrysho VPN". Ka tre skeda (me IPv6 aktive - katër). NË

"Të përgjithshme" kontrolloni "Çaktivizoni ndarjen e skedarëve dhe printerit" (në shumicën e rasteve kjo

funksionaliteti nuk kërkohet). IPv4 specifikon adresat e primarit dhe

serverë shtesë DNS dhe WINS. Duke kontrolluar kutitë e duhura mundeni

specifikoni përdorimin e një lidhjeje PPTP si portën e paracaktuar dhe aktivizoni

Kompresimi i kokës së IP-së. Cilësimet e sigurisë bëhen në skedën me të njëjtin emër.

Këtu tregojmë nëse është e nevojshme të përdoret enkriptimi dhe shënojmë të nevojshmen

metodat e vërtetimit. Lista e Strategjisë VPN ju lejon të specifikoni se cilën metodë

do të përdoret kur lidheni me serverin VPN. Ka dy opsione: vetëm

një protokoll ose protokolle numërimi derisa lidhja të aktivizohet me sukses. NË

Në kontekstin e artikullit, ne jemi të interesuar në "Përdorni vetëm PPTP" ose "PPTP së pari".

Kjo është ajo, mbyllni dritaren dhe vazhdoni.

Faqja e Shto Librin e Telefonave ju lejon të specifikoni numrat e përdorur

për t'u lidhur me një server dial-up. Nëse është e nevojshme, mund të konfiguroni gjithashtu

përditësimi automatik i listës së numrave. Faqja e konfigurimit të hyrjeve në distancë

qasja në rrjet", si dhe dritarja që shfaqet kur klikoni "Ndrysho", janë të ngjashme në

përmbajtje me "Krijo ose modifiko". Hapi tjetër ju lejon të modifikoni

tabelat e rrugëzimit në klientët e lidhur: më mirë në shumicën e rasteve

lini "Mos ndryshoni tabelat e rrugëtimit". Nëse është e nevojshme, tregoni parametrat

përfaqësues për IE. Përveç cilësimeve standarde, magjistari ju lejon të instaloni

veprime që mund të kryhen në faza të ndryshme të lidhjes së klientit

(për shembull, ekzekutoni një program). Më pas, vendosim ikona për situata të ndryshme (dritare

lidhjen, librin e telefonit etj.), zgjidhni skedarin e ndihmës, informacionin rreth

mbështetje. Nëse është e nevojshme, përfshini një menaxher lidhjeje në profil. Ka mundësi

të jetë i dobishëm për sistemet e klientëve që drejtojnë një OS që nuk përmban

dispeçer Këtu mund të shtoni gjithashtu një skedar teksti me marrëveshjen e licencës dhe

skedarë shtesë që do të vijnë me profilin. Kjo është puna

Magjistari ka përfunduar - përmbledhja do të tregojë shtegun drejt skedarit të instalimit. Kopjo

atë në një dosje publike në mënyrë që përdoruesit ta shkarkojnë lirisht.

Tani përdoruesit duhet vetëm të ekzekutojnë skedarin e ekzekutueshëm dhe t'i përgjigjen

një dhe e vetme pyetje: bëjeni këtë lidhje të disponueshme për "Të gjithë"

përdoruesit" ose "Vetëm për mua". Pas së cilës do të jetë ikona e re e lidhjes

shtohet në "Lidhjet e Rrjetit" dhe do të shfaqet një dritare regjistrimi në të cilën

Ju duhet të shkruani emrin e përdoruesit dhe fjalëkalimin tuaj. Shumë komode!

Menaxhimi i RRAS me Netsh

Disa cilësime të serverit RRAS mund të menaxhohen duke përdorur programin Netsh

(predha e rrjetit). Ju mund të shtoni një lloj vërtetimi të llogarisë duke

ekipi i ndihmës:

> Netsh ras shtoni authtype PAP|MD5CHAP|MSCHAPv2|EAP

Për versionet e mëparshme të Windows ekziston edhe MSCHAP|SPAP. Mënyra e testimit:

> Netsh ras set authmode STANDARD|NODCC|BYPASS

Regjistroni kompjuterin tuaj si një server RRAS në AD:

> Netsh ras shtoni serverin e regjistruar

Shto shtesë PPP:

> Netsh ras shtoni lidhjen SWC|LCP

Zgjatja SWC siguron kompresim të softuerit dhe LCP mundëson të njëjtën gjë

Zgjatja e protokollit PPP. Llojet e komunikimit multilink të mbështetur nga PPP:

> Netsh ras shtoni multilink MULTI|BACP

Karakteristikat e llogarisë janë vendosur si më poshtë:

> Përdoruesi i setit Netsh ras

Duke përdorur "set klient" ju mund të shikoni statistikat ose çaktivizoni klientin.

Ruajtja dhe rivendosja e një konfigurimi RRAS duke përdorur Netsh është gjithashtu e lehtë:

> Netsh ras dump > "filename"

> Netsh exec "emri i skedarit"

Përveç kësaj, shumë cilësime përmbajnë kontekstin "ras aaaa".

Për më shumë informacion rreth Netsh, shihni artikullin "Team Run to Longhorn Camp" në

.

INFO

PPTP u zhvillua përpara krijimit të standardeve IPsec dhe PKI dhe është aktualisht

koha është protokolli më popullor VPN.