Windows 7 da pptp ulanishini qanday sozlash mumkin. PPTP ulanishi - bu nima? Uchinchi tomon yordam dasturlaridan foydalanishga arziydimi?

- 1-qadam. Vazifalar panelidagi tarmoq belgisini bosing va oching Tarmoq va almashish markazi.

2-qadam. Tanlang Yangi ulanish yoki tarmoq o'rnatilmoqda.

2-qadam. Tanlang Yangi ulanish yoki tarmoq o'rnatilmoqda.

3-qadam. Tanlang Ish joyiga ulanish Va yangi ulanish yaratish(agar yangi oyna paydo bo'lsa) va bosing Keyinchalik.

3-qadam. Tanlang Ish joyiga ulanish Va yangi ulanish yaratish(agar yangi oyna paydo bo'lsa) va bosing Keyinchalik.

4-qadam. Tanlang Mening Internet ulanishimdan foydalanish (VPN).

4-qadam. Tanlang Mening Internet ulanishimdan foydalanish (VPN).

5-qadam. Kirish Xost nomi(foydalanuvchi panelidagi PPTP matn faylidan) kabi Internet manzillari va maydonda ulanishga nom bering Belgilangan manzil nomi. Belgilang Hozir ulamang va bosing Keyinchalik.

5-qadam. Kirish Xost nomi(foydalanuvchi panelidagi PPTP matn faylidan) kabi Internet manzillari va maydonda ulanishga nom bering Belgilangan manzil nomi. Belgilang Hozir ulamang va bosing Keyinchalik.

6-qadam. Avtorizatsiya ma'lumotlarini kiriting (foydalanuvchi panelidagi PPTP matn faylidan). Belgilang Ushbu parolni eslab qoling va bosing Yaratmoq. Yopish keyingi oyna.

6-qadam. Avtorizatsiya ma'lumotlarini kiriting (foydalanuvchi panelidagi PPTP matn faylidan). Belgilang Ushbu parolni eslab qoling va bosing Yaratmoq. Yopish keyingi oyna. 7-qadam Vazifalar panelidagi tarmoq belgisini bosing. Siz yaratgan ulanishni o'ng tugmasini bosing va tizimga kiring Xususiyatlari.

7-qadam Vazifalar panelidagi tarmoq belgisini bosing. Siz yaratgan ulanishni o'ng tugmasini bosing va tizimga kiring Xususiyatlari.

8-qadam Yorliq tanlang Xavfsizlik va VPN turini o'zgartiring Nuqtadan nuqtaga tunnel protokoli (PPTP) va ma'lumotlarni shifrlash yoqilgan Eng qat'iy. Tugmasini bosing KELISHDIKMI.

8-qadam Yorliq tanlang Xavfsizlik va VPN turini o'zgartiring Nuqtadan nuqtaga tunnel protokoli (PPTP) va ma'lumotlarni shifrlash yoqilgan Eng qat'iy. Tugmasini bosing KELISHDIKMI.

9-qadam VPN ulanishi tayyor. Endi vazifalar panelidagi tarmoq belgisini bosing, yangi VPN ulanishingizni tanlang va bosing Ulanish.

9-qadam VPN ulanishi tayyor. Endi vazifalar panelidagi tarmoq belgisini bosing, yangi VPN ulanishingizni tanlang va bosing Ulanish.

10-qadam bosing Ulanish.NB! Hech qachon umumiy kompyuterlarda parolni saqlash funksiyasidan foydalanmang! Agar kimdir saqlangan ma'lumotlardan foydalanib ulansa, ulanishingiz uziladi!

10-qadam bosing Ulanish.NB! Hech qachon umumiy kompyuterlarda parolni saqlash funksiyasidan foydalanmang! Agar kimdir saqlangan ma'lumotlardan foydalanib ulansa, ulanishingiz uziladi!

11-qadam Vazifalar panelidagi tarmoq belgisini bosing va bosing O'chirish; yopish aloqani uzish uchun.

11-qadam Vazifalar panelidagi tarmoq belgisini bosing va bosing O'chirish; yopish aloqani uzish uchun. 12-qadam Agar siz oynani ko'rsangiz Tarmoq joylashuvi sozlamalari, tanlang Jamiyat tarmog'i.

12-qadam Agar siz oynani ko'rsangiz Tarmoq joylashuvi sozlamalari, tanlang Jamiyat tarmog'i.

VPN ulanishi olib tashlanmoqda

Foydalanuvchilarimiz tomonidan tez-tez beriladigan savollardan biri bu o'z serveriga boshqa IP manzilni qanday qo'shishdir. VPN tunnelini yaratish orqali siz o'zingizning shaxsiy IP manzilingizni tomchingizga belgilashingiz mumkin. O'z virtual shaxsiy tarmog'ingizni (VPN) yaratish yoki ushbu IP manzilga SSL sertifikatini tayinlash uchun bir nechta variant mavjud. Barcha mumkin bo'lgan variantlardan eng yaxshi tanlov PPTP va OpenVPN o'rtasida. Nuqtadan nuqtaga tunnel protokoli (PPTP) VPN-ni juda tez ishga tushirishga imkon beradi va ko'pgina mobil qurilmalar bilan mos keladi. Va PPTP OpenVPN-ga qaraganda kamroq xavfsiz bo'lsa-da, u tezroq va kamroq CPU quvvatini ishlatadi.

1-qadam - PPTP-ni o'rnating

IP manzillarni boshqa serverlarga tarqatish va VPN-dagi barcha serverlaringizni avtorizatsiya qilish uchun javobgar bo'lgan bitta serverni tanlashingiz kerak. U sizning PPTP serveringizga aylanadi.

CentOS 6 x64 da:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y o'rnatish pptpd

Ubuntu 12.10 x64 da:

Apt-get o'rnatish pptpd

Endi siz /etc/pptpd.conf fayliga quyidagi qatorlarni qo'shib tahrirlashingiz kerak:

Localip 10.0.0.1 remoteip 10.0.0.100-200

Bunday holda, localip serveringizning IP-manzilidir va remoteip - bu unga ulanadigan mijozlarga tayinlanadigan IP-manzillar.

Bu erda mijoz - foydalanuvchi nomi (login), server - xizmat turi (bizning misolimizda - pptpd), maxfiy - parol, IP-manzillar esa qaysi IP-manzillar kirishi mumkinligini ko'rsatadi (ushbu login va parol bilan). IP manzillari maydoniga yulduzcha * belgilash orqali siz ushbu login/parol juftligi har qanday IP-dan qabul qilinishi kerakligini bildirasiz.

2-qadam - /etc/ppp/pptpd-options-ga DNS serverlarini qo'shish

ms-dns 8.8.8.8 ms-dns 8.8.4.4Endi siz PPTP demonini ishga tushirishingiz mumkin:

Xizmat pptpd qayta ishga tushirildi

U ishlayotganligini va ulanishlarni qabul qilishini tekshiring:

3-qadam - Yo'naltirishni sozlash

PPTP serveringizda IP yo'naltirishni yoqish juda muhimdir. Bu sizga PPTP yordamida sozlangan umumiy IP va shaxsiy IP o'rtasida paketlarni yuborish imkonini beradi. Quyidagi qatorni qo'shish uchun /etc/sysctl.conf ni tahrirlang, agar u allaqachon mavjud bo'lmasa:

Net.ipv4.ip_forward = 1

O'zgarishlarni qo'llash uchun buyruqni bajaring sysctl -p

4-qadam - iptables uchun NAT qoidalarini yarating

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveAgar siz ham PPTP mijozlaringiz bir-biri bilan muloqot qilishlarini istasangiz, iptables uchun quyidagi qoidalarni qo'shing:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-in-interfeys eth0 -j ACCEPT

Endi sizning PPTP serveringiz router sifatida ham ishlaydi.

Agar siz serverlar tomchilaringizga ulanishi mumkin bo'lgan cheklovni o'rnatmoqchi bo'lsangiz, TCP ulanishlarini 1723 portiga cheklovchi IP jadval qoidasini o'rnatishingiz mumkin.

5-qadam - Mijozlarni sozlash

Mijoz serverlaringizga PPTP mijozini o'rnating:

Yum -y o'rnatish pptp

6-qadam - Kerakli yadro modulini qo'shish

modprobe ppp_mppeYangi /etc/ppp/peers/pptpserver faylini yarating va u erda nom va parolni qiymatlaringiz bilan almashtirgan holda quyidagi qatorlarni qo'shing:

Pty "pptp 198.211.104.17 --nolaunchpppd" nomi box1 parol 24oiunOi24 masofaviy nom PPTP talab-mppe-128

Bu erda 198.211.104.17 PPTP serverimizning umumiy IP manzili, box1 va 24oiunOi24 biz PPTP serverimizdagi /etc/ppp/chap-secrets faylida o'rnatgan login/parol juftligidir.

Endi biz ushbu PPTP serveriga qo'ng'iroq qilishimiz mumkin. Keyingi buyruqda siz /etc/ppp/peers/ katalogidagi peer fayliga bergan nomdan foydalanishingiz kerak. Biz ushbu faylni misolimizda pptpserver deb nomlaganimiz sababli, bizning buyruqimiz quyidagicha ko'rinadi:

Pppd qo'ng'iroq pptpserver

PPTP server jurnallarida muvaffaqiyatli ulanishni ko'rishingiz kerak:

PPTP mijozingizda ppp0 interfeysi orqali shaxsiy tarmog'ingizga marshrutlashni sozlang:

IP marshruti 10.0.0.0/8 dev ppp0 qo'shing

Sizning ppp0 interfeysi sozlangan bo'lishi kerak, uni ifconfig ishga tushirish orqali tekshirish mumkin

Endi siz PPTP serveringizga va ushbu tarmoqqa ulangan boshqa mijozlarga ping yuborishingiz mumkin:

Biz ushbu tarmoqqa ikkinchi PPTP mijozini qo'shishimiz mumkin:

Yum -y o'rnatish pptp modprobe ppp_mppe

/etc/ppp/peers/pptpserver fayliga kerakli qatorlarni qo'shing (login va parollarni o'zingiz bilan almashtiring):

Pty "pptp 198.211.104.17 --nolaunchpppd" nomi box2 parol 239Aok24ma masofaviy nom PPTP talab-mppe-128

Endi ikkinchi mijozda quyidagi buyruqlarni bajaring:

Pppd qo'ng'iroq pptpserver IP route qo'shish 10.0.0.0/8 dev ppp0

Siz birinchi mijozga ping yuborishingiz mumkin va paketlar PPTP serveridan o'tadi va biz ilgari o'rnatgan IP-jadvallar qoidalariga muvofiq qayta yo'naltiriladi:

Ushbu sozlash o'z virtual shaxsiy tarmog'ingizni yaratishga imkon beradi:

Agar siz barcha qurilmalaringiz bir xil tarmoqda xavfsiz aloqa qilishini istasangiz, buni amalga oshirishning eng tezkor usuli.

Ushbu yondashuvni Nginx, Squid, MySQL va boshqa ilovalar bilan ishlatishingiz mumkin.

Tarmoq ichidagi trafik 128-bitli shifrlash bilan shifrlanganligi sababli, PPTP OpenVPN-ga qaraganda kamroq protsessor talab qiladi, lekin baribir trafikingiz uchun qo'shimcha xavfsizlik darajasini ta'minlaydi.

Ushbu maqolada biz sozlashni ko'rib chiqamiz PPTP-VPN Ubuntu-dagi serverlar. VPN serveri uy xo'jaligida juda foydali narsa bo'lib, masofaviy kompyuterlar, smartfonlar va shunga o'xshash qurilmalarning mahalliy tarmog'iga (masalan, uy tarmog'i) xavfsiz, shifrlangan ulanishni ta'minlaydi. Masalan, VPN serveringiz sizga quyidagilarga imkon beradi:

- Siz (noutbuk, smartfon) ishonchsiz tarmoqda bo'lganingizda va ushbu tarmoqdan tahdid mavjud bo'lganda uzatilgan va qabul qilingan ma'lumotlarning maxfiyligini ta'minlang.

- Serverni boshqarish xavfsiz, chunki ekranni almashish uchun parol odatda aniq matnda uzatiladi (Mac OS X-dagi masofaviy ish stoli va uni Apple Remote Desktop yordamida boshqarish bundan mustasno), shuning uchun unga ulanish mutlaqo mumkin emas. ish stoli to'g'ridan-to'g'ri Internet orqali.

- Agar siz fayllarni uzatish uchun klassik FTP dan foydalansangiz, xuddi shunday deyish mumkin - protokol ham xavfsiz autentifikatsiya mexanizmini ta'minlamaydi, shuning uchun ular imkon qadar SFTP dan foydalanishga harakat qilishadi.

- Server bilan ham, mahalliy (uy) tarmog'ingizni tashkil etuvchi kompyuterlar bilan ham ma'lumot almashish xavfsizdir (agar HPVC hujumi bo'lmasa, Hackers Right in the Apartment).

Umuman olganda, VPN sizni server va masofaviy mashina o'rtasida shifrlangan virtual tunnel bilan ta'minlaydi va buning natijasida yuzaga keladigan barcha oqibatlarga olib keladi. Agar siz Internetni quvur sifatida tasavvur qilsangiz, VPN uning ichida kichikroq diametrli trubani yaratadi, unga faqat "uning odamlari" kirishi mumkin.

Endi biz VPN-ning umumiy afzalliklarini ko'rib chiqdik, texnologiya bilan batafsilroq tanishish va VPN-larning qanday turlari mavjudligini tushunish vaqti keldi.

Bugungi kunda bir nechta VPN ilovalari mavjud:

Shundan so'ng, /etc/pptpd.conf faylini terminalda ishga tushirish orqali tahrirlang:

sudo pico /etc/pptpd.conf

Men uchun fayl shunday ko'rinadi:

Keyin /etc/ppp/chap-secrets fayliga VPN tarmog'iga ulanish huquqiga ega bo'lgan foydalanuvchilarni qo'shamiz. Terminalga kiriting:

sudo pico /etc/ppp/chap-secrets

Va ushbu faylga quyidagi shaklda ma'lumot qo'shing:

# CHAP yordamida autentifikatsiya qilish sirlari

# mijoz serverining maxfiy IP manzillari

andrey pptpd andrey12 *

Shunday qilib, biz andrey12 paroliga ega foydalanuvchi andreyga VPN tarmog'imizga ulanish huquqini berdik. Foydalanuvchi andreyga belgilangan diapazondan birinchi mavjud IP-manzil beriladi. Agar siz foydalanuvchiga doimo bir xil IP-manzil berilishini istasangiz, “*” o‘rniga kerakli IP-ni belgilang. Xizmat nomiga e'tibor bering - pptpd - u /etc/ppp/pptpd-options faylidagi nom parametrida ko'rsatilgandek bo'lishi kerak.

Biz VPN server sozlamalarini tugatdik; endi kiritilgan o'zgarishlar kuchga kirishi uchun uni qayta ishga tushirishimiz kerak. Buning uchun terminalda ishga tushiring:

sudo /etc/init.d/pptpd qayta ishga tushiring

Agar ulangan masofaviy mijozlar VPN orqali Internetga kirishlari kerak bo'lsa, /etc/rc.local ni oching va YUQORI 'chiqish 0' quyidagi qatorlarni qo'shing:

# PPTP IP-ni yo'naltirish

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERAD

va /etc/sysctl.conf faylida ushbu qatorni izohdan olib tashlang:

net.ipv4.ip_forward=1

Agar sizning VPN serveringiz to'g'ridan-to'g'ri Internetga ulanmagan bo'lsa, siz TCP-1723 portini va GRE deb ham ataladigan "47 protokoli" ni VPN serverining mahalliy IP manziliga yo'naltirishingiz kerak bo'ladi. Kerakli amallarni bajarish uchun marshrutizatorni sozlash ko'rsatmalariga qarang. Shubhasiz, yo'riqnoma orqasidagi server doimiy mahalliy IP-ga ega bo'lishi kerak va yo'riqnoma o'zi doimiy "tashqi" IP-ga ega bo'lishi kerak yoki siz "dinamik DNS" xizmatidan foydalanishingiz kerak bo'ladi, ammo bu butunlay boshqa mavzu.

Serverni qayta ishga tushiring. Siz ulanishga harakat qilishingiz mumkin. Sizning VPN-ga dunyoning istalgan joyidan internet mavjud bo'lishi kerak.

Mijozni Mac OS X 10.6 bilan ulash

Mac OS X 10.6 bilan VPN-ga ulanish uchun “Tizim afzalliklari” ni oching, interfeyslar ro‘yxati ostidagi “Tarmoq” bo‘limiga o‘ting, pastki qismidagi “+” tugmasini bosing va paydo bo‘lgan interfeys qo‘shish oynasida “Interfeys”ni tanlang. : VPN”, “VPN turi: PPTP” . Va yaratish-ni bosing. Sozlamalarda quyidagilarni belgilang:

- VPN serverining domen nomi yoki IP manzili

- Hisob nomi (kirish)

- Kodlash (kanal shifrlash) - "Maksimal (faqat 128 bit)" ni tanlang.

Keyin "Identifikatsiya sozlamalari" tugmasini bosing, identifikatsiya parol yordamida amalga oshirilganligini ko'rsating va parolni kiriting.

"Kengaytirilgan" tugmasini bosing va "VPN orqali barcha trafikni yuborish" katagiga belgi qo'ying yoki belgini olib tashlang. Agar katakcha belgilansa, barcha trafik VPN serveri orqali o'tadi va sizga shifrlangan kanal orqali yetkaziladi. Agar katakcha belgilanmagan bo'lsa, faqat masofaviy mahalliy tarmoq uchun mo'ljallangan trafik VPN kanali orqali o'tadi (masalan, siz serverni masofaviy ish stoli orqali boshqarishingiz mumkin) va boshqa barcha trafik, masalan, pochta qabul qilish va veb-sahifalarni yuklash. to'g'ridan-to'g'ri Internetdan eng qisqa yo'nalish bo'ylab amalga oshirilishi mumkin. "OK" tugmasini bosish orqali o'zgarishlarni tasdiqlang.

Endi siz “Ulanish” tugmasini bosish (1-skrinshotga qarang) yoki yuqoridagi menyu satrida kerakli VPN ulanishini tanlash orqali ulanishga harakat qilishingiz mumkin.

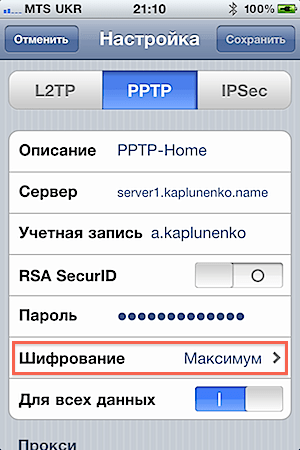

iPhone-ni iOS 4 bilan ulash

iOS 4 operatsion tizimida ishlaydigan iPhone-ni PPTP VPN-ga ulash uchun Sozlamalarni oching, "Umumiy" bo'limiga, keyin esa "Tarmoq" ga o'ting. "VPN" bandini bosing; agar sizda VPN konfiguratsiyasi bo'lmasa, uning yonida "Konfiguratsiya qilinmagan" deb yoziladi. "VPN konfiguratsiyasini qo'shish ..." tugmasini bosing. Ochilgan oynada PPTP yorlig'iga o'ting va quyidagilarni to'ldiring:

- Tavsif – bu VPN ulanishi nima deb ataladi

- Server - domen nomi yoki IP manzili

- Hisob qaydnomasi - sizning loginingiz

- RSA SecurID - uni o'chirib qo'ying

- Parol - parolingizni kiriting

- Shifrlash - "Maksimal" ni tanlang

- Barcha ma'lumotlar uchun - yuqorida tavsiflangan fikrlarni hisobga olgan holda uni yoqing yoki o'chiring

Ulanish diagnostikasi

PPTP odatda muammosiz ishga tushadi va ehtiyotkorlik bilan dastlabki sozlash bilan u darhol ishlaydi (murakkab L2TP-over-IPSec-dan farqli o'laroq). Va agar siz hali ham ulanish muammolariga duch kelsangiz, real vaqtda ulanish jurnalini kuzatish uchun mijozda (bu holda Mac OS X) quyidagi buyruqlardan foydalaning:

quyruq -f /var/log/system.log

quyruq -f /var/log/ppp.log

U erda siz shunga o'xshash narsani ko'rishingiz kerak:

2-may 21:44:59 ATT pppd: PPTP server 1..456.789.10 serveriga ulanmoqda)…

2 may 21:45:02 ATT pppd: PPTP ulanishi o'rnatildi.

2 may 21:45:02 ATT pppd: Ulanish: ppp0<-->rozetka

2-may 21:45:08 ATT pppd: MPPE 128-bitlik fuqaroliksiz siqish yoqilgan

2 may 21:45:09 ATT pppd: mahalliy IP manzili 192.168.18.2

2 may 21:45:09 ATT pppd: masofaviy IP manzil 192.168.18.1

2-may 21:45:09 ATT pppd: asosiy DNS manzili 10.0.0.1

2 may 21:45:09 ATT pppd: ikkilamchi DNS manzili 10.0.0.1

Agar siz serverda batafsil ro'yxatga olishni yoqishingiz kerak bo'lsa, yuqorida aytib o'tilgan "/etc/pptpd.conf va /etc/ppp/options.pptpd variantlari tavsifi" havolasiga qarang.

"Microsoft-dan nuqtadan nuqtaga tunnel protokoli (PPTP) kriptotahlili" - Maqola juda eski, masalan, hech kim MS-CHAP mexanizmidan uzoq vaqt foydalanmagan (oxir-oqibat, MS-CHAP mavjud. v.2, ancha ishonchli, garchi idealdan juda uzoq bo'lsa ham ), lekin PPTP qanday ishlashining umumiy sxemasi haqida taassurot olish imkonini beradi. Bundan tashqari, nima uchun PPTPni takomillashtirish va yakunlashning ma'nosi yo'qligi aniq bo'ladi, lekin buning o'rniga muqobil, zamonaviyroq variantlarni ko'rib chiqish yaxshiroqdir.

“Microsoft kompaniyasining PPTP autentifikatsiya kengaytmalarining kripto-tahlili (MS-CHAPv2)” – Yuqorida aytib o‘tilgan maqolaning davomidagi ikkinchi maqola (tarjima yo‘q, shuning uchun biz Shekspir tilida o‘qiymiz), unda MS-CHAP v2 autentifikatsiyasi bilan takomillashtirilgan PPTP va takomillashtirilgani muhokama qilinadi. MPPE (kanal shifrlash). Aynan shu variantda PPTP rivojlanishi to'xtatildi. Maqolaning qisqacha mazmuni - MS-CHAP v2 MS-CHAP v1 dan yaxshiroq, chunki nafaqat mijoz avtorizatsiya qilingan, balki mijoz va server bir-birini avtorizatsiya qiladi, bu esa serverni almashtirishni yo'q qiladi. MPPE kanalini shifrlash endi ma'lumotlarni serverdan mijozga va mijozdan serverga shifrlash uchun boshqa kalitdan foydalanadi. Aniq xavfsizlik kamchiliklari bartaraf etildi va PPTPning asosiy tanqidi shundaki, protokol parolga sezgir bo'lib qolmoqda, ya'ni u faqat foydalanuvchi tanlagan parol kabi xavfsizdir.

" " - PPTP-ni allaqachon tushunganlar uchun men sizga yanada ilg'or VPN texnologiyasi - L2TP/IPSec bilan tanishishingizni tavsiya qilaman. Maqola 3 yil davomida to'ldirildi va tahrir qilindi, ko'plab nuanslar ko'rib chiqildi.

Xulosa

PPTP VPN xizmatini sozlash eng oson, ammo u zamonaviy xavfsizlik talablariga javob bermaydi. Bunga qo'shimcha ravishda, PPTP ko'pincha provayderlar va uyali aloqa operatorlari tomonidan bloklanadi. Shu sababli, korporativ foydalanish uchun PPTPni joriy etish faqat mavjud eski uskunalar bilan muvofiqlikni ta'minlash zarur bo'lganda oqlanadi. Oddiyligi tufayli ushbu turdagi VPN virtual xususiy tarmoqlar qanday ishlashini bilish uchun juda mos keladi.

1. Shaxsiy tizim sahifangizda tunnel yarating va keyin

2. Operatsion tizimingizning VPN sozlamalariga o'ting va yangi ulanish yarating.

msk.site server manzilini belgilang,

"Xavfsizlik" yorlig'ida - VPN turi - PPTP-ni tanlang

Shifrlashni "ixtiyoriy" ga o'rnating

Autentifikatsiya - CHAP. MS-CHAP v2

3. IP sozlamalari yorlig'ida "Masofaviy tarmoqdagi standart shlyuzdan foydalanish" belgisini olib tashlang.

4. Agar siz WINS serverimizdan foydalanmoqchi boʻlsangiz, “TCP/IP orqali Netbios-ni yoqish” bandini belgilashingiz mumkin (lekin oddiy tunnel ulanishi uchun bu element muhim emas)

5. Ulanishni o'rnating va 172.16.0.1 manziliga ping yuborilayotganligini tekshiring, so'ngra kompyuteringiz kerakli marshrutlarni avtomatik ravishda qabul qilganligini tekshiring (DHCP orqali):

172.16.0.0 255.255.0.0

Masofaviy uy tarmog'ingizga olib boradigan marshrut 192.168.x.x 255.255.255.0 (agar mavjud bo'lsa). .

Buning uchun buyruqni bajaring marshrutni chop etish kompyuteringizda. Marshrutlar yuqorida sanab o'tilganlarni o'z ichiga olishi kerak.

PS: Osilgan seanslarga qarshi kurashish uchun ulanish o'rnatilgandan 24 soat o'tgach, biz PPTP, L2TP, L2TP/IPsec protokollari bilan foydalanuvchi tunnellarini majburiy ravishda uzamiz. To'g'ri sozlangan bo'lsa, ulanishlar avtomatik ravishda qayta o'rnatilishi kerak.

Virtual xususiy tarmoqlar munosib mashhurlikka erishdi. Bu ishonchli va

saytlararo tarmoqni tashkil qilish uchun mo'ljallangan xavfsiz vosita

infratuzilma va masofaviy kirish ulanishlari. So'nggi yillarda, orasida

Mavjud VPN protokollari orasida PPTP alohida o'rin tutadi. Unga asoslangan yechimlar

keng tarqalgan, amalga oshirish oson va etarli darajada himoya darajasini ta'minlaydi

ko'pchilik kompaniyalar.

Nima uchun PPTP?

PPTP tunnel protokoli ko'p protokolli trafikni shifrlash imkonini beradi va

keyin uni yuboriladigan IP sarlavhasiga qadoqlang (paketlang).

mahalliy yoki global tarmoq. PPTP foydalanadi:

- Tunnelni boshqarish uchun TCP ulanishi;

- uchun GRE (General Route Encapsulation) ning o'zgartirilgan versiyasi

tunnel ma'lumotlarining PPP ramkalarini inkapsulatsiya qilish.

O'tkazilgan paketlarning foydali yuki shifrlanishi mumkin (

MPPE ma'lumotlarini shifrlash protokoli), siqilgan (MPPC algoritmi yordamida) yoki

shifrlangan va siqilgan.

PPTPni joylashtirish oson, sertifikat infratuzilmasini talab qilmaydi va

NAT qurilmalarining aksariyati bilan mos keladi. Microsoft Windows ning barcha versiyalari

Windows 95 OSR2 dan boshlab, ular PPTP mijozini o'z ichiga oladi. Shuningdek, mijozlar uchun

PPTP ulanishlari Linux, xBSD va Mac OS X da mavjud. Provayderlar bu haqda bilishadi

afzalliklari va shuning uchun tez-tez Internetga ulanishni tashkil qilish

PPTP dan foydalaning, garchi u dastlab pastroq xavfsizlikka ega bo'lsa ham,

L2TP, IPSec va SSTP ga qaraganda (PPTP lug'at hujumlariga sezgir, qo'shimcha ravishda

PPTP protokoliga asoslangan VPN ulanishi maxfiylikni ta'minlaydi,

lekin uzatilgan ma'lumotlarning yaxlitligi emas, chunki ma'lumotlar tekshirilmaydi

jo'natish paytida o'zgartirilmagan).

Shuni ta'kidlash kerak: katta tarmoqlarda PPTP PPPoE dan afzalroqdir. Axir, qachon

ikkinchisidan foydalanib, serverni qidirish yuborish orqali amalga oshiriladi

kommutatorlarda yo'qolishi mumkin bo'lgan translyatsiya paketlari va tarmoq shunga o'xshash

paketlar juda yaxshi "suv ostida".

Autentifikatsiya va shifrlash

Vista va Win2k8-da PPP autentifikatsiya protokollari ro'yxati sezilarli darajada kamayadi.

Uzoq vaqt davomida xavfli deb tan olingan SPAP, EAP-MD5-CHAP va MS-CHAP

Ular MD4 xesh va DES shifrlash algoritmlaridan foydalanadilar). Mavjudlar ro'yxati

protokollar endi shunday ko'rinadi: PAP, CHAP, MSCHAP-v2 va EAP-TLS (talab qilinadi)

foydalanuvchi sertifikatlari yoki smart-kartalar). Tavsiya etiladi

MSCHAP-v2 dan foydalaning, chunki u yanada ishonchli va o'zaro ta'minlaydi

mijoz va server autentifikatsiyasi. Shuningdek, guruh siyosati orqali belgilang

kuchli parollardan majburiy foydalanish.

MPPE, 40, 56 va yordamida VPN ulanishini shifrlash uchun

128-bitli RSA RC4 kalitlari. Windowsning dastlabki versiyalarida eksport cheklovlari tufayli

harbiy texnologiya faqat 40-bitli kalit mavjud edi va ba'zi rezervasyonlar bilan

- 56-bit. Ular uzoq vaqtdan beri etarli emas deb tan olingan va Vista'dan boshlab,

Faqat 128 bitli kalit uzunligi qo'llab-quvvatlanadi. Vaziyat yuzaga kelishi mumkin

mijoz bu variantni qo'llab-quvvatlamaydi, shuning uchun Windowsning eski versiyalari uchun

barcha xizmat paketlarini yoki xavfsizlik yangilanishlarini yuklab olishingiz kerak. Masalan, WinXP SP2

hech qanday muammosiz Win2k8 serveriga ulanadi.

Tizim tomonidan qo'llab-quvvatlanadigan algoritmlar ro'yxatini mustaqil ravishda ko'rish va

kalit uzunliklari uchun HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL registr kalitiga qarang.

Xususan, shifrlash algoritmlari sozlamalari Ciphers\RC4 filialida joylashgan.

"Enabled" dword parametrini yaratib, kerakli variantni majburan faollashtirishingiz mumkin va

uning qiymatini "ffffffff" ga o'rnatish. Microsoft yo'q boshqa yo'l bor

tavsiya qiladi - Win2k8 serverida 40/56-bit RC4 kalitlarini qo'llab-quvvatlashni faollashtirish.

Buning uchun HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto ro'yxatga olish kitobi qiymatini "1" ga o'rnatishingiz kerak.

va tizimni qayta ishga tushiring.

Win2k8 da PPTP serverini sozlash

VPN-ni ishga tushirish uchun odatiy konfiguratsiya quyidagilardan iborat domen boshqaruvchisi, serverlar

RRAS (marshrutlash va masofadan kirish) Va NPS (tarmoq siyosati serveri). Jarayonda

Ushbu rollarni sozlash orqali DHCP va DNS xizmatlari qo'shimcha ravishda faollashtiriladi.

VPN rolini bajaradigan server avval RRAS rolini o'rnatishi kerak.

domenga qo'shilish. L2TP va SSTP-dan farqli o'laroq, PPTP-ni ishga tushirishda sertifikatlar

kerak emas, shuning uchun sertifikat serveri (Sertifikat xizmatlari) talab qilinmaydi.

VPN qurilishida ishtirok etadigan tarmoq qurilmalari (shu jumladan

ADSL va shunga o'xshash modemlar) ulanishi va mos ravishda sozlanishi kerak

rasm (Ishga tushirish -> Boshqarish paneli -> Qurilma menejeri). Ba'zi sxemalar uchun

VPN (NAT yordamida va ikkita tarmoqni ulash) kamida talab qiladi

ikkita tarmoq qurilmasi.

Rol o'rnatish ustasidan foydalanish (Server menejeri -> Rollar -> O'rnatish

roli), Tarmoqqa kirish siyosati xizmatlari rolini o'rnating

Xizmatlar) va rol xizmatlarini tanlashga o'ting, bu erda biz barcha komponentlarni belgilaymiz "Xizmatlar

Marshrutlash va masofaviy kirish xizmatlari.

"Keyingi" tugmasini bosing va keyingi oynada "O'rnatish" tugmasini bosib sozlamalarni tasdiqlang.

Masofaviy kirish va marshrutlash xizmati o'rnatilgan, lekin hali sozlanmagan va

yugurmaydi. Operatsion parametrlarini sozlash uchun "Server menejeri" ga o'ting

yorlig'i "Rollar -> Tarmoq siyosati va kirish xizmatlari -> Marshrutlash va

masofaviy kirish"; muqobil ravishda "Marshrutlash va

"Boshlash" menyusining "Ma'muriyat" yorlig'idan chaqirilgan masofadan kirish.

Biz serverimizni ro'yxatda belgilaymiz (konsol bir nechta ulanishi mumkin

tizimlar) va kontekst menyusida "Marshrutlashni sozlash va yoqish va

masofaviy kirish" (Marshrutlash va masofaviy kirishni sozlash va yoqish). Agar ilgari bo'lsa

Agar xizmatni sozlash uchun urinishlar qilingan bo'lsa, uni qayta o'rnating

Ba'zi variantlar "O'chirish" ni tanlash orqali uni to'xtatishi kerak.

marshrutlash va masofadan kirish." Bunday holda barcha sozlamalar qayta o'rnatiladi.

Ko'rsatilgan o'rnatish ustasi odatiy server konfiguratsiyasini tanlashni taklif qiladi,

mo'ljallangan vazifalarga eng mos keladi. Tanlov menyusida -

besh nuqta, ulardan to'rttasi tayyor o'rnatishni ta'minlaydi:

- Masofaviy kirish (VPN yoki modem) - foydalanuvchilarga ulanish imkonini beradi

masofaviy (dial-up) yoki xavfsiz (VPN) ulanish orqali; - Tarmoq manzili tarjimasi (NAT) - ulanish uchun mo'ljallangan

bitta IP manzil orqali bir nechta mijozlarning Interneti; - Masofaviy tarmoq (VPN) va NAT ga kirish - avvalgilarining aralashmasi

ball, bitta IP-manzildan Internetga kirish imkoniyatini beradi va

masofaviy ulanish; - Ikki tarmoq o'rtasida xavfsiz ulanish - bitta tarmoqqa ulanish

boshqa, uzoqdan.

Ushbu nuqtalarning har biri uchun keyingi qadam individual bo'ladi. Masalan, qachon

SSTP ni o'rnatish ("" maqolasiga qarang), biz uchinchisini tanladik

stsenariy. PPTP uchun tavsiya etilgan variantlardan har biri tavsiya etilgan bo'lsa-da, mos keladi

"Masofadan foydalanish" bandi sukut bo'yicha hisoblanadi. Agar bo'lsa

sxemani tanlashda qiyinchiliklar, beshinchi bandni tanlang "Maxsus konfiguratsiya" yoki

Sehrgarni tugatgandan so'ng, qo'lda rejimda sozlashni davom eting. Bundan tashqari, mumkin

oynaning pastki qismida joylashgan "Batafsil" havolasini bosish orqali hujjatlarga qarang.

Keyingi bosqichda biz serverda yoqilishi kerak bo'lgan xizmatlar ro'yxatini belgilaymiz.

Bunday beshta nuqta bor, ularning nomlari o'zlari uchun gapiradi:

- Virtual xususiy tarmoqqa (VPN) kirish;

- Masofaviy kirish (telefon tarmog'i orqali);

- Talab bo'yicha ulanish (tashkiliy filiallarni yo'naltirish uchun);

- Tarmoq manzili tarjimasi (NAT);

- Mahalliy tarmoqni marshrutlash.

Aslida, yuqorida aytib o'tilgan barcha oldindan o'rnatishlar qaynatiladi

ushbu xizmatlarni turli kombinatsiyalarda faollashtirish. Aksariyat hollarda siz tanlashingiz kerak

"Masofaviy kirish (VPN yoki modem)" va keyin "Virtual shaxsiy tarmoqqa kirish"

(VPN)". Keyin faqat ulangan tarmoq interfeysiga ishora qilishingiz kerak

Internet (uni sichqoncha bilan belgilash orqali). Agar usta faqat bitta faollikni aniqlasa

ulanish, bu rejim uchun ogohlantirish bilan tugaydi

boshqa tarmoq kartasi talab qilinadi yoki u sizni "Maxsus konfiguratsiya" rejimida sozlamalarga o'tishni taklif qiladi.

"Statik paket filtri yordamida xavfsizlik" katagiga belgi qo'ying

Uni xo'roz holda qoldirish tavsiya etiladi. Bunday filtrlar VPN trafigiga faqat bilan ruxsat beradi

belgilangan interfeys va ruxsat etilgan VPN portlari uchun istisnolar kerak bo'ladi

qo'lda sozlash. Bunday holda siz statik filtrlar va xavfsizlik devorini sozlashingiz mumkin

Windows bitta interfeysda, lekin tavsiya etilmaydi, chunki u kamayadi

ishlash.

"IP manzillarini belgilash" bosqichida mijozlar tomonidan IP manzillarini olish usulini tanlang

VPN serveriga ulanishda: "Avtomatik" yoki "Ma'lum bir diapazondan

manzillar". Hisob autentifikatsiyasi quyidagicha amalga oshirilishi mumkin:

RRAS serveri, shuningdek RADIUS protokolini qo'llab-quvvatlaydigan boshqa serverlar. tomonidan

Birinchi variant sukut bo'yicha taklif etiladi, lekin bir nechta serverli katta tarmoqda

RRAS RADIUS dan foydalanish yaxshiroqdir. Ustozning ishi shu bilan tugaydi. bosing

"Finish" tugmasini bosing va paydo bo'lgan oyna sizga "Agent" ni sozlashingiz kerakligi haqida xabar beradi

DHCP relay". Agar RRAS va DHCP server bir segmentda bo'lsa va yo'q

xizmat paketlarini almashish bilan bog'liq muammolar, keyin Relay agentini sozlash shart emas

(Aytgancha, ichki interfeysda u sukut bo'yicha faollashtirilgan).

Konsol sozlamalari

Sozlamalar daraxti endi konsol oynasida mavjud bo'ladi. O'tish tavsiya etiladi

hamma narsa qaerda ekanligini aniqlashga ishora qiladi. Shunday qilib, "Interfeyslar" bandida

tarmoqlar" avval sozlangan barcha tarmoq interfeyslarini ko'rsatadi. Menyudan tanlash orqali

element "Yangi talab qo'ng'iroq interfeysi yaratish", siz ulanish qo'shishingiz mumkin

VPN yoki PPPoE serverlariga. Protokollar, ishlatiladigan portlar va ro'yxatini ko'rish uchun

ularning davlatlari "Portlar" ga boradi. "Xususiyatlar" oynasidagi "Sozlash" tugmasi sizga imkon beradi

tanlangan protokolning ish parametrlarini o'zgartirish. Masalan, sukut bo'yicha

PPTP, L2TP va SSTP ulanishlari (portlari) soni 128 ta bilan cheklangan va

Barcha ulanishlarga ruxsat beriladi (masofaviy va talab bo'yicha). Sifatda

(ixtiyoriy) maydonga kiritilgan telefon raqamidan foydalangan holda server identifikatori

"Ushbu qurilma uchun telefon raqami."

"Masofaviy kirish mijozlari" bandi ulanganlar ro'yxatini ko'rsatadi

mijozlar. Element nomi yonidagi raqam sizga ularning raqamini bildiradi. Yordamida

kontekst menyusida siz mijozning holatini tekshirishingiz mumkin va agar kerak bo'lsa,

o'chirish. Ikki nuqta IPv4 va IPv6 statik IP filtrlarini sozlash imkonini beradi

marshrutlar, DHCP o'rni agenti va boshqa parametrlar.

Ta'm bilan ishlang

Biz sizga hayotingizni sezilarli darajada soddalashtiradigan yana bir xususiyat haqida aytib bera olmaymiz.

Administratorlar - Ulanish menejeri boshqaruv to'plami CMAK (Ulanish

Menejer ma'muriyati to'plami). CMAK ustasi sizga imkon beradigan profil yaratadi

foydalanuvchilar tarmoqqa faqat ulanish xususiyatlari bilan kirishlari mumkin

ular uchun admin belgilaydi. Bu Win2k8 uchun yangilik emas - CMAK Win2k uchun mavjud edi

va Win95 gacha bo'lgan mijozlarni qo'llab-quvvatlaydi. Biroq, provayderlar hali ham

foydalanuvchini unga berish o'rniga murakkab ko'rsatmalar bilan ta'minlash

sozlamalar bilan tayyor fayllar.

CMAK Win2k8 komponentidir, lekin sukut bo'yicha o'rnatilmagan. O'zim

Server menejeri yordamida o'rnatish jarayoni standartdir. "Komponentlar - Komponentlarni qo'shish" ni tanlang va paydo bo'lgan sehrgarda tekshiring

"Plastik paket

ulanish menejeri ma'muriyati". O'rnatish tugallangach, xuddi shu nom

Yorliq Ma'muriyat menyusida paydo bo'ladi.

SMAK-ga qo'ng'iroq qilganingizda, dispetcher profilini yaratishga yordam beradigan sehrgar ishga tushadi

ulanishlar. Birinchi bosqichda profil mo'ljallangan operatsion tizimni tanlang.

Ikkita variant mavjud: Vista va Windows 2000/2003/XP. Ularning asosiy farqi

Vista SSTP ni qo'llab-quvvatlaydi. Keyin "Yangi profil" ni tanlang. Yemoq

mavjud profildan shablon sifatida foydalanish imkoniyati; keyingi

Qadamlar bir nechta profillarni birlashtirishni taklif qiladi. Xizmat nomini belgilang

(foydalanuvchilar uni paketni o'rnatgandan so'ng ko'radi) va faylning nomi qaerda bo'ladi

profil saqlangan. Xizmat profilini yaratganingizda, CMAK ustasi barcha kiruvchi xabarlarni nusxalaydi

Program Files\CMAK\Profiles-dagi ushbu profil fayllariga. Ba'zi tarmoqlarda

autentifikatsiyada Realm nomi ishlatiladi, masalan, Windows

bu AD domen nomi ( [elektron pochta himoyalangan]). Sehrgar sizga hudud nomini belgilashga imkon beradi,

u avtomatik ravishda loginga qo'shiladi. Va nihoyat, biz qo'llab-quvvatlashni qo'shamiz

VPN ulanishlari. "Ushbu profildan telefon kitobi" katagiga belgi qo'ying va keyin

"Har doim bitta VPN serveridan foydalanish" yoki "Foydalanuvchiga ruxsat berish" ni tanlang

ulanishdan oldin VPN serverini tanlang." Ikkinchi holda, kerak

serverlar ro'yxati bilan txt faylini tayyorlang (fayl formati).

"Yaratish yoki tahrirlash" bosqichida "VPNni tahrirlash" oynasi paydo bo'lishi uchun "Tahrirlash" ni tanlang. Uchta yorliq mavjud (faol IPv6 bilan - to'rtta). IN

"Umumiy" belgilang "Fayl va printerni almashishni o'chirish" (ko'p hollarda bu

funksionallik talab qilinmaydi). IPv4 asosiy va manzillarini belgilaydi

qo'shimcha DNS va WINS serverlari. Tegishli katakchalarni belgilash orqali siz mumkin

standart shlyuz sifatida PPTP ulanishidan foydalanishni belgilang va faollashtiring

IP sarlavhasini siqish. Xavfsizlik sozlamalari xuddi shu nomdagi yorliqda amalga oshiriladi.

Bu erda biz shifrlashdan foydalanish zarurligini ko'rsatamiz va kerakli narsani belgilaymiz

autentifikatsiya usullari. VPN strategiyasi ro'yxati qaysi usulni belgilash imkonini beradi

VPN serveriga ulanishda foydalaniladi. Ikkita variant mavjud: faqat

ulanish muvaffaqiyatli faollashtirilgunga qadar bitta protokol yoki sanab protokollari. IN

Maqolaning kontekstida biz "Faqat PPTP dan foydalanish" yoki "Avval PPTP" ga qiziqamiz.

Bo'ldi, derazani yoping va davom eting.

Telefon kitobini qo'shish sahifasi ishlatilgan raqamlarni belgilash imkonini beradi

dial-up serveriga ulanish uchun. Agar kerak bo'lsa, siz ham sozlashingiz mumkin

raqamlar ro'yxatini avtomatik yangilash. Masofaviy yozuvlarni sozlash sahifasi

tarmoqqa kirish", shuningdek, "O'zgartirish" tugmasini bosganingizda paydo bo'ladigan oyna o'xshash

"Yaratish yoki tahrirlash" bilan kontent. Keyingi qadam sizga o'zgartirish imkonini beradi

ulangan mijozlar bo'yicha marshrutlash jadvallari: ko'p hollarda yaxshiroq

"Marshrutlash jadvallarini o'zgartirmang" ni qoldiring. Agar kerak bo'lsa, parametrlarni ko'rsating

IE uchun proksi-server. Standart sozlamalarga qo'shimcha ravishda, sehrgar o'rnatishga imkon beradi

mijoz ulanishining turli bosqichlarida bajarilishi mumkin bo'lgan harakatlar

(masalan, dasturni ishga tushirish). Keyinchalik, biz turli vaziyatlar uchun piktogrammalarni o'rnatamiz (Windows

ulanish, telefon kitobi va boshqalar), yordam faylini, ma'lumotni tanlang

qo'llab-quvvatlash. Agar kerak bo'lsa, profilga ulanish menejerini qo'shing. Bo'lishi mumkin

mavjud bo'lmagan OS bilan ishlaydigan mijoz tizimlari uchun foydali bo'lishi

dispetcher Bu erda siz litsenziya shartnomasi bilan matn faylini ham qo'shishingiz mumkin va

profil bilan birga keladigan qo'shimcha fayllar. Bu ish

Sehrgar tugallandi - xulosa o'rnatish fayliga yo'lni ko'rsatadi. Nusxalash

foydalanuvchilar uni bepul yuklab olishlari uchun uni umumiy papkaga joylashtiring.

Endi foydalanuvchilar faqat bajariladigan faylni ishga tushirishlari va javob berishlari kerak

bitta va yagona savol: bu ulanishni "Hamma" uchun ochiq qiling

foydalanuvchilar" yoki "Faqat men uchun". Shundan so'ng yangi ulanish belgisi paydo bo'ladi

"Tarmoq ulanishlari" ga qo'shiladi va ro'yxatdan o'tish oynasi paydo bo'ladi

Foydalanuvchi nomingiz va parolingizni kiritishingiz kerak. Juda qulay!

Netsh bilan RRASni boshqarish

Ba'zi RRAS server sozlamalarini Netsh yordam dasturi yordamida boshqarish mumkin

(tarmoq qobig'i). Hisob autentifikatsiya turini orqali qo'shishingiz mumkin

yordam jamoasi:

> Netsh ras autthtype PAP|MD5CHAP|MSCHAPv2|EAP qo'shing

Windowsning oldingi versiyalari uchun MSCHAP|SPAP ham mavjud. Sinov rejimi:

> Netsh rass authmode STANDARD|NODCC|BYPASS-ni o'rnatdi

Kompyuteringizni ADda RRAS serveri sifatida ro'yxatdan o'tkazing:

> Netsh ras ro'yxatdan o'tgan serverni qo'shing

PPP kengaytmasini qo'shing:

> Netsh SWC|LCP havolasini qo'shing

SWC kengaytmasi dasturiy ta'minotni siqishni ta'minlaydi va LCP ham xuddi shunday imkonini beradi

PPP protokoli kengaytmasi. PPP tomonidan qo'llab-quvvatlanadigan ko'p havolali aloqa turlari:

> Netsh ras multilink MULTI|BACP qo'shing

Hisob xususiyatlari quyidagicha o'rnatiladi:

> Netsh ras set foydalanuvchisi

"Mijozni sozlash" dan foydalanib, siz statistikani ko'rishingiz yoki mijozni o'chirib qo'yishingiz mumkin.

Netsh yordamida RRAS konfiguratsiyasini saqlash va tiklash ham oson:

> Netsh ras dump > "fayl nomi"

> Netsh exec "fayl nomi"

Bundan tashqari, ko'plab sozlamalar "ras aaaa" kontekstini o'z ichiga oladi.

Netsh haqida ko'proq ma'lumot olish uchun "Longhorn lageriga jamoa yugurish" maqolasiga qarang

.

MA'LUMOT

PPTP IPsec va PKI standartlari yaratilishidan oldin ishlab chiqilgan va hozirda

vaqt eng mashhur VPN protokolidir.