چگونه یک اتصال pptp را در ویندوز 7 تنظیم کنیم. اتصال PPTP - چیست؟ آیا ارزش استفاده از ابزارهای شخص ثالث را دارد؟

- مرحله 1.روی نماد شبکه در نوار وظیفه کلیک کرده و باز کنید مرکز شبکه و اشتراک گذاری.

گام 2.انتخاب کنید راه اندازی یک اتصال یا شبکه جدید.

گام 2.انتخاب کنید راه اندازی یک اتصال یا شبکه جدید.

مرحله 3.انتخاب کنید اتصال به محل کارو یک اتصال جدید ایجاد کنید(اگر پنجره جدیدی ظاهر شد) و کلیک کنید به علاوه.

مرحله 3.انتخاب کنید اتصال به محل کارو یک اتصال جدید ایجاد کنید(اگر پنجره جدیدی ظاهر شد) و کلیک کنید به علاوه.

مرحله 4.انتخاب کنید استفاده از اتصال اینترنت من (VPN).

مرحله 4.انتخاب کنید استفاده از اتصال اینترنت من (VPN).

مرحله 5.وارد نام میزبان(از فایل متنی PPTP در پنل کاربری) به عنوان آدرس های اینترنتیو در فیلد نامی به اتصال بدهید نام مقصد. مشخص كردن الان وصل نشوو کلیک کنید به علاوه.

مرحله 5.وارد نام میزبان(از فایل متنی PPTP در پنل کاربری) به عنوان آدرس های اینترنتیو در فیلد نامی به اتصال بدهید نام مقصد. مشخص كردن الان وصل نشوو کلیک کنید به علاوه.

مرحله 6.اطلاعات مجوز را وارد کنید (از فایل متنی PPTP در پنل کاربر). مشخص كردن این رمز عبور را به خاطر بسپاریدو کلیک کنید ايجاد كردن. بستنپنجره بعدی

مرحله 6.اطلاعات مجوز را وارد کنید (از فایل متنی PPTP در پنل کاربر). مشخص كردن این رمز عبور را به خاطر بسپاریدو کلیک کنید ايجاد كردن. بستنپنجره بعدی مرحله 7روی نماد شبکه در نوار وظیفه کلیک کنید. روی اتصالی که ایجاد کردید راست کلیک کرده و وارد شوید خواص.

مرحله 7روی نماد شبکه در نوار وظیفه کلیک کنید. روی اتصالی که ایجاد کردید راست کلیک کرده و وارد شوید خواص.

مرحله 8یک برگه را انتخاب کنید ایمنیو نوع VPN را به تغییر دهید پروتکل تونل نقطه به نقطه (PPTP)و رمزگذاری داده ها روشن است ماندگارترین. روی دکمه کلیک کنید خوب.

مرحله 8یک برگه را انتخاب کنید ایمنیو نوع VPN را به تغییر دهید پروتکل تونل نقطه به نقطه (PPTP)و رمزگذاری داده ها روشن است ماندگارترین. روی دکمه کلیک کنید خوب.

مرحله 9اتصال VPN آماده است. اکنون روی نماد شبکه در نوار وظیفه کلیک کنید، اتصال VPN جدید خود را انتخاب کرده و کلیک کنید ارتباط.

مرحله 9اتصال VPN آماده است. اکنون روی نماد شبکه در نوار وظیفه کلیک کنید، اتصال VPN جدید خود را انتخاب کرده و کلیک کنید ارتباط.

مرحله 10کلیک ارتباط.NB!هرگز از قابلیت ذخیره رمز عبور در رایانه های عمومی استفاده نکنید! اگر کسی با استفاده از داده های ذخیره شده متصل شود، اتصال شما قطع خواهد شد!

مرحله 10کلیک ارتباط.NB!هرگز از قابلیت ذخیره رمز عبور در رایانه های عمومی استفاده نکنید! اگر کسی با استفاده از داده های ذخیره شده متصل شود، اتصال شما قطع خواهد شد!

مرحله 11روی نماد شبکه در نوار وظیفه کلیک کنید و کلیک کنید خاموش شدنبرای قطع ارتباط

مرحله 11روی نماد شبکه در نوار وظیفه کلیک کنید و کلیک کنید خاموش شدنبرای قطع ارتباط مرحله 12اگر پنجره ای دیدید تنظیمات مکان شبکه، انتخاب کنید شبکه اجتماعی.

مرحله 12اگر پنجره ای دیدید تنظیمات مکان شبکه، انتخاب کنید شبکه اجتماعی.

حذف اتصال VPN

یکی از سوالات متداول کاربران ما این است که چگونه یک آدرس IP متفاوت به سرور خود اضافه کنند. شما می توانید آدرس IP خصوصی خود را با ایجاد یک تونل VPN به قطره خود اختصاص دهید. چندین گزینه برای ایجاد شبکه خصوصی مجازی (VPN) یا اختصاص گواهی SSL به این آدرس IP وجود دارد. از بین همه گزینه های ممکن، بهترین انتخاب بین PPTP و OpenVPN است. پروتکل تونل زنی نقطه به نقطه (PPTP) به شما امکان می دهد VPN خود را خیلی سریع راه اندازی و اجرا کنید و با اکثر دستگاه های تلفن همراه سازگار است. و در حالی که PPTP نسبت به OpenVPN امنیت کمتری دارد، سریعتر است و از قدرت CPU کمتری استفاده می کند.

مرحله 1 - PPTP را نصب کنید

شما باید یک سرور را انتخاب کنید که مسئول توزیع آدرس های IP به سرورهای دیگر و مجوز دادن به تمام سرورهای شما در VPN شما باشد. این سرور PPTP شما خواهد شد.

در CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y نصب pptpd

در اوبونتو 12.10 x64:

Apt-get install pptpd

اکنون باید فایل /etc/pptpd.conf را با افزودن خطوط زیر به آن ویرایش کنید:

Localip 10.0.0.1 remoteip 10.0.0.100-200

در این حالت، localip آدرس IP سرور شما است و remoteip آدرس های IP است که به کلاینت هایی که به آن متصل می شوند اختصاص داده می شود.

در اینجا مشتری نام کاربری (ورود به سیستم)، سرور نوع سرویس است (در مثال ما - pptpd)، مخفی رمز عبور است، و آدرس های IP نشان می دهد که کدام آدرس های IP می توانند وارد شوند (با این ورود و رمز عبور). با تنظیم ستاره * در قسمت آدرس های IP، نشان می دهید که این جفت ورود/گذرواژه باید از هر IP پذیرفته شود.

مرحله 2 - افزودن سرورهای DNS به /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4اکنون می توانید Daemon PPTP را راه اندازی کنید:

راه اندازی مجدد سرویس pptpd

بررسی کنید که در حال اجرا است و اتصالات را می پذیرد:

مرحله 3 - راه اندازی Forwarding

فعال کردن انتقال IP در سرور PPTP بسیار مهم است. این به شما امکان می دهد بسته ها را بین IP عمومی و IP خصوصی که با استفاده از PPTP پیکربندی کرده اید، ارسال کنید. فقط کافیست /etc/sysctl.conf را ویرایش کنید تا خط زیر را اضافه کنید، اگر قبلاً آنجا نبوده است:

Net.ipv4.ip_forward = 1

برای اعمال تغییرات، دستور را اجرا کنید sysctl -p

مرحله 4 - قوانین NAT را برای iptables ایجاد کنید

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveاگر می خواهید مشتریان PPTP شما نیز بتوانند با یکدیگر ارتباط برقرار کنند، قوانین زیر را برای iptables اضافه کنید:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACPTCE

اکنون سرور PPTP شما به عنوان روتر نیز کار می کند.

اگر میخواهید محدودیتی برای اتصال سرورها به قطرههای شما تعیین کنید، میتوانید یک قانون جدول IP تنظیم کنید که اتصالات TCP را به پورت 1723 محدود میکند.

مرحله 5 - راه اندازی مشتریان

کلاینت PPTP را روی سرورهای کلاینت خود نصب کنید:

Yum -y pppt را نصب کنید

مرحله 6 - اضافه کردن ماژول هسته مورد نیاز

modprobe ppp_mppeیک فایل جدید /etc/ppp/peers/pptpserver ایجاد کنید و خطوط زیر را در آنجا اضافه کنید و نام و رمز عبور را با مقادیر خود جایگزین کنید:

Pty "pptp 198.211.104.17 --nolaunchpppd" نام box1 رمز عبور 24oiunOi24 نام راه دور PPTP require-mppe-128

در اینجا 198.211.104.17 آدرس IP عمومی سرور PPTP ما است، box1 و 24oiunOi24 جفت ورود به سیستم/رمز عبور هستند که در فایل /etc/ppp/chap-secrets روی سرور PPTP خود تنظیم کرده ایم.

اکنون می توانیم این سرور PPTP را "تماس" کنیم. در دستور بعدی باید از نامی که به فایل peer در دایرکتوری /etc/ppp/peers/ داده اید استفاده کنید. از آنجایی که در مثال خود نام این فایل را pptpserver گذاشته ایم، دستور ما به این صورت است:

Pppd با ppptserver تماس بگیرید

شما باید یک اتصال موفق را در گزارش های سرور PPTP مشاهده کنید:

در سرویس گیرنده PPTP خود، مسیریابی به شبکه خصوصی خود را از طریق رابط ppp0 پیکربندی کنید:

مسیر IP اضافه کردن 10.0.0.0/8 dev ppp0

رابط ppp0 شما باید پیکربندی شده باشد که با اجرای ifconfig قابل تایید است

اکنون می توانید سرور PPTP خود و سایر کلاینت های متصل به این شبکه را پینگ کنید:

ما می توانیم یک مشتری PPTP دوم را به این شبکه اضافه کنیم:

Yum -y pptp modprobe ppp_mppe را نصب کنید

خطوط لازم را به فایل /etc/ppp/peers/pptpserver اضافه کنید (جایگزینی لاگین و رمز عبور خود):

Pty "pptp 198.211.104.17 --nolaunchpppd" name box2 رمز عبور 239Aok24ma remotename PPTP require-mppe-128

اکنون در کلاینت دوم دستورات زیر را اجرا کنید:

Pppd فراخوانی مسیر آی پی سرور pppts add 10.0.0.0/8 dev ppp0

می توانید اولین مشتری را پینگ کنید و بسته ها از طریق سرور PPTP می روند و طبق قوانین جداول IP که قبلاً تنظیم کردیم هدایت می شوند:

این تنظیمات به شما امکان می دهد شبکه خصوصی مجازی خود را ایجاد کنید:

اگر میخواهید همه دستگاههای شما به طور ایمن در یک شبکه ارتباط برقرار کنند، این سریعترین راه برای انجام آن است.

می توانید از این رویکرد با Nginx، Squid، MySQL و هر برنامه دیگری استفاده کنید.

از آنجایی که ترافیک درون شبکه با رمزگذاری 128 بیتی رمزگذاری شده است، PPTP نسبت به OpenVPN به CPU کمتری نیاز دارد، اما همچنان یک لایه امنیتی اضافی برای ترافیک شما فراهم می کند.

در این مقاله به تنظیمات می پردازیم PPTP-VPNسرورها در اوبونتو سرور VPN یک چیز بسیار مفید در خانواده است که اتصال امن و رمزگذاری شده را به یک شبکه محلی (به عنوان مثال، یک شبکه خانگی) از رایانه های راه دور، تلفن های هوشمند و دستگاه های مشابه ارائه می دهد. به عنوان مثال، سرور VPN شما به شما اجازه می دهد:

- هنگامی که شما (لپ تاپ، تلفن هوشمند) در شبکه غیرقابل اعتمادی هستید و تهدیدی از جانب این شبکه وجود دارد، از محرمانه بودن داده های ارسالی و دریافتی اطمینان حاصل کنید.

- مدیریت سرور از طریق آن ایمن است، زیرا رمز عبور اشتراکگذاری صفحه معمولاً به صورت متن واضح منتقل میشود (استثنا، دسکتاپ از راه دور در Mac OS X و مدیریت آن با استفاده از Apple Remote Desktop)، به همین دلیل است که اتصال به آن کاملاً غیرقابل قبول است. دسکتاپ به طور مستقیم از طریق اینترنت.

- اگر از FTP کلاسیک برای انتقال فایل ها استفاده می کنید همین را می توان گفت - پروتکل همچنین مکانیزم احراز هویت امن را ارائه نمی دهد، به همین دلیل است که آنها سعی می کنند تا حد امکان از SFTP استفاده کنند.

- تبادل داده ها هم با سرور و هم با رایانه هایی که شبکه محلی (خانه) شما را تشکیل می دهند بی خطر است (به شرطی که حمله HPVC، هکرها در آپارتمان وجود نداشته باشد).

به طور کلی، VPN یک تونل مجازی رمزگذاری شده بین یک سرور و یک ماشین راه دور را با تمام عواقب بعدی در اختیار شما قرار می دهد. اگر اینترنت را به عنوان یک لوله تصور کنید، VPN یک لوله با قطر کمتر در داخل آن ایجاد می کند که فقط برای «مردم آن» قابل دسترسی است.

اکنون که به مزایای کلی VPN نگاه کردیم، زمان آن رسیده است که با جزئیات بیشتری با این فناوری آشنا شویم و بفهمیم که چه نوع VPN وجود دارد.

امروزه چندین پیاده سازی VPN وجود دارد:

پس از آن، فایل /etc/pptpd.conf را با اجرای در ترمینال ویرایش کنید:

sudo pico /etc/pptpd.conf

این فایل برای من شبیه این است:

سپس در فایل /etc/ppp/chap-secrets کاربرانی را اضافه می کنیم که حق اتصال به شبکه VPN را خواهند داشت. در ترمینال تایپ کنید:

sudo pico /etc/ppp/chap-secrets

و اطلاعات را به شکل زیر به این فایل اضافه کنید:

# اسرار برای احراز هویت با استفاده از CHAP

# آدرس IP مخفی سرور مشتری

اندری ppptd andrey12 *

بنابراین، ما به کاربر andrey با رمز عبور andrey12 این حق را داده ایم که به شبکه VPN ما متصل شود. به کاربر andrey اولین آدرس IP موجود از محدوده مشخص شده داده می شود. اگر می خواهید همیشه یک آدرس IP به کاربر داده شود، به جای "*" IP مورد نظر را مشخص کنید. به نام سرویس توجه کنید - pptpd - باید همان نامی باشد که در پارامتر name در فایل /etc/ppp/pptpd-options مشخص شده است.

تنظیمات سرور VPN تمام شده است؛ اکنون باید آن را مجدداً راه اندازی کنیم تا تغییراتی که ایجاد کردیم اعمال شود. برای انجام این کار، در ترمینال اجرا کنید:

sudo /etc/init.d/pptpd راه اندازی مجدد

اگر نیاز است که کلاینت های راه دور متصل از طریق VPN به اینترنت دسترسی داشته باشند، /etc/rc.local را باز کنید و ABOVE ‘exit 0’ خطوط زیر را اضافه کنید:

# انتقال IP PPTP

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

و این خط را در فایل /etc/sysctl.conf لغو کنید:

net.ipv4.ip_forward=1

اگر سرور VPN شما مستقیماً به اینترنت متصل نیست، به احتمال زیاد باید پورت TCP-1723 و "پروتکل 47" که به عنوان GRE نیز شناخته می شود را به آدرس IP محلی سرور VPN فوروارد کنید. برای تکمیل مراحل لازم به دستورالعمل های راه اندازی روتر مراجعه کنید. بدیهی است که سرور پشت روتر باید یک IP محلی دائمی داشته باشد و خود روتر باید یک IP دائمی "خارجی" داشته باشد، یا باید از سرویس "DNS پویا" استفاده کنید، اما این موضوع کاملاً متفاوت است.

سرور را راه اندازی مجدد کنید. می توانید سعی کنید وصل شوید. VPN شما باید از هر نقطه از جهان که اینترنت وجود دارد قابل دسترسی باشد.

اتصال مشتری با Mac OS X 10.6

برای اتصال به VPN با Mac OS X 10.6، "System Preferences" را باز کنید، به بخش "Network" بروید، در زیر لیست رابط ها، روی "+" در پایین کلیک کنید و در پنجره افزودن رابط که ظاهر می شود، "Interface" را انتخاب کنید. : VPN، "نوع VPN: PPTP". و روی ایجاد کلیک کنید. در تنظیمات، مشخص کنید:

- نام دامنه سرور VPN یا آدرس IP

- نام حساب کاربری (ورود به سیستم)

- رمزگذاری (رمزگذاری کانال) - "حداکثر (فقط 128 بیت)" را انتخاب کنید

سپس روی "تنظیمات شناسایی" کلیک کنید، نشان دهید که شناسایی با استفاده از یک رمز عبور انجام می شود و رمز عبور را وارد کنید.

روی «پیشرفته» کلیک کنید و تیک «ارسال تمام ترافیک از طریق VPN» را علامت بزنید یا علامت آن را بردارید. اگر چک باکس علامت زده شود، کاملاً تمام ترافیک از طریق سرور VPN عبور می کند و از طریق یک کانال رمزگذاری شده به شما تحویل داده می شود. اگر چک باکس را بردارید، تنها ترافیکی که برای شبکه محلی راه دور از راه دور از کانال VPN عبور می کند (به عنوان مثال، می توانید سرور را از طریق دسکتاپ از راه دور مدیریت کنید)، و تمام ترافیک های دیگر، مانند دریافت نامه و بارگیری صفحات وب، انجام می شود. مستقیماً از اینترنت در کوتاه ترین مسیر انجام شود. تغییرات را با کلیک بر روی "OK" تأیید کنید.

اکنون میتوانید با کلیک کردن روی «اتصال» (نگاه کنید به تصویر اول)، یا با انتخاب اتصال VPN مورد نظر در نوار منو در بالا، سعی کنید متصل شوید.

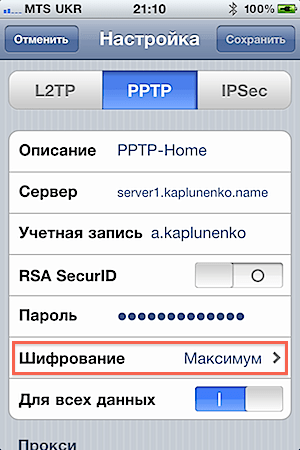

اتصال آیفون با iOS 4

برای اتصال آیفون دارای iOS 4 به PPTP VPN، تنظیمات را باز کنید، به بخش «عمومی» و سپس «شبکه» بروید. روی مورد «VPN» کلیک کنید؛ اگر تنظیمات VPN ندارید، در کنار آن «پیکربندی نشده» میگوید. روی "Add VPN Configuration..." کلیک کنید. در پنجره باز شده به تب PPTP رفته و موارد زیر را پر کنید:

- توضیحات – نام این اتصال VPN چیست

- سرور - نام دامنه یا آدرس IP

- حساب - ورود شما

- RSA SecurID - آن را غیرفعال کنید

- رمز عبور - رمز عبور خود را وارد کنید

- رمزگذاری - "حداکثر" را انتخاب کنید

- برای همه داده ها - با توجه به ملاحظاتی که در بالا توضیح داده شد، آن را روشن یا خاموش کنید

تشخیص اتصال

PPTP معمولاً بدون مشکل راهاندازی میشود و با تنظیم اولیه دقیق بلافاصله کار میکند (برخلاف L2TP-over-IPSec پیچیدهتر). و اگر همچنان با مشکلات اتصال مواجه هستید، از دستورات زیر در کلاینت (در این مورد Mac OS X) برای نظارت بر لاگ اتصال در زمان واقعی استفاده کنید:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

شما باید چیزی شبیه به این را در آنجا ببینید:

2 مه 21:44:59 ATT pppd: اتصال PPTP به سرور "server1..456.789.10)…

2 مه 21:45:02 ATT pppd: اتصال PPTP برقرار شد.

2 می 21:45:02 ATT pppd: اتصال: ppp0<-->سوکت

2 می 21:45:08 ATT pppd: فشرده سازی 128 بیتی MPPE بدون حالت فعال است

2 مه 21:45:09 ATT pppd: آدرس IP محلی 192.168.18.2

2 مه 21:45:09 ATT pppd: آدرس IP راه دور 192.168.18.1

2 مه 21:45:09 ATT pppd: آدرس DNS اولیه 10.0.0.1

2 مه 21:45:09 ATT pppd: آدرس DNS ثانویه 10.0.0.1

اگر نیاز به فعال کردن ورود جزئیات در سرور دارید، به مرجع ذکر شده قبلاً "شرح گزینه های /etc/pptpd.conf و /etc/ppp/options.pptpd" مراجعه کنید.

"تحلیل رمز پروتکل تونل نقطه به نقطه (PPTP) از مایکروسافت" - مقاله بسیار قدیمی است، به عنوان مثال، هیچ کس مدت طولانی است که از مکانیسم MS-CHAP استفاده نکرده است (در نهایت، MS-CHAP وجود دارد نسخه 2، بسیار قابل اعتماد تر، اگرچه بسیار دور از ایده آل است، اما به شما امکان می دهد تصوری از طرح کلی نحوه عملکرد PPTP داشته باشید. همچنین مشخص خواهد شد که چرا هیچ فایده ای برای بهبود و نهایی کردن PPTP وجود ندارد، اما در عوض بهتر است گزینه های جایگزین و مدرن تر را در نظر بگیرید.

"Cryptanalysis of Microsoft's PPTP Authentication Extensions (MS-CHAPv2)" – دومین مقاله در ادامه مقاله ذکر شده در بالا (هیچ ترجمه ای وجود ندارد، بنابراین به زبان شکسپیر می خوانیم)، که PPTP بهبود یافته را با احراز هویت MS-CHAP v2 و بهبود یافته مورد بحث قرار می دهد. MPPE (رمزگذاری کانال). در این گزینه بود که توسعه PPTP متوقف شد. خلاصه مقاله - MS-CHAP v2 بهتر از MS-CHAP v1 است، زیرا نه تنها مشتری مجاز است، بلکه مشتری و سرور یکدیگر را مجوز می دهند که جایگزینی سرور را حذف می کند. رمزگذاری کانال MPPE اکنون از یک کلید متفاوت برای رمزگذاری داده ها از سروری به کلاینت دیگر و از مشتری به سرور دیگر استفاده می کند. نقایص امنیتی آشکار حذف شده است و انتقاد اصلی PPTP در حال حاضر این است که پروتکل به رمز عبور حساس باقی می ماند، یعنی به اندازه رمز عبور انتخاب شده توسط کاربر ایمن است.

" " - برای کسانی که قبلاً PPTP را کشف کرده اند، پیشنهاد می کنم با فناوری پیشرفته تر VPN - L2TP/IPSec آشنا شوید. مقاله در طول 3 سال تکمیل و ویرایش شد؛ نکات ظریف بسیاری در نظر گرفته شد.

خلاصه

PPTP ساده ترین سرویس VPN برای راه اندازی است، اما الزامات امنیتی مدرن را برآورده نمی کند. علاوه بر این، PPTP اغلب توسط ارائه دهندگان و اپراتورهای تلفن همراه مسدود می شود. بنابراین، اجرای PPTP برای استفاده شرکتی تنها در صورتی توجیه می شود که برای اطمینان از سازگاری با تجهیزات قدیمی موجود ضروری باشد. به دلیل سادگی، این نوع VPN برای آشنایی با نحوه عملکرد شبکه های خصوصی مجازی مناسب است.

1. یک تونل در صفحه سیستم شخصی خود ایجاد کنید و سپس

2. به تنظیمات VPN سیستم عامل خود بروید و یک اتصال جدید ایجاد کنید.

آدرس سرور msk.site را مشخص کنید،

در برگه "امنیت"، - نوع VPN - PPTP را انتخاب کنید

رمزگذاری را روی "اختیاری" تنظیم کنید

احراز هویت - CHAP. MS-CHAP نسخه 2

3. در تب تنظیمات IP، علامت «استفاده از دروازه پیشفرض در شبکه راه دور» را بردارید.

4. اگر میخواهید از سرویس سرور WINS ما استفاده کنید، میتوانید «Enable Netbios over TCP/IP» را علامت بزنید (اما برای یک اتصال تونلی ساده، این مورد مهم نیست)

5. یک اتصال برقرار کنید و بررسی کنید که آدرس 172.16.0.1 پینگ شده باشد، سپس بررسی کنید که رایانه شما مسیرهای لازم را به طور خودکار دریافت کرده است (از طریق DHCP):

172.16.0.0 255.255.0.0

مسیری که به شبکه خانه راه دور شما منتهی می شود 192.168.x.x 255.255.255.0 (در صورت وجود). .

برای این کار دستور را اجرا کنید چاپ مسیردر کامپیوتر شما. مسیرها باید شامل موارد ذکر شده در بالا باشند.

PS: به منظور مبارزه با جلسات معلق، 24 ساعت پس از برقراری اتصال، تونلهای کاربر را با پروتکلهای PPTP، L2TP، L2TP/IPsec به زور قطع میکنیم. اگر به درستی پیکربندی شده باشد، اتصالات باید به طور خودکار دوباره برقرار شوند.

شبکه های خصوصی مجازی محبوبیت شایسته ای به دست آورده اند. قابل اعتماد است و

ابزاری امن که برای سازماندهی شبکه های بین سایتی طراحی شده است

زیرساخت و اتصالات دسترسی از راه دور. در سال های اخیر، در میان

PPTP جایگاه ویژه ای در بین پروتکل های VPN موجود دارد. راه حل های مبتنی بر آن

رایج، آسان برای اجرا و ارائه سطح حفاظت کافی برای

اکثر شرکت ها

چرا PPTP؟

پروتکل تونل PPTP به شما اجازه می دهد تا ترافیک چند پروتکلی را رمزگذاری کنید

سپس آن را در یک هدر IP کپسوله (بسته) کنید که ارسال خواهد شد

شبکه محلی یا جهانی PPTP استفاده می کند:

- اتصال TCP برای مدیریت تونل؛

- نسخه اصلاح شده GRE (محصول سازی مسیر عمومی) برای

محصور کردن فریم های PPP از داده های تونل شده.

محموله بسته های ارسالی را می توان رمزگذاری کرد (با استفاده از

پروتکل رمزگذاری داده MPPE)، فشرده (با استفاده از الگوریتم MPPC) یا

رمزگذاری و فشرده شده است.

استقرار PPTP آسان است، به زیرساخت گواهی نیاز ندارد و

سازگار با اکثریت قریب به اتفاق دستگاه های NAT. تمامی نسخه های ویندوز مایکروسافت

با شروع ویندوز 95 OSR2، آنها شامل یک کلاینت PPTP هستند. همچنین مشتریان برای

اتصالات PPTP در Linux، xBSD و Mac OS X موجود است. ارائه دهندگان از این موارد آگاه هستند

مزایا، و به همین دلیل است که اغلب یک اتصال اینترنتی را سازماندهی کنید

از PPTP استفاده کنید، حتی اگر در ابتدا امنیت کمتری داشته باشد،

از L2TP، IPSec و SSTP (به علاوه PPTP به حملات فرهنگ لغت حساس است

اتصال VPN بر اساس پروتکل PPTP حفظ حریم خصوصی را تضمین می کند،

اما نه یکپارچگی داده های ارسال شده، زیرا هیچ بررسی وجود ندارد که داده ها وجود داشته باشد

در طول حمل و نقل تغییر نکرده اند).

شایان ذکر است: در شبکه های بزرگ PPTP به PPPoE ارجحیت دارد. بالاخره کی

با استفاده از دومی، جستجوی سرور با ارسال انجام می شود

بسته هایی را پخش می کند که می توانند روی سوئیچ ها از بین بروند، و شبکه هم همینطور است

بسته ها کاملاً مناسب "آب گرفته اند".

احراز هویت و رمزگذاری

در Vista و Win2k8، لیست پروتکل های احراز هویت PPP به میزان قابل توجهی کاهش یافته است.

SPAP، EAP-MD5-CHAP و MS-CHAP، که مدتهاست به عنوان ناامن شناخته شده اند (در

آنها از هش MD4 و الگوریتم های رمزگذاری DES استفاده می کنند. لیست موجود

پروتکل ها اکنون به این شکل هستند: PAP، CHAP، MSCHAP-v2 و EAP-TLS (نیاز دارد

گواهی های کاربر یا کارت های هوشمند). بسیار توصیه شده

از MSCHAP-v2 استفاده کنید، از آنجایی که قابل اعتمادتر است و متقابل را فراهم می کند

احراز هویت مشتری و سرور همچنین، از طریق خط مشی گروه، مشخص کنید

استفاده اجباری از رمزهای عبور قوی

برای رمزگذاری اتصال VPN با استفاده از MPPE، 40، 56 و

کلیدهای 128 بیتی RSA RC4. در نسخه های اولیه ویندوز، به دلیل محدودیت های صادراتی

فن آوری نظامی فقط یک کلید 40 بیتی و با مقداری رزرو موجود بود

– 56 بیتی مدتهاست که آنها ناکافی شناخته شدهاند و با شروع ویستا،

تنها طول کلید 128 بیتی پشتیبانی می شود. ممکن است وضعیتی پیش بیاید

که کلاینت از این گزینه پشتیبانی نمی کند، بنابراین برای نسخه های قدیمی ویندوز

شما باید تمام سرویس پک ها یا به روز رسانی های امنیتی را دانلود کنید. به عنوان مثال، WinXP SP2

بدون هیچ مشکلی به سرور Win2k8 متصل می شود.

برای مشاهده مستقل لیست الگوریتم های پشتیبانی شده توسط سیستم و

طول کلید، به کلید رجیستری HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL مراجعه کنید.

به طور خاص، تنظیمات الگوریتم های رمزگذاری در شاخه Ciphers\RC4 قرار دارند.

می توانید با ایجاد پارامتر dword "Enabled" گزینه مورد نظر را به زور فعال کنید و

مقدار آن را روی "ffffffff" قرار دهید. راه دیگری وجود دارد که مایکروسافت آن را انجام نمی دهد

توصیه می کند - فعال کردن پشتیبانی از کلیدهای RC4 40/56 بیتی در سرور Win2k8.

برای انجام این کار، باید مقدار رجیستری HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto را روی "1" تنظیم کنید.

و سیستم را ریستارت کنید.

راه اندازی سرور PPTP در Win2k8

یک پیکربندی معمولی برای اجرای VPN شامل کنترل کننده دامنه، سرورها

RRAS (مسیریابی و دسترسی از راه دور)و NPS (سرور خط مشی شبکه). در حال پیش رفت

با پیکربندی این نقشها، سرویسهای DHCP و DNS نیز فعال میشوند.

سروری که قرار است نقش VPN را انجام دهد ابتدا باید نقش RRAS را نصب کند.

به یک دامنه ملحق شود. برخلاف L2TP و SSTP، گواهی ها هنگام اجرای PPTP

نیازی نیست، بنابراین سرور گواهی (سرویس های گواهی) مورد نیاز نیست.

دستگاه های شبکه ای که در ساخت VPN شرکت خواهند کرد (از جمله

ADSL و مودم های مشابه) باید بر اساس آن متصل و پیکربندی شوند

تصویر (شروع -> کنترل پنل -> مدیر دستگاه). برای برخی از طرح ها

یک VPN (با استفاده از NAT و اتصال دو شبکه) حداقل نیاز دارد

دو دستگاه شبکه

با استفاده از جادوگر نصب نقش (Server Manager -> Roles -> Install

نقش)، نقش Network Access Policy Services را نصب کنید

خدمات) و به قسمت انتخاب خدمات نقش بروید، جایی که تمام اجزای "خدمات" را علامت گذاری می کنیم

خدمات مسیریابی و دسترسی از راه دور.

روی «بعدی» کلیک کنید و در پنجره بعدی تنظیمات را با کلیک روی «نصب» تأیید کنید.

سرویس دسترسی از راه دور و مسیریابی نصب شده است اما هنوز پیکربندی نشده است

اجرا نمی شود برای پیکربندی پارامترهای عملیاتی، به "Server Manager" بروید

برگه "نقش -> خط مشی شبکه و خدمات دسترسی -> مسیریابی و

دسترسی از راه دور"؛ همچنین می توانید از "مسیریابی و

دسترسی از راه دور، از زبانه "Administration" در منوی "Start" فراخوانی می شود.

ما سرور خود را در لیست علامت گذاری می کنیم (کنسول را می توان به چندین وصل کرد

Systems) و در منوی زمینه روی "پیکربندی و فعال کردن مسیریابی و

دسترسی از راه دور" (پیکربندی و فعال کردن مسیریابی و دسترسی از راه دور). اگر قبلا

اگر تلاش هایی برای پیکربندی سرویس انجام شده است، دوباره نصب کنید

برخی از گزینه ها باید با انتخاب "غیرفعال کردن" آن را متوقف کنند.

مسیریابی و دسترسی از راه دور." در این صورت، تمام تنظیمات بازنشانی خواهند شد.

جادوگر نصب که ظاهر می شود از شما می خواهد که یک پیکربندی سرور معمولی را انتخاب کنید،

که بیشترین تطابق را با وظایف مورد نظر دارد. در منوی انتخاب -

پنج نقطه، چهار مورد از آنها نصب های آماده را ارائه می دهند:

- دسترسی از راه دور (VPN یا مودم) - به کاربران امکان اتصال را می دهد

از طریق یک اتصال از راه دور (dial-up) یا ایمن (VPN)؛ - ترجمه آدرس شبکه (NAT) – طراحی شده برای اتصال به

اینترنت چندین مشتری از طریق یک آدرس IP؛ - دسترسی به یک شبکه راه دور (VPN) و NAT - ترکیبی از شبکه های قبلی است

امتیاز، امکان دسترسی به اینترنت از یک آدرس IP را فراهم می کند و

اتصال از راه دور؛ - اتصال ایمن بین دو شبکه - اتصال یک شبکه به

دیگری، از راه دور

مرحله بعدی برای هر یک از این نکات فردی خواهد بود. مثلاً وقتی

راه اندازی SSTP (به مقاله " " مراجعه کنید)، سومی را انتخاب کردیم

سناریو. برای PPTP، هر یک از گزینه های پیشنهادی مناسب است، اگرچه توصیه می شود

مورد "دسترسی از راه دور" به عنوان پیش فرض در نظر گرفته می شود. اگر آنجا

مشکلات هنگام انتخاب یک طرح، مورد پنجم "پیکربندی ویژه" را انتخاب کنید یا توسط

پس از تکمیل جادوگر، راه اندازی را در حالت دستی ادامه دهید. علاوه بر این، شما می توانید

با کلیک بر روی پیوند "جزئیات بیشتر" واقع در پایین پنجره، به مستندات مراجعه کنید.

در مرحله بعد لیست خدماتی را که باید روی سرور فعال شوند علامت گذاری می کنیم.

پنج نکته از این قبیل وجود دارد که نام آنها برای خود صحبت می کند:

- دسترسی به یک شبکه خصوصی مجازی (VPN)؛

- دسترسی از راه دور (از طریق شبکه تلفن)؛

- اتصال بر اساس تقاضا (برای مسیریابی شعب سازمانی)؛

- ترجمه آدرس شبکه (NAT);

- مسیریابی شبکه محلی

در واقع، تمام تنظیمات پیشفرض ذکر شده در بالا خلاصه میشوند

فعال سازی این خدمات در ترکیب های مختلف. در بیشتر موارد شما باید انتخاب کنید

"دسترسی از راه دور (VPN یا مودم)" و سپس "دسترسی به شبکه خصوصی مجازی"

(VPN)". در مرحله بعد، فقط باید به رابط شبکه ای که به آن متصل است اشاره کنید

اینترنت (با علامت گذاری با ماوس). اگر استاد فقط یک فعال را تشخیص دهد

اتصال، با اخطاری که برای این حالت به پایان می رسد

کارت شبکه دیگری مورد نیاز است، یا از شما می خواهد که در حالت "پیکربندی ویژه" به تنظیمات بروید.

چک باکس "امنیت با استفاده از فیلتر بسته استاتیک".

توصیه می شود آن را خمیده بگذارید. چنین فیلترهایی اجازه می دهد تا ترافیک VPN فقط با

رابط مشخص شده و استثناهایی برای پورت های مجاز VPN باید انجام شود

به صورت دستی پیکربندی کنید در این حالت می توانید فیلترهای استاتیک و فایروال را پیکربندی کنید

ویندوز در یک رابط است، اما توصیه نمی شود زیرا کاهش می یابد

کارایی.

در مرحله «تخصیص آدرسهای IP»، روش دریافت آدرسهای IP توسط مشتریان را انتخاب کنید

هنگام اتصال به سرور VPN: "Automatic" یا "از یک محدوده مشخص

آدرس ها". احراز هویت حساب را می توان به صورت زیر انجام داد:

سرور RRAS و همچنین هر سرور دیگری که از پروتکل RADIUS پشتیبانی می کند. توسط

گزینه اول به طور پیش فرض ارائه می شود، اما در یک شبکه بزرگ با چندین سرور

RRAS بهتر است از RADIUS استفاده کنید. اینجاست که کار استاد تمام می شود. کلیک

دکمه "Finish" را فشار دهید و پنجره ای که ظاهر می شود به شما اطلاع می دهد که باید "Agent" را پیکربندی کنید

رله DHCP". اگر RRAS و سرور DHCP در یک سگمنت باشند و خیر

مشکلات مبادله بسته های سرویس، پس نیازی به پیکربندی عامل Relay نیست

(به هر حال، در رابط داخلی به طور پیش فرض فعال می شود).

تنظیمات کنسول

اکنون درخت تنظیمات در پنجره کنسول در دسترس خواهد بود. توصیه می شود از آن عبور کنید

همه چیز برای فهمیدن اینکه کجاست. بنابراین، در بند "رابط

شبکهها" تمام رابطهای شبکه که قبلاً پیکربندی شدهاند را نشان میدهد. با انتخاب از منو

مورد "ایجاد یک رابط تماس تقاضای جدید"، می توانید یک اتصال اضافه کنید

به سرورهای VPN یا PPPoE. برای مشاهده لیستی از پروتکل ها، پورت های استفاده شده و

ایالت آنها به «پورت» می رود. دکمه "Customize" در پنجره "Properties" به شما این امکان را می دهد

پارامترهای عملیاتی پروتکل انتخابی را تغییر دهید. مثلا به صورت پیش فرض

تعداد اتصالات PPTP، L2TP و SSTP (پورت) به 128 محدود است و

همه اتصالات مجاز است (از راه دور و درخواستی). مانند

شناسه سرور (اختیاری) با استفاده از شماره تلفن وارد شده در فیلد

"شماره تلفن این دستگاه."

مورد "کلینت های دسترسی از راه دور" لیستی از اتصالات را نشان می دهد

مشتریان شماره کنار نام کالا، شماره آنها را به شما می گوید. با کمک

منوی زمینه، می توانید وضعیت مشتری را بررسی کنید و در صورت لزوم،

غیر فعال کردن دو نقطه IPv4 و IPv6 به شما امکان می دهد فیلترهای IP را به صورت ثابت پیکربندی کنید

مسیرها، عامل رله DHCP و برخی پارامترهای دیگر.

با سلیقه کار کنید

ما نمی توانیم از ویژگی دیگری که به طور قابل توجهی زندگی شما را ساده می کند به شما بگوییم.

مدیران - بسته مدیریتی Connection Manager CMAK (اتصال

کیت مدیریت مدیر). جادوگر CMAK نمایه ای ایجاد می کند که به شما این امکان را می دهد

کاربران برای ورود به شبکه تنها با آن ویژگی های اتصال که

ادمین برای آنها تعیین خواهد کرد. این ویژگی جدید Win2k8 نیست - CMAK برای Win2k در دسترس بود

و از کلاینت ها تا Win95 پشتیبانی می کند. با این حال، ارائه دهندگان هنوز هم هستند

به جای ارائه دستورالعمل های پیچیده به کاربر ارائه دهید

فایل های آماده با تنظیمات

CMAK جزء Win2k8 است، اما به طور پیش فرض نصب نشده است. خودم

فرآیند نصب با استفاده از مدیر سرور استاندارد است. "Components – Add Components" را انتخاب کنید و در جادوگری که ظاهر می شود، تیک بزنید

"کیسه پلاستیکی

مدیریت اتصال مدیر". پس از اتمام نصب، به همین نام

میانبر در منوی Administration ظاهر می شود.

وقتی با SMAK تماس می گیرید، یک جادوگر راه اندازی می شود که به شما کمک می کند یک نمایه توزیع کننده ایجاد کنید

اتصالات در مرحله اول سیستم عاملی را انتخاب کنید که پروفایل برای آن در نظر گرفته شده است.

دو گزینه موجود است: Vista و Windows 2000/2003/XP. تفاوت اصلی آنها این است

این است که ویستا از SSTP پشتیبانی می کند. بعد، "نمایه جدید" را انتخاب کنید. بخور

امکان استفاده از نمایه موجود به عنوان یک الگو؛ متعاقب

مراحل ادغام چندین نمایه را پیشنهاد می کنند. نام سرویس را مشخص کنید

(کاربران پس از نصب بسته آن را مشاهده خواهند کرد) و نام فایلی که در آن قرار خواهد گرفت

نمایه ذخیره شد هنگامی که یک نمایه سرویس ایجاد می کنید، جادوگر CMAK همه ورودی ها را کپی می کند

به فایل های این نمایه در Program Files\CMAK\Profiles. در برخی شبکه ها

احراز هویت از نام Realm برای مثال در ویندوز استفاده می کند

این نام دامنه AD است ( [ایمیل محافظت شده]). جادوگر به شما امکان می دهد نام منطقه را مشخص کنید،

که به صورت خودکار به لاگین اضافه می شود. و در نهایت، ما پشتیبانی را اضافه می کنیم

اتصالات VPN چک باکس «دفترچه تلفن از این نمایه» را فعال کنید و سپس

"همیشه از یک سرور VPN استفاده شود" یا "Allow user" را انتخاب کنید

قبل از اتصال یک سرور VPN را انتخاب کنید." در مورد دوم، شما باید

یک فایل txt با لیستی از سرورها (فرمت فایل) آماده کنید.

در مرحله «ایجاد یا ویرایش»، «ویرایش» را انتخاب کنید تا پنجره «ویرایش VPN» ظاهر شود. سه برگه وجود دارد (با IPv6 فعال - چهار). که در

"عمومی" را علامت بزنید "خاموش کردن اشتراک گذاری فایل و چاپگر" (در بیشتر موارد این

عملکرد مورد نیاز نیست). IPv4 آدرس های اولیه و را مشخص می کند

سرورهای DNS و WINS اضافی. با علامت زدن کادرهای مناسب می توانید

استفاده از اتصال PPTP را به عنوان دروازه پیش فرض مشخص کرده و فعال کنید

فشرده سازی هدر IP تنظیمات امنیتی در برگه ای به همین نام انجام می شود.

در اینجا ما نشان می دهیم که آیا استفاده از رمزگذاری ضروری است یا خیر، و لازم را علامت گذاری می کنیم

روش های احراز هویت لیست استراتژی VPN به شما امکان می دهد روش را مشخص کنید

هنگام اتصال به سرور VPN استفاده خواهد شد. دو گزینه وجود دارد: فقط

یک پروتکل یا پروتکل های شمارش تا زمانی که اتصال با موفقیت فعال شود. که در

در زمینه مقاله، ما به "فقط از PPTP استفاده کنید" یا "ابتدا PPTP" علاقه مندیم.

همین، پنجره را ببند و ادامه بده.

صفحه افزودن دفترچه تلفن به شما امکان می دهد اعداد استفاده شده را مشخص کنید

برای اتصال به سرور شماره گیری در صورت لزوم، می توانید پیکربندی را نیز انجام دهید

به روز رسانی خودکار لیست اعداد. صفحه پیکربندی ورودی های راه دور

دسترسی به شبکه، و همچنین پنجره ای که با کلیک بر روی "تغییر" ظاهر می شود، مشابه هستند

محتوا با "ایجاد یا ویرایش". مرحله بعدی به شما اجازه می دهد که تغییر دهید

جداول مسیریابی در مشتریان متصل: در بیشتر موارد بهتر است

ترک "جدول مسیریابی را تغییر ندهید." در صورت لزوم، پارامترها را مشخص کنید

پروکسی برای IE علاوه بر تنظیمات استاندارد، جادوگر به شما امکان نصب را می دهد

اقداماتی که می تواند در مراحل مختلف اتصال مشتری انجام شود

(مثلاً یک برنامه را اجرا کنید). در مرحله بعد، آیکون هایی را برای موقعیت های مختلف (ویندوز) تنظیم می کنیم

اتصال، دفترچه تلفن و غیره)، فایل راهنما، اطلاعات مربوط به آن را انتخاب کنید

حمایت کردن. در صورت لزوم، یک مدیر اتصال را در نمایه قرار دهید. ممکن است

برای سیستم های کلاینت که سیستم عاملی را اجرا می کنند که شامل آن نیست مفید باشد

اعزام کننده در اینجا شما همچنین می توانید یک فایل متنی با قرارداد مجوز و

فایل های اضافی که با نمایه ارائه می شود. این کار است

جادوگر تکمیل شد - خلاصه مسیر فایل نصب را نشان می دهد. کپی 🀄

آن را در یک پوشه عمومی قرار دهید تا کاربران بتوانند آزادانه آن را دانلود کنند.

اکنون کاربران فقط باید فایل اجرایی را اجرا کرده و به آن پاسخ دهند

یک و تنها سوال: این اتصال را برای "همه" در دسترس قرار دهید

کاربران" یا "فقط برای من". پس از آن نماد اتصال جدید خواهد بود

به "اتصالات شبکه" اضافه شده و یک پنجره ثبت نام ظاهر می شود که در آن

شما باید نام کاربری و رمز عبور خود را وارد کنید. خیلی راحت!

مدیریت RRAS با Netsh

برخی از تنظیمات سرور RRAS را می توان با استفاده از ابزار Netsh مدیریت کرد

(پوسته شبکه). می توانید یک نوع احراز هویت حساب اضافه کنید

تیم کمک:

> Netsh ras افزودن authtype PAP|MD5CHAP|MSCHAPv2|EAP

برای نسخه های قبلی ویندوز نیز MSCHAP|SPAP وجود دارد. حالت آزمون:

> Netsh ras set automode STANDARD|NODCC|BYPASS

کامپیوتر خود را به عنوان یک سرور RRAS در AD ثبت کنید:

> Netsh ras سرور ثبت شده را اضافه کنید

افزودن پسوند PPP:

> Netsh ras افزودن پیوند SWC|LCP

پسوند SWC فشرده سازی نرم افزار را فراهم می کند و LCP نیز همین کار را فعال می کند

پسوند پروتکل PPP انواع ارتباطات چند لینکی که توسط PPP پشتیبانی می شوند:

> Netsh ras افزودن چند لینک MULTI|BACP

ویژگی های حساب به صورت زیر تنظیم می شود:

> کاربر مجموعه Netsh ras

با استفاده از "set client" می توانید آمار را مشاهده کنید یا مشتری را غیرفعال کنید.

ذخیره و بازیابی پیکربندی RRAS با استفاده از Netsh نیز آسان است:

> Netsh ras dump > "filename"

> Netsh exec "نام فایل"

علاوه بر این، بسیاری از تنظیمات حاوی متن "ras aaaa" هستند.

برای اطلاعات بیشتر در مورد نتش، به مقاله «دویدن تیم به کمپ لانگهورن» مراجعه کنید

.

اطلاعات

PPTP قبل از ایجاد استانداردهای IPsec و PKI توسعه یافته و در حال حاضر نیز توسعه یافته است

زمان محبوب ترین پروتکل VPN است.