विंडोज़ 7 पर पीपीटीपी कनेक्शन कैसे सेट करें। पीपीटीपी कनेक्शन - यह क्या है? क्या यह तृतीय-पक्ष उपयोगिताओं का उपयोग करने लायक है?

- स्टेप 1।टास्कबार पर नेटवर्क आइकन पर क्लिक करें और खोलें नेटवर्क और साझा केंद्र.

चरण दो।चुनना नया कनेक्शन या नेटवर्क स्थापित करना.

चरण दो।चुनना नया कनेक्शन या नेटवर्क स्थापित करना.

चरण 3।चुनना कार्यस्थल से जुड़ावऔर एक नया कनेक्शन बनाएं(यदि कोई नई विंडो दिखाई देती है) और क्लिक करें आगे.

चरण 3।चुनना कार्यस्थल से जुड़ावऔर एक नया कनेक्शन बनाएं(यदि कोई नई विंडो दिखाई देती है) और क्लिक करें आगे.

चरण 4।चुनना मेरे इंटरनेट कनेक्शन (वीपीएन) का उपयोग करें.

चरण 4।चुनना मेरे इंटरनेट कनेक्शन (वीपीएन) का उपयोग करें.

चरण 5.प्रवेश करना होस्ट का नाम(उपयोगकर्ता पैनल में पीपीटीपी टेक्स्ट फ़ाइल से) जैसे इंटरनेट पतेऔर कनेक्शन को फ़ील्ड में एक नाम दें गंतव्य का नाम. उल्लिखित करना अभी कनेक्ट न करेंऔर क्लिक करें आगे.

चरण 5.प्रवेश करना होस्ट का नाम(उपयोगकर्ता पैनल में पीपीटीपी टेक्स्ट फ़ाइल से) जैसे इंटरनेट पतेऔर कनेक्शन को फ़ील्ड में एक नाम दें गंतव्य का नाम. उल्लिखित करना अभी कनेक्ट न करेंऔर क्लिक करें आगे.

चरण 6.प्राधिकरण जानकारी दर्ज करें (उपयोगकर्ता पैनल में पीपीटीपी पाठ फ़ाइल से)। उल्लिखित करना यह पासवर्ड याद रखेंऔर क्लिक करें बनाएं. बंद करनाअगली विंडो.

चरण 6.प्राधिकरण जानकारी दर्ज करें (उपयोगकर्ता पैनल में पीपीटीपी पाठ फ़ाइल से)। उल्लिखित करना यह पासवर्ड याद रखेंऔर क्लिक करें बनाएं. बंद करनाअगली विंडो. चरण 7टास्कबार पर नेटवर्क आइकन पर क्लिक करें। आपके द्वारा अभी बनाए गए कनेक्शन पर राइट-क्लिक करें और लॉग इन करें गुण.

चरण 7टास्कबार पर नेटवर्क आइकन पर क्लिक करें। आपके द्वारा अभी बनाए गए कनेक्शन पर राइट-क्लिक करें और लॉग इन करें गुण.

चरण 8एक टैब चुनें सुरक्षाऔर वीपीएन प्रकार को इसमें बदलें पॉइंट-टू-पॉइंट टनल प्रोटोकॉल (पीपीटीपी)और डेटा एन्क्रिप्शन चालू है सबसे लगातार. बटन को क्लिक करे ठीक है.

चरण 8एक टैब चुनें सुरक्षाऔर वीपीएन प्रकार को इसमें बदलें पॉइंट-टू-पॉइंट टनल प्रोटोकॉल (पीपीटीपी)और डेटा एन्क्रिप्शन चालू है सबसे लगातार. बटन को क्लिक करे ठीक है.

चरण 9वीपीएन कनेक्शन तैयार है. अब टास्कबार पर नेटवर्क आइकन पर क्लिक करें, अपना नया वीपीएन कनेक्शन चुनें और क्लिक करें संबंध.

चरण 9वीपीएन कनेक्शन तैयार है. अब टास्कबार पर नेटवर्क आइकन पर क्लिक करें, अपना नया वीपीएन कनेक्शन चुनें और क्लिक करें संबंध.

चरण 10क्लिक संबंध.नायब!सार्वजनिक कंप्यूटर पर कभी भी सेव पासवर्ड सुविधा का उपयोग न करें! अगर कोई भी सेव किए गए डेटा का उपयोग करके कनेक्ट करता है, तो आपका कनेक्शन काट दिया जाएगा!

चरण 10क्लिक संबंध.नायब!सार्वजनिक कंप्यूटर पर कभी भी सेव पासवर्ड सुविधा का उपयोग न करें! अगर कोई भी सेव किए गए डेटा का उपयोग करके कनेक्ट करता है, तो आपका कनेक्शन काट दिया जाएगा!

चरण 11टास्कबार पर नेटवर्क आइकन पर क्लिक करें और क्लिक करें शट डाउनसंबंध तोड़ने के लिए.

चरण 11टास्कबार पर नेटवर्क आइकन पर क्लिक करें और क्लिक करें शट डाउनसंबंध तोड़ने के लिए. चरण 12यदि आपको कोई खिड़की दिखे नेटवर्क स्थान सेटिंग, चुनना सामुदायिक नेटवर्क.

चरण 12यदि आपको कोई खिड़की दिखे नेटवर्क स्थान सेटिंग, चुनना सामुदायिक नेटवर्क.

वीपीएन कनेक्शन हटाना

हमारे उपयोगकर्ताओं द्वारा अक्सर पूछे जाने वाले प्रश्नों में से एक यह है कि अपने सर्वर पर एक अलग आईपी पता कैसे जोड़ें। आप वीपीएन सुरंग बनाकर अपना निजी आईपी पता अपने ड्रॉपलेट को निर्दिष्ट कर सकते हैं। अपना स्वयं का वर्चुअल प्राइवेट नेटवर्क (वीपीएन) बनाने या इस आईपी पते पर एसएसएल प्रमाणपत्र निर्दिष्ट करने के लिए कई विकल्प हैं। सभी संभावित विकल्पों में से, सबसे अच्छा विकल्प PPTP और OpenVPN के बीच है। पॉइंट-टू-पॉइंट टनलिंग प्रोटोकॉल (पीपीटीपी) आपको अपने वीपीएन को बहुत तेज़ी से चालू करने और चलाने की अनुमति देता है और अधिकांश मोबाइल उपकरणों के साथ संगत है। और जबकि PPTP OpenVPN की तुलना में कम सुरक्षित है, यह तेज़ है और कम CPU पावर का उपयोग करता है।

चरण 1 - पीपीटीपी स्थापित करें

आपको एक सर्वर का चयन करना होगा जो अन्य सर्वरों को आईपी पते वितरित करने और आपके वीपीएन में आपके सभी सर्वरों को अधिकृत करने के लिए जिम्मेदार होगा। यह आपका PPTP सर्वर बन जाएगा.

CentOS 6 x64 पर:

आरपीएम -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y इंस्टॉल पीपीटीपीडी

उबंटू 12.10 x64 पर:

उपयुक्त-पीपीटीपीडी स्थापित करें

अब आपको /etc/pptpd.conf फ़ाइल में निम्नलिखित पंक्तियाँ जोड़कर उसे संपादित करना होगा:

लोकलिप 10.0.0.1 रिमोटिप 10.0.0.100-200

इस मामले में, लोकलिप आपके सर्वर का आईपी पता है, और रिमोटिप वह आईपी पता है जो इससे कनेक्ट होने वाले क्लाइंट को सौंपा जाएगा।

यहां क्लाइंट उपयोगकर्ता नाम (लॉगिन) है, सर्वर सेवा का प्रकार है (हमारे उदाहरण में - पीपीटीपीडी), गुप्त पासवर्ड है, और आईपी पते इंगित करते हैं कि कौन से आईपी पते लॉग इन कर सकते हैं (इस लॉगिन और पासवर्ड के साथ)। आईपी पता फ़ील्ड में तारांकन चिह्न * सेट करके, आप इंगित करते हैं कि यह लॉगिन/पासवर्ड जोड़ी किसी भी आईपी से स्वीकार की जानी चाहिए।

चरण 2 - DNS सर्वर को /etc/ppp/pptpd-विकल्पों में जोड़ना

एमएस-डीएनएस 8.8.8.8 एमएस-डीएनएस 8.8.4.4अब आप PPTP डेमॉन प्रारंभ कर सकते हैं:

सेवा पीपीटीपीडी पुनरारंभ

जांचें कि यह चल रहा है और कनेक्शन स्वीकार कर रहा है:

चरण 3 - अग्रेषण की स्थापना

आपके PPTP सर्वर पर IP अग्रेषण सक्षम करना बहुत महत्वपूर्ण है। यह आपको सार्वजनिक आईपी और निजी आईपी के बीच पैकेट अग्रेषित करने की अनुमति देगा जिन्हें आपने पीपीटीपी का उपयोग करके कॉन्फ़िगर किया है। निम्नलिखित पंक्ति जोड़ने के लिए बस /etc/sysctl.conf को संपादित करें यदि यह पहले से वहां नहीं थी:

Net.ipv4.ip_forward = 1

परिवर्तन लागू करने के लिए, कमांड चलाएँ sysctl -p

चरण 4 - iptables के लिए NAT नियम बनाएं

iptables -t nat -A POSTROUTING -o eth0 -j बहाना && iptables-saveयदि आप भी चाहते हैं कि आपके PPTP क्लाइंट एक-दूसरे के साथ संवाद करने में सक्षम हों, तो iptables के लिए निम्नलिखित नियम जोड़ें:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

अब आपका PPTP सर्वर राउटर के रूप में भी काम करता है।

यदि आप एक सीमा निर्धारित करना चाहते हैं कि कौन से सर्वर आपकी बूंदों से जुड़ सकते हैं, तो आप एक आईपी तालिका नियम निर्धारित कर सकते हैं जो टीसीपी कनेक्शन को पोर्ट 1723 तक सीमित करता है।

चरण 5 - ग्राहक स्थापित करना

अपने क्लाइंट सर्वर पर PPTP क्लाइंट स्थापित करें:

यम -y पीपीटीपी स्थापित करें

चरण 6 - आवश्यक कर्नेल मॉड्यूल जोड़ना

modprobe ppp_mppeएक नई फ़ाइल /etc/ppp/peers/pptpserver बनाएं और नाम और पासवर्ड को अपने मानों से प्रतिस्थापित करते हुए, वहां निम्नलिखित पंक्तियाँ जोड़ें:

Pty "pptp 198.211.104.17 --nolaunchpppd" नाम बॉक्स1 पासवर्ड 24oiunOi24 रिमोटनाम PPTP आवश्यकता-mppe-128

यहां 198.211.104.17 हमारे पीपीटीपी सर्वर का सार्वजनिक आईपी पता है, बॉक्स1 और 24oiunOi24 लॉगिन/पासवर्ड जोड़ी हैं जिन्हें हम अपने पीपीटीपी सर्वर पर /etc/ppp/chap-secrets फ़ाइल में सेट करते हैं।

अब हम इस PPTP सर्वर को "कॉल" कर सकते हैं। अगले आदेश में आपको उस नाम का उपयोग करना होगा जो आपने /etc/ppp/peers/ निर्देशिका में पीयर फ़ाइल को दिया था। चूँकि हमने अपने उदाहरण में इस फ़ाइल को pptpserver नाम दिया है, हमारा कमांड इस तरह दिखता है:

पीपीपीडी कॉल पीपीटीपीसर्वर

आपको PPTP सर्वर लॉग में एक सफल कनेक्शन देखना चाहिए:

अपने PPTP क्लाइंट पर, ppp0 इंटरफ़ेस के माध्यम से अपने निजी नेटवर्क पर रूटिंग कॉन्फ़िगर करें:

आईपी रूट 10.0.0.0/8 डेव पीपीपी0 जोड़ें

आपका ppp0 इंटरफ़ेस कॉन्फ़िगर किया जाना चाहिए, जिसे ifconfig चलाकर सत्यापित किया जा सकता है

अब आप अपने पीपीटीपी सर्वर और इस नेटवर्क से जुड़े किसी भी अन्य क्लाइंट को पिंग कर सकते हैं:

हम इस नेटवर्क में दूसरा PPTP क्लाइंट जोड़ सकते हैं:

यम -y इंस्टॉल pptp modprobe ppp_mppe

/etc/ppp/peers/pptpserver फ़ाइल में आवश्यक पंक्तियाँ जोड़ें (लॉगिन और पासवर्ड को अपने पासवर्ड से बदलें):

Pty "pptp 198.211.104.17 --nolaunchpppd" नाम बॉक्स2 पासवर्ड 239Aok24ma रिमोटनाम PPTP आवश्यकता-mppe-128

अब दूसरे क्लाइंट पर निम्नलिखित कमांड चलाएँ:

पीपीपीडी कॉल पीपीटीपीसर्वर आईपी रूट 10.0.0.0/8 देव पीपीपी0 जोड़ें

आप पहले क्लाइंट को पिंग कर सकते हैं, और पैकेट पीपीटीपी सर्वर से गुजरेंगे और हमारे द्वारा पहले सेट किए गए आईपी टेबल के नियमों के अनुसार रीडायरेक्ट किए जाएंगे:

यह सेटअप आपको अपना स्वयं का वर्चुअल प्राइवेट नेटवर्क बनाने की अनुमति देगा:

यदि आप चाहते हैं कि आपके सभी उपकरण एक ही नेटवर्क पर सुरक्षित रूप से संचार करें, तो यह ऐसा करने का सबसे तेज़ तरीका है।

आप इस दृष्टिकोण का उपयोग Nginx, Squid, MySQL और किसी भी अन्य एप्लिकेशन के साथ कर सकते हैं।

क्योंकि नेटवर्क के भीतर ट्रैफ़िक 128-बिट एन्क्रिप्शन के साथ एन्क्रिप्ट किया गया है, PPTP OpenVPN की तुलना में कम CPU गहन है, लेकिन फिर भी आपके ट्रैफ़िक के लिए सुरक्षा की एक अतिरिक्त परत प्रदान करता है।

इस लेख में हम सेटिंग पर नजर डालेंगे पीपीटीपी-वीपीएनउबंटू में सर्वर। एक वीपीएन सर्वर घर में एक बहुत ही उपयोगी चीज है, जो दूरस्थ कंप्यूटर, स्मार्टफोन और इसी तरह के उपकरणों के स्थानीय नेटवर्क (उदाहरण के लिए, एक घरेलू नेटवर्क) के लिए एक सुरक्षित, एन्क्रिप्टेड कनेक्शन प्रदान करता है। उदाहरण के लिए, आपका वीपीएन सर्वर आपको इसकी अनुमति देगा:

- जब आप (आपका लैपटॉप, स्मार्टफोन) किसी अविश्वसनीय नेटवर्क पर हों और इस नेटवर्क से खतरा हो तो प्रेषित और प्राप्त डेटा की गोपनीयता सुनिश्चित करें।

- इसके माध्यम से सर्वर को प्रबंधित करना सुरक्षित है, क्योंकि स्क्रीन शेयरिंग के लिए पासवर्ड आमतौर पर स्पष्ट टेक्स्ट में प्रसारित होता है (मैक ओएस एक्स में रिमोट डेस्कटॉप का अपवाद है और ऐप्पल रिमोट डेस्कटॉप का उपयोग करके इसे प्रबंधित करना है), यही कारण है कि इससे कनेक्ट करना पूरी तरह से अस्वीकार्य है डेस्कटॉप सीधे इंटरनेट के माध्यम से.

- यदि आप फ़ाइलों को स्थानांतरित करने के लिए क्लासिक एफ़टीपी का उपयोग करते हैं तो भी यही कहा जा सकता है - प्रोटोकॉल एक सुरक्षित प्रमाणीकरण तंत्र भी प्रदान नहीं करता है, यही कारण है कि वे जब भी संभव हो एसएफटीपी का उपयोग करने का प्रयास करते हैं।

- सर्वर और आपके स्थानीय (होम) नेटवर्क को बनाने वाले कंप्यूटर दोनों के साथ डेटा का आदान-प्रदान करना सुरक्षित है (बशर्ते कोई एचपीवीसी हमला न हो, हैकर्स सीधे अपार्टमेंट में हों)।

सामान्यतया, एक वीपीएन आपको सभी आगामी परिणामों के साथ एक सर्वर और रिमोट मशीन के बीच एक एन्क्रिप्टेड वर्चुअल सुरंग प्रदान करेगा। यदि आप इंटरनेट को एक पाइप के रूप में कल्पना करते हैं, तो वीपीएन इसके अंदर एक छोटे व्यास का पाइप बनाता है, जो केवल "इसके लोगों" के लिए सुलभ है।

अब जब हमने वीपीएन के समग्र लाभों पर गौर कर लिया है, तो तकनीक से अधिक विस्तार से परिचित होने और यह समझने का समय आ गया है कि किस प्रकार के वीपीएन मौजूद हैं।

आज कई वीपीएन कार्यान्वयन हैं:

उसके बाद, टर्मिनल में चलाकर /etc/pptpd.conf फ़ाइल को संपादित करें:

सुडो पिको /etc/pptpd.conf

यह फ़ाइल मेरे लिए इस तरह दिखती है:

फिर /etc/ppp/chap-secrets फ़ाइल में हम उन उपयोगकर्ताओं को जोड़ते हैं जिनके पास वीपीएन नेटवर्क से जुड़ने का अधिकार होगा। टर्मिनल में टाइप करें:

सुडो पिको /etc/ppp/chap-secrets

और इस फ़ाइल में निम्नलिखित फ़ॉर्म में जानकारी जोड़ें:

# CHAP का उपयोग करके प्रमाणीकरण का रहस्य

# क्लाइंट सर्वर गुप्त आईपी पते

एंड्री पीपीटीपीडी एंड्री12*

इस प्रकार, हमने एंड्री12 पासवर्ड वाले उपयोगकर्ता एंड्री को हमारे वीपीएन नेटवर्क से जुड़ने का अधिकार दिया है। उपयोगकर्ता एंड्री को निर्दिष्ट सीमा से पहला उपलब्ध आईपी पता दिया जाएगा। यदि आप चाहते हैं कि उपयोगकर्ता को हमेशा एक ही आईपी पता दिया जाए, तो "*" के बजाय वांछित आईपी निर्दिष्ट करें। सेवा के नाम पर ध्यान दें - पीपीटीपीडी - यह /etc/ppp/pptpd-options फ़ाइल में नाम पैरामीटर में निर्दिष्ट के समान होना चाहिए।

हमने वीपीएन सर्वर सेटिंग्स पूरी कर ली हैं; अब हमें अपने द्वारा किए गए परिवर्तनों को प्रभावी बनाने के लिए इसे पुनः आरंभ करने की आवश्यकता है। ऐसा करने के लिए, टर्मिनल में चलाएँ:

sudo /etc/init.d/pptpd पुनरारंभ करें

यदि कनेक्टेड रिमोट क्लाइंट के लिए वीपीएन के माध्यम से इंटरनेट तक पहुंच आवश्यक है, तो /etc/rc.local खोलें और 'exit 0' के ऊपर निम्नलिखित पंक्तियाँ जोड़ें:

# पीपीटीपी आईपी अग्रेषण

iptables -t nat -A POSTROUTING -o eth0 -j बहाना

और /etc/sysctl.conf फ़ाइल में इस पंक्ति को अनटिप्पणी करें:

नेट.आईपीवी4.आईपी_फॉरवर्ड=1

यदि आपका वीपीएन सर्वर सीधे इंटरनेट से कनेक्ट नहीं है, तो आपको वीपीएन सर्वर के स्थानीय आईपी पते पर टीसीपी-1723 पोर्ट और "प्रोटोकॉल 47", जिसे जीआरई भी कहा जाता है, को अग्रेषित करने की आवश्यकता होगी। आवश्यक चरणों को पूरा करने के लिए राउटर सेटअप निर्देश देखें। जाहिर है, राउटर के पीछे के सर्वर में एक स्थायी स्थानीय आईपी होना चाहिए, और राउटर के पास एक स्थायी "बाहरी" आईपी होना चाहिए, या आपको "डायनामिक डीएनएस" सेवा का उपयोग करना होगा, लेकिन यह एक पूरी तरह से अलग विषय है।

सर्वर को रीबूट करें. आप कनेक्ट करने का प्रयास कर सकते हैं. आपका वीपीएन दुनिया में कहीं से भी पहुंच योग्य होना चाहिए जहां इंटरनेट है।

Mac OS X 10.6 के साथ क्लाइंट को कनेक्ट करना

Mac OS : वीपीएन", "वीपीएन प्रकार: पीपीटीपी"। और क्रिएट पर क्लिक करें. सेटिंग्स में, निर्दिष्ट करें:

- वीपीएन सर्वर डोमेन नाम, या आईपी पता

- खाता नाम (लॉगिन)

- एन्कोडिंग (चैनल एन्क्रिप्शन) - "अधिकतम (केवल 128 बिट्स)" चुनें

फिर "पहचान सेटिंग्स" पर क्लिक करें, इंगित करें कि पहचान पासवर्ड का उपयोग करके की जाती है और पासवर्ड दर्ज करें।

"उन्नत" पर क्लिक करें और "वीपीएन के माध्यम से सभी ट्रैफ़िक भेजें" चेकबॉक्स को चेक या अनचेक करें। यदि चेकबॉक्स चेक किया गया है, तो बिल्कुल सारा ट्रैफ़िक वीपीएन सर्वर से होकर गुजरेगा और एक एन्क्रिप्टेड चैनल पर आपको वितरित किया जाएगा। यदि चेकबॉक्स अनचेक किया गया है, तो केवल दूरस्थ स्थानीय नेटवर्क के लिए नियत ट्रैफ़िक वीपीएन चैनल से गुजरेगा (उदाहरण के लिए, आप रिमोट डेस्कटॉप के माध्यम से सर्वर का प्रबंधन कर सकते हैं), और अन्य सभी ट्रैफ़िक, जैसे मेल प्राप्त करना और वेब पेज लोड करना, सबसे छोटे मार्ग से सीधे इंटरनेट से किया जाएगा। "ओके" पर क्लिक करके परिवर्तनों की पुष्टि करें।

अब आप "कनेक्ट" (पहला स्क्रीनशॉट देखें) पर क्लिक करके, या शीर्ष पर मेनू बार में वांछित वीपीएन कनेक्शन का चयन करके कनेक्ट करने का प्रयास कर सकते हैं।

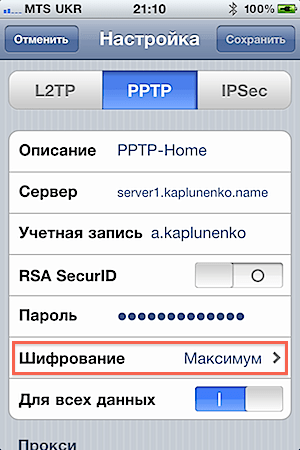

iPhone को iOS 4 से कनेक्ट करना

iOS 4 चलाने वाले iPhone को PPTP VPN से कनेक्ट करने के लिए, सेटिंग्स खोलें, "सामान्य" अनुभाग पर जाएं, फिर "नेटवर्क" पर जाएं। "वीपीएन" आइटम पर क्लिक करें; यदि आपके पास वीपीएन कॉन्फ़िगरेशन नहीं है, तो इसके आगे "कॉन्फ़िगर नहीं किया गया" लिखा होगा। "वीपीएन कॉन्फ़िगरेशन जोड़ें..." पर क्लिक करें। खुलने वाली विंडो में, PPTP टैब पर जाएं और भरें:

- विवरण - इस वीपीएन कनेक्शन को क्या कहा जाएगा

- सर्वर – डोमेन नाम या आईपी पता

- खाता - आपका लॉगिन

- RSA SecurID - इसे अक्षम छोड़ दें

- पासवर्ड - अपना पासवर्ड दर्ज करें

- एन्क्रिप्शन - "अधिकतम" चुनें

- सभी डेटा के लिए - ऊपर वर्णित विचारों द्वारा निर्देशित होकर या तो इसे चालू करें या बंद करें

कनेक्शन निदान

पीपीटीपी आमतौर पर बिना किसी समस्या के शुरू होता है, और सावधानीपूर्वक प्रारंभिक सेटअप के साथ यह तुरंत काम करता है (अधिक जटिल एल2टीपी-ओवर-आईपीएसईसी के विपरीत)। और यदि आप अभी भी कनेक्शन समस्याओं का अनुभव करते हैं, तो वास्तविक समय में कनेक्शन लॉग की निगरानी के लिए क्लाइंट (इस मामले में, मैक ओएस एक्स) पर निम्नलिखित कमांड का उपयोग करें:

टेल -f /var/log/system.log

टेल -एफ /var/log/ppp.log

आपको वहां कुछ इस तरह देखना चाहिए:

2 मई 21:44:59 एटीटी पीपीपीडी: पीपीटीपी सर्वर से जुड़ रहा है "सर्वर1..456.789.10)...

2 मई 21:45:02 एटीटी पीपीपीडी: पीपीटीपी कनेक्शन स्थापित।

2 मई 21:45:02 एटीटी पीपीपीडी: कनेक्ट: पीपीपी0<-->सॉकेट

2 मई 21:45:08 एटीटी पीपीपीडी: एमपीपीई 128-बिट स्टेटलेस कम्प्रेशन सक्षम

2 मई 21:45:09 एटीटी पीपीपीडी: स्थानीय आईपी पता 192.168.18.2

2 मई 21:45:09 एटीटी पीपीपीडी: रिमोट आईपी एड्रेस 192.168.18.1

2 मई 21:45:09 एटीटी पीपीपीडी: प्राथमिक डीएनएस पता 10.0.0.1

2 मई 21:45:09 एटीटी पीपीपीडी: द्वितीयक डीएनएस पता 10.0.0.1

यदि आपको सर्वर पर विस्तृत लॉगिंग सक्षम करने की आवश्यकता है, तो पहले से उल्लिखित संदर्भ "विकल्पों का विवरण /etc/pptpd.conf और /etc/ppp/options.pptpd" देखें।

"माइक्रोसॉफ्ट से पॉइंट-टू-पॉइंट टनल प्रोटोकॉल (पीपीटीपी) का क्रिप्टोनालिसिस" - लेख काफी पुराना है, उदाहरण के लिए, कोई भी लंबे समय से MS-CHAP तंत्र का उपयोग नहीं कर रहा है (आखिरकार, MS-CHAP है v.2, बहुत अधिक विश्वसनीय, हालांकि आदर्श से भी बहुत दूर), लेकिन आपको पीपीटीपी कैसे काम करता है इसकी सामान्य योजना का आभास प्राप्त करने की अनुमति देता है। साथ ही, यह भी स्पष्ट हो जाएगा कि पीपीटीपी को सुधारने और अंतिम रूप देने का कोई मतलब क्यों नहीं है, बल्कि वैकल्पिक, अधिक आधुनिक विकल्पों पर विचार करना बेहतर है।

"माइक्रोसॉफ्ट के PPTP प्रमाणीकरण एक्सटेंशन (MS-CHAPv2) का क्रिप्टोनालिसिस" - ऊपर उल्लिखित लेख की निरंतरता में दूसरा लेख (कोई अनुवाद नहीं है, इसलिए हम शेक्सपियर की भाषा में पढ़ते हैं), जो MS-CHAP v2 प्रमाणीकरण के साथ बेहतर PPTP और सुधार पर चर्चा करता है एमपीपीई (चैनल एन्क्रिप्शन)। इसी विकल्प पर पीपीटीपी का विकास रुक गया। लेख का सारांश - MS-CHAP v2, MS-CHAP v1 से बेहतर है, क्योंकि न केवल क्लाइंट अधिकृत है, बल्कि क्लाइंट और सर्वर एक दूसरे को अधिकृत करते हैं, जो सर्वर के प्रतिस्थापन को समाप्त करता है। एमपीपीई चैनल एन्क्रिप्शन अब सर्वर से क्लाइंट और क्लाइंट से सर्वर तक डेटा एन्क्रिप्ट करने के लिए एक अलग कुंजी का उपयोग करता है। स्पष्ट सुरक्षा खामियाँ समाप्त कर दी गई हैं, और अब पीपीटीपी की मुख्य आलोचना यह है कि प्रोटोकॉल पासवर्ड-संवेदनशील बना हुआ है, अर्थात, यह केवल उपयोगकर्ता द्वारा चुने गए पासवर्ड जितना ही सुरक्षित है।

" " - उन लोगों के लिए जो पहले से ही पीपीटीपी का पता लगा चुके हैं, मेरा सुझाव है कि आप खुद को अधिक उन्नत वीपीएन तकनीक - एल2टीपी/आईपीएसईसी से परिचित करा लें। लेख 3 वर्षों के दौरान पूरा और संपादित किया गया; कई बारीकियों पर विचार किया गया।

सारांश

पीपीटीपी स्थापित करने के लिए सबसे आसान वीपीएन सेवा है, लेकिन यह आधुनिक सुरक्षा आवश्यकताओं को पूरा नहीं करती है। इसके अलावा, पीपीटीपी को अक्सर प्रदाताओं और मोबाइल ऑपरेटरों द्वारा अवरुद्ध कर दिया जाता है। इसलिए, कॉर्पोरेट उपयोग के लिए पीपीटीपी का कार्यान्वयन केवल तभी उचित है जब मौजूदा विरासत उपकरणों के साथ संगतता सुनिश्चित करना आवश्यक हो। अपनी सरलता के कारण, इस प्रकार का वीपीएन यह जानने के लिए उपयुक्त है कि वर्चुअल प्राइवेट नेटवर्क कैसे काम करते हैं।

1. अपने व्यक्तिगत सिस्टम पेज पर एक सुरंग बनाएं, और फिर

2. अपने ऑपरेटिंग सिस्टम की वीपीएन सेटिंग्स पर जाएं और एक नया कनेक्शन बनाएं।

सर्वर पता msk.site निर्दिष्ट करें,

"सुरक्षा" टैब पर, चुनें - वीपीएन प्रकार - पीपीटीपी

एन्क्रिप्शन को "वैकल्पिक" पर सेट करें

प्रमाणीकरण - अध्याय. एमएस-चैप v2

3. आईपी सेटिंग्स टैब पर, "दूरस्थ नेटवर्क पर डिफ़ॉल्ट गेटवे का उपयोग करें" को अनचेक करें

4. यदि आप हमारी WINS सर्वर सेवा का उपयोग करना चाहते हैं, तो आप "TCP/IP पर नेटबायोस सक्षम करें" चेक कर सकते हैं (लेकिन एक साधारण टनल कनेक्शन के लिए यह आइटम महत्वपूर्ण नहीं है)

5. एक कनेक्शन स्थापित करें और जांचें कि पता 172.16.0.1 पिंग किया जा रहा है, फिर जांचें कि आपके कंप्यूटर को आवश्यक रूट स्वचालित रूप से प्राप्त हो गए हैं (डीएचसीपी के माध्यम से):

172.16.0.0 255.255.0.0

वह मार्ग जो आपके दूरस्थ घरेलू नेटवर्क की ओर जाता है 192.168.x.x 255.255.255.0 (यदि मौजूद है)। .

ऐसा करने के लिए, कमांड चलाएँ रूट प्रिंटआपके कंप्युटर पर। मार्गों में ऊपर सूचीबद्ध मार्ग शामिल होने चाहिए।

पुनश्च: रुके हुए सत्रों से निपटने के लिए, हम कनेक्शन स्थापित होने के 24 घंटे बाद PPTP, L2TP, L2TP/IPsec प्रोटोकॉल के साथ उपयोगकर्ता सुरंगों को बलपूर्वक डिस्कनेक्ट कर देते हैं। यदि सही तरीके से कॉन्फ़िगर किया गया है, तो कनेक्शन स्वचालित रूप से पुनः स्थापित हो जाना चाहिए।

वर्चुअल प्राइवेट नेटवर्क ने अच्छी-खासी लोकप्रियता हासिल की है। यह विश्वसनीय है और

क्रॉस-साइट नेटवर्किंग को व्यवस्थित करने के लिए डिज़ाइन किया गया एक सुरक्षित उपकरण

बुनियादी ढांचे और रिमोट एक्सेस कनेक्शन। हाल के वर्षों में, बीच में

पीपीटीपी मौजूदा वीपीएन प्रोटोकॉल के बीच एक विशेष स्थान रखता है। इसके आधार पर समाधान

सामान्य, लागू करने में आसान और पर्याप्त स्तर की सुरक्षा प्रदान करना

अधिकांश कंपनियाँ.

पीपीटीपी क्यों?

पीपीटीपी टनल प्रोटोकॉल आपको मल्टीप्रोटोकॉल ट्रैफ़िक को एन्क्रिप्ट करने की अनुमति देता है, और

फिर इसे एक आईपी हेडर में इनकैप्सुलेट (पैकेज) करें जिसे भेजा जाएगा

स्थानीय या वैश्विक नेटवर्क. पीपीटीपी का उपयोग करता है:

- सुरंग प्रबंधन के लिए टीसीपी कनेक्शन;

- जीआरई (जनरल रूट इनकैप्सुलेशन) का एक संशोधित संस्करण

सुरंगनुमा डेटा के पीपीपी फ्रेम को एनकैप्सुलेट करना।

प्रेषित पैकेटों के पेलोड को एन्क्रिप्ट किया जा सकता है (का उपयोग करके)।

एमपीपीई डेटा एन्क्रिप्शन प्रोटोकॉल), संपीड़ित (एमपीपीसी एल्गोरिदम का उपयोग करके) या

एन्क्रिप्टेड और संपीड़ित।

पीपीटीपी को तैनात करना आसान है, इसके लिए प्रमाणपत्र बुनियादी ढांचे की आवश्यकता नहीं है, और

अधिकांश NAT उपकरणों के साथ संगत। माइक्रोसॉफ्ट विंडोज़ के सभी संस्करण

Windows 95 OSR2 से प्रारंभ करके, उनमें एक PPTP क्लाइंट शामिल है। इसके अलावा ग्राहकों के लिए

पीपीटीपी कनेक्शन लिनक्स, एक्सबीएसडी और मैक ओएस एक्स में उपलब्ध हैं। प्रदाता इनके बारे में जानते हैं

फायदे, और यही कारण है कि अक्सर इंटरनेट कनेक्शन व्यवस्थित करना पड़ता है

पीपीटीपी का उपयोग करें, भले ही शुरुआत में इसकी सुरक्षा कम हो,

L2TP, IPSec और SSTP की तुलना में (PPTP, शब्दकोश हमलों के प्रति संवेदनशील है

पीपीटीपी प्रोटोकॉल पर आधारित वीपीएन कनेक्शन गोपनीयता सुनिश्चित करता है,

लेकिन प्रेषित डेटा की अखंडता नहीं, क्योंकि डेटा की कोई जाँच नहीं होती है

शिपमेंट के दौरान कोई बदलाव नहीं किया गया है)।

यह ध्यान देने योग्य है: बड़े नेटवर्क में PPTP, PPPoE की तुलना में बेहतर है. आख़िर कब

उत्तरार्द्ध का उपयोग करके, सर्वर की खोज भेजकर की जाती है

प्रसारण पैकेट जो स्विच पर खो सकते हैं, और नेटवर्क वैसा ही है

पैकेज काफी शालीनता से "भरे" हैं।

प्रमाणीकरण और एन्क्रिप्शन

Vista और Win2k8 में, PPP प्रमाणीकरण प्रोटोकॉल की सूची काफ़ी कम हो गई है।

SPAP, EAP-MD5-CHAP और MS-CHAP, जिन्हें लंबे समय से असुरक्षित (इन) के रूप में मान्यता दी गई है

वे MD4 हैशिंग और DES एन्क्रिप्शन एल्गोरिदम का उपयोग करते हैं)। उपलब्ध की सूची

प्रोटोकॉल अब इस तरह दिखते हैं: PAP, CHAP, MSCHAP-v2 और EAP-TLS (आवश्यकता है)

उपयोगकर्ता प्रमाणपत्र या स्मार्ट कार्ड)। अत्यधिक सिफारिशित

MSCHAP-v2 का उपयोग करें, क्योंकि यह अधिक विश्वसनीय है और पारस्परिक प्रदान करता है

क्लाइंट और सर्वर प्रमाणीकरण। इसके अलावा, समूह नीति के माध्यम से निर्दिष्ट करें

मजबूत पासवर्ड का अनिवार्य उपयोग।

एमपीपीई, 40, 56 और का उपयोग करके वीपीएन कनेक्शन को एन्क्रिप्ट करने के लिए

128-बिट आरएसए आरसी4 कुंजियाँ। विंडोज़ के शुरुआती संस्करणों में, निर्यात प्रतिबंधों के कारण

सैन्य प्रौद्योगिकी में केवल 40-बिट कुंजी उपलब्ध थी और कुछ आपत्तियों के साथ

- 56-बिट. उन्हें लंबे समय से अपर्याप्त माना गया है, और, विस्टा से शुरू करके,

केवल 128-बिट कुंजी लंबाई समर्थित है। एक स्थिति उत्पन्न हो सकती है

क्लाइंट के पास इस विकल्प के लिए समर्थन नहीं है, इसलिए विंडोज़ के पुराने संस्करणों के लिए

आपको सभी सर्विस पैक या सुरक्षा अद्यतन डाउनलोड करने होंगे. उदाहरण के लिए, WinXP SP2

बिना किसी समस्या के Win2k8 सर्वर से कनेक्ट हो जाएगा।

सिस्टम द्वारा समर्थित एल्गोरिदम की सूची को स्वतंत्र रूप से देखने के लिए और

कुंजी लंबाई, रजिस्ट्री कुंजी HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL देखें।

विशेष रूप से, एन्क्रिप्शन एल्गोरिदम की सेटिंग्स Ciphers\RC4 शाखा में स्थित हैं।

आप डॉवर्ड पैरामीटर "सक्षम" बनाकर वांछित विकल्प को बलपूर्वक सक्रिय कर सकते हैं

इसका मान "ffffffff" पर सेट करना। एक और तरीका है जो Microsoft के पास नहीं है

अनुशंसा करता है - Win2k8 सर्वर पर 40/56-बिट RC4 कुंजियों के लिए समर्थन सक्रिय करना।

ऐसा करने के लिए, आपको रजिस्ट्री मान HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto को "1" पर सेट करना होगा

और सिस्टम को पुनरारंभ करें।

Win2k8 में PPTP सर्वर स्थापित करना

वीपीएन चलाने के लिए एक विशिष्ट कॉन्फ़िगरेशन में निम्न शामिल हैं डोमेन नियंत्रक, सर्वर

आरआरएएस (रूटिंग और रिमोट एक्सेस)और एनपीएस (नेटवर्क पॉलिसी सर्वर). प्रगति पर है

इन भूमिकाओं को कॉन्फ़िगर करके, डीएचसीपी और डीएनएस सेवाएं अतिरिक्त रूप से सक्रिय हो जाएंगी।

जिस सर्वर को वीपीएन भूमिका निभानी है उसे पहले आरआरएएस भूमिका स्थापित करनी होगी।

एक डोमेन से जुड़ें। L2TP और SSTP के विपरीत, PPTP चलाते समय प्रमाणपत्र

की आवश्यकता नहीं है, इसलिए प्रमाणपत्र सर्वर (प्रमाणपत्र सेवाएँ) की आवश्यकता नहीं है।

नेटवर्क डिवाइस जो वीपीएन निर्माण में भाग लेंगे (सहित)

एडीएसएल और समान मॉडेम) को तदनुसार कनेक्ट और कॉन्फ़िगर किया जाना चाहिए

छवि (प्रारंभ -> नियंत्रण कक्ष -> डिवाइस प्रबंधक)। कुछ योजनाओं के लिए

एक वीपीएन (NAT का उपयोग करके और दो नेटवर्क को जोड़ने) की कम से कम आवश्यकता होगी

दो नेटवर्क डिवाइस।

भूमिका स्थापना विज़ार्ड का उपयोग करना (सर्वर प्रबंधक -> भूमिकाएँ -> स्थापित करें

भूमिका), नेटवर्क एक्सेस नीति सेवा भूमिका स्थापित करें

सेवाएँ) और भूमिका सेवाओं के चयन पर जाएँ, जहाँ हम सभी घटकों को "सेवाएँ" चिह्नित करते हैं

रूटिंग और रिमोट एक्सेस सेवाएँ।

"अगला" पर क्लिक करें और अगली विंडो में "इंस्टॉल करें" पर क्लिक करके सेटिंग्स की पुष्टि करें।

रिमोट एक्सेस और रूटिंग सेवा स्थापित है लेकिन अभी तक कॉन्फ़िगर नहीं की गई है

चल नहीं रहा। ऑपरेटिंग मापदंडों को कॉन्फ़िगर करने के लिए, "सर्वर मैनेजर" पर जाएं

टैब "भूमिकाएँ -> नेटवर्क नीति और पहुँच सेवाएँ -> रूटिंग और

रिमोट एक्सेस"; वैकल्पिक रूप से, आप "रूटिंग और" का उपयोग कर सकते हैं

रिमोट एक्सेस", "प्रारंभ" मेनू के "प्रशासन" टैब से कॉल किया जाता है।

हम अपने सर्वर को सूची में चिह्नित करते हैं (कंसोल को कई से जोड़ा जा सकता है

सिस्टम) और संदर्भ मेनू में "कॉन्फ़िगर करें और रूटिंग सक्षम करें" पर क्लिक करें

रिमोट एक्सेस" (रूटिंग और रिमोट एक्सेस को कॉन्फ़िगर और सक्षम करें)। यदि पहले

यदि सेवा को कॉन्फ़िगर करने का प्रयास किया गया है, तो पुनः स्थापित करें

कुछ विकल्पों में "अक्षम करें" का चयन करके इसे रोकना होगा

रूटिंग और रिमोट एक्सेस।" इस स्थिति में, सभी सेटिंग्स रीसेट हो जाएंगी।

दिखाई देने वाला इंस्टॉलेशन विज़ार्ड आपको एक विशिष्ट सर्वर कॉन्फ़िगरेशन का चयन करने के लिए संकेत देगा,

जो इच्छित कार्यों से सबसे अधिक मेल खाता है। चयन मेनू में -

पाँच बिंदु, उनमें से चार तैयार स्थापनाएँ प्रदान करते हैं:

- रिमोट एक्सेस (वीपीएन या मॉडेम) - उपयोगकर्ताओं को कनेक्ट करने की अनुमति देता है

रिमोट (डायल-अप) या सुरक्षित (वीपीएन) कनेक्शन के माध्यम से; - नेटवर्क एड्रेस ट्रांसलेशन (NAT) - से कनेक्ट करने के लिए डिज़ाइन किया गया

एक आईपी पते के माध्यम से कई ग्राहकों का इंटरनेट; - रिमोट नेटवर्क (वीपीएन) और एनएटी तक पहुंच - पिछले वाले का मिश्रण है

पॉइंट, एक आईपी पते से इंटरनेट तक पहुंचने की क्षमता प्रदान करता है और

सुदूर संपर्क; - दो नेटवर्क के बीच सुरक्षित कनेक्शन - एक नेटवर्क से कनेक्ट करना

दूसरा, दूरस्थ.

इनमें से प्रत्येक बिंदु के लिए अगला चरण व्यक्तिगत होगा। उदाहरण के लिए, जब

एसएसटीपी स्थापित करना (लेख " " देखें), हमने तीसरा चुना

परिदृश्य। पीपीटीपी के लिए, प्रस्तावित विकल्पों में से कोई भी उपयुक्त है, हालांकि अनुशंसित है

"रिमोट एक्सेस" आइटम को डिफ़ॉल्ट माना जाता है। अगर वहाँ

किसी योजना को चुनते समय कठिनाइयाँ, पाँचवें आइटम "विशेष विन्यास" का चयन करें, या द्वारा

विज़ार्ड पूरा करने के बाद, मैन्युअल मोड में सेटिंग जारी रखें। इसके अलावा, आप कर सकते हैं

विंडो के नीचे स्थित "अधिक विवरण" लिंक पर क्लिक करके दस्तावेज़ देखें।

अगले चरण में, हम उन सेवाओं की सूची चिह्नित करते हैं जिन्हें सर्वर पर सक्षम किया जाना चाहिए।

ऐसे पाँच बिंदु हैं, उनके नाम स्वयं ही बोलते हैं:

- वर्चुअल प्राइवेट नेटवर्क (वीपीएन) तक पहुंच;

- रिमोट एक्सेस (टेलीफोन नेटवर्क के माध्यम से);

- ऑन-डिमांड कनेक्शन (संगठनात्मक शाखाओं को रूट करने के लिए);

- नेटवर्क एड्रेस ट्रांसलेशन (NAT);

- स्थानीय नेटवर्क रूटिंग.

दरअसल, ऊपर उल्लिखित सभी प्रीसेट नीचे आते हैं

इन सेवाओं को विभिन्न संयोजनों में सक्रिय करना। अधिकांश मामलों में आपको चुनना चाहिए

"रिमोट एक्सेस (वीपीएन या मॉडेम)" और फिर "वर्चुअल प्राइवेट नेटवर्क एक्सेस"

(वीपीएन)"। इसके बाद, आपको बस उस नेटवर्क इंटरफ़ेस को इंगित करना होगा जो इससे जुड़ा है

इंटरनेट (माउस से चिन्हित करके)। यदि मास्टर केवल एक सक्रिय का पता लगाता है

कनेक्शन, यह एक चेतावनी के साथ समाप्त होगा कि इस मोड के लिए

किसी अन्य नेटवर्क कार्ड की आवश्यकता है, या यह आपको "विशेष कॉन्फ़िगरेशन" मोड में सेटिंग्स पर जाने के लिए संकेत देगा।

"स्टेटिक पैकेट फ़िल्टर का उपयोग कर सुरक्षा" चेकबॉक्स

इसे मुर्गा बनाकर छोड़ देने की अनुशंसा की जाती है। ऐसे फ़िल्टर केवल वीपीएन ट्रैफ़िक की अनुमति देते हैं

निर्दिष्ट इंटरफ़ेस, और अनुमत वीपीएन पोर्ट के लिए अपवादों की आवश्यकता होगी

मैन्युअल रूप से कॉन्फ़िगर करें. इस स्थिति में, आप स्थिर फ़िल्टर और फ़ायरवॉल कॉन्फ़िगर कर सकते हैं

विंडोज़ एक इंटरफ़ेस पर है, लेकिन अनुशंसित नहीं है क्योंकि यह कम हो जाएगा

प्रदर्शन।

"आईपी पते निर्दिष्ट करना" चरण में, ग्राहकों द्वारा आईपी पते प्राप्त करने की विधि का चयन करें

वीपीएन सर्वर से कनेक्ट करते समय: "स्वचालित" या "एक निर्दिष्ट सीमा से

पते"। खाता प्रमाणीकरण निम्नानुसार किया जा सकता है:

RRAS सर्वर, साथ ही कोई अन्य सर्वर जो RADIUS प्रोटोकॉल का समर्थन करता है। द्वारा

पहला विकल्प डिफ़ॉल्ट रूप से पेश किया जाता है, लेकिन कई सर्वर वाले बड़े नेटवर्क में

RRAS के लिए RADIUS का उपयोग करना बेहतर है। यहीं पर गुरु का कार्य समाप्त होता है। क्लिक

बटन "समाप्त करें", और दिखाई देने वाली विंडो आपको सूचित करती है कि आपको "एजेंट" को कॉन्फ़िगर करने की आवश्यकता है

डीएचसीपी रिले"। यदि आरआरएएस और डीएचसीपी सर्वर एक ही खंड में हैं, और नहीं

सेवा पैकेटों के आदान-प्रदान में कोई समस्या है, तो रिले एजेंट को कॉन्फ़िगर करना आवश्यक नहीं है

(वैसे, आंतरिक इंटरफ़ेस पर यह डिफ़ॉल्ट रूप से सक्रिय होता है)।

कंसोल सेटिंग्स

सेटिंग्स ट्री अब कंसोल विंडो में उपलब्ध होगा। से गुजरना उचित है

सभी बिंदु यह पता लगाने के लिए कि क्या कहां है। तो, पैराग्राफ में "इंटरफ़ेस

नेटवर्क" पहले से कॉन्फ़िगर किए गए सभी नेटवर्क इंटरफेस दिखाएगा। मेनू से चयन करके

आइटम "एक नया डिमांड कॉल इंटरफ़ेस बनाएं", आप एक कनेक्शन जोड़ सकते हैं

वीपीएन या पीपीपीओई सर्वर के लिए। प्रोटोकॉल, उपयोग किए गए पोर्ट और की सूची देखने के लिए

उनके राज्य "बंदरगाहों" पर जाते हैं। "गुण" विंडो में "कस्टमाइज़" बटन आपको इसकी अनुमति देता है

चयनित प्रोटोकॉल के ऑपरेटिंग पैरामीटर बदलें। उदाहरण के लिए, डिफ़ॉल्ट रूप से

PPTP, L2TP और SSTP कनेक्शन (पोर्ट) की संख्या 128 तक सीमित है, और

सभी कनेक्शनों की अनुमति है (दूरस्थ और ऑन-डिमांड)। जैसा

(वैकल्पिक) फ़ील्ड में दर्ज फ़ोन नंबर का उपयोग करके सर्वर आईडी

"इस डिवाइस के लिए फ़ोन नंबर।"

"रिमोट एक्सेस क्लाइंट" आइटम कनेक्टेड की एक सूची प्रदर्शित करता है

ग्राहक. आइटम के नाम के आगे वाला नंबर आपको उनका नंबर बताएगा। मदद से

संदर्भ मेनू, आप ग्राहक की स्थिति की जांच कर सकते हैं और, यदि आवश्यक हो,

अक्षम करना। दो बिंदु IPv4 और IPv6 आपको स्थिर, IP फ़िल्टर कॉन्फ़िगर करने की अनुमति देते हैं

मार्ग, डीएचसीपी रिले एजेंट और कुछ अन्य पैरामीटर।

स्वाद के साथ काम करें

हम आपकी मदद नहीं कर सकते, लेकिन आपको एक और सुविधा के बारे में बता सकते हैं जो आपके जीवन को काफी सरल बना देगी।

प्रशासक - कनेक्शन प्रबंधक प्रशासन पैक सीएमएके (कनेक्शन

प्रबंधक प्रशासन किट). सीएमएके विज़ार्ड एक प्रोफ़ाइल बनाता है जो आपको इसकी अनुमति देगा

उपयोगकर्ताओं को केवल उन कनेक्शन गुणों के साथ नेटवर्क पर लॉग ऑन करना होगा

व्यवस्थापक उनके लिए निर्णय लेगा. यह Win2k8 के लिए नया नहीं है - CMAK Win2k के लिए उपलब्ध था

और Win95 तक ग्राहकों का समर्थन करता है। हालाँकि, प्रदाता अभी भी हैं

उपयोगकर्ता को जटिल निर्देश प्रदान करने के बजाय उसे प्रदान करें

सेटिंग्स के साथ तैयार फ़ाइलें.

CMAK Win2k8 का एक घटक है, लेकिन डिफ़ॉल्ट रूप से स्थापित नहीं है। खुद

सर्वर मैनेजर का उपयोग करके इंस्टॉलेशन प्रक्रिया मानक है। "घटक - घटक जोड़ें" चुनें और दिखाई देने वाले विज़ार्ड में जांचें

"प्लास्टिक बैग

कनेक्शन प्रबंधक प्रशासन"। स्थापना पूर्ण होने के बाद, वही नाम

शॉर्टकट प्रशासन मेनू में दिखाई देगा.

जब आप SMAK को कॉल करते हैं, तो एक विज़ार्ड लॉन्च होगा जो आपको डिस्पैचर प्रोफ़ाइल बनाने में मदद करेगा

सम्बन्ध। पहले चरण में, उस ओएस का चयन करें जिसके लिए प्रोफ़ाइल का इरादा है।

दो विकल्प उपलब्ध हैं: विस्टा और विंडोज 2000/2003/एक्सपी। इनका मुख्य अंतर है

क्या विस्टा एसएसटीपी का समर्थन करता है? इसके बाद, "नई प्रोफ़ाइल" चुनें। खाओ

किसी मौजूदा प्रोफ़ाइल को टेम्पलेट के रूप में उपयोग करने की क्षमता; बाद का

चरण अनेक प्रोफ़ाइलों को मर्ज करने का सुझाव देते हैं. सेवा का नाम निर्दिष्ट करें

(उपयोगकर्ता इसे पैकेज स्थापित करने के बाद देखेंगे) और फ़ाइल का नाम जहां यह होगा

प्रोफ़ाइल सहेजी गई. जब आप एक सेवा प्रोफ़ाइल बनाते हैं, तो CMAK विज़ार्ड आने वाली सभी चीज़ों की प्रतिलिपि बनाता है

प्रोग्राम Files\CMAK\Profiles में इस प्रोफ़ाइल फ़ाइलों के लिए। कुछ नेटवर्क पर

प्रमाणीकरण रीयलम नाम का उपयोग करता है, उदाहरण के लिए विंडोज़ में

यह AD डोमेन नाम है ( [ईमेल सुरक्षित]). विज़ार्ड आपको क्षेत्र का नाम निर्दिष्ट करने की अनुमति देता है,

जो स्वचालित रूप से लॉगिन में जुड़ जाएगा। और अंत में, हम समर्थन जोड़ते हैं

वीपीएन कनेक्शन. "इस प्रोफ़ाइल से फ़ोन बुक" चेकबॉक्स सक्रिय करें और फिर

"हमेशा एक वीपीएन सर्वर का उपयोग करें" या "उपयोगकर्ता को अनुमति दें" चुनें

कनेक्ट करने से पहले एक वीपीएन सर्वर चुनें।" दूसरे मामले में, आपको इसकी आवश्यकता है

सर्वरों की सूची (फ़ाइल प्रारूप) के साथ एक txt फ़ाइल तैयार करें।

"बनाएं या संपादित करें" चरण में, "संपादित करें" चुनें ताकि "वीपीएन संपादित करें" विंडो दिखाई दे। तीन टैब हैं (सक्रिय IPv6 के साथ - चार)। में

"सामान्य" चेक "फ़ाइल और प्रिंटर साझाकरण बंद करें" (ज्यादातर मामलों में यह

कार्यक्षमता आवश्यक नहीं है)। IPv4 प्राथमिक और के पते निर्दिष्ट करता है

अतिरिक्त DNS और WINS सर्वर। उपयुक्त बक्सों को चेक करके आप ऐसा कर सकते हैं

पीपीटीपी कनेक्शन के उपयोग को डिफ़ॉल्ट गेटवे के रूप में निर्दिष्ट करें और सक्रिय करें

आईपी हेडर संपीड़न. सुरक्षा सेटिंग्स उसी नाम के टैब में की जाती हैं।

यहां हम इंगित करते हैं कि क्या एन्क्रिप्शन का उपयोग करना आवश्यक है, और आवश्यक को चिह्नित करें

प्रमाणीकरण के तरीके. वीपीएन रणनीति सूची आपको यह निर्दिष्ट करने की अनुमति देती है कि कौन सी विधि है

वीपीएन सर्वर से कनेक्ट करते समय उपयोग किया जाएगा। दो विकल्प हैं: केवल

कनेक्शन सफलतापूर्वक सक्रिय होने तक एक प्रोटोकॉल या एनुमरेटिंग प्रोटोकॉल। में

लेख के संदर्भ में, हम "केवल पीपीटीपी का उपयोग करें" या "पहले पीपीटीपी" में रुचि रखते हैं।

बस, खिड़की बंद करो और आगे बढ़ो।

फ़ोन बुक जोड़ें पृष्ठ आपको उपयोग किए गए नंबर निर्दिष्ट करने की अनुमति देता है

डायल-अप सर्वर से कनेक्ट करने के लिए। यदि आवश्यक हो, तो आप कॉन्फ़िगर भी कर सकते हैं

संख्याओं की सूची का स्वचालित अद्यतन। दूरस्थ प्रविष्टियाँ कॉन्फ़िगर करें पृष्ठ

नेटवर्क एक्सेस", साथ ही जब आप "बदलें" पर क्लिक करते हैं तो दिखाई देने वाली विंडो समान होती है

"बनाएँ या संपादित करें" वाली सामग्री। अगला चरण आपको संशोधित करने की अनुमति देता है

कनेक्टेड क्लाइंट पर राउटिंग टेबल: ज्यादातर मामलों में बेहतर

छोड़ें "रूटिंग टेबल न बदलें।" यदि आवश्यक हो, तो पैरामीटर इंगित करें

IE के लिए प्रॉक्सी. मानक सेटिंग्स के अलावा, विज़ार्ड आपको इंस्टॉल करने की अनुमति देता है

क्रियाएँ जो क्लाइंट कनेक्शन के विभिन्न चरणों में की जा सकती हैं

(उदाहरण के लिए, एक प्रोग्राम चलाएँ)। इसके बाद, हम विभिन्न स्थितियों (विंडोज़) के लिए आइकन सेट करते हैं

कनेक्शन, फ़ोन बुक इत्यादि), सहायता फ़ाइल, जानकारी का चयन करें

सहायता। यदि आवश्यक हो, तो प्रोफ़ाइल में एक कनेक्शन प्रबंधक शामिल करें। यह हो सकता है

ऐसे ओएस चलाने वाले क्लाइंट सिस्टम के लिए उपयोगी हो जिसमें शामिल नहीं है

डिस्पैचर यहां आप लाइसेंस समझौते के साथ एक टेक्स्ट फ़ाइल भी जोड़ सकते हैं

अतिरिक्त फ़ाइलें जो प्रोफ़ाइल के साथ आएंगी। यही काम है

विज़ार्ड पूरा हो गया है - सारांश इंस्टॉलेशन फ़ाइल का पथ दिखाएगा। प्रतिलिपि

इसे एक सार्वजनिक फ़ोल्डर में रखें ताकि उपयोगकर्ता इसे स्वतंत्र रूप से डाउनलोड कर सकें।

अब उपयोगकर्ताओं को केवल निष्पादन योग्य फ़ाइल चलाने और प्रतिक्रिया देने की आवश्यकता है

एक और एकमात्र प्रश्न: यह कनेक्शन "हर किसी" के लिए उपलब्ध कराएं

उपयोगकर्ता" या "केवल मेरे लिए"। जिसके बाद नया कनेक्शन आइकन होगा

"नेटवर्क कनेक्शंस" में जोड़ा गया और एक पंजीकरण विंडो दिखाई देगी

आपको अपना उपयोगकर्ता नाम और पासवर्ड दर्ज करना होगा। बहुत आराम से!

नेट्श के साथ आरआरएएस का प्रबंधन

कुछ आरआरएएस सर्वर सेटिंग्स को नेटश उपयोगिता का उपयोग करके प्रबंधित किया जा सकता है

(नेटवर्क शेल)। आप इसके द्वारा एक खाता प्रमाणीकरण प्रकार जोड़ सकते हैं

सहायता टीम:

> नेटश रास ऐड ऑथटाइप PAP|MD5CHAP|MSCHAPv2|EAP

विंडोज़ के पुराने संस्करणों के लिए MSCHAP|SPAP भी है। परीक्षण मोड:

> नेटश रास ने ऑथमोड मानक|एनओडीसीसी|बाईपास सेट किया

अपने कंप्यूटर को AD में RRAS सर्वर के रूप में पंजीकृत करें:

> नेटश रास पंजीकृत सर्वर जोड़ें

पीपीपी एक्सटेंशन जोड़ें:

> नेटश रास लिंक जोड़ें एसडब्ल्यूसी|एलसीपी

एसडब्ल्यूसी एक्सटेंशन सॉफ्टवेयर संपीड़न प्रदान करता है, और एलसीपी इसे सक्षम बनाता है

पीपीपी प्रोटोकॉल एक्सटेंशन। पीपीपी द्वारा समर्थित मल्टीलिंक संचार के प्रकार:

> नेटश रास मल्टीलिंक मल्टी|बीएसीपी जोड़ें

खाता गुण निम्नानुसार सेट किए गए हैं:

> नेटश रास सेट उपयोगकर्ता

"सेट क्लाइंट" का उपयोग करके आप आंकड़े देख सकते हैं या क्लाइंट को अक्षम कर सकते हैं।

नेटश का उपयोग करके आरआरएएस कॉन्फ़िगरेशन को सहेजना और पुनर्स्थापित करना भी आसान है:

> नेट्श रास डंप > "फ़ाइल नाम"

> नेटश निष्पादन "फ़ाइल नाम"

इसके अलावा, बहुत सारी सेटिंग्स में "रस आआ" संदर्भ शामिल होता है।

नेत्श के बारे में अधिक जानकारी के लिए लेख "टीम रन टू लॉन्गहॉर्न कैंप" देखें

.

जानकारी

PPTP को IPsec और PKI मानकों के निर्माण से पहले विकसित किया गया था और वर्तमान में भी है

टाइम सबसे लोकप्रिय वीपीएन प्रोटोकॉल है।