Kā iestatīt pptp savienojumu operētājsistēmā Windows 7. PPTP savienojums - kas tas ir? Vai ir vērts izmantot trešo pušu utilītas?

- 1. darbība. Uzdevumjoslā noklikšķiniet uz tīkla ikonas un atveriet Tīkla un koplietošanas centrs.

2. darbība. Izvēlieties Jauna savienojuma vai tīkla iestatīšana.

2. darbība. Izvēlieties Jauna savienojuma vai tīkla iestatīšana.

3. darbība. Izvēlieties Savienojums ar darba vietu Un izveidot jaunu savienojumu(ja tiek parādīts jauns logs) un noklikšķiniet uz Tālāk.

3. darbība. Izvēlieties Savienojums ar darba vietu Un izveidot jaunu savienojumu(ja tiek parādīts jauns logs) un noklikšķiniet uz Tālāk.

4. darbība. Izvēlieties Izmantot manu interneta savienojumu (VPN).

4. darbība. Izvēlieties Izmantot manu interneta savienojumu (VPN).

5. darbība. Ievadiet Saimniekdatora nosaukums(no PPTP teksta faila lietotāja panelī) kā interneta adreses un piešķiriet savienojumam nosaukumu laukā Galamērķa nosaukums. Norādiet Neveidojiet savienojumu tagad un noklikšķiniet Tālāk.

5. darbība. Ievadiet Saimniekdatora nosaukums(no PPTP teksta faila lietotāja panelī) kā interneta adreses un piešķiriet savienojumam nosaukumu laukā Galamērķa nosaukums. Norādiet Neveidojiet savienojumu tagad un noklikšķiniet Tālāk.

6. darbība. Ievadiet autorizācijas informāciju (no PPTP teksta faila lietotāja panelī). Norādiet Atcerieties šo paroli un noklikšķiniet Izveidot. Aizvērt nākamais logs.

6. darbība. Ievadiet autorizācijas informāciju (no PPTP teksta faila lietotāja panelī). Norādiet Atcerieties šo paroli un noklikšķiniet Izveidot. Aizvērt nākamais logs. 7. darbība Uzdevumjoslā noklikšķiniet uz tīkla ikonas. Ar peles labo pogu noklikšķiniet uz tikko izveidotā savienojuma un piesakieties Īpašības.

7. darbība Uzdevumjoslā noklikšķiniet uz tīkla ikonas. Ar peles labo pogu noklikšķiniet uz tikko izveidotā savienojuma un piesakieties Īpašības.

8. darbība Izvēlieties cilni Drošība un mainiet VPN veidu uz Point-to-Point Tunnel Protocol (PPTP) un datu šifrēšana ieslēgta Pats neatlaidīgākais. Noklikšķiniet uz pogas labi.

8. darbība Izvēlieties cilni Drošība un mainiet VPN veidu uz Point-to-Point Tunnel Protocol (PPTP) un datu šifrēšana ieslēgta Pats neatlaidīgākais. Noklikšķiniet uz pogas labi.

9. darbība VPN savienojums ir gatavs. Tagad uzdevumjoslā noklikšķiniet uz tīkla ikonas, atlasiet jauno VPN savienojumu un noklikšķiniet uz Savienojums.

9. darbība VPN savienojums ir gatavs. Tagad uzdevumjoslā noklikšķiniet uz tīkla ikonas, atlasiet jauno VPN savienojumu un noklikšķiniet uz Savienojums.

10. darbība Klikšķis Savienojums.NB! Nekad neizmantojiet paroles saglabāšanas funkciju publiskajos datoros! Ja kāds izveidos savienojumu, izmantojot saglabātos datus, jūsu savienojums tiks atvienots!

10. darbība Klikšķis Savienojums.NB! Nekad neizmantojiet paroles saglabāšanas funkciju publiskajos datoros! Ja kāds izveidos savienojumu, izmantojot saglabātos datus, jūsu savienojums tiks atvienots!

11. darbība Uzdevumjoslā noklikšķiniet uz tīkla ikonas un noklikšķiniet uz Izslēgt lai pārtrauktu savienojumu.

11. darbība Uzdevumjoslā noklikšķiniet uz tīkla ikonas un noklikšķiniet uz Izslēgt lai pārtrauktu savienojumu. 12. darbība Ja redzat logu Tīkla atrašanās vietas iestatījumi, atlasiet Kopienas tīkls.

12. darbība Ja redzat logu Tīkla atrašanās vietas iestatījumi, atlasiet Kopienas tīkls.

VPN savienojuma noņemšana

Viens no mūsu lietotāju bieži uzdotajiem jautājumiem ir par to, kā savam serverim pievienot citu IP adresi. Izveidojot VPN tuneli, savam pilienam varat piešķirt savu privāto IP adresi. Ir vairākas iespējas, kā izveidot savu virtuālo privāto tīklu (VPN) vai piešķirt šai IP adresei SSL sertifikātu. No visām iespējamām opcijām labākā izvēle ir starp PPTP un OpenVPN. Point-To-Point tunelēšanas protokols (PPTP) ļauj ļoti ātri izveidot un darboties VPN, un tas ir saderīgs ar lielāko daļu mobilo ierīču. Un, lai gan PPTP ir mazāk drošs nekā OpenVPN, tas ir ātrāks un patērē mazāk CPU jaudas.

1. darbība. Instalējiet PPTP

Jums ir jāizvēlas viens serveris, kas būs atbildīgs par IP adrešu izplatīšanu citiem serveriem un visu jūsu VPN serveru autorizāciju. Tas kļūs par jūsu PPTP serveri.

Operētājsistēmā CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y instalēt pptpd

Ubuntu 12.10 x64:

Apt-get install pptpd

Tagad jums ir jārediģē /etc/pptpd.conf fails, pievienojot tam šādas rindiņas:

Localip 10.0.0.1 remoteip 10.0.0.100-200

Šajā gadījumā localip ir jūsu servera IP adrese, un remoteip ir IP adreses, kas tiks piešķirtas klientiem, kas ar to izveido savienojumu.

Šeit klients ir lietotājvārds (pieteikšanās), serveris ir pakalpojuma veids (mūsu piemērā - pptpd), noslēpums ir parole, un IP adreses norāda, kuras IP adreses var pieteikties (ar šo pieteikumvārdu un paroli). Iestatot zvaigznīti * IP adreses laukā, jūs norādāt, ka šis pieteikšanās/paroles pāris ir jāpieņem no jebkura IP.

2. darbība — DNS serveru pievienošana mapei /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Tagad varat palaist PPTP dēmonu:

Pakalpojuma pptpd restartēšana

Pārbaudiet, vai tas darbojas un pieņem savienojumus:

3. darbība — pārsūtīšanas iestatīšana

Ir ļoti svarīgi iespējot IP pārsūtīšanu savā PPTP serverī. Tas ļaus pārsūtīt paketes starp publisko IP un privātajiem IP, ko esat konfigurējis, izmantojot PPTP. Vienkārši rediģējiet failu /etc/sysctl.conf, lai pievienotu šādu rindiņu, ja tā tur vēl nebija:

Net.ipv4.ip_forward = 1

Lai lietotu izmaiņas, palaidiet komandu sysctl -p

4. darbība — izveidojiet NAT noteikumus iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveJa vēlaties, lai arī jūsu PPTP klienti varētu sazināties savā starpā, pievienojiet iptables šādus noteikumus:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Tagad jūsu PPTP serveris darbojas arī kā maršrutētājs.

Ja vēlaties iestatīt ierobežojumu, kam serveri var izveidot savienojumu ar jūsu pilieniem, varat iestatīt IP tabulas noteikumu, kas ierobežo TCP savienojumus ar portu 1723.

5. darbība – klientu iestatīšana

Instalējiet PPTP klientu savos klientu serveros:

Yum -y instalējiet pptp

6. darbība — vajadzīgā kodola moduļa pievienošana

modprobe ppp_mppeIzveidojiet jaunu failu /etc/ppp/peers/pptpserver un pievienojiet tur šādas rindas, aizstājot vārdu un paroli ar savām vērtībām:

Pty "pptp 198.211.104.17 --nolaunchpppd" name box1 parole 24oiunOi24 remotename PPTP request-mppe-128

Šeit 198.211.104.17 ir mūsu PPTP servera publiskā IP adrese, box1 un 24oiunOi24 ir pieteikšanās/paroles pāris, ko iestatījām /etc/ppp/chap-secrets failā mūsu PPTP serverī.

Tagad mēs varam "izsaukt" šo PPTP serveri. Nākamajā komandā ir jāizmanto nosaukums, ko piešķīrāt vienādranga failam direktorijā /etc/ppp/peers/. Tā kā mūsu piemērā mēs nosaucām šo failu par pptpserver, mūsu komanda izskatās šādi:

Pppd izsaukums pptpserver

PPTP servera žurnālos vajadzētu redzēt veiksmīgu savienojumu:

Savā PPTP klientā konfigurējiet maršrutēšanu uz privāto tīklu, izmantojot ppp0 saskarni:

IP maršruta pievienošana 10.0.0.0/8 dev ppp0

Jūsu ppp0 saskarnei ir jābūt konfigurētai, ko var pārbaudīt, palaižot ifconfig

Tagad varat pārbaudīt savu PPTP serveri un visus citus šim tīklam pievienotos klientus:

Šim tīklam varam pievienot otru PPTP klientu:

Yum -y instalēt pptp modprobe ppp_mppe

Pievienojiet vajadzīgās rindas failam /etc/ppp/peers/pptpserver (aizvietojot pieteikumvārdus un paroles ar saviem):

Pty "pptp 198.211.104.17 --nolaunchpppd" name box2 parole 239Aok24ma attālais nosaukums PPTP request-mppe-128

Tagad otrajā klientā palaidiet šādas komandas:

Pppd izsaukums pptpserver ip maršruts pievienot 10.0.0.0/8 dev ppp0

Varat ping pirmajam klientam, un paketes tiks nosūtītas caur PPTP serveri un tiks novirzītas saskaņā ar iepriekš iestatīto IP tabulu noteikumiem:

Šī iestatīšana ļaus jums izveidot savu virtuālo privāto tīklu:

Ja vēlaties, lai visas jūsu ierīces droši sazinātos vienā tīklā, šis ir ātrākais veids, kā to izdarīt.

Varat izmantot šo pieeju ar Nginx, Squid, MySQL un citām lietojumprogrammām.

Tā kā datplūsma tīklā tiek šifrēta ar 128 bitu šifrēšanu, PPTP ir mazāk CPU ietilpīgs nekā OpenVPN, taču joprojām nodrošina papildu drošības līmeni jūsu trafikam.

Šajā rakstā mēs apskatīsim iestatījumus PPTP-VPN serveri Ubuntu. VPN serveris ir ļoti noderīga lieta mājsaimniecībā, kas nodrošina drošu, šifrētu savienojumu ar attālo datoru, viedtālruņu un līdzīgu ierīču lokālo tīklu (piemēram, mājas tīklu). Piemēram, jūsu VPN serveris ļaus jums:

- Nodrošiniet pārsūtīto un saņemto datu konfidencialitāti, kad (jūsu klēpjdators, viedtālrunis) atrodaties neuzticamā tīklā un pastāv draudi no šī tīkla.

- Pārvaldīt serveri ir droši, jo ekrāna koplietošanas parole parasti tiek pārsūtīta skaidrā tekstā (izņēmums ir attālā darbvirsma operētājsistēmā Mac OS X un tās pārvaldīšana, izmantojot Apple Remote Desktop), tāpēc ir pilnīgi nepieņemami izveidot savienojumu ar darbvirsmas tieši caur internetu.

- To pašu var teikt, ja failu pārsūtīšanai izmantojat klasisko FTP - protokols arī nenodrošina drošu autentifikācijas mehānismu, tāpēc viņi cenšas izmantot SFTP, kad vien iespējams.

- Ir droši apmainīties ar datiem gan ar serveri, gan ar datoriem, kas veido jūsu lokālo (mājas) tīklu (ja nav HPVC uzbrukuma, Hackers Right in the Apartment).

Vispārīgi runājot, VPN nodrošinās jums šifrētu virtuālo tuneli starp serveri un attālo mašīnu ar visām no tā izrietošajām sekām. Ja jūs iztēlojaties internetu kā cauruli, tad VPN tajā izveido mazāka diametra cauruli, kas ir pieejama tikai “tā cilvēkiem”.

Tagad, kad esam apskatījuši VPN vispārējās priekšrocības, ir pienācis laiks sīkāk iepazīties ar tehnoloģiju un saprast, kādi VPN veidi pastāv.

Mūsdienās ir vairākas VPN ieviešanas iespējas:

Pēc tam rediģējiet /etc/pptpd.conf failu, palaižot terminālī:

sudo pico /etc/pptpd.conf

Man šis fails izskatās šādi:

Pēc tam /etc/ppp/chap-secrets failā pievienojam lietotājus, kuriem būs tiesības izveidot savienojumu ar VPN tīklu. Ievadiet terminālī:

sudo pico /etc/ppp/chap-secrets

Un pievienojiet informāciju šim failam šādā formā:

# Noslēpumi autentifikācijai, izmantojot CHAP

# klienta servera slepenās IP adreses

andrey pptpd andrey12 *

Tādējādi mēs esam piešķīruši lietotājam Andrejam ar paroli andrey12 tiesības izveidot savienojumu ar mūsu VPN tīklu. Lietotājam Andrejam tiks piešķirta pirmā pieejamā IP adrese no norādītā diapazona. Ja vēlaties, lai lietotājam vienmēr tiktu piešķirta viena un tā pati IP adrese, norādiet vēlamo IP, nevis “*”. Pievērsiet uzmanību pakalpojuma nosaukumam - pptpd - tam ir jābūt tādam pašam, kāds norādīts nosaukuma parametrā failā /etc/ppp/pptpd-options.

Mēs esam pabeiguši ar VPN servera iestatījumiem; tagad mums tas ir jārestartē, lai veiktās izmaiņas stātos spēkā. Lai to izdarītu, palaidiet terminālī:

sudo /etc/init.d/pptpd restartējiet

Ja ir nepieciešams, lai savienotajiem attālajiem klientiem būtu piekļuve internetam, izmantojot VPN, atveriet /etc/rc.local un ABOVE ‘exit 0’ pievienojiet šādas rindas:

# PPTP IP pārsūtīšana

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

un noņemiet komentāru no šīs rindiņas failā /etc/sysctl.conf:

net.ipv4.ip_forward=1

Ja jūsu VPN serveris nav tieši savienots ar internetu, visticamāk, jums būs jāpārsūta TCP-1723 ports un “protocol 47”, kas pazīstams arī kā GRE, uz VPN servera vietējo IP adresi. Lai pabeigtu nepieciešamās darbības, skatiet maršrutētāja iestatīšanas instrukcijas. Acīmredzot serverim, kas atrodas aiz maršrutētāja, ir jābūt pastāvīgam vietējam IP, un pašam maršrutētājam jābūt pastāvīgam “ārējam” IP, vai arī jums būs jāizmanto “dinamiskais DNS” pakalpojums, taču tā ir pavisam cita tēma.

Pārstartējiet serveri. Varat mēģināt izveidot savienojumu. Jūsu VPN jābūt pieejamam no jebkuras vietas pasaulē, kur ir internets.

Klienta savienošana ar Mac OS X 10.6

Lai izveidotu savienojumu ar VPN, izmantojot operētājsistēmu Mac OS X 10.6, atveriet “System Preferences”, dodieties uz sadaļu “Tīkls”, saskarņu sarakstā noklikšķiniet uz “+” apakšā un parādītajā saskarnes pievienošanas logā atlasiet “Interface : VPN”, “VPN tips: PPTP” . Un noklikšķiniet uz Izveidot. Iestatījumos norādiet:

- VPN servera domēna nosaukums vai IP adrese

- Konta nosaukums (pieteikšanās)

- Kodēšana (kanāla šifrēšana) — atlasiet “Maksimums (tikai 128 biti)”

Pēc tam noklikšķiniet uz “Identifikācijas iestatījumi”, norādiet, ka identifikācija tiek veikta, izmantojot paroli, un ievadiet paroli.

Noklikšķiniet uz "Papildu" un atzīmējiet izvēles rūtiņu "Sūtīt visu trafiku, izmantojot VPN" vai noņemiet atzīmi no tās. Ja ir atzīmēta izvēles rūtiņa, tad pilnīgi visa trafika tiks novadīta caur VPN serveri un jums tiks piegādāta pa šifrētu kanālu. Ja izvēles rūtiņa nav atzīmēta, caur VPN kanālu tiks nosūtīta tikai attālajam lokālajam tīklam paredzētā trafika (piemēram, varat pārvaldīt serveri, izmantojot attālo darbvirsmu), un visa pārējā trafika, piemēram, pasta saņemšana un tīmekļa lapu ielāde, tiks veikta. veikt tieši no interneta pa īsāko ceļu. Apstipriniet izmaiņas, noklikšķinot uz "OK".

Tagad varat mēģināt izveidot savienojumu, noklikšķinot uz “Savienot” (skatiet 1. ekrānuzņēmumu) vai augšpusē esošajā izvēlņu joslā atlasot vajadzīgo VPN savienojumu.

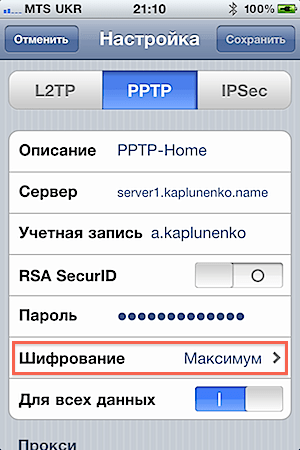

iPhone savienošana ar iOS 4

Lai savienotu iPhone, kurā darbojas operētājsistēma iOS 4, ar PPTP VPN, atveriet sadaļu Iestatījumi, dodieties uz sadaļu “Vispārīgi” un pēc tam uz “Tīkls”. Noklikšķiniet uz vienuma “VPN”; ja jums nav VPN konfigurāciju, blakus tam būs uzraksts “Nav konfigurēts”. Noklikšķiniet uz "Pievienot VPN konfigurāciju...". Atvērtajā logā dodieties uz cilni PPTP un aizpildiet:

- Apraksts – kā sauks šo VPN savienojumu

- Serveris – domēna nosaukums vai IP adrese

- Konts – jūsu pieteikšanās

- RSA SecurID — atstājiet to atspējotu

- Parole – ievadiet savu paroli

- Šifrēšana - atlasiet “Maksimālais”

- Visiem datiem — ieslēdziet vai izslēdziet to, vadoties pēc iepriekš aprakstītajiem apsvērumiem

Savienojuma diagnostika

PPTP parasti tiek palaists bez problēmām, un ar rūpīgu sākotnējo iestatīšanu tas darbojas nekavējoties (atšķirībā no sarežģītākā L2TP-over-IPSec). Un, ja joprojām rodas savienojuma problēmas, izmantojiet tālāk norādītās komandas klientā (šajā gadījumā operētājsistēmā Mac OS X), lai reāllaikā pārraudzītu savienojuma žurnālu:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Tur vajadzētu redzēt kaut ko līdzīgu:

2. maijs 21:44:59 ATT pppd: PPTP savienojas ar serveri "serveris1..456.789.10)…

2. maijs 21:45:02 ATT pppd: izveidots PPTP savienojums.

2. maijs 21:45:02 ATT pppd: Savienojums: ppp0<-->kontaktligzda

2. maijs 21:45:08 ATT pppd: iespējota MPPE 128 bitu bezpastāvju saspiešana

2. maijs 21:45:09 ATT pppd: vietējā IP adrese 192.168.18.2

2. maijs 21:45:09 ATT pppd: attālā IP adrese 192.168.18.1

2. maijs 21:45:09 ATT pppd: primārā DNS adrese 10.0.0.1

2. maijs 21:45:09 ATT pppd: sekundārā DNS adrese 10.0.0.1

Ja nepieciešams iespējot detalizētu reģistrēšanu serverī, skatiet jau minēto atsauci “Opciju /etc/pptpd.conf un /etc/ppp/options.pptpd apraksts”.

“Microsoft punkta-punkta tuneļa protokola (PPTP) kriptanalīze” - raksts ir diezgan vecs, piemēram, MS-CHAP mehānismu neviens nav izmantojis ilgu laiku (galu galā ir MS-CHAP v.2, daudz uzticamāks, lai gan arī ļoti tālu no ideāla ), taču ļauj gūt priekšstatu par vispārējo PPTP darbības shēmu. Tāpat būs skaidrs, kāpēc nav jēgas uzlabot un pabeigt PPTP, bet tā vietā labāk apsvērt alternatīvas, modernākas iespējas.

“Microsoft PPTP autentifikācijas paplašinājumu (MS-CHAPv2) kriptanalīze” – otrais raksts, kas turpina iepriekšminēto (tulkojuma nav, tāpēc lasām Šekspīra valodā), kurā apskatīts uzlabotais PPTP ar MS-CHAP v2 autentifikāciju un uzlabots. MPPE (kanālu šifrēšana). Tieši ar šo iespēju PPTP attīstība apstājās. Raksta kopsavilkums - MS-CHAP v2 ir labāks par MS-CHAP v1, jo ne tikai klients ir autorizēts, bet klients un serveris autorizē viens otru, kas novērš servera aizstāšanu. MPPE kanālu šifrēšana tagad izmanto citu atslēgu, lai šifrētu datus no servera uz klientu un no klienta uz serveri. Acīmredzamie drošības trūkumi ir novērsti, un galvenā PPTP kritika šobrīd ir tāda, ka protokols joprojām ir jutīgs pret paroli, tas ir, tas ir tikai tik drošs, cik lietotāja izvēlētā parole.

" " - Tiem, kuri jau ir izdomājuši PPTP, iesaku iepazīties ar progresīvāko VPN tehnoloģiju - L2TP/IPSec. Raksts tika pabeigts un rediģēts 3 gadu laikā, tika apsvērtas daudzas nianses.

Kopsavilkums

PPTP ir visvieglāk iestatāmais VPN pakalpojums, taču tas neatbilst mūsdienu drošības prasībām. Papildus tam pakalpojumu sniedzēji un mobilo sakaru operatori bieži bloķē PPTP. Tāpēc PPTP ieviešana korporatīvai lietošanai ir attaisnojama tikai tad, ja ir nepieciešams nodrošināt savietojamību ar esošo mantoto aprīkojumu. Savas vienkāršības dēļ šis VPN veids ir labi piemērots, lai iepazītos ar virtuālo privāto tīklu darbību.

1. Personiskajā sistēmas lapā izveidojiet tuneli un pēc tam

2. Dodieties uz savas operētājsistēmas VPN iestatījumiem un izveidojiet jaunu savienojumu.

Norādiet servera adresi msk.site,

Cilnē "Drošība" atlasiet - VPN veids - PPTP

Iestatīt šifrēšanu uz “Neobligāti”

Autentifikācija - CHAP. MS-CHAP v2

3. Cilnē IP iestatījumi noņemiet atzīmi no izvēles rūtiņas “Izmantot noklusējuma vārteju attālajā tīklā”.

4. Ja vēlaties izmantot mūsu WINS servera pakalpojumu, varat atzīmēt “Iespējot Netbios, izmantojot TCP/IP” (bet vienkāršam tuneļa savienojumam šis vienums nav svarīgs)

5. Izveidojiet savienojumu un pārbaudiet, vai tiek pārbaudīta adrese 172.16.0.1, pēc tam pārbaudiet, vai dators ir saņēmis nepieciešamos maršrutus automātiski (izmantojot DHCP):

172.16.0.0 255.255.0.0

Maršruts, kas ved uz jūsu attālo mājas tīklu 192.168.x.x 255.255.255.0 (ja tāds ir). .

Lai to izdarītu, palaidiet komandu maršruta izdruka savā datorā. Maršrutos jāiekļauj iepriekš uzskaitītie.

PS. Lai cīnītos pret pakārtajām sesijām, mēs piespiedu kārtā atvienojam lietotāju tuneļus ar PPTP, L2TP, L2TP/IPsec protokoliem 24 stundas pēc savienojuma izveides. Ja tas ir pareizi konfigurēts, savienojumi tiek automātiski atjaunoti.

Virtuālie privātie tīkli ir ieguvuši pelnītu popularitāti. Tas ir uzticams un

drošs rīks, kas paredzēts starpvietņu tīklu organizēšanai

infrastruktūra un attālās piekļuves savienojumi. Pēdējos gados, starp

PPTP ieņem īpašu vietu starp esošajiem VPN protokoliem. Uz tā balstīti risinājumi

kopīgs, viegli īstenojams un nodrošina pietiekamu aizsardzības līmeni

lielākā daļa uzņēmumu.

Kāpēc PPTP?

PPTP tuneļa protokols ļauj šifrēt vairāku protokolu trafiku un

pēc tam iekapsulējiet (iesaiņojiet) to IP galvenē, kas tiks nosūtīta

vietējais vai globālais tīkls. PPTP izmanto:

- TCP savienojums tuneļa pārvaldībai;

- modificēta GRE (vispārējās maršruta iekapsulēšanas) versija

tuneļu datu PPP kadru iekapsulēšana.

Pārsūtīto pakešu lietderīgo slodzi var šifrēt (izmantojot

MPPE datu šifrēšanas protokols), saspiests (izmantojot MPPC algoritmu) vai

šifrēts un saspiests.

PPTP ir viegli izvietot, tai nav nepieciešama sertifikātu infrastruktūra un

Savietojams ar lielāko daļu NAT ierīču. Visas Microsoft Windows versijas

sākot ar Windows 95 OSR2, tie ietver PPTP klientu. Arī klienti par

PPTP savienojumi ir pieejami operētājsistēmās Linux, xBSD un Mac OS X. Pakalpojumu sniedzēji par to ir informēti

priekšrocības, un tāpēc bieži organizējiet interneta pieslēgumu

izmantot PPTP, lai gan sākotnēji tam ir zemāka drošība,

nekā L2TP, IPSec un SSTP (turklāt PPTP ir jutīgs pret vārdnīcu uzbrukumiem).

VPN savienojums, kura pamatā ir PPTP protokols, nodrošina privātumu,

bet ne pārsūtīto datu integritāti, jo netiek pārbaudīta datu pārbaude

sūtīšanas laikā nav mainīti).

Ir vērts atzīmēt: lielos tīklos PPTP ir labāka par PPPoE. Galu galā, kad

izmantojot pēdējo, servera meklēšana tiek veikta, nosūtot

apraides paketes, kuras var pazaudēt uz slēdžiem, un tīkls ir tāds

pakas ir “pārpludinātas” diezgan pieklājīgi.

Autentifikācija un šifrēšana

Vista un Win2k8 PPP autentifikācijas protokolu saraksts ir ievērojami samazināts.

SPAP, EAP-MD5-CHAP un MS-CHAP, kas jau sen ir atzīti par nedrošiem

Viņi izmanto MD4 jaukšanas un DES šifrēšanas algoritmus). Pieejamo saraksts

protokoli tagad izskatās šādi: PAP, CHAP, MSCHAP-v2 un EAP-TLS (nepieciešams

lietotāja sertifikāti vai viedkartes). Augsti ieteicams

izmantojiet MSCHAP-v2, jo tas ir uzticamāks un nodrošina savstarpēju

klienta un servera autentifikācija. Norādiet arī, izmantojot grupas politiku

obligāta spēcīgu paroļu izmantošana.

Lai šifrētu VPN savienojumu, izmantojot MPPE, 40, 56 un

128 bitu RSA RC4 atslēgas. Agrīnās Windows versijās eksporta ierobežojumu dēļ

militārā tehnoloģija bija pieejama tikai 40 bitu atslēga un ar dažām atrunām

- 56 bitu. Tie jau sen ir atzīti par nepietiekamiem, un, sākot ar Vista,

Tiek atbalstīts tikai 128 bitu atslēgas garums. Var rasties situācija

ka klients neatbalsta šo opciju, tāpēc vecākām Windows versijām

jums ir jālejupielādē visas servisa pakotnes vai drošības atjauninājumi. Piemēram, WinXP SP2

bez problēmām izveidos savienojumu ar Win2k8 serveri.

Lai patstāvīgi apskatītu sistēmas atbalstīto algoritmu sarakstu un

atslēgu garumus, skatiet reģistra atslēgu HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Jo īpaši šifrēšanas algoritmu iestatījumi atrodas filiālē Ciphers\RC4.

Jūs varat piespiedu kārtā aktivizēt vēlamo opciju, izveidojot dword parametru "Iespējots" un

iestatot tā vērtību uz "ffffffff". Ir vēl viens veids, kā Microsoft to nedara

iesaka – aktivizējiet atbalstu 40/56 bitu RC4 atslēgām Win2k8 serverī.

Lai to izdarītu, reģistra vērtība HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto jāiestata uz "1"

un restartējiet sistēmu.

PPTP servera iestatīšana programmā Win2k8

Tipiska VPN darbības konfigurācija sastāv no domēna kontrolleris, serveri

RRAS (maršrutēšana un attālā piekļuve) Un NPS (tīkla politikas serveris). Notiek

Konfigurējot šīs lomas, papildus tiks aktivizēti DHCP un DNS pakalpojumi.

Serverim, kuram jāveic VPN loma, vispirms ir jāinstalē RRAS loma.

jāpievieno domēnam. Atšķirībā no L2TP un SSTP, sertifikāti, palaižot PPTP

nav nepieciešami, tāpēc sertifikātu serveris (sertifikātu pakalpojumi) nav nepieciešams.

Tīkla ierīces, kas piedalīsies VPN izveidē (tostarp

ADSL un līdzīgi modemi) ir attiecīgi jāpievieno un jākonfigurē

attēls (Sākt -> Vadības panelis -> Ierīču pārvaldnieks). Dažām shēmām

VPN (izmantojot NAT un savienojot divus tīklus) būs nepieciešams vismaz

divas tīkla ierīces.

Izmantojot lomu instalēšanas vedni (Servera pārvaldnieks -> Lomas -> Instalēt

lomu), instalējiet tīkla piekļuves politikas pakalpojumu lomu

Pakalpojumi) un dodieties uz lomu pakalpojumu atlasi, kur mēs atzīmējam visas sastāvdaļas "Pakalpojumi

Maršrutēšanas un attālās piekļuves pakalpojumi.

Noklikšķiniet uz "Tālāk" un nākamajā logā apstipriniet iestatījumus, noklikšķinot uz "Instalēt".

Attālās piekļuves un maršrutēšanas pakalpojums ir instalēts, bet vēl nav konfigurēts un

neskrien. Lai konfigurētu darbības parametrus, atveriet sadaļu "Servera pārvaldnieks".

cilne "Lomas -> Tīkla politika un piekļuves pakalpojumi -> Maršrutēšana un

attālā piekļuve"; alternatīvi varat izmantot "Maršrutēšana un

attālā piekļuve", kas tiek izsaukta no izvēlnes "Sākt" cilnes "Administrēšana".

Mēs atzīmējam savu serveri sarakstā (konsoli var savienot ar vairākiem

sistēmas) un konteksta izvēlnē noklikšķiniet uz "Konfigurēt un iespējot maršrutēšanu un

attālā piekļuve" (Configure and Enable Routing and Remote Access). Ja iepriekš

Ja ir mēģināts konfigurēt pakalpojumu, instalējiet to atkārtoti

Dažām opcijām tas būs jāpārtrauc, atlasot "Atspējot"

maršrutēšana un attālā piekļuve." Šādā gadījumā visi iestatījumi tiks atiestatīti.

Parādītais instalēšanas vednis liks jums izvēlēties tipisku servera konfigurāciju,

kas visvairāk atbilst iecerētajiem uzdevumiem. Izvēles izvēlnē -

pieci punkti, četri no tiem nodrošina gatavas instalācijas:

- Attālā piekļuve (VPN vai modems) – ļauj lietotājiem izveidot savienojumu

izmantojot attālo (iezvanes) vai drošu (VPN) savienojumu; - Tīkla adrešu tulkošana (NAT) – paredzēta savienojuma izveidei ar

vairāku klientu internets, izmantojot vienu IP adresi; - Piekļuve attālajam tīklam (VPN) un NAT ir iepriekšējo savienojumu kombinācija

punktus, nodrošina iespēju piekļūt internetam no vienas IP adreses un

attālais savienojums; - Drošs savienojums starp diviem tīkliem – viena tīkla savienošana ar

cits, tālvadības pults.

Nākamais solis katram no šiem punktiem būs individuāls. Piemēram, kad

iestatot SSTP (skatiet rakstu " "), mēs izvēlējāmies trešo

scenārijs. PPTP ir piemērota jebkura no piedāvātajām opcijām, kaut arī ieteicama

Vienums "Attālā piekļuve" tiek uzskatīts par noklusējuma vienumu. Ja šeit

grūtības, izvēloties shēmu, atlasiet piekto vienumu “Īpaša konfigurācija” vai pēc

Pēc vedņa pabeigšanas turpiniet iestatīšanu manuālajā režīmā. Turklāt jūs varat

skatiet dokumentāciju, noklikšķinot uz saites "Papildinformācija", kas atrodas loga apakšā.

Nākamajā solī mēs atzīmējam to pakalpojumu sarakstu, kuri ir jāiespējo serverī.

Ir pieci šādi punkti, to nosaukumi runā paši par sevi:

- Piekļuve virtuālajam privātajam tīklam (VPN);

- Attālā piekļuve (izmantojot telefona tīklu);

- Savienojums pēc pieprasījuma (organizācijas filiāļu maršrutēšanai);

- Tīkla adrešu tulkošana (NAT);

- Vietējā tīkla maršrutēšana.

Faktiski visi iepriekš minētie sākotnējie iestatījumi attiecas uz

aktivizējot šos pakalpojumus dažādās kombinācijās. Vairumā gadījumu jums vajadzētu izvēlēties

"Attālā piekļuve (VPN vai modems)" un pēc tam "Virtuālā privātā tīkla piekļuve"

(VPN)". Tālāk jums vienkārši jānorāda uz tīkla saskarni, ar kuru ir izveidots savienojums

Internets (atzīmējot to ar peli). Ja kapteinis konstatē tikai vienu aktīvu

savienojumu, tas beigsies ar brīdinājumu, ka šim režīmam

ir nepieciešama cita tīkla karte, vai arī tā liks jums pāriet uz iestatījumiem režīmā “Īpaša konfigurācija”.

Izvēles rūtiņa "Drošība, izmantojot statisko pakešu filtru".

Ieteicams atstāt izliektu. Šādi filtri pieļauj VPN trafiku tikai ar

norādīto interfeisu, un būs jāveic izņēmumi atļautajiem VPN portiem

konfigurēt manuāli. Šajā gadījumā varat konfigurēt statiskos filtrus un ugunsmūri

Windows vienā saskarnē, bet nav ieteicams, jo tas samazinās

sniegumu.

Darbībā "IP adrešu piešķiršana" atlasiet klientu IP adrešu iegūšanas metodi

veidojot savienojumu ar VPN serveri: "Automātiski" vai "No noteikta diapazona

adreses". Konta autentifikāciju var veikt šādi:

RRAS serveris, kā arī jebkurš cits serveris, kas atbalsta RADIUS protokolu. Autors

Pirmā iespēja tiek piedāvāta pēc noklusējuma, bet lielā tīklā ar vairākiem serveriem

RRAS ir labāk izmantot RADIUS. Šeit beidzas meistara darbs. Klikšķis

pogu "Pabeigt", un parādītais logs informē, ka jums ir jākonfigurē "Agent

DHCP relejs". Ja RRAS un DHCP serveris atrodas vienā segmentā un nē

problēmas ar servisa pakešu apmaiņu, tad Relay aģents nav jākonfigurē

(starp citu, iekšējā saskarnē tas ir aktivizēts pēc noklusējuma).

Konsoles iestatījumi

Iestatījumu koks tagad būs pieejams konsoles logā. Vēlams iziet cauri

visi punkti, lai saprastu, kas ir kur. Tātad rindkopā "Saskarnes

tīkli" parādīs visas iepriekš konfigurētās tīkla saskarnes. Izvēlnē atlasot

vienumu "Izveidot jaunu pieprasījuma zvanu saskarni", varat pievienot savienojumu

uz VPN vai PPPoE serveriem. Lai apskatītu protokolu sarakstu, izmantotos portus un

viņu valstis nonāk "ostās". Poga "Pielāgot" logā "Properties" ļauj jums

mainīt izvēlētā protokola darbības parametrus. Piemēram, pēc noklusējuma

PPTP, L2TP un SSTP savienojumu (portu) skaits ir ierobežots līdz 128, un

Visi savienojumi ir atļauti (attālināti un pēc pieprasījuma). Kā

(pēc izvēles) servera ID, izmantojot laukā ievadīto tālruņa numuru

"Tālruņa numurs šai ierīcei."

Vienumā "Attālās piekļuves klienti" tiek parādīts pievienoto sarakstu saraksts

klientiem. Numurs blakus preces nosaukumam norāda to numuru. Ar palīdzību

konteksta izvēlnē varat pārbaudīt klienta statusu un, ja nepieciešams,

atspējot. Divi punkti IPv4 un IPv6 ļauj konfigurēt statiskos IP filtrus

maršruti, DHCP releja aģents un daži citi parametri.

Darbs ar gaumi

Mēs nevaram jums nepastāstīt par citu funkciju, kas ievērojami vienkāršos jūsu dzīvi.

Administratori — savienojumu pārvaldnieka administrēšanas pakotne CMAK (savienojums

Vadītāja administrācijas komplekts). CMAK vednis izveido profilu, kas ļaus jums to izdarīt

lietotājiem pieteikties tīklā tikai ar tiem savienojuma rekvizītiem, kas

administrators to noteiks. Tas nav jaunums Win2k8 — CMAK bija pieejams Win2k

un atbalsta klientus līdz pat Win95. Tomēr pakalpojumu sniedzēji joprojām ir

sniedz lietotājam sarežģītas instrukcijas, nevis sniedz viņam

gatavi faili ar iestatījumiem.

CMAK ir Win2k8 sastāvdaļa, taču pēc noklusējuma tas nav instalēts. Es pats

Instalēšanas process, izmantojot servera pārvaldnieku, ir standarta. Atlasiet “Components – Add Components” un parādītajā vednī pārbaudiet

"Plastmasas maisiņš

savienojumu pārvaldnieka administrēšana". Pēc instalēšanas pabeigšanas tas pats nosaukums

Īsceļš tiks parādīts izvēlnē Administrēšana.

Zvanot uz SMAK, tiks palaists vednis, kas palīdzēs izveidot dispečera profilu

savienojumiem. Pirmajā darbībā atlasiet operētājsistēmu, kurai profils ir paredzēts.

Ir pieejamas divas iespējas: Vista un Windows 2000/2003/XP. Viņu galvenā atšķirība ir

ir tas, ka Vista atbalsta SSTP. Pēc tam atlasiet “Jauns profils”. Ēst

iespēja izmantot esošu profilu kā veidni; sekojošais

Darbības iesaka apvienot vairākus profilus. Norādiet pakalpojuma nosaukumu

(lietotāji to redzēs pēc pakotnes instalēšanas) un faila nosaukumu, kurā tas atradīsies

profils saglabāts. Kad veidojat pakalpojuma profilu, CMAK vednis kopē visu ienākošo

uz šī profila failiem Programmas faili\CMAK\Profiles. Dažos tīklos

autentifikācija izmanto Realm nosaukumu, piemēram, sistēmā Windows

šis ir AD domēna nosaukums ( [aizsargāts ar e-pastu]). Vednis ļauj norādīt apgabala nosaukumu,

kas tiks automātiski pievienots pieteikšanās datiem. Un visbeidzot mēs pievienojam atbalstu

VPN savienojumi. Atzīmējiet izvēles rūtiņu Tālruņu grāmata no šī profila un pēc tam

atlasiet “Vienmēr izmantot vienu VPN serveri” vai “Atļaut lietotāju

pirms savienojuma izveides atlasiet VPN serveri." Otrajā gadījumā jums tas ir jādara

sagatavot txt failu ar serveru sarakstu (faila formāts).

Posmā “Izveidot vai rediģēt” atlasiet “Rediģēt”, lai tiktu parādīts logs “Rediģēt VPN”. Ir trīs cilnes (ar aktīvo IPv6 - četras). IN

"Vispārīgi" atzīmējiet izvēles rūtiņu "Izslēgt failu un printeru koplietošanu" (vairumā gadījumu tas

funkcionalitāte nav nepieciešama). IPv4 norāda primāro un

papildu DNS un WINS serveri. Atzīmējot atbilstošās izvēles rūtiņas, varat

norādiet PPTP savienojuma izmantošanu kā noklusējuma vārteju un aktivizējiet

IP galvenes saspiešana. Drošības iestatījumi tiek veikti tāda paša nosaukuma cilnē.

Šeit mēs norādām, vai ir nepieciešams izmantot šifrēšanu, un atzīmējam nepieciešamo

autentifikācijas metodes. VPN stratēģijas saraksts ļauj norādīt, kuru metodi

tiks izmantots, veidojot savienojumu ar VPN serveri. Ir divas iespējas: tikai

vienu protokolu vai protokolu uzskaiti, līdz savienojums ir veiksmīgi aktivizēts. IN

Raksta kontekstā mūs interesē “Lietot tikai PPTP” vai “vispirms PPTP”.

Tas arī viss, aizveriet logu un dodieties tālāk.

Lapa Pievienot tālruņu katalogu ļauj norādīt izmantotos numurus

lai izveidotu savienojumu ar iezvanes serveri. Ja nepieciešams, varat arī konfigurēt

automātiska numuru saraksta atjaunināšana. Lapa Attālo ierakstu konfigurēšana

tīkla piekļuve", kā arī logs, kas tiek parādīts, noklikšķinot uz "Mainīt", ir līdzīgi

saturs ar "Izveidot vai rediģēt". Nākamais solis ļauj jums veikt izmaiņas

maršrutēšanas tabulas savienotajos klientiem: labāk vairumā gadījumu

atstāt "Nemainīt maršrutēšanas tabulas". Ja nepieciešams, norādiet parametrus

IE starpniekserveris. Papildus standarta iestatījumiem vednis ļauj instalēt

darbības, kuras var veikt dažādos klienta savienojuma posmos

(piemēram, palaist programmu). Tālāk mēs iestatām ikonas dažādām situācijām (logiem

savienojumu, tālruņu katalogu un tā tālāk), atlasiet palīdzības failu, informāciju par

atbalsts. Ja nepieciešams, iekļaujiet profilā savienojuma pārvaldnieku. Tas varētu

noderēs klientu sistēmām, kurās darbojas OS, kas nesatur

dispečers Šeit varat pievienot arī teksta failu ar licences līgumu un

papildu faili, kas tiks piegādāti kopā ar profilu. Šis ir darbs

Vednis ir pabeigts - kopsavilkumā tiks parādīts ceļš uz instalācijas failu. Kopēt

to publiskajā mapē, lai lietotāji to varētu bez maksas lejupielādēt.

Tagad lietotājiem vienkārši jāpalaiž izpildāmais fails un jāatbild uz to

viens un vienīgais jautājums: padarīt šo savienojumu pieejamu "Visiem"

lietotāji" vai "Tikai man". Pēc tam būs jaunā savienojuma ikona

pievienots "Tīkla savienojumi" un parādīsies reģistrācijas logs, kurā

Jums jāievada savs lietotājvārds un parole. Ļoti ērti!

RRAS pārvaldība, izmantojot Netsh

Dažus RRAS servera iestatījumus var pārvaldīt, izmantojot Netsh utilītu

(tīkla apvalks). Varat pievienot konta autentifikācijas veidu, izmantojot

palīdzības komanda:

> Netsh ras pievienot authtype PAP|MD5CHAP|MSCHAPv2|EAP

Iepriekšējām Windows versijām ir arī MSCHAP|SPAP. Testa režīms:

> Netsh ras iestatīt authmode STANDARD|NODCC|BYPASS

Reģistrējiet savu datoru kā RRAS serveri pakalpojumā AD:

> Netsh ras pievienot reģistrēto serveri

Pievienot PPP paplašinājumu:

> Netsh ras pievienot saiti SWC|LCP

SWC paplašinājums nodrošina programmatūras saspiešanu, un LCP nodrošina to pašu

PPP protokola paplašinājums. PPP atbalstītie daudzsaišu saziņas veidi:

> Netsh ras pievienot multilink MULTI|BACP

Konta rekvizīti ir iestatīti šādi:

> Netsh ras komplekta lietotājs

Izmantojot "iestatīt klientu", varat skatīt statistiku vai atspējot klientu.

RRAS konfigurācijas saglabāšana un atjaunošana, izmantojot Netsh, ir arī vienkārša:

> Netsh ras dump > "faila nosaukums"

> Netsh exec "faila nosaukums"

Turklāt daudzos iestatījumos ir ietverts konteksts "ras aaaa".

Papildinformāciju par Netsh skatiet rakstā “Team Run to Longhorn Camp”.

.

INFORMĀCIJA

PPTP tika izstrādāts pirms IPsec un PKI standartu izveides un pašlaik ir

laiks ir vispopulārākais VPN protokols.