Як налаштувати з'єднання pptp на windows 7. З'єднання PPTP - що це таке? Чи варто використовувати сторонні утиліти

- Крок 1.Клацніть на іконці мережі на панелі завдань і відкрийте Центр управління мережами та спільним доступом.

Крок 2Виберіть Налаштування нового підключення або мережі.

Крок 2Виберіть Налаштування нового підключення або мережі.

Крок 3Виберіть Підключення до робочого місцяі створити нове підключення(якщо відобразиться нове вікно) та натисніть Далі.

Крок 3Виберіть Підключення до робочого місцяі створити нове підключення(якщо відобразиться нове вікно) та натисніть Далі.

Крок 4.Виберіть Використовувати моє підключення до Інтернету (VPN).

Крок 4.Виберіть Використовувати моє підключення до Інтернету (VPN).

Крок 5.Введіть Hostname(з текстового файлу PPTP на панелі користувача) як Інтернет-адресиі дайте назву підключенню у полі Ім'я призначення. Вкажіть Не підключатись заразі клацніть Далі.

Крок 5.Введіть Hostname(з текстового файлу PPTP на панелі користувача) як Інтернет-адресиі дайте назву підключенню у полі Ім'я призначення. Вкажіть Не підключатись заразі клацніть Далі.

Крок 6Введіть авторизаційну інформацію (з текстового файлу PPTP на панелі користувача). Вкажіть Запам'ятати цей парольі клацніть Створити. Закрийтенаступне вікно.

Крок 6Введіть авторизаційну інформацію (з текстового файлу PPTP на панелі користувача). Вкажіть Запам'ятати цей парольі клацніть Створити. Закрийтенаступне вікно. Крок 7.Клацніть на іконці мережі на панелі завдань. Клацніть правою кнопкою миші по створеному підключенню і увійдіть Властивості.

Крок 7.Клацніть на іконці мережі на панелі завдань. Клацніть правою кнопкою миші по створеному підключенню і увійдіть Властивості.

Крок 8Виберіть вкладку Безпеката змініть тип VPN на Тонельний протокол точка-точка (PPTP)та шифрування даних на Найстійкіше. Клацніть по кнопці ОК.

Крок 8Виберіть вкладку Безпеката змініть тип VPN на Тонельний протокол точка-точка (PPTP)та шифрування даних на Найстійкіше. Клацніть по кнопці ОК.

Крок 9 VPN підключення готове. Тепер клацніть по іконці мережі на панелі завдань, виберіть нове VPN підключення і натисніть Підключення.

Крок 9 VPN підключення готове. Тепер клацніть по іконці мережі на панелі завдань, виберіть нове VPN підключення і натисніть Підключення.

Крок 10Клацніть Підключення.NB!Не використовуйте функцію збереження пароля на комп'ютерах загального користування! Якщо хтось підключиться за збереженими даними, ваше з'єднання буде розірвано!

Крок 10Клацніть Підключення.NB!Не використовуйте функцію збереження пароля на комп'ютерах загального користування! Якщо хтось підключиться за збереженими даними, ваше з'єднання буде розірвано!

Крок 11Клацніть на іконці мережі на панелі завдань і натисніть Вимкненнящоб розірвати з'єднання.

Крок 11Клацніть на іконці мережі на панелі завдань і натисніть Вимкненнящоб розірвати з'єднання. Крок 12Якщо ви побачите вікно Налаштування мережного розміщення, Виберіть Громадська мережа.

Крок 12Якщо ви побачите вікно Налаштування мережного розміщення, Виберіть Громадська мережа.

Видалення VPN підключення

Одне з питань, що часто ставляться нашими користувачами - як додати іншу IP-адресу до їх сервера. Ви можете призначити свою приватну IP-адресу Вашому дроплету шляхом створення VPN-тунелю. Для побудови власної віртуальної приватної мережі (VPN) або присвоєння SSL-сертифіката цій IP-адресі існує кілька варіантів. З усіх можливих варіантів найбільш оптимальним є вибір між PPTP та OpenVPN. Point-To-Point Tunneling Protocol (PPTP) дозволяє підняти свій VPN дуже швидко і є сумісним з більшістю мобільних пристроїв. І хоча PPTP менш безпечний, ніж OpenVPN, він швидший і використовує менше ресурсів процесора.

Крок 1 - Встановлення PPTP

Вам необхідно вибрати один сервер, який буде відповідати за роздачу IP-адрес іншим серверам та авторизацію всіх Ваших серверів у Вашій VPN. Він стане Вашим PPTP-сервером.

На CentOS 6 x64:

Rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm yum -y install pptpd

На Ubuntu 12.10 x64:

Apt-get install pptpd

Тепер необхідно відредагувати файл /etc/pptpd.conf, додавши до нього наступні рядки:

Localip 10.0.0.1 remoteip 10.0.0.100-200

В даному випадку, localip - це IP-адреса вашого сервера, а remoteip - IP-адреси, які будуть присвоюватися клієнтам, які в ній з'єднуються.

Тут сlient - це ім'я користувача (логін), server - тип сервісу (у нашому прикладі - pptpd), secret - пароль, а IP addresses вказується, які IP-адреси можуть авторизуватися (з цим логіном і паролем). Установивши в полі IP-адрес зірочку * Ви вказуєте, що дана пара логін/пароль повинна прийматися з будь-якого IP.

Крок 2 - Додавання DNS-серверів /etc/ppp/pptpd-options

ms-dns 8.8.8.8 ms-dns 8.8.4.4Тепер Ви можете запустити PPTP-демон:

Service pptpd restart

Перевірте, що він працює та приймає з'єднання:

Крок 3 – Налаштування форвардингу (Forwarding)

Дуже важливо включити IP-форвардинг на Вашому PPTP-сервері. Це дозволить Вам пересилати пакети між публічним IP та приватними IP, які Ви налаштували за допомогою PPTP. Просто відредагуйте /etc/sysctl.conf , додавши наступний рядок, якщо його там ще не було:

Net.ipv4.ip_forward = 1

Для застосування змін виконайте команду sysctl -p

Крок 4 - Створення NAT правил для iptables

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-saveЯкщо Ви також хочете, щоб Ваші PPTP-клієнти могли спілкуватися між собою, додайте такі правила для iptables:

Iptables --table nat --append POSTROUTING --out-interface ppp0 -j MASQUERADE iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT iptables --append FORWARD --in-interface eth0 -j ACCEPT

Тепер Ваш PPTP-сервер також працює як роутер.

Якщо Ви хочете встановити обмеження на те, які сервери можуть з'єднуватися з дроплетами, Ви можете встановити правило для IP-таблиць, яке обмежує TCP-з'єднання до порту 1723.

Крок 5 - Налаштування клієнтів

Встановіть PPTP-клієнт на ваших клієнтських серверах:

Yum -y install pptp

Крок 6 - Додавання необхідного модуля ядра

modprobe ppp_mppeСтворіть новий файл /etc/ppp/peers/pptpserver та додайте туди наступні рядки, замінюючи ім'я та пароль Вашими значеннями:

Pty "pptp 198.211.104.17 --nolaunchpppd" name box1 password 24oiunOi24 remotename PPTP require-mppe-128

Тут 198.211.104.17 – публічна IP-адреса нашого PPTP-сервера, box1 та 24oiunOi24 – це пара логін/пароль, які ми задали у файлі /etc/ppp/chap-secrets на нашому PPTP-сервері.

Тепер ми можемо викликати цей PPTP-сервер. У наступній команді необхідно використовувати ім'я, яке Ви дали файлу з бенкетами (peers) у директорії /etc/ppp/peers/ . Оскільки в нашому прикладі ми назвали цей файл pptpserver, наша команда виглядає так:

Pppd call pptpserver

Ви повинні побачити успішне підключення до логів PPTP-сервера:

На Вашому PPTP-клієнті налаштуйте маршрутизацію на Вашу приватну мережу через інтерфейс ppp0:

Ip route add 10.0.0.0/8 dev ppp0

Ваш інтерфейс ppp0 має бути налаштований, що можна перевірити шляхом запуску ifconfig

Тепер Ви можете зробити пінг до Вашого PPTP-сервера та будь-яких інших клієнтів, підключених до цієї мережі:

Ми можемо додати другий PPTP-клієнт до цієї мережі:

Yum -y install pptp modprobe ppp_mppe

Додайте необхідні рядки у файл /etc/ppp/peers/pptpserver (замінюючи логіни та паролі своїми):

Pty "pptp 198.211.104.17 --nolaunchpppd" name box2 password 239Aok24ma remotename PPTP require-mppe-128

Тепер на другому клієнті виконайте такі команди:

Pppd call pptpserver ip route add 10.0.0.0/8 dev ppp0

Ви можете зробити пінг до першого клієнта, при цьому пакети йтимуть через PPTP-сервер і перенаправлятимуться за правилами ip-таблиць, які ми задали раніше:

Таке налаштування дозволить Вам створити Вашу власну віртуальну приватну мережу:

Якщо Ви хочете, щоб усі ваші пристрої спілкувалися безпечно в межах однієї мережі, це найшвидший спосіб зробити це.

Ви можете використовувати такий підхід спільно з Nginx, Squid, MySQL та будь-якими іншими додатками.

Оскільки трафік всередині мережі шифрується 128-бітовим шифруванням, PPTP менше навантажує процесор, ніж OpenVPN, але все ж таки забезпечує додатковий рівень безпеки Вашого трафіку.

У цій статті ми розглянемо налаштування PPTP-VPNсервера в Ubuntu. VPN сервер – це дуже корисна у господарстві річ, що забезпечує безпечне, шифроване підключення до локальної мережі (напр. домашньої мережі) віддалених комп'ютерів, смартфонів та подібних пристроїв. Наприклад, свій VPN сервер дозволить вам:

- Забезпечити конфіденційність переданих та отриманих даних, коли ви (ваш ноутбук, смартфон) перебуваєте у недовірчій мережі, і існує загроза з боку цієї мережі.

- Безпечно керувати сервером через , адже пароль на загальний доступ до екрану зазвичай передається у відкритому вигляді (виключення – віддалений робочий стіл у Mac OS X та керування ним за допомогою Apple Remote Desktop), через що абсолютно неприпустимо підключатися до робочого столу безпосередньо через Інтернет .

- Те саме можна сказати, якщо ви користуєтеся класичним FTP для передачі файлів – протокол також не забезпечує механізму безпечної автентифікації, через що при можливості намагаються використовувати SFTP.

- Безпечно обмінюватися даними як з сервером, так і з комп'ютерами, що складають вашу локальну (домашню) мережу (за умови відсутності атаки ХПВК, Хакери Прямо У Квартирі).

Взагалі кажучи, VPN забезпечить вам зашифрований віртуальний тунель між сервером і віддаленою машиною, з усіма наслідками, що звідси випливають. Якщо уявити Internet як труби, то VPN створює у ній трубу меншого діаметра, доступну лише «своїх».

Тепер, коли ми розглянули суцільні переваги VPN, саме час познайомитися з технологією детальніше, і розібратися які різновиди VPN існують.

На сьогоднішній день існує кілька реалізацій VPN:

Після цього керуємо файл /etc/pptpd.conf виконавши в Терміналі:

sudo pico /etc/pptpd.conf

Ось як цей файл виглядає у мене:

Потім файл /etc/ppp/chap-secrets додаємо користувачів які будуть мати право підключатися до VPN-мережі. Набираємо в Терміналі:

sudo pico /etc/ppp/chap-secrets

І додаємо в цей файл інформацію в такому вигляді:

# Secrets for authentication using CHAP

# client server secret IP addresses

andrey pptpd andrey12 *

Таким чином, ми наділили користувача andrey з паролем andrey12 правом підключатися до нашої мережі VPN. Користувачеві andrey буде видаватися перша доступна IP адреса з зазначеного діапазону. Якщо необхідно, щоб користувачеві завжди видавався той самий IP адрес, вкажіть бажаний IP замість «*». Зверніть увагу на назву сервісу – pptpd – вона має бути такою самою, як зазначено у параметрі name у файлі /etc/ppp/pptpd-options.

З налаштуваннями VPN-сервера ми завершили, тепер потрібно його перезапустити для того, щоб зміни, які ми внесли, набули чинності. Для цього виконаємо у Терміналі:

sudo /etc/init.d/pptpd restart

Якщо необхідно, щоб для підключених віддалених клієнтів був доступний інтернет через VPN, відкриваємо /etc/rc.local та НАД 'exit 0' додаємо такі рядки:

# PPTP IP forwarding

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

і розкоментуємо цей рядок у файлі /etc/sysctl.conf:

net.ipv4.ip_forward=1

Якщо ваш VPN сервер не підключений безпосередньо до інтернету, вам швидше за все знадобиться направити порт TCP-1723 і «протокол 47», він же GRE, на локальну IP адресу VPN сервера. Зверніться до інструкції з налаштування роутера, щоб виконати необхідні кроки. Очевидно, що сервер за роутером повинен мати постійний локальний IP, а сам роутер – постійний «зовнішній» IP, або доведеться скористатися послугою «динамічний DNS», але це зовсім інша тема.

Перезавантажуємо сервер. Можна намагатися підключатися. Ваш VPN має бути доступний з будь-якої точки світу, де тільки є інтернет.

Підключення клієнта до Mac OS X 10.6

Для підключення до VPN з Mac OS X 10.6, відкрийте «Системні Налаштування», перейдіть в розділ «Мережа», під списком інтерфейсів натисніть внизу «+» і у вікні додавання інтерфейсу виберіть «Інтерфейс: VPN», «Тип VPN: PPTP» . І натисніть створити. У налаштуваннях вкажіть:

- Доменне ім'я сервера VPN, або IP адреса

- Ім'я облікового запису (логін)

- Кодування (шифрування каналу) – виберіть "Максимум (лише 128 біт)"

Потім натисніть «Налаштування ідентифікації», вкажіть, що ідентифікація здійснюється за допомогою пароля та введіть пароль.

Клацніть «Додатково» і встановіть або зніміть галочку «Надіслати весь трафік через VPN». Якщо галочка встановлена – абсолютно весь трафік буде проходити через VPN сервер і по шифрованому каналу доставлятися вам. Якщо галочка знята – то тільки трафік, що призначається для віддаленої локальної мережі, буде проходити через VPN канал (наприклад, ви зможете через Remote Desktop керувати сервером), а решта всіх трафік, наприклад отримання пошти та завантаження веб-сторінок будуть здійснюватися безпосередньо з інтернету за найкоротшим маршрутом. Підтвердьте зміни, натиснувши «OK».

Тепер можна спробувати підключитися, натиснувши «Підключити» (див. 1-й скріншот), або вибравши потрібне VPN з'єднання в рядку меню зверху.

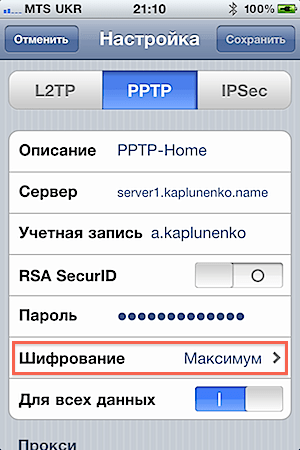

Підключення iPhone з iOS 4

Для підключення iPhone з операційною системою iOS 4 до PPTP VPN, відкрийте Установки, перейдіть до розділу "Основні", потім "Мережа". Клацніть пункт «VPN», якщо у вас немає конфігурацій VPN, навпроти нього буде написано «Не налаштована». Натисніть «Додати конфігурацію VPN…». У вікні переходимо на вкладку PPTP, і заповнюємо:

- Опис – те, як буде називатися дане VPN з'єднання

- Сервер – доменне ім'я або IP адреса

- Обліковий запис – ваш логін

- RSA SecurID – залишаємо вимкненим

- Пароль – вводимо свій пароль

- Шифрування – вибираємо «Максимум»

- Для всіх даних – або вмикаємо або вимикаємо, керуючись міркуваннями, описаними вище

Діагностика підключення

PPTP зазвичай заводиться без проблем, і при акуратному первинному налаштуванні працює відразу ж (на відміну від складнішого L2TP-over-IPSec). І якщо ви, все ж, маєте проблеми з підключенням, використовуйте наступні команди на клієнті (в даному випадку це Mac OS X) для відстеження лога підключення в режимі реального часу:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Ви повинні побачити там щось на кшталт такого:

May 2 21:44:59 ATT pppd: PPTP connecting to server "server1..456.789.10)…

May 2 21:45:02 ATT pppd: PPTP connection established.

May 2 21:45:02 ATT pppd: Connect: ppp0<-->socket

May 2 21:45:08 ATT pppd: MPPE 128-bit stateless compression enabled

May 2 21:45:09 ATT pppd: local IP address 192.168.18.2

May 2 21:45:09 ATT pppd: remote IP address 192.168.18.1

May 2 21:45:09 ATT pppd: primary DNS address 10.0.0.1

May 2 21:45:09 ATT pppd: secondary DNS address 10.0.0.1

Якщо потрібно включити детальне логування на сервері, зверніться до довідника «Опис опцій /etc/pptpd.conf та /etc/ppp/options.pptpd », що вже згадувався.

"Криптоаналіз тунельного протоколу типу точка-точка (PPTP) від Microsoft" - Стаття досить стара, наприклад, механізмом MS-CHAP вже давно ніхто не користується (адже є MS-CHAP v.2, набагато надійніший, хоча теж дуже далекий від ідеалу ), але дозволяє скласти враження про загальну схему роботи PPTP. Також буде зрозуміло, чому немає сенсу вдосконалити та доопрацьовувати PPTP, а натомість краще розглянути альтернативні, більш сучасні варіанти.

"Cryptanalysis of Microsoft's PPTP Authentication Extensions (MS-CHAPv2)" - Друга стаття в продовження згаданої вище (перекладу немає, тому читаємо мовою Шекспіра), в якій розглядається вдосконалений PPTP з аутентифікацією MS-CHAP v2 і покращеним MPPE. Саме в цьому варіанті зупинився розвиток PPTP. Резюме статті – MS-CHAP v2 краще, ніж MS-CHAP v1, тому що авторизується не тільки клієнт, а клієнт та сервер авторизують один одного, що виключає заміну сервера. Шифрування каналу MPPE тепер використовує різний ключ для шифрування даних від сервера до клієнта та від клієнта до сервера. Явні огріхи у безпеці усунуті, і тепер головна критика на PPTP спрямована на те, що протокол залишається пароле-залежним, тобто він настільки безпечний, наскільки безпечний пароль обраний користувачем.

«» – Для тих хто вже розібрався з PPTP, пропоную ознайомитися з більш просунутою VPN технологією – L2TP/IPSec. Стаття дописувалася і правила протягом 3-х років, розглянуто дуже багато нюансів.

Резюме

PPTP – найпростіший у налаштуванні сервіс VPN, проте він не відповідає сучасним вимогам безпеки. На додаток до цього, PPTP часто блокують провайдери та стільникові оператори. Тому впровадження PPTP для корпоративного застосування виправдане лише в тому випадку, якщо необхідно забезпечити сумісність із існуючим старим обладнанням. Завдяки своїй простоті, цей різновид VPN добре підходить для знайомства з принципами роботи віртуальних приватних мереж.

1. Створіть тунель на персональній сторінці системи, а потім

2. Зайдіть до параметрів VPN операційної системи та створіть нове підключення.

Вкажіть адресу сервера msk.сайт,

На вкладці "Безпека" виберіть тип VPN - PPTP

Шифрування поставте у "Необов'язкове"

Дійсність перевірки - CHAP. MS-CHAP v2

3. На вкладці Параметри IP зніміть галочку "Використовувати основний шлюз у віддаленій мережі"

4. За бажання використовувати послугу нашого сервера WINS можете поставити "Увімкнути Netbios поверх TCP/IP" (але для простого підключення тунелю цей пункт не є важливим)

5. Встановіть з'єднання та перевірте, чи виконується пінг адреси 172.16.0.1, потім перевірте, що на ваш комп'ютер автоматично (за протоколом DHCP) надійшли необхідні маршрути:

172.16.0.0 255.255.0.0

Маршрут, який веде до вашої віддаленої домашньої мережі 192.168.x.x 255.255.255.0 (у разі наявності). .

Для цього виконайте команду route printу вашому комп'ютері. Серед маршрутів мають бути перелічені вище.

PS: З метою боротьби із завислими сесіями ми примусово відключаємо тунелі користувача з протоколами PPTP, L2TP, L2TP/IPsec через 24 години після встановлення з'єднання. При правильному налаштуванні з'єднання повинні автоматично перевстановитись.

Віртуальні приватні мережі здобули заслужену популярність. Це надійне та

безпечний засіб, призначений для організації міжсайтової мережевої

інфраструктури та підключень віддаленого доступу. В останні роки серед

існуючих VPN-протоколів особливе місце посідає PPTP. Рішення на його базі

поширені, легко впроваджуються та забезпечують рівень захисту, достатній для

більшості компаній.

Чому саме PPTP?

Тунельний протокол PPTP дозволяє зашифрувати мультипротокольний трафік, а

потім інкапсулювати (упакувати) його в IP-заголовок, який буде надіслано

локальної чи глобальної мережі. PPTP використовує:

- TCP-підключення для керування тунелем;

- модифіковану версію GRE (загальна інкапсуляція маршрутів) для

інкапсулювання PPP-фреймів тунельованих даних.

Корисне навантаження пакетів, що передаються, може бути зашифровано (за допомогою

протоколу шифрування даних MPPE), стиснута (використовуючи алгоритм MPPC) або

зашифрована та стиснута.

PPTP легкий у розгортанні, не вимагає інфраструктури сертифікатів та

сумісний з переважною більшістю NAT-пристроїв. Усі версії Microsoft Windows,

починаючи з Windows 95 OSR2, включають до свого складу PPTP-клієнт. Також клієнти для

підключення по PPTP є в Linux, xBSD і Mac OS X. Провайдери знають про ці

переваги, і саме тому для організації підключення до інтернету часто

використовують PPTP, навіть незважаючи на те, що спочатку у нього захищеність нижче,

ніж у L2TP, IPSec і SSTP (PPTP чутливий до словникових атак, крім того,

VPN-підключення, засноване на протоколі PPTP, забезпечує конфіденційність,

але не цілісність переданих даних, оскільки відсутні перевірки, що дані

не були змінені при пересиланні).

Варто відзначити: у великих мережах PPTP краще PPPoE. Адже при

використання останнього пошук сервера здійснюється шляхом розсилки

широкомовних пакетів, які можуть загубитися на свічах, та й мережа така

пакети "наповнюють" дуже пристойно.

Аутентифікація та шифрування

У Vista та Win2k8 список розпізнавальних протоколів PPP помітно скорочено.

Виключені SPAP, EAP-MD5-CHAP та MS-CHAP, які давно визнані небезпечними (у

них використовуються алгоритми хешування MD4 та шифрування DES). Список доступних

протоколів тепер виглядає так: PAP, CHAP, MSCHAP-v2 та EAP-TLS (вимагає наявності

користувацьких сертифікатів або смарт-карток). Настійно рекомендується

використовувати MSCHAP-v2, оскільки він надійніший і забезпечує взаємну

автентифікацію клієнта та сервера. Також за допомогою групової політики запиши

обов'язкове застосування сильних паролів.

Для шифрування VPN-з'єднання за допомогою MPPE використовуються 40, 56 та

128-розрядні RSA RC4 ключі. У перших версіях Windows через обмеження на експорт

військових технологій був доступний лише 40-бітний ключ і з деякими застереженнями

- 56-бітний. Вони вже давно визнані недостатніми, і, починаючи з Vista,

підтримується лише 128-бітна довжина ключа. Може виникнути ситуація,

що у клієнта підтримки такої можливості немає, тому для старих версій Windows

треба накотити всі сервіс-паки чи оновлення безпеки. Наприклад, WinXP SP2

без проблем підключиться до сервера Win2k8.

Щоб самостійно переглянути список алгоритмів, що підтримуються системою і

довжин ключів, зверніться до гілки реєстру HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

Зокрема, налаштування алгоритмів шифрування знаходяться у гілці Ciphers RC4.

Примусово активувати потрібну опцію можна, створивши параметр dword "Enabled" та

встановивши його значення "ffffffff". Є й інший спосіб, який Microsoft не

рекомендує активувати підтримку 40/56-бітних RC4 ключів на сервері Win2k8.

Для цього необхідно встановити в "1" параметр реєстру HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto

та перезапустити систему.

Налаштування сервера PPTP у Win2k8

Типова конфігурація для роботи VPN складається з контролера домену, серверів

RRAS (Routing and Remote Access)і NPS (Network Policy Server). В процесі

налаштування цих ролей додатково буде активовано сервісами DHCP та DNS.

Сервер, який має виконувати роль VPN, перед встановленням ролі RRAS повинен

бути приєднаний до домену. На відміну від L2TP та SSTP, сертифікати під час роботи PPTP

не потрібні, тому сервер сертифікатів (Certificate Services) не потрібно.

Мережеві пристрої, які братимуть участь у побудові VPN (у тому числі,

ADSL і подібні модеми), повинні бути під'єднані та налаштовані відповідним

(Пуск –> Панель управління –> Диспетчер пристроїв). Для деяких схем

VPN (з використанням NAT та при з'єднанні двох мереж) знадобиться, як мінімум,

два мережеві пристрої.

Використовуючи майстер установки ролей (Диспетчер сервера -> Ролі -> Встановити

роль), встановлюємо роль "Служби політики мережі та доступу" (Network Access

Services) і переходимо до вибору служб ролей, де відзначаємо всі компоненти "Служби

маршрутизації та віддаленого доступу" (Routing and Remote Access Services).

Натискаємо "Далі" і в наступному вікні підтверджуємо налаштування клацанням "Встановити".

Службу віддаленого доступу та маршрутизації встановлено, але ще не настроєно та

не запущено. Для налаштування параметрів роботи переходимо в "Диспетчері сервера"

вкладку "Ролі -> Служби політики мережі та доступу -> Служби маршрутизації та

віддаленого доступу"; як варіант, можна використовувати консоль "Маршрутизація та

віддалений доступ", що викликається з вкладки "Адміністрування" меню "Пуск".

Відзначаємо наш сервер у списку (консоль може бути підключена до кількох

системам) і в контекстному меню клацаємо "Налаштувати та включити маршрутизацію та

віддалений доступ" (Configure and Enable Routing and Remote Access). Якщо до

цього робилися спроби налаштувати службу, то повторної установки

деяких параметрів доведеться її зупинити, вибравши пункт "Вимкнути

маршрутизацію та віддалений доступ". При цьому всі налаштування будуть скинуті.

Майстер установки, що з'явився, запропонує вибрати типову конфігурацію сервера,

яка найточніше відповідає передбачуваним завданням. У меню вибору –

п'ять пунктів, чотири з них надають готові установки:

- Віддалений доступ (VPN або модем) – дозволяє користувачам підключатися

через віддалене (комутоване) або безпечне (VPN) підключення; - Перетворення мережевих адрес (NAT) – призначене для підключення до

інтернету кількох клієнтів через одну IP-адресу; - Доступ до віддаленої мережі (VPN) та NAT – є міксом попередніх

пунктів, надає можливість виходу в інтернет з однієї IP-адреси та

віддаленого підключення; - Безпечне з'єднання між двома мережами – підключення однієї мережі до

іншою, віддаленою.

Наступний крок для кожного із цих пунктів буде індивідуальним. Наприклад, при

налаштування SSTP (див. статтю " ") ми вибирали третій

сценарію. Для PPTP підійде будь-який із запропонованих варіантів, хоча рекомендованим

вважається пункт "Віддалений доступ", встановлений за умовчанням. Якщо є

труднощі при виборі схеми, вибери п'ятий пункт "Особлива конфігурація", або

закінчення роботи майстра продовжи налаштування в ручному режимі. Крім того, можна

звернутися до документації, натиснувши посилання "Докладніше", розташоване внизу вікна.

На наступному кроці відзначаємо список служб, які слід увімкнути на сервері.

Таких пунктів п'ять, їхні назви кажуть самі за себе:

- Доступ до віртуальної приватної мережі (VPN);

- Віддалений доступ (через телефонну мережу);

- Підключення на вимогу (для маршрутизації відділень організації);

- Перетворення мережевих адрес (NAT);

- Маршрутизація локальної мережі.

Власне, всі передустановки, про які йшлося вище, зводяться до

активації цих служб у різній комбінації. У більшості випадків слід вибрати

"Віддалений доступ (VPN або модем)", а потім – "Доступ до віртуальної приватної мережі

(VPN)". Далі просто потрібно вказати на мережевий інтерфейс, який підключений до

інтернету (зазначивши його мишкою). Якщо майстер виявить лише одне активне

з'єднання, то він закінчить роботу з попередженням, що для даного режиму

потрібна ще одна мережна карта, або запропонує перейти до налаштувань у режимі "Особлива конфігурація".

Прапорець "Безпека з використанням фільтра статичних пакетів"

рекомендується залишити зведеним. Такі фільтри пропускають VPN-трафік тільки з

вказаного інтерфейсу, а винятки для дозволених VPN-портів доведеться

налаштовувати вручну. При цьому можна налаштовувати статичні фільтри та брандмауер

Windows на одному інтерфейсі, але не рекомендується, оскільки це знизить

продуктивність.

На кроці "Призначення IP-адрес" виберіть спосіб отримання IP-адреси клієнтами

при підключенні до VPN-сервера: "Автоматично" або "З заданого діапазону

адрес". Перевірка справжності облікового запису може бути проведена як

сервером RRAS, і будь-яким іншим сервером, що підтримує протокол RADIUS. за

за промовчанням пропонується перший варіант, але у великій мережі з кількома серверами

RRAS найкраще використовувати RADIUS. У цьому робота майстра закінчується. Натискаємо

кнопку "Готово", і вікно, що з'явилося, повідомляє, що необхідно налаштувати "Агент

ретрансляції DHCP". Якщо RRAS і DHCP-сервер знаходяться в одному сегменті, і немає

проблем з обміном службових пакетів, тоді Relay agent налаштовувати необов'язково

(До речі, на внутрішньому інтерфейсі він активується за замовчуванням).

Налаштування в консолі

У вікні консолі буде доступне дерево установок. Бажано пройтися по

всім пунктам, щоб розібратися, де знаходиться. Так, у пункті "Інтерфейси

мережі" будуть показані всі налаштовані раніше мережеві інтерфейси. Вибравши меню

пункт "Створити новий інтерфейс виклику на вимогу", можна додати підключення

до VPN або PPPoE-серверів. Для перегляду списку протоколів, використовуваних портів та

їх стану переходимо до "Порти". Кнопка "Налаштувати" у вікні "Властивості" дозволяє

змінити параметри роботи вибраного протоколу. Наприклад, за умовчанням

кількість PPTP-, L2TP- та SSTP-підключень (портів) обмежена 128, а також

дозволено всі підключення (віддалений доступ і на вимогу). В якості

(необов'язкового) ідентифікатора сервера використовується телефон, введений у поле

Номер телефону для цього пристрою.

У пункті "Клієнти віддаленого доступу" відображається список підключених

клієнтів. Цифра поруч із назвою пункту підкаже їхню кількість. За допомогою

контекстного меню можна перевірити стан клієнта та за необхідності його

вимкнути. Два пункти IPv4 та IPv6 дозволяють налаштувати IP-фільтри, статичні

маршрути, агент DHCP ретрансляції та деякі інші параметри.

Робота зі смаком

Не можна не розповісти про ще одну можливість, яка помітно спростить життя

адміністраторам – пакет адміністрування диспетчера підключень CMAK (Connection

Manager Administration Kit). Майстер CMAK створює профіль, який дозволить

користувачам входити в мережу тільки з тими властивостями підключення, які

визначить їм адмін. Це не новинка Win2k8 – CMAK був доступний ще для Win2k

та підтримує клієнтів аж до Win95. Тим не менш, провайдери досі

забезпечують користувача мудрими інструкціями замість того, щоб надати йому

готові файли із налаштуваннями.

CMAK є компонентом Win2k8, але за умовчанням не встановлюється. Сам

процес встановлення за допомогою "Диспетчера сервера" стандартний. Вибираємо "Компоненти - Додати компоненти" і в майстрі, що з'явився, відзначаємо

"Пакет

адміністрування диспетчера підключень". Після закінчення установки однойменний

ярлик з'явиться в меню "Адміністрування".

При виклику СМАК запуститься майстер, який допоможе створити профіль диспетчера

підключень. На першому кроці виберіть ОС, для якої призначений профіль.

Доступні два варіанти: Vista та Windows 2000/2003/XP. Основна їх відмінність полягає

у тому, що Vista підтримує SSTP. Далі вибираємо "Новий профіль". Є

можливість використовувати як шаблон вже наявний профіль; наступні

кроки пропонують об'єднати декілька профілів. Вказуємо назву служби

(користувачі його побачать після інсталяції пакета) та ім'я файлу, куди буде

збережений профіль. Під час створення профілю служби майстер CMAK копіює всі вхідні

у цей профіль файли в Program Files\CMAK\Profiles. У деяких мережах при

автентичності використовується ім'я області (Realm name), наприклад, у Windows

це ім'я AD домену ( [email protected]). Майстер дозволяє задати таке ім'я області,

яке буде автоматично додано до логіну. І, нарешті, додаємо підтримку

VPN підключення. Активуємо прапорець "Телефонна книга з цього профілю" і потім

вибираємо "Завжди використовувати один VPN-сервер" або "Дозволити користувачеві

вибирати VPN-сервер перед з'єднанням". У другому випадку потрібно заздалегідь

підготувати файл txt зі списком серверів (формат файлу).

На етапі "Створити або змінити" вибираємо "Змінити", щоб з'явилося вікно "Правка VPN". Тут три вкладки (при активному IPv6 – чотири). У

"Загальні" відзначаємо "Вимкнути загальний доступ до файлів та принтерів" (у більшості випадків така

функціональність не потрібна). У IPv4 вказуються адреси основної та

додаткового DNS та WINS серверів. Установкою відповідних прапорців можна

вказати на використання PPTP-підключення як шлюзу за замовчуванням та активувати

стиснення IP-заголовків. Установки безпеки виконуються в однойменній вкладці.

Тут вказуємо, чи обов'язково використовувати шифрування, та відзначаємо необхідні

методи автентифікації. Список "Стратегія VPN" дозволяє вказати, який метод

буде використаний при підключенні до VPN-сервера. Можливо два варіанти: тільки

один протокол або перебір протоколів до активації з'єднання. У

контекст статті нас цікавить "Використовувати тільки PPTP" або "Спочатку PPTP".

Тут все, закриваємо вікно і рухаємось далі.

Сторінка "Додати телефонну книгу" дозволяє задати номери, що використовуються

для підключення до dial-up сервера. При необхідності можна також налаштувати

автоматичне оновлення списку номерів. Сторінка "Налаштувати записи віддаленого

доступу до мережі", а також вікно, що з'являється при натисканні "Змінити", подібні до

змісту "Створити або змінити". Наступний крок дозволяє модифікувати

таблиці маршрутизації на клієнтах, що підключилися: в більшості випадків краще

залишити "Не змінювати таблиці маршрутизації". Якщо потрібно, вказуємо параметри

проксі для IE. Окрім стандартних установок, майстер дозволяє встановити

дії, які можуть бути виконані на різних етапах підключення клієнта

(наприклад, запустити програму). Далі задаємо значки для різних ситуацій (вікна

підключення, телефонної книги і так далі), вибираємо файл довідки, відомості про

підтримки. При необхідності включаємо до профілю диспетчер підключень. Це може

бути корисним для клієнтських систем, на яких встановлена ОС, яка не містить

диспетчер. Сюди ж можна додати текстовий файл із ліцензійною угодою та

додаткові файли, які поставлятимуться з профілем. На цьому робота

майстра закінчено - в резюме буде показаний шлях до файлу інсталяції. Копіюємо

його в загальнодоступну папку, щоб користувачі могли вільно завантажити.

Тепер користувачам досить запустити виконуваний файл і відповісти на

одне-єдине питання: зробити це підключення доступним для "Всіх

користувачів" або "Тільки мені". Після чого значок нового з'єднання буде

додано до "Мережевих підключень", і з'явиться вікно реєстрації, в якому

необхідно ввести свій логін та пароль. Дуже зручно!

Управління RRAS за допомогою Netsh

Деякі налаштування RRAS-сервера можна керувати за допомогою утиліти Netsh

(Network shell). Додати тип автентифікації облікового запису можна при

допомоги команди:

> Netsh ras add authtype PAP|MD5CHAP|MSCHAPv2|EAP

Для ранніх версій Windows ще й MSCHAP SPAP. Режим перевірки:

> Netsh ras set authmode STANDARD|NODCC|BYPASS

Зареєструвати комп'ютер як RRAS-сервер в AD:

> Netsh ras add registeredserver

Додати розширення PPP:

> Netsh ras add link SWC|LCP

Розширення SWC забезпечує програмне стискування, а LCP активує однойменне

розширення протоколу PPP. Типи багатоканального зв'язку підтримуваних PPP:

> Netsh ras add multilink MULTI | BACP

Властивості облікового запису задаються таким чином:

> Netsh ras set user

За допомогою "set client" можна переглянути статистику або вимкнути клієнта.

Зберегти та відновити конфігурацію RRAS за допомогою Netsh також просто:

> Netsh ras dump > "filename"

> Netsh exec "filename"

Крім цього, дуже багато налаштувань містить контекст "ras aaaa".

Детально про Netsh дивись у статті "Командний забіг у табір Лонгхорна"

.

INFO

PPTP був розроблений ще до створення стандартів IPsec та PKI і в даний час

час є найпопулярнішим VPN-протоколом.