Le migliori distribuzioni Linux per l'hacking. Hacker Distribuzione basata su Windows Quale sistema operativo utilizzano gli hacker?

Oggi, le distribuzioni più popolari per i test di penetrazione sono le distribuzioni *nix-like: , BlackArch Linux, Pentoo e molte altre. Possono essere utilizzati sia in un ambiente virtuale che come sistema live o addirittura installati come sistema operativo desktop.

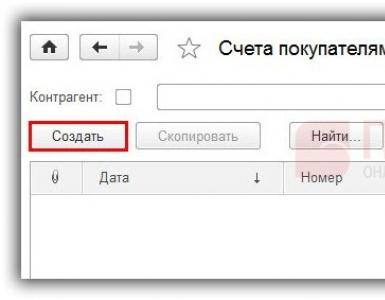

Gli utenti Windows fino a poco tempo fa erano privati di tali gruppi (non prendiamo in considerazione le macchine virtuali) fino a quando non è apparsa una scatola magica: la distribuzione degli hacker PentestBox.

PentestBox non è come le altre distribuzioni di sicurezza che funzionano su macchine virtuali. L'idea di crearlo è venuta all'autore Aditya Agrawal dopo aver studiato le statistiche, oltre il 50% degli utenti che hanno scaricato le distribuzioni utilizzavano Windows:

- Struttura di test Web Samurai -

- SantokuLinux-

- Sistema operativo Parrot -

Cosa rende PentestBox diverso?

Facile da usare. Scarica 2,5 gigabyte dal sito, scompattalo e tutto è pronto per l'uso. Non richiede così tante risorse come un'istanza di macchina virtuale. Non ci sono dipendenze, tutte le utilità, gli standard di comando: tutto è installato. Inoltre, nel browser Mozilla Firefox sono installati i componenti aggiuntivi più popolari per il controllo delle applicazioni Web.

PentestBox è abbastanza facile da personalizzare: aggiungi le utilità necessarie al file python/ruby/eseguibile e registra gli alias. Anche gli aggiornamenti non saranno difficili. L'interfaccia è progettata come una riga di comando con un carattere “classico” verde su sfondo nero, vecchia scuola.

PentestBox contiene un numero abbastanza elevato di utilità popolari che facilitano il processo di test di penetrazione. Le utilità sono divise in gruppi che le rendono più facili da trovare e utilizzare: dalla raccolta e ricognizione di informazioni, scanner web, utilità di forza bruta alle applicazioni Android e utilità di analisi Wi-Fi.

L'assembly non contiene uno dei principali "raccoglitori" utilizzati dagli specialisti della sicurezza e dagli hacker: il framework Metasploit. L'autore indica che per l'installazione esiste già una versione Windows completamente funzionante di questo prodotto, che soddisfa perfettamente il suo scopo nella sua forma nativa.

Nel sito dell’autore le utilità sono presentate in sezioni; ci sono posizioni sovrapposte, quindi ho organizzato le utilità classificandole in base alla modalità di utilizzo/impatto. Alcune utilità sul sito originale contengono collegamenti/descrizioni errate, tienilo presente.

Raccolta e analisi delle informazioni

Questa sezione contiene utilità per la ricerca preliminare del target.

Forense

Utilità per la raccolta di “prove digitali”, analisi forensi, raccolta di prove.

Strumenti PDF- ricerca e identificazione di oggetti sospetti in documenti PDF, analisi di elementi PDF.

PeePDF- analisi di oggetti, elementi e flussi contenuti nei file PDF.

Origami- un'utilità per analizzare e lavorare con pdf infetti (utilizzata per

In questa parte voglio parlare della scelta dell'hardware e della scelta del sistema operativo per un hacker. Immediatamente per quanto riguarda il sistema operativo, parlerò della scelta tra Linux e Windows, non parlerò delle distribuzioni Linux. Per quanto riguarda l'hardware, non sono un grande specialista dell'hardware, mi limiterò a condividere con voi alcune osservazioni che si sono formate sulla base della pratica.

Computer per un hacker

Cominciamo con la buona notizia: qualsiasi computer medio va bene per i test di penetrazione e l'hacking. Se decidi di intraprendere un nuovo hobby o di imparare la sicurezza informatica (molto utile per i programmatori di applicazioni web e chiunque altro voglia evitare di diventare vittima di hacker), non è necessario andare in negozio per acquistare un nuovo computer.

Tuttavia, quando scegli un nuovo computer, ci sono alcune cose che puoi considerare che aiuteranno il tuo computer (e quindi te) a essere più efficiente in determinate attività.

Desktop o portatile?

Un computer desktop presenta molti vantaggi: è più potente, più economico, più facile da aggiornare e riparare, ha una tastiera più comoda, più porte, uno schermo più grande e molto altro ancora. E c'è solo un inconveniente: la mancanza di mobilità. Se non hai il compito di viaggiare nei siti e in generale stai solo studiando, sarà preferibile un computer desktop.

Scheda video per pentester

Ovviamente non abbiamo bisogno di una scheda video per i giochi. Ne abbiamo bisogno per eseguire iterazioni sulle somme hash (hash). Un hash è il risultato dell'elaborazione dei dati utilizzando uno speciale algoritmo (funzione hash). La loro particolarità è che gli stessi dati hanno gli stessi hash. Ma è impossibile recuperare i dati originali da un hash. Questo viene utilizzato particolarmente spesso, ad esempio, nelle applicazioni web. Invece di archiviare le password in chiaro, la maggior parte dei siti Web archivia gli hash di tali password. Se inserisci nome utente e password, il sito web calcola l'hash della password inserita e confronta se corrisponde a quella salvata in precedenza. In tal caso, hai inserito la password corretta e stai ottenendo l'accesso al sito. A cosa serve tutto questo? Immagina che un hacker sia riuscito ad accedere a un database (ad esempio tramite SQL injection) e abbia appreso tutti gli hash del sito. Vuole accedere come uno degli utenti, ma non può: il sito web richiede una password, non accetta hash.

Puoi recuperare una password da un hash, ad esempio, usando la forza bruta (ci sono anche tabelle arcobaleno, ma ora non si tratta di loro, e la loro essenza si riduce alla stessa cosa: calcolare gli hash per le password candidate). Prendiamo una password candidata, ad esempio "superbit", calcoliamo la somma hash, la confrontiamo con la somma hash esistente: se corrispondono, la password per l'utente è "superbit", in caso contrario, prendiamo la password prossimo candidato per la password, ad esempio "dorotymylove", calcoliamo la somma hash, la confrontiamo con quella che abbiamo appreso dal database del sito, se corrisponde, allora conosciamo la password, in caso contrario, proseguiamo oltre.

Questa operazione (ricerca degli hash) può essere eseguita utilizzando un processore centrale; esistono molti programmi in grado di farlo; Ma si è notato che è molto più veloce eseguire l'iterazione degli hash utilizzando una scheda video. Rispetto ad una CPU, l'utilizzo di una GPU aumenta la velocità di ricerca di decine, centinaia, migliaia o più volte! Naturalmente, più velocemente viene effettuata la ricerca degli hash, maggiore è la probabilità che un hacking abbia successo.

Le schede video più diffuse sono AMD, GeForce e Intel HD Graphics. Non è sempre possibile ottenere molto dalla Intel HD Graphics; non sono particolarmente potenti e non si acquistano separatamente, quindi non ci soffermeremo molto su di loro.

La scelta principale è tra AMD e GeForce. Le schede video GeForce sono molto più popolari. Si sono dimostrati bravi nei giochi e hanno un'enorme base di fan. Ma AMD è più adatta per gli hash di forza bruta, non importa quanto sia frustrante per i fan di GeForce. Le schede video AMD della categoria di prezzo medio mostrano all'incirca gli stessi risultati delle schede video GeForce della categoria superiore. Quelli. Invece di una GeForce di fascia alta, puoi acquistare 2 AMD più economiche e ottenere una maggiore velocità di enumerazione degli hash.

Ho ripensato a questo momento. Confrontando i dati e i prezzi nei negozi online, sono giunto alla conclusione che non c'è differenza. Le migliori GeForce sono più del doppio più potenti delle migliori Radeon. E il prezzo è circa il doppio. Inoltre devi sapere che i driver AMD hanno una relazione molto dolorosa con la maggior parte delle distribuzioni Linux. Attualmente hashcat su Linux supporta solo AMDGPU-Pro, che supporta solo le schede grafiche più recenti. E anche se hai intenzione di acquistare un computer con una nuova scheda video AMD, controlla prima l'elenco delle distribuzioni Linux supportate: è breve, è del tutto possibile che il tuo sistema operativo non sia presente.

In generale, forse un tempo le Radeon erano davvero migliori delle GeForce per la forzatura bruta delle password i driver AMD venivano installati in Linux con un comando, ma ora non è più così; Se dovessi costruire un computer o acquistare un laptop adesso, sceglierei i modelli con GeForce.

Sarà necessaria l'iterazione sugli hash:

- quando si testano le applicazioni web per la penetrazione (a volte);

- quando il Wi-Fi viene violato (quasi sempre);

- quando si viola la password di dischi crittografati, portafogli, file, documenti protetti da password, ecc.) (sempre).

RAM

Solo quando utilizzavo un programma ho riscontrato una mancanza di RAM. Questo programma è IVRE. Per la maggior parte delle altre situazioni, la RAM di un computer medio o anche a basso consumo dovrebbe essere sufficiente per eseguire quasi tutte le applicazioni in un singolo thread.

Se prevedi di utilizzare il sistema operativo per il pentest in una macchina virtuale, in questa situazione è meglio occuparsi di una quantità sufficiente di RAM.

Requisiti RAM delle macchine virtuali:

- Arch Linux con GUI - 2 gigabyte di RAM per un lavoro molto confortevole

- Kali Linux con GUI: 2 gigabyte di RAM per il normale funzionamento

- Kali Linux con GUI: 3-4 gigabyte di RAM per un lavoro molto confortevole

- Qualsiasi Linux senza interfaccia grafica: circa 100 megabyte per il funzionamento del sistema stesso + la quantità consumata dai programmi eseguiti

- Ultime versioni di Windows - 2 GB solo per iniziare (molti rallentamenti)

- Ultime versioni di Windows: 4 GB o più per un lavoro confortevole.

Ad esempio, ho 8 gigabyte sul mio sistema principale, ho assegnato 2 gigabyte di RAM ad Arch Linux e Kali Linux, li eseguo (se necessario) contemporaneamente e ci lavoro comodamente. Se prevedi di utilizzare il sistema operativo per pentensting in macchine virtuali, consiglierei di avere almeno 8 gigabyte: questo è sufficiente per eseguire comodamente uno o due sistemi e la maggior parte dei programmi si trova su questi sistemi.

Tuttavia, se prevedi di eseguire molti programmi (o un programma in più thread) o se desideri creare un computer virtuale da più macchine virtuali, allora 16 gigabyte non saranno superflui (ho intenzione di aumentarlo a 16 gigabyte sul mio laptop, fortunatamente ci sono due slot vuoti).

È improbabile che qualcosa di più di 16 gigabyte di RAM ti sia mai utile durante il pentesting.

processore

Se intendi applicare la forza bruta agli hash e farlo utilizzando un processore centrale e non una scheda grafica, più potente è il processore, più veloce sarà la forza bruta. Inoltre, un potente processore con un gran numero di core ti consentirà di lavorare su macchine virtuali con maggiore comodità (assegno 2 core a ciascuna macchina virtuale con interfaccia grafica).

La stragrande maggioranza dei programmi (ad eccezione di quelli che eseguono l'iterazione sugli hash) non richiedono potenza del processore.

HDD

Non ci sono requisiti speciali. Naturalmente è più piacevole lavorare con un SSD.

Computer Pentester su VPS/VDS

Ebbene, "inoltre", VPS ti consente di organizzare il tuo server web, server di posta, archiviazione di file, cloud per la cooperazione, ownCloud, VPN o praticamente qualsiasi cosa possa fare Linux con un IP bianco. Ad esempio, ho organizzato il monitoraggio delle nuove versioni dei programmi (sullo stesso VPS dove https://suip.biz/ru/ - perché pagare due volte): https://softocracy.ru/

VPS ti consente di installare sia un computer con un'interfaccia a riga di comando che un ambiente desktop grafico. Come si suol dire, "gusto e colore..." tutti gli indicatori sono diversi, ma personalmente sono un ardente oppositore dell'installazione di un sistema operativo con un ambiente desktop grafico come server. Se non altro perché è semplicemente costoso: per un lavoro confortevole è necessario acquistare carte tariffarie con 2+ gigabyte di RAM. E anche questo potrebbe non bastare, a seconda dei programmi in esecuzione e del loro numero.

Su un dispositivo ARM consiglierei di installare un sistema operativo senza ambiente desktop grafico e di scegliere tra i dispositivi quelli più potenti. Il risultato potrebbe essere un assistente quasi invisibile, che non dorme mai e fa sempre qualcosa per te, consumando quasi senza elettricità. Se disponi di un IP diretto, puoi installarvi un server web, un server di posta, ecc.

Linux o Windows per l'hacking?

La maggior parte dei programmi utilizzati nel pentest da Linux sono multipiattaforma e funzionano perfettamente su Windows. Le uniche eccezioni sono i programmi per Wi-Fi. E il problema non è nei programmi stessi (Aircrack-ng, ad esempio, è un set di programmi multipiattaforma fornito con i binari ufficiali per Windows), ma nella modalità di monitoraggio dell'adattatore di rete in Windows.

NirSoft, i cui programmi includono utilità forensi e di hacking definitivo.

Windows ha il suo potenziale, c'è Cygwin, che può fare molto di ciò di cui è capace la riga di comando di Linux. Non ho dubbi che ci sia un gran numero di pentester che usano Windows. Alla fine, la cosa principale non è quale sistema operativo è installato, ma la comprensione degli aspetti tecnici, la comprensione della rete, delle applicazioni web e altro, nonché la capacità di utilizzare gli strumenti.

Coloro che scelgono Linux come piattaforma del sistema operativo di hacking hanno i seguenti vantaggi:

- Esistono molti kit di distribuzione già pronti in cui vengono installati e configurati i programmi specializzati corrispondenti. Se installi e configuri tutto questo su Windows, potrebbe risultare che è più veloce gestire Linux.

- Le applicazioni web, i vari server e le apparecchiature di rete testate in genere funzionano o sono basati su Linux o qualcosa di simile. Padroneggiando il sistema operativo Linux e i suoi comandi di base, impari contemporaneamente l'"obiettivo" del pentesting: acquisisci conoscenza di come funziona, quali file possono contenere informazioni importanti, quali comandi inserire nella shell risultante, ecc.

- Numero di istruzioni. Tutti i libri stranieri sul pentesting (non ne ho visto nessuno nazionale) descrivono il lavoro specificamente su Linux. Naturalmente, puoi speculare e trasferire i comandi su Windows, ma lo sforzo speso per far funzionare tutto come dovrebbe potrebbe essere uguale allo sforzo richiesto per padroneggiare Linux.

- Bene, Wi-Fi. Su Linux, se la tua scheda di rete lo supporta, non ci sono problemi con la modalità monitor.

Inizierò la mia storia con un aneddoto. C'era una volta Winnie the Pooh (VP) e Piglet (P) decisero di intervistare Bigfoot. Siamo andati a cercare, ma non l'abbiamo mai trovato. Abbiamo raggiunto le montagne della Siberia. Là VP dice:

"Maialino, dividiamoci, altrimenti io e te non lo troveremo mai!"

E così fecero. VP ha cercato e cercato, non c'era nessuno. Ho deciso di trovare Pimpi. Camminò, vagò e all'improvviso vide Pimpi che giaceva morto con la bocca squarciata e un registratore vocale accanto a lui. VP accende il registratore e sente:

-Compagno Bigfoot, posso intervistarti?

-Prendilo!

-Ma...

-Prendilo!

-Ma questa non è un'intervista!

-Prendilo!

-A-ah-ah!

...

Quindi ho deciso di intervistare, non Bigfoot, ovviamente;),

e dagli hacker, persone piuttosto difficili da trovare e che possono raccontare molte cose interessanti. Ho posto a tutti le stesse domande (volevo davvero scoprire in che modo queste cose invisibili differiscono l'una dall'altra;), non tutte legate ai computer. Non entrerò troppo nei dettagli su come ho trovato i veri hacker (lo lascerò come segreto professionale), dirò solo che alcuni di loro sono abbastanza conosciuti in ambienti ristretti, altri

erano consigliati da persone esperte, gli altri dovevano essere cercati da soli.

Intervista n. 1 (Sidex)

1) Hai bisogno di fama?

Non mi interessa la fama "di massa". Tanto che la gente comune parla di me e scrive su riviste lontane dalla sicurezza informatica e dai computer in generale. Ad esempio, non mi piace la popolarità del famigerato Mitnik, Levin o dell'ultima "star" - Mafia Boy. A interessare piuttosto è la fama “ristretta” tra le persone più competenti e autorevoli. Come si suol dire, “meno è meglio”.

2) Come diventare un hacker?

Nessuno si chiede: come diventare tagliapiumini? Allora perché la domanda ha a che fare con la “specialità”

- pirata? Questo non è altro che un mito da sfamare gli adolescenti: diventerai un hacker, noi ti insegneremo a fare l'hacker, devi diventare un hacker, l'americano “Come diventare un hacker”. Volevo che i giovani che ponevano la domanda sollevata la cambiassero in: come diventare uno specialista della sicurezza informatica? Qui ti consiglierei di acquisire quante più conoscenze fondamentali possibili, come: lavorare con vari sistemi operativi, varie programmazioni, lingue straniere (comunicazioni), protocolli di comunicazione, dispositivi hardware, ecc. E dopo aver ricevuto ciò di cui hai bisogno nella quantità richiesta, rivolgiti a fonti di informazione più specifiche: feed di notizie/siti Web, mailing di sicurezza, contatti con persone esperte nel campo di interesse, gli stessi libri e, ovviamente, periodici attuali, come la stessa rivista Hacker.

3) Qual è il tuo libro preferito?

Irwin Shaw "L'uomo ricco, il povero", "Pane sulle acque"; William Gibson

"Masterizzazione di Chrome".

4)Qual è la tua musica preferita?

Musica elettronica "fondamentale": Kraftwerk, Future sound of London, The Orb, Orbital. Ed esperimenti moderni: Dust Brothers, Chemical Brothers (primi lavori e lavori più recenti), Primal Scream, Apollo 440, Paul Oakenfold, easy listening dal Cafe del

Mar.

5) Qual è il tuo film preferito?

Sono rimasto molto commosso dal film "Fight Club". Ma il suo carattere di massa e la superficialità delle idee non ci permettono di definirlo uno dei preferiti. Nel complesso, trovo difficile nominare il mio film preferito, perché... Sarebbe logico scrivere qui un film western. Non esiterei a chiamarlo "Khrustalev, l'auto" del superregista tedesco, che purtroppo ci accontenta solo occasionalmente con le sue opere. Da un film completamente no-budget: "Il tacco di ferro dell'oligarchia" del "gentile" Bashirov.

Beh, prima di tutto non c'è bisogno di confondere un hacker e un cracker.... Ho rotto diversi programmi, ma non ricordo i "piede di porco": non sono interessati. È più interessante creare che rompere.

9) Hai una ragazza?

Una domanda divertente, ovviamente: russi ;-). Anche se non è una questione di nazionalità...

Linux, Solaris, WinNT

Per compiti diversi - sistemi operativi diversi, non esiste e non può esserci una risposta univoca.

computer?

Dalle 12 alle 24.

15) Cosa pensi di Gates?

Un uomo che ha fatto fortuna grazie alla pigrizia e alla stupidità umana. L'arrivo di Gates era inevitabile; se non fosse stato lì, ci sarebbe stato qualcun altro.

Intervista n. 4 (TEN)

1) Hai bisogno di fama?

2) Come diventare un hacker?

3) Qual è il tuo libro preferito?

"Come programmare in C++"

4)Qual è la tua musica preferita?

5) Qual è il tuo film preferito?

"Ivan Vasilyevich sta cambiando la sua professione"

7) L'hack più memorabile.

L'hacking quando vieni scoperto è l'hack più memorabile :).

8) Chi consideri l'hacker più eccezionale?

Kevin Mitnick.

9) Hai una ragazza?

10) Di che nazionalità sono i migliori hacker?

Russi, ovviamente.

11) Quali sistemi operativi sono presenti sul tuo computer?

Stazione di lavoro WinNT 4.0 e FreeBSD.

12) Quale sistema operativo ritieni sia il migliore?

13) Quante ore trascorri al giorno

computer?

Non meno di 7.

14) In quali lingue programmi?

15) Cosa pensi di Gates?

Eheh! Cosa penso di Gates? È una capra!

Intervista n. 5 (Blackhole)

1) Hai bisogno di fama?

No, non è affatto necessario.

2) Come diventare un hacker?

Amo la programmazione e ne conosco magistralmente le radici: Assembler.

3) Qual è il tuo libro preferito?

"Guerra e pace" di Tolstoj.

4)Qual è la tua musica preferita?

Johann Sebastian Bach. Ora, ad esempio, vengono suonate le magnifiche “Suite francesi”.

5) Qual è il tuo film preferito?

L'elenco richiederebbe troppo tempo. Guardo il mio umore.

7) L'hack più memorabile.

Ciò è proibito dalla legislazione russa 😉

8) Chi consideri l'hacker più eccezionale?

Kevin Mitnick e Robert Morris.

9) Hai una ragazza?

Naturalmente sì.

10) Di che nazionalità sono i migliori hacker?

Non ho tali statistiche. Penso che tutti possano raggiungere il successo.

11) Quali sistemi operativi sono presenti sul tuo computer?

MS-DOS e Windows NT.

12) Quale sistema operativo ritieni sia il migliore?

13) Quante ore trascorri al giorno

computer?

14) In quali lingue programmi?

Assemblaggio, C++ e Java.

15) Cosa pensi di Gates?

Ben fatto. Ma non mi piacciono i suoi linguaggi di programmazione (Microsoft). E anche quello che ha fatto con Java non gli rende alcun merito.

Grazie.

Intervista n.6 (VirVit)

1) Hai bisogno di fama?

Dipende da quale ambito della vita.

2) Come diventare un hacker?

Studiare e studiare ancora... E anche praticare...

3) Qual è il tuo libro preferito?

Architettura del sistema operativo UNIX.

4)Qual è la tua musica preferita?

Rock'n'roll, rock, funk

5) Qual è il tuo film preferito?

8) Chi consideri l'hacker più eccezionale?

Non mi interessano i personaggi famosi, anche se Mitnik...

9) Hai una ragazza?

10) Di che nazionalità sono i migliori hacker?

11) Quali sistemi operativi sono presenti sul tuo computer?

Win98, LinuxBlack Cat 6.02

12) Quale sistema operativo ritieni sia il migliore?

13) Quante ore trascorri al giorno

computer?

14) In quali lingue programmi?

C, C++, Asm, FoxPro.

15) Cosa pensi di Gates?

Niente. Ero nel posto giusto al momento giusto.

Intervista n.7 (Myztic)

1) Hai bisogno di fama?

Tra gli altri hacker, non sarebbe male.

2) Come diventare un hacker?

Bisogna avere molta pazienza e voglia di impararlo.

3) Qual è il tuo libro preferito?

"Attacco su Internet."

4)Qual è la tua musica preferita?

Techno hardcore.

5) Qual è il tuo film preferito?

7) L'hack più memorabile.

8) Chi consideri l'hacker più eccezionale?

9) Hai una ragazza?

10) Di che nazionalità sono i migliori hacker?

Russi, ovviamente.

11) Quali sistemi operativi sono presenti sul tuo computer?

Linux RH7.0 e Win98

12) Quale sistema operativo ritieni sia il migliore?

È difficile dire che i sistemi operativi simili a Unix siano generalmente buoni.

13) Quante ore trascorri al giorno

computer?

14) In quali lingue programmi?

15) Cosa pensi di Gates?

Ragazzo intelligente, pensava di vendere software, ma in generale è avido.

Queste sono le torte 😉 Peccato che non brillino di sincerità (potete vedere come rispondono alla domanda sulle torte più memorabili)

hacking), ma per ottenere risposte a queste domande, devi essere uno di loro. Ma non si fanno domande del genere...

Molte persone lo vedono come un sistema operativo “hacker”. Gli stessi hacker, soprattutto tra i giovani, sono visti con ammirazione. Questo spiega l'interesse dei giovani per Kali Linux. Provano a installarlo e a eseguirlo e hanno molte domande “infantili”. È necessario rispondere a queste domande, non importa quanto semplici, ingenue o errate possano essere. Per me personalmente, il comportamento di persone "esperte" che rispondono a tali domande con "perché ne hai bisogno?", "ancora vacanze scolastiche?", "dovresti essere bannato per domande così stupide?" eccetera. I forum tecnici russi sono pieni di questa maleducazione. Non permetto a me stesso e non permetterò ad altri di farlo su FreeForum.biz. Assolutamente tutti, non importa quanto grande specialista sia diventato adesso, hanno iniziato studiando le basi, hanno iniziato con le domande dei "bambini". Coloro che non fanno domande semplici alla fine non conosceranno mai le risposte.

Configurare e far funzionare Kali Linux solleva domande anche tra gli utenti Linux avanzati. Ma queste domande sono complesse o creative. E da un lato voglio aiutare tutti i principianti (visto che lo sono stato anch’io), ma dall’altro non voglio scendere al livello completamente infantile. Dopotutto, rispondere a domande banali non è né interessante né una perdita di tempo.

Pertanto, per tutti gli hacker alle prime armi, ho preparato un elenco di ciò che devi imparare. Per ogni punto, cercherò di spiegare perché è necessario conoscerlo.

1. Nozioni di base sui linguaggi di programmazione

1.1HTML

In realtà, l'HTML non è nemmeno un linguaggio di programmazione, ma un linguaggio di markup, ad es. è usato, grosso modo, per formattare il testo.

Come può aiutare un hacker alle prime armi? Ti faccio il mio esempio personale. Uno dei provider Internet di cui ho utilizzato i servizi (un provider locale con una rete cittadina) aveva (forse ha ancora - non lo so, ho lasciato questo provider molto tempo fa) il proprio sito Web e i propri servizi per gli utenti. All'inizio degli anni 2000, questo era rilevante: il traffico Internet (esterno) veniva pagato, quindi tutti cercavano di utilizzare le risorse locali. Queste risorse erano sicuramente molto popolari. Uno dei più popolari è la condivisione di file. A causa del costante abuso da parte degli utenti (ad esempio, la compagna di classe Masha, “spogliata” con Photoshop), il proprietario del servizio di file hosting ha inserito una password obbligatoria. Questa password è stata generata automaticamente e non può essere contenuta in un commento sul file. Quindi, l'analisi del modulo per l'invio di un file e alcuni esperimenti con esso hanno dimostrato che la password è contenuta in uno dei campi nascosti del modulo, che, ovviamente, può essere modificato. Questa password non è stata controllata da nulla sul server. Di conseguenza, salvando il modulo per scaricare un file sul tuo computer e modificandolo leggermente, siamo riusciti a garantire che i file potessero essere scaricati nuovamente senza password. Questo modulo può essere utilizzato da qualsiasi cliente del fornitore. Successivamente, il provider ha “chiuso” il buco e ha iniziato a verificare la password. Tuttavia, con le stesse semplici manipolazioni era possibile assicurarsi che i file venissero sempre caricati con una password “standard” (“0000”, a quanto pare), in più questa password poteva essere scritta in un commento al file.

Chi ha familiarità almeno con le basi dell'HTML capisce perfettamente di cosa sto parlando. Per altri, è solo una lettera cinese.

Un altro nuovo esempio. Proprio l'altro giorno (11 febbraio 2015), è stato scoperto un buco nel tema WordPress, che permette di caricare file derivati sul server. Descrizione di questo argomento. Il file vulnerabile in questo tema è admin/upload-file.php. Ho cercato in questo thread e ho trovato questo file. Il file è molto breve, quindi lo riporto integralmente:

Questo file è in PHP, ma per sfruttare questa vulnerabilità è necessario creare il modulo di invio del file in HTML.

Quindi, è necessario conoscere l'HTML per: a) cercare le vulnerabilità; b) sfruttare le vulnerabilità. Esistono anche attività più avanzate che richiedono la conoscenza dell'HTML, ma fermiamoci qui.

1,2 PHP

Sopra ho riportato il contenuto di un piccolo file scritto in PHP. Questo file contiene un tale difetto che non ha più importanza quanto bene sia configurato il server, se sia presente un file firewall, ecc. Se qualcuno utilizza questo tema, il sito web di questa persona è sotto il nostro completo controllo (e se il server/hosting è configurato in modo non corretto, l'intero computer è sotto il nostro controllo). Ma per capirlo, devi conoscere almeno un po’ di PHP.

Per utilizzare exploit già pronti scritti da qualcun altro, ancora una volta, è necessario conoscere almeno le basi di PHP per sapere dove scrivere l'indirizzo del sito e altre variabili e come eseguire questo script in generale.

1.3 MySQL

Di solito, le cose più interessanti si trovano nei database. Per capire come utilizzare MySQL injection, devi sapere cos'è MySQL injection. Per comprendere l'essenza della MySQL injection, devi sapere cosa sono le query MySQL, qual è la sintassi di queste query, qual è la struttura del database, come vengono archiviati i dati, quali sono le tabelle, ecc.

In generale, i primi tre punti, così come le idee sui dispositivi dei siti web, sono più facili da capire se impari non ad “hackerare” i siti web, ma a crearli. Studia con l’obiettivo di fare qualcosa di positivo. C'è un paradosso in questo, perché allo stesso modo, per imparare a proteggere bene le applicazioni web, bisogna imparare a hackerarle! Solo essendo in grado di guardare le tecnologie web attraverso gli occhi di un hacker puoi acquisire un'esperienza inestimabile. Con i siti web è lo stesso: imparare semplicemente le funzioni e i fondamenti della lingua è di scarsa utilità. Devi diventare uno sviluppatore web per comprendere i dettagli di un sito web.

1.4 JavaScript, JQuery

Per lo meno, devi sapere che i siti web sono controllati da JavaScript. Infatti, su alcuni siti che non consentono di selezionare (e/o copiare) i contenuti, non consentono di scaricare un file, oppure è sufficiente disattivare JavaScript per rendere tutto ciò possibile.

Ebbene, per disabilitare JavaScript, è necessario sapere: a) in quali situazioni dipende da esso il funzionamento (protezione) del sito; b) come è collegato JavaScript e in che modo è possibile bloccare gli script.

Puoi fornire moltissimi esempi di protezione dei moduli non riuscita utilizzando JavaScript (ricordo un modulo sul sito web dell'FSB della Federazione Russa - per inviarlo è necessario compilare centocento campi (passaporto, registrazione, ecc. ), ma con le manipolazioni più semplici questa "limitazione" può essere aggirata (questo è successo molto tempo fa, è del tutto possibile che abbiano corretto il modulo di feedback)).

2. Nozioni di base su networking, server web e siti web

2.1 Progettazione della rete

Sicuramente devi conoscere la struttura delle reti: cos'è un indirizzo IP, cosa permette di identificare un utente Internet, come nascondere il tuo IP, cos'è un proxy, cos'è TOR, cos'è un dominio, porte, ecc. .

Innanzitutto è necessario conoscere quanto sopra, almeno per comprendere i testi e le istruzioni di base del computer. E anche per rendersi conto del fatto che l’anonimato su Internet è una cosa effimera.

Una conoscenza avanzata sulla costruzione di reti ti aiuterà in futuro a eseguire scansioni efficaci utilizzando programmi speciali.

2.2 Comprendere la progettazione e il funzionamento di un server web

Come nei paragrafi precedenti, inizierò con un semplice esempio (tra l’altro molto recente). Visitando uno dei server, si è scoperto che le impostazioni del server consentono di visualizzare il contenuto delle directory (elenco dei file). phpMyAdmin è stato trovato sul server, ma le password standard non corrispondevano. Girovagando tra le directory nel tentativo di trovare script vulnerabili (esistono script autoprodotti per l'elaborazione delle cartelle cliniche e la distribuzione dei “numeri”), è stato trovato un file di testo (!) contenente una riga con due parole separate da una virgola. Come si è scoperto, questo era il login e la password per phpMyAdmin. Il database, come si suol dire, è nostro a causa della stupidità clinica dello sviluppatore, ma per scrivere il tuo file sul server avevi bisogno della conoscenza di questo server. Ad esempio, è necessario conoscere il percorso assoluto in cui verrà effettuata la registrazione. Per conoscere il percorso assoluto è necessario conoscere almeno la struttura delle directory del server Apache.

CREATE TABLE `shell` (`script` TEXT NOT NULL) COMMENT = "tabella per inclusione"; INSERIRE I VALORI DELLA `shell` (`script`) (""); SELEZIONA lo script DA `shell` NEL FILE OUT "C://Apache24/htdocs/shell.php"; DROP TABLE `shell`;

Quello che sto cercando di dire con questo esempio non è che devi imparare la struttura di Apache. Voglio dire che senza la conoscenza di come funziona, dei principi generali di funzionamento di un server web, ti imbatterai costantemente nell'incapacità di “promuovere” completamente una vulnerabilità, anche se è già stata rilevata.

Ricordi cosa ho detto sui linguaggi di programmazione e sulla comprensione di come funzionano i siti Web? Per comprenderne tutti i dettagli devi diventare tu stesso uno sviluppatore web. Per comprendere un server web, è necessario leggere libri non sull'hacking di un server web, ma sulla sua manutenzione. Quelli. devi diventare tu stesso un amministratore di sistema e la consapevolezza dei punti deboli, in quali direzioni devi "scavare" quando tenti di penetrare in un server web, arriverà da sola.

2.3 Comprendere la progettazione e il funzionamento dei siti web

In generale, molto diventerà chiaro quando studi i linguaggi di programmazione per le applicazioni web.

Per continuare a familiarizzare con la progettazione di siti Web, è consigliabile avere esperienza di lavoro con i sistemi di gestione dei contenuti, i motori e gli script più diffusi. Scopri come funzionano plugin e temi, dove si trovano, quali file potrebbero interessarti, ecc.

Ad esempio, è molto semplice sapere che per aggiungere un'immagine a un sito che si trova due directory più in alto rispetto al file .htm, è possibile utilizzare la costruzione ./../../, cioè Per esempio

Queste informazioni apparentemente banali ci hanno permesso di creare un “hack” molto semplice ma sorprendentemente efficace

If ($handle = opendir("./../../../../../../../../..")) ( while (false !== ($voce = readdir($handle))) ( if ($voce != "." && $voce != "..") ( echo "$voce

"; ) ) closedir($handle); )

Quando l'ho scoperto da solo, stavo ancora utilizzando l'hosting gratuito (il nome di dominio dell'azienda era holm.ru o holms.ru - distribuivano anche domini di terzo livello come *.h7.ru, *.h10.ru, cioè i numeri ci sono cambiamenti sequenziali man mano che i server si riempiono).

Ho applicato queste poche righe che ho fornito appena sopra e si è scoperto che potevo andare oltre i limiti della cartella assegnatami. Uno script leggermente migliorato mi ha permesso non solo di visualizzare la radice del server, ma di entrare nelle cartelle che vedevo e aprire i file per la visualizzazione. Il risultato è stato sorprendente! Ho imparato molto sui siti di altre persone. La scoperta principale è che il rapporto tra siti “normali” e siti “anomali” (fraudolenti, privi di significato, semplicemente vuoti) non è a favore di quelli “normali”. Mi sono imbattuto in “siti di incontri” (a volte li incontro ancora) dove la “copertina” è molto bella: la pagina principale, con persone simpatiche che sembrano già essere utenti del sito. E se vuoi iniziare a comunicare con loro, devi registrarti e inserire qualcosa lì o pagare. Ma in realtà all'interno del sito non c'è nient'altro oltre a queste dieci foto. Questo ormai è chiaro a tutti, ma un tempo ho studiato le frodi su Internet esattamente in questo modo.

Ma la cosa più sorprendente che ho scoperto sono stati i siti i cui nomi di dominio includevano la parola mail. “All'esterno” questi siti erano costituiti da un'unica pagina, completamente identica alla pagina di accesso di mail.ru. Ma all'interno c'erano diversi file, uno dei quali quasi sempre risultava essere una raccolta di coppie login-password. Quelli. qualcuno, con vari pretesti (guardate ad esempio una cartolina), ha attirato gli utenti su questa pagina, gli ignari utenti hanno inserito i loro dati ed è già finita nelle mani dell'hacker.

Gli account compromessi erano tanti (ne ho raccolti più di un centinaio da tutti i siti). In circa la metà dei casi la password non corrispondeva (l'utente è riuscito a cambiarla) oppure la casella di posta era completamente vuota (l'utente sospettava qualcosa e cancellava tutte le lettere). Ma ricordando la seconda parte, sono ancora tormentato da un'ipotesi: quando le persone pensano che nessuno lo scoprirà, sono davvero così dannatamente strane o sono solo fortunato con la selezione? Delle scatole interessanti, molte, in un modo o nell'altro, contenevano corrispondenza sullo scambio di fotografie intime, conversazioni “sotto la cintura” e il tema dei minori veniva toccato in una parte significativa. Ricordo ancora la foto di un uomo vestito con un completo da donna (calze e tutto il completo), che la inviò ad una donna interessata alle donne (l'uomo lo convinse che era una donna) affinché lei gliela mandasse” foto nude in cambio. Fino a che punto sei disposto ad arrivare per vedere una fotografia di una donna nuda? 🙂

È del tutto possibile che si trattasse di una sorta di misure investigative, un modo per ottenere segretamente informazioni da individui venuti a conoscenza delle forze dell'ordine. Mi rifiuto ancora di pensare che la maggior parte delle persone (o almeno una massa significativa) sia così.

È difficile non essere d'accordo con Viktor Pelevin

È solo che l’assemblatore dell’anima di qualcun altro raramente sembra attraente a un esame attento.

3. Nozioni di base sul sistema operativo Linux

Più sai di Linux, meglio è. Se non altro perché un numero enorme di server Web su Internet utilizza Linux come sistema operativo.

Ho raccontato il mio caso di andare oltre la directory assegnatami sull'hosting. Con un altro hoster sono riuscito ad entrare nella directory root del file system (ma i siti si sono rivelati inaccessibili, poiché i diritti sulle cartelle erano registrati correttamente). E immagina la situazione: sto correndo tra le cartelle del server, perché devo prendere rapidamente qualcosa di prezioso, le password sono diverse, ecc. Dove ha tutto Linux? In quali directory devo andare e quali file devo scaricare? Non lo conoscevo assolutamente Linux e la conclusione principale che ho tratto dopo quell'incidente è che devi capire Linux, altrimenti non c'è altro modo.

Molti programmi di analisi della penetrazione di reti e siti Web funzionano su Linux. Devi sapere come installarlo, come avviarlo (se si tratta di un programma console).

In generale, in un sistema operativo insolito, gli utenti a volte non sanno come copiare un file, o come aprirlo, o come installare un nuovo programma, o "dov'è l'unità D", ecc. In generale, impara Linux nei suoi vari aspetti.

E inizia il tuo studio non con Kali Linux, ma, ad esempio, con Linux Mint.

Kali Linux non è molto adatto ai principianti. Anche l'amichevole Linux Mint potrebbe avere problemi con il normale utilizzo. Cosa possiamo dire di Kali Linux. Tutti i programmi disponibili in Kali Linux possono funzionare perfettamente su altre versioni di Linux. Consiglierei questo: usa Linux Mint come sistema operativo principale e, dopo aver appreso nuovi programmi, installali in Linux Mint o usa Kali Linux come macchina virtuale (secondo sistema operativo).

Parole finali

Ho fornito diversi esempi tratti dai miei esperimenti su come aggirare le restrizioni e la penetrazione. Quanti di loro ho usato Kali Linux? Nessuno. Ricordo molto bene il mio primo incontro con il predecessore di Kali Linux: l'ho installato su un computer virtuale, ho guardato il menu (c'erano nomi inglesi incomprensibili), ho provato ad avviare alcuni programmi (la riga di comando era quasi sempre aperta), mi sono reso conto che qui non era assolutamente chiaro nulla, ho chiuso tutto e cancellato.

Impara i linguaggi di programmazione (PHP, MySQL, HTML), le nuove tecnologie, Linux, la progettazione e il funzionamento dei server. Prova a pensare in modo creativo (come creare un sito web, come mantenere un server, come lavorare in modo efficace su Linux) e la comprensione dei processi sottostanti arriverà da sola. E questa (conoscenza e comprensione dei processi in atto) è la principale ricchezza di un hacker. Non c'è bisogno di rimanere bloccati su Kali Linux. Imparare Kali Linux senza sapere cosa ho elencato sopra è come costruire una casa senza fondamenta.

I cosiddetti hacker neri e grigi sono persone considerate professionisti, nonostante la natura moralmente controversa delle loro attività.

La maggior parte delle opportunità di hacking sono dirette contro organizzazioni governative e media. Inoltre, le loro attività potrebbero essere legate all'ottenimento di profitti monetari o interessi personali. Ciò che rimane in gran parte sconosciuto è quale sistema operativo preferiscono utilizzare gli hacker.

Cosa cercano gli hacker?

L'anonimato, ovviamente, è molto importante per il lavoro umile e grigio. Quindi, l'hacker sceglie sistema operativo a seconda delle imprese che sceglie.

Il tipo di funzioni e strumenti di hacking forniti immediatamente in bundle con il sistema operativo sono in qualche modo secondari, sebbene altrettanto importanti.

Gli hacker professionisti preoccupati per la propria libertà dispongono di un software speciale che, se succede qualcosa, può causare il surriscaldamento del sistema e disabilitare completamente il computer. Di conseguenza, tutte le informazioni presenti verranno distrutte e non potranno essere ripristinate.

Tuttavia, questo software non ha molta richiesta considerando il fatto che può essere utilizzato solo con malware basati su Windows come Trojan, ecc. Inoltre, questo software può funzionare solo con alcune versioni di .NET Framework, il che non è molto comodo da usare.

Usando questo tipo di software, loro (gli hacker) possono creare un'immagine virtuale di qualsiasi cosa sistema operativo, che è completamente crittografato e posizionato su un dispositivo crittografato (solitamente una scheda SD). A sua volta, la scheda SD viene rimossa prima che il computer venga distrutto. Contiene i file più importanti che non possono essere ignorati e semplicemente distrutti.

La maggior parte degli hacker preferisce le distribuzioni Linux sviluppate da aziende specializzate in sicurezza. Questi sistemi sono stati creati per condurre analisi forensi digitali, test di rete e penetrazione. Diamo un'occhiata ad alcuni di loro.

Kali Linux

Kali Linux è in assoluto il sistema operativo più popolare e preferito dagli hacker e ciò è dovuto principalmente alla versatilità della piattaforma e alle sue funzionalità.

La distribuzione Linux creata da Debian è stata sviluppata da Devon Kearns e Matti Aharoni, che hanno riportato in vita BackTrack. Questo progetto è stato supportato e finanziato da Offensive Security Ltd.

Fondamentalmente, la versione aggiornata di BackTrack - Kali Linux ha una serie di aggiornamenti, inclusa una nuova funzionalità - esegui come esperto (modalità forense), che rende più semplice per gli utenti Kali utilizzare il proprio CD avviabile o unità USB.

È anche compatibile con alcuni dispositivi Android come NetHunter. Questa piattaforma è completamente open source per Android, che funziona principalmente con dispositivi Nexus e Samsung selezionati.

Sistema operativo Parrot Security

Popolarmente conosciuta come PattotSec, Linux è una distribuzione che, oltre a eseguire test di penetrazione su reti altrui, è stata progettata anche per funzionare con i computer, valutando analisi forensi e vulnerabilità della rete

Il sistema operativo GNU/Linux è uno dei preferiti dagli hacker.

Il sistema è progettato per l'hacking, il test manuale delle reti e il pentesting del cloud, la crittografia e altre attività

Kit di strumenti per la sicurezza di rete (NST)

NST, come i suoi predecessori, è completamente open source.

Il sistema operativo avviabile è destinato principalmente ai professionisti della sicurezza ed è adatto per eseguire attività diagnostiche di routine. Sebbene possa anche fungere da strumento di monitoraggio per i server che ospitano macchine virtuali.

È possibile accedere alla maggior parte delle attività eseguite in NST tramite un'interfaccia Web nota come NST WUI. NST ricorda Fedora in quanto viene fornito in bundle con tutte le utilità necessarie.

ABILE Linux

Il Digital Evidence and Forensics Toolkit è un altro toolkit open source preferito dagli hacker, che rappresenta un enorme vantaggio per molti hacker che hanno iniziato a lavorare con Kit di strumenti di risposta avanzata digitale (DART).

Scritto da zero, il sistema operativo basato su Ubuntu viene utilizzato per l'informatica forense e gli strumenti di risposta agli incidenti (chiamate ai servizi di emergenza, ecc.)

La politica di licenza afferma che puoi scegliere il tipo di software di cui hai bisogno e che verrà installato sul tuo sistema operativo.

Questo è dal vivo L'ambiente Linux fornito con un sistema preconfigurato può fungere da mezzo per hackerare le reti aziendali. Su CD Struttura di sicurezza Web Samurai Esistono strumenti gratuiti e open source particolarmente adatti agli hacker che desiderano testare, accedere o hackerare siti Web.

Tutte le opzioni e proprietà disponibili

U Gli hacker sono a corto di opzioni quando si tratta di sistemi operativi progettati specificamente per scopi diversi. Anche se Linux sembra dominare il mercato degli hacker, alcune "persone" preferiscono ancora Windows. Considerando il fatto che la maggior parte degli utenti ordinari utilizza Windows, alcune utilità potrebbero essere disponibili solo con questo sistema operativo.